Article Number: 000210329

VCF på VxRail: Erstatt NSX-T Local-Manager selvsignert sertifikat

Summary: Erstatt NSX-T sertifikat for egensignert lokalleder. MERK: Følg bare denne KB-artikkelen for VCF-administrert NSX-T-forbundsmiljø.

Article Content

Instructions

MERK: Følg bare denne KB-artikkelen for VCF-administrert NSX-T-forbundsmiljø.

Bakgrunn:

Vi har forskjellige typer NSX-T-sertifikater.

| Sertifikatnavn | Purpose | Utskiftbare | Standard gyldighet |

| Tomcat | Dette er et API-sertifikat som brukes for ekstern kommunikasjon med individuelle NSX Manager-noder gjennom UI eller API. | Ja | 825 dager |

| MP-klynge | Dette er et API-sertifikat som brukes for ekstern kommunikasjon med NSX Manager-klyngen ved hjelp av klyngen VIP, via UI eller API. | Ja | 825 dager |

| LocalManager | Dette er et plattformsertifikat for hovedidentitet for føderasjon. Hvis du ikke bruker Federation, brukes ikke dette sertifikatet. | Ja | 825 dager |

For VCF-løsninger:

Tomcat og mp-cluster erstattes med CA-sertifikater signert av VMCA fra vCenter. MP-cluster- og Tomcat-sertifikatene kan fortsatt være der, men blir ikke brukt.

NSX-T Manager med VCF:

- Tomcat - Node1 > brukes ikke

- mp-cluster - VIP > brukes ikke

- CA -Node1

- CA - VIP

GET https://<nsx-mgr>/api/v1/trust-management/certificates/<certificate-id>Lokalt ledersertifikat er hovedidentitetssertifikatet som brukes til å kommunisere med andre nettsteder i føderasjonen.

Et NSX-T Federation-miljø inneholder en aktiv og en standby Global Manager-klynge og én eller flere Local Manager-klynger.

Figur 1: Viser tre plasseringer med aktive og permanente globale lederklynger i plassering 1 og 2, med Local Manager-klynger på alle tre plasseringene.

Hvis du vil sjekke miljøet og finne ut hvor mange lokale lederklynger det er, følger du trinnene nedenfor og tar et skjermbilde:

System >Configuration>Location Location Manager

- Øverst i Local Manager viser den deg hvilken klynge du er logget inn på. I dette eksempelet er vi logget på en Local Manager Cluster.

- Midt på siden vises Global Manager Clusters, hvilken klynge som er Active, og hvilken som er Standby.

- Andre Local Manager Clusters vises nederst under Eksterne områder.

Figur 2: Lokalt lederklyngemiljø

Fremgangsmåte for erstatning av egensignerte sertifikater for lokal leder:

- Logg på NSX Manager i Local Manager Cluster.

- Samle inn NSX-T-sikkerhetskopiering før du fortsetter. Dette trinnet er veldig viktig.

- System >Livssyklusadministrasjon>Sikkerhetskopiering og gjenoppretting>Start sikkerhetskopiering

Figur 3: Samle inn NSX-T-sikkerhetskopi

- Kontroller sertifikatene og utløpsdatoen.

- Klikk på Sertifikater forsysteminnstillinger>>

Eksemplet nedenfor viser utløpsdatoen for sertifikater for lokal leder i rødt.

Figur 4: Utløpsdato for Local-Manager Certificates

Det er ett sertifikat per Local Manager-klynge uavhengig av antall NSX Managers det er i klyngen.

- Trinn 1: Logg på en hvilken som helst NSX Manager på Local Manager-klynge 1.

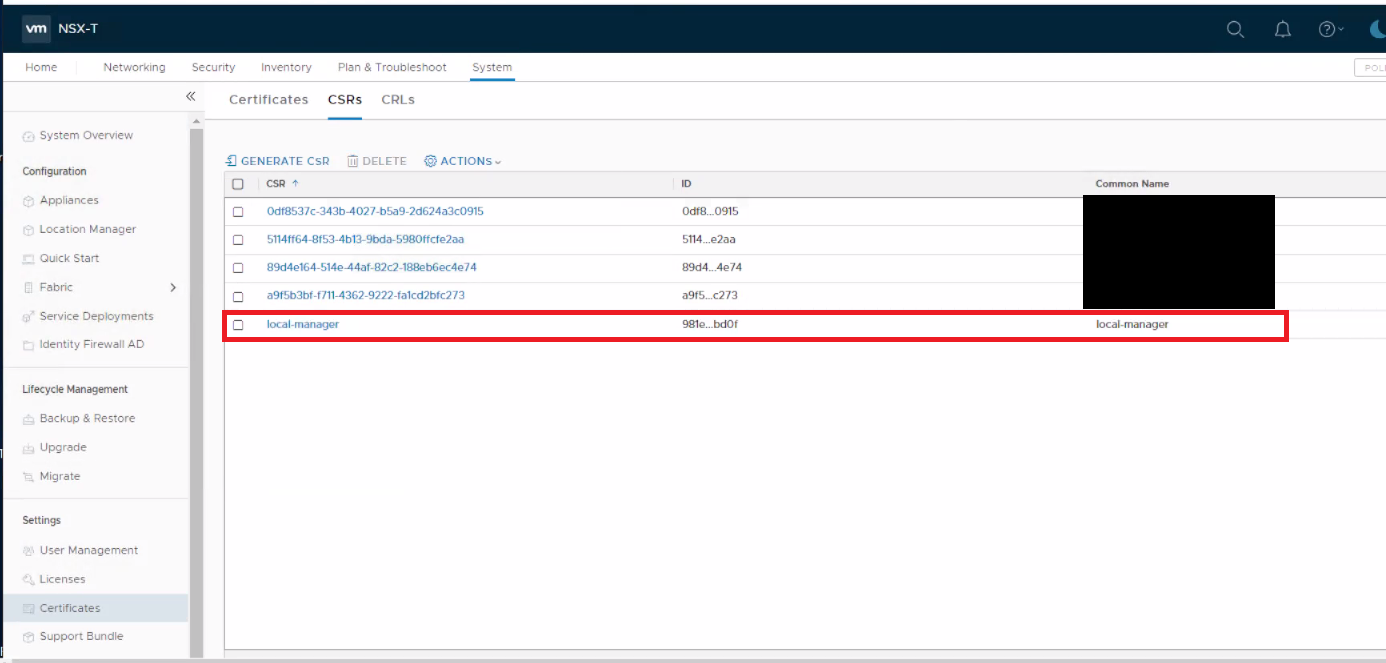

- Trinn 2: Generer ny CSR.

- Klikk på Systeminnstillinger >>Sertifikater>CSR-er>genererer CSR

Figur 5: Generer ny CSR

-

Skriv inn fellesnavnet som local-manager.

-

Skriv inn navnet som LocalManager.

-

Resten er informasjon om brukervirksomhet og plassering (Dette kan kopieres fra et gammelt sertifikat som utløper).

-

Klikk på Save (Lagre).

Figur 6: Skriv inn CSR-navn og lokalitetsinformasjon.

- Trinn 3: Opprett et selvsignert sertifikat ved hjelp av den genererte CSR-en.

-

Merk av for den nye CSR-avmerkingsboksen >Generer CSR-selvsigneringssertifikat> for CSR.

-

Figur 7: Opprett selvsignert sertifikat

- Kontroller at Servicesertifikatet er satt til "Nei", og klikk på Lagre.

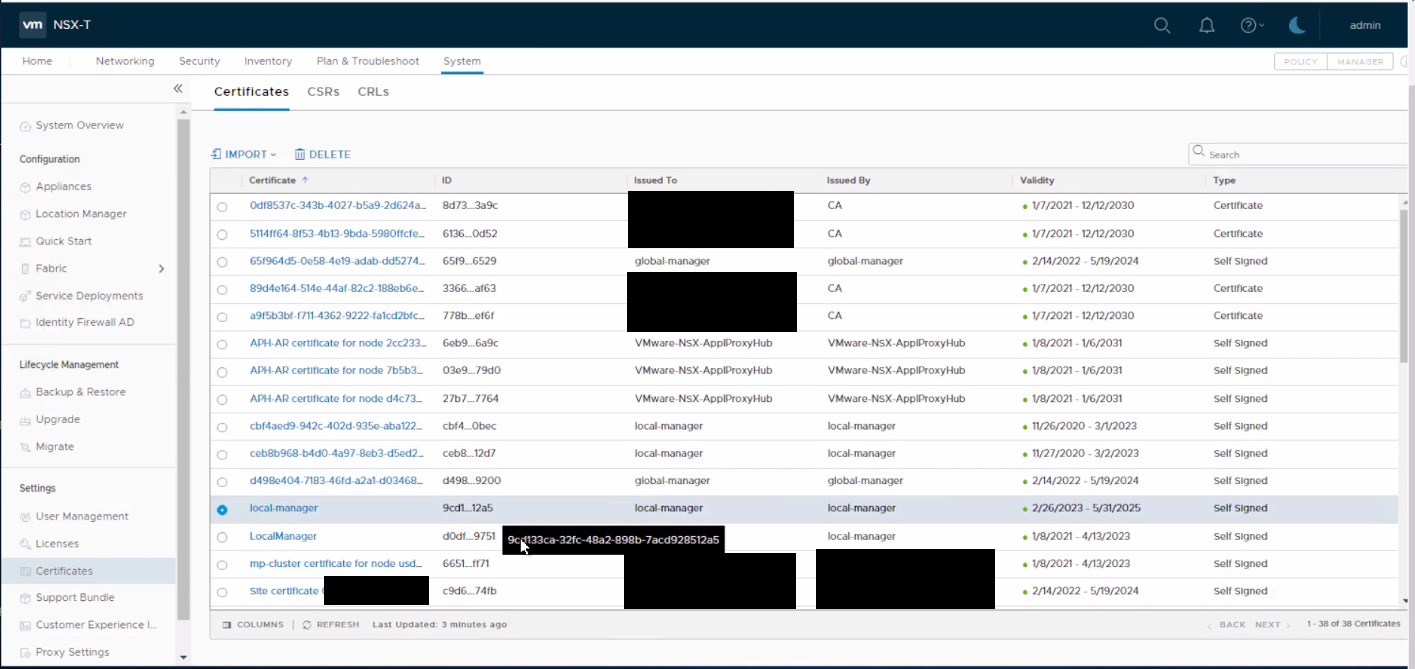

- Gå tilbake til kategorien Sertifikater , finn det nye sertifikatet og kopier sertifikat-IDen.

Figur 8: Kopier ny sertifikat-ID

- Trinn 4: Erstatt hovedidentitetsbeviset for den lokale lederen.

- Bruker for å installere Postman-plattformen.

- I Autorisasjon-fanen velger du Type >grunnleggende autorisasjon.

- Skriv inn innloggingsdetaljer for NSX-T Manager.

Figur 9: Skriv inn innloggingsdetaljer for NSX-T Manager

- I kategorien Overskrifter endrer du "application/xml" til "application/json."

Figur 10: I Postman Endre "application/xml" til "application/json"

- I kategorien Brødtekst velger du POST API-kommando .

- Velg rå, og velg deretter JSON.

- I boksen ved siden av POST skriver du inn URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates?action=set_pi_certificate_for_federation

- I det ovennevnte er URL-adressen IP-en som brukes for enhver NSX-leder i en bestemt Local Manager Cluster.

- I kroppsdelen skriver du inn nedenfor i to linjer som vist på skjermbildet:

{ "cert_id": "<certificate id, copied from step 3>",

"service_type": "LOCAL_MANAGER" }

Figur 11: Skriv inn URL-adressen til en hvilken som helst NSX Manager i en bestemt lokal lederklynge.

- Klikk Send og sørg for at du ser resultatet 200 OK.

- Trinn 5: Gjenta trinn 1 > , 4 på hver Local Manager Cluster 2 og 3.

Når disse trinnene er fullført, oppretter du ett nytt sertifikat på hver Local Manager Cluster og erstatter Principal Identity Certificate på hver Local Manager Cluster.

Det er nå på tide å slette de gamle sertifikatene som utløper, fra hver av de tre Local Manager Clusters.

Det er nå på tide å slette de gamle sertifikatene som utløper, fra hver av de tre Local Manager Clusters.

-

Kontroller at sertifikatet ikke lenger er i bruk.

-

Kopier sertifikat-ID

-

Åpne postbud

-

Velg GET API i stedet for POST.

-

Skriv inn URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates/<certificate-id>

-

Se etter "used_by" og bekreft at den har tomme parenteser.

-

"used_by" : [ ],

"resource_type" : "certificate_self_signed",

"id" : "9cd133ca-32fc-48a2-898b-7acd928512a5",

"display_name" : "local-manager",

"description" : "",

"tags" : [ ],

"_create_user" : "admin",

"_create_time" : 1677468138846,

"_last_modified_user" : "admin",

"_last_modified_time" : 1677468138846,

"_system_owned" : false,

"_protection" : "NOT_PROTECTED",

"_revision" : 0

}

- Gå til Systeminnstillinger >>Sertifikater, > velg ønsket sertifikat.

Figur 12: Velg ønsket sertifikat.

- Klikk Slett>slett.

Figur 13: Slett sertifikat

- Slik bekrefter du at hovedidentiteten fungerer, og bruker de nye sertifikatene:

-

Åpne postbud

-

Velg GET.

-

Kjør URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/principal-identitie.

-

Utdataene skal ligne på nedenfor, "certificate_id" skal vise den nyopprettede sertifikat-ID-en.

-

Figur 14: Sertifikat-ID viser den nye sertifikat-IDen

Additional Information

For å erstatte Global Manager Certificate, følg samme prosess, men endre "LOCAL_MANAGER" til "GLOBAL_MANAGER" og utfør prosedyren fra Global Manager Cluster.

Se VMware-dokumenter for mer informasjon:

Se VMware-dokumenter for mer informasjon:

Article Properties

Affected Product

VMWare Cloud on Dell EMC VxRail E560F, VMWare Cloud on Dell EMC VxRail E560N, VxRail Appliance Family, VxRail Appliance Series, VxRail D Series Nodes, VxRail D560, VxRail D560F, VxRail E Series Nodes, VxRail E460, VxRail E560

Product

VxRail G410, VxRail G Series Nodes, VxRail E560 VCF, VxRail E560F, VxRail E560F VCF, VxRail E560N, VxRail E560N VCF, VxRail E660, VxRail E660F, VxRail E660N, VxRail E665, VxRail E665F, VxRail E665N, VxRail G560, VxRail G560 VCF, VxRail G560F

, VxRail G560F VCF, VxRail Gen2 Hardware, VxRail P Series Nodes, VxRail P470, VxRail P570, VxRail P570 VCF, VxRail P570F, VxRail P570F VCF, VxRail P580N, VxRail P580N VCF, VXRAIL P670F, VxRail P670N, VxRail P675F, VxRail P675N, VxRail S Series Nodes, VxRail S470, VxRail S570, VxRail S570 VCF, VxRail S670, VxRail Software, VxRail V Series Nodes, VxRail V470, VxRail V570, VxRail V570 VCF, VxRail V570F, VxRail V570F VCF, VXRAIL V670F, VxRail VD-4000R, VxRail VD-4000W, VxRail VD-4000Z, VxRail VD-4510C, VxRail VD-4520C, VxRail VD Series Nodes

...

Last Published Date

27 Apr 2023

Version

2

Article Type

How To