Article Number: 000210329

VCF op VxRail: Replace NSX-T Local-Manager Self-Signed Certificate

Summary: Vervang het zelfondertekende certificaat van de lokale manager NSX-T. OPMERKING: Volg alleen dit KB-artikel voor door VCF beheerde NSX-T federatieomgeving.

Article Content

Instructions

OPMERKING: Volg alleen dit KB-artikel voor door VCF beheerde NSX-T federatieomgeving.

Achtergrond:

We hebben verschillende soorten NSX-T certificaten.

| Certificaatnaam | Doel | Vervangbare | Default Validity |

| Tomcat | Dit is een API-certificaat dat wordt gebruikt voor externe communicatie met afzonderlijke NSX Manager-knooppunten via UI of API. | Ja | 825 dagen |

| mp-cluster | Dit is een API-certificaat dat wordt gebruikt voor externe communicatie met het NSX Manager cluster met behulp van het cluster VIP, via de gebruikersinterface of API. | Ja | 825 dagen |

| LocalManager | Dit is een platform Principal Identity-certificaat voor Federation. Als u geen federatie gebruikt, wordt dit certificaat niet gebruikt. | Ja | 825 dagen |

Voor VCF-oplossingen:

De Tomcat en het mp-cluster worden vervangen door CA-certificaten die zijn ondertekend door VMCA van vCenter. De mp-cluster en Tomcat certificaten kunnen er nog zijn, maar worden niet gebruikt.

NSX-T Manager met VCF:

- Tomcat - Node1 > wordt niet gebruikt

- mp-cluster - VIP > wordt niet gebruikt

- CA -knooppunt1

- CA - VIP

GET https://<nsx-mgr>/api/v1/trust-management/certificates/<certificate-id>Het local-manager-certificaat is het primaire identiteitscertificaat dat wordt gebruikt om te communiceren met andere sites in Federatie.

Een NSX-T Federation-omgeving bevat een actief en een stand-by Global Manager-cluster en een of meer Local Manager-clusters.

Afbeelding 1: Toont drie locaties met actieve en stand-by Global Manager-clusters op locaties 1 en 2 met Local Manager-clusters op alle drie de locaties.

Om de omgeving te controleren en erachter te komen hoeveel Local Manager Clusters er zijn, volgt u de onderstaande stappen en schermafbeelding:

System >Configuration>Location Manager

- Bovenaan Local Manager zie je op welk cluster je bent ingelogd. In dit voorbeeld zijn we aangemeld bij een Local Manager Cluster.

- In het midden van de pagina worden de Global Manager-clusters weergegeven en welk cluster actief is en welk cluster stand-by is.

- Andere Local Manager Clusters zijn onderaan te zien onder Remote Sites.

Afbeelding 2: Lokale manager clusteromgeving

Procedure voor het vervangen van zelfondertekende certificaten van de lokale manager:

- Meld u aan bij NSX Manager in het Local Manager Cluster.

- Verzamel een NSX-T-back-up voordat u verdergaat. Deze stap is erg belangrijk.

- Systeem > Beheer >van de levenscyclusBack-up en herstel>Back-up starten

Afbeelding 3: Collect NSX-T Backup

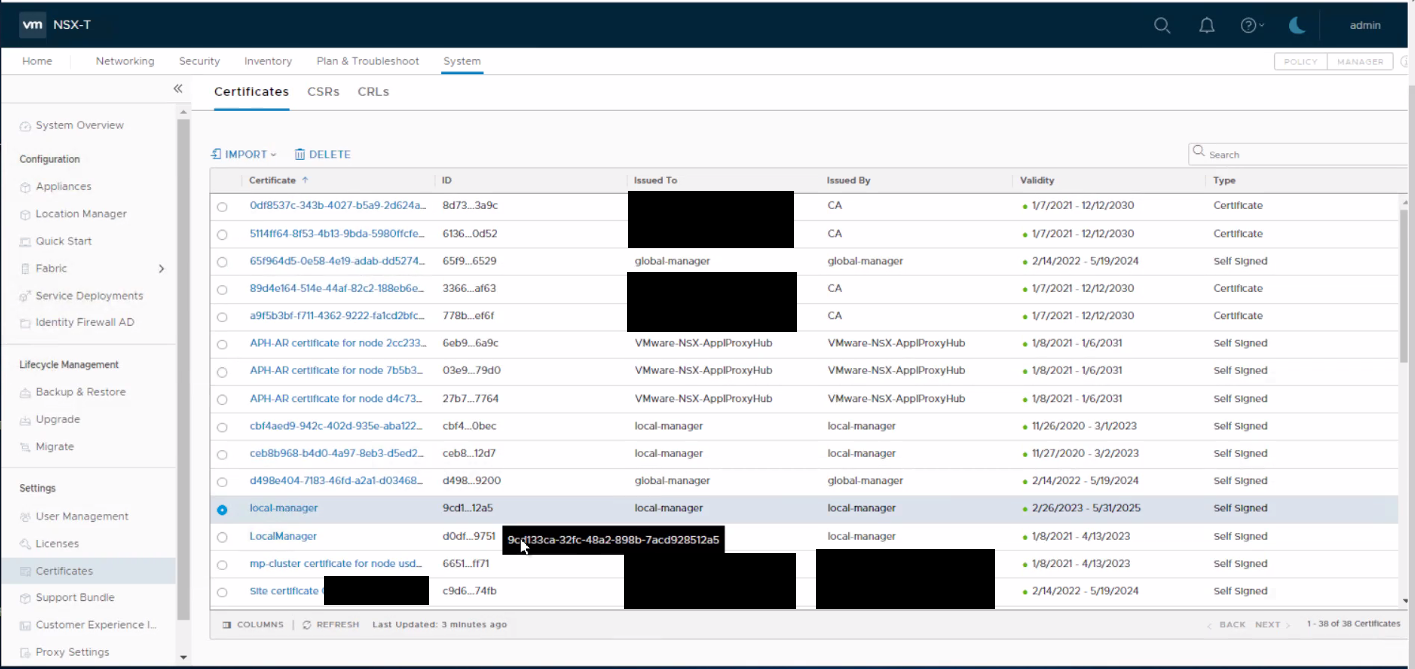

- Controleer de certificaten en de vervaldatum.

- Klik op Certificatenvoor systeeminstellingen>>

In het onderstaande voorbeeld wordt in rood de vervaldatum van certificaten voor lokale managers weergegeven.

Afbeelding 4: Verloopdatum van certificaten van lokale managers

Er is één certificaat per Local Manager-cluster, ongeacht het aantal NSX-managers binnen het cluster.

- Stap 1: Meld u aan bij een NSX Manager op Local Manager cluster 1.

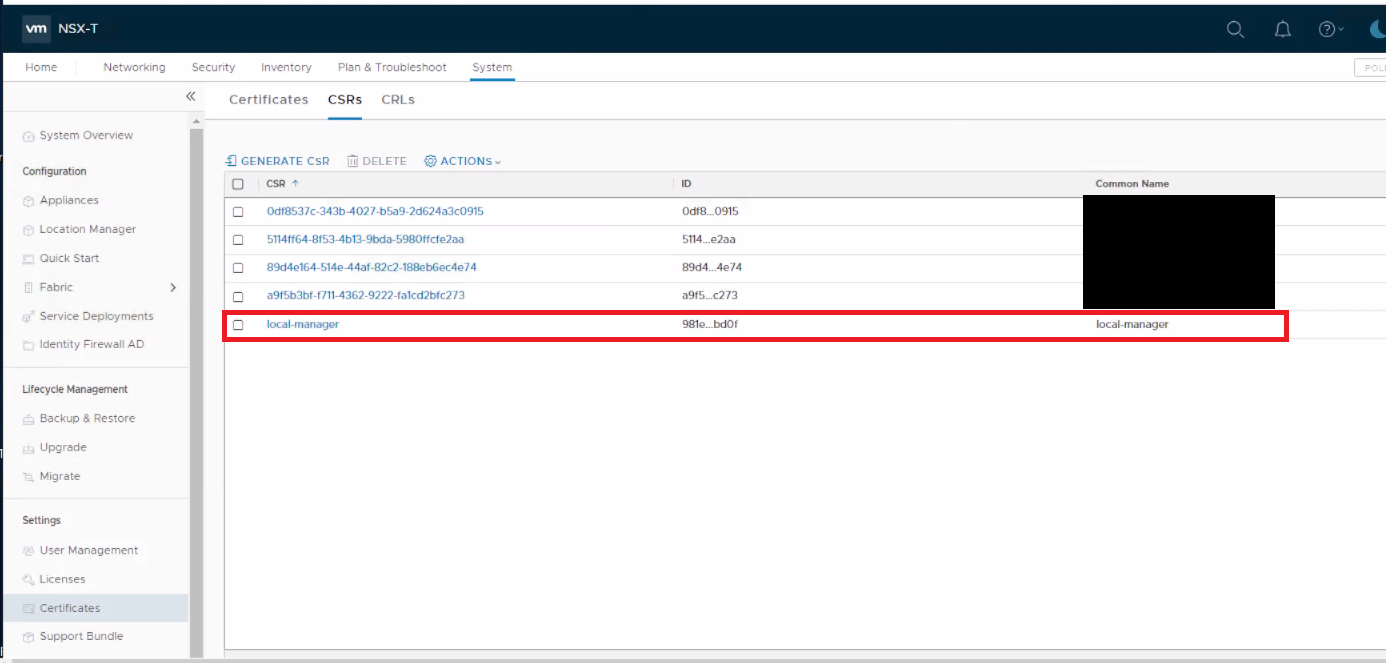

- Stap 2: Genereer nieuwe CSR.

- Klik op Systeeminstellingen >>Certificaten>CSR's>Genereer CSR

Afbeelding 5: Genereer nieuwe CSR

-

Voer de algemene naam in als local-manager.

-

Voer de Name in als LocalManager.

-

De rest zijn bedrijfs- en locatiegegevens van de gebruiker (dit kan worden gekopieerd van een oud certificaat dat verloopt.)

-

Klik op Opslaan.

Afbeelding 6: Voer CSR-namen en plaatsgegevens in.

- Stap 3: Maak een zelfondertekend certificaat met behulp van de gegenereerde CSR.

-

Klik op het nieuwe selectievakje >voor CSR Genereer CSR>Self-Sign Certificate for CSR.

-

Afbeelding 7: Create Self-Signed Certificate

- Zorg ervoor dat Servicecertificaat is ingesteld op "Nee" en klik op Opslaan.

- Ga terug naar het tabblad Certificaten, zoek het nieuwe Certificaat en kopieer Certificaat-ID.

Afbeelding 8: Nieuw certificaat-ID kopiëren

- Stap 4: Vervang het primaire identiteitscertificaat voor de Local Manager.

- Gebruiker om Postman-platform te installeren.

- Selecteer op het tabblad Autorisatie de optie Type >basisverificatie.

- Voer de aanmeldingsgegevens van NSX-T Manager in.

Afbeelding 9: Voer de aanmeldingsgegevens van NSX-T Manager in

- Wijzig op het tabblad Headers "application/xml" in "application/json".

Afbeelding 10: Wijzig in Postman "application/xml" in "application/json"

- Selecteer op het tabblad Body de POST API-opdracht .

- Selecteer RAW en selecteer vervolgens JSON.

- Voer in het vak naast POST de URL in https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates?action=set_pi_certificate_for_federation

- In het bovenstaande is de URL het IP-adres dat wordt gebruikt voor elke NSX-manager binnen een specifiek Local Manager Cluster.

- Voer in het gedeelte met de hoofdtekst het onderstaande in twee regels in, zoals te zien is in de schermafbeelding:

{ "cert_id": "<certificate id, copied from step 3>",

"service_type": "LOCAL_MANAGER" }

Afbeelding 11: Voer de URL in voor elke NSX-manager binnen een specifiek lokaal managercluster.

- Klik op Verzenden en zorg ervoor dat u het resultaat 200 OK ziet.

- Stap 5: Herhaal stap 1 > en 4 op elk Local Manager cluster 2 en 3.

Zodra deze stappen zijn voltooid, hebt u één nieuw certificaat gemaakt op elk Local Manager Cluster en het belangrijkste identiteitscertificaat vervangen op elk Local Manager Cluster.

Het is nu tijd om de oude verlopende certificaten uit elk van de drie Local Manager-clusters te verwijderen.

Het is nu tijd om de oude verlopende certificaten uit elk van de drie Local Manager-clusters te verwijderen.

-

Controleer of het certificaat niet langer in gebruik is.

-

Certificaat-ID kopiëren

-

Postbode openen

-

Selecteer GET API in plaats van POST.

-

Voer URL in https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates/<certificate-id>

-

Zoek naar "used_by" en controleer of er lege haakjes staan.

-

"used_by" : [ ],

"resource_type" : "certificate_self_signed",

"id" : "9cd133ca-32fc-48a2-898b-7acd928512a5",

"display_name" : "local-manager",

"description" : "",

"tags" : [ ],

"_create_user" : "admin",

"_create_time" : 1677468138846,

"_last_modified_user" : "admin",

"_last_modified_time" : 1677468138846,

"_system_owned" : false,

"_protection" : "NOT_PROTECTED",

"_revision" : 0

}

- Ga naar Certificaten voor systeeminstellingen >>> en selecteer het vereiste certificaat.

Afbeelding 12: Selecteer het vereiste certificaat.

- Klik op Verwijderen>, Verwijderen.

Afbeelding 13: Certificaat verwijderen

- U kunt als volgt controleren of de primaire identiteit werkt en de nieuwe certificaten gebruikt:

-

Postbode openen

-

Selecteer GET.

-

Voer de URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/principal-identitie uit.

-

De uitvoer moet vergelijkbaar zijn met het onderstaande, certificate_id moet de zojuist gemaakte certificaat-ID weergeven.

-

Afbeelding 14: Certificaat-ID toont de nieuwe certificaat-ID

Additional Information

Volg hetzelfde proces om het Global Manager-certificaat te vervangen, maar verander "LOCAL_MANAGER" in "GLOBAL_MANAGER" en voer de procedure uit vanuit het Global Manager-cluster.

Zie VMware-documenten voor meer informatie:

Zie VMware-documenten voor meer informatie:

Article Properties

Affected Product

VMWare Cloud on Dell EMC VxRail E560F, VMWare Cloud on Dell EMC VxRail E560N, VxRail Appliance Family, VxRail Appliance Series, VxRail D Series Nodes, VxRail D560, VxRail D560F, VxRail E Series Nodes, VxRail E460, VxRail E560

Product

VxRail G410, VxRail G Series Nodes, VxRail E560 VCF, VxRail E560F, VxRail E560F VCF, VxRail E560N, VxRail E560N VCF, VxRail E660, VxRail E660F, VxRail E660N, VxRail E665, VxRail E665F, VxRail E665N, VxRail G560, VxRail G560 VCF, VxRail G560F

, VxRail G560F VCF, VxRail Gen2 Hardware, VxRail P Series Nodes, VxRail P470, VxRail P570, VxRail P570 VCF, VxRail P570F, VxRail P570F VCF, VxRail P580N, VxRail P580N VCF, VXRAIL P670F, VxRail P670N, VxRail P675F, VxRail P675N, VxRail S Series Nodes, VxRail S470, VxRail S570, VxRail S570 VCF, VxRail S670, VxRail Software, VxRail V Series Nodes, VxRail V470, VxRail V570, VxRail V570 VCF, VxRail V570F, VxRail V570F VCF, VXRAIL V670F, VxRail VD-4000R, VxRail VD-4000W, VxRail VD-4000Z, VxRail VD-4510C, VxRail VD-4520C, VxRail VD Series Nodes

...

Last Published Date

27 Apr 2023

Version

2

Article Type

How To