Article Number: 000210329

VCF en VxRail: Reemplazar un certificado autofirmado de NSX-T Local-Manager

Summary: Reemplace el certificado autofirmado del administrador local de NSX-T. NOTA: Solo siga este artículo de la base de conocimientos para el entorno de federación de NSX-T administrado por VCF. ...

Article Content

Instructions

NOTA: Solo siga este artículo de la base de conocimientos para el entorno de federación de NSX-T administrado por VCF.

Fondo:

Tenemos diferentes tipos de certificados NSX-T.

| Nombre del certificado | Propósito: | Reemplazable | Validez predeterminada |

| Tomcat | Este es un certificado de API que se utiliza para la comunicación externa con nodos individuales de NSX Manager a través de la interfaz de usuario o la API. | Sí | 825 días |

| clúster de MP | Este es un certificado de API que se utiliza para la comunicación externa con el clúster de NSX Manager mediante la VIP del clúster, a través de la interfaz de usuario o la API. | Sí | 825 días |

| Administrador local | Este es un certificado de identidad principal de la plataforma para la federación. Si no utiliza la federación, este certificado no se utiliza. | Sí | 825 días |

Para las soluciones VCF:

Tomcat y mp-cluster se reemplazan por certificados de CA firmados por VMCA desde vCenter. Es posible que los certificados mp-cluster y Tomcat aún estén allí, pero no se están utilizando.

NSX-T Manager con VCF:

- Tomcat: el nodo 1 > no se utiliza

- mp-cluster: la VIP > no se utiliza

- CA: Nodo 1

- CA - VIP

GET https://<nsx-mgr>/api/v1/trust-management/certificates/<certificate-id>El certificado de administrador local es el certificado de identidad principal que se utiliza para comunicarse con otros sitios de la federación.

Un entorno de federación de NSX-T contiene un clúster de administrador global activo y uno en espera, y uno o más clústeres de administrador local.

Figura 1: Muestra tres ubicaciones con clústeres de administrador global activos y en espera en las ubicaciones 1 y 2 con clústeres de administrador local en las tres ubicaciones.

Para comprobar el entorno y averiguar cuántos clústeres de administradores locales hay, siga los pasos y la captura de pantalla que se indican a continuación:

Configuración del sistema >>Ubicación Administrarr

- En la parte superior de Local Manager, se muestra en qué clúster inició sesión. En este ejemplo, iniciamos sesión en un clúster de administrador local.

- En el centro de la página, se muestran los clústeres de administrador global, y cuál clúster está activo y cuál está en espera.

- Otros clústeres de administradores locales se ven en la parte inferior, en Sitios remotos.

Figura 2: Entorno de clúster de administrador local

Reemplazo del procedimiento de certificados autofirmados de administrador local:

- Inicie sesión en NSX Manager en el clúster de Local Manager.

- Recolecte el respaldo de NSX-T antes de continuar. Este paso es muy importante.

- Sistema >Administración del ciclo de> vida Respaldo y restauración>Iniciar respaldo

Figura 3: Recopilar respaldo de NSX-T

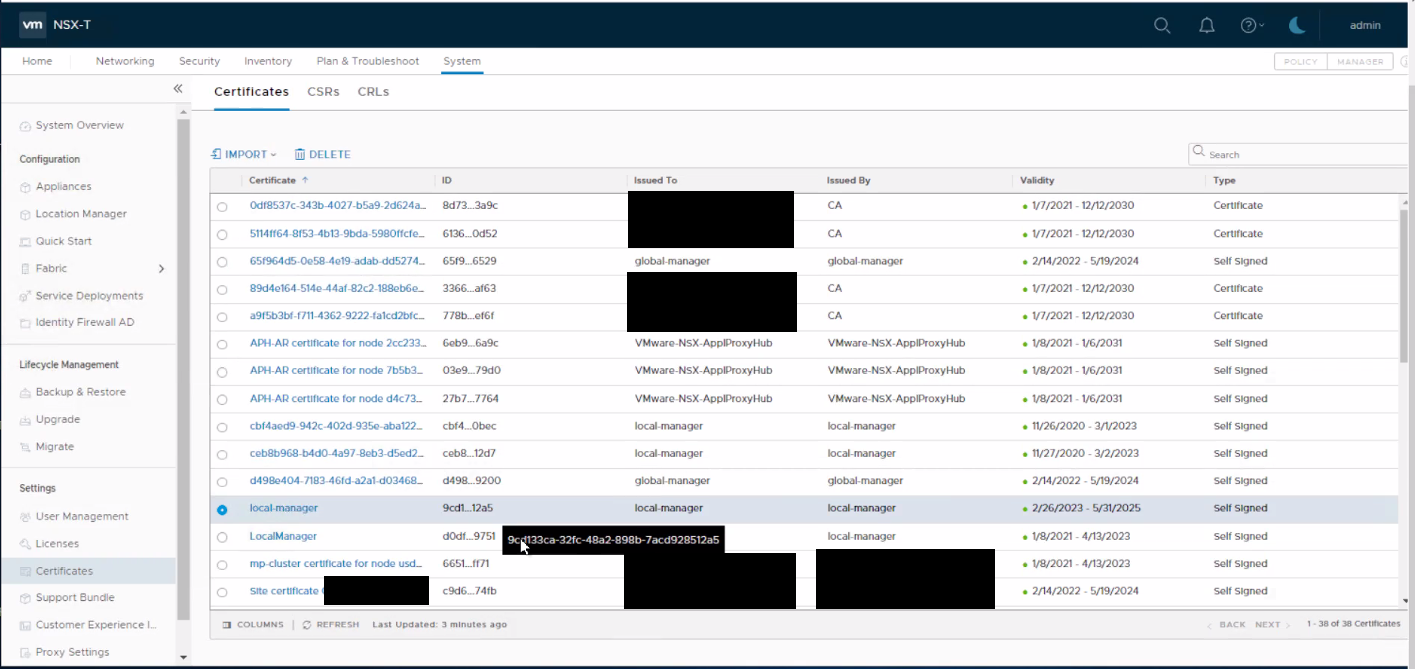

- Compruebe los certificados y la fecha de vencimiento.

- Haga clic en System >Settings>Certificates

En el siguiente ejemplo, se muestra en rojo la fecha de vencimiento de los certificados de administrador local.

Figura 4: Fecha de vencimiento de los certificados de administrador local

Hay un certificado por clúster de Local Manager, independientemente de la cantidad de NSX Manager que haya dentro del clúster.

- Paso 1: Inicie sesión en cualquier instancia de NSX Manager del clúster 1 de Local Manager.

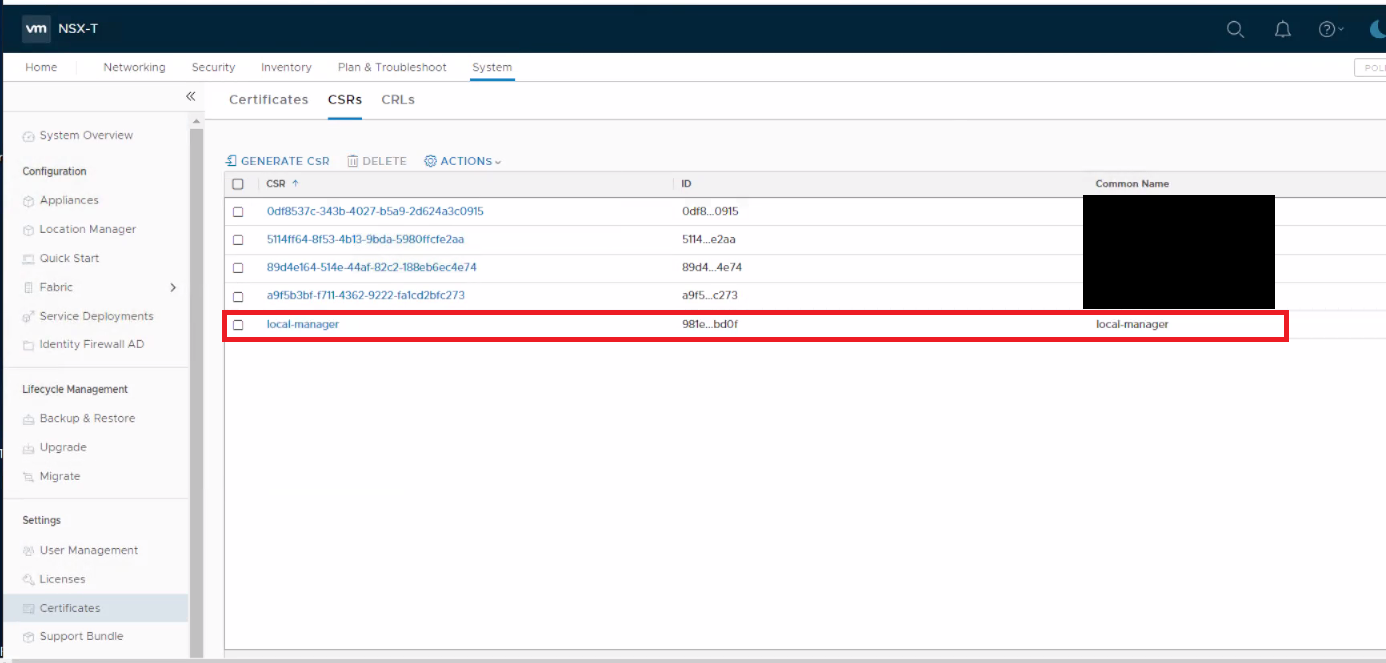

- Paso 2: Generar una nueva CSR.

- Haga clic en Configuración>del sistema >Certificados>CSR>Generar CSR

Figura 5: Generar una CSR nueva

-

Ingrese el nombre común como local-manager.

-

Ingrese el nombre como LocalManager.

-

El resto son detalles comerciales y de ubicación del usuario (esto se puede copiar del certificado antiguo que vence).

-

Haga clic en Guardar.

Figura 6: Ingrese los nombres de CSR y la información de localidad.

- Paso 3: Cree un certificado autofirmado mediante la CSR generada.

-

Haga clic en la nueva casilla > de verificación CSR Generar certificado de autofirma deCSR> para CSR.

-

Figura 7: Crear un certificado autofirmado

- Asegúrese de que Service Certificate esté configurado en "No" y haga clic en Save.

- Vuelva a la pestaña Certificados , busque el nuevo certificado y copie el ID del certificado.

Figura 8: Copiar ID de certificado nuevo

- Paso 4: Reemplace el certificado de identidad de entidad de seguridad para el administrador local.

- El usuario instalará la plataforma Postman.

- En la pestaña Autorización , seleccione Tipo >de autenticación básica.

- Ingrese los detalles de inicio de sesión de NSX-T Manager.

Figura 9: Ingresar los detalles de inicio de sesión de NSX-T Manager

- En la pestaña Encabezados , cambie "application/xml" a "application/json".

Figura 10: En Postman, cambie "application/xml" a "application/json"

- En la pestaña Cuerpo , seleccione Comando de API de POST.

- Seleccione raw y, a continuación, JSON.

- En el cuadro junto a POST, ingrese la URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates?action=set_pi_certificate_for_federation

- En lo anterior, la dirección URL es la IP utilizada para cualquier NSX Manager dentro de un clúster de Local Manager específico.

- En la sección del cuerpo , ingrese lo siguiente en dos líneas, como se muestra en la captura de pantalla:

{ "cert_id": "<certificate id, copied from step 3>",

"service_type": "LOCAL_MANAGER" }

Figura 11: Ingrese la URL de cualquier instancia de NSX Manager dentro de un clúster específico de Local Manager.

- Haga clic en Enviar y asegúrese de ver el resultado 200 OK.

- Paso 5: Repita los pasos 1 > a 4 en cada clúster de administradores locales 2 y 3.

Una vez completados estos pasos, creó un certificado nuevo en cada clúster de Local Manager y reemplazó el certificado de identidad principal en cada clúster de Local Manager.

Ahora es el momento de eliminar los certificados antiguos que vencen de cada uno de los tres clústeres de administradores locales.

Ahora es el momento de eliminar los certificados antiguos que vencen de cada uno de los tres clústeres de administradores locales.

-

Compruebe que el certificado ya no esté en uso.

-

Copiar ID de certificado

-

Abrir cartero

-

Seleccione GET API en lugar de POST.

-

Ingrese la URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates/<certificate-id>

-

Busque "used_by" y confirme que tenga corchetes vacíos.

-

"used_by" : [ ],

"resource_type" : "certificate_self_signed",

"id" : "9cd133ca-32fc-48a2-898b-7acd928512a5",

"display_name" : "local-manager",

"description" : "",

"tags" : [ ],

"_create_user" : "admin",

"_create_time" : 1677468138846,

"_last_modified_user" : "admin",

"_last_modified_time" : 1677468138846,

"_system_owned" : false,

"_protection" : "NOT_PROTECTED",

"_revision" : 0

}

- Vaya a Configuración >del sistema >Certificados > y seleccione el certificado necesario.

Figura 12: Seleccione el certificado necesario.

- Haga clic en Delete>Delete.

Figura 13: Eliminar certificado

- Para confirmar que la identidad principal funciona y utiliza los nuevos certificados:

-

Abrir cartero

-

Seleccione GET.

-

Ejecute la URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/principal-identitie.

-

El resultado debe ser similar al siguiente, "certificate_id" debe mostrar el ID de certificado recién creado.

-

Figura 14: ID de certificado muestra el ID del nuevo certificado

Additional Information

Para reemplazar el certificado de administrador global, siga el mismo proceso, pero cambie "LOCAL_MANAGER" por "GLOBAL_MANAGER" y realice el procedimiento desde el clúster de administrador global.

Consulte los documentos de VMware para obtener más información:

Consulte los documentos de VMware para obtener más información:

Article Properties

Affected Product

VMWare Cloud on Dell EMC VxRail E560F, VMWare Cloud on Dell EMC VxRail E560N, VxRail Appliance Family, VxRail Appliance Series, VxRail D Series Nodes, VxRail D560, VxRail D560F, VxRail E Series Nodes, VxRail E460, VxRail E560

Product

VxRail G410, VxRail G Series Nodes, VxRail E560 VCF, VxRail E560F, VxRail E560F VCF, VxRail E560N, VxRail E560N VCF, VxRail E660, VxRail E660F, VxRail E660N, VxRail E665, VxRail E665F, VxRail E665N, VxRail G560, VxRail G560 VCF, VxRail G560F

, VxRail G560F VCF, VxRail Gen2 Hardware, VxRail P Series Nodes, VxRail P470, VxRail P570, VxRail P570 VCF, VxRail P570F, VxRail P570F VCF, VxRail P580N, VxRail P580N VCF, VXRAIL P670F, VxRail P670N, VxRail P675F, VxRail P675N, VxRail S Series Nodes, VxRail S470, VxRail S570, VxRail S570 VCF, VxRail S670, VxRail Software, VxRail V Series Nodes, VxRail V470, VxRail V570, VxRail V570 VCF, VxRail V570F, VxRail V570F VCF, VXRAIL V670F, VxRail VD-4000R, VxRail VD-4000W, VxRail VD-4000Z, VxRail VD-4510C, VxRail VD-4520C, VxRail VD Series Nodes

...

Last Published Date

27 Apr 2023

Version

2

Article Type

How To