VCF auf VxRail: Ersetzen des NSX-T Local-Manager-Zertifikats in der VCF-Umgebung

Summary: Dieser Artikel ist eine Anleitung zum Ersetzen des selbstsignierten NSX-T Local-Manager-Zertifikats in von VCF verwalteten Verbundumgebungen. Stellen Sie sicher, dass Ihr System sicher und konform bleibt. ...

Instructions

Hinweis: Befolgen Sie diesen Artikel nur für von VCF gemanagte NSX-T-Verbundumgebungen!

Hintergrund:

Es gibt verschiedene Arten von NSX-T-Zertifikaten, wie unten beschrieben:

| Zertifikatname | Zweck | Ersetzbar | Standardgültigkeit |

| Kater | Dies ist ein API-Zertifikat, das für die externe Kommunikation mit einzelnen NSX Manager-Nodes über die Benutzeroberfläche oder API verwendet wird. | Ja | 825 Tage |

| MP-Cluster | Dies ist ein API-Zertifikat, das für die externe Kommunikation mit dem NSX Manager-Cluster mithilfe der Cluster-VIP über die Benutzeroberfläche oder API verwendet wird. | Ja | 825 Tage |

| LocalManager | Dies ist ein Plattform-Prinzipalidentitätszertifikat für den Verbund. Wenn Sie keinen Verbund verwenden, wird dieses Zertifikat nicht verwendet. | Ja | 825 Tage |

Für VCF-Lösungen:

Tomcat und mp-cluster werden durch CA-Zertifikate ersetzt, die von VMCA über vCenter signiert wurden. Die mp-cluster- und Tomcat-Zertifikate sind möglicherweise noch vorhanden, werden jedoch nicht verwendet.

NSX-T Manager mit VCF:

- Tomcat – Node1 > wird nicht verwendet

- mp-cluster – VIP > wird nicht verwendet

- CA – Node1

- CA – VIP

GET https://<nsx-mgr>/api/v1/trust-management/certificates/<certificate-id>

Das Zertifikat des lokalen Managers ist das Prinzipalidentitätszertifikat, das für die Kommunikation mit anderen Standorten im Verbund verwendet wird.

Eine NSX-T-Verbundumgebung enthält einen aktiven und einen Stand-by-Global Manager-Cluster sowie ein oder mehrere Local Manager-Cluster.

Abbildung 1: Zeigt drei Standorte mit aktiven und Stand-by-Global Manager-Clustern an den Standorten 1 und 2 mit Local Manager-Clustern an allen drei Standorten an.

So ermitteln Sie die Anzahl der lokalen Managercluster:

Um die Umgebung zu überprüfen und herauszufinden, wie viele Local Manager-Cluster vorhanden sind, führen Sie die folgenden Schritte aus und machen Sie einen Screenshot:>>

- Oben im Local Manager wird angezeigt, bei welchem Cluster Sie angemeldet sind. In diesem Beispiel sind wir bei einem lokalen Managercluster angemeldet.

- In der Mitte der Seite werden die Global Manager-Cluster angezeigt und es wird angezeigt, welches Cluster aktiv und welches im Stand-by-Modus ist.

- Andere lokale Managercluster werden unten unter Remotestandorte angezeigt.

Abbildung 2: Clusterumgebung Local Manager

Verfahren zum Ersetzen selbstsignierter Zertifikate von lokalen Managern:

- Melden Sie sich bei NSX Manager im lokalen Manager-Cluster an.

- Erfassen Sie ein NSX-T-Backup, bevor Sie fortfahren. Dieser Schritt ist wichtig!

- System>Lebenszyklusmanagement>Backup und Wiederherstellung>Backup starten

Abbildung 3: NSX-T-Backup erfassen.

- Überprüfen Sie die Zertifikate und das Ablaufdatum.

- Klicken Sie auf Systemeinstellungen>>Zertifikate

Im folgenden Beispiel wird das Ablaufdatum von Local-Manager-Zertifikaten in Rot angezeigt:

Abbildung 4: Ablaufdatum der Local-Manager-Zertifikate

Es gibt ein Zertifikat pro lokalem Manager-Cluster, unabhängig von der Anzahl der NSX Manager, die im Cluster vorhanden sind.

- Melden Sie sich bei einem beliebigen NSX Manager auf einem lokalen Manager-Cluster 1 an.

- Generieren Sie eine neue CSR.

- Klicken Sie auf Systemeinstellungen>>Zertifikate>CSRs>CSR generieren

Abbildung 5: Generieren Sie eine neue CSR.

- Geben Sie unter Common Name local-manager den allgemeinen Namen ein.

- Geben Sie den Namen als LocalManager ein.

- Der Rest sind Geschäfts- und Standortdetails des Nutzers (diese können von einem alten ablaufenden Zertifikat kopiert werden.)

- Klicken Sie auf Save.

Abbildung 6: Geben Sie CSR-Namen und Ortsinformationen ein.

- Erstellen Sie ein selbstsigniertes Zertifikat mithilfe der generierten CSR.

- Klicken Sie auf das Kontrollkästchen >Neue CSR CSR>Selbstsignierungszertifikat für CSR erstellen.

Abbildung 7: Erstellen Sie ein selbstsigniertes Zertifikat.

- Stellen Sie sicher, dass das Servicezertifikat auf Nein festgelegt ist, und klicken Sie auf Speichern.

- Kehren Sie zur Registerkarte Certificates zurück, suchen Sie nach New Certificate und Copy Certificate ID.

Abbildung 8: Neue Zertifikat-ID kopieren

- Ersetzen Sie das Prinzipalidentitätszertifikat für den lokalen Manager.

- Nutzer, um die Postman-Plattform zu installieren.

- Wählen Sie auf der Registerkarte Authorization die Option Type>Basic Auth aus.

- Geben Sie die Anmeldedaten für NSX-T Manager ein.

Abbildung 9: Geben Sie die Anmeldedaten für NSX-T Manager ein.

- Ändern Sie auf der Registerkarte "Headers" "application/xml" in "application/json".

Abbildung 10: Ändern Sie in Postman "application/xml" in "application/json".

- Wählen Sie auf der Registerkarte Text die Option

POST API.- Wählen Sie Raw und dann JSON aus.

- Geben Sie im Feld neben POST die URL ein.

https://<nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates?action=set_pi_certificate_for_federation - Im obigen Beispiel ist die URL die IP-Adresse, die für einen beliebigen NSX Manager in einem bestimmten lokalen Managercluster verwendet wird.

- Geben Sie im Abschnitt "Text " in zwei Zeilen Folgendes ein, wie im Screenshot zu sehen:

{ "cert_id": "<certificate id, copied from step 3>",

"service_type": "LOCAL_MANAGER" }

Abbildung 11: Geben Sie die URL für einen beliebigen NSX Manager in einem bestimmten lokalen Manager-Cluster ein.

- Klicken Sie auf Senden und stellen Sie sicher, dass das Ergebnis 200 OK angezeigt wird.

- Wiederholen Sie die Schritte 1 bis 4 auf jedem Local Manager-Cluster 2 und 3.

Es ist jetzt an der Zeit, die alten ablaufenden Zertifikate von jedem der drei lokalen Managercluster zu löschen.

- Stellen Sie sicher, dass das Zertifikat nicht mehr verwendet wird.

- Zertifikats-ID kopieren

- Postbote öffnen

- Wählen Sie GET API anstelle von POST aus.

-

URL eingeben

https://<nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates/<certificate-id> - Suchen Sie nach "used_by" und bestätigen Sie, dass leere Klammern vorhanden sind.

"used_by" : [ ],

"resource_type" : "certificate_self_signed",

"id" : "9cd133ca-32fc-48a2-898b-7acd928512a5",

"display_name" : "local-manager",

"description" : "",

"tags" : [ ],

"_create_user" : "admin",

"_create_time" : 1677468138846,

"_last_modified_user" : "admin",

"_last_modified_time" : 1677468138846,

"_system_owned" : false,

"_protection" : "NOT_PROTECTED",

"_revision" : 0

}

- Navigieren Sie zu Systemeinstellungen >>Zertifikate und wählen Sie das erforderliche Zertifikat aus.

Abbildung 12: Wählen Sie das erforderliche Zertifikat aus.

- Klicken Sie auf Delete>Delete.

Abbildung 13: Zertifikat löschen.

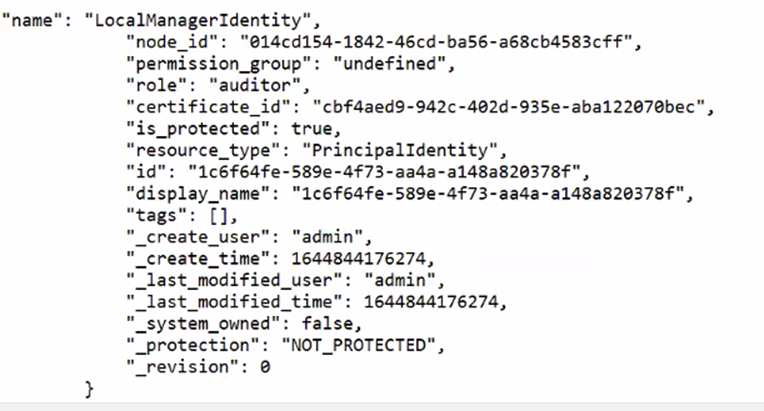

- Vergewissern Sie sich, dass Principal Identity funktioniert und die neuen Zertifikate verwenden:

- Postbote öffnen

- Wählen Sie GET aus.

- URL ausführen

https://<nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/principal-identitie. - Die Ausgabe sollte der folgenden ähneln: "certificate_id" sollte die neu erstellte Zertifikat-ID anzeigen.

Abbildung 14: Certificate ID zeigt die neue Zertifikat-ID an.

Additional Information

Ersetzen von Global-Manager-Zertifikaten:

Um das Global Manager-Zertifikat zu ersetzen, befolgen Sie denselben Prozess, ändern Sie jedoch "LOCAL_MANAGER" in "GLOBAL_MANAGER" und führen Sie das Verfahren über den Global Manager-Cluster aus.

Weitere verwandte Artikel:

Weitere Informationen finden Sie in den folgenden Broadcom VMware-Artikeln:

- Arten von Zertifikaten

- Konfigurieren von Global Manager und lokalen Managern

- Ersetzen von Zertifikaten auf Version 3.2

- Ersetzen von Zertifikaten auf Version 3.1

- Erstellen einer Zertifikatsignieranforderungsdatei

- So erneuern Sie das NSX-t-Superuser-Zertifikat, das vom Prinzipalidentitätsnutzer verwendet wird

Affected Products

VMWare Cloud on Dell EMC VxRail E560F, VMWare Cloud on Dell EMC VxRail E560N, VxRail Appliance Family, VxRail Appliance Series, VxRail D Series Nodes, VxRail D560, VxRail D560F, VxRail E Series Nodes, VxRail E460, VxRail E560Products

VxRail G410, VxRail G Series Nodes, VxRail E560 VCF, VxRail E560F, VxRail E560F VCF, VxRail E560N, VxRail E560N VCF, VxRail E660, VxRail E660F, VxRail E660N, VxRail E665, VxRail E665F, VxRail E665N, VxRail G560, VxRail G560 VCF, VxRail G560F

, VxRail G560F VCF, VxRail Gen2 Hardware, VxRail P Series Nodes, VxRail P470, VxRail P570, VxRail P570 VCF, VxRail P570F, VxRail P570F VCF, VxRail P580N, VxRail P580N VCF, VXRAIL P670F, VxRail P670N, VxRail P675F, VxRail P675N, VxRail S Series Nodes, VxRail S470, VxRail S570, VxRail S570 VCF, VxRail S670, VxRail Software, VxRail V Series Nodes, VxRail V470, VxRail V570, VxRail V570 VCF, VxRail V570F, VxRail V570F VCF, VXRAIL V670F, VxRail VD-4000R, VxRail VD-4000W, VxRail VD-4000Z, VxRail VD-4510C, VxRail VD-4520C, VxRail VD Series Nodes

...