Management von Dell Threat Defense

摘要: Erfahren Sie Schritt für Schritt Anleitungen zum Management von Dell Threat Defense.

说明

- Ab Dezember 2019 hat Dell Threat Defense das Ende des Verkaufs erreicht. Dieses Produkt und die dazugehörigen Artikel werden von Dell nicht mehr aktualisiert. Weitere Informationen finden Sie unter Produktlebenszyklus-Richtlinie (Ende des Supports/der Nutzungsdauer) für Dell Data Security. Wenn Sie Fragen zu alternativen Artikeln haben, wenden Sie sich an Ihren Vertriebsmitarbeiter oder wenden Sie sich an endpointsecurity@dell.com.

- Weitere Informationen zu aktuellen Produkten finden Sie unter Endpoint Security.

Die Dell Threat Defense-Konsole ist für das Management von Policies, Bedrohungen, Builds und die Organisation der Dell Threat Defense-Bereitstellung einer Umgebung zuständig.

Für die Umgebung ist ein aktives Abonnement für den Zugriff erforderlich. Weitere Informationen dazu, wie Sie ein Abonnement beziehen, finden Sie auf der Produktseite zu Dell Threat Defense.

Nach dem Kauf von Dell Threat Defense wird eine E-Mail mit Anmeldeinformationen an die Threat Defense-Konsole des Käufers gesendet. Die Konsolenstandorte für Dell Threat Defense sind:

- Nordamerika: https://dellthreatdefense.cylance.com/Login

- Europa: https://dellthreatdefense-eu.cylance.com

- Asiatisch-pazifischer Raum: https://dellthreatdefense-au.cylance.com

Betroffene Produkte:

- Dell Threat Defense

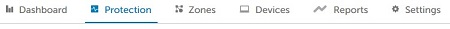

Die Threat Defense-Konsole ist in sechs Abschnitte unterteilt:

Klicken Sie auf einen Abschnitt, um weitere Informationen zu erhalten.

Dashboard

Das Dashboard wird bei der Anmeldung an der Dell Threat Defense-Konsole angezeigt. Das Dashboard bietet eine Übersicht über die Bedrohungen in der Umgebung und bietet Zugriff auf verschiedene Konsoleninformationen auf einer Seite.

Bedrohungsstatisken

Bedrohungsstatistiken enthalten die Anzahl der Bedrohungen, die in den letzten 24 Stunden gefunden wurden, sowie die Gesamtzahl für Ihr Unternehmen. Wenn Sie auf eine Bedrohungsstatistik klicken, gelangen Sie zur Seite Protection und zeigen die Liste der Bedrohungen an, die sich auf diese Statistik beziehen.

- Bedrohungen in Ausführung: Dateien, die als Bedrohungen identifiziert wurden, die derzeit auf Geräten in Ihrem Unternehmen ausgeführt werden.

- Automatisch startende Bedrohungen: Bedrohungen, die so eingestellt sind, dass sie automatisch ausgeführt werden.

- Unter Quarantäne gestellte Bedrohungen: Bedrohungen, die innerhalb der letzten 24 Stunden in Quarantäne verschoben wurden sowie die Gesamtzahl.

- Nur von Cylance gefunden: Bedrohungen, die von Cylance erkannt wurden, aber nicht von anderen Virenschutzprogrammen.

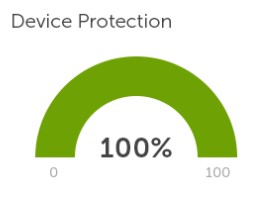

Schutzprozentsatz

Der Schutzprozentsatz zeigt eine Übersicht für Bedrohungsschutz und Geräteschutz.

- Bedrohungsschutz: Der Prozentsatz an Bedrohungen, für die Sie eine Aktion durchgeführt haben (Quarantäne, globale Quarantäne, Freigabe und sichere Listen).

- Geräteschutz: Der Prozentsatz der Geräte, die einer Policy zugeordnet sind, die die automatische Quarantäne aktiviert hat.

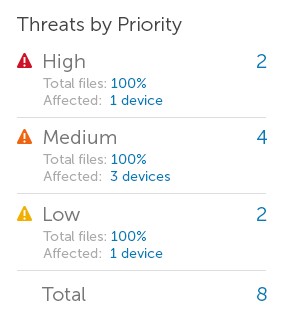

Bedrohungen nach Priorität

Unter "Bedrohungen nach Priorität " wird die Gesamtzahl der Bedrohungen angezeigt, die eine Aktion erfordern (Quarantäne, globale Quarantäne, Freigabe und sichere Listen). Die Bedrohungen werden nach Priorität (Hoch, Mittel und Niedrig) gruppiert.

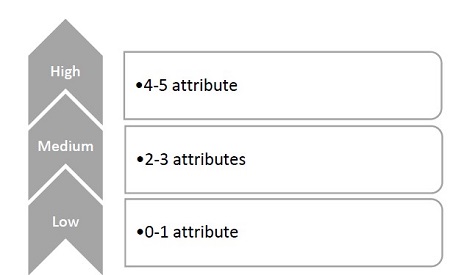

Eine Bedrohung wird basierend auf der Anzahl der folgenden Attribute als "Niedrig", "Mittel" oder "Hoch" klassifiziert:

- Die Datei hat eine Cylance-Bewertung, die größer als 80 ist.

- Die Datei wird derzeit ausgeführt.

- Die Datei wurde zuvor ausgeführt.

- Die Datei wird auf "automatisch starten" festgelegt.

- Die Priorität der Zone, in der die Bedrohung gefunden wurde.

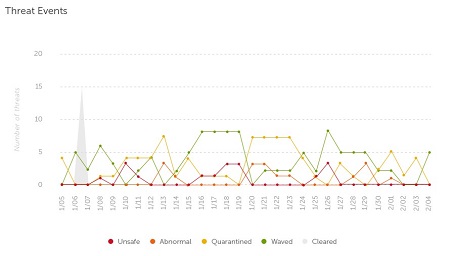

Bedrohungsereignisse

Bedrohungsereignisse zeigt ein Zeilendiagramm mit der Anzahl der in den letzten 30 Tagen erkannten Bedrohungen an. Die Zeilen sind farbkodiert für unsichere, anormale, isolierte, freigegebene und gelöschte Dateien.

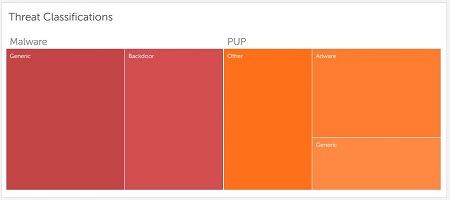

Bedrohungsklassifizierungen

Bedrohungsklassifizierungen zeigen eine Heatmap der Bedrohungstypen an, die in einer Umgebung gefunden werden. Wenn Sie auf ein Element klicken, springt der Administrator zum Abschnitt Protection und zeigt eine Liste der Bedrohungen dieses Typs an.

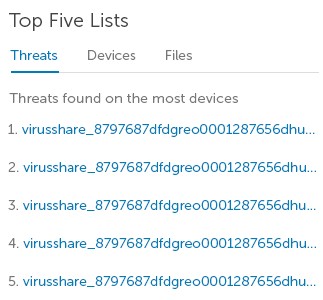

Top 5-Listen

Top 5-Listen markieren unsichere Bedrohungen in einer Umgebung, auf die noch nicht reagiert wurde. Die meiste Zeit sollten diese Listen leer sein.

Schutz

Der Abschnitt Schutz wird verwendet, um Bedrohungen zu bewerten und zu verwalten, die sich auf Geräte mit Dell Threat Defense auswirken. Wählen Sie den entsprechenden Schritt unten aus, um weitere Informationen zu erhalten.

Bedrohungen evaluieren

Die Dell Threat Defense-Konsole bietet eine eingehende Bewertung der „unsicheren“ oder „ungewöhnlichen“ Dateien, um Administratoren dabei zu unterstützen, die Bedrohungen in ihrer Umgebung adäquat zu verringern.

In der folgenden Schritt-für-Schritt-Anleitung erfahren Sie, wie Sie eine Datei auswerten.

- Klicken Sie in der Konsole auf die Registerkarte Protection .

- Klicken Sie unter Schutz auf eine Bedrohung, um weitere Informationen zu erhalten.

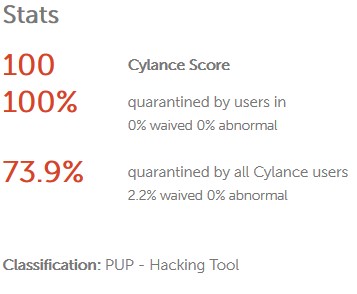

- Cylance-Bewertung: Eine Bewertung von 1 (begrenzt) – 100 (hoch) wird von Cylance basierend auf Bedrohungsattributen zugewiesen.

- Von Nutzern unter Quarantäne gestellt in [Mandant]: Welche Aktionen von Nutzern in der Umgebung (Mandant) an der Datei durchgeführt wurden.

- Von allen Cylance-Nutzern unter Quarantäne gestellt: Welche Aktionen von Nutzern in allen Cylance-Umgebungen an der Datei durchgeführt wurden.

- Klassifizierung: Allgemeine Identifizierung der Datei (Bedrohung).

- Zuerst gefunden: Wann die Datei zum ersten Mal in der Umgebung gefunden wurde

- Zuletzt gefunden: Wann die Datei zuletzt in der Umgebung gefunden wurde

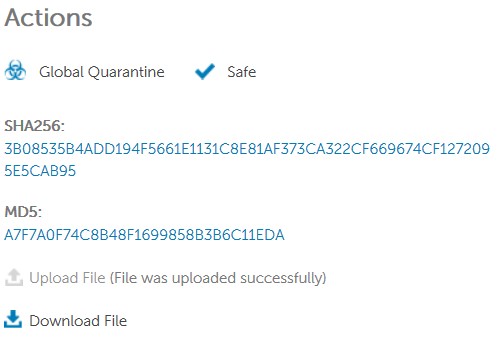

- Globale Quarantäne: Fügt eine Datei zur globalen Quarantäneliste für die Umgebung hinzu. Jedes Mal, wenn die Datei auf einem Gerät angezeigt wird, wird sie automatisch im

\q. - Sicher: Fügt eine Datei zur sicheren Liste für eine Umgebung hinzu. Wenn sich eine Datei derzeit in Quarantäne befindet, wird sie automatisch wieder an ihrem ursprünglichen Speicherort abgelegt.

- SHA256: Der kryptografische Hash 256, der zur Identifizierung der Datei (Bedrohung) verwendet wird. Ein Administrator kann auf den Hash klicken, um eine Google-Suche nach bekannten Vorkommnissen durchzuführen.

- MD5: Der kryptografische Hash 128, der zur Identifizierung der Datei (Bedrohung) verwendet wird. Ein Administrator kann auf den Hash klicken, um eine Google-Suche nach bekannten Vorkommnissen durchzuführen.

- Datei herunterladen: Ermöglicht es einem Administrator, die Datei zur weiteren Bewertung und zum Testen herunterzuladen.

- Cylance-Bewertung: Eine Bewertung von 1 (begrenzt) – 100 (hoch) wird von Cylance basierend auf Bedrohungsattributen zugewiesen.

- AV-Branche: Bestimmt, ob Virenschutz-Engines von Drittanbietern die Datei als Bedrohung identifizieren, indem der Index unter virustotal.com überprüft wird.

- Google-Suche: Durchsucht Google nach den Hashes und Dateinamen, um weitere Informationen über die Datei (Bedrohung) zu erhalten.

Dateien mit sicheren Listen

Es kann Dateien geben, die fälschlicherweise als Bedrohungen in einer Umgebung identifiziert werden. Administratoren können diese zur globalen sicheren Liste hinzufügen, um zu verhindern, dass sie in Quarantäne verschoben werden. Alle Dateien, die in Quarantäne verschoben werden, bevor sie als sicher aufgelistet wurden, werden an den ursprünglichen Speicherort zurückverschoben.

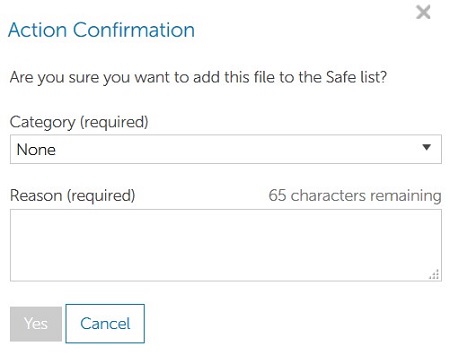

Die folgenden Schritte zeigen, wie Sie eine Datei auf die sichere Liste setzen.

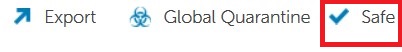

- Klicken Sie in der Konsole auf die Registerkarte Protection .

- Aktivieren Sie unter Schutz die Bedrohung, die als sicher aufgeführt werden soll, und klicken Sie dann auf Sicher.

- Wählen Sie im Pop-up-Fenster Aktionsbestätigung eine Dateikategorie aus dem Dropdown-Menü aus. Dies hilft bei der Klassifizierung von Dateien (Bedrohungen).

- Geben Sie einen Grund für das Hinzufügen zur sicheren Liste ein. Dies bietet Transparenz über die gesamte Umgebung hinweg.

- Klicken Sie auf Ja , um die Aufnahme der Datei in die sichere Liste zu bestätigen.

Hinweis:

- Zuvor als sicher gelistete Elemente können jederzeit in den Einstellungen und dann im Abschnitt Globale Liste der Dell Threat Defense-Konsole eingesehen und geändert werden.

- Die Dateien können auf globaler, Policy- oder Geräteebene als sicher aufgelistet werden. In unserem Beispiel wird es auf globaler Ebene als sicher gelistet.

Dateien global in Quarantäne verschieben

Ein Administrator kann eine Datei proaktiv in Quarantäne verschieben, indem er sie zur globalen Quarantäneliste hinzufügt.

In den folgenden Schritt-für-Schritt-Anleitungen erfahren Sie, wie Sie eine Datei global unter Quarantäne stellen.

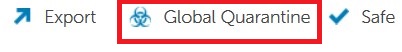

- Klicken Sie in der Konsole auf die Registerkarte Protection .

- Aktivieren Sie unter Schutz die Bedrohung, die als sicher aufgeführt werden soll, und klicken Sie dann auf Globale Quarantäne.

- Geben Sie in der Eingabeaufforderung zur Bestätigung der Aktion den Grund für die Quarantäne ein. Dies trägt zur Transparenz für andere Administratoren und Zonenmanager bei.

- Klicken Sie auf Ja , um die globale Quarantäne zu bestätigen.

Hinweis:

- Vorherige Quarantäneelemente können jederzeit im Abschnitt Globale Liste Einstellungen> der Dell Threat Defense-Konsole eingesehen und geändert werden.

- Die Dateien können auf globaler oder Geräteebene unter Quarantäne gestellt werden. Das Beispiel wird auf globaler Ebene unter Quarantäne gestellt.

Zonen

Zonen werden verwendet, um Container zu erstellen, die für die Verwaltung und Organisation von Geräten verantwortlich sind. Weitere Informationen finden Sie unter Verwalten von Zonen in Dell Threat Defense.

Geräte

Der Abschnitt Geräte wird verwendet, um Geräte (Agenten) innerhalb einer Umgebung mithilfe von Dell Threat Defense hinzuzufügen, zu verwalten und Berichte darüber zu erstellen. Die häufigsten Aktionen in diesem Abschnitt sind das Herunterladen des Installationsprogramms, das Abrufen eines Installations-Tokens, das Aktivieren der ausführlichen Protokollierung und das Entfernen eines Geräts. Klicken Sie auf den entsprechenden Schritt für weitere Informationen.

Installationsprogramm herunterladen

Das Dell Threat Defense-Installationsprogramm ist direkt im Mandanten verfügbar. Eine Anleitung zum Herunterladen von Dell Threat Defense finden Sie unter Herunterladen von Dell Threat Defense.

Installations-Token abrufen

Um Dell Threat Defense auf einem Gerät zu installieren, muss ein gültiges Installationstoken vom Mandanten abgerufen werden. Eine Anleitung zum Abrufen eines Installations-Tokens finden Sie unter Abrufen eines Installations-Tokens für Dell Threat Defense.

Ausführliche Protokollierung aktivieren

Standardmäßig enthalten Geräte eine eingeschränkte Protokollierung für Dell Threat Defense. Es wird dringend empfohlen, die ausführliche Protokollierung auf einem Gerät vor dem Troubleshooting oder der Kontaktaufnahme mit dem Dell Data Security Pro Support zu aktivieren. Weitere Informationen finden Sie unter den internationalen Support-Telefonnummern von Dell Data Security. Weitere Informationen zum Aktivieren der ausführlichen Protokollierung finden Sie unter Aktivieren der ausführlichen Protokollierung für Dell Threat Defense.

Gerät entfernen

Geräte werden während der Deinstallation nicht automatisch aus der Dell Threat Defense-Konsole entfernt. Ein Administrator muss das Gerät manuell von der Mandanten-Konsole entfernen. Weitere Informationen finden Sie unter Entfernen eines Geräts von der Dell Threat Defense-Verwaltungskonsole.

Berichte

Die Berichte enthalten zusammenfassende und detaillierte Berichte, um Übersichten und Details in Verbindung mit Geräten und Bedrohungen in einem Unternehmen zu bieten.

In Berichten werden Bedrohungen auf ereignisbasierte Weise angezeigt. Ein Ereignis repräsentiert eine einzelne Instanz einer Bedrohung. Wenn sich beispielsweise eine bestimmte Datei (bestimmter Hash) in drei verschiedenen Ordnern auf demselben Gerät befindet, entspricht die Anzahl der Bedrohungsereignisse 3. Andere Bereiche der Konsole, z. B. die Seite "Bedrohungsschutz", können die Bedrohungsanzahl für eine bestimmte Datei basierend auf der Anzahl der Geräte anzeigen, auf denen die Datei gefunden wird, unabhängig davon, wie viele Instanzen der Datei auf einem bestimmten Gerät vorhanden sind. Wenn sich beispielsweise eine bestimmte Datei (bestimmter Hash) in drei verschiedenen Ordnern auf demselben Gerät befindet, entspricht die Anzahl der Bedrohungen 1.

Die Berichtsdaten werden ungefähr alle drei Minuten aktualisiert. Klicken Sie für weitere Informationen auf Threat Defense – Übersicht, Zusammenfassung der Bedrohungsereignisse, Gerätezusammenfassung, Bedrohungsereignisse oder Geräte .

Threat Defense-Übersicht

Bietet eine Zusammenfassung der Dell Threat Defense-Nutzung eines Unternehmens, von der Anzahl der Bereiche und Geräte bis hin zum Prozentsatz der Geräte, die durch die automatische Quarantäne, Bedrohungsereignisse, Agentenversionen und Offline-Tage für Geräte geschützt sind.

- Zonen: Zeigt die Anzahl der Zonen im Unternehmen an.

- Geräte: Zeigt die Anzahl der Geräte im Unternehmen an. Ein Gerät ist ein Endpunkt mit einem registrierten Threat Defense Agent.

- Policies: Zeigt die Anzahl der Policies an, die im Unternehmen erstellt wurden.

- Analysierte Dateien: Zeigt die Anzahl der Dateien an, die im Unternehmen analysiert wurden (auf allen Geräten des Unternehmens).

- Bedrohungsereignisse: Zeigt ein Balkendiagramm mit unsicheren, ungewöhnlichen und unter Quarantäne gestellten Bedrohungsereignissen an, gruppiert nach Tag für die letzten 30 Tage. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Gesamtzahl der an diesem Tag gemeldeten Bedrohungsereignisse angezeigt.

- Bedrohungen werden nach dem Datum " Gemeldet am " gruppiert, d. h. nach dem Zeitpunkt, an dem die Konsole Informationen vom Gerät über eine Bedrohung erhalten hat. Das gemeldete Datum kann vom tatsächlichen Veranstaltungsdatum abweichen, wenn das Gerät zum Zeitpunkt des Ereignisses nicht online war.

- Geräte – Dell Threat Defense Agent-Versionen: Zeigt ein Balkendiagramm an, das die Anzahl der Geräte darstellt, auf denen eine Threat Defense Agent-Version ausgeführt wird. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Anzahl der Geräte angezeigt, auf denen diese bestimmte Threat Defense Agent-Version ausgeführt wird.

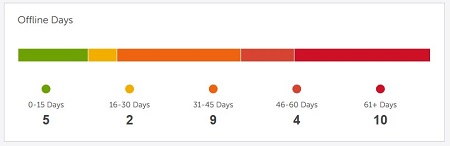

- Offline-Tage: Zeigt die Anzahl der Geräte an, die für einen Zeitraum von Tagen offline waren (von 0-15 Tagen bis zu 61+ Tagen). Außerdem wird ein Balkendiagramm mit Farbcodierung in jedem Bereich von Tagen angezeigt.

- Geräte – Dell Threat Defense Agent-Versionen: Zeigt ein Balkendiagramm an, das die Anzahl der Geräte darstellt, auf denen eine Threat Defense Agent-Version ausgeführt wird. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Anzahl der Geräte angezeigt, auf denen diese bestimmte Threat Defense Agent-Version ausgeführt wird.

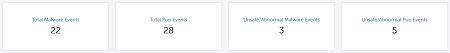

Bedrohungsereigniszusammenfassung

Der Bericht zur Zusammenfassung von Bedrohungsereignissen zeigt die Anzahl der Dateien, die in zwei Bedrohungsklassifizierungen von Cylance identifiziert wurden: Malware und potenziell unerwünschte Programme (PUPs), und enthält eine Aufschlüsselung nach bestimmten Unterkategorieklassifizierungen für jede Produktreihe. Darüber hinaus werden in den Top-10-Listen "Dateibesitzer" und "Geräte mit Bedrohungen" die Bedrohungsereignisanzahlen für die Familien Malware, PUPs und Dual Use angezeigt.

- Malware-Gesamtereignisse: Zeigt die Gesamtzahl der Malware-Ereignisse an, die im Unternehmen identifiziert wurden.

- PUP-Gesamtereignisse: Zeigt die Gesamtzahl der PUP-Ereignisse an, die im Unternehmen identifiziert wurden.

- Ereignisse mit unsicherer/anormaler Malware: Zeigt die Gesamtzahl der Ereignisse mit unsicherer und anormaler Malware an, die im Unternehmen gefunden wurden.

- Ereignisse mit unsicheren/anormalen PUPs: Zeigt die Gesamtzahl der Ereignisse mit unsicheren und anormalen PUPs an, die im Unternehmen gefunden wurden.

- Malware-Ereignisklassifizierungen: Zeigt ein Balkendiagramm mit allen Malware-Klassifikationen an, die bei Bedrohungsereignissen auf den Geräten im Unternehmen gefunden wurden. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Gesamtzahl der Malware-Ereignisse angezeigt, die für diese Klassifizierung gefunden wurden.

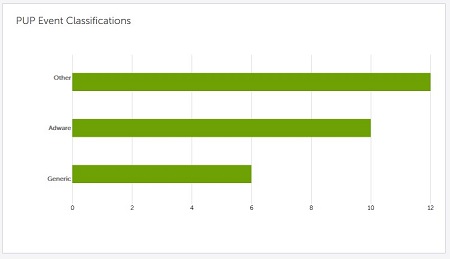

- PUP-Ereignisklassifizierungen: Zeigt ein Balkendiagramm mit jeder Art von PUP-Klassifizierung für Bedrohungsereignisse an, die auf Geräten im Unternehmen gefunden werden. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Gesamtzahl der PUP-Ereignisse angezeigt, die für diese Klassifizierung gefunden wurden.

- Top 10-Dateieigentümer mit den meisten Bedrohungsereignissen: Zeigt eine Liste der Top 10-Dateieigentümer an, die die meisten Bedrohungsereignisse aufweisen. Dieses Widget zeigt Ereignisse aus allen dateibasierten Cylance-Bedrohungsfamilien an, nicht nur Malware- oder PUP-Ereignisse.

- Top 10-Geräte mit den meisten Bedrohungsereignissen: Zeigt eine Liste der Top 10-Geräte mit den meisten Bedrohungsereignissen an. Dieses Widget zeigt Ereignisse aus allen dateibasierten Cylance-Bedrohungsfamilien an, nicht nur Malware- oder PUP-Ereignisse.

Gerätezusammenfassung

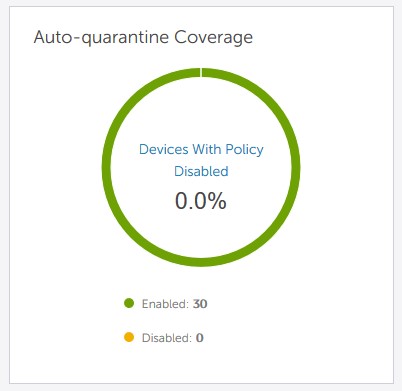

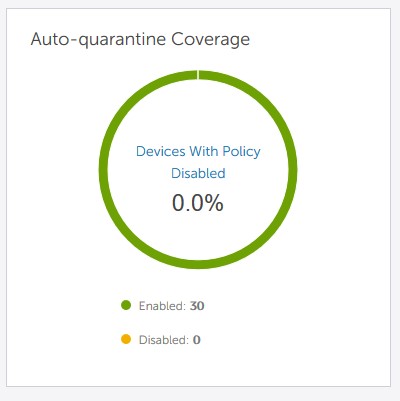

Der Bericht Gerätezusammenfassung zeigt mehrere gerätezentrierte Maßnahmen an, die von Bedeutung sind. Die automatische Quarantäneabdeckung gibt Aufschluss über die Abdeckung der Bedrohungsprävention und kann verwendet werden, um den Fortschritt anzuzeigen. Geräte – Threat Defense-Versionsstatistiken können ältere Threat Defense-Agenten identifizieren. Offline-Tage können auf Geräte hinweisen, die nicht mehr in die Threat Defense-Konsole einchecken und Kandidaten für die Entfernung sind.

- Gesamtzahl der Geräte: Zeigt die Gesamtzahl der Geräte im Unternehmen an. Ein Gerät ist ein Endpunkt mit einem registrierten Threat Defense Agent.

- Automatische Quarantäneerfassung: Zeigt die Anzahl der Geräte mit einer Policy an, bei der sowohl unsichere als auch ungewöhnliche Dateien für die automatische Quarantäne ausgewählt werden. Diese Geräte gelten als „aktiviert“. Deaktivierte Geräte werden einer Richtlinie zugewiesen, für die eine oder beide dieser Optionen deaktiviert sind. Das Kreisdiagramm zeigt den Prozentsatz der Geräte an, die einer Policy zugewiesen sind, bei der die automatische Quarantäne für „unsicher“, „ungewöhnlich“ oder beides deaktiviert ist.

- Geräte – Dell Threat Defense Agent-Versionen: Zeigt ein Balkendiagramm an, das die Anzahl der Geräte darstellt, auf denen eine Threat Defense Agent-Version ausgeführt wird. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Anzahl der Geräte angezeigt, auf denen diese bestimmte Threat Defense Agent-Version ausgeführt wird.

- Offline-Tage: Zeigt die Anzahl der Geräte an, die für einen Zeitraum von mehreren Tagen offline waren (von 0–15 Tagen, bis zu mehr als 61 Tage). Außerdem wird ein Balkendiagramm mit Farbcodierung in jedem Bereich von Tagen angezeigt.

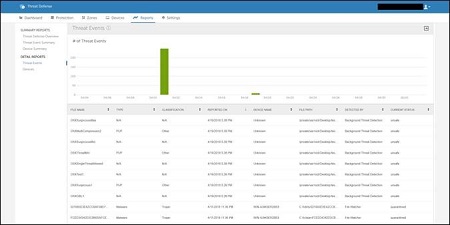

Bedrohungsereignisse

Der Bericht zu Bedrohungsereignissen enthält Daten zu Bedrohungsereignissen, die in der Organisation gefunden werden. Bedrohungen werden nach dem Datum " Gemeldet am " gruppiert, d. h. nach dem Zeitpunkt, an dem die Konsole Informationen vom Gerät über eine Bedrohung erhalten hat. Das gemeldete Datum kann vom tatsächlichen Veranstaltungsdatum abweichen, wenn das Gerät zum Zeitpunkt des Ereignisses nicht online war.

- Anzahl der Bedrohungsereignisse: Zeigt ein Balkendiagramm an, das die im Unternehmen gemeldeten Bedrohungsereignisse enthält. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Gesamtzahl der an diesem Tag gemeldeten Bedrohungsereignisse angezeigt. Das Balkendiagramm zeigt die letzten 30 Tage an.

- Bedrohungsereignis-Tabelle: Zeigt Informationen zu Bedrohungsereignissen an.

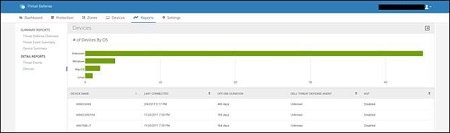

Geräte

Der Gerätebericht zeigt Ihnen, wie viele Geräte Sie für eine Betriebssystemfamilie (Windows und macOS) haben.

- Anzahl der Geräte nach Betriebssystem: Zeigt ein Balkendiagramm an, dass die Geräte nach den Hauptbetriebssystemgruppen (Windows und macOS) organisiert. Wenn Sie den Mauszeiger über einen Balken im Diagramm bewegen, wird die Gesamtzahl der Geräte in dieser Betriebssystemgruppe angezeigt.

- Gerätetabelle: Zeigt eine Liste der Gerätenamen und Geräteinformationen für die Geräte im Unternehmen an.

Einstellungen

Der Abschnitt "Einstellungen" wird verwendet, um Geräterichtlinien, den Konsolenzugriff, die Konfiguration von Aktualisierungen und die Erstellung von Auditberichten zu verwalten. Die häufigsten Aktionen in diesem Abschnitt sind das Hinzufügen eines Deinstallationskennworts, das Hinzufügen von Konsolenbenutzern, das Hinzufügen einer Geräterichtlinie, das Erzeugen von Berichten und das Konfigurieren von Aktualisierungen. Klicken Sie auf den entsprechenden Schritt für weitere Informationen.

Deinstallationskennwort hinzufügen

Als zusätzliche Sicherheitsebene kann ein Dell Threat Defense-Administrator erzwingen, dass Threat Defense-Geräte ein Kennwort erfordern, um die Anwendung zu deinstallieren. Weitere Informationen finden Sie unter Hinzufügen oder Entfernen eines Deinstallationskennworts in Dell Threat Defense.

Konsolennutzer hinzufügen

In der Basiskonfiguration wird nur der erste Käufer als Administrator für die Dell Threat Defense-Konsole aufgeführt. Weitere Informationen finden Sie unter Hinzufügen von Benutzern zur Dell Threat Defense-Verwaltungskonsole.

Geräterichtlinie hinzufügen

Geräterichtlinien sind in der Funktion von Dell Threat Defense unerlässlich. In der Basiskonfiguration sind die Advanced Threat Prevention-Funktionen in der Policy „Standard“ deaktiviert. Es ist wichtig, dass Sie die Standard-Policy ändern oder eine neue Policy erstellen, bevor Sie Threat Defense bereitstellen. Weitere Informationen finden Sie unter Ändern von Richtlinien in Dell Threat Defense.

Erstellen von Berichten

Die Dell Threat Defense-Konsole bietet eine Möglichkeit, einen Bericht über den Status von Bedrohungen in einer Umgebung zu erzeugen. Weitere Informationen finden Sie unter Erstellen von Berichten in Dell Threat Defense.

Konfigurieren von Aktualisierungen

Die Basiskonfiguration für die Dell Threat Defense-Konsole aktualisiert die Geräte automatisch auf den neuesten Build. Ein Threat Defense-Administrator kann vor der Produktion optional Builds für Test- und Pilotzonen bereitstellen. Weitere Informationen finden Sie unter Konfigurieren von Updates in Dell Threat Defense.

Nutzen Sie zur Kontaktaufnahme mit dem Support die internationalen Support-Telefonnummern von Dell Data Security.

Gehen Sie zu TechDirect, um online eine Anfrage an den technischen Support zu erstellen.

Zusätzliche Einblicke und Ressourcen erhalten Sie im Dell Security Community Forum.