Come gestire Dell Threat Defense

摘要: Istruzioni dettagliate su come gestire Dell Threat Defense.

说明

- Dal mese di dicembre 2019, Dell Threat Defense ha raggiunto la fine della vendita. Questo prodotto e i relativi articoli non vengono più aggiornati da Dell. Per ulteriori informazioni, consultare Policy sul ciclo di vita del prodotto (fine del supporto/fine del ciclo di vita) per Dell Data Security. Per eventuali domande sugli articoli alternativi, rivolgersi al proprio team di vendita o contattare endpointsecurity@dell.com.

- Fare riferimento alla pagina Sicurezza degli endpoint per ulteriori informazioni sui prodotti correnti.

La console di Dell Threat Defense consente la gestione di policy, minacce e build, nonché l'organizzazione del deployment di Dell Threat Defense in un ambiente.

Per accedere all'ambiente è necessario disporre di un abbonamento attivo. Per ulteriori informazioni su come ottenerne uno, consultare la pagina del prodotto Dell Threat Defense.

Dopo l'acquisto di Dell Threat Defense, l'acquirente riceve un'e-mail con le informazioni di accesso alla console. I siti della console per Dell Threat Defense sono i seguenti:

- Nord America: https://dellthreatdefense.cylance.com/login

- Europa: https://dellthreatdefense-eu.cylance.com

- Asia-Pacifico: https://dellthreatdefense-au.cylance.com

Prodotti interessati:

- Dell Threat Defense

La console di Threat Defense è suddivisa in sei sezioni:

Per ulteriori informazioni, cliccare su una sezione.

Dashboard

Una volta effettuato l'accesso alla console di Dell Threat Defense, viene visualizzato il dashboard. Il dashboard fornisce una panoramica delle minacce presenti nell'ambiente e consente di accedere alle diverse informazioni della console da un'unica posizione.

Statistiche sulle minacce

Le statistiche sulle minacce forniscono il numero di minacce rilevate nelle ultime 24 ore e il totale per l'organizzazione. Cliccando su una statistica di minaccia si apre la pagina Protezione e viene visualizzato l'elenco delle minacce correlate a tale statistica.

- Running Threats: file identificati come minacce attualmente in esecuzione sui dispositivi dell'organizzazione.

- Auto-Run Threats: minacce impostate per l'esecuzione automatica.

- Quarantined Threats: minacce messe in quarantena nelle ultime 24 ore e numero totale.

- Unique to Cylance: minacce identificate da Cylance ma non da altre fonti di antivirus.

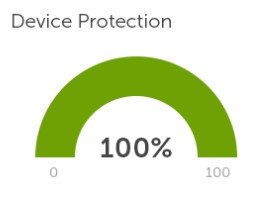

Protection Percentages

In Protection Percentages viene mostrata una panoramica della protezione suddivisa in Threat Protection e Device Protection.

- Threat Protection: percentuale di minacce per le quali è stata intrapresa un'azione (selezionando Quarantine, Global Quarantine, Waive e Safe Lists).

- Device Protection: percentuale di dispositivi associati a una policy con quarantena automatica abilitata.

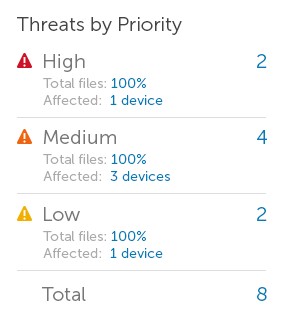

Threats by Priority

Minacce per priorità visualizza il numero totale di minacce che richiedono un'azione (Quarantena, Quarantena globale, Ignora ed Elenchi sicuri). Le minacce sono raggruppate per priorità (alta, media e bassa).

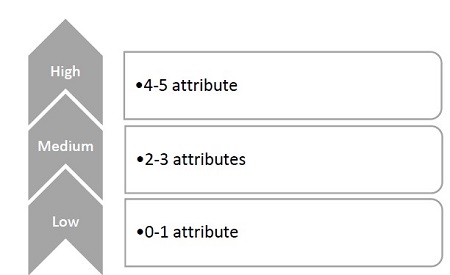

Una minaccia viene classificata come Bassa, Media o Alta in base al numero dei seguenti attributi che possiede:

- Il file ha un punteggio Cylance superiore a 80.

- Il file è attualmente in esecuzione.

- Il file è stato eseguito in precedenza.

- Il file è impostato per l'esecuzione automatica.

- La priorità della zona in cui è stata rilevata la minaccia.

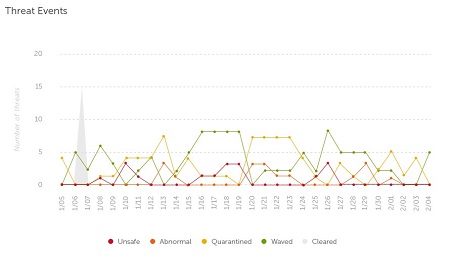

Threat Events

Threat Events visualizza un grafico a linee con il numero di minacce individuate negli ultimi 30 giorni. Le righe sono contraddistinte da colori per i file non sicuri, anormali, in quarantena, ignorati e cancellati.

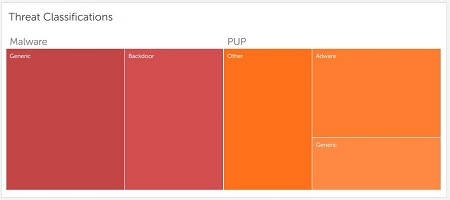

Threat Classifications

Threat Classifications visualizza una mappa termica dei tipi di minaccia rilevati in un ambiente. Cliccando su un elemento, l'amministratore passa alla sezione Protezione e visualizza un elenco di minacce di quel tipo.

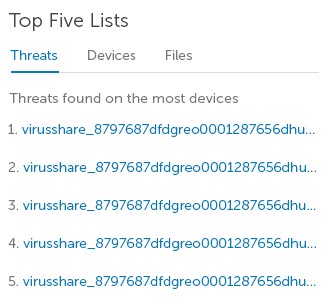

Top Five Lists

Top Five Lists visualizza le minacce pericolose rilevate in un ambiente per le quali non è stata eseguita alcuna azione. Il più delle volte questi elenchi dovrebbero essere vuoti.

Protezione

La sezione Protezione viene utilizzata per valutare e gestire le minacce che interessano i dispositivi utilizzando Dell Threat Defense. Per maggiori informazioni, selezionare la procedura appropriata.

Valutare le minacce

La console di Dell Threat Defense fornisce una valutazione approfondita dei file "non sicuri" o "anomali" per aiutare gli amministratori a mitigare correttamente le minacce nel loro ambiente.

Le seguenti istruzioni dettagliate illustrano come valutare un file.

- Nella console, cliccare sulla scheda Protection .

- In Protection, cliccare su una minaccia per ottenere ulteriori informazioni.

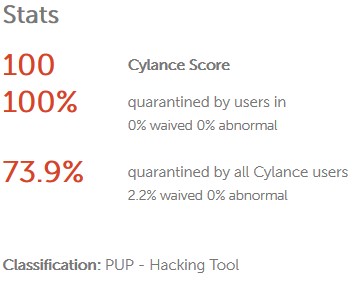

- Cylance Score: tramite Cylance viene assegnato un punteggio compreso tra 1 (limitato) e 100 (alto) in base agli attributi delle minacce.

- Quarantined by users in [Tenant]: quali azioni sul file sono state intraprese dagli utenti all'interno dell'ambiente (tenant).

- Quarantined by all Cylance users: quali azioni sul file sono state eseguite dagli utenti all'interno di tutti gli ambienti Cylance.

- Classification: Identificazione generale del file (minaccia).

- First Found: Data e ora in cui il file è stato rilevato per la prima volta nell'ambiente

- Last Found: quando il file è stato trovato per l'ultima volta nell'ambiente

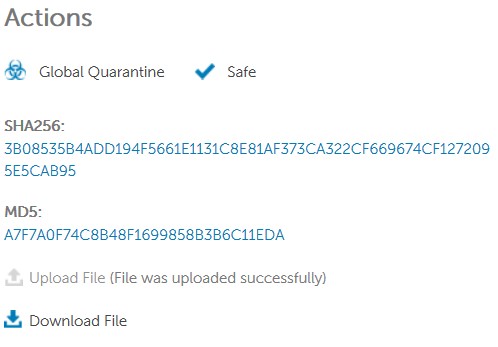

- Global Quarantine: aggiunge un file all'elenco dei file in quarantena globale per l'ambiente. Ogni volta che il file viene visualizzato su un dispositivo, viene automaticamente messo in quarantena nel

\q. - Safe: aggiunge un file all'elenco dei file sicuri per un ambiente. Se un file è attualmente in quarantena, viene automaticamente riposizionato nella posizione originale.

- SHA256: L'hash crittografico 256 utilizzato per identificare il file (minaccia). Un amministratore può cliccare sull'hash per eseguire una ricerca su Google di occorrenze note.

- MD5: L'hash crittografico 128 utilizzato per identificare il file (minaccia). Un amministratore può cliccare sull'hash per eseguire una ricerca su Google di occorrenze note.

- Download File: consente a un amministratore di scaricare il file per ulteriori valutazioni e test.

- Cylance Score: tramite Cylance viene assegnato un punteggio compreso tra 1 (limitato) e 100 (alto) in base agli attributi delle minacce.

- AV Industry: determina se i motori antivirus di terze parti identificano il file come minaccia attraverso il controllo dell'indice virustotal.com.

- Search Google: Cerca su Google gli hash e il nome del file per ulteriori informazioni sul file (minaccia).

Inserire elementi nell'elenco file sicuri

È possibile che alcuni file vengano erroneamente identificati come minacce all'interno di un ambiente. Gli amministratori possono aggiungerli all'elenco dei file sicuri globale per evitare che vangano messi in quarantena. Ogni file messo in quarantena prima di essere inserito nell'elenco dei file sicuri viene riportato nella sua posizione originale.

La procedura riportata di seguito illustra come inserire un file nell'elenco dei file sicuri.

- Nella console, cliccare sulla scheda Protection .

- In Protection, verificare che la minaccia sia inserita nell'elenco degli indirizzi sicuri, quindi cliccare su Safe.

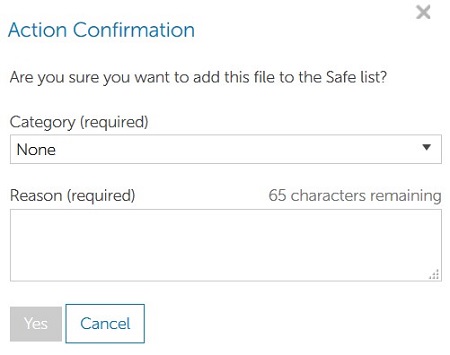

- Dal pop-up di conferma dell'azione , seleziona una categoria di file dal menu a discesa. Ciò facilita la classificazione dei file (minacce).

- In Reason inserire il motivo dell'inserimento nell'elenco file sicuri. In questo modo si fornisce visibilità per tutto l'ambiente.

- Cliccare su Yes per confermare l'inserimento del file nell'elenco dei file sicuri.

Nota:

- Gli elementi precedentemente inseriti nell'elenco sicuri possono essere esaminati e modificati in qualsiasi momento nella sezione Impostazioni e quindi Elenco globale della console di Dell Threat Defense.

- I file possono inseriti nell'elenco dei file sicuri a livello globale, di policy o di dispositivo. Nel nostro esempio, è inserito nella safe-list a livello globale.

Mettere in quarantena un file a livello globale

Un amministratore può mettere in quarantena un file in modo proattivo aggiungendolo all'elenco dei file in quarantena globale per evitare che raggiunga i dispositivi.

Le seguenti istruzioni dettagliate illustrano come mettere in quarantena globale un file.

- Nella console, cliccare sulla scheda Protection .

- In Protection controllare che la minaccia sia inserita nell'elenco degli indirizzi sicuri, quindi cliccare su Global Quarantine.

- Nella richiesta di conferma dell'azione , inserire il motivo della quarantena. Questa azione conferisce visibilità ad altri amministratori e responsabili di zona.

- Cliccare su Yes per confermare la quarantena globale.

Nota:

- Gli elementi in quarantena precedenti possono essere esaminati e modificati in qualsiasi momento nella sezione Elenco globaleimpostazioni> della console di Dell Threat Defense.

- I file possono essere inseriti nell'elenco a livello globale o di dispositivo. L'esempio viene messo in quarantena a livello globale.

Zone

Le zone vengono utilizzate per creare contenitori responsabili della gestione e dell'organizzazione dei dispositivi. Per ulteriori informazioni, consultare l'articolo Come gestire le zone in Dell Threat Defense (in inglese).

Devices

La sezione Dispositivi viene utilizzata per aggiungere, gestire e generare report sui dispositivi (agent) all'interno di un'ambiente che utilizza Dell Threat Defense. Le azioni più comuni in questa sezione sono il download del programma di installazione, l'ottenimento del token di installazione, l'abilitazione della registrazione dettagliata e la rimozione di un dispositivo. Per maggiori informazioni, cliccare sulla procedura appropriata.

Scaricare il programma di installazione

Il programma di installazione di Threat Defense di Dell è disponibile direttamente all'interno del tenant. Per la procedura di download di Dell Threat Defense, consultare l'articolo Come scaricare Dell Threat Defense.

Ottenere il token di installazione

Per installare Dell Threat Defense su un dispositivo, è necessario ottenere un token di installazione valido dal tenant. Per istruzioni su come ottenere un token di installazione, consultare l'articolo Come ottenere un token di installazione per Dell Threat Defense (in inglese).

Abilitare la registrazione dettagliata

Per impostazione predefinita, i dispositivi prevedono una registrazione limitata per Dell Threat Defense. Si consiglia di abilitare la registrazione dettagliata su un dispositivo prima di eseguire la risoluzione dei problemi o contattare Dell Data Security ProSupport. Per ulteriori informazioni, fare riferimento a Numeri di telefono internazionali del supporto di Dell Data Security. Per ulteriori informazioni su come abilitare la registrazione dettagliata, consultare Come abilitare la registrazione dettagliata per Dell Threat Defense (in inglese).

Remove Device

I dispositivi non vengono rimossi automaticamente dalla console di Dell Threat Defense durante la disinstallazione. È quindi necessario che un amministratore rimuova manualmente il dispositivo dalla console del tenant. Per ulteriori informazioni, consultare Come rimuovere un dispositivo dalla console di amministrazione di Dell Threat Defense.

Reports

I report di riepilogo o dettagliati forniscono panoramiche e dettagli sui dispositivi e le minacce in un'organizzazione.

Le minacce vengono riportate in base agli eventi. Un evento rappresenta una singola istanza di una minaccia. Ad esempio, se un determinato file (hash specifico) si trova in tre percorsi di cartelle diversi sullo stesso dispositivo, il conteggio degli eventi di minaccia è uguale a 3. Altre aree della console, ad esempio la pagina Threat Protection, possono indicare i conteggi delle minacce per un particolare file in base al numero di dispositivi su cui viene rilevato, indipendentemente dal numero di istanze del file presenti su un determinato dispositivo. Ad esempio, se un particolare file (hash specifico) si trova in tre posizioni di cartelle diverse sullo stesso dispositivo, il conteggio delle minacce è uguale a 1.

I dati dei report vengono aggiornati ogni tre minuti circa. Per ulteriori informazioni, cliccare su Threat Defense Overview, Threat Event Summary, Device Summary, Threat Events o Devices .

Threat Defense Overview

Viene fornito un riepilogo dell'utilizzo di Dell Threat Defense da parte di un'organizzazione, dal numero di zone e dispositivi, alla percentuale di dispositivi coperti da quarantena automatica, eventi di minaccia, versioni dell'agente e giorni offline dei dispositivi.

- Zones: visualizza il numero di zone dell'organizzazione.

- Devices: visualizza il numero di dispositivi dell'organizzazione. Un dispositivo è un endpoint con un Threat Defense Agent registrato.

- Policies: visualizza il numero di policy create nell'organizzazione.

- Files Analyzed: visualizza il numero di file analizzati nell'organizzazione (su tutti i dispositivi dell'organizzazione).

- Threat Events: mostra un grafico a barre con gli eventi di minaccia relativi a file non sicuri, anomali e messi in quarantena, raggruppati per giorno, per gli ultimi 30 giorni. Passando il mouse su una barra del grafico viene visualizzato il numero totale di eventi di minaccia segnalati in quel giorno.

- Le minacce sono raggruppate in base alla data di segnalazione , ovvero il momento in cui la console ha ricevuto le informazioni relative a una minaccia dal dispositivo. La data di Reporting On può differire dalla data effettiva dell'evento se il dispositivo non era online al momento dell'evento.

- Devices - Dell Threat Defense Agent Versions: visualizza un grafico a barre che rappresenta il numero di dispositivi che eseguono una versione di Threat Defense Agent. Passando il mouse su una barra del grafico viene visualizzato il numero di dispositivi che eseguono la versione specifica di Threat Defense Agent.

- Offline Days: Visualizza il numero di dispositivi che sono rimasti offline per un intervallo di giorni (da 0-15 giorni, fino a 61+ giorni). Visualizza inoltre un grafico a barre con codifica colore con ciascun intervallo di giorni.

- Devices - Dell Threat Defense Agent Versions: visualizza un grafico a barre che rappresenta il numero di dispositivi che eseguono una versione di Threat Defense Agent. Passando il mouse su una barra del grafico viene visualizzato il numero di dispositivi che eseguono la versione specifica di Threat Defense Agent.

Threat Event Summary

Il Threat Event Summary Report mostra la quantità di file identificati in due classificazioni delle minacce di Cylance: malware e programmi potenzialmente indesiderati (PUP) e include una suddivisione in classificazioni di sottocategorie specifiche per ciascuna famiglia. Inoltre, negli elenchi Top 10 File Owners e Top 10 Devices with Threats vengono visualizzati i conteggi degli eventi di malware, PUP e Dual Use.

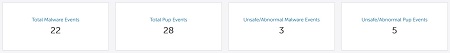

- Total Malware Events: visualizza il numero totale di eventi di malware identificati nell'organizzazione.

- Total PUPs Events: visualizza il numero totale di eventi di PUP identificati nell'organizzazione.

- Unsafe/Abnormal Malware Events: visualizza il numero totale di eventi di malware non sicuri e anomali rilevati nell'organizzazione.

- Unsafe/Abnormal PUP Events: visualizza il numero totale di eventi di PUP non sicuri e anomali rilevati nell'organizzazione.

- Malware Event Classifications: visualizza un grafico a barre con ciascun tipo di classificazione di malware per gli eventi di minaccia rilevati sui dispositivi nell'organizzazione. Passando il mouse su una barra del grafico viene visualizzato il numero totale di eventi di malware rilevati per la determinata classificazione.

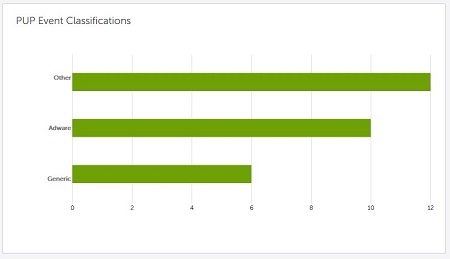

- PUP Event Classifications: Mostra un grafico a barre con ogni tipo di classificazione PUP per gli eventi di minaccia che si trovano sui dispositivi dell'organizzazione. Passando il mouse su una barra del grafico viene visualizzato il numero totale di eventi di PUP rilevati per la determinata classificazione.

- Top 10 File Owners with the Most Threat Events: visualizza un elenco dei primi 10 proprietari di file con il maggior numero di eventi di minaccia. Questo widget visualizza gli eventi di tutte le famiglie di minacce basate su file Cylance, non solo gli eventi malware o PUP.

- Top 10 Devices with the Most Threat Events: visualizza un elenco dei primi 10 dispositivi con il maggior numero di eventi di minaccia. Questo widget visualizza gli eventi di tutte le famiglie di minacce basate su file Cylance, non solo gli eventi malware o PUP.

Device Summary

Il report Device Summary mostra varie misurazioni importanti riguardanti i dispositivi. La copertura della quarantena automatica rivela la copertura di prevenzione delle minacce e può essere utilizzata per mostrare lo stato di avanzamento. Dispositivi: le statistiche della versione di Threat Defense possono identificare gli agenti di Threat Defense meno recenti. I giorni offline possono indicare dispositivi che non eseguono più il check-in nella console di Threat Defense e sono candidati alla rimozione.

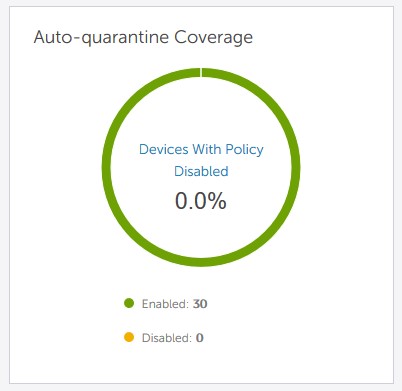

- Total Devices: visualizza il numero totale di dispositivi dell'organizzazione. Un dispositivo è un endpoint con un Threat Defense Agent registrato.

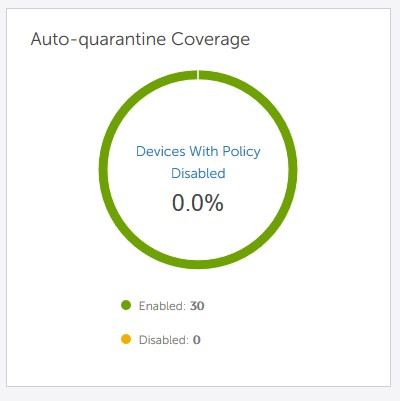

- Auto-quarantine Coverage: visualizza il numero di dispositivi la cui policy prevede la quarantena automatica sia per i file non sicuri che per quelli anomali. Questi dispositivi sono considerati abilitati. I dispositivi disabilitati sono assegnati a un criterio con una o entrambe queste opzioni disabilitate. Il grafico a torta mostra la percentuale di dispositivi assegnati a una policy con quarantena automatica disabilitata per i file non sicuri, anomali o entrambi.

- Devices - Dell Threat Defense Agent Versions: visualizza un grafico a barre che rappresenta il numero di dispositivi che eseguono una versione di Threat Defense Agent. Passando il mouse su una barra del grafico viene visualizzato il numero di dispositivi che eseguono la versione specifica di Threat Defense Agent.

- Offline Days: visualizza il numero di dispositivi che sono stati offline per un certo intervallo di giorni (da 0 a 15 giorni, fino a più di 61 giorni). Visualizza inoltre un grafico a barre con codifica colore con ciascun intervallo di giorni.

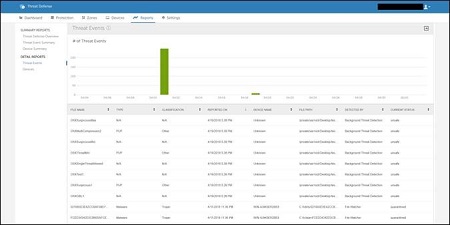

Threat Events

Il report sugli eventi di minaccia fornisce dati sugli eventi di minaccia rilevati nell'organizzazione. Le minacce sono raggruppate in base alla data di segnalazione , ovvero il momento in cui la console ha ricevuto le informazioni relative a una minaccia dal dispositivo. La data di Reporting On può differire dalla data effettiva dell'evento se il dispositivo non era online al momento dell'evento.

- # of Threat Events: mostra un grafico a barre con gli eventi di minaccia rilevati nell'organizzazione. Passando il mouse su una barra del grafico viene visualizzato il numero totale di eventi di minaccia segnalati in quel giorno. Il grafico a barre mostra gli ultimi 30 giorni.

- Threat Events Table: visualizza le informazioni sugli eventi di minaccia.

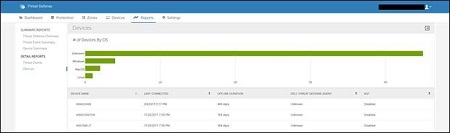

Devices

Il report sui dispositivi mostra il numero di dispositivi disponibili per una famiglia di sistemi operativi (Windows e macOS).

- # of Devices by OS: visualizza un grafico a barre con i dispositivi organizzati per gruppi di sistemi operativi principali (Windows e macOS). Passando il puntatore del mouse su una barra del grafico viene visualizzato il numero totale di dispositivi in quel gruppo di sistemi operativi.

- Devices Table: visualizza un elenco dei nomi e delle informazioni dei dispositivi presenti nell'organizzazione.

Impostazioni

La sezione Settings consente di gestire i criteri dei dispositivi e l'accesso alla console, di configurare gli aggiornamenti e di generare report di verifica. Le azioni più comuni in questa sezione sono l'aggiunta di una password di disinstallazione, l'aggiunta di utenti della console, l'aggiunta di un criterio per i dispositivi, la generazione di report e la configurazione degli aggiornamenti. Per maggiori informazioni, cliccare sulla procedura appropriata.

Aggiungere una password di disinstallazione

Come ulteriore livello di sicurezza, un amministratore di Dell Threat Defense può forzare i dispositivi Threat Defense a richiedere una password per disinstallare l'applicazione. Per ulteriori informazioni, consultare l'articolo Come aggiungere una password per la disinstallazione in Dell Threat Defense.

Aggiunta di utenti della console

Nella configurazione di base è elencato solo l'acquirente iniziale come amministratore della console di Dell Threat Defense. Per ulteriori informazioni, consultare l'articolo Come aggiungere utenti alla console di amministrazione di Dell Threat Defense (in inglese).

Aggiungere un criterio per i dispositivi

I criteri dei dispositivi sono fondamentali per la funzionalità di Dell Threat Defense. Nella configurazione di base le funzioni di prevenzione avanzata delle minacce sono disattivate come policy "predefinita". È importante modificare la policy "predefinita" o crearne una nuova prima di implementare Threat Defense. Per ulteriori informazioni, consultare l'articolo Come modificare i criteri in Dell Threat Defense (in inglese).

Generare report

La console Dell Threat Defense consente di generare un report sullo stato delle minacce in un'ambiente. Per ulteriori informazioni, consultare l'articolo Come generare report in Dell Threat Defense (in inglese).

Configurare gli aggiornamenti

La configurazione di base per la console di Dell Threat Defense prevede l'aggiornamento automatico dei dispositivi alla build più recente. L'amministratore di Threat Defense può, facoltativamente, implementare le build in zone pilota e di test prima di immetterle in produzione. Per ulteriori informazioni, consultare l'articolo Come configurare gli aggiornamenti in Dell Threat Defense (in inglese).

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.