Como permitir extensões de Kernel do Dell Data Security no macOS?

Samenvatting: As extensões do kernel podem ser aprovadas nos produtos Dell Data Security no Mac.

Symptomen

- Em fevereiro de 2021, o Dell Encryption Enterprise for Mac chegou ao fim da manutenção. Esse produto e os artigos relacionados a ele não são mais atualizados pela Dell.

- Em maio de 2022, o Dell Endpoint Security Suite Enterprise deixou de receber manutenção. Esse produto e os artigos relacionados a ele não são mais atualizados pela Dell.

- Desde maio de 2022, o Dell Threat Defense deixou de receber manutenção. Esse produto e os artigos relacionados a ele não são mais atualizados pela Dell.

- Para obter mais informações, consulte Política de ciclo de vida do produto (fim do suporte/fim da vida útil) para o Dell Data Security. Se você tiver alguma dúvida sobre artigos alternativos, entre em contato com sua equipe de vendas ou envie um e-mail para endpointsecurity@dell.com.

- Consulte Segurança de endpoints para obter mais informações sobre os produtos atuais.

A Proteção de integridade do sistema (SIP) foi reforçada no macOS High Sierra (10.13) para exigir que os usuários aprovem novas extensões de Kernel de terceiros (KEXTs). Este artigo explica como permitir extensões do Kernel do Dell Data Security para o macOS High Sierra e versões posteriores.

Produtos afetados:

Dell Endpoint Security Suite Enterprise for Mac

Dell Threat Defense

Dell Encryption Enterprise for Mac

sensor do CrowdStrike Falcon

VMware Carbon Black Cloud Endpoint

Sistemas operacionais afetados:

macOS High Sierra (10.13) e versões posteriores

Os usuários encontrarão esse recurso de segurança se:

- Realizarem uma nova instalação do:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- Sensor CrowdStrike Falcon

- VMware Carbon Black Cloud Endpoint

- A SIP está habilitada.

Os usuários não encontrarão esse recurso de segurança se:

- Realizarem uma atualização do:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- Sensor CrowdStrike Falcon

- VMware Carbon Black Cloud Endpoint

- A SIP está desativada.

Oorzaak

Não aplicável.

Oplossing

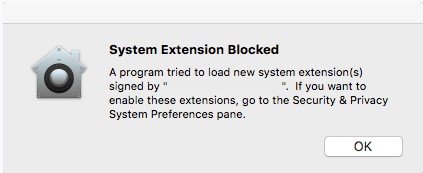

Se a SIP estiver ativada no macOS High Sierra ou posterior, o sistema operacional apresentará um alerta de bloqueio de extensão após a instalação do Dell Endpoint Security Suite Enterprise, Dell Threat Defense, Dell Encryption Enterprise for Mac, CrowdStrike Falcon Sensor ou VMware Carbon Black Cloud Endpoint.

- Dell Inc., anteriormente Credant Technologies

- Credant Technologies

- Benjamin Fleischer (se a política do Encryption External Media estiver ativada)

A aprovação da extensão varia de acordo com a versão do macOS instalada. Para obter mais informações, clique no sistema operacional adequado.

Com o advento das extensões do sistema no macOS Big Sur, existem instâncias em que as extensões do Kernel podem não ser carregadas corretamente em novas instalações de aplicativos. Os aplicativos que foram instalados antes do upgrade para o macOS Big Sur devem ter as extensões do kernel pré-importadas.

Se os aplicativos não iniciarem corretamente, o TeamID do aplicativo pode ser inserido manualmente fora do sistema operacional.

Para injetar manualmente o Team ID:

- Inicialize o Mac afetado no modo de recuperação.

.

.

- Clique no menu Utilitários e selecione Terminal.

- Em Terminal, digite

/usr/sbin/spctl kext-consent add [TEAMID]e, em seguida, pressione Enter.

- [TEAMID] = o TeamID da Apple para o produto que está sendo instalado

- Apple Team IDs:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0 e anterior) - Dell Encryption External Media:

VR2659AZ37(v10.5.0 e posterior)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

- Por exemplo, se o VMware Carbon Black Cloud Endpoint precisar ser adicionado manualmente, digite

/usr/sbin/spctl kext-consent add 7AGZNQ2S2Te pressione Enter.

- Feche o aplicativo Terminal e reinicie no macOS.

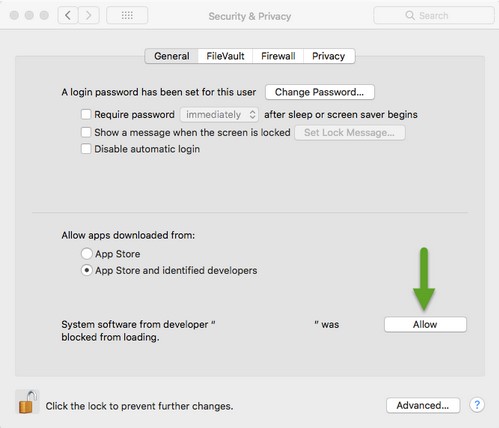

Para aprovar a extensão:

- Faça login no Mac afetado.

- No Apple Dock, clique em Preferências do Sistema.

- Clique duas vezes em Segurança e Privacidade.

- Na guia Geral, clique em Permitir para carregar o KEXT.

Uma solução de gerenciamento da Apple (como Workspace One, Jamf) pode usar um Apple Team ID para suprimir a aprovação do usuário de um KEXT.

- Apple Team IDs:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0 e anterior) - Dell Encryption External Media:

VR2659AZ37(v10.5.0 e posterior)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

Para verificar os Apple Team IDs na lista de permissões de um endpoint:

- No endpoint, abra o Terminal.

- Digite

sudo kextstat | grep -v com.applee pressione Enter. - Informe a senha de superusuário e, em seguida, pressione Enter.

Para entrar em contato com o suporte, consulte Números de telefone do suporte internacional do Dell Data Security.

Acesse o TechDirect para gerar uma solicitação de suporte técnico on-line.

Para obter insights e recursos adicionais, participe do Fórum da comunidade de segurança da Dell.