Come configurare Dell Encryption Enterprise per l'autenticazione con Windows Hello

概要: Windows Hello può essere configurato per funzionare con Dell Encryption Enterprise seguendo le istruzioni riportate di seguito.

手順

Il presente articolo descrive come configurare Azure e Dell Security Management Server o Dell Security Management Server Virtual per supportare l'autenticazione di Windows Hello. Questa configurazione può essere utilizzata con Dell Encryption Enterprise.

Prodotti interessati:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Versioni interessate:

- Versione 11.0 e successive

Sistemi operativi interessati:

- Windows

- Linux

A partire da Dell Encryption Enterprise versione 11.0, i client di crittografia basati su policy ora possono essere attivati con le credenziali basate Windows Hello. Tra queste sono inclusi il PIN di Windows Hello, il riconoscimento del volto di Windows Hello, l'impronta digitale di Windows Hello e diversi altri meccanismi per questi metodi di autenticazione basati su token.

L'autenticazione si configura in due passaggi:

- Generando una registrazione delle applicazioni in Azure Active Directory. Ciò richiede che l'ambiente Active Directory locale venga sincronizzato. Per ulteriori informazioni, consultare Integrazione dei domini AD on-premise con Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

)

- Configurazione di Dell Security Management Server.

Per maggiori informazioni, cliccare sulla configurazione appropriata.

Questo processo di configurazione consente a Dell Security Management Server o Dell Management Security Server Virtual di convalidare i token Windows Hello.

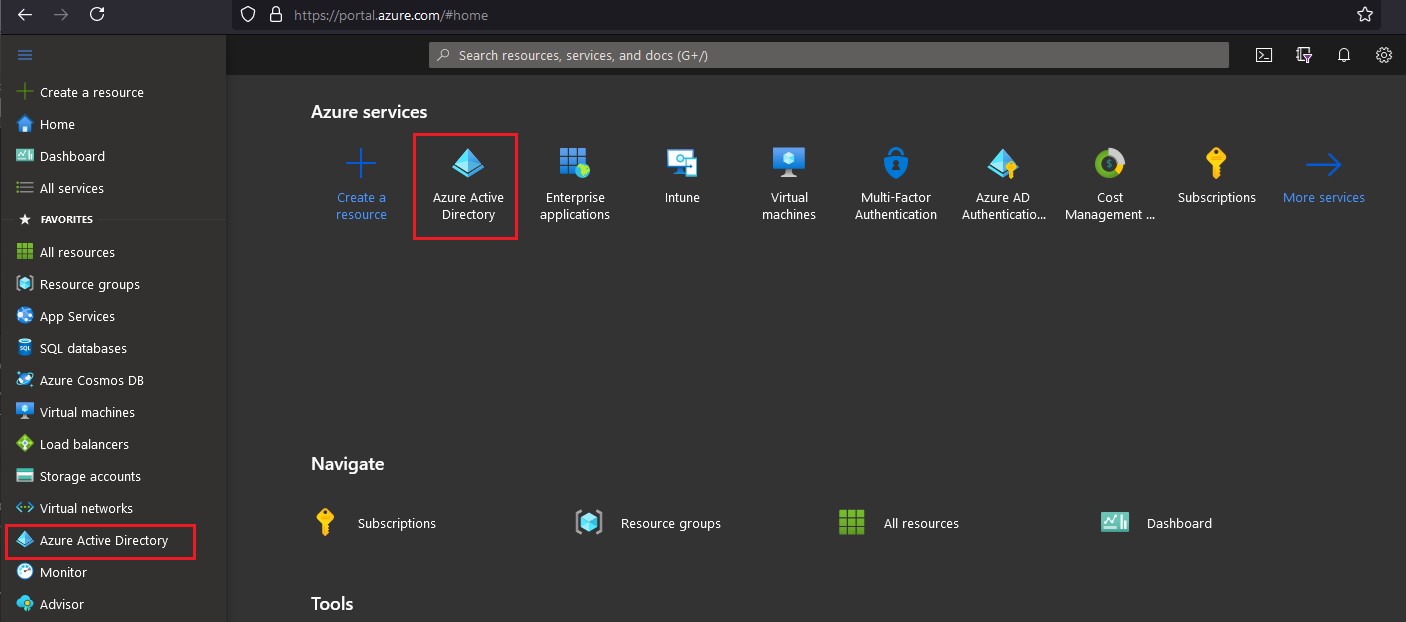

Per configurare Azure Active Directory:

- Accedere al portale Web Azure all'https://portal.azure.com

con un account con privilegi di amministratore dell'applicazione o superiore.

- Passare alla pagina di configurazione Active Directory Azure.

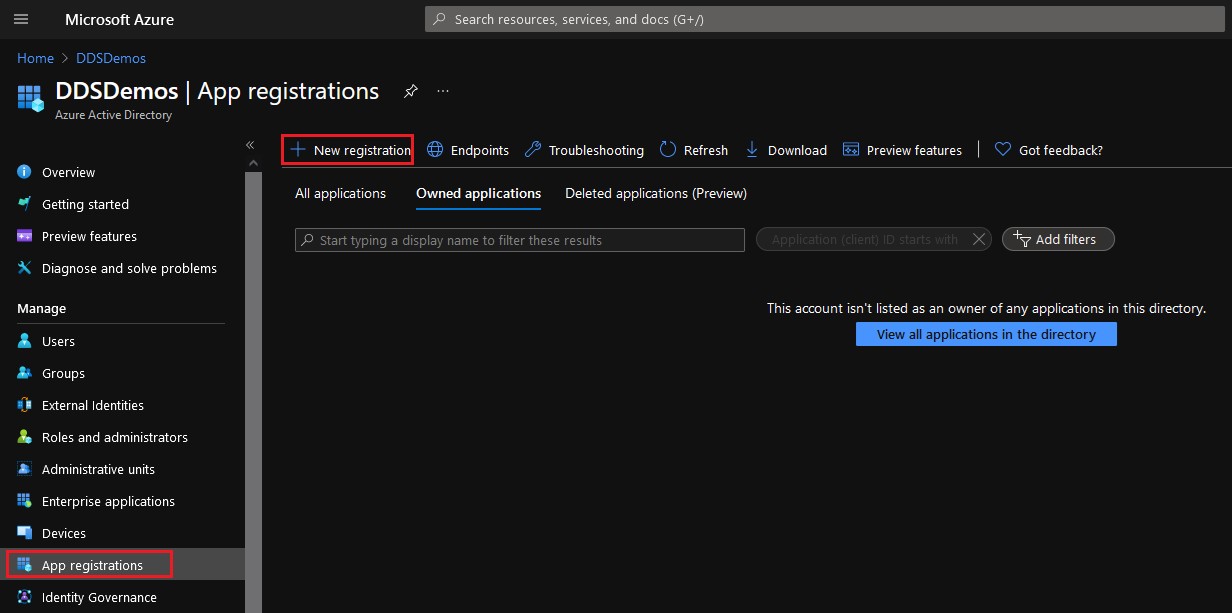

- Selezionare Registrazioni app dal riquadro a sinistra, quindi cliccare su Nuova registrazione dal riquadro a destra.

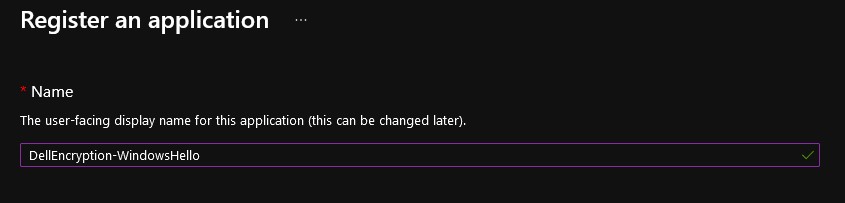

- Immettere un Nome per l'applicazione.

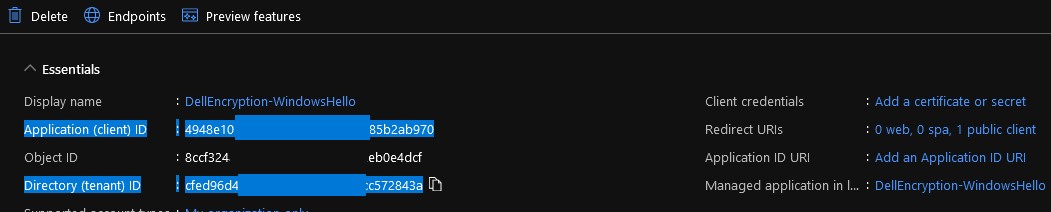

- All'applicazione nell'immagine di esempio è stato assegnato il nome DellEncryption-WindowsHello. Questo nome potrebbe essere diverso nell'ambiente in uso.

- Il nome dell'applicazione non può corrispondere a quello di un'altra registrazione dell'app.

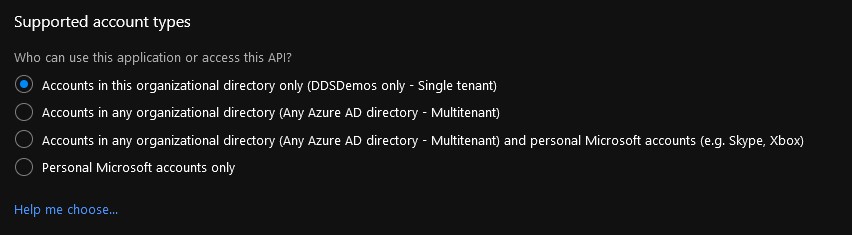

- Selezionare il tipo di account appropriato per l'ambiente.

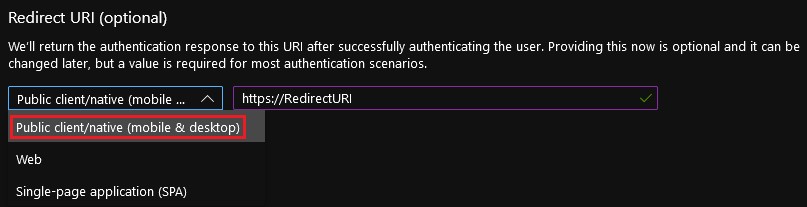

- Impostare la piattaforma URI di reindirizzamento su Client pubblico/nativo (per dispositivi mobili e desktop). L'URI di reindirizzamento può essere qualsiasi indirizzo con prefisso https://.

- Questo valore verrà utilizzato in un secondo momento nell'impostazione "Redirect URI" in Dell Security Management Server.

- L'URI di reindirizzamento è richiesto per l'autenticazione senza password con Dell Encryption Enterprise.

- Cliccare su Register (Registra).

- Dalla panoramica della registrazione delle app, registrare i valori per ID applicazione (client) e ID della directory (tenant).

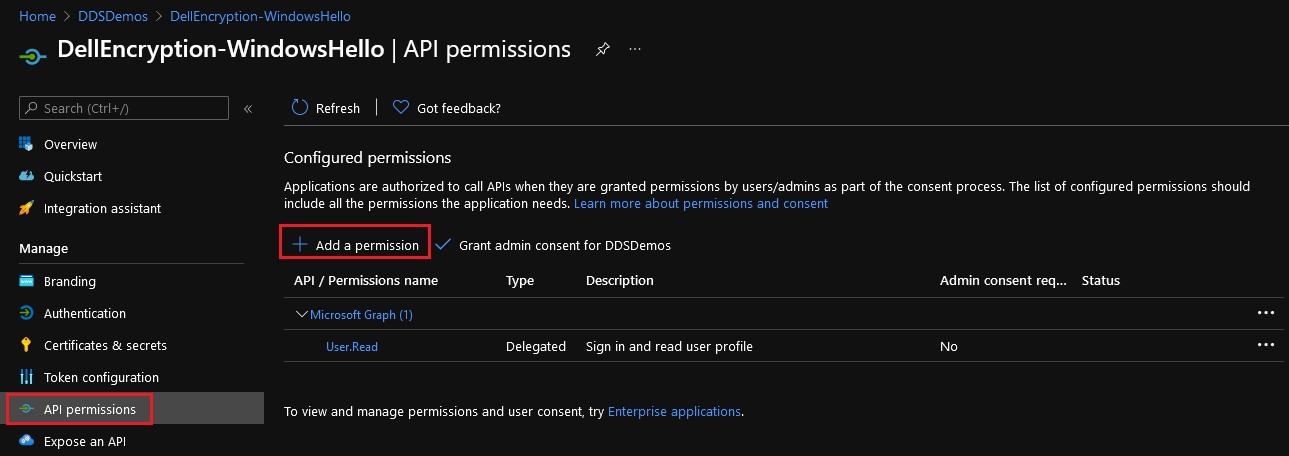

- Selezionare Autorizzazioni API dal riquadro a sinistra, quindi cliccare su Aggiungi un'autorizzazione dal riquadro a destra.

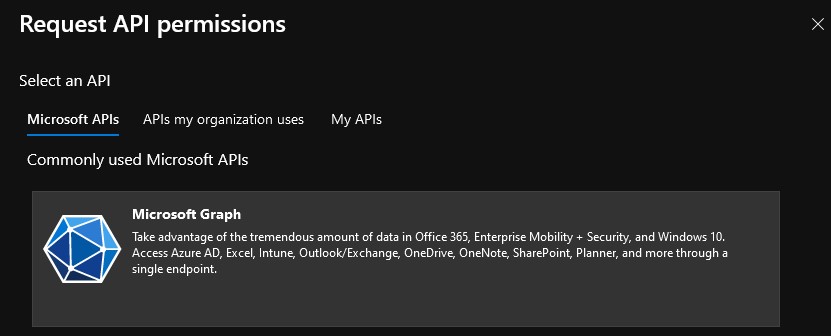

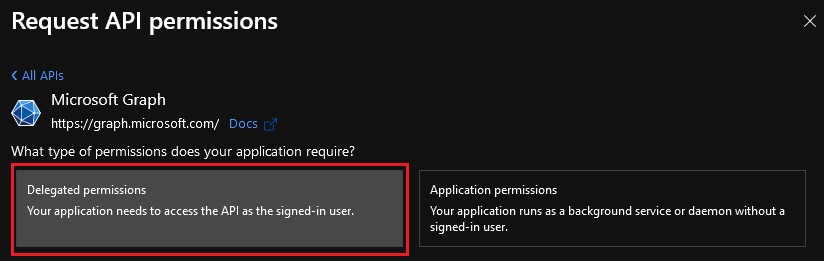

- Dal riquadro visualizzato sulla destra, selezionare Microsoft Graph dalle API di Microsoft.

- Cliccare su Autorizzazioni delegate.

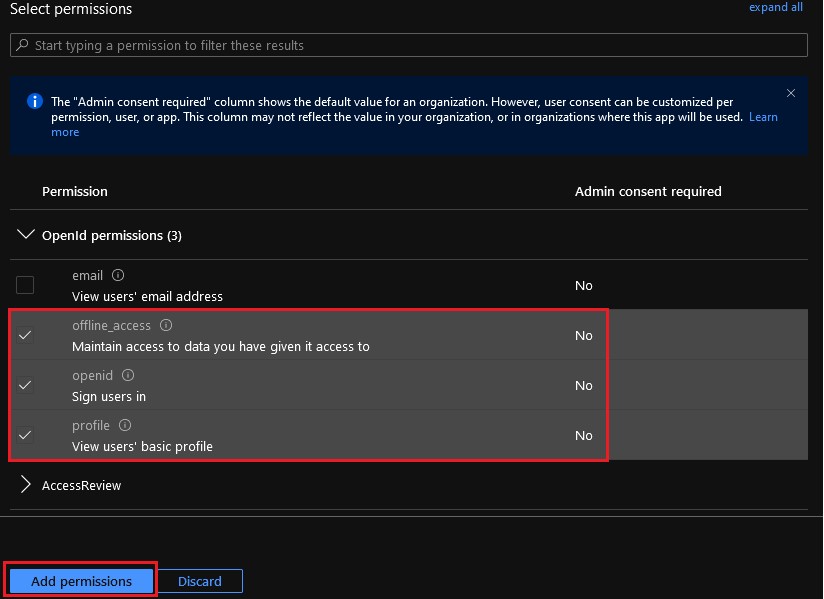

- Selezionare

offline_access,openid, eprofile, quindi fare clic su Aggiungi autorizzazioni.

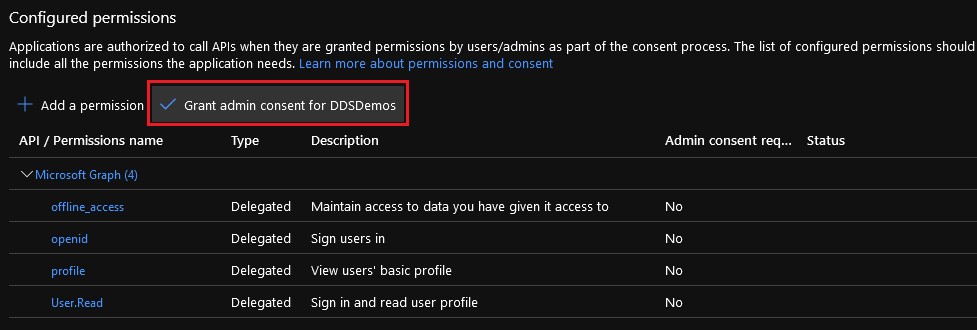

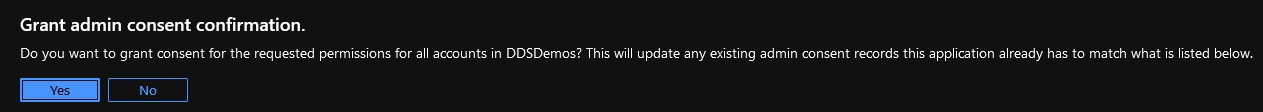

- Selezionare Concedi consenso amministratore per [ORGANIZZAZIONE].

- Cliccare su Sì.

- Le modifiche apportate alle autorizzazioni vengono apportate a livello di organizzazione.

- Se concesse, le autorizzazioni presentano un segno di spunta verde nella colonna stato.

La registrazione delle applicazioni configurate in Azure Active Directory viene utilizzata per configurare l'autenticazione senza password all'interno di Dell Security Management Server.

Per configurare Dell Security Management Server:

- Accedere alla console di amministrazione di Dell Data Security.

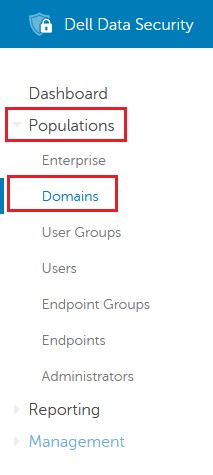

- Nel riquadro a sinistra, cliccare su Populations e quindi su Domains.

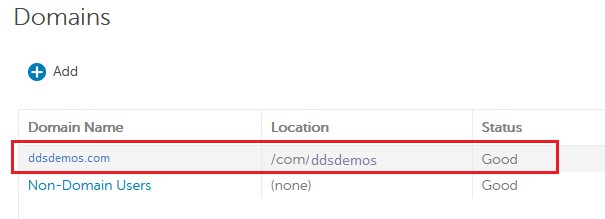

- Selezionare il dominio.

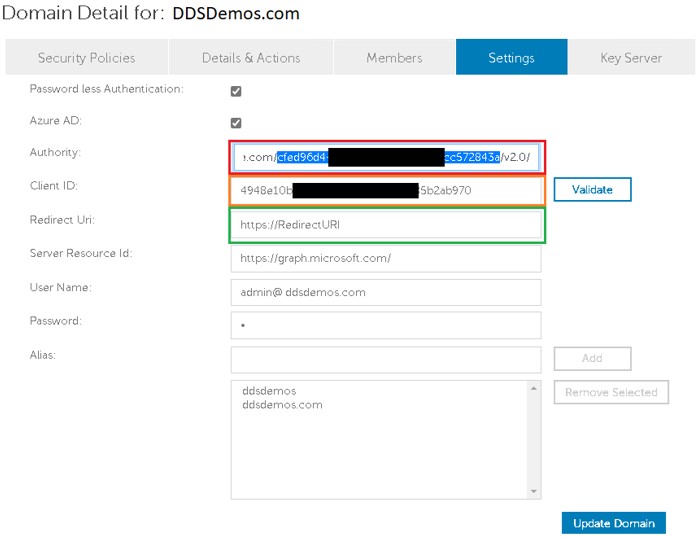

- Cliccare su Settings.

- Dalle impostazioni dei dettagli del dominio:

- Selezionare Password less Authentication.

- Selezionare Azure AD.

- Nel campo Authority inserire https://login.microsoftonline.com/[IDTENANTDIRECTORY]/V2.0/. Questo campo è evidenziato in rosso nell'immagine di esempio.

- In Client ID immettere l'ID dell'applicazione (client) nel formato GUID derivata dall'ambiente Azure Active Directory configurato. Questo campo è evidenziato in arancione nell'immagine di esempio.

- In Redirect Uri inserire l'URL creato. Questo campo è evidenziato in verde nell'immagine di esempio.

- In Server Resource Id inserire il sito utilizzato per elaborare il token di autenticazione. Questo è associato ad Authority e Client ID per garantire che durante la registrazione venga utilizzato il metodo corretto.

- Specificare nome utente e password dell'amministratore del dominio configurato.

- Cliccare su Update Domain.

- [DIRECTORYTENANTID] = ID directory (tenant) dalle informazioni di configurazione di Azure Active Directory (passaggio 8)

- Il campo Authority utilizza l'URI utilizzato per iniziare la comunicazione per tentare di risolvere il token durante il tentativo di attivazione dell'utente. "Authority" è il server primario (URL) a cui è necessario connettersi. Contiene il meccanismo di convalida per gli utenti che è necessario convalidare a fronte di tale servizio.

- Il campo Client ID specificato deve essere l'ID dell'applicazione (client) derivato dalle informazioni di configurazione di Azure Active Directory (passaggio 8).

- Il campo Client ID indirizza alla comunicazione con un'applicazione specifica sul tenant definito.

- Nel campo Redirect Uri dovrebbe essere inserito l'URL creato a partire dalle informazioni di configurazione di Active Directory Azure (passaggio 6).

- Si tratta di una risorsa specifica utilizzata per mostrare come eseguire nuovamente l'accesso all'applicazione in caso di errori di login.

- Server Resource Id deve essere popolato con https://graph.microsoft.com/ quando si utilizza Azure Active Directory.

- Questo è il punto principale sull'autorità di destinazione in cui l'app nativa comunica con noi per ottenere informazioni sugli utenti. Con Azure, ciò avverrà sul back-end Azure per garantire la comunicazione con i meccanismi di autenticazione Azure.

Gli endpoint in cui è in esecuzione la crittografia basata su policy di Dell Encryption Enterprise sono ora in grado di eseguire l'autenticazione utilizzando le credenziali Windows Hello sulle versioni Dell Encryption Enterprise supportate.

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.