Netskopeプロファイルを作成する方法

Resumen: Netskopeプロファイルは、次の手順に従って作成できます。

Síntomas

Netskopeは、ポリシーを含むプロファイルを使用します。この記事では、Netskopeのプロファイルを作成する方法について説明します。

対象製品:

Netskope管理プラットフォーム

Causa

適用されません。

Resolución

プロファイルを作成するには、次の手順に従います。

- Webブラウザーで、Netskope Webコンソールに移動します。

- 米国データセンター:https://[TENANT].goskope.com/

- 欧州連合データセンター:https://[TENANT].eu.goskope.com/

- フランクフルト データセンター:https://[TENANT].de.goskope.com/

- Netskope Webコンソールにログインします。

- [Policies]をクリックします。

- [Policies]バーで、[Profile]をクリックして作成します。オプションで、次のプロファイルを設定できます。

- データロス防止(DLP)

- 脅威の防止

- ウェブ

- イントルージョン保護システム(IPS)

- 接続されたアプリ/プラグイン

- ドメイン

- ユーザー

- 制約

- 隔離

- Legal Hold

- フォレンジック

- ネットワーク上の場所

- 左上の[New Profile]をクリックします。

プロファイル設定するオプションの詳細については、該当するオプションをクリックしてください。

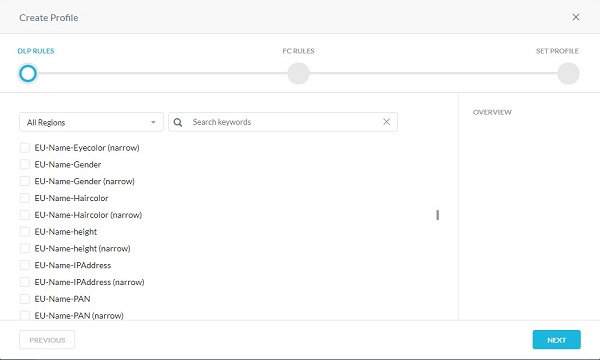

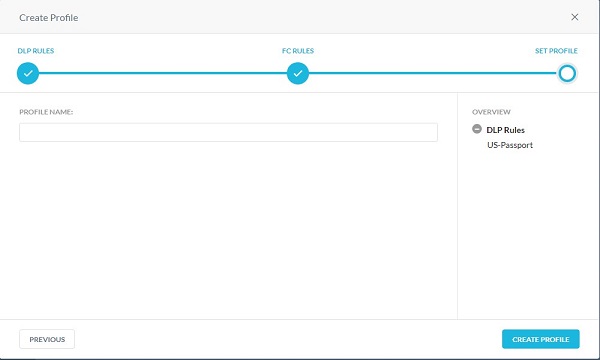

- [Create Profile]メニューから、次の操作を実行します。

- 必要に応じて、[All Regions]をクリックし、地域を選択します。

- 必要に応じて、キーワードを検索します。

- [Rule(ルール)]を選択します。

- 必要なすべてのルールが選択されるまで、手順A、B、およびCを繰り返します。

- [次へ]をクリックします

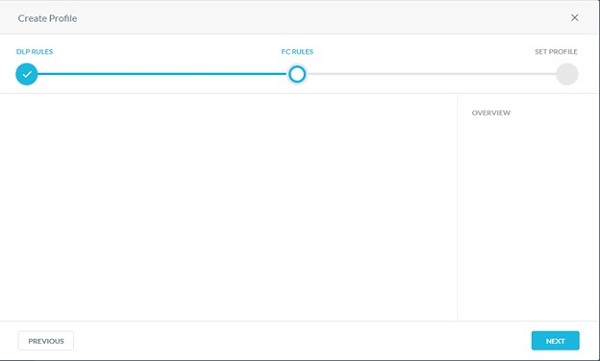

- 必要に応じて、作成された指紋を選択します。終了したら、[Next]をクリックします。

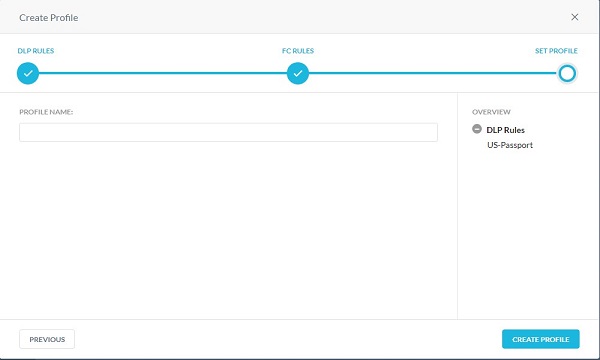

- プロファイル名を入力し、[Create Profile]をクリックします。

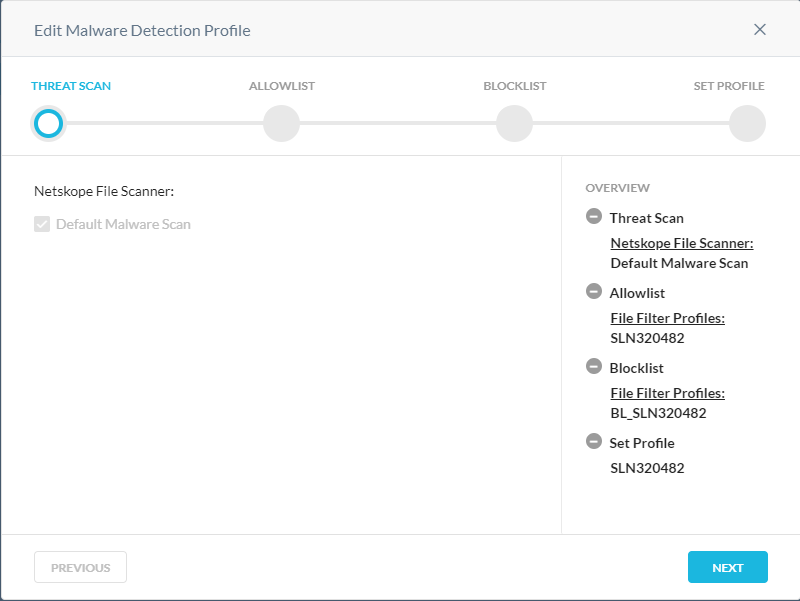

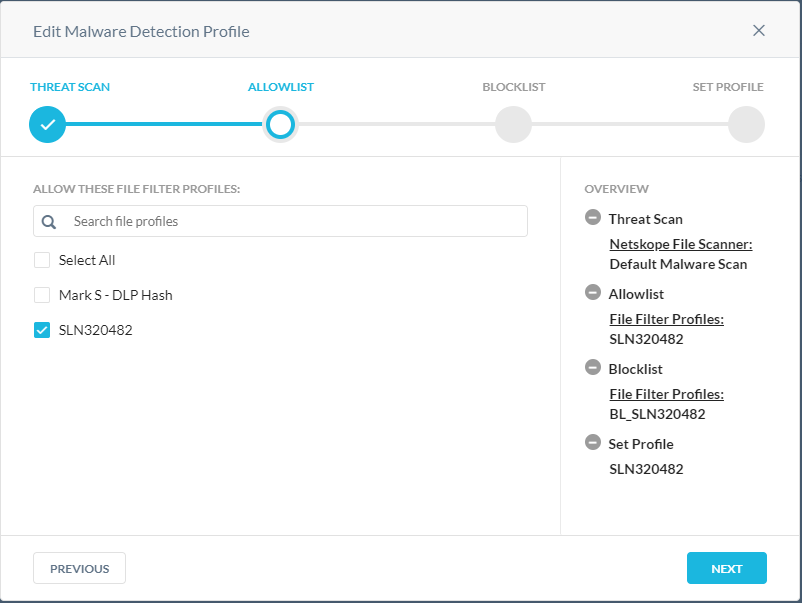

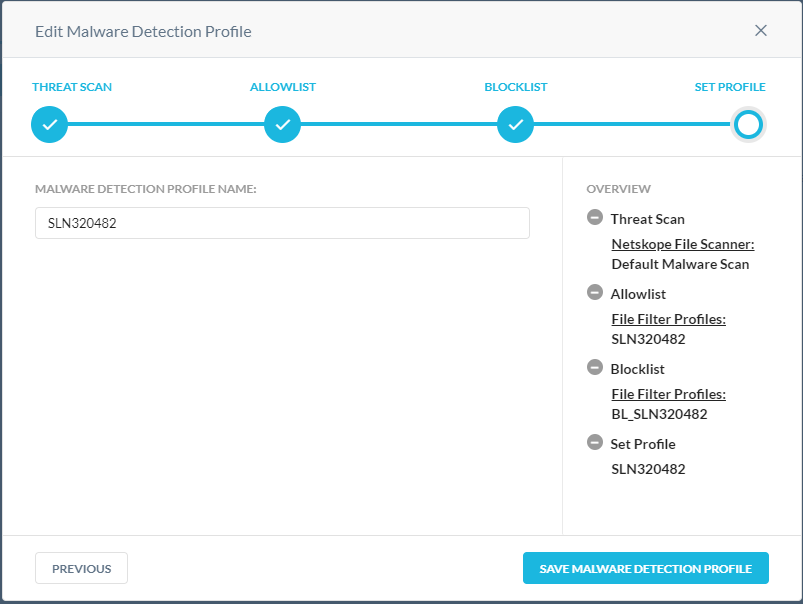

デフォルトのマルウェア スキャンは、カスタム マルウェア検出プロファイルを作成することで拡張できます。マルウェア検出プロファイルを使用すると、ユーザーはカスタム ハッシュ リストをブロックリスト/許可リストとして追加できます。他のインテリジェンス ソースから取得されて有害とされた既知のハッシュは、ブロックリストに含めることができます。既知の正常なファイル(通常はエンタープライズ固有の専有コンテンツ)は許可リストに追加できるため、Netskopeはそれらを不審なファイルとしてマークしません。カスタム マルウェア検出プロファイルは、リアルタイムの保護ポリシー作成ワークフローで使用できます。

- 必要に応じて、別のスキャンを選択し、[Next]をクリックします。

- [Allowlist]メニューから、次の操作を実行します。

- 必要に応じて、[+ Create New]をクリックして新しいファイル ハッシュを作成し、手順8に進みます。

- ファイル ハッシュを選択して許可リストに追加します。

- 必要なすべてのファイル ハッシュが選択されるまで、手順AとBを繰り返します。

- [Next]をクリックして、手順10に進みます。

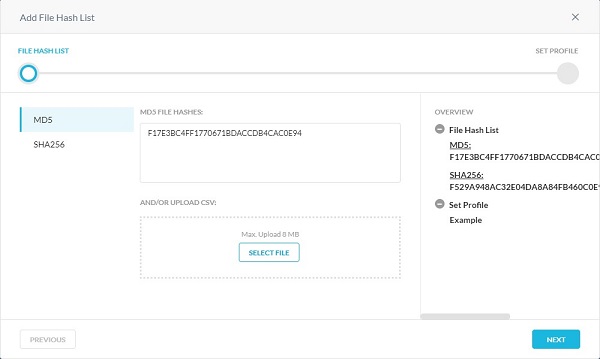

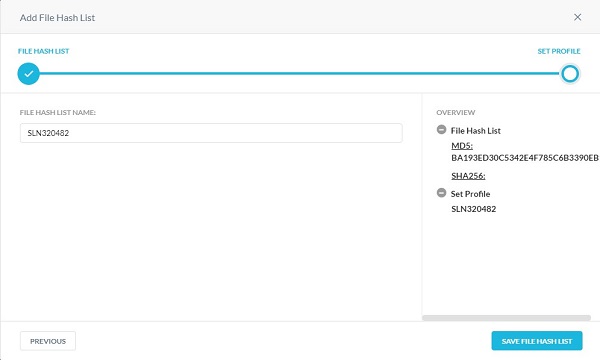

- [Add File Hash List]メニューから、次の操作を実行します。

- [SHA256]または[MD5]のいずれかを選択します。

- ファイル ハッシュを入力します。

- [次へ]をクリックします

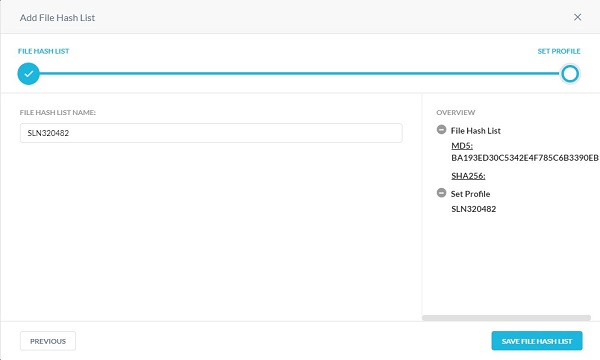

- ファイル ハッシュ リスト名を入力し、[Save File Hash List]をクリックします。

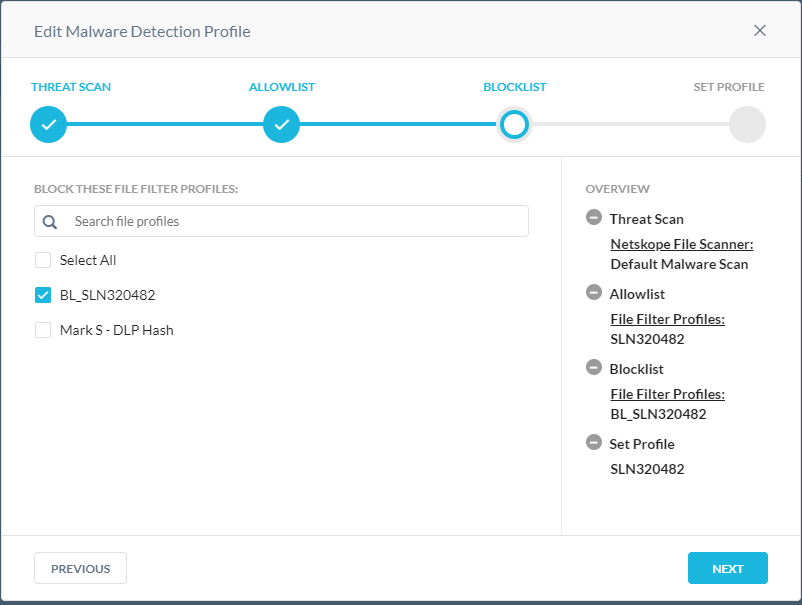

- [Blocklist]メニューから、次の操作を実行します。

- 必要に応じて、[+ Create New]をクリックして新しいファイル ハッシュを作成し、手順11に進みます。

- ファイル ハッシュを選択してブロックリストに追加します。

- 必要なすべてのファイル ハッシュが選択されるまで、手順AとBを繰り返します。

- [Next]をクリックして、手順13に進みます。

- [Add File Hash List]メニューから、次の操作を実行します。

- [SHA256]または[MD5]のいずれかを選択します。

- ファイル ハッシュを入力します。

- [次へ]をクリックします

- ファイル ハッシュ リスト名を入力し、[Save File Hash List]をクリックします。

- [Malware Detection Profile Name]を入力し、[Save Malware Detection Profile]をクリックします。

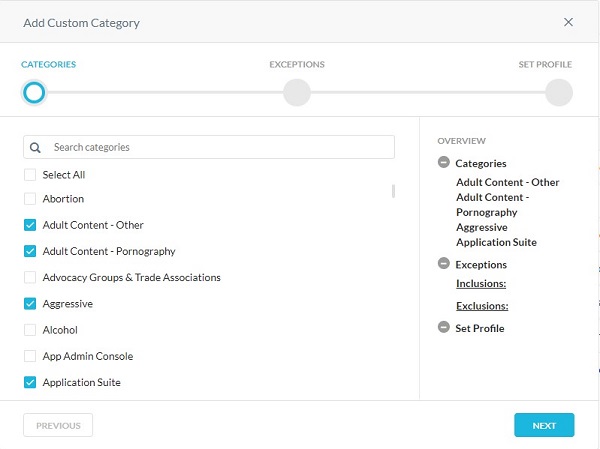

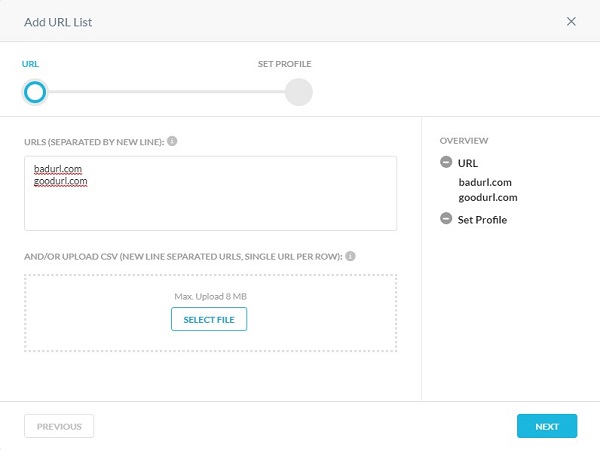

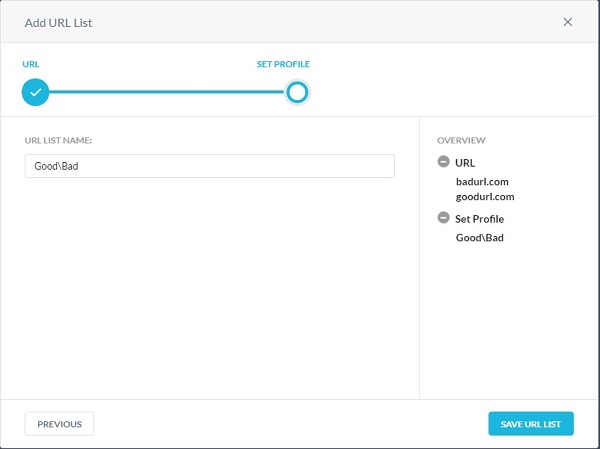

カスタム カテゴリー機能を使用すると、ある特定のURLの事前定義されたNetskope Uniform Resource Locator(URL)カテゴリー マッピングに取って代わったり、カスタムURLカテゴリーを定義して機能を強化したり、柔軟に操作できます。これは、Netskopeの事前定義されたURLカテゴリーにURLのマッピングがない場合(uncategorized)に役立ちます。

- [Categories]メニューから、次の操作を実行します。

- ブロックするカテゴリーを選択します。

- [次へ]をクリックします

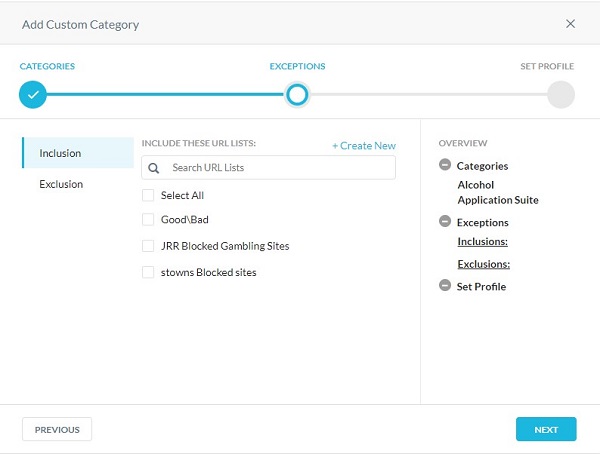

- [Exceptions]メニューから、次の操作を実行します。

- 必要に応じて、[+ Create New]をクリックしてカスタムURLを追加し、手順8に進みます。

- 含めるURLまたは除外するURLを選択します。

- [Next]をクリックして、手順9に進みます。

- [Inclusion]または[Exclusion]リストに追加するURLを入力し、[Next]をクリックします。

- URLリスト名を入力し、[Save URL List]をクリックします。

- [Custom Category Name]を入力し、[Save Custom Category]をクリックします。

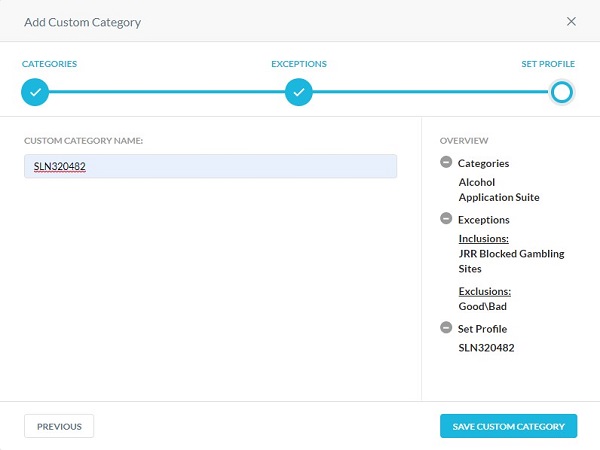

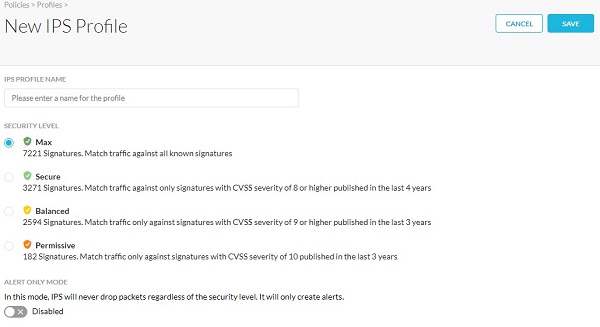

- [New IPS Profile]メニューから、次の操作を実行します。

- IPSプロファイル名を入力します。

- セキュリティ レベルを選択します。

- 必要に応じて、[Alert Only Mode]を選択します。

- 「Save(保存)」をクリックします。

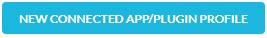

接続されたアプリ/プラグインのプロファイルを使用すると、Googleアプリとプラグインのカスタム リストで構成されるプロファイルを作成できます。このプロファイルを使用して、ユーザーがGoogleに追加したサード パーティー製アプリをすべて検出し、インストールできないようにします。

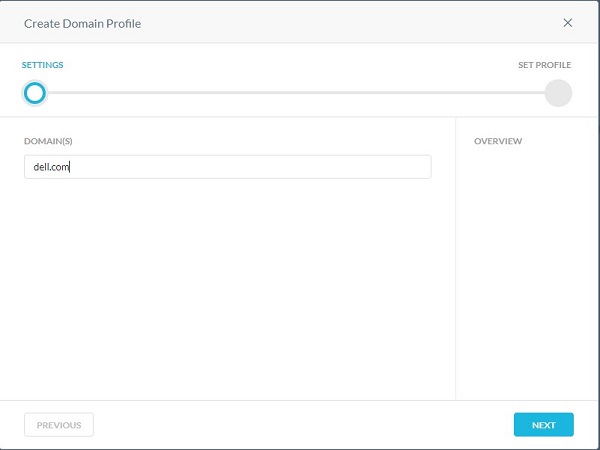

- [New Connected App/Plugin Profile]をクリックします。

- [Select File]をクリックして、接続されているアプリ/プラグインとIDのリストで構成される.csvファイルをアップロードし、[Next]をクリックします。

- .csvファイルの形式は次のようになります。

- connectedApp1,ID

- connectedApp2,ID

- connectedApp3,ID

- お使いのGoogleアカウントのユーザー名とパスワードを使用して、Google App EngineのWebサイトにサインインします。[My Applications]ページでApp Engineアプリケーションのリストを表示します。各アプリケーションのアプリIDが[Application]列の下に表示されます。

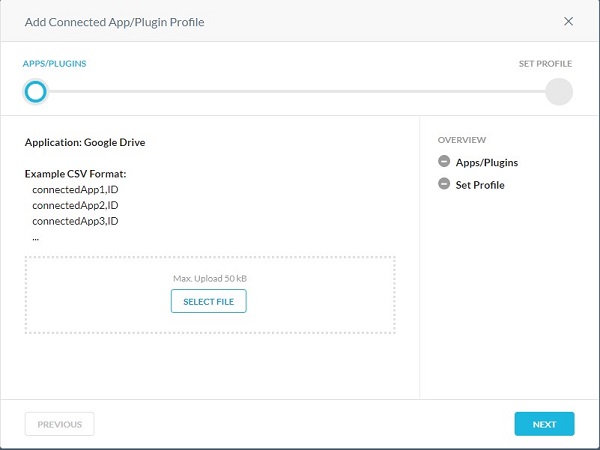

- プロファイル名を入力し、[Save Connected App/Plugin Profile]をクリックします。

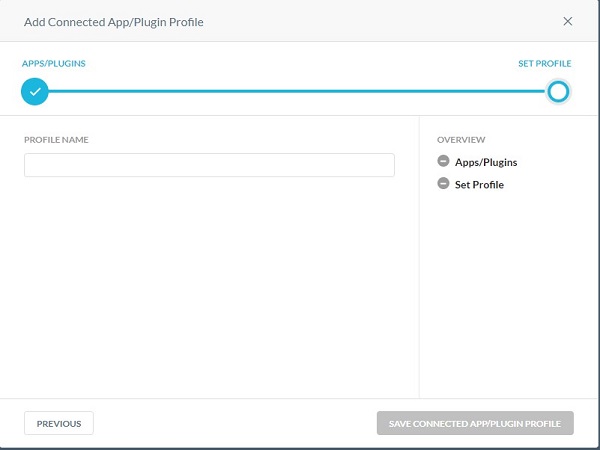

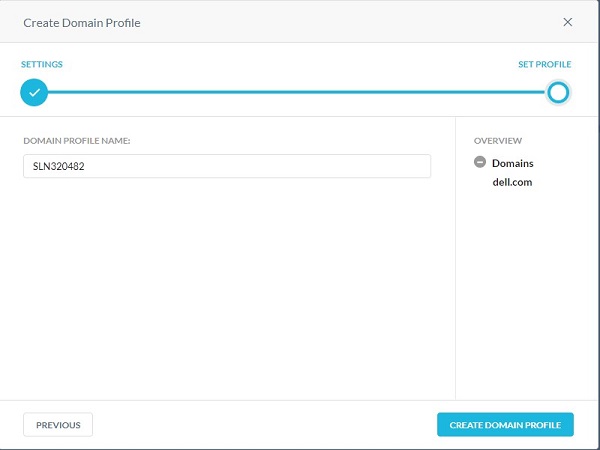

ドメイン プロファイルは、Eメールの外部ドメイン アカウントを定義するために使用されます。ドメイン プロファイルは、GmailやMicrosoft 365 Outlook.comなどのアプリケーション プログラミング インターフェイス(API)対応の保護アプリで機能します。ポリシー定義ウィザードの一部として、xyz.comやabc.comなどの外部ドメインに送信されたEメール メッセージをスキャンできます。

- ドメイン(複数可)を入力し、[Next]をクリックします。

- ドメイン プロファイル名を入力し、[Create Domain Profile]をクリックします。

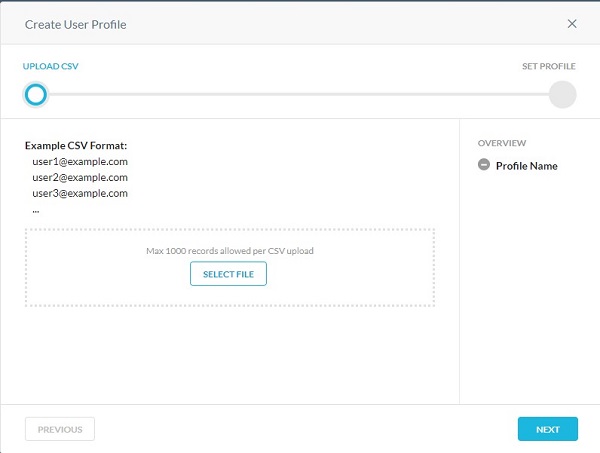

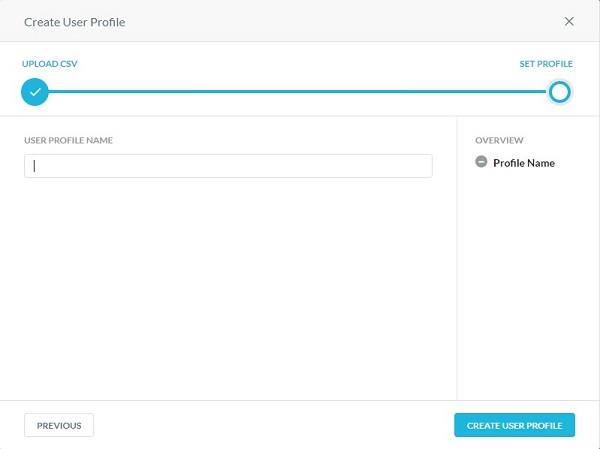

ユーザー プロファイルは、アプリケーション プログラミング インターフェイス(API)対応の保護ポリシーで、すべてのユーザーまたはユーザー グループではなく、ユーザー プロファイルを選択するために使用されます。ユーザー プロファイルを使用すると、すべてのユーザーのEメール アドレスを含むコンマ区切り値(CSV)ファイルをアップロードして、ポリシー違反のスキャンに含めたり除外したりできます。

- [Upload CSV]メニューから、次の操作を実行します。

- [Select File]をクリックします。

- ユーザーのEメール アドレスのCSVファイルに移動し、ダブルクリックします。

- [次へ]をクリックします

- ユーザー プロファイル名を入力し、[Create User Profile]をクリックします。

制約プロファイルは、リアルタイム保護ポリシーで使用されます。制約プロファイルは、ユーザーがアプリ内の特定のアクティビティーに対して実行できる操作を定義します。Amazon S3の場合、制約によってインサイダーの脅威のアクティビティーが検出され、防止されます。

例:

- ユーザーは、Google Driveから組織内のコンテンツのみを共有することも、Gmailの個人用インスタンスにログインしている場合に検査をバイパスすることもできます。

- ユーザーは、企業所有のAmazon S3バケットから個人または非企業のAmazon S3バケットにデータをコピーまたは同期することはできません。

ユーザーおよびストレージの制約プロファイルは、アプリのリアルタイム保護ポリシーを作成するときに、特定のアクティビティーに適用できます。詳細については、該当するプロファイルをクリックしてください。

- [Create User Constraint Profile]メニューから、次の操作を実行します。

- [Constraint Profile Name]を入力します。

- 一致タイプを選択します。

- Eメール ドメインを入力します。

- 必要に応じて、[+ Add Another]をクリックし、必要なすべてのEメール アドレスが入力されるまで手順BとCを繰り返します。

- [Save Constraint Profile]をクリックします。

- Eメール ドメインの入力では、ドメイン名の前にワイルドカード付けることで、ドメイン全体をブロックまたは許可することができます。たとえば、*@dell.comです。

- たとえば、ユーザーが組織外でファイルを共有できないようにするには、Eメール アドレスを[Does not match]に設定し、値を「*@dell.com」と指定します。

- [Storage]タブをクリックします

- [New Storage Constraint Profile]をクリックします。

- [Create Storage Constraint Profile]メニューから、次の操作を実行します。

- [Constraint Profile Name]を入力します。

- 一致タイプを選択します。

- 一致するAmazon S3バケットを選択します。

- [Save Constraint Profile]をクリックします。

隔離プロファイルは、隔離のポリシー アクションがある場合にファイルを隔離する必要がある場所を指定するために使用されます。Tombstoneファイルを使用して、元のファイルの内容を置き換えます。元のファイルの名前と拡張子は保持されます。

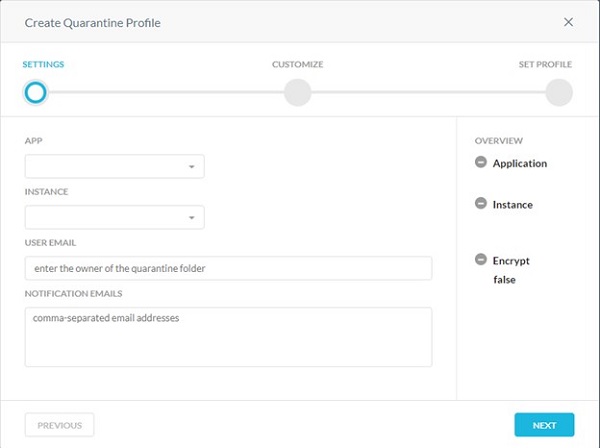

- [Settings]メニューから、次の操作を実行します。

- アプリを選択します。

- インスタンスを選択します。

- 隔離フォルダーを所有するユーザーのEメールを入力します。

- ファイルが隔離フォルダーにアップロードされたときに通知を受信するには、Eメール アドレスをコンマで区切って入力します。

- [次へ]をクリックします

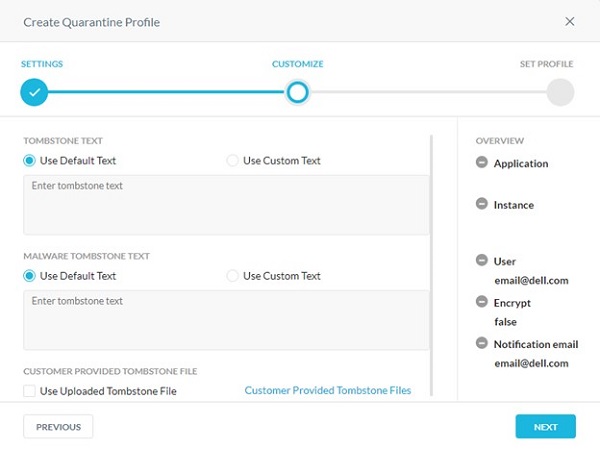

- [Customize]メニューから、次の操作を実行します。

- [Tombstone Text]のデフォルトまたはカスタムを選択します。

- [Custom Text]を選択した場合は、カスタムのTombstoneテキストを入力します。それ以外の場合は、手順Cに進みます。

- [Malware Tombstone Text]のデフォルトまたはカスタムを選択します。

- [Custom Text]を選択した場合は、カスタムのMalware Tombstoneテキストを入力します。それ以外の場合は、手順Eに進みます。

- 必要に応じて、[Use Uploaded Tombstone File]を選択します。

- 必要に応じて、[Customer Provided Tombstone Files]をクリックし、手順8に進みます。

- [Next]をクリックして、手順9に進みます。

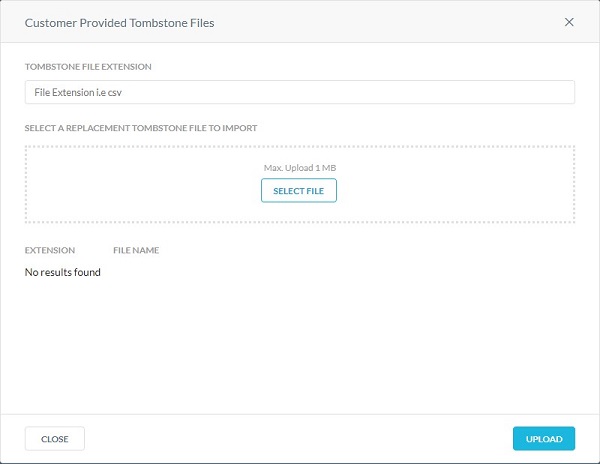

- [Customer Provided Tombstone Files]メニューから、次の操作を実行します。

- Tombstoneファイル拡張子を入力します。

- [Select File]をクリックして、Tombstoneファイルをアップロードします。

- [アップロード]をクリックします。

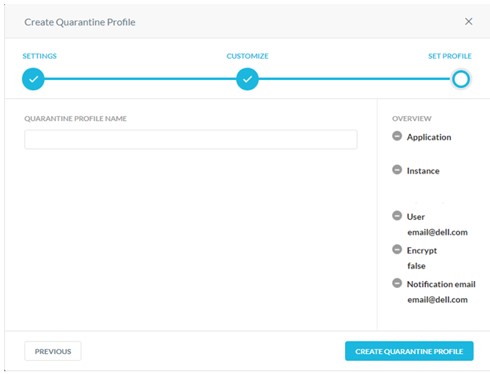

- 隔離プロファイル名を入力し、[Create Quarantine Profile]をクリックします。

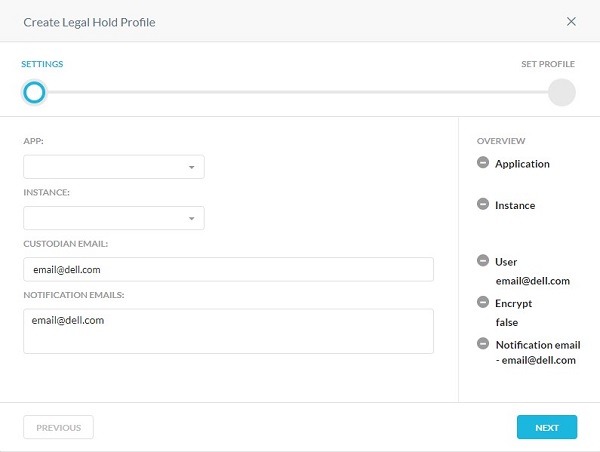

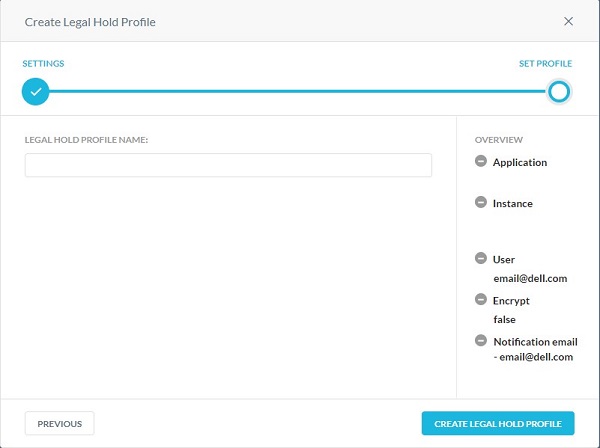

法的保持とは、訴訟が合理的に予期される場合に、組織があらゆる形式の関連情報を保存するために使用するプロセスです。法的保持プロファイルは、法的目的でファイルを保持する必要がある場所を指定するために使用されます。

- [Create Legal Hold Profile Settings]メニューから、次の操作を実行します。

- 法的保持目的でファイルをアップロードするアプリを選択します。

- アプリのインスタンスを選択します。

- 法的保持フォルダーを所有する管理者のEメールを入力します。

- ファイルが法的保持フォルダーにアップロードされたときに通知を受け取る必要がある管理者の通知Eメールを入力します。

- [次へ]をクリックします

- インスタンスの作成の詳細については、「Netskope API-Enabled Protectionインスタンスを作成する方法(英語)」を参照してください。

- Microsoft 365 OneDrive/SharePointアプリの法的保持プロファイルを設定する前に、管理者はMicrosoft 365アカウントにログインし、OneDrive/SharePointアプリを設定する必要があります。

- Slack for Enterpriseアプリの場合、Eメール アドレスはSlack for Enterpriseインスタンスのセットアップ時に入力したものと同じである必要があります。

- [Legal Hold Profile Name]を入力し、[Create Legal Hold Profile]をクリックします。

この機能は、ポリシーが違反をトリガーしたときに、データ ロス防止(DLP)フォレンジックの詳細を提供します。フォレンジック情報には、機密データが含まれている場合があります。プライバシーを維持するには、フォレンジック情報を保存するフォレンジック プロファイルを選択する必要があります。

- [Create Forensic Profile]メニューから、次の操作を実行します。

- 事故管理を有効にする必要のあるアプリを選択します。

- アプリのインスタンスを選択します。

- アプリ固有の情報を入力します。

- [次へ]をクリックします

![[Create Forensic Profile]メニュー](https://supportkb.dell.com/img/ka06P000000Y6tLQAS/ka06P000000Y6tLQAS_ja_39.jpeg)

- 手順6Cは、選択されたアプリケーションによって異なります。この情報は、監視するデータを識別するために使用されます。

- インスタンスの作成の詳細については、「Netskope API-Enabled Protectionインスタンスを作成する方法(英語)」を参照してください。

- Microsoft Azureを使用している場合は、Azureストレージ アカウント名を入力します。ストレージ アカウント名を見つけるには、portal.azure.comにログインします。[All services]>[Storage]>[Storage Account]の順に移動します。このページには、ストレージ アカウントのリストが表示されます。Azureコンテナー名を入力します。Netskopeはこのコンテナーにフォレンジック ファイルをアップロードします。コンテナー名を見つけるには、portal.azure.comにログインします。[All services]>[Storage]>[Storage Account]の順に移動します。このページには、ストレージ アカウントのリストが表示されます。ストレージ アカウント名をクリックし、[Blob service]>[Blobs]に移動します。このページには、コンテナーのリストが表示されます。

- Microsoft 365 OneDriveアプリのフォレンジック プロファイルを設定する前に、所有者はMicrosoft 365アカウントにログインし、OneDriveアプリを設定する必要があります。

- [Forensic Profile Name]を入力し、[Create Forensic Profile]をクリックします。

![[Create Forensic Profile]設定](https://supportkb.dell.com/img/ka06P000000Y6tLQAS/ka06P000000Y6tLQAS_ja_40.jpeg)

- 「Settings(設定)」をクリックします。

- [Incident Management]をクリックします。

- [Edit Settings]メニューから、次の操作を実行します。

- フォレンジックをクリックして有効にします。

- フォレンジック プロファイルを選択します。

- 「Save(保存)」をクリックします。

![[Edit Settings]メニュー](https://supportkb.dell.com/img/ka06P000000Y6tLQAS/ka06P000000Y6tLQAS_ja_43.jpeg)

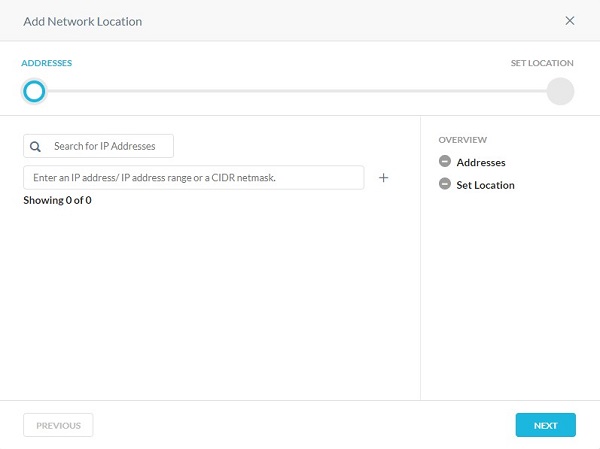

単一のオブジェクトまたは複数のオブジェクトのネットワーク上の場所を追加できます。

- [Addresses]メニューから、次の操作を実行します。

- IPアドレス、IPアドレス範囲、またはクラスレス ドメイン間ルーティング(CIDR)ネットマスクのいずれかを入力します。

- 右側の[+]をクリックします。

- [次へ]をクリックします

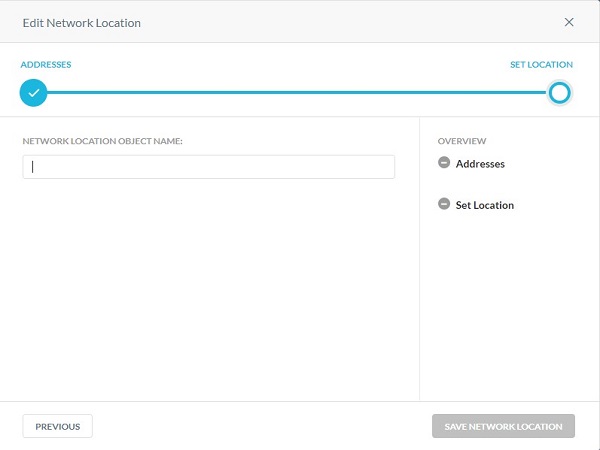

- [Network Location Object Name]を入力してから、[Save Network Location]をクリックします。

サポートに問い合わせるには、「Dell Data Securityのインターナショナル サポート電話番号」を参照してください。

TechDirectにアクセスして、テクニカル サポート リクエストをオンラインで生成します。

さらに詳しい情報やリソースについては、「デル セキュリティ コミュニティー フォーラム」に参加してください。