Windows Server 2022、2019、または2016でリモート デスクトップ サービス ゲートウェイ サーバーをセットアップする方法

Summary: このガイドでは、リモート デスクトップ サービス(RDS)導入環境でリモート デスクトップ(RD)ゲートウェイ サーバーをセットアップするために必要な手順について説明します。

Instructions

概要

RDSゲートウェイ サーバーは、インターネット ユーザーがRDS環境に安全にアクセスできるようにするために便利です。

リモート デスクトップ サービス(RDS)ゲートウェイ サーバーは、SSL証明書を使用して、クライアントとRDSサーバー間の通信を暗号化します。

IISは認証に使用され、ポリシーを構成して、どのユーザーがどのリソースにアクセスする必要があるかをきめ細かく定義します。

このガイドでは、RDS導入環境(RDS Connection Broker、ライセンス、セッション ホストのロールを含む)がすでに存在することを前提としています。

基本または高度なRDS導入のセットアップの詳細については、デルのKB記事「 How To - Standard Remote Desktop Services Deployment - Step by Step」217251参照してください。表示する別の文書は、KB記事215230「 接続ブローカー(ワークグループ)なしでRDSセッション ホストをインストールしてアクティブ化する - Windows Server 2022 」です。

RDゲートウェイ サーバーの役割を導入します。

-

RDS導入環境の接続ブローカーの役割をホストしているWindows Serverコンピューターで、[ サーバー マネージャー ]で、[ 管理 ]、[ 役割と機能の追加 ]の順にクリックします。「Welcome(ようこそ)」画面で 「 Next(次へ )」 をクリックします。

- ロール ベースまたは機能ベースのインストールを選択し、[ 次へ ]をクリックします。

- この導入環境のRDゲートウェイ ロールの ターゲット サーバー を選択し、[ 次へ ]をクリックします。下のスクリーンショットでは、ターゲット サーバーは「rdsfarm」です。

- 役割 画面で、 リモートデスクトップサービス を展開し、 リモートデスクトップゲートウェイ チェックボックスをクリックします。

-

Add Features をクリックして前提条件をインストールし、確認画面が表示されるまで Next をクリックしてから Install をクリックします。

-

インストールが完了するまで待ってから、[ 閉じる ]をクリックします。

-

Connection Brokerの[Server Manager]に戻り、[Remote Desktop Services]ノードで、RDゲートウェイの上のプラス記号が付いた緑色の円をクリックします。

-

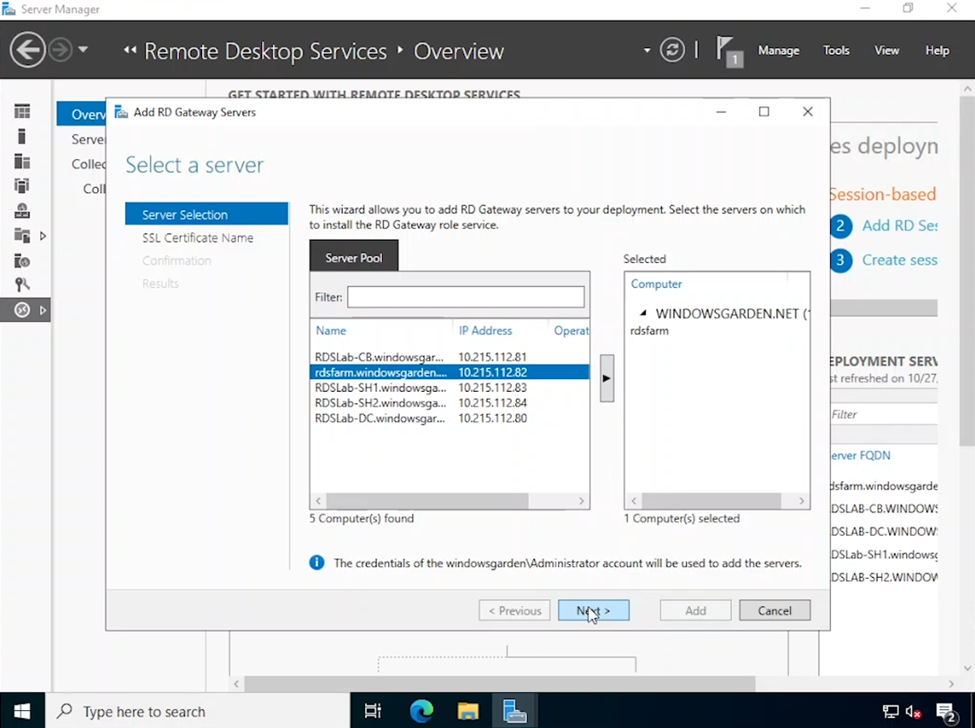

RDゲートウェイとして構成されているサーバーを選択します。右側に移動し、[ 次へ ]をクリックします。

-

RD ゲートウェイサーバの FQDN を入力します。(このステップでは、このウィザードによって作成された自己署名証明書の件名を設定します。これは、このガイドで使用されている証明書ではありません。[次へ]をクリックします

-

[ 追加 ]をクリックして導入環境への追加を確認し、ロールのインストールが完了するまで待ってから、[ 閉じる ]をクリックします。

証明書を構成します。

-

引き続きServer Managerの[Connection Broker]の[Deployment Overview]で[ Tasks ]をクリックし、[ Edit Deployment Properties]をクリックします。

-

証明書 ノードをクリック します。

大事な!

テストの目的で、ここで作成された自己署名証明書、またはウィザードの前に自動的に作成された証明書と同様に使用できます。ただし、本番環境のRDS環境は、信頼できるパブリックまたはドメイン ベースの証明機関からの証明書を使用するように構成する必要があります。

このガイドでは、信頼できるパブリック証明機関からの証明書を構成する方法について説明します。これにより、この証明書をクライアント コンピューターにインストールする必要はありません。

-

既存の証明書の選択 をクリック します。証明書への パス を入力します。このデモでは、証明書がドメイン コントローラーのC:\ドライブのルートにコピーされています。保存した パスワード を入力します。

-

[ Allow the certificate to be added to the Trusted Root Certification Authorities certificate store on the destination computers]チェックボックスをオンにして 、[ OK ]をクリックします。

-

[導入構成]画面の [適用準備完了 ]の状態に注意してください。「Apply(適用)」をクリックします。

-

しばらくすると、操作が正常に完了したことを示す画面が表示され、レベル列は証明書を「信頼済み」として認識します。

-

RD Webアクセス ロールをクリックし、ステップ13~16を繰り返して構成します。このようにして、IISで同じ証明書が使用されます。[ OK ]をクリックして、導入構成画面を終了します。

接続認証ポリシーとリソース認証ポリシーを構成します。

ユーザーがRDゲートウェイ サーバーを使用して導入環境に接続する前に、CAPとRAPを構成する必要があります。

CAP(接続認証ポリシー)では、WHOがRDSゲートウェイ サーバーへの接続を許可されていることを指定できます。

RAP(リソース認証ポリシー)を使用すると、許可されたユーザーがアクセスできるサーバーまたはコンピューターを指定できます。

-

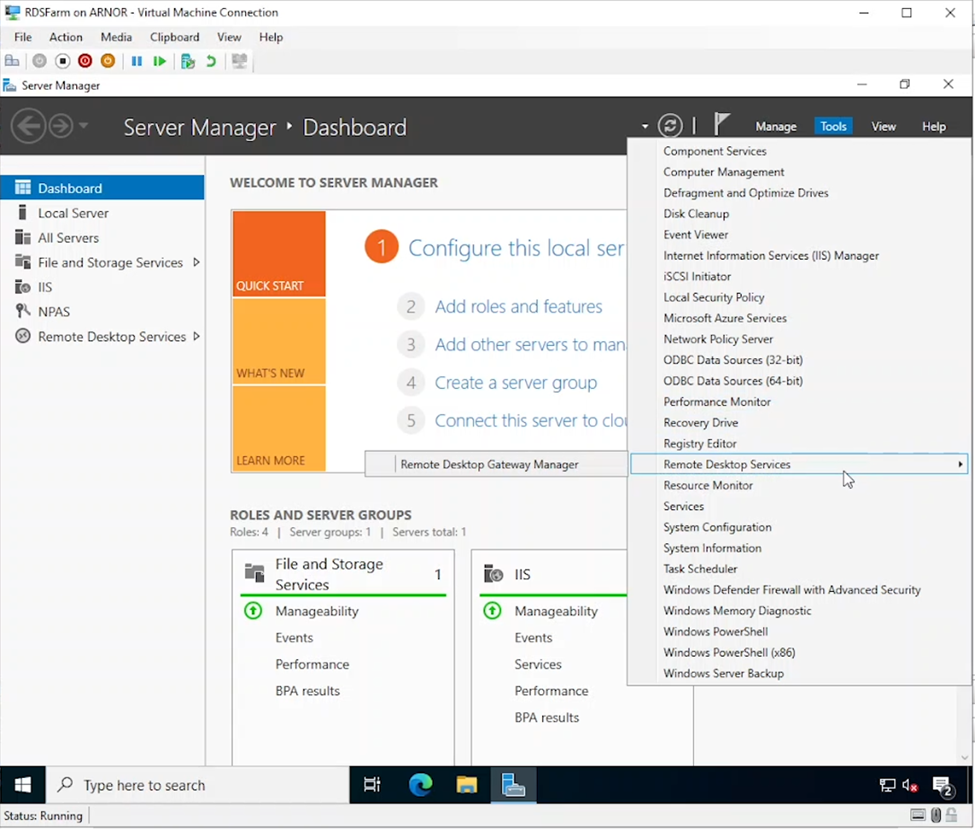

RDSゲートウェイ サーバーで、[ サーバー マネージャー ]を開き、[ ツール ]、[ リモート デスクトップ サービス ]、[ リモート デスクトップ ゲートウェイマネージャー ]の順にクリックします。

-

サーバー名(イメージ内のRDSFARM)を右クリックし、[ プロパティ ]をクリックします。

-

[Server Farm]タブで、RDゲートウェイ サーバーの名前(イメージ内のRDSFARM)を追加し、[Apply]をクリックします。

-

ロード バランサに関するエラーを無視します。予想されます。[OK]をクリックし、もう一度適用すると、ステータスに[OK]と表示されます。

-

SSL 証明書 タブでは、RD ゲートウェイサーバの証明書設定を表示および変更できます。必要に応じて 、新しい自己署名証明書 を作成することもできます。ただし、このすべてが接続ブローカーですでに構成されています。

![[証明書]タブ](https://supportkb.dell.com/img/ka06P0000009G2cQAE/ka06P0000009G2cQAE_ja_18.jpeg)

-

OK をクリックして、プロパティ画面を終了します。

-

RD Gateway Managerのメイン画面に戻り、サーバーを展開してからポリシーを展開します。

-

[Connection Authorization Policies]を右クリックし、[Create New Policy]、[Wizard]の順にクリックします。

-

Create an RD CAP and an RD RAP (recommended) を選択します。[次へ]をクリックします

-

RD CAPの名前を入力します。[次へ]をクリックします

-

Add Group をクリックし、接続を許可されているユーザーを含むグループの名前を入力します。ドメイン ユーザーは、このガイドのイメージに使用されます。[次へ]をクリックします

-

[Device Redirection]および[Session Timeout]ステップのデフォルトのままにし、両方の画面と[Summary]画面で[ Next ]をクリックして、RD RAPを続行します。

-

名前を入力し、[ 次へ ]をクリックします。[ユーザー グループ]セクションのデフォルトのままにして、[次へ]をもう一度クリックします。

-

ネットワークリソース 画面で、この RDS 導入環境のセッションホストサーバのコンピュータアカウントを含む Active Directory グループがある場合は、それを指定します。それ以外の場合は、[Allow users to connect to any network resource (computer)]オプションを選択します。[次へ]をクリックします

-

イントラネット ゲートウェイからRDSセッション ホストへの通信には、 デフォルトのポート 3389のままにします。[次へ]をクリックします

-

[Summary]画面で[ Finish] をクリックし、[Close]をクリック します。

RDSゲートウェイ サーバーは、インターネット ユーザー向けにファイアウォールを越えて配置する準備ができています。インターネット経由でホームまたはリモート オフィスの場所からRDSセッション ホストに接続しようとしているユーザーは、最初にこのRDSゲートウェイ サーバーを経由する必要があります。

導入環境への接続

-

新しく設定したRDゲートウェイを使用してRDS導入環境に接続するには、クライアント マシンのリモート デスクトップ接続アプリで、RDセッション ホストまたはターゲット マシンの名前を入力します。

-

[ Show Options ]ボタン、[ Advanced ]タブをクリックし、[ Connect from Anywhere ]セクションで [Settings]をクリックします。

-

[Use these RD Gateway server settings]比率ボタンをクリックし、RDSゲートウェイのパブリックDNS名を入力します。

-

[ OK ]をクリックして[ 接続 ]をクリックします。RDゲートウェイ サーバーとターゲット セッション ホストのドメイン ユーザー名とパスワードを入力します。接続は成功するはずです。

RDゲートウェイ接続の監視

RDSゲートウェイ マシンに戻り、RDゲートウェイ マネージャーと[監視]の下に接続の詳細が表示されます。