Article Number: 000210329

Prostředí VCF u sady VxRail: Nahrazení certifikátu podepsaného držitelem místního správce NSX-T

Summary: Nahraďte certifikát místního správce NSX-T podepsaný svým držitelem. POZNÁMKA: Postupujte pouze podle tohoto článku znalostní databáze pro federační prostředí NSX-T spravované VCF.

Article Content

Instructions

POZNÁMKA: Postupujte pouze podle tohoto článku znalostní databáze pro federační prostředí NSX-T spravované VCF.

Pozadí:

Máme různé typy certifikátů NSX-T.

| Název certifikátu | Účel | Vyměnitelné | Výchozí platnost |

| Tomcat | Jedná se o certifikát API, který se používá pro externí komunikaci s jednotlivými uzly NSX Manager prostřednictvím uživatelského rozhraní nebo API. | Ano | 825 dní |

| Mp-cluster | Jedná se o certifikát API, který se používá pro externí komunikaci s clusterem NSX Manager pomocí virtuální IP adresy clusteru prostřednictvím uživatelského rozhraní nebo rozhraní API. | Ano | 825 dní |

| LocalManager (Místní správce) | Toto je certifikát hlavní identity platformy pro federaci. Pokud nepoužíváte federaci, tento certifikát se nepoužívá. | Ano | 825 dní |

Pro řešení VCF:

Tomcat a mp-cluster jsou nahrazeny certifikáty certifikační autority podepsanými nástrojem VMCA z nástroje vCenter. Certifikáty mp-cluster a Tomcat mohou být stále k dispozici, ale nepoužívají se.

Nástroj NSX-T Manager s VCF:

- Tomcat – uzel 1 > se nepoužívá

- mp-cluster – VIP > se nepoužívá

- CA – uzel1

- CA - VIP

GET https://<nsx-mgr>/api/v1/trust-management/certificates/<certificate-id>Certifikát místního správce je certifikát hlavní identity, který se používá ke komunikaci s jinými lokalitami ve federaci.

Prostředí federace NSX-T obsahuje aktivní a pohotovostní cluster globálního správce a jeden nebo více clusterů místního správce.

Obrázek 1: Zobrazuje tři umístění s aktivními a pohotovostními clustery globálního správce v umístěních 1 a 2 s clustery místního správce ve všech třech umístěních.

Chcete-li zkontrolovat prostředí a zjistit, kolik clusterů Local Manager existuje, postupujte podle níže uvedených kroků a snímku obrazovky:

Konfigurace>systému >Umístění Správar

- V horní části nástroje Local Manager se dozvíte, ke kterému clusteru jste přihlášeni. V tomto příkladu jsme přihlášeni do clusteru Local Manager.

- Uprostřed stránky se zobrazí clustery globálního správce a který cluster je aktivní a který je v pohotovostním režimu.

- Další clustery místního správce se zobrazují v dolní části v části Vzdálené lokality.

Obrázek 2: Prostředí clusteru místního správce

Postup nahrazení certifikátů podepsaných držitelem místního správce:

- Přihlaste se do nástroje NSX Manager v clusteru Local Manager.

- Než budete pokračovat, shromážděte zálohu NSX-T. Tento krok je velmi důležitý.

- Systému >Správa> životního cyklu Zálohování a obnovení>Spustit zálohování

Obrázek 3: Shromažďování záloh NSX-T

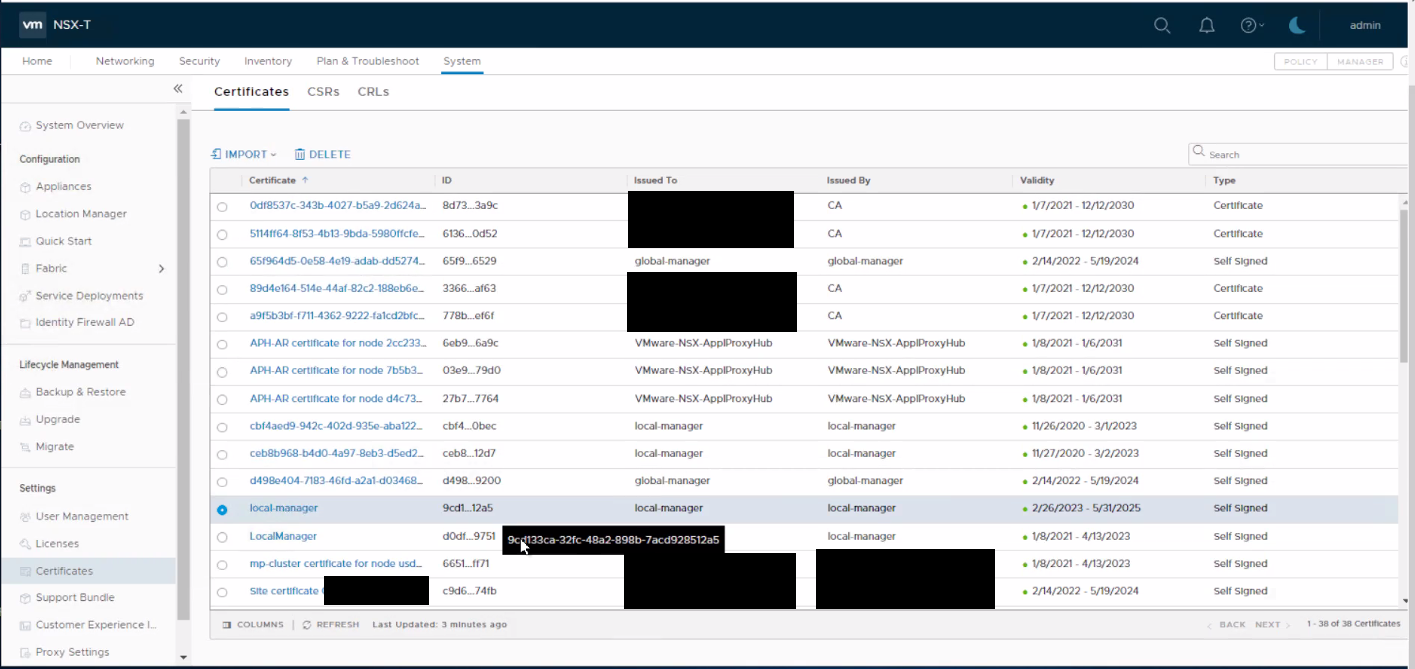

- Zkontrolujte certifikáty a datum vypršení platnosti.

- Klikněte na Nastavení>systému >Certifikáty

Níže uvedený příklad ukazuje červeně datum vypršení platnosti certifikátů místního správce.

Obrázek 4: Datum konce platnosti certifikátů místního správce

Pro každý cluster Local Manager existuje jeden certifikát bez ohledu na počet správců NSX, kteří jsou v clusteru.

- 1. krok: Přihlaste se do libovolného nástroje NSX Manager v clusteru Local Manager 1.

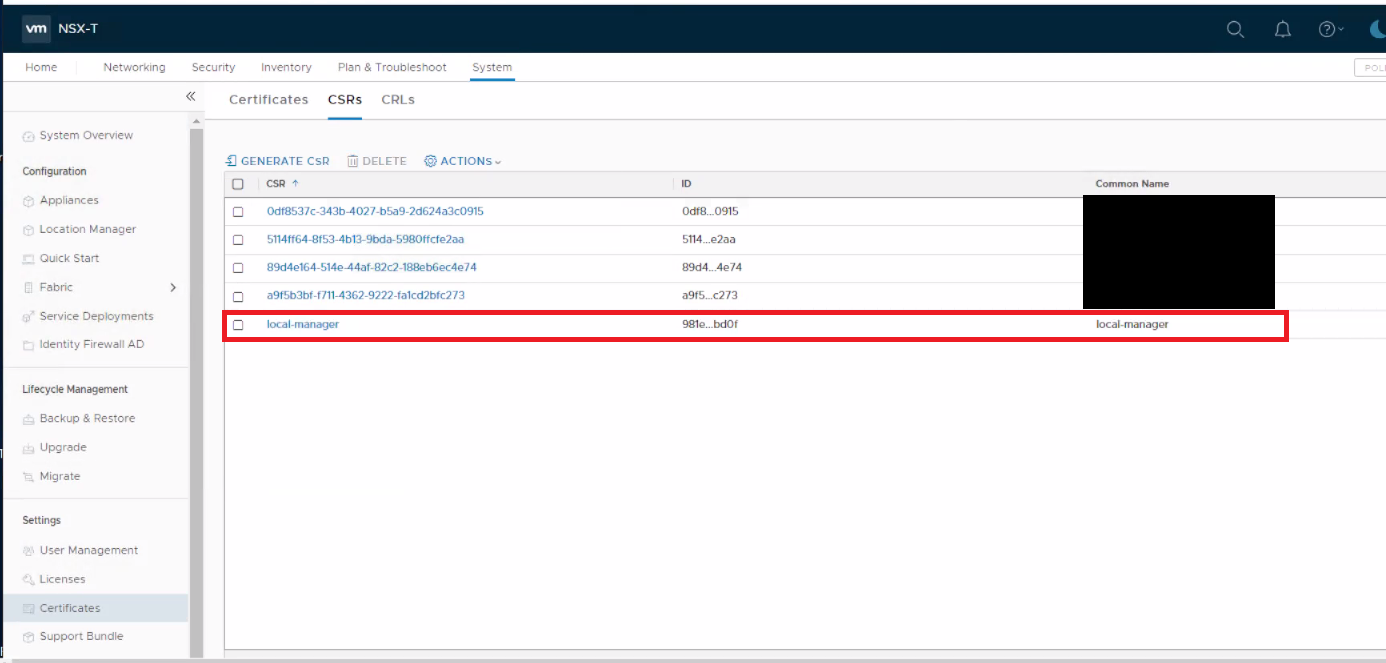

- 2. krok: Vygenerujte nový požadavek CSR.

- Klikněte na Nastavení>systému >Certifikáty>CSR>Generovat CSR

Obrázek 5: Vygenerovat nový požadavek CSR

-

Zadejte běžný název jako local-manager.

-

Zadejte název jako LocalManager.

-

Zbytek jsou údaje o firmě a místě uživatele. (Ty lze zkopírovat ze starého certifikátu, kterému končí platnost.)

-

Klikněte na tlačítko Uložit.

Obrázek 6: Zadejte názvy CSR a informace o lokalitě.

- 3. krok: Vytvořte certifikát podepsaný držitelem pomocí vygenerovaného požadavku CSR.

-

Klikněte na zaškrtávací políčko >Nový požadavek CSR Generovat certifikát CSR>podepsaný držitelem pro požadavek CSR.

-

Obrázek 7: Vytvoření certifikátu podepsaného držitelem

- Ujistěte se, že je servisní certifikát nastaven na "Ne", a klikněte na tlačítko Uložit.

- Vraťte se na kartu Certifikáty , vyhledejte nový certifikát a zkopírujte ID certifikátu.

Obrázek 8: Zkopírovat nové ID certifikátu

- 4. krok: Nahraďte hlavní certifikát identity pro místního správce.

- Uživatel nainstaluje platformu Postman.

- Na kartě Autorizace vyberte Typ >základního ověřování.

- Zadejte přihlašovací údaje k nástroji NSX-T Manager.

Obrázek 9: Zadejte přihlašovací údaje k nástroji NSX-T Manager.

- Na kartě Záhlaví změňte "application/xml" na "application/json".

Obrázek 10: V nástroji Postman změňte "application/xml" na "application/json".

- Na kartě Text vyberte příkaz POST API .

- Vyberte raw a pak vyberte JSON.

- Do pole vedle položky POST zadejte adresu URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates?action=set_pi_certificate_for_federation

- Ve výše uvedeném případě je adresa URL IP adresa IP adresa používaná pro libovolného správce NSX v rámci konkrétního clusteru Local Manager.

- V části textu zadejte níže na dvou řádcích, jak je vidět na snímku obrazovky:

{ "cert_id": "<certificate id, copied from step 3>",

"service_type": "LOCAL_MANAGER" }

Obrázek 11: Zadejte adresu URL libovolného správce NSX v rámci konkrétního clusteru místního správce.

- Klikněte na tlačítko Odeslat a ujistěte se, že se zobrazí výsledek 200 OK.

- Krok 5: Opakujte kroky 1 > , 4 v každém clusteru Local Manager 2 a 3.

Po dokončení těchto kroků jste vytvořili jeden nový certifikát v každém clusteru Local Manager a nahradili jste hlavní certifikát identity v každém clusteru Local Manager.

Nyní je čas odstranit staré certifikáty s končící platností z každého ze tří clusterů místního správce.

Nyní je čas odstranit staré certifikáty s končící platností z každého ze tří clusterů místního správce.

-

Zkontrolujte, zda se certifikát již nepoužívá.

-

Zkopírovat ID certifikátu

-

Otevřít nástroj Postman

-

Vyberte možnost GET API namísto POST.

-

Zadejte adresu URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/certificates/<certificate-id>.

-

Vyhledejte výraz "used_by" a zkontrolujte, zda jsou u něj prázdné závorky.

-

"used_by" : [ ],

"resource_type" : "certificate_self_signed",

"id" : "9cd133ca-32fc-48a2-898b-7acd928512a5",

"display_name" : "local-manager",

"description" : "",

"tags" : [ ],

"_create_user" : "admin",

"_create_time" : 1677468138846,

"_last_modified_user" : "admin",

"_last_modified_time" : 1677468138846,

"_system_owned" : false,

"_protection" : "NOT_PROTECTED",

"_revision" : 0

}

- Přejděte do části Nastavení >systému >Certifikáty > a vyberte požadovaný certifikát.

Obrázek 12: Vyberte požadovaný certifikát.

- Klikněte na Odstranit>, Odstranit.

Obrázek 13: Odstranit certifikát

- Potvrzení, že identita objektu zabezpečení funguje a používá nové certifikáty:

-

Otevřít nástroj Postman

-

Vyberte možnost GET.

-

Spusťte příkaz URL https://< nsx-mgr-IP-local-manager-clusterX>/api/v1/trust-management/principal-identitie.

-

Výstup by měl být podobný jako níže. "certificate_id" by mělo ukazovat ID nově vytvořeného certifikátu.

-

Obrázek 14: ID certifikátu zobrazuje nové ID certifikátu.

Additional Information

Při výměně certifikátu globálního správce postupujte stejným způsobem, ale změňte "LOCAL_MANAGER" na "GLOBAL_MANAGER" a proveďte postup z clusteru Global Manager.

Další informace naleznete v dokumentech společnosti VMware:

Další informace naleznete v dokumentech společnosti VMware:

Article Properties

Affected Product

VMWare Cloud on Dell EMC VxRail E560F, VMWare Cloud on Dell EMC VxRail E560N, VxRail Appliance Family, VxRail Appliance Series, VxRail D Series Nodes, VxRail D560, VxRail D560F, VxRail E Series Nodes, VxRail E460, VxRail E560

Product

VxRail G410, VxRail G Series Nodes, VxRail E560 VCF, VxRail E560F, VxRail E560F VCF, VxRail E560N, VxRail E560N VCF, VxRail E660, VxRail E660F, VxRail E660N, VxRail E665, VxRail E665F, VxRail E665N, VxRail G560, VxRail G560 VCF, VxRail G560F

, VxRail G560F VCF, VxRail Gen2 Hardware, VxRail P Series Nodes, VxRail P470, VxRail P570, VxRail P570 VCF, VxRail P570F, VxRail P570F VCF, VxRail P580N, VxRail P580N VCF, VXRAIL P670F, VxRail P670N, VxRail P675F, VxRail P675N, VxRail S Series Nodes, VxRail S470, VxRail S570, VxRail S570 VCF, VxRail S670, VxRail Software, VxRail V Series Nodes, VxRail V470, VxRail V570, VxRail V570 VCF, VxRail V570F, VxRail V570F VCF, VXRAIL V670F, VxRail VD-4000R, VxRail VD-4000W, VxRail VD-4000Z, VxRail VD-4510C, VxRail VD-4520C, VxRail VD Series Nodes

...

Last Published Date

27 Apr 2023

Version

2

Article Type

How To