Jak v nástroji Dell Encryption Enterprise nakonfigurovat ověřování pomocí aplikace Windows Hello

Summary: Podle uvedených pokynů lze nakonfigurovat aplikaci Windows Hello pro spolupráci s nástrojem Dell Encryption Enterprise.

Instructions

Tento článek popisuje, jak nakonfigurovat konzoli Azure a Dell Security Management Server nebo Dell Security Management Server Virtual, aby podporovala ověřování Windows Hello. Tuto konfiguraci lze použít s nástrojem Dell Encryption Enterprise.

Dotčené produkty:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Dotčené verze:

- v11.0 a novější

Dotčené operační systémy:

- Windows

- Linux

Počínaje verzí Dell Encryption Enterprise 11.0 mohou nyní klienti s šifrováním Policy-Based Encryption provést aktivaci pomocí přihlašovacích údajů Windows Hello. Patří mezi ně kód PIN Windows Hello, rozpoznání obličeje Windows Hello, otisk prstu Windows Hello a několik dalších mechanismů pro tyto metody ověřování na bázi tokenů.

Ověřování se konfiguruje ve dvou krocích:

- Vygenerování registrace aplikace v rámci služby Azure Active Directory. To vyžaduje synchronizaci místního prostředí služby Active Directory. Další informace naleznete v článku Integrace domén AD na pracovišti se službou Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

).

- Konfigurace nástroje Dell Security Management Server.

Další informace získáte kliknutím na příslušnou konfiguraci.

Tento proces konfigurace umožňuje nástroji Dell Security Management Server nebo Dell Management Security Server Virtual ověřit tokeny Windows Hello.

Konfigurace služby Azure Active Directory:

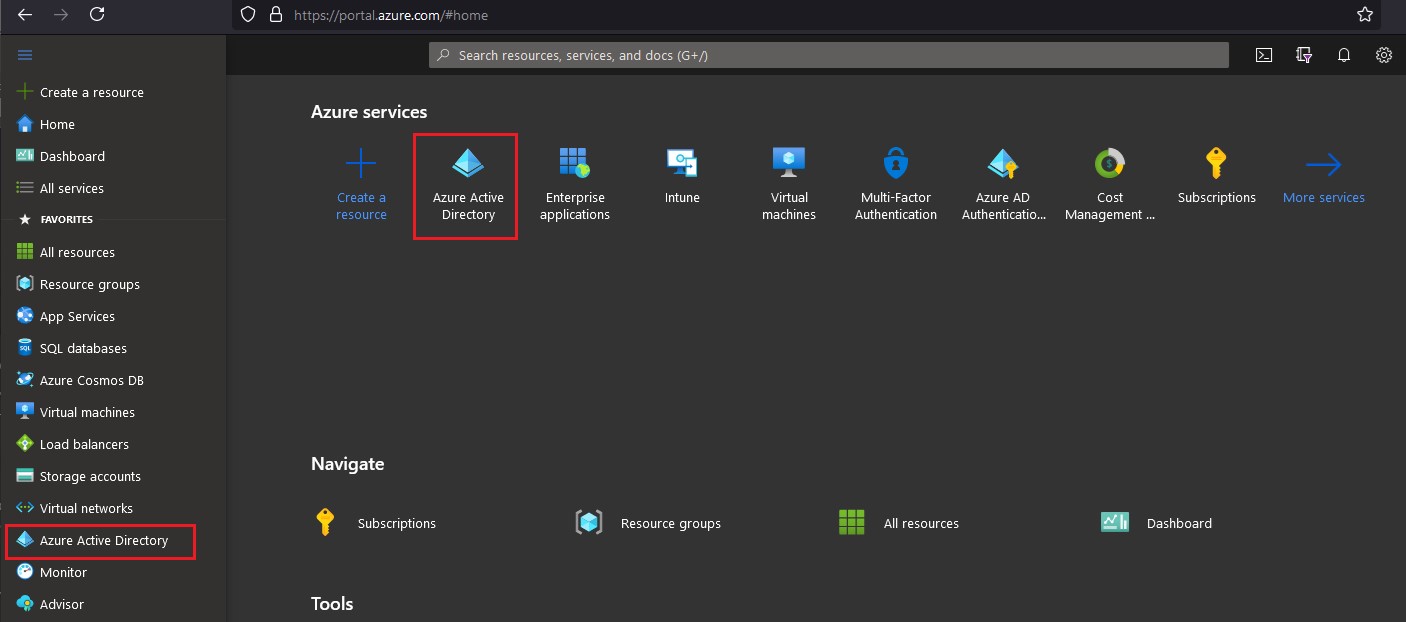

- Přihlaste se na webovém portálu Azure na https://portal.azure.com

pomocí účtu s oprávněními správce aplikace nebo vyššími oprávněními.

- Přejděte na stránku konfigurace Azure Active Directory.

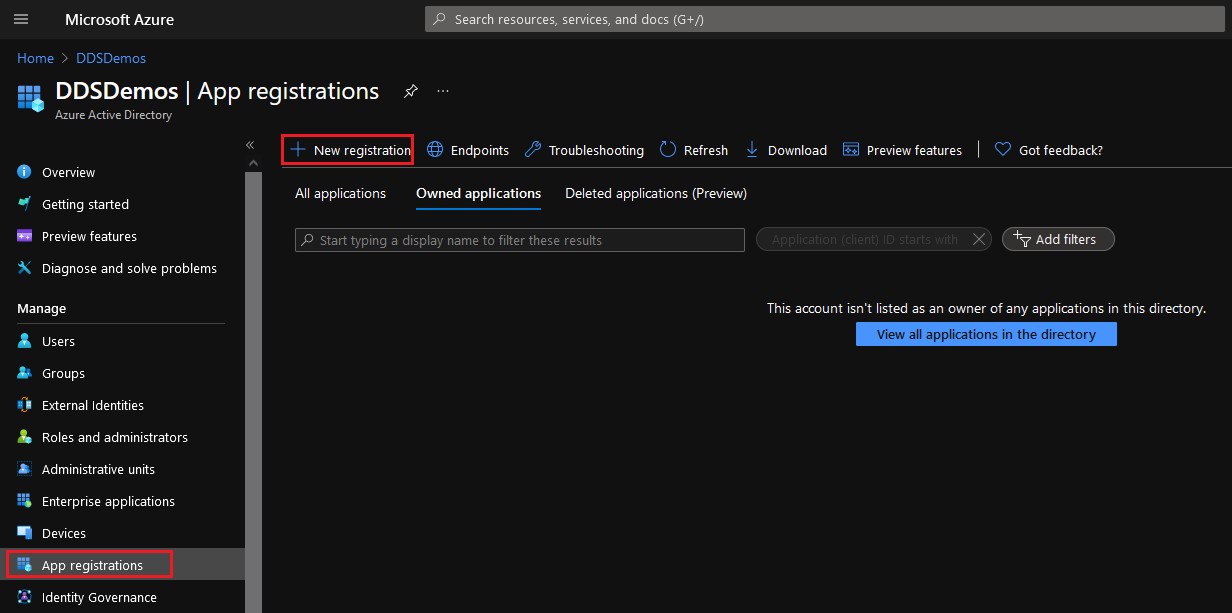

- V levém podokně vyberte možnost App Registrations a poté v pravém podokně klikněte na možnost New Registration.

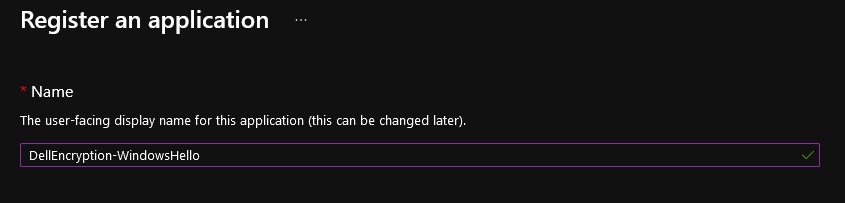

- Do pole Name zadejte název aplikace.

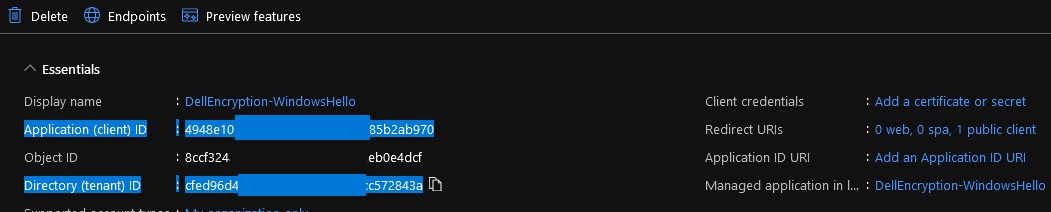

- Aplikace na ukázkovém obrázku byla pojmenována DellEncryption-WindowsHello. To se může ve vašem prostředí lišit.

- Název aplikace se nemůže shodovat s jinou registrací aplikace.

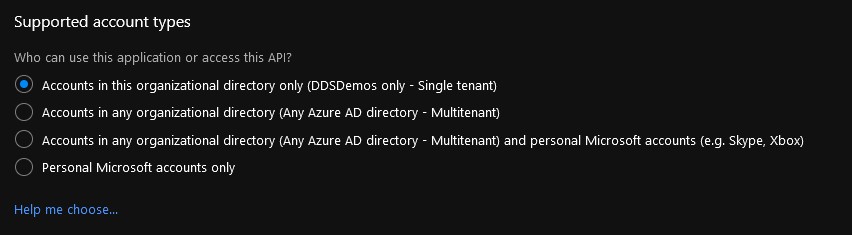

- V poli Account Type vyberte příslušný typ účtu pro své prostředí.

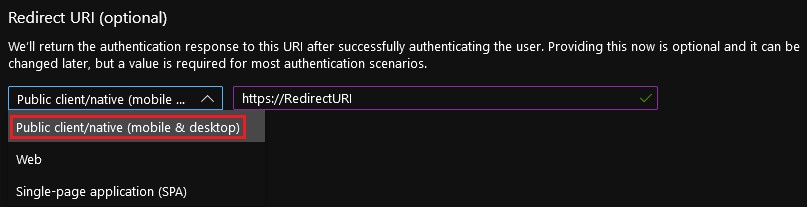

- Nastavte platformu Redirect URI na hodnotu Public client/native (mobile & desktop). Redirect URI může představovat libovolnou adresu s předponou https://.

- Tato hodnota se použije později v nastavení „Redirect URI“ v nástroji Dell Security Management Server.

- Platforma Redirect URI je vyžadována pro ověřování bez hesla pomocí nástroje Dell Encryption Enterprise.

- Klikněte na možnost Register.

- V přehledu App Registration si poznamenejte hodnoty Application (client) ID a Directory (tenant) ID.

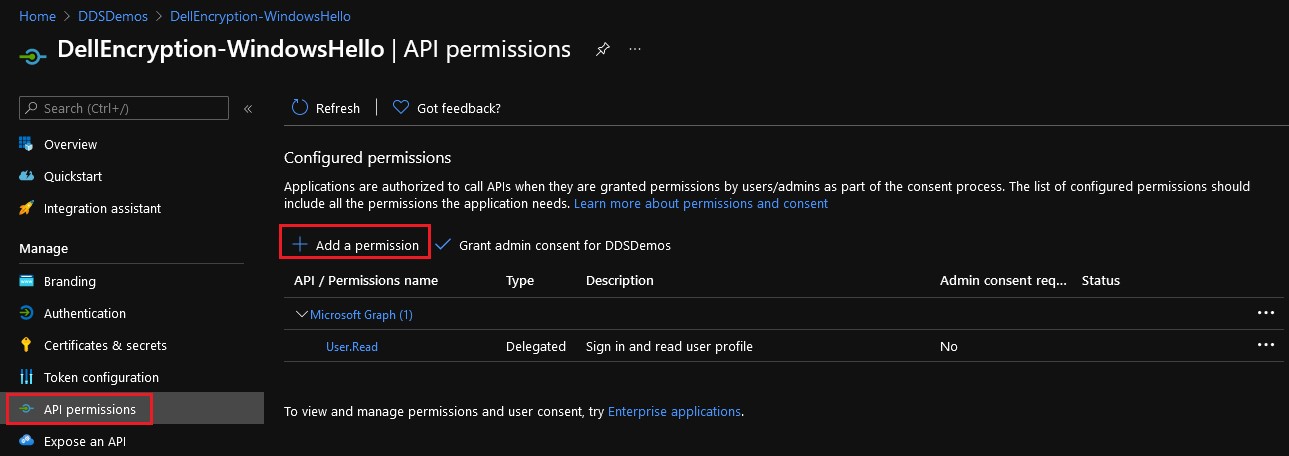

- V levém podokně vyberte možnost API Permissions a poté v pravém podokně klikněte na možnost Add a Permission.

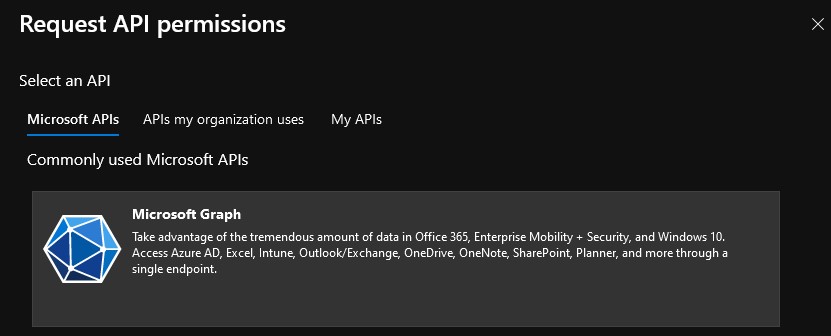

- V podokně, které se zobrazí vpravo, vyberte ze seznamu Microsoft APIs položku Microsoft Graph.

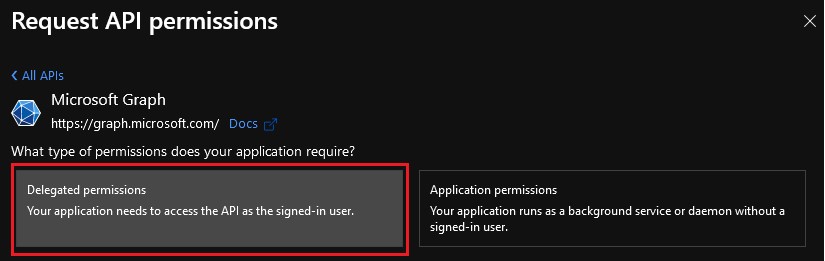

- Klikněte na položku Delegated Permissions.

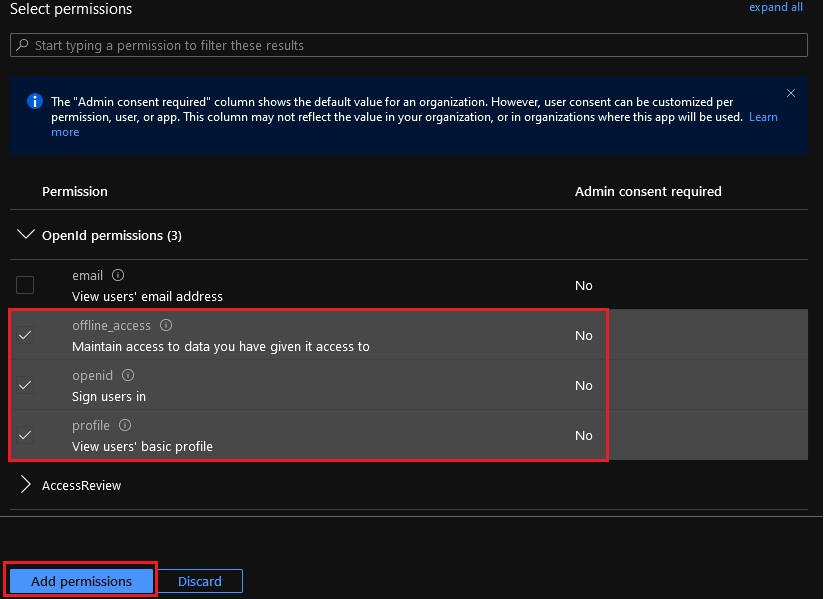

- Vyberte možnost

offline_accessaopenidprofilepoté klikněte na možnost Přidat oprávnění.

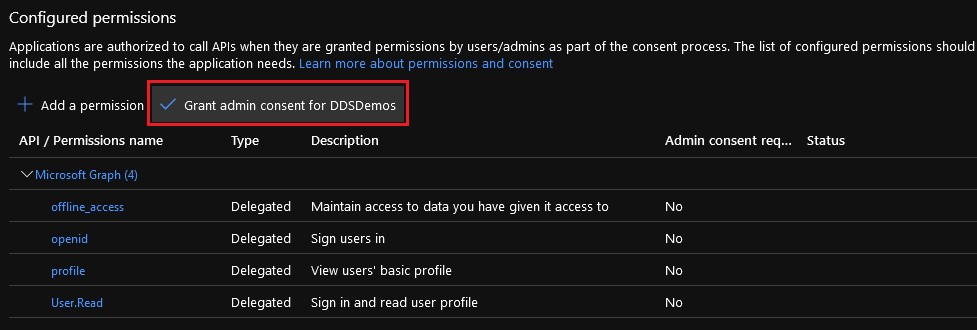

- Vyberte možnost Grant admin consent for [ORGANIZACE].

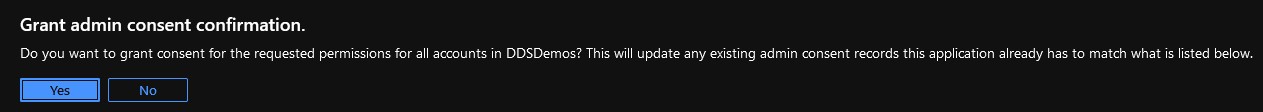

- Klikněte na tlačítko Yes.

- Změny oprávnění se týkají celé organizace.

- Po udělení oprávnění se ve stavovém sloupci zobrazí zelená značka zaškrtnutí.

Nakonfigurovaná registrace aplikace v rámci služby Azure Active Directory se používá ke konfiguraci ověřování bez hesla v nástroji Dell Security Management Server.

Konfigurace nástroje Dell Security Management Server:

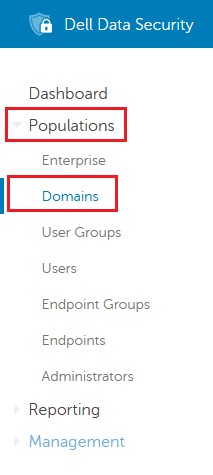

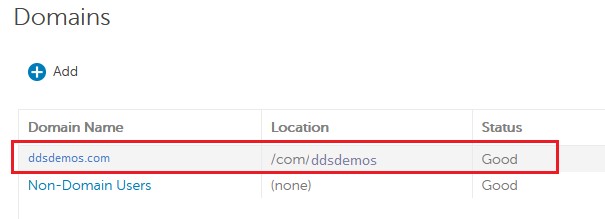

- Přihlaste se do konzole pro správu Dell Data Security.

- V levém podokně klikněte na položku Populations a potom na možnost Domains.

- Vyberte doménu.

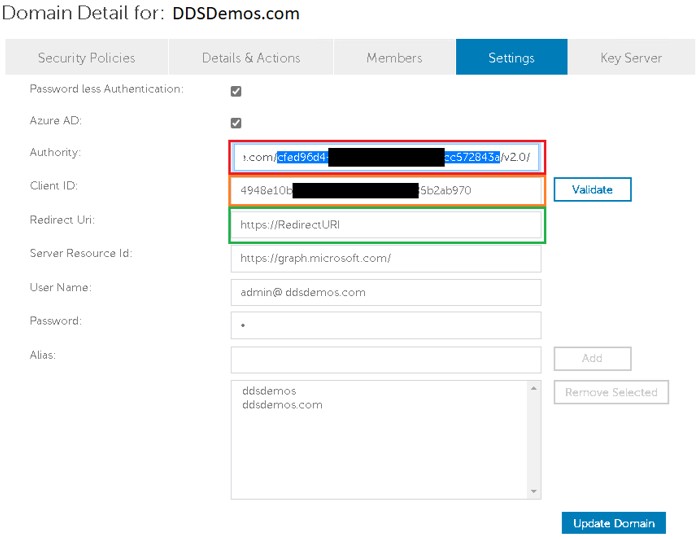

- Klikněte na položku Nastavení.

- V nastavení Domain Detail Settings:

- Vyberte možnost Passwordless Authentication.

- Vyberte možnost Azure AD.

- Do pole Authority vyplňte https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/. Toto pole je na ukázkovém obrázku zvýrazněno červeně.

- Do pole Client ID zadejte ID aplikace (klienta) ve formátu GUID z nakonfigurovaného prostředí Azure Active Directory. Toto pole je na ukázkovém obrázku zvýrazněno oranžově.

- Do pole Redirect URI zadejte vytvořenou adresu URL. Toto pole je na ukázkovém obrázku zvýrazněno zeleně.

- Do pole Server Resource ID zadejte místo použité ke zpracování ověřovacího tokenu. To je spárováno s polem Authority a Client ID, aby bylo zajištěno, že se při registraci použije správná metoda.

- Do pole User Name a Password vyplňte název a heslo nakonfigurovaného správce domény.

- Klikněte na možnost Update Domain.

- [DIRECTORYTEN NFCD] = ID adresáře (nájemce) z konfiguračních informací služby Azure Active Directory (krok 8)

- Pole Authority používá zmíněnou adresu URI k zahájení komunikace za účelem překladu tokenu během pokusu uživatele o aktivaci. "Autorita" je primární server (URL), ke kterému se musíme připojit. Obsahuje mechanismus ověření pro uživatele, kteří požadují ověření pomocí této služby.

- Do pole Client ID byste měli zadat Application (client) ID z informací o konfiguraci služby Azure Active Directory (krok 8).

- Pole ClientID nás nasměruje ke komunikaci s konkrétní aplikací v nájemci, kterého jsme definovali.

- Do pole Redirect URI byste měli zadat vytvořenou adresu URL z informací o konfiguraci služby Azure Active Directory (krok 6).

- Jedná se o konkrétní zdroj, který hostujeme, abychom ukázali, jak se znovu přihlásit do aplikace, pokud dochází k chybám přihlášení.

- Pokud používáte službu Azure Active Directory, měli byste do pole Server Resource ID zadat adresu https://graph.microsoft.com/.

- Jedná se o primární bod cílové autority, kde nám nativní aplikace komunikuje, abychom získali informace o uživatelích. V platformě Azure se toto bude odehrávat na back-endu Azure, aby bylo možné zajistit, že budeme pracovat s mechanismy ověřování Azure.

Koncové body se šifrováním Policy-Based Encryption nástroje Dell Encryption Enterprise nyní mohou provádět ověřování pomocí přihlašovacích údajů Windows Hello u podporovaných verzí nástroje Dell Encryption Enterprise.

Chcete-li kontaktovat podporu, přečtěte si článek Telefonní čísla mezinárodní podpory Dell Data Security.

Přejděte na portál TechDirect a vygenerujte online žádost o technickou podporu.

Další informace a zdroje získáte na fóru komunity Dell Security.