Dell Encryption Enterprise configureren om te verifiëren met Windows Hello

Sammanfattning: Windows Hello kan worden geconfigureerd om te werken met Dell Encryption Enterprise door deze instructies te volgen.

Instruktioner

In dit artikel wordt beschreven hoe u Azure en de Dell Security Management Server of Dell Security Management Server Virtual configureert om Windows Hello-authenticatie te ondersteunen. Deze configuratie kan worden gebruikt met Dell Encryption Enterprise.

Betreffende producten:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Betreffende versies:

- v11.0 en hoger

Betreffende besturingssystemen:

- Windows

- Linux

Vanaf Dell Encryption Enterprise versie 11.0 kunnen op beleid gebaseerde versleutelingsclients nu worden geactiveerd met behulp van op Windows Hello gebaseerde referenties. Deze omvatten Windows Hello-pincode, Windows Hello-gezichtsherkenning, Windows Hello-vingerafdruk en diverse andere mechanismen voor deze op tokens gebaseerde authenticatiemethoden.

Authenticatie wordt in twee stappen geconfigureerd:

- Een applicatieregistratie genereren in Azure Active Directory. Hiervoor moet de on-premises Active Directory-omgeving worden gesynchroniseerd. Raadpleeg voor meer informatie Integratie van on-premise AD-domeinen met Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

)

- De Dell Security Management Serverconfigureren.

Klik op de gewenste configuratie voor meer informatie.

Dit configuratieproces zorgt ervoor dat de Dell Security Management Server of Dell Management Security Server Virtual Windows Hello-tokens kan valideren.

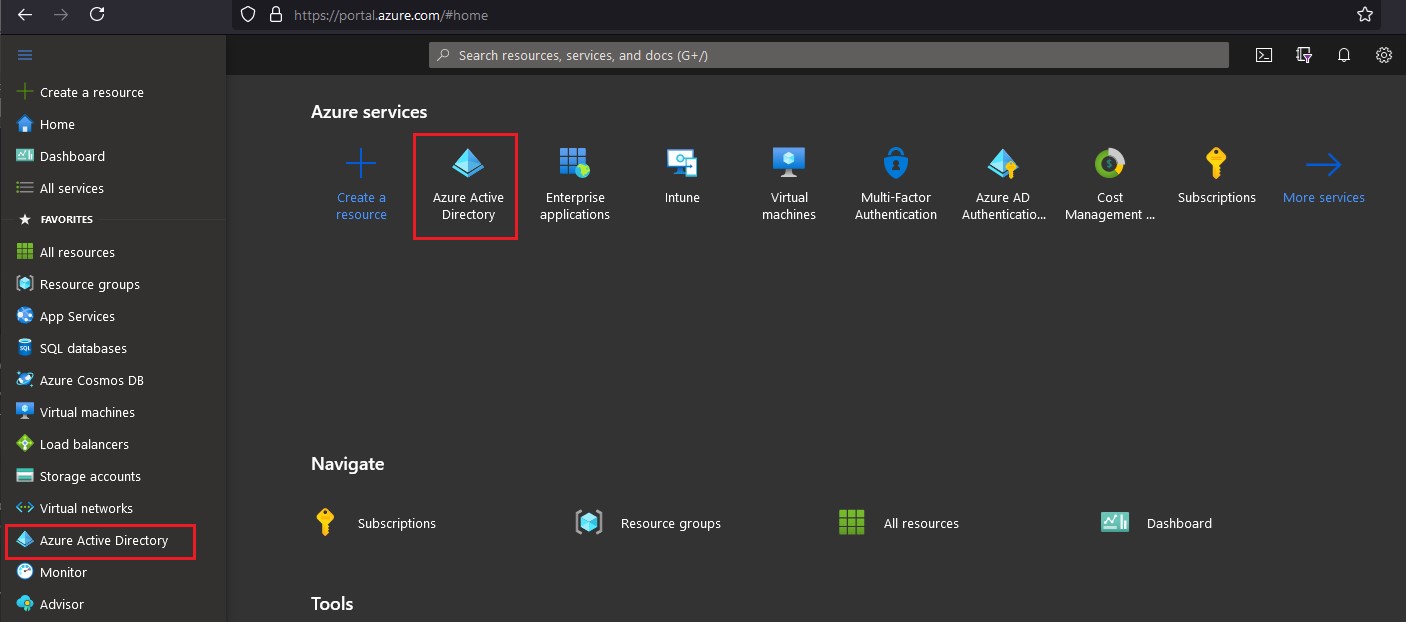

U configureert Azure Active Directory als volgt:

- Meld u aan bij de Azure-webportal op https://portal.azure.com

met een account met applicatiebeheerder of hogere bevoegdheden.

- Ga naar de configuratiepagina van Azure Active Directory .

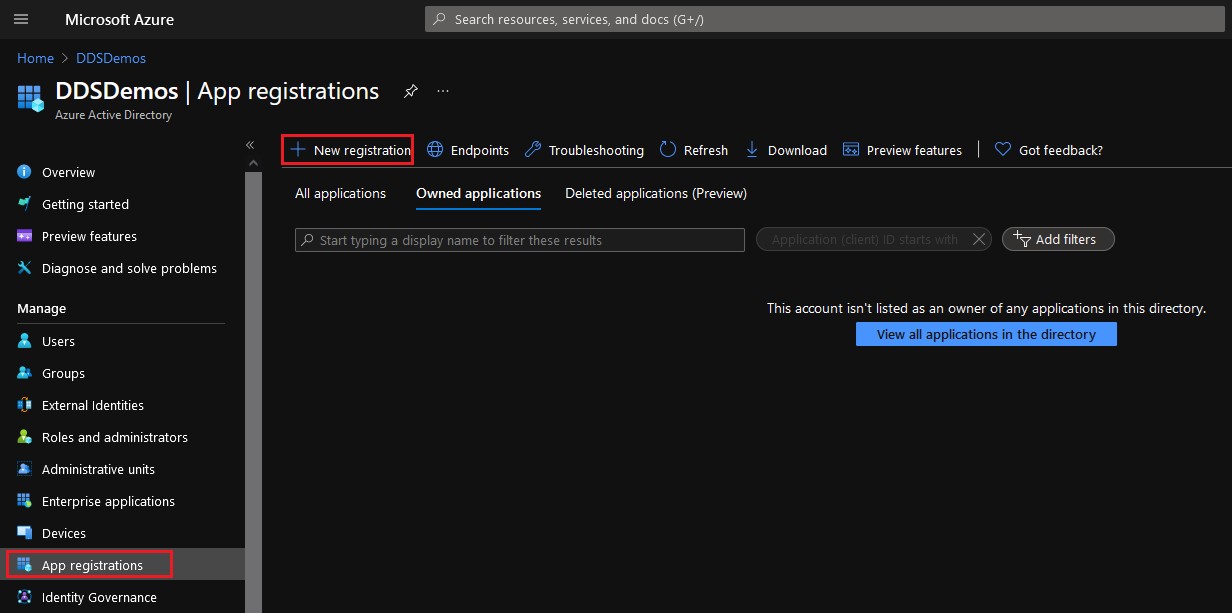

- Selecteer App-registraties in het linkerdeelvenster en klik vervolgens op Nieuwe registratie in het rechtervenster.

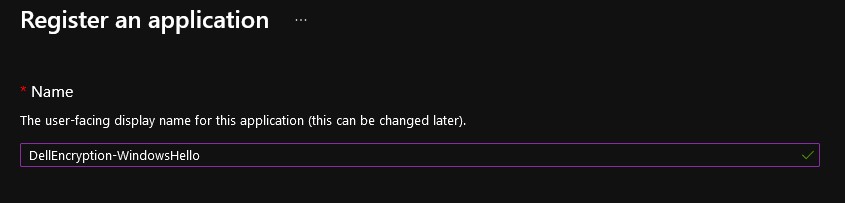

- Vul een naam in voor de toepassing.

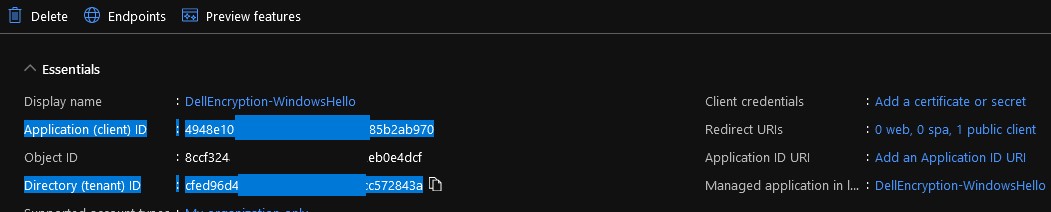

- De toepassing in het voorbeeld heeft de naam DellEncryption-WindowsHello. Deze kan in uw omgeving verschillen.

- De naam van de toepassing mag niet overeenkomen met een andere app-registratie.

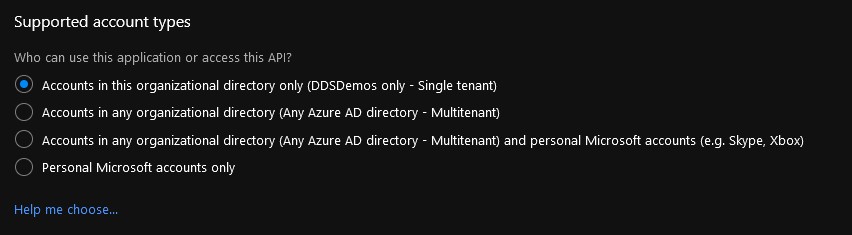

- Selecteer het gewenste accounttype voor uw omgeving.

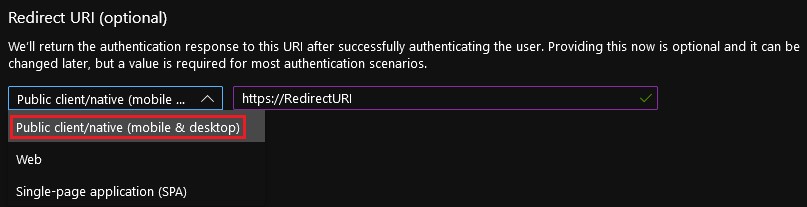

- Stel het omleidings-URI platform in op Openbare client/systeemeigen (mobiel en desktop). De omleidings-URI kan een adres zijn met het voorvoegsel https://.

- Deze waarde wordt later gebruikt in de instelling 'Redirect URI' in de Dell Security Management Server.

- De omleidings-URI is vereist voor verificatie zonder wachtwoord bij Dell Encryption Enterprise.

- Klik op Register.

- In het overzicht van de app-registratie noteert u de waarden voor toepassings-id (client) en directory-id (tenant).

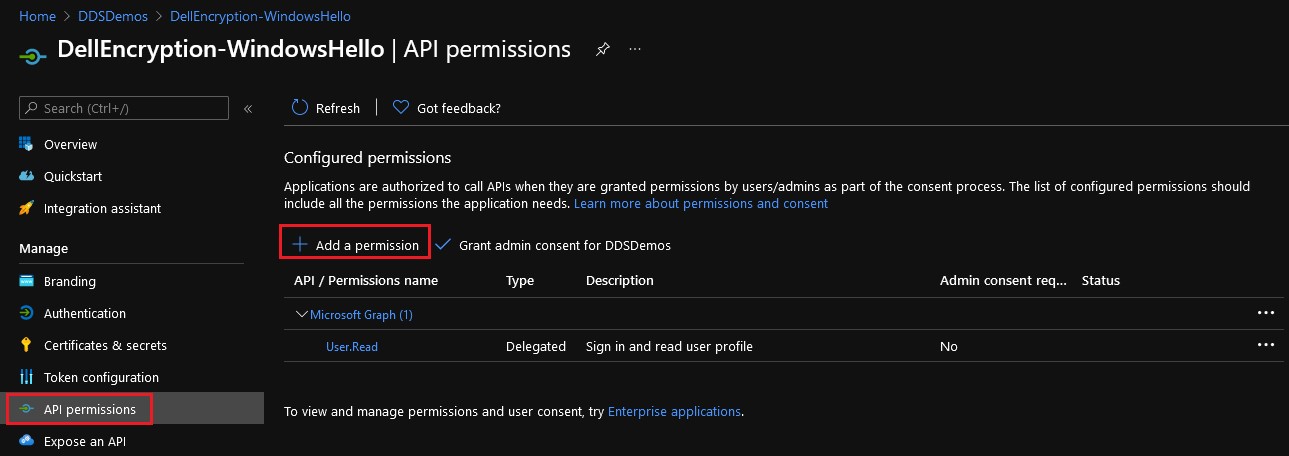

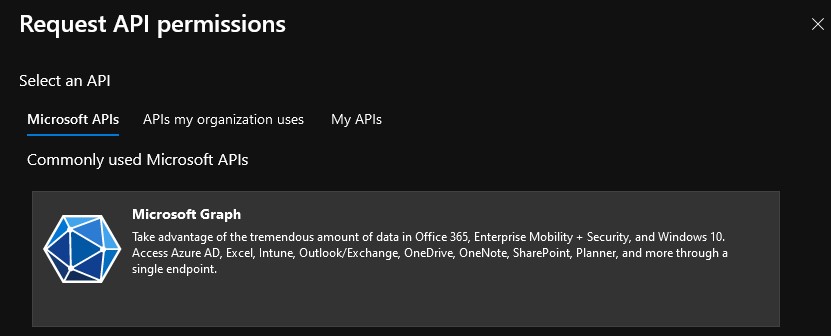

- Selecteer API-machtigingen in het linkerdeelvenster en klik vervolgens op Een machtiging toevoegen in het rechtervenster.

- Selecteer in het venster dat aan de rechterkant wordt weergegeven Microsoft Graph van de Microsoft API's.

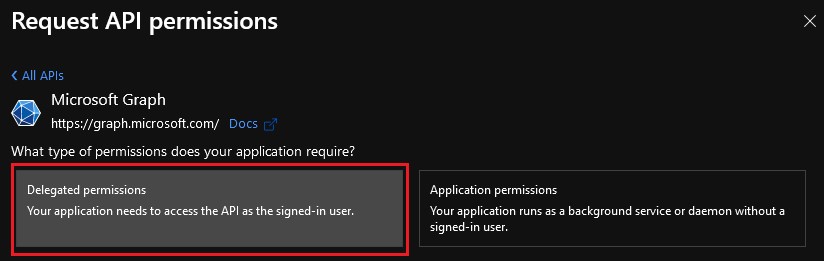

- Klik op Gedelegeerde machtigingen.

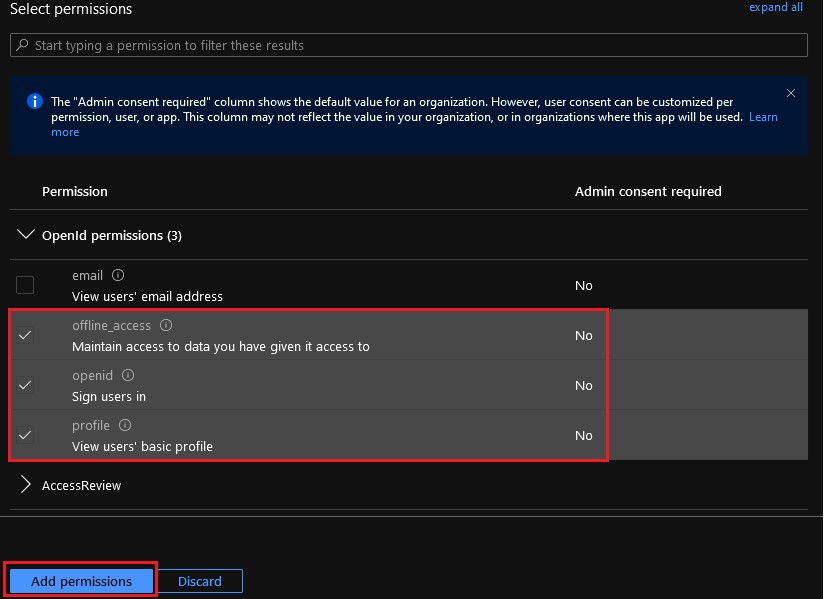

openidSelecteeroffline_accessenprofileklik vervolgens op Machtigingen toevoegen.

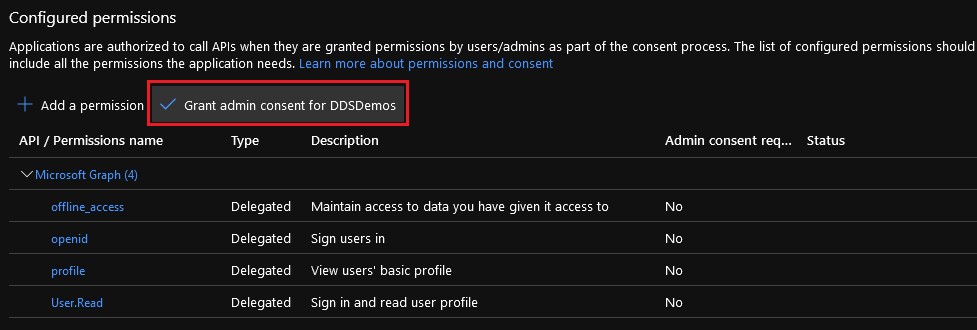

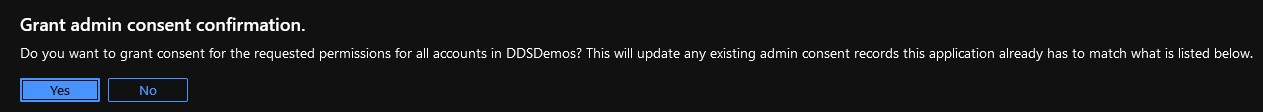

- Selecteer Beheerderstoestemming verlenen voor [ORGANISATIE].

- Klik op Ja.

- De wijzigingen in de machtigingen worden organisatiebreed doorgevoerd.

- Wanneer u deze hebt toegekend, tonen de machtigingen een groen vinkje in de kolom Status.

De geconfigureerde applicatieregistratie in Azure Active Directory wordt gebruikt om verificatie zonder wachtwoord te configureren binnen de Dell Security Management Server.

U configureert als volgt de Dell Security Management Server:

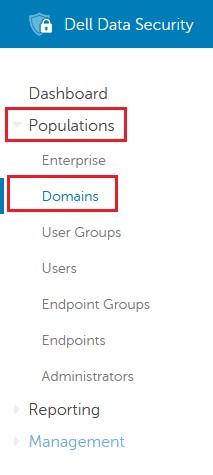

- Meld u aan bij de beheerconsole van Dell Data Security.

- Klik in het linkermenu op Populations en vervolgens op Domains.

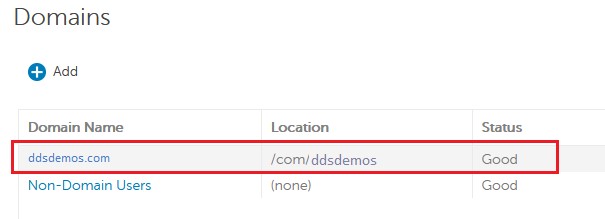

- Selecteer uw domein.

- Klik op Settings.

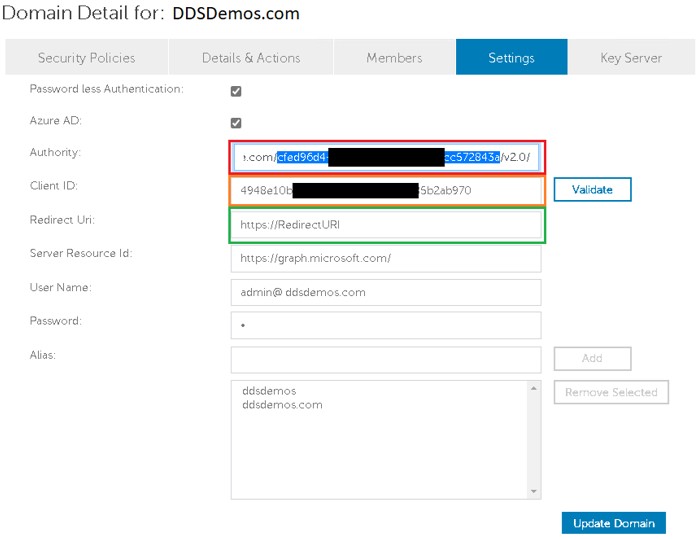

- Vanuit de domeindetailinstellingen:

- Selecteer Password less Authentication.

- Selecteer Azure AD.

- Vul de Authority in met https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/. Dit veld is rood gemarkeerd in de voorbeeldafbeelding.

- Vul de Client ID met de toepassings-id (client) in GUID-indeling uit de geconfigureerde Azure Active Directory-omgeving. Dit veld is oranje gemarkeerd in de voorbeeldafbeelding.

- Vul Redirect Uri in met de gemaakte URL. Dit veld is groen gemarkeerd in de voorbeeldafbeelding.

- Vul de Server Resource Id in met de site die wordt gebruikt om het verificatietoken te verwerken. Dit is gekoppeld aan de Authority en Client ID om ervoor te zorgen dat de juiste methode wordt gebruikt tijdens de registratie.

- Vul de User Name en Password in van de geconfigureerde domeinadministrator.

- Klik op Update Domain.

- [DIRECTORYTENANTID] = de directory-ID (tenant) van de Azure Active Directory-configuratie-informatie (stap 8)

- Het veld Authority gebruikt de gehanteerde URI om de communicatie te starten voor het oplossen van het token tijdens de activeringspoging van de gebruiker. De 'Authority' is de primaire server (URL) waarmee we verbinding moeten maken. Dit bevat het validatiemechanisme voor de gebruikers die we vragen om te valideren met die service.

- De Client ID moet worden ingevuld met de toepassing (client)-id van de Azure Active Directory-configuratiegegevens (stap 8).

- Het veld ClientID geeft ons de opdracht om te communiceren met een specifieke toepassing op de tenant die we hebben gedefinieerd.

- De Redirect Uri moet worden gevuld met de gemaakte URL van de Azure Active Directory-configuratiegegevens (stap 6).

- Dit is een specifieke bron die we hosten om te laten zien hoe we ons opnieuw bij de applicatie willen aanmelden als er aanmeldingsfouten zijn.

- De Serverresource-id moet worden gevuld met https://graph.microsoft.com/ bij het gebruik van Azure Active Directory.

- Dit is het primaire punt op de doelautoriteit waar de native app met ons communiceert om informatie over de gebruikers te krijgen. Met Azure komt dit op de Azure-back-end om ervoor te zorgen dat we overleggen met de Azure-verificatiemechanismen.

Eindpunten waarop de Policy-Based Encryption van Dell Encryption Enterprise wordt uitgevoerd, kunnen nu worden geverifieerd met behulp van Windows Hello-referenties op ondersteunde Dell Encryption Enterprise releases.

Als u contact wilt opnemen met support, raadpleegt u de internationale telefoonnummers voor support van Dell Data Security.

Ga naar TechDirect om online een aanvraag voor technische support te genereren.

Voor meer informatie over inzichten en hulpbronnen kunt u zich aanmelden bij het Dell Security Community Forum.