Настройка Dell Encryption Enterprise для проверки аутентификации с помощью Windows Hello

Sammanfattning: Windows Hello можно настроить для работы с Dell Encryption Enterprise, выполнив следующие инструкции.

Instruktioner

В этой статье описывается настройка Azure и Dell Security Management Server или Dell Security Management Server Virtual для поддержки аутентификации Windows Hello. Эту конфигурацию можно использовать с Dell Encryption Enterprise.

Затронутые продукты:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Затронутые версии:

- Версия 11.0 и более поздние версии

Затронутые операционные системы:

- Windows

- Linux

Начиная с Dell Encryption Enterprise версии 11.0, клиенты шифрования на основе политик теперь могут активироваться с помощью учетных данных Windows Hello. К ним относятся PIN-код Windows Hello, распознавание лиц Windows Hello, распознавание отпечатков пальцев Windows Hello и другие механизмы для этих методов аутентификации на основе маркеров.

Аутентификация настраивается в два этапа:

- Создание регистрации приложения в Azure Active Directory. Для этого необходимо синхронизировать локальную среду Active Directory. Для получения дополнительной информации см. статью Интеграция локальных доменов AD с Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

)

- Настройка Dell Security Management Server.

Чтобы ознакомиться с дополнительными сведениями, выберите нужную конфигурацию.

Этот процесс конфигурации позволяет серверу Dell Security Management Server или Dell Management Security Server Virtual проверять маркеры Windows Hello.

Чтобы настроить Azure Active Directory, выполните следующие действия.

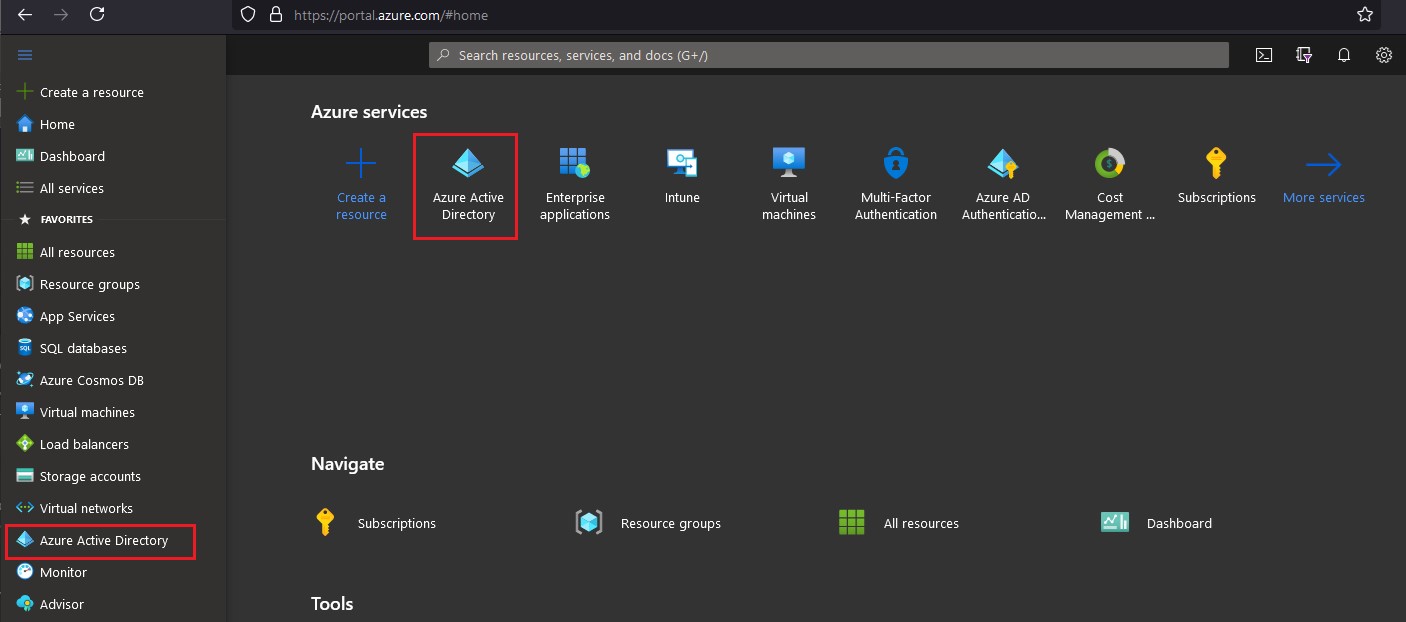

- Войдите на веб-портал Azure по адресу https://portal.azure.com

с учетной записью с правами администратора приложения или более высокими правами.

- Перейдите на страницу конфигурации Azure Active Directory.

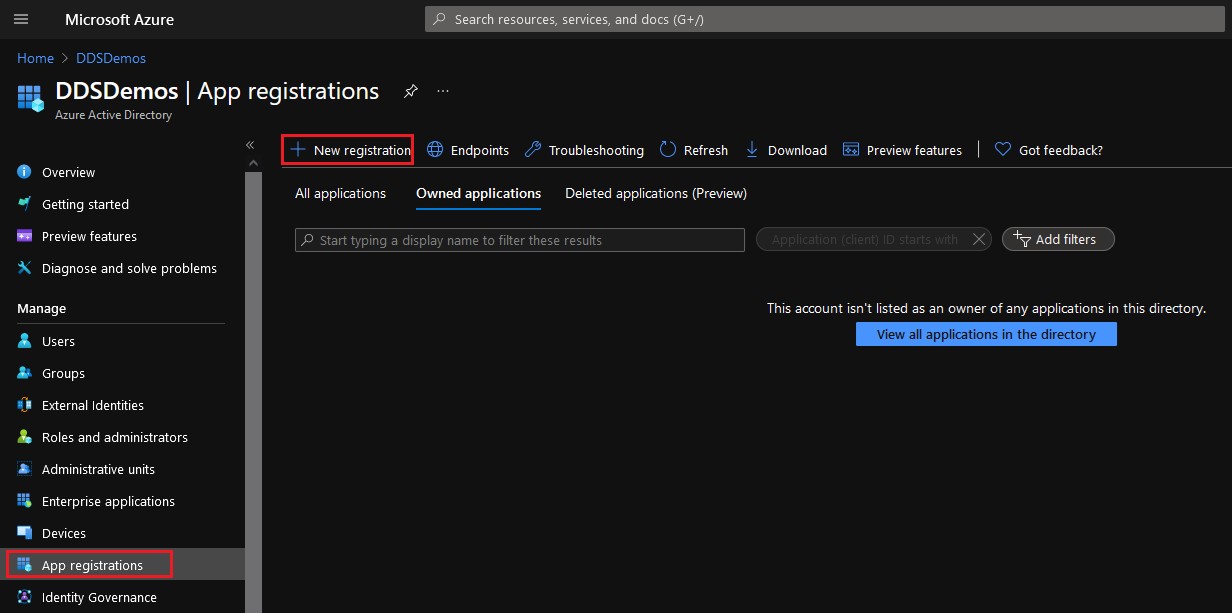

- Выберите пункт Регистрация приложений на левой панели, а затем нажмите Новая регистрация на правой панели.

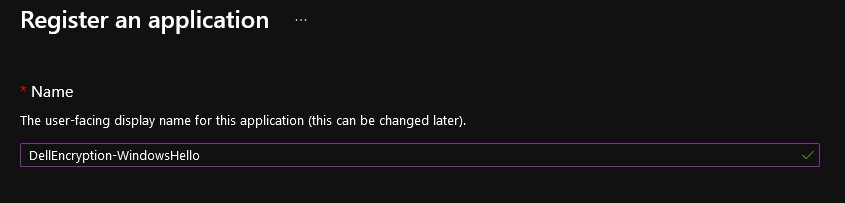

- Введите имя приложения.

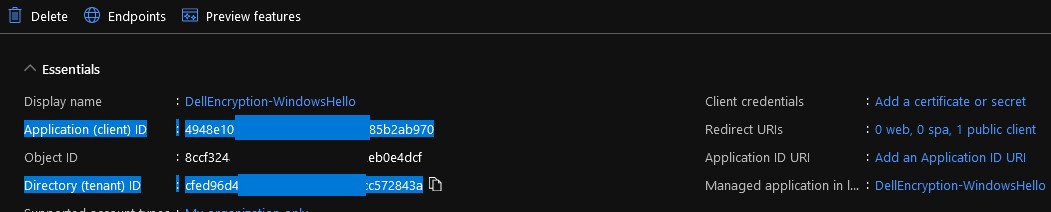

- Приложению на изображении в примере присвоено имя DellEncryption-WindowsHello. Этот параметр может отличаться в вашей среде.

- Имя приложения не может совпадать с регистрацией другого приложения.

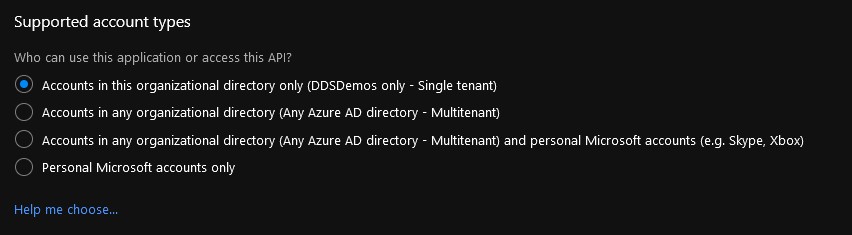

- Выберите подходящий тип учетной записи для вашей среды.

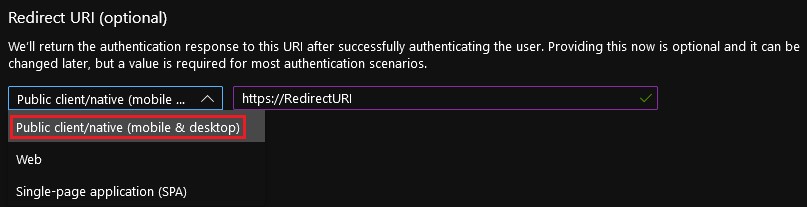

- Установите для платформы Redirect URI значение Public client/native (mobile & desktop). Redirect URI может быть любым адресом с префиксом https://.

- Это значение будет использовано позже в параметре «Redirect URI» в Dell Security Management Server.

- Redirect URI требуется для аутентификации без пароля в помощью Dell Encryption Enterprise.

- Нажмите Register.

- В обзоре регистрации приложения запишите значения параметров Идентификатор приложения (клиент) и Идентификатор каталога (пользователь).

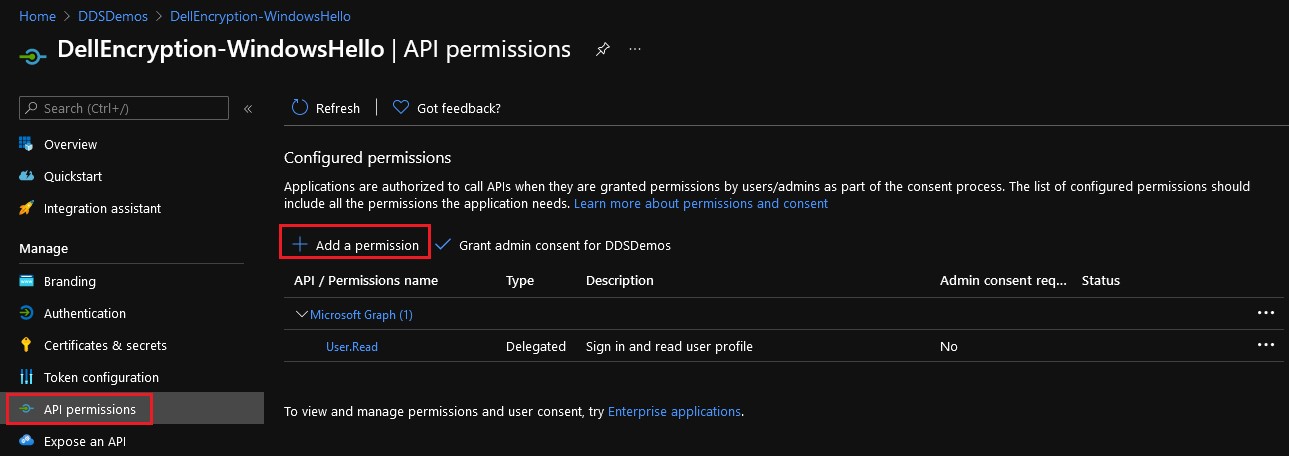

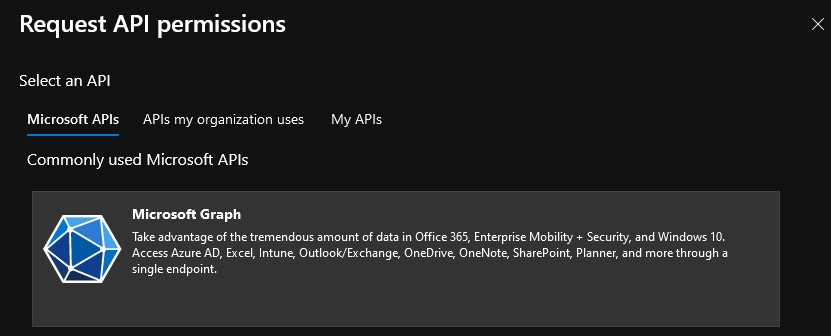

- Выберите пункт «Разрешения API» на левой панели, затем нажмите Добавить разрешение на правой панели.

- На панели справа выберите Microsoft Graph в API-интерфейсах Microsoft.

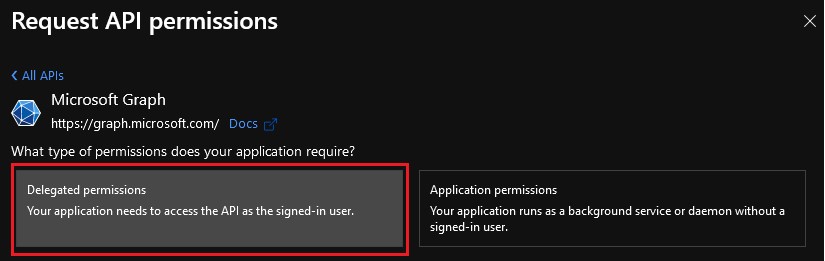

- Щелкните Делегированные разрешения.

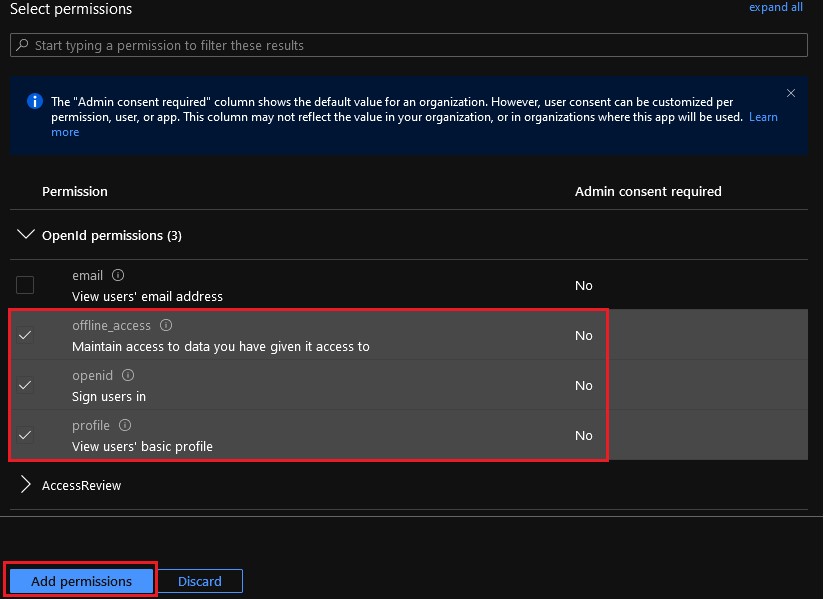

- Выберите

offline_access,openidиprofile, затем нажмите Добавить разрешения.

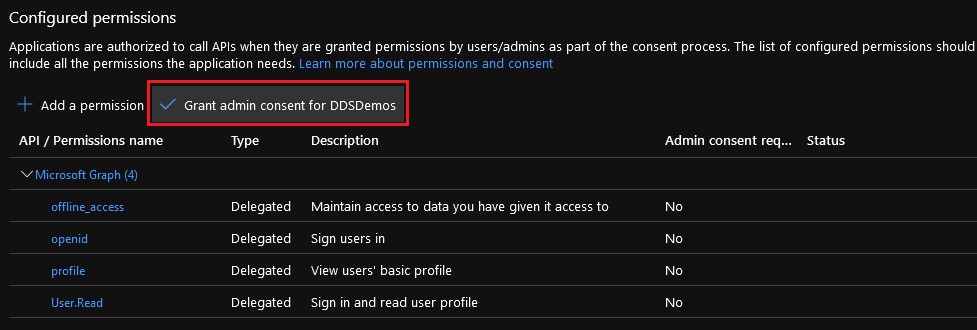

- Выберите Предоставить согласие администратора для [ORGANIZATION].

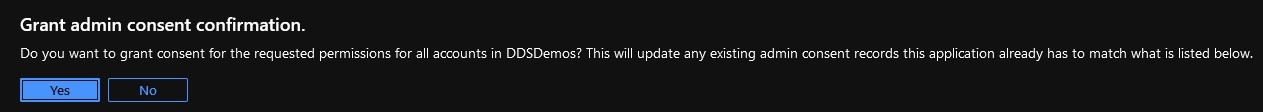

- Нажмите Да.

- Изменения разрешений вносятся в масштабе всей организации.

- При предоставлении разрешения в столбце состояния отображается зеленая галочка.

Настроенная регистрация приложения в Azure Active Directory используется для настройки аутентификации без пароля в Dell Security Management Server.

Чтобы настроить Dell Security Management Server, выполните следующие действия.

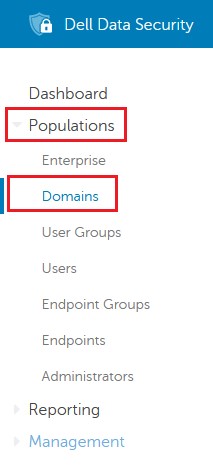

- Войдите в консоль администрирования Dell Data Security.

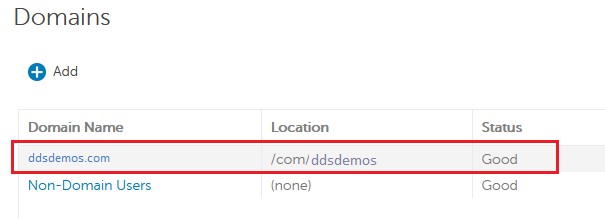

- В левой панели меню выберите Populations и нажмите Domains.

- Выберите домен.

- Нажмите Параметры.

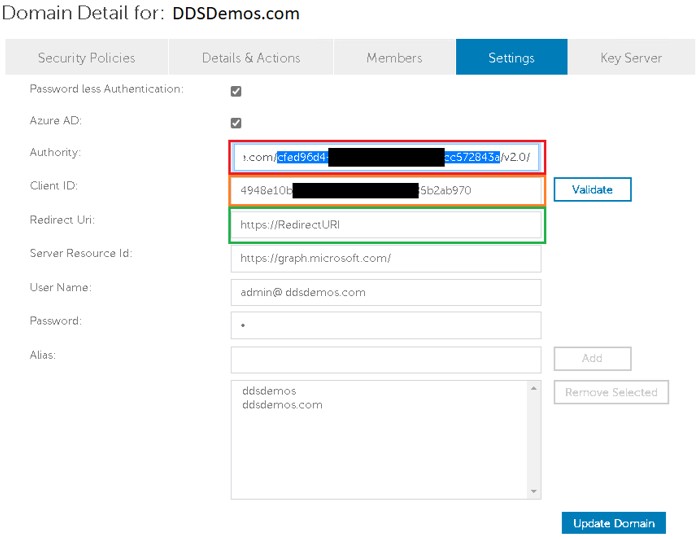

- В настройках сведений о домене:

- Выберите Аутентификация без пароля.

- Выберите Azure AD.

- В пункте Центр сертификации введите https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/ Это поле выделено красным цветом на изображении в примере.

- Заполните Идентификатор клиента идентификатором приложения (клиента) в формате GUID, как настроено в среде Azure Active Directory. Это поле выделено оранжевым цветом на изображении в примере.

- Заполнит поле Redirect URI созданным URL-адресом. Это поле выделено зеленым цветом на изображении в примере.

- Заполните Идентификатор сервера ресурсов сайтом, используемым для обработки маркера аутентификации. Он связан с Центром авторизации и Идентификатором клиента, чтобы обеспечить использование правильного метода во время регистрации.

- Введите имя пользователя и пароль настроенного администратора домена.

- Нажмите Update Domain.

- [DIRECTORYTENANTID] = идентификатор каталога (клиент) из сведений о конфигурации Azure Active Directory (шаг 8)

- В поле Центр авторизации используется URI для установки связи и попытки разрешения маркера во время попытки активации пользователя. «Полномочия» — это основной сервер (URL), к которым необходимо подключиться. В нем содержится механизм проверки для пользователей, которые запрашивают проверку этого сервиса.

- Идентификатор клиента должен быть заполнен идентификатором приложения (клиента) из сведений о конфигурации Azure Active Directory (шаг 8).

- Поле «Идентификатор клиента» перенаправляет нас к определенному приложению в пользователе, которого мы определили.

- Redirect URI должен быть заполнен созданным URL-адресом из сведений о конфигурации Azure Active Directory (шаг 6).

- Это специальный ресурс, который мы используем для демонстрации того, как мы хотим повторно войти в приложение в случае возникновения ошибок входа в систему.

- В поле Идентификатор сервера ресурсов нужно ввести https://graph.microsoft.com/ при использовании Azure Active Directory.

- Это основная точка целевого центра, где встроенное приложение обменивается данными с нами для получения информации о пользователях. В Azure она будет находиться на сервере Azure, чтобы гарантировать, что мы работаем с механизмами аутентификации Azure.

Конечные устройства, использующие шифрование на основе политик Dell Encryption Enterprise, теперь смогут выполнять аутентификацию с помощью учетных данных Windows Hello в поддерживаемых выпусках Dell Encryption Enterprise.

Чтобы связаться со службой поддержки, см. Номера телефонов международной службы поддержки Dell Data Security.

Перейдите в TechDirect, чтобы создать запрос на техническую поддержку в режиме онлайн.

Для получения дополнительной информации и ресурсов зарегистрируйтесь на форуме сообщества Dell Security.