Configuration de Dell Encryption Enterprise pour une authentification avec Windows Hello

Сводка: Cet article fournit des instructions de configuration de Windows Hello pour une utilisation avec Dell Encryption Enterprise.

Инструкции

Cet article explique comment configurer Azure et Dell Security Management Server ou Dell Security Management Server Virtual pour prendre en charge l’authentification avec Windows Hello. Cette configuration peut être utilisée avec Dell Encryption Enterprise.

Produits concernés :

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Versions concernées :

- v11.0 et ultérieures

Systèmes d’exploitation concernés :

- Windows

- Linux

À partir de la version 11.0 de Dell Encryption Enterprise, les clients de chiffrement basé sur des règles peuvent désormais être activés avec des informations d’identification Windows Hello, telles qu’un PIN Windows Hello, la reconnaissance faciale Windows Hello, une empreinte digitale Windows Hello et plusieurs autres mécanismes de ces méthodes d’authentification basée sur un jeton.

L’authentification est configurée en deux étapes :

- Création d’une inscription d’application dans Azure Active Directory. L’environnement Active Directory sur site doit être en synchronisation active. Pour plus d’informations, reportez-vous à la section Intégrer des domaines AD sur site avec Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

)

- Configuration de Dell Security Management Server.

Cliquez sur la configuration appropriée pour obtenir plus d’informations.

Ce processus de configuration permet à Dell Security Management Server ou Dell Management Security Server Virtual de valider les jetons Windows Hello.

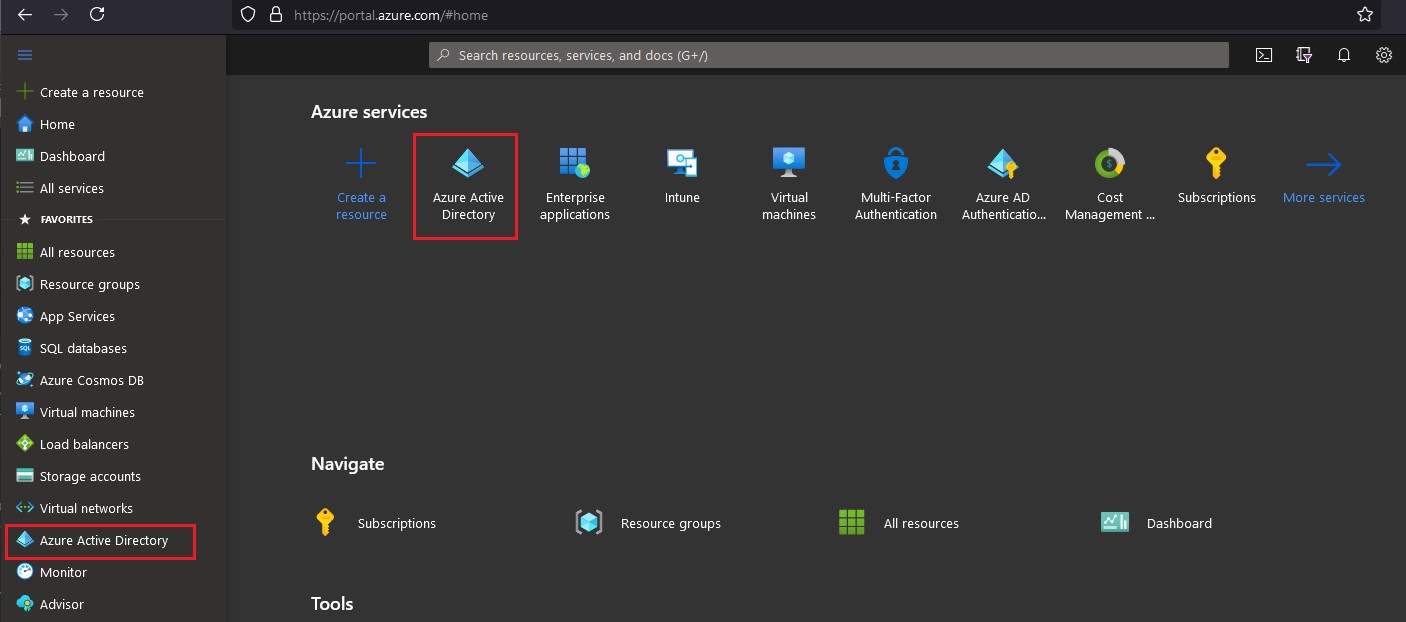

Pour configurer Azure Active Directory :

- Connectez-vous au portail Web Azure à https://portal.azure.com

avec un compte disposant de privilèges d’administrateur d’applications ou de privilèges plus élevés.

- Accédez à la page de configuration d’Azure Active Directory.

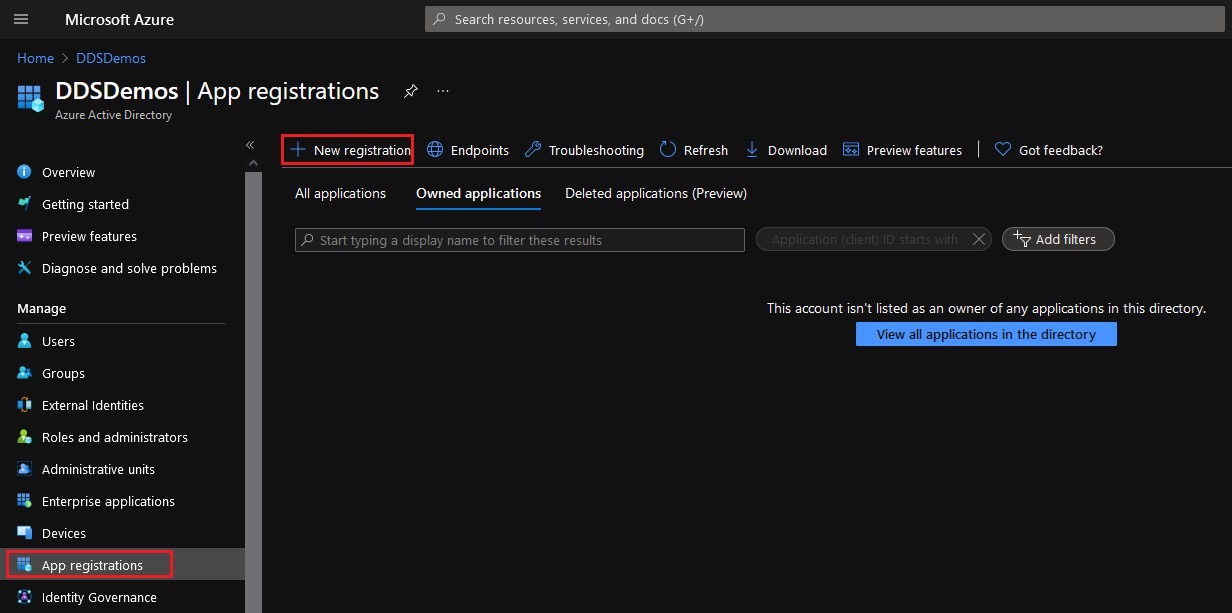

- Sélectionnez App Registrations dans le volet gauche, puis cliquez sur New Registration dans le volet droit.

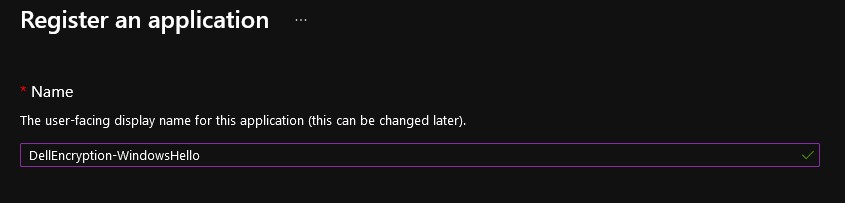

- Renseignez le nom de l’application.

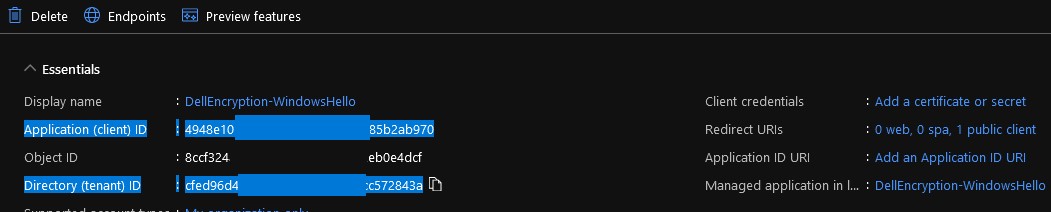

- Sur l’image d’exemple, l’application a reçu le nom DellEncryption-WindowsHello. Le nom peut être différent dans votre environnement.

- Le nom de l’application ne doit pas être identique à une autre inscription d’application.

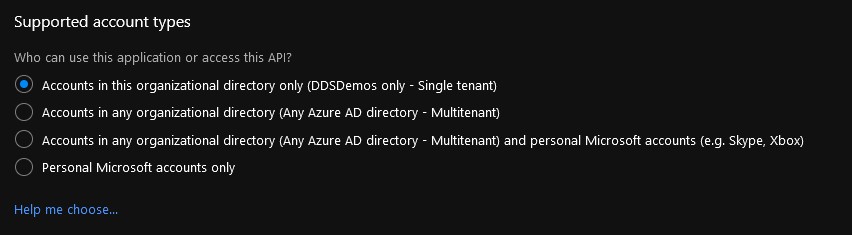

- Sélectionnez le type de compte correspondant à votre environnement.

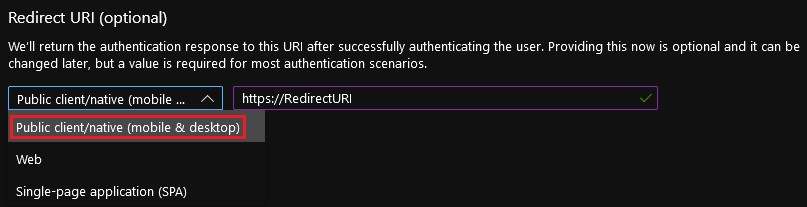

- Définissez la plate-forme d’URI de redirection sur Public client/native (mobile & desktop). L’URI de redirection est une adresse utilisant le préfixe https://.

- cette valeur sera utilisée ultérieurement dans le paramètre « Redirect URI » de Dell Security Management Server.

- L’URI de redirection est requis pour une authentification sans mot de passe avec Dell Encryption Enterprise.

- Cliquez sur Register (Enregistrer).

- Dans la section Overview de l’inscription de l’application, enregistrez les valeurs Application (client) ID et Directory (tenant) ID.

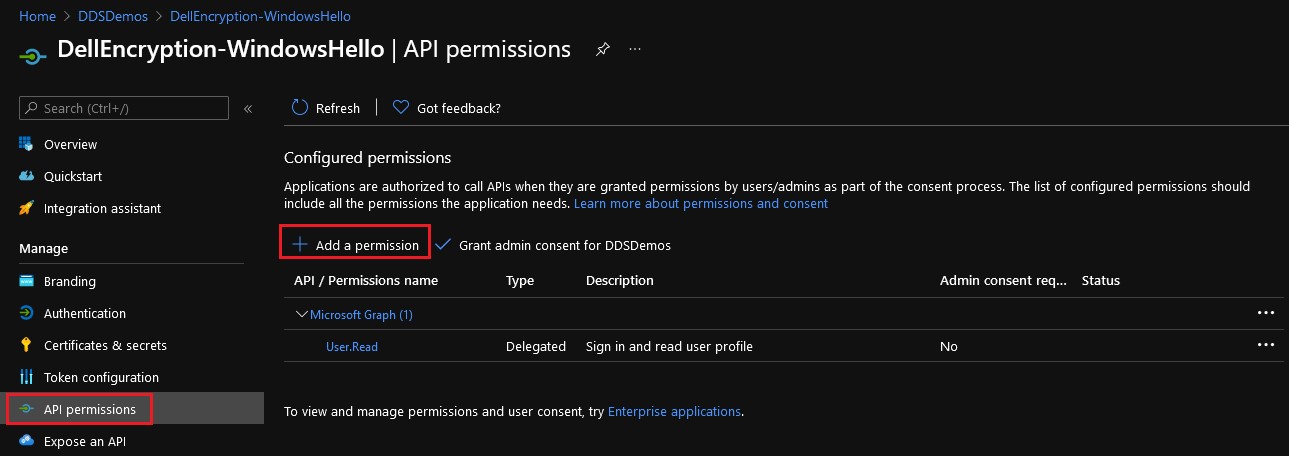

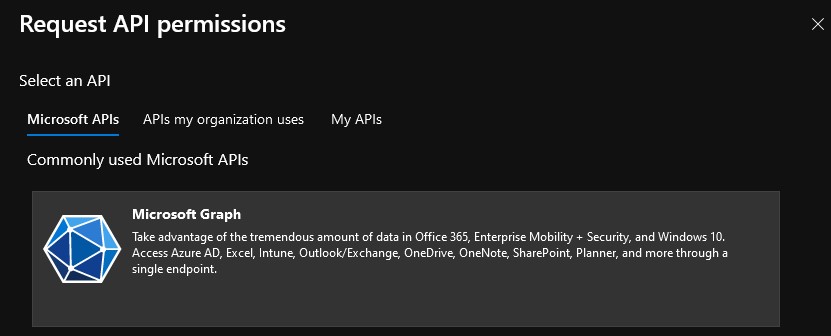

- Sélectionnez API permissions dans le volet gauche, puis cliquez sur Add a permission dans le volet droit.

- Dans le volet qui s’affiche sur la droite, sélectionnez Microsoft Graph dans les API Microsoft.

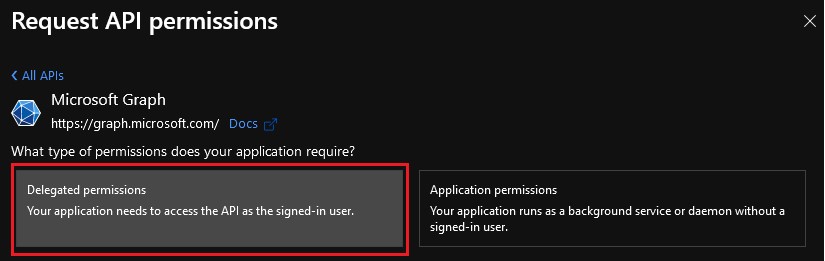

- Cliquez sur Delegated permissions.

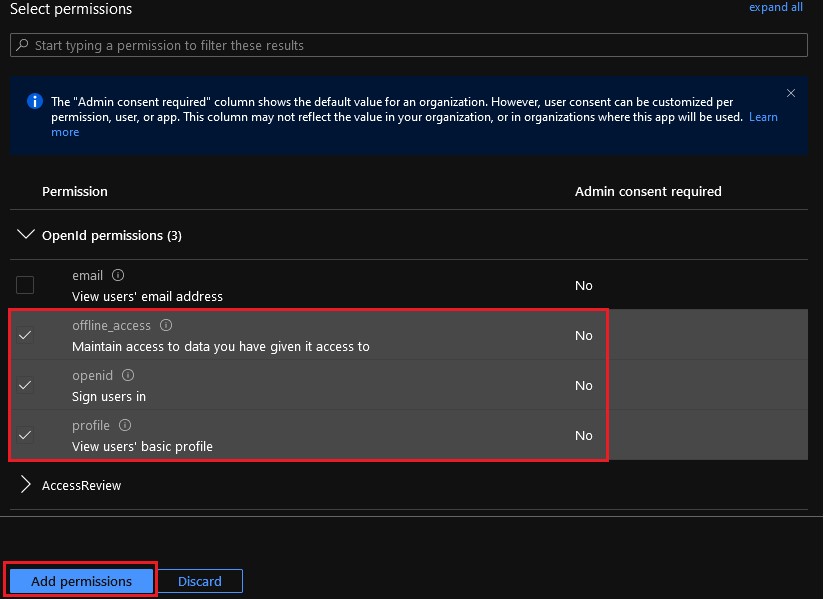

- Sélectionnez

offline_access,openidpuisprofilecliquez sur Ajouter des autorisations.

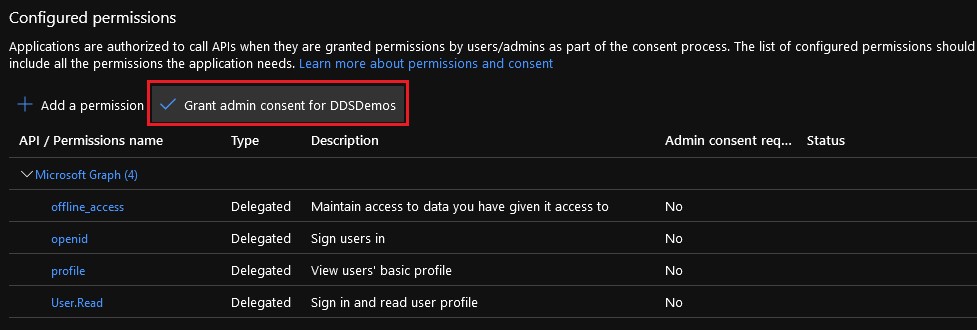

- Cochez Grant admin consent for [ORGANISATION].

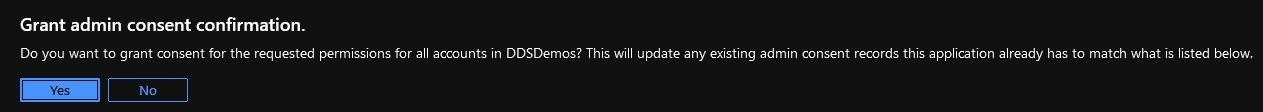

- Cliquez sur Oui.

- Les modifications apportées aux autorisations sont appliquées à toute l’organisation.

- Si elles sont accordées, les autorisations comportent une coche verte dans la colonne Status.

L’inscription d’application configurée dans Azure Active Directory est utilisée pour configurer l’authentification sans mot de passe dans Dell Security Management Server.

Pour configurer Dell Security Management Server :

- Connectez-vous à la console d’administration Dell Data Security.

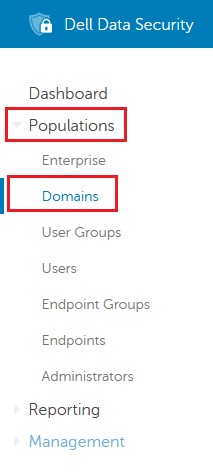

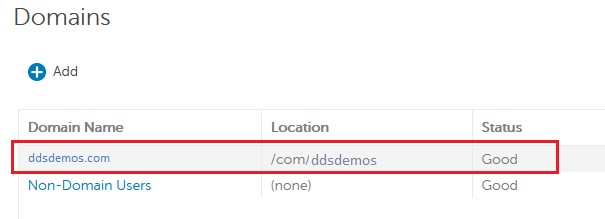

- Dans le volet de menu de gauche, cliquez sur Populations, puis sur Domains.

- Sélectionnez votre domaine.

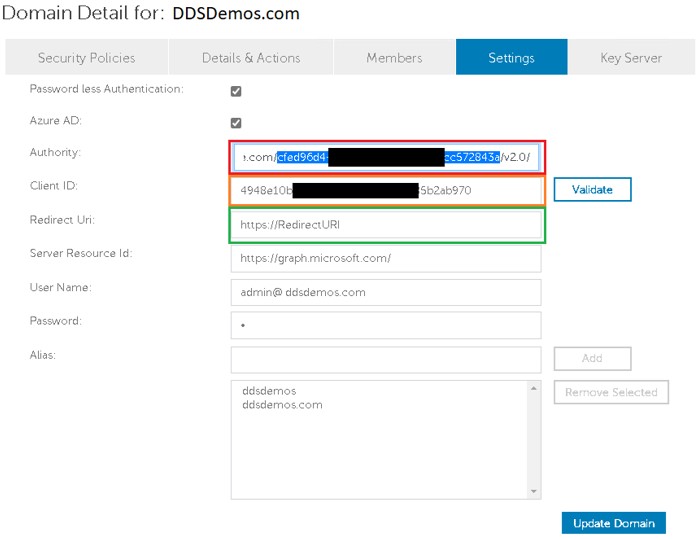

- Cliquez sur Settings (Paramètres).

- Dans les paramètres de domaine :

- Cochez Password less Authentication.

- Cochez Azure AD.

- Dans le champ Authority, saisissez https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/. Ce champ est encadré en rouge sur l’image.

- Dans le champ Client ID, saisissez l’ID d’application (client) au format de GUID, établi dans l’environnement Azure Active Directory configuré. Ce champ est encadré en orange sur l’image.

- Dans le champ Redirect Uri, saisissez l’URL créée. Ce champ est encadré en vert sur l’image.

- Dans le champ Server Resource Id, saisissez le site utilisé pour traiter le jeton d’authentification. Cette information est associée à l’autorité et à l’ID client pour garantir que la méthode appropriée est utilisée lors de l’inscription.

- Remplissez les champs User Name et Password avec les identifiants de l’administrateur de domaine configuré.

- Cliquez sur Update Domain.

- [DIRECTORYTENANTID] = ID d’annuaire (tenant) à partir des informations de configuration d’Azure Active Directory (étape 8)

- Le champ Authority utilise l’URI créé pour lancer la communication et tenter de résoudre le jeton lors de la tentative d’activation de l’utilisateur. L'« autorité » est le serveur principal (URL) auquel nous devons nous connecter. Ce champ contient le mécanisme de validation pour les utilisateurs que nous demandons de valider auprès de ce service.

- Dans le champ Client ID, vous devez saisir l’ID d’application (client) établi lors de la configuration d’Azure Active Directory (Étape 8).

- Le champ Client ID dirige la communication vers une application spécifique sur le locataire défini.

- Dans le champ Redirect Uri, vous devez saisir l’URL créée lors de la configuration d’Azure Active Directory (Étape 6).

- Il s’agit d’une ressource spécifique que vous hébergez pour montrer comment vous reconnecter à l’application en cas d’erreurs de connexion.

- Dans le champ Server Resource Id, vous devez saisir https://graph.microsoft.com/ si vous utilisez Azure Active Directory.

- Il s’agit du point principal de l’autorité cible vers laquelle l’application native communique pour que nous puissions obtenir des informations sur les utilisateurs. Avec Azure, il se trouve sur le back-end pour garantir la communication avec les mécanismes d’authentification d’Azure.

Les points de terminaison exécutant le chiffrement basé sur des règles de Dell Encryption Enterprise sont désormais en mesure de s’authentifier à l’aide de leurs informations d’identification Windows Hello sur les versions prises en charge de Dell Encryption Enterprise.

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.