Como criar exclusões ou inclusões no VMware Carbon Black Cloud

Сводка: As exclusões e inclusões do VMware Carbon Black podem ser configuradas seguindo estas instruções.

Инструкции

O VMware Carbon Black usa regras de reputação e permissão para lidar com exclusões (listas aprovadas) e inclusões (listas proibidas) de antivírus de última geração (NGAV). O VMware Carbon Black Standard, o VMware Carbon Black Cloud Advanced e o VMware Carbon Black Cloud Enterprise utilizam detecção e resposta de endpoints (EDR). O EDR também é afetado por regras de reputação e permissão. Este artigo orienta os administradores na configuração desses valores juntamente com as ressalvas que possam ser relevantes.

Produtos afetados:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

Sistemas operacionais afetados:

Windows

Mac

Linux

Integração do VMware Carbon Black – Parte 3: Políticas e grupos

Duração: 03:37

Legendas: Disponível em vários idiomas

O VMware Carbon Black Cloud usa uma combinação de políticas e reputação para determinar quais operações são realizadas.

Clique no tópico adequado para obter mais informações.

As políticas do VMware Carbon Black Cloud Prevention diferem das políticas do VMware Carbon Black Cloud Standard, Advanced e Enterprise. Clique no produto apropriado para obter mais informações.

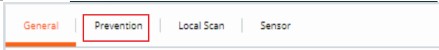

O VMware Carbon Black Cloud Prevention oferece uma abordagem simplificada às regras de permissões, bem como às regras de bloqueio e isolamento, pois não utiliza o EDR.

Clique no tópico adequado para obter mais informações.

As regras de permissões determinam quais operações os aplicativos em caminhos especificados podem executar.

As regras de permissões são baseadas em caminhos e têm precedência sobre as regras de bloqueio e isolamento, bem como sobre a reputação.

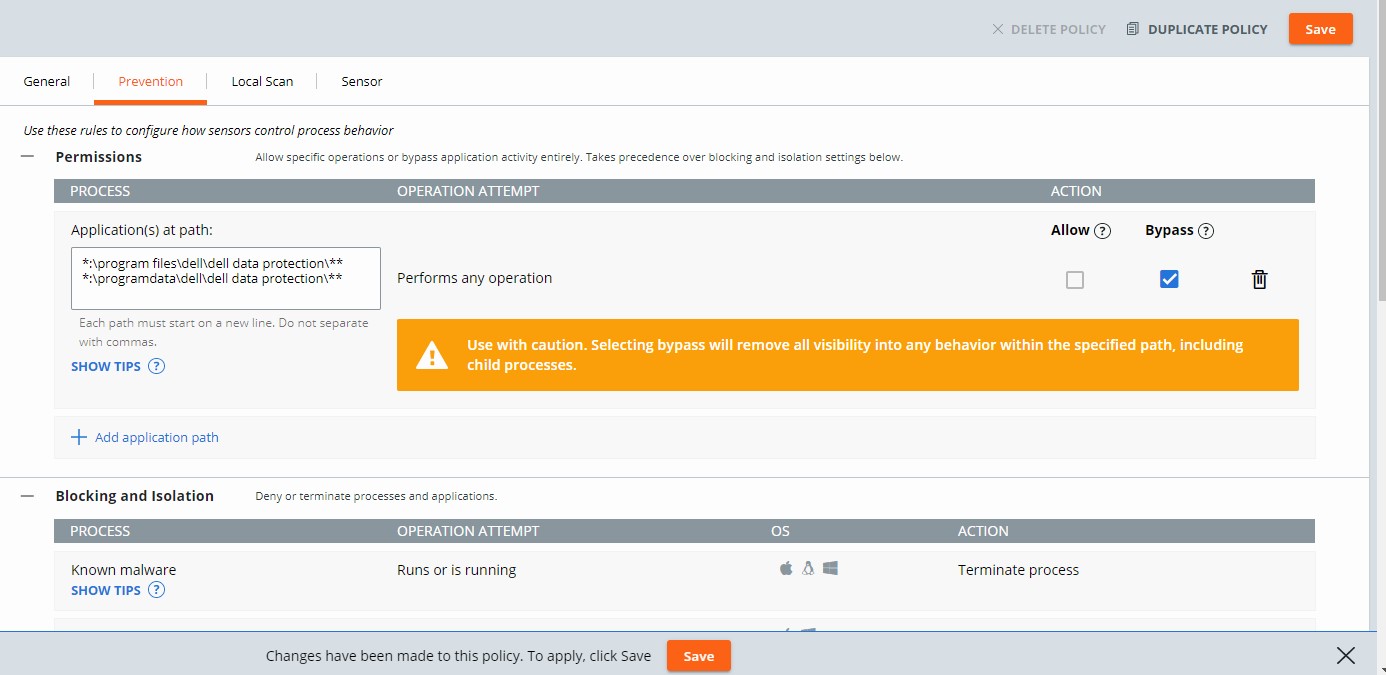

Para criar uma regra de Permissões:

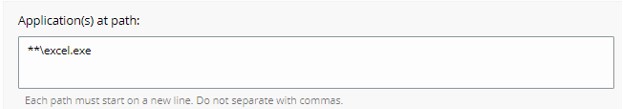

- Em um navegador da Web, acesse [REGION].conferdeploy.net.

- Américas = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Ásia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Austrália e Nova Zelândia: https://defense-prodsyd.conferdeploy.net

- Faça login no VMware Carbon Black Cloud.

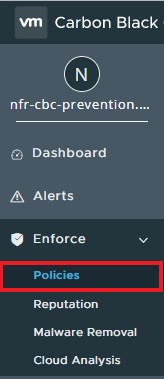

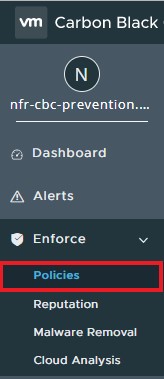

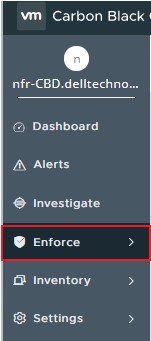

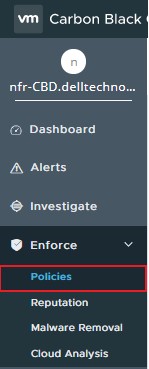

- No painel do menu esquerdo, clique em Enforce.

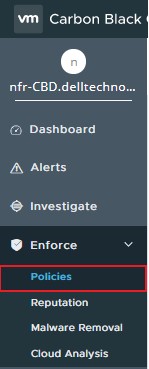

- Clique em Policies.

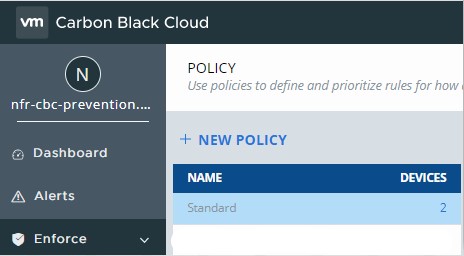

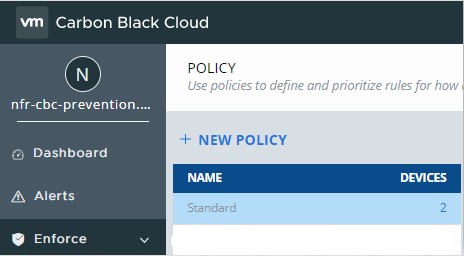

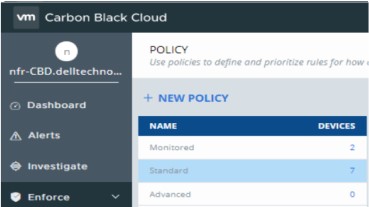

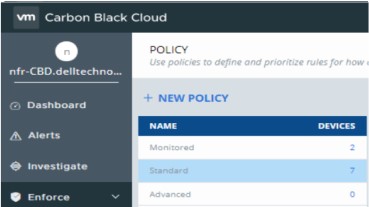

- Localize o conjunto de políticas que você deseja modificar.

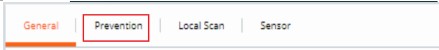

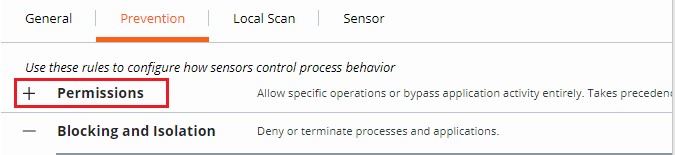

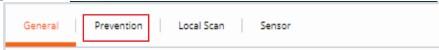

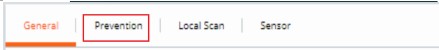

- No painel do menu esquerdo, clique em Prevention.

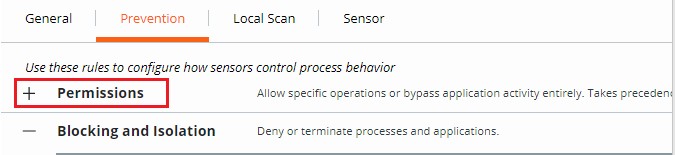

- Clique para expandir Permissions.

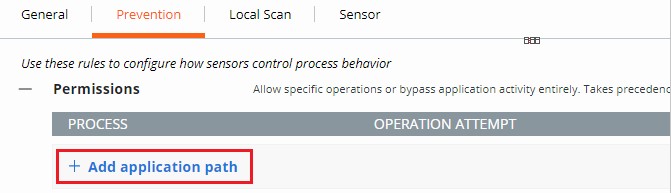

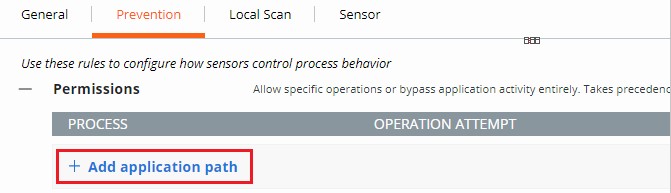

- Clique para expandir Add application path.

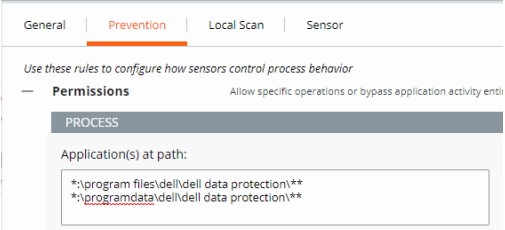

- Preencha o caminho pretendido para definir um desvio.

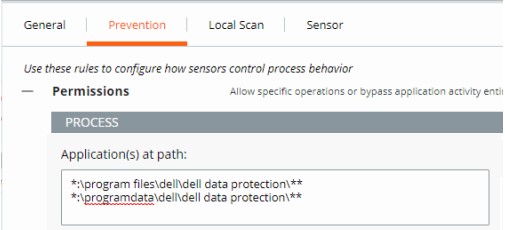

- A imagem de exemplo usa os seguintes caminhos:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- Neste exemplo, as ações aplicadas afetam todos os arquivos em todas as unidades que contêm os caminhos

\program files\dell\dell data protection\e\programdata\dell\dell data protection\. - A lista de permissões do VMware Carbon Black aproveita uma estrutura de formatação baseada em glob.

- Variáveis ambientais como

%WINDIR%são compatíveis. - Um único asterisco (*) corresponde a todos os caracteres dentro do mesmo diretório.

- Dois asteriscos (**) correspondem a todos os caracteres dentro do mesmo diretório, vários diretórios e todos os diretórios acima ou abaixo do local ou arquivo especificado.

- Exemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

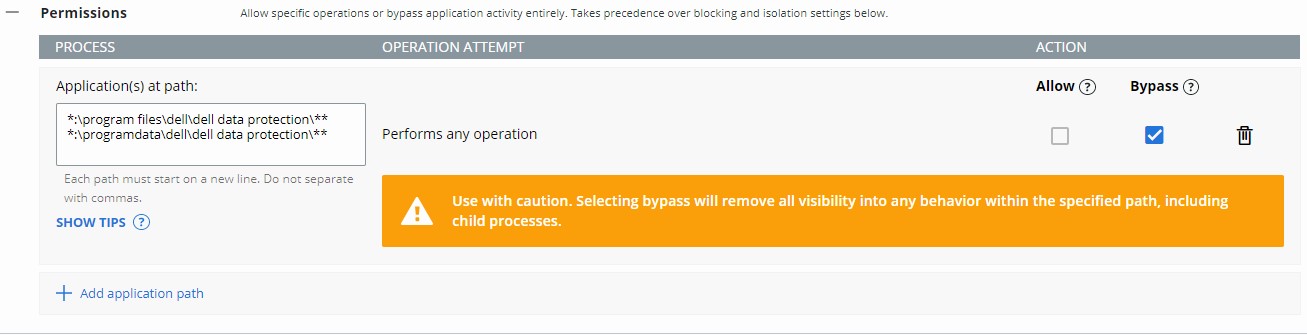

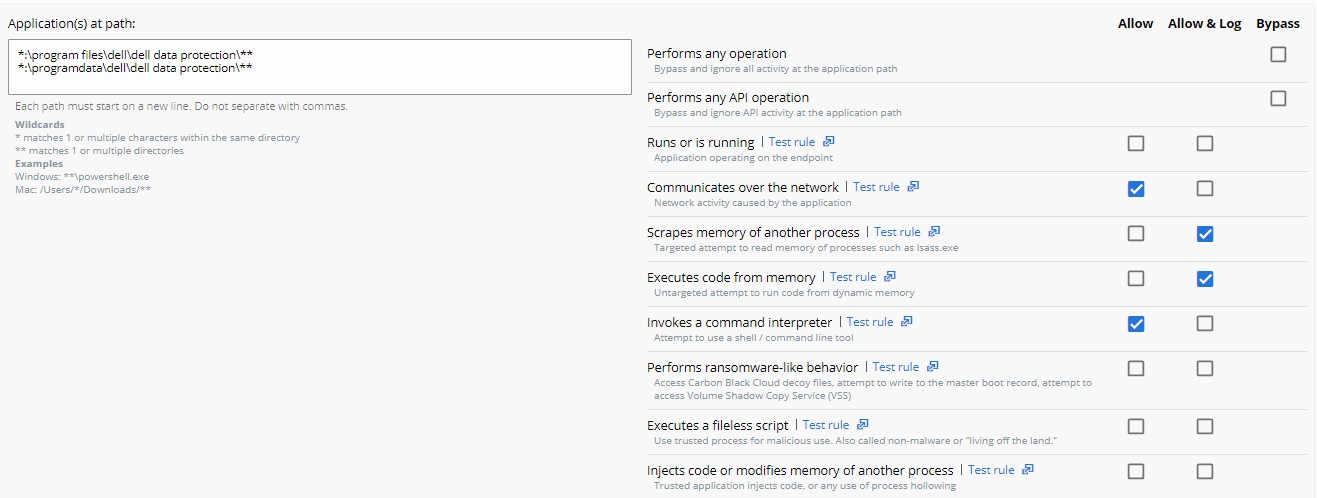

- Selecione a ação a ser aplicada.

- Na imagem de exemplo, as tentativas de operação recebem ações diferentes selecionando Allow ou Bypass.

- Quando a tentativa de operação Performs any operation é selecionada, ela substitui qualquer outra tentativa de operação e desativa a seleção de qualquer outra opção.

- Definições de ação:

- Allow: permite o comportamento no caminho especificado com informações sobre a ação que está sendo registrada pelo VMware Carbon Black Cloud.

- Bypass - todo o comportamento é permitido no caminho especificado. Nenhuma informação é coletada.

- Clique em Save na parte superior direita ou na parte inferior da página.

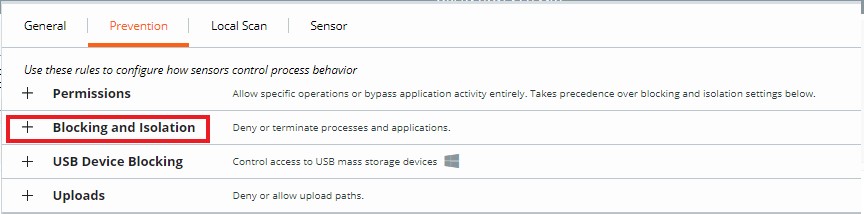

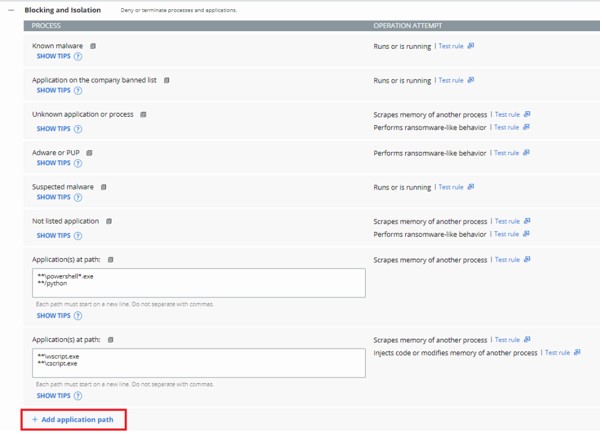

As regras de bloqueio e isolamento são baseadas em caminhos e têm precedência sobre a reputação. As regras de bloqueio e isolamento permitem definir uma ação "Deny operation" ou "Terminate process" quando se tenta uma operação específica.

Para criar uma regra de bloqueio e isolamento:

- Em um navegador da Web, acesse [REGION].conferdeploy.net.

- Américas = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Ásia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Austrália e Nova Zelândia: https://defense-prodsyd.conferdeploy.net

- Faça login no VMware Carbon Black Cloud.

- No painel do menu esquerdo, clique em Enforce.

- Clique em Policies.

- Localize o conjunto de políticas que você deseja modificar.

- No painel do menu esquerdo, clique em Prevention.

- Clique para expandir Blocking and Isolation.

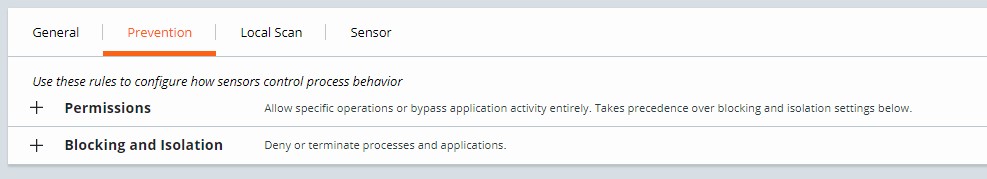

- Preencha o caminho do aplicativo para definir uma regra de bloqueio e isolamento.

- A imagem de exemplo usa excel.exe.

- As ações definidas são aplicadas ao aplicativo com o nome excel.exe executado de qualquer diretório.

- A lista de permissões do VMware Carbon Black aproveita uma estrutura de formatação baseada em glob.

- Variáveis ambientais como

%WINDIR%são compatíveis. - Um único asterisco (*) corresponde a todos os caracteres dentro do mesmo diretório.

- Dois asteriscos (**) correspondem a todos os caracteres dentro do mesmo diretório, vários diretórios e todos os diretórios acima ou abaixo do local ou arquivo especificado.

- Exemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Clique em Save na parte superior direita.

O VMware Carbon Black Cloud Standard, o VMware Carbon Black Cloud Advanced e o VMware Carbon Black Cloud Enterprise oferecem opções com regras de permissões, bem como regras de bloqueio e isolamento, devido à inclusão do EDR.

Clique no tópico adequado para obter mais informações.

As regras de permissões determinam quais operações os aplicativos em caminhos especificados podem executar.

As regras de permissões são baseadas em caminhos e têm precedência sobre as regras de bloqueio e isolamento, bem como sobre a reputação.

Para criar uma regra de Permissões:

- Em um navegador da Web, acesse [REGION].conferdeploy.net.

- Américas = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Ásia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Austrália e Nova Zelândia: https://defense-prodsyd.conferdeploy.net

- Faça login no VMware Carbon Black Cloud.

- No painel do menu esquerdo, clique em Enforce.

- Clique em Policies.

- Localize o conjunto de políticas que você deseja modificar.

- No painel do menu esquerdo, clique em Prevention.

- Clique para expandir Permissions.

- Clique para expandir Add application path.

- Preencha o caminho pretendido para definir um desvio.

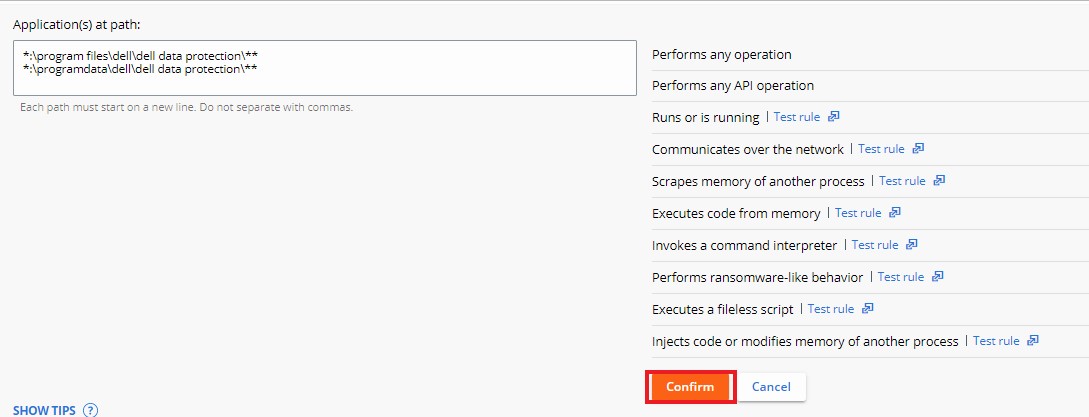

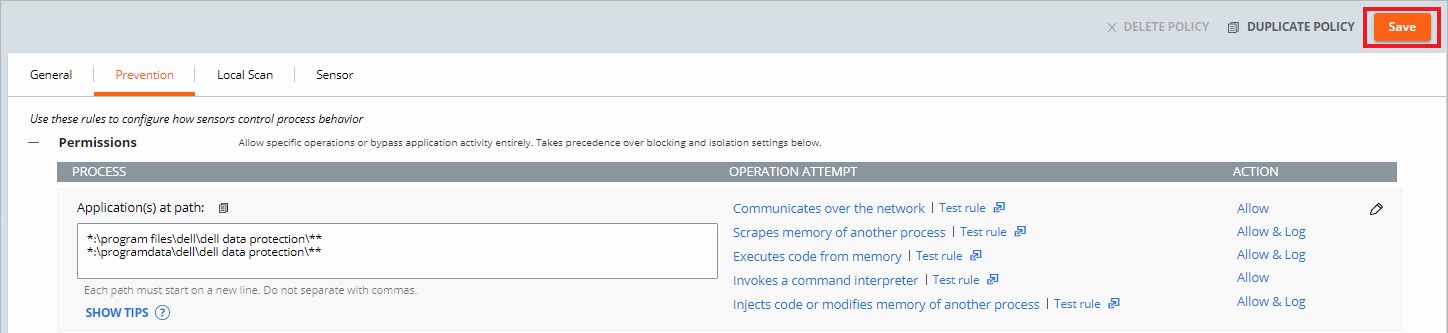

- A imagem de exemplo usa os seguintes caminhos:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- Neste exemplo, as ações aplicadas afetarão todos os arquivos em todas as unidades que contêm os caminhos \program files\dell\dell data protection\ e \programdata\dell\dell data protection\.

- A lista de permissões do VMware Carbon Black aproveita uma estrutura de formatação baseada em glob.

- Variáveis ambientais como %WINDIR% são compatíveis.

- Um único asterisco (*) corresponde a todos os caracteres dentro do mesmo diretório.

- Dois asteriscos (**) correspondem a todos os caracteres dentro do mesmo diretório, vários diretórios e todos os diretórios acima ou abaixo do local ou arquivo especificado.

- Exemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Selecione a ação a ser aplicada.

- Na imagem de exemplo, as tentativas de operação recebem ações diferentes selecionando Allow, Allow & Logou Bypass.

- Quando a tentativa de operação Performs any operation é selecionada, isso substitui qualquer outra tentativa de operação e desativa a seleção de qualquer outra opção.

- Todas as ações, exceto Performs any operation, podem ser aplicadas a várias tentativas de operação.

- Definições de ação:

- Allow - permite o comportamento no caminho especificado; nenhum comportamento especificado no caminho é registrado. Nenhum dado é enviado ao VMware Carbon Black Cloud.

- Allow & Log - permite o comportamento no caminho especificado; todas as atividades são registradas. Todos os dados são reportados ao VMware Carbon Black Cloud.

- Bypass - todo o comportamento é permitido no caminho especificado; nada é registrado. Nenhum dado é enviado ao VMware Carbon Black Cloud.

- Clique em Confirm na parte inferior de Permissions para definir a alteração de política.

- Clique em Save na parte superior direita.

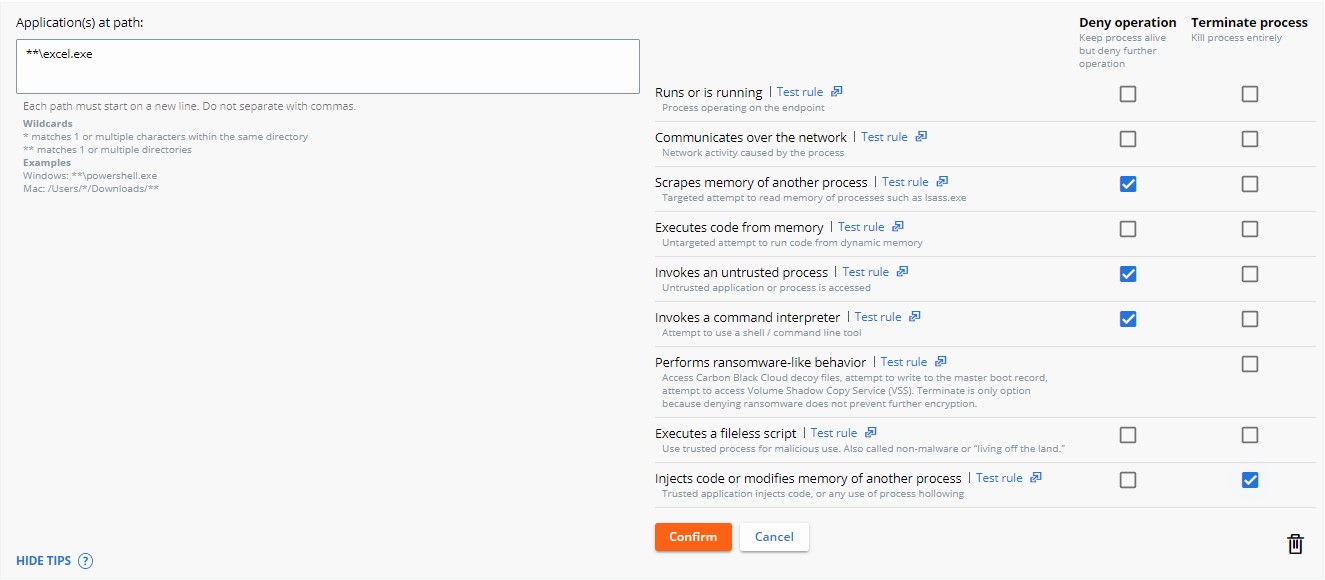

As regras de bloqueio e isolamento são baseadas em caminhos e têm precedência sobre a reputação. As regras de bloqueio e isolamento permitem definir uma ação "Deny operation" ou "Terminate process" quando se tenta uma operação específica.

Para criar uma regra de bloqueio e isolamento:

- Em um navegador da Web, acesse [REGION].conferdeploy.net.

- Américas = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Ásia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Austrália e Nova Zelândia: https://defense-prodsyd.conferdeploy.net

- Faça login no VMware Carbon Black Cloud.

- No painel do menu esquerdo, clique em Enforce.

- Clique em Policies.

- Localize o conjunto de políticas que você deseja modificar.

- No painel do menu esquerdo, clique em Prevention.

- Clique para expandir Blocking and Isolation.

- Clique para expandir Add application path.

- Preencha o caminho do aplicativo para definir uma regra de bloqueio e isolamento.

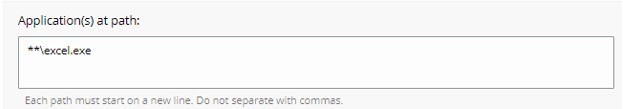

- A imagem de exemplo usa excel.exe.

- As ações definidas são aplicadas ao aplicativo com o nome excel.exe executado de qualquer diretório.

- A lista de permissões do VMware Carbon Black aproveita uma estrutura de formatação baseada em glob.

- Variáveis ambientais como

%WINDIR%são compatíveis. - Um único asterisco (*) corresponde a todos os caracteres dentro do mesmo diretório.

- Dois asteriscos (**) correspondem a todos os caracteres dentro do mesmo diretório, vários diretórios e todos os diretórios acima ou abaixo do local ou arquivo especificado.

- Exemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Selecione a ação a ser tomada quando a tentativa de operação for atendida e clique em Confirm.

- Clique em Save na parte superior direita.

- A opção Deny operation impede que o aplicativo listado realize a operação especificada que ele tentou executar.

- Terminate process interrompe o processo assim que a operação especificada tentar ser executada.

O VMware Carbon Black atribui uma reputação a cada arquivo executado em um dispositivo com o sensor instalado. Os arquivos pré-existentes começam com uma reputação efetiva de LOCAL_WHITE até serem executados ou até que a verificação em segundo plano os processe e proporcione uma reputação mais definitiva.

Adicione um aplicativo à lista de reputação ou consulte as descrições de reputação. Clique no tópico adequado para obter mais informações.

Um aplicativo pode ser adicionado à lista de reputação por meio da página Reputations ou da página Alerts. Para obter mais informações, clique na opção adequada.

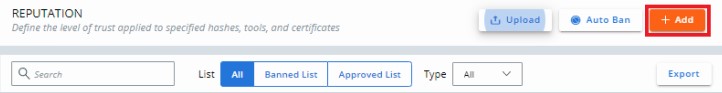

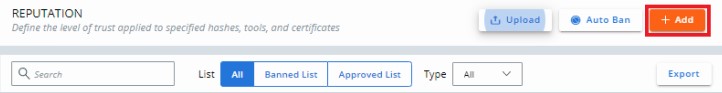

Para adicionar um aplicativo à lista de reputações por meio da página Reputations:

- Em um navegador da Web, acesse [REGION].conferdeploy.net.

- Américas = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Ásia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Austrália e Nova Zelândia: https://defense-prodsyd.conferdeploy.net

- Faça login no VMware Carbon Black Cloud.

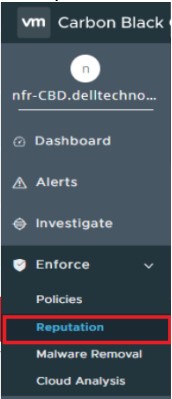

- No painel do menu esquerdo, clique em Enforce.

- Clique em Reputation.

Um administrador pode adicionar um aplicativo à lista de reputação usando o Hash SHA256, uma ferramenta de TI ou um certificado de assinatura. Para obter mais informações, clique na opção adequada.

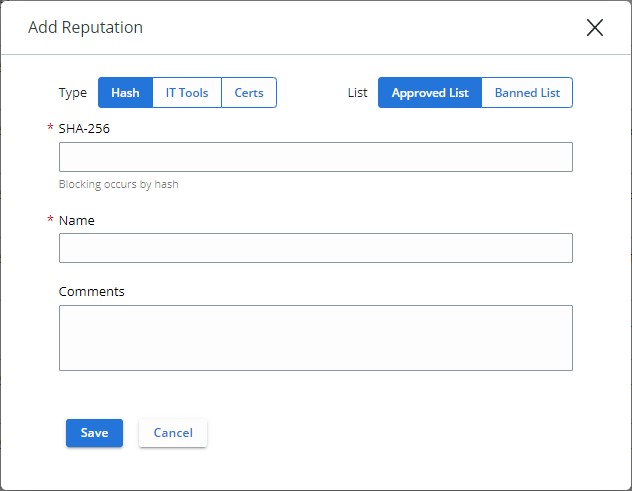

Para adicionar manualmente um hash SHA256:

- Clique em Add.

- Em Add Reputation:

- Selecione Hash para Type.

- Selecione Approved List ou Banned List para List.

- Preencha o campo SHA-256 hash.

- Preencha o campo Name para a entrada.

- Como opção, preencha Comments.

- Clique em Save.

- Approved List define automaticamente que qualquer arquivo afetado e conhecido tenha uma reputação de Company Approved.

- Banned List define automaticamente que qualquer arquivo afetado e conhecido tenha uma reputação de Company Banned.

Para adicionar manualmente uma ferramenta de TI:

- Clique em Add.

- Em Add Reputation:

- Selecione IT Tools para o Type.

- Preencha o respectivo Path of trusted IT tool.

- Como opção, selecione Include all child processes.

- Como opção, preencha Comments.

- Clique em Save.

- As ferramentas de TI só podem ser adicionadas à Approved List. Approved List define automaticamente que qualquer arquivo afetado e conhecido tenha uma reputação de Local White.

- A opção Include all child processes nota que, se selecionada, todos os arquivos descartados por processos secundários da ferramenta de TI confiável recém-definida também recebem a confiança inicial.

- Caminhos relativos para ferramentas de TI indicam que o caminho definido pode ser cumprido pelo caminho definido.

Exemplo:

Para os exemplos a seguir, o caminho da ferramenta de TI confiável é definido como:

\sharefolder\folder2\application.exe

Se um administrador tentar executar o arquivo nesses locais, a exclusão será bem-sucedida:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Se um administrador tentar executar o arquivo nesses locais, a exclusão apresentará falha:

E:\folder2\application.exeH:\sharefolder\application.exe

Nos exemplos com falha, o caminho não pode ser totalmente cumprido.

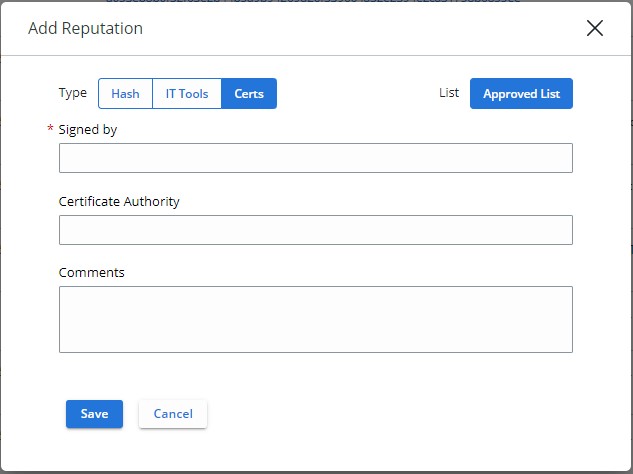

Para adicionar manualmente um certificado de assinatura:

- Clique em Add.

- Em Add Reputation:

- Selecione Certs para Type.

- Preencha o campo Signed by.

- Como opção, preencha a Certificate Authority.

- Como opção, preencha Comments.

- Clique em Save.

- Um certificado de assinatura só pode ser adicionado à Approved List. Approved List define automaticamente que qualquer arquivo afetado e conhecido tenha uma reputação de Local White.

- Para obter mais informações sobre como adicionar certificados de assinatura para reputação, consulte Como adicionar um certificado de assinatura à lista de reputação do VMware Carbon Black Cloud.

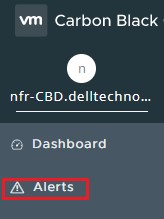

Para adicionar um aplicativo à lista de reputações por meio da página Alerts:

- Em um navegador da Web, acesse [REGION].conferdeploy.net.

- Américas = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Ásia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Austrália e Nova Zelândia: https://defense-prodsyd.conferdeploy.net

- Faça login no VMware Carbon Black Cloud.

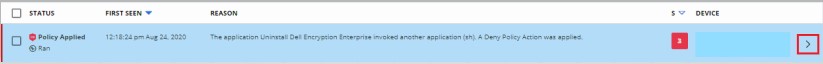

- Clique em Alerts.

- Selecione a seta ao lado do alerta para o qual você deseja aprovar o aplicativo.

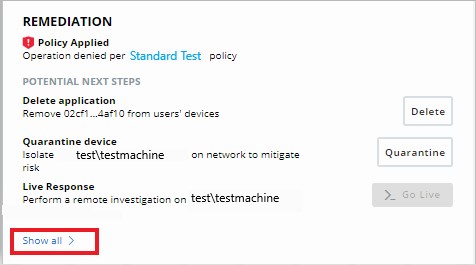

- Clique em Show all na subseção Remediation.

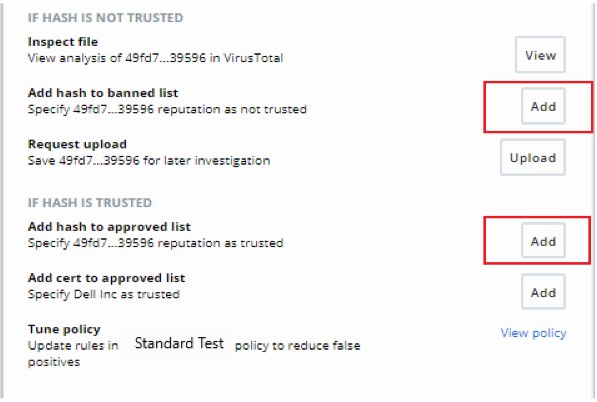

- Clique para adicionar o arquivo à lista proibida ou à lista aprovada, dependendo se o hash for confiável ou não.

| Prioridade | Reputação | Valor da pesquisa de reputação | Descrição |

|---|---|---|---|

| 1 | Ignore | IGNORE | Faz a autoverificação da reputação atribuída pelo Carbon Black Cloud aos arquivos do produto e concede a eles total permissão para serem executados.

|

| 2 | Lista de empresas aprovadas | COMPANY_WHITE_LIST | Hashes adicionados manualmente à Company Approved List, acessando Enforce > Reputations |

| 3 | Lista de empresas proibidas | COMPANY_BLACK_LIST | Hashes adicionados manualmente à Company Banned List acessando Enforce > Reputations |

| 4 | Lista de aprovados confiáveis | TRUSTED_WHITE_LIST | Conhecido como bom pelo Carbon Black na nuvem, no scanner local ou em ambos |

| 5 | Malware conhecido | KNOWN_MALWARE | Conhecido como ruim pelo Carbon Black na nuvem, no scanner local ou em ambos |

| 6 | Suspect/Heuristic Malware | SUSPECT_MALWARE HEURISTIC | Malware suspeito que é detectado pelo Carbon Black, mas não é necessariamente mal-intencionado |

| 7 | Adware/PUP Malware | ADWARE PUP | Adware e programas potencialmente indesejados detectados pelo Carbon Black |

| 8 | Local White | LOCAL_WHITE | O arquivo atendeu a qualquer uma das seguintes condições:

|

| 9 | Lista comum aprovada | COMMON_WHITE_LIST | O arquivo atendeu a qualquer uma das seguintes condições:

|

| 10 | Não listado/Lista de aprovados adaptáveis | NOT_LISTEDADAPTIVE_WHITE_LIST | A reputação Não listado indica que, após o sensor ter verificado o hash do aplicativo com um scanner local ou com o Cloud, nenhum registro foi encontrado sobre ele – não está listado no banco de dados de reputações.

|

| 11 | Desconhecido | RESOLVING | A reputação Desconhecido indica que não há resposta de qualquer uma das fontes de reputação que o sensor usa.

|

Para entrar em contato com o suporte, consulte Números de telefone do suporte internacional do Dell Data Security.

Acesse o TechDirect para gerar uma solicitação de suporte técnico on-line.

Para obter insights e recursos adicionais, participe do Fórum da comunidade de segurança da Dell.