Comment autoriser les extensions du noyau Dell Data Security sur macOS (en anglais)

Сводка: Vous devrez peut-être approuver les extensions du noyau pour les produits Dell Data Security sous Mac.

Симптомы

- À compter de février 2021, Dell Encryption Enterprise for Mac a atteint sa fin de maintenance. Ce produit et ses articles ne sont plus mis à jour par Dell.

- depuis mai 2022, Dell Endpoint Security Suite Enterprise n’est plus couvert par les services de maintenance. Ce produit et ses articles ne sont plus mis à jour par Dell.

- depuis mai 2022, Dell Threat Defense n’est plus couvert par les services de maintenance. Ce produit et ses articles ne sont plus mis à jour par Dell.

- Pour plus d’informations, consultez l’article Politique de cycle de vie du produit (fin de support/fin de vie) pour Dell Data Security. Si vous avez des questions concernant des articles, contactez votre équipe des ventes ou endpointsecurity@dell.com.

- Consultez l’article sur la sécurité des points de terminaison pour plus d’informations sur les produits actuels.

La System Integrity Protection (SIP) a été renforcée dans macOS High Sierra (10.13) pour obliger les utilisateurs à approuver de nouvelles extensions du noyau tierces (KEXTs). Cet article explique comment autoriser des extensions du noyau Dell Data Security pour macOS High Sierra et versions ultérieures.

Produits concernés :

Dell Endpoint Security Suite Enterprise for Mac

Dell Threat Defense

Dell Encryption Enterprise for Mac

CrowdStrike Falcon Sensor

VMware Carbone Black Cloud Endpoint

Systèmes d’exploitation concernés :

macOS High Sierra (10.13) ou versions ultérieures

Les utilisateurs rencontreront cette fonction de sécurité dans les cas suivants :

- Exécution d’une nouvelle installation de :

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIP est activé.

Les utilisateurs ne rencontreront pas cette fonction de sécurité dans les cas suivants :

- Exécution d’une mise à niveau de :

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIP est désactivé.

Причина

Sans objet.

Разрешение

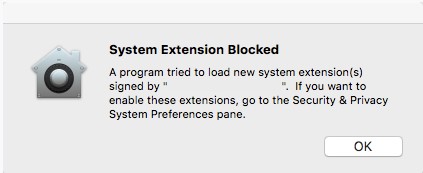

Si SIP est activé sur macOS High Sierra ou une version ultérieure, le système d’exploitation rencontre une alerte de bloc d’extension après l’installation de Dell Endpoint Security Suite Enterprise, Dell Threat Defense, Dell Encryption Enterprise for Mac, CrowdStrike Falcon Sensor ou VMware Carbon Black Cloud Endpoint.

- Dell Inc, anciennement Credant Technologies

- Credant Technologies

- Benjamin Fleischer (si la règle Encryption External Media est activée)

L’approbation de l’extension varie en fonction de la version de macOS installée. Pour plus d’informations, cliquez sur le système d’exploitation approprié.

Avec l’avènement des extensions système dans macOS Big Sur, il existe des cas où les extensions du noyau peuvent ne pas être correctement chargées sur les nouvelles installations d’applications. Les applications qui ont été installées avant la mise à niveau vers macOS Big Sur doivent disposer des extensions du noyau préalablement importées.

Si les applications ne démarrent pas correctement, l’ID de groupe de l’application peut être saisi manuellement en dehors du système d’exploitation.

Pour injecter manuellement l’ID de l’équipe :

- Démarrez le Mac concerné en mode de récupération.

.

.

- Cliquez sur le menu Utilitaires, puis sur Terminal.

- Dans le Terminal, saisissez

/usr/sbin/spctl kext-consent add [TEAMID], puis appuyez sur Entrée.

- [TEAMID] = ID d’équipe Apple pour le produit en cours d’installation

- Apple TeamIDs :

- Dell Endpoint Security Suite Enterprise :

6ENJ69K633 - Dell Threat Defense :

6ENJ69K633 - Dell Encryption Enterprise :

VR2659AZ37- Dell Encryption External Media :

3T5GSNBU6W(v10.1.0 et versions inférieures) - Dell Encryption External Media :

VR2659AZ37(v10.5.0 et versions supérieures)

- Dell Encryption External Media :

- CrowdStrike Falcon Sensor :

X9E956P446 - VMware Carbon Black Cloud Endpoint :

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise :

- Par exemple, si VMware Carbon Black Cloud Endpoint doit être ajouté manuellement, saisissez

/usr/sbin/spctl kext-consent add 7AGZNQ2S2T, puis appuyez sur Entrée.

- Fermez l’application Terminal et redémarrez sur macOS.

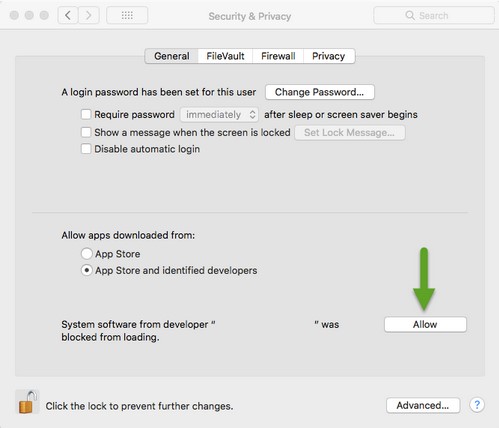

Pour approuver l’extension :

- Ouvrez une session sur le Mac concerné.

- Dans la station d’accueil Apple, cliquez sur Préférences système.

- Double-cliquez sur Sécurité et confidentialité.

- Sous l’onglet Général, cliquez sur Autoriser pour charger le KEXT.

Une solution de gestion Apple (telle que Workspace One, JAMF) peut utiliser un TeamID Apple pour supprimer l’approbation de l’utilisateur d’un KEXT.

- Apple TeamIDs :

- Dell Endpoint Security Suite Enterprise :

6ENJ69K633 - Dell Threat Defense :

6ENJ69K633 - Dell Encryption Enterprise :

VR2659AZ37- Dell Encryption External Media :

3T5GSNBU6W(v10.1.0 et versions inférieures) - Dell Encryption External Media :

VR2659AZ37(v10.5.0 et versions supérieures)

- Dell Encryption External Media :

- CrowdStrike Falcon Sensor :

X9E956P446 - VMware Carbon Black Cloud Endpoint :

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise :

Pour vérifier des TeamIDs Apple autorisés sur un point de terminaison :

- Sur le point de terminaison, ouvrez Terminal.

- Saisissez

sudo kextstat | grep -v com.apple, puis appuyez sur Entrée. - Saisissez le mot de passe du super utilisateur, puis appuyez sur Entrée.

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.