如何管理 Dell Threat Defense

Сводка: 了解有关如何管理 Dell Threat Defense 的分步说明。

Инструкции

- 从 2019 年 12 月起,Dell Threat Defense 停止销售。戴尔不再更新本产品及其文章。有关详细信息,请参阅 Dell Data Security 产品生命周期(结束支持和停售)政策。如果您对其他文章有任何疑问,请联系您的销售团队或联系 endpointsecurity@dell.com。

- 请参阅端点安全性,了解有关当前产品的其他信息。

Dell Threat Defense 控制台负责管理环境中 Dell Threat Defense 部署的策略、威胁、内部版本和组织。

该环境需要活动订阅才能访问。有关如何获取订阅的更多信息,请参阅 Dell Threat Defense 产品页面。

在购买 Dell Threat Defense 后,购买者将收到一封电子邮件,其中包含 Dell Threat Defense 控制台的登录信息。Dell Threat Defense 的控制台站点如下:

- 北美地区:https://dellthreatdefense.cylance.com/Login

- 欧洲:https://dellthreatdefense-eu.cylance.com

- 亚太地区:https://dellthreatdefense-au.cylance.com

受影响的产品:

- Dell Threat Defense

Threat Defense 控制台分为 6 个部分:

单击某个部分以了解更多信息。

控制面板

在登录到 Dell Threat Defense 控制台时,控制面板会显示。控制面板概述了环境中的威胁,并使用户能够从一个页面访问不同控制台信息。

威胁统计信息

威胁统计信息提供 过去 24 小时内 发现的威胁数量以及组织的威胁 总数 。单击威胁统计信息将进入 保护 页面,并显示与该统计信息相关的威胁列表。

- 正在运行的威胁:标识为当前在组织中的设备上运行的威胁的文件。

- 自动运行的威胁:设置为自动运行的威胁。

- 隔离的威胁:过去 24 小时内隔离的威胁以及隔离的威胁总数。

- Cylance 独有:Cylance 已识别但其他防病毒源未识别的威胁。

保护百分比

保护百分比显示威胁防护和设备保护的概述。

- 威胁防护:已对其采取行动(隔离、全局隔离、放弃和添加到安全列表)的威胁的百分比。

- 设备保护:与启用自动隔离的策略相关联的设备的百分比。

按优先级排列的威胁

按优先级排列的威胁 显示需要作(隔离、 全局隔离、 放弃和 添加到安全列表)的威胁总数。威胁按优先级(高、 中和 低)进行分组。

威胁根据其具有的以下属性的数量分类为低、中或高:

- 文件的 Cylance 分数超过 80。

- 文件当前正在运行。

- 文件先前已运行。

- 文件已设置为自动运行。

- 发现威胁的区域的优先级。

威胁事件

威胁事件显示线形图,其中包含过去 30 天发现的威胁数量。线条以颜色编码,表示 不安全、 异常、 隔离、 放弃和 清除 的文件。

威胁分类

威胁分类显示在环境中发现的威胁类型的热度地图。单击某个项目会使管理员跳转到“保护”部分,并显示该类型的威胁列表。

前五个列表

前五个列表显示尚未对其采取行动的环境中的不安全威胁。这些列表在大多数时候应该为空。

保护

“保护”部分用于评估和管理影响使用 Dell Threat Defense 的设备的威胁。选择下面的相应步骤,了解更多信息。

评估威胁

Dell Threat Defense 控制台提供对“不安全”或“异常”文件的深入评估,以帮助管理员正确缓解其环境中的威胁。

以下分步说明介绍了如何评估文件。

- 在控制台中,单击 Protection 选项卡。

- 在 “保护”下,单击威胁以获取更多信息。

- Cylance 分数:Cylance 根据威胁属性指定 1(有限)至 100(高)的分数。

- 被 [租户] 中的用户隔离:环境中的用户(租户)对文件采取了哪些操作。

- 被所有 Cylance 用户隔离:所有 Cylance 环境中的用户对文件采取了哪些操作。

- 分类:文件(威胁)的一般标识。

- 首次找到:首次在环境中找到文件的时间

- 最后一次找到:最后一次在环境中找到文件的时间

- 全局隔离:将文件添加到环境的全局隔离列表。每当文件出现在设备上时,它就会被自动隔离在

\q文件夹中。 - 安全:将文件添加到环境的安全列表。如果文件当前被隔离,它会自动将其放回其原始位置。

- SHA256:用于标识文件(威胁)的 256 加密哈希。管理员可以单击哈希值以对已知匹配项执行 Google 搜索。

- MD5:用于标识文件(威胁)的 128 加密哈希。管理员可以单击哈希值以对已知匹配项执行 Google 搜索。

- 下载文件:允许管理员下载文件,以进行进一步的评估和测试。

- Cylance 分数:Cylance 根据威胁属性指定 1(有限)至 100(高)的分数。

- 防病毒行业:通过检查 virustotal.com 索引,确定第三方防病毒引擎是否将该文件标识为威胁。

- 搜索 Google:在 Google 中搜索哈希值和文件名,以获取有关文件(威胁)的更多信息。

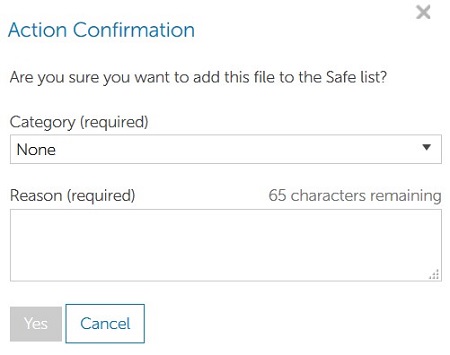

将文件添加到安全列表

环境中可能存在错误标识为威胁的文件。管理员可以将它们添加到全局安全列表,以防止它们被隔离。在添加到安全列表之前隔离的任何文件都将返回到其原始位置。

以下步骤介绍如何将文件添加到安全列表。

- 在控制台中,单击 Protection 选项卡。

- 在 “保护”下,检查要添加到安全列表的威胁,然后单击 安全。

- 在 “作确认 ”弹出窗口中,从下拉菜单中选择一个文件 类别 。这有助于文件(威胁)分类。

- 填充添加到安全列表的原因。这提供了整个环境的可视性。

- 单击 Yes 以确认将文件添加到安全列表。

提醒:

- 可以在 Dell Threat Defense 控制台的 “设置”和“全局列表 ”部分下随时查看和修改以前添加到安全列表的项目。

- 文件可以在全局、策略或设备级别添加到安全列表。在我们的示例中,它在全局级别添加到安全列表。

全局隔离文件

通过将文件添加到全局隔离列表,管理员可以主动隔离文件,使其不针对设备。

以下分步说明介绍了如何全局隔离文件。

- 在控制台中,单击 Protection 选项卡。

- 在 “保护”下,检查要添加到安全列表的威胁,然后单击 全局隔离。

- 在 “作确认 ”提示中,填写隔离 的原因 。这有助于向其他管理员和区域管理员提供可见性。

- 单击 是 以确认 全局隔离。

提醒:

- 可以在 Dell Threat Defense 控制台的 设置>全局列表 部分下随时查看和修改以前的隔离项目。

- 文件可以在全局或设备级别添加到安全列表。该示例在全局级别隔离。

区域

区域用于创建负责设备管理和组织的容器。有关更多信息,请参阅如何在 Dell Threat Defense 中管理区域。

设备

“设备”部分用于在使用 Dell Threat Defense 的环境中添加、管理和报告设备(代理程序)。此部分中最常见的操作是下载安装程序、获取安装令牌、启用详细日志记录和删除设备。单击相应的步骤以了解更多信息。

下载安装程序

Dell Threat Defense 安装程序直接在租户内提供。有关如何下载 Dell Threat Defense 的步骤,请参阅如何下载 Dell Threat Defense。

获取安装令牌

要在设备上安装 Dell Threat Defense,必须从租户处获取有效的安装令牌。有关如何获取安装令牌的步骤,请参阅如何获取 Dell Threat Defense 的安装令牌。

启用详细日志记录

默认情况下,设备包含 Dell Threat Defense 的有限日志记录。在故障处理或联系 Dell Data Security ProSupport 之前,强烈建议在设备上启用详细日志记录。有关详细信息,请参阅 Dell Data Security 国际支持电话号码。有关如何启用详细日志记录的更多信息,请参阅如何在 Dell Threat Defense 中启用详细日志记录。

删除设备

卸载期间,设备不会自动从 Dell Threat Defense 控制台中删除。管理员必须从租户控制台手动删除设备。有关更多信息,请参阅如何从 Dell Threat Defense 管理控制台中删除设备。

报告

报告提供摘要和详情报告,以提供与组织中的设备和威胁相关的概览和详情。

报告以基于事件的方式显示威胁。事件表示威胁的单个实例。例如,如果特定文件(特定哈希)位于同一设备上的三个不同文件夹位置,则威胁事件计数等于 3。控制台的其他区域(例如,“威胁防护”页面)可能会根据在其中找到文件的设备的数量显示特定文件的威胁数量,而不管给定设备上存在多少文件实例。例如,如果特定文件(特定哈希)位于同一设备上的三个不同文件夹位置,则威胁计数等于 1。

报告数据大约每三分钟刷新一次。有关详细信息,请单击 威胁防御概览、 威胁事件摘要、 设备摘要、 威胁事件或 设备 。

威胁防御概述

提供组织的 Dell Threat Defense 使用情况的执行摘要,所含内容从区域数量和设备数量到自动隔离、威胁事件、代理程序版本和设备脱机天数所覆盖设备的百分比。

- 区域:显示组织中的区域数量。

- 设备:显示组织中的设备数量。设备是具有已注册的威胁防御代理程序的端点。

- 策略:显示在组织中创建的策略数量。

- 分析的文件:显示组织中分析的文件数(在组织中的所有设备上)。

- 威胁事件:显示包含过去 30 天内不安全、异常和隔离的威胁事件(按天分组)的条形图。将鼠标悬停在图表中的条柱上会显示该天报告的威胁事件总数。

- 威胁按 报告日期 进行分组,这是控制台从设备接收到有关威胁的信息的时间。如果设备在事件发生时未联机, 则报告日期 可能与实际事件日期不同。

- 设备 - Dell Threat Defense 代理程序版本:显示条形图,表示运行某个 Dell Threat Defense 代理程序版本的设备的数量。将鼠标悬停在图表中的条柱上会显示运行该特定威胁防御代理程序版本的设备数。

- 脱机天数:显示在一定天数(从 0-15 天,最多 61+ 天)内离线的设备数。此外,还显示用每个日期范围进行颜色编码的条形图。

- 设备 - Dell Threat Defense 代理程序版本:显示条形图,表示运行某个 Dell Threat Defense 代理程序版本的设备的数量。将鼠标悬停在图表中的条柱上会显示运行该特定威胁防御代理程序版本的设备数。

威胁事件摘要

威胁事件摘要报告显示了 Cylance 的两种威胁分类(恶意软件和可能不需要的程序 (PUP))中标识的文件数量,并包括每个系列特定子类别分类的细分。此外,具有威胁事件的前 10 位列出的文件所有者和设备显示恶意软件、PUP 和两用威胁系列的威胁事件数量。

- 恶意软件事件总数:显示组织中识别的恶意软件事件的总数。

- PUP 事件总数:显示组织中识别的 PUP 事件的总数。

- 不安全/异常恶意软件事件:显示在组织中发现的不安全和异常恶意软件事件的总数。

- 不安全/异常 PUP 事件:显示在组织中发现的不安全和异常 PUP 事件的总数。

- 恶意软件事件分类:显示具有组织中设备上发现的威胁事件的每种恶意软件分类的条形图。将鼠标悬停在图表中的条柱上会显示针对该分类发现的恶意软件事件总数。

- PUP 事件分类:显示一个条形图,其中包含组织中设备上发现的威胁事件的每种类型的 PUP 分类。将鼠标悬停在图表中的条柱上会显示针对该分类发现的 PUP 事件总数。

- 威胁事件最多的前 10 名文件所有者:显示其威胁事件最多的前 10 名文件所有者的列表。此小组件显示来自所有基于 Cylance 文件的威胁系列的事件,而不仅仅是恶意软件或 PUP 事件。

- 威胁事件最多的前 10 个设备:显示其威胁事件最多的前 10 个设备的列表。此小组件显示来自所有基于 Cylance 文件的威胁系列的事件,而不仅仅是恶意软件或 PUP 事件。

设备摘要

“设备摘要”报告显示多个以设备为中心的重要性度量。自动隔离覆盖范围 显示威胁防护覆盖范围,并可用于显示进度。设备 — 威胁防御版本 统计信息可以识别较旧的威胁防御代理程序。脱机天数 可能表示不再签入 Threat Defense 控制台并且适合移除的设备。

- 设备总数:显示组织中的设备数量。设备是具有已注册的威胁防御代理程序的端点。

- 自动隔离覆盖范围:显示所采用策略会将不安全和异常文件选择进行自动隔离的设备数;这些设备被视为已启用。禁用的设备已分配到禁用其中一个或两个选项的策略。饼图显示已分配到对不安全和/或异常文件禁用自动隔离的策略的设备的百分比。

- 设备 - Dell Threat Defense 代理程序版本:显示条形图,表示运行某个 Dell Threat Defense 代理程序版本的设备的数量。将鼠标悬停在图表中的条柱上会显示运行该特定威胁防御代理程序版本的设备数。

- 脱机天数:显示已脱机数天(从 0 到 15 天,最多 61 天以上)的设备数。此外,还显示用每个日期范围进行颜色编码的条形图。

威胁事件

威胁事件报告提供组织中发现的威胁事件的数据。威胁按 报告日期 进行分组,这是控制台从设备接收到有关威胁的信息的时间。如果设备在事件发生时未联机, 则报告日期 可能与实际事件日期不同。

- 威胁事件数:显示一个条形图,其中显示了组织中报告的威胁事件。将鼠标悬停在图表中的条柱上会显示该天报告的威胁事件总数。条形图显示过去 30 天。

- 威胁事件表:显示威胁事件信息。

设备

设备报告显示您有多少个作系统系列(Windows 和 macOS)的设备。

- 按操作系统分组的设备数:显示一个条形图,其中包含按主要操作系统组(Windows 和 macOS)组织的设备。将鼠标悬停在图表中的条柱上会显示该作系统组中的设备总数。

- 设备表:显示组织中设备的设备名称和设备信息的列表。

设置

“设置”部分用于管理设备策略、控制台访问、配置更新和生成审核报告。此部分中最常见的操作是添加卸载密码、添加控制台用户、添加设备策略、生成报告以及配置更新。单击相应的步骤以了解更多信息。

添加卸载密码

作为额外的安全层,Dell Threat Defense 管理员可以强制 Threat Defense 设备要求输入密码才能卸载应用程序。有关更多信息,请参阅如何在 Dell Threat Defense 中添加或卸载密码。

添加控制台用户

基本配置仅将最初的购买者列示为 Dell Threat Defense 控制台的管理员。有关更多信息,请参阅如何将用户添加到 Dell Threat Defense 管理控制台。

添加设备策略

设备策略对 Dell Threat Defense 的功能至关重要。基本配置在“默认”策略中关闭了高级威胁防护功能。在部署威胁防御之前,务必修改“默认”策略或创建新策略,这一点非常重要。有关更多信息,请参阅如何在 Dell Threat Defense 中修改策略。

生成报告

Dell Threat Defense 控制台提供了一种生成环境中威胁状态报告的方法。有关更多信息,请参阅如何在 Dell Threat Defense 中生成报告。

配置更新

Dell Threat Defense 控制台的基本配置自动将设备更新为最新内部版本。Dell Threat Defense 管理员可以选择在生产前将内部版本部署到测试区和试验区。有关更多信息,请参阅如何在 Dell Threat Defense 中配置更新。

要联系支持部门,请参阅 Dell Data Security 国际支持电话号码。

转至 TechDirect,在线生成技术支持请求。

要获得更多见解和资源,请加入戴尔安全社区论坛。