Jak zarządzać programem Dell Threat Defense

Сводка: Zapoznaj się ze szczegółowymi instrukcjami dotyczącymi zarządzania programem Dell Threat Defense.

Инструкции

- Od grudnia 2019 r. oprogramowanie Dell Threat Defense osiągnęło koniec sprzedaży. Ten produkt i związane z nim artykuły nie są już aktualizowane przez Dell. Aby uzyskać więcej informacji, zapoznaj się z artykułem Zasady dotyczące cyklu życia produktu (koniec wsparcia technicznego i koniec przydatności do użycia) dla programu Dell Data Security. Jeśli masz pytania dotyczące innych artykułów, skontaktuj się z działem sprzedaży lub napisz wiadomość na adres endpointsecurity@dell.com.

- Aby uzyskać dodatkowe informacje na temat obecnych produktów, zapoznaj się z artykułem Endpoint Security.

Konsola Dell Threat Defense umożliwia zarządzanie zasadami, zagrożeniami, kompilacjami i organizacją środowiska związanego z wdrażaniem programu Dell Threat Defense.

Środowisko wymaga aktywnej subskrypcji, aby uzyskać dostęp. Więcej informacji na temat uzyskiwania subskrypcji znajduje się na stronie produktu Dell Threat Defense.

Po zakupie programu Dell Threat Defense kupujący otrzymuje wiadomość e-mail z danymi logowania do konsoli Threat Defense. Witryny konsoli dla programu Dell Threat Defense:

- Ameryka Północna: https://dellthreatdefense.cylance.com/Login

- Europa: https://dellthreatdefense-eu.cylance.com

- Azja i region Pacyfiku: https://dellthreatdefense-au.cylance.com

Dotyczy produktów:

- Dell Threat Defense

Konsola Threat Defense jest podzielona na sześć sekcji:

Kliknij sekcję, aby uzyskać więcej informacji.

Pulpit

Pulpit wyświetla się podczas logowania do konsoli Dell Threat Defense. Pulpit zawiera przegląd zagrożeń w środowisku i zapewnia dostęp do innych informacji o konsoli na jednej stronie.

Statystyka zagrożeń

Statystyki zagrożeń zawierają liczbę zagrożeń wykrytych w ciągu ostatnich 24 godzin oraz łączną wartość dla organizacji. Kliknięcie statystyki zagrożeń powoduje przejście do strony Ochrona , na której zostanie wyświetlona lista zagrożeń powiązanych z tą statystyką.

- Uruchomione zagrożenia: pliki zidentyfikowane jako zagrożenia, które są obecnie uruchomione na urządzeniach danej organizacji.

- Automatycznie uruchamiane zagrożenia: zagrożenia, które są skonfigurowane na automatyczne uruchamianie.

- Zagrożenia w kwarantannie: zagrożenia poddane kwarantannie w ciągu ostatnich 24 godzin oraz łącznie.

- Unikatowe dla Cylance: zagrożenia zidentyfikowane przez Cylance, ale nie przez inne źródła antywirusowe.

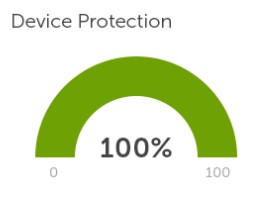

Wartość procentowa bezpieczeństwa

Wartość procentowa bezpieczeństwa wyświetla przegląd funkcji Ochrona przed zagrożeniami i Ochrona urządzeń.

- Ochrona przed zagrożeniami: wartość procentowa zagrożeń, co do których podjęto działania (kwarantanna, globalna kwarantanna, uchylenie i listy bezpiecznych plików).

- Ochrona urządzeń: wartość procentowa urządzeń skojarzonych z zasadami z włączoną funkcją automatycznej kwarantanny.

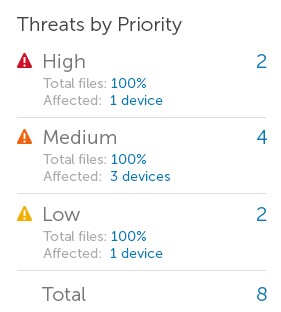

Zagrożenia według priorytetu

Zagrożenia według priorytetu wyświetlają łączną liczbę zagrożeń, które wymagają działania (Kwarantanna, Kwarantanna globalna, Zrezygnuj i Bezpieczne listy). Zagrożenia są pogrupowane według priorytetu (wysoki, średni i niski).

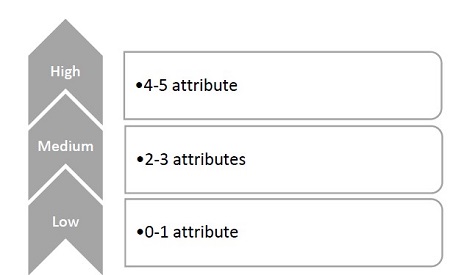

Zagrożenie jest klasyfikowane jako niskie, średnie lub wysokie na podstawie liczby następujących atrybutów:

- Plik ma wynik Cylance większy niż 80.

- Plik jest obecnie uruchomiony.

- Plik był wcześniej uruchomiony.

- Plik jest ustawiony do automatycznego uruchamiania.

- Priorytet strefy, w której znaleziono zagrożenie.

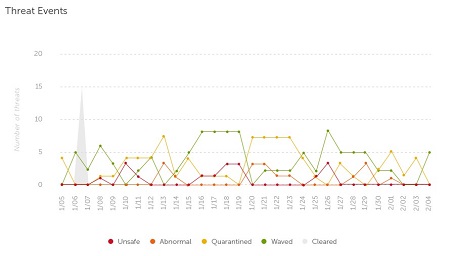

Zdarzenia zagrożenia

Zdarzenia zagrożenia wyświetlają wykres liniowy z liczbą zagrożeń wykrytych w ciągu ostatnich 30 dni. Linie są oznaczone kolorami dla plików Niebezpieczne, Nieprawidłowe, Poddane kwarantannie, Uchylone i Wyczyszczone .

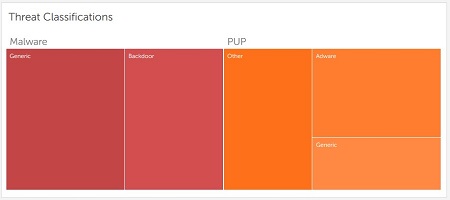

Klasyfikacje zagrożeń

Klasyfikacje zagrożenia wyświetlają mapę typów zagrożeń znalezionych w środowisku. Kliknięcie elementu powoduje przejście administratora do sekcji Ochrona i wyświetlenie listy zagrożeń tego typu.

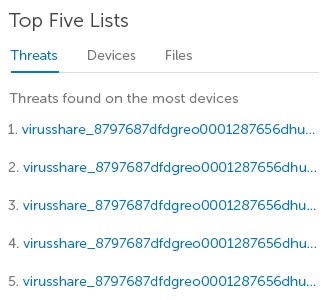

Lista pięciu najważniejszych

Lista pięciu najważniejszych wyświetla niebezpieczne zagrożenia w środowisku, co do których nie zostały jeszcze podjęte działania. W większości przypadków te listy powinny być puste.

Ochrona

Sekcja Ochrona służy do oceny zagrożeń wpływających na urządzenia i zarządzania nimi za pomocą programu Dell Threat Defense. Wybierz odpowiedni krok poniżej, aby uzyskać więcej informacji.

Ocena zagrożeń

Konsola Dell Threat Defense umożliwia dogłębną ocenę plików „niebezpiecznych” lub „nieprawidłowych”, aby ułatwić administratorom prawidłowe łagodzenie zagrożeń w ich środowiskach.

Poniższe instrukcje krok po kroku opisują sposób oceny pliku.

- W konsoli kliknij kartę Ochrona .

- W obszarze Ochrona kliknij zagrożenie, aby uzyskać więcej informacji.

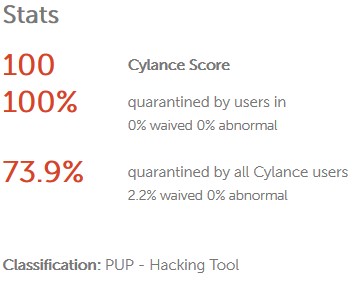

- Wynik Cylance: w oparciu o atrybuty zagrożenia Cylance przypisuje mu wynik z zakresu od 1 (ograniczone) do 100 (duże).

- Przesłane do kwarantanny przez użytkowników w [Dzierżawca]: Jakie działania na pliku zostały podjęte przez użytkowników w środowisku (Dzierżawca).

- Przesłane do kwarantanny przez wszystkich użytkowników Cylance: Jakie działania na pliku zostały podjęte przez użytkowników we wszystkich środowiskach Cylance.

- Klasyfikacja: Ogólna identyfikacja pliku (zagrożenie).

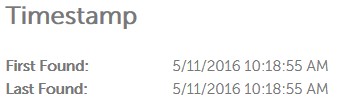

- Pierwsze wykrycie: Kiedy plik został znaleziony po raz pierwszy w środowisku

- Ostatnie wykrycie: kiedy plik został wykryty po raz ostatni w środowisku

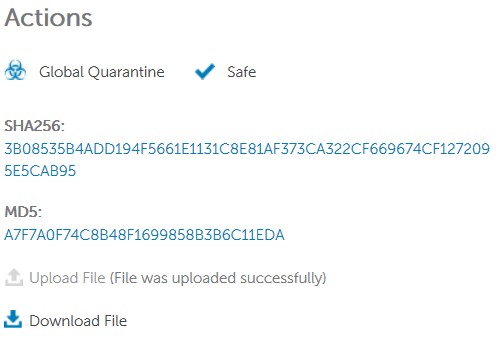

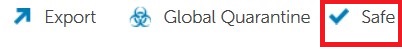

- Kwarantanna globalna: dodaje plik do globalnej listy kwarantanny dla środowiska. Za każdym razem, gdy plik pojawia się na urządzeniu, jest automatycznie poddawany kwarantannie w

\q. - Bezpieczny: umożliwia dodanie pliku do listy bezpiecznych plików dla danego środowiska. Jeśli plik jest obecnie poddany kwarantannie, program automatycznie umieszcza go z powrotem w oryginalnej lokalizacji.

- SHA256: Skrót kryptograficzny 256 używany do identyfikacji pliku (zagrożenia). Administrator może kliknąć skrót, aby wyszukać w Google znane wystąpienia.

- MD5: Skrót kryptograficzny 128 używany do identyfikacji pliku (zagrożenia). Administrator może kliknąć skrót, aby wyszukać w Google znane wystąpienia.

- Pobierz plik: umożliwia administratorowi pobranie pliku w celu przeprowadzenia dalszej oceny i testowania.

- Wynik Cylance: w oparciu o atrybuty zagrożenia Cylance przypisuje mu wynik z zakresu od 1 (ograniczone) do 100 (duże).

- Branża AV: określa, czy silniki antywirusowe innych firm identyfikują plik jako zagrożenie poprzez sprawdzenie indeksu virustotal.com.

- Wyszukaj w witrynie Google: Przeszukuje Google pod kątem skrótów i nazwy pliku, aby uzyskać więcej informacji o pliku (zagrożeniu).

Listy bezpiecznych plików

W środowisku mogą znajdować się nieprawidłowo zidentyfikowane pliki. Administratorzy mogą dodawać je do globalnej listy bezpiecznych plików, aby zapobiec ich przenoszeniu do kwarantanny. Wszystkie pliki objęte kwarantanną przed dodaniem do listy bezpiecznych plików zostają przywrócone do pierwotnej lokalizacji.

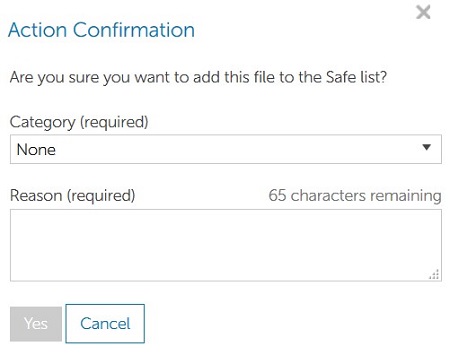

W poniższych krokach opisano, jak bezpiecznie umieścić plik na liście.

- W konsoli kliknij kartę Ochrona .

- W obszarze Ochrona sprawdź, czy zagrożenie znajduje się na bezpiecznej liście, a następnie kliknij opcję Bezpieczne.

- Z wyskakującego okna Potwierdzenie operacji wybierz kategorię pliku z menu rozwijanego. Ułatwia to klasyfikację plików (zagrożeń).

- Podaj Przyczynę dodania do listy bezpiecznych plików. Zapewnia to przejrzystość w środowisku.

- Kliknij przycisk Tak , aby potwierdzić dodanie pliku do listy bezpiecznych plików.

Uwaga:

- Elementy znajdujące się wcześniej na bezpiecznej liście można przeglądać i modyfikować w dowolnym momencie w sekcji Ustawienia, a następnie Lista globalna konsoli Dell Threat Defense.

- Pliki można dodać do listy bezpiecznych na poziomie globalnym, zasady lub urządzenia. W naszym przykładzie znajduje się na bezpiecznej liście na poziomie globalnym.

Pliki w kwarantannie globalnej

Administrator może aktywnie dodać plik do kwarantanny, aby uniemożliwić jego działanie na urządzeniach, dodając go do listy kwarantanny globalnej.

Poniższe instrukcje krok po kroku opisują, jak globalnie poddać plik kwarantannie.

- W konsoli kliknij kartę Ochrona .

- W obszarze Ochrona zaznacz zagrożenie, które ma zostać dodane do listy bezpiecznych plików, a następnie kliknij przycisk Kwarantanna globalna.

- W monicie Potwierdzenie akcji wprowadź Przyczynę kwarantanny. Poprawia to przejrzystość dla innych administratorów i menedżerów strefy.

- Kliknij przycisk Tak , aby potwierdzić globalną kwarantannę.

Uwaga:

- Wcześniejsze elementy kwarantanny można przeglądać i modyfikować w dowolnym momencie w sekcji Lista globalnaustawień> konsoli Dell Threat Defense.

- Pliki można dodać do listy bezpiecznych na poziomie globalnym lub urządzenia. Przykład jest objęty kwarantanną na poziomie globalnym.

Strefy

Strefy służą do tworzenia kontenerów odpowiedzialnych za zarządzanie i organizację urządzeń. Aby uzyskać więcej informacji, należy zapoznać się z tematem Jak zarządzać strefami w programie Dell Threat Defense.

Urządzenia

Sekcja Urządzenia służy do dodawania, zarządzania i raportowania urządzeń (agentów) w środowisku przy użyciu programu Dell Threat Defense. Najczęstsze działania w tej sekcji to Pobranie instalatora, Uzyskanie tokenu instalacji, Włączenie szczegółowej rejestracji i Usunięcie urządzenia. Kliknij odpowiedni krok, aby uzyskać więcej informacji.

Pobierz instalator

Instalator programu Dell Threat Defense jest dostępny bezpośrednio w dzierżawie. Aby uzyskać instrukcje dotyczące pobierania programu Dell Threat Defense, należy zapoznać się z tematem Jak pobrać program Dell Threat Defense.

Uzyskaj token instalacji

Aby zainstalować program Dell Threat Defense na urządzeniu, należy uzyskać prawidłowy token instalacji od dzierżawcy. Instrukcja uzyskiwania tokenu instalacji została opisana w temacie Jak uzyskać token instalacji programu Dell Threat Defense.

Włącz szczegółowe rejestrowanie

Domyślnie urządzenia mają ograniczone rejestrowanie dla programu Dell Threat Defense. Stanowczo zaleca się włączenie szczegółowego rejestrowania dla urządzenia przed rozpoczęciem rozwiązywania problemów lub skontaktowanie się z Dell Data Security ProSupport. Aby uzyskać więcej informacji, patrz Międzynarodowe numery telefonów pomocy technicznej dla produktów Dell Data Security. Aby uzyskać więcej informacji na temat włączania szczegółowego rejestrowania, należy zapoznać się z tematem Włączanie szczegółowego rejestrowania w programie Dell Threat Defense.

Usuwanie urządzenia

Podczas dezinstalacji urządzenia nie są automatycznie usuwane z konsoli Dell Threat Defense. Administrator musi ręcznie usunąć urządzenie z konsoli dzierżawy. Aby uzyskać więcej informacji, należy zapoznać z tematem Usuwanie urządzenia z konsoli administracyjnej Dell Threat Defense.

Raportami

Dostępne są raporty Podsumowania i Szczegóły zawierające przeglądy i szczegółowe informacje dotyczące urządzeń i zagrożeń w organizacji.

Raporty wyświetlają zagrożenia w powiązaniu ze zdarzeniami. Zdarzenie oznacza pojedyncze wystąpienie zagrożenia. Jeśli na przykład określony plik (określony skrót) znajduje się w trzech różnych lokalizacjach folderów na tym samym urządzeniu, liczba zdarzeń zagrożenia wynosi 3. W innych obszarach konsoli, na przykład na stronie Ochrona przed zagrożeniami, mogą być wyświetlane liczby zagrożeń dla poszczególnych plików na podstawie liczby urządzeń, na których plik zostanie znaleziony, niezależnie od liczby wystąpień pliku na danym urządzeniu. Jeśli na przykład określony plik (określony skrót) znajduje się w trzech różnych lokalizacjach folderów na tym samym urządzeniu, liczba zagrożeń wynosi 1.

Dane raportów są odświeżane w przybliżeniu co trzy minuty. Aby uzyskać więcej informacji, kliknij opcję Przegląd Threat Defense, Podsumowanie zdarzenia zagrożenia, Podsumowanie urządzenia, Zdarzenia zagrożeń lub Urządzenia .

Omówienie ochrony przed zagrożeniami

Zawiera podsumowanie dotyczące korzystania z programu Dell Threat Defense w danej organizacji, od liczby stref i urządzeń do procentowej liczby urządzeń objętych usługą automatycznej kwarantanny, zdarzeń zagrożeń, wersji agentów i dni w trybie offline dla poszczególnych urządzeń.

- Strefy: wyświetla liczbę stref w organizacji.

- Urządzenia: wyświetla liczbę urządzeń w organizacji. Urządzenie jest punktem końcowym z zarejestrowanym agentem ochrony przed zagrożeniami.

- Zasady: wyświetla liczbę zasad utworzonych w organizacji.

- Pliki przeanalizowane: wyświetla liczbę plików przeanalizowanych w organizacji (na wszystkich urządzeniach w organizacji).

- Zdarzenia zagrożenia: wyświetla wykres słupkowy wskazujący liczbę niebezpiecznych, nietypowych i poddanych kwarantannie zagrożeń pogrupowanych według dni dla ostatnich 30 dni. Umieszczenie kursora nad słupkiem na wykresie powoduje wyświetlenie łącznej liczby zdarzeń zagrożeń zgłoszonych w danym dniu.

- Zagrożenia są pogrupowane według daty zgłoszenia , czyli momentu, w którym konsola otrzymała z urządzenia informacje o zagrożeniu. Data Reported On może różnić się od rzeczywistej daty zdarzenia, jeśli urządzenie nie było online w czasie zdarzenia.

- Urządzenia — wersje agenta Dell Threat Defense: wyświetla wykres słupkowy przedstawiający liczbę urządzeń z wersją agenta Threat Defense. Umieszczenie kursora nad słupkiem na wykresie powoduje wyświetlenie liczby urządzeń z uruchomioną określoną wersją agenta Threat Defense.

- Liczba dni offline: Wyświetla liczbę urządzeń, które były w trybie offline przez pewien zakres dni (od 0 do 15 dni, do 61+ dni). Wyświetla kolorowy wykres słupkowy dla poszczególnych zakresów dni.

- Urządzenia — wersje agenta Dell Threat Defense: wyświetla wykres słupkowy przedstawiający liczbę urządzeń z wersją agenta Threat Defense. Umieszczenie kursora nad słupkiem na wykresie powoduje wyświetlenie liczby urządzeń z uruchomioną określoną wersją agenta Threat Defense.

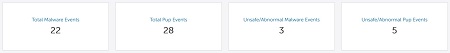

Podsumowanie zdarzeń związanych z zagrożeniami

Raport podsumowania zdarzeń zagrożeń pokazuje liczbę plików zidentyfikowanych w dwóch klasyfikacjach zagrożeń Cylance: złośliwe oprogramowanie i potencjalnie niechciane programy (PUP) i zawiera podział na określone klasyfikacje podkategorii dla każdej rodziny. Ponadto na liście 10 najczęstszych wyświetla właścicieli plików i urządzenia z zagrożeniami wraz z liczbą liczba zdarzeń typu złośliwe oprogramowanie, potencjalnie niepożądane programy i podwójne użycie.

- Łączna liczba zdarzeń złośliwego oprogramowania: wyświetla łączną liczbę zdarzeń złośliwego oprogramowania, które zidentyfikowano w organizacji.

- Łączna liczba zdarzeń potencjalnie niepożądanych programów: wyświetla łączną liczbę zdarzeń potencjalnie niepożądanych programów zidentyfikowanych w organizacji.

- Niebezpieczne/nietypowe zdarzenia złośliwego oprogramowania: wyświetla łączną liczbę niebezpiecznych i nietypowych zdarzeń złośliwego oprogramowania wykrytych w organizacji.

- Niebezpieczne/nietypowe zdarzenia potencjalnie niepożądanych programów: wyświetla łączną liczbę niebezpiecznych i nietypowych zdarzeń potencjalnie niepożądanych programów wykrytych w organizacji.

- Klasyfikacje zdarzeń złośliwego oprogramowania: wyświetla wykres słupkowy z poszczególnymi rodzajami klasyfikacji złośliwego oprogramowania dla zdarzeń zagrożenia wykrytych w urządzeniach organizacji. Umieszczenie kursora nad słupkiem na wykresie powoduje wyświetlenie łącznej liczby zdarzeń złośliwego oprogramowania wykrytych dla danej klasyfikacji.

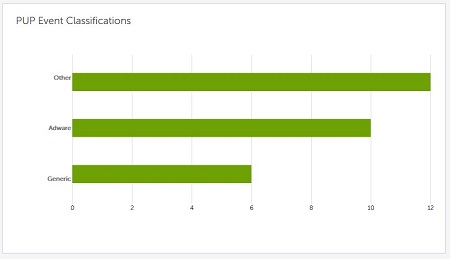

- Klasyfikacje zdarzeń potencjalnie niepożądanych programów: Wyświetla wykres słupkowy z każdym typem klasyfikacji PUP dla zdarzeń zagrożeń, które znajdują się na urządzeniach w organizacji. Umieszczenie kursora nad słupkiem na wykresie powoduje wyświetlenie łącznej liczby zdarzeń potencjalnie niepożądanych programów wykrytych dla danej klasyfikacji.

- 10 właścicieli plików z największą liczbą zdarzeń zagrożenia: wyświetla listę 10 właścicieli plików, u których wystąpiła największa liczba zdarzeń zagrożenia. Ten widżet wyświetla zdarzenia ze wszystkich rodzin zagrożeń opartych na plikach Cylance, a nie tylko zdarzenia złośliwego oprogramowania lub PUP.

- 10 urządzeń z największą ilością zdarzeń zagrożenia: wyświetla listę 10 urządzeń, na których wystąpiło najwięcej zdarzeń zagrożenia. Ten widżet wyświetla zdarzenia ze wszystkich rodzin zagrożeń opartych na plikach Cylance, a nie tylko zdarzenia złośliwego oprogramowania lub PUP.

Podsumowanie urządzeń

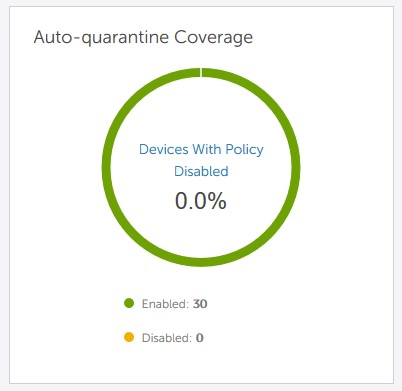

Raport Podsumowanie urządzeń przedstawia ważne metryki dotyczące urządzeń. Zakres automatycznej kwarantanny ujawnia zakres zapobiegania zagrożeniom i może być używany do pokazywania postępów. Urządzenia — statystyki wersji Threat Defense mogą identyfikować starszych agentów Threat Defense. Dni offline mogą wskazywać urządzenia, które nie są już meldowane w Threat Defense Console i są kandydatami do usunięcia.

- Łączna liczba urządzeń: wyświetla łączną liczbę urządzeń w organizacji. Urządzenie jest punktem końcowym z zarejestrowanym agentem ochrony przed zagrożeniami.

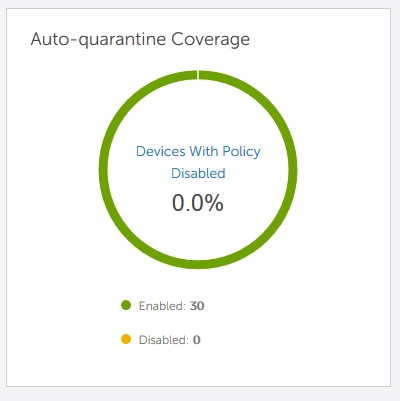

- Zakres automatycznej kwarantanny: wyświetla liczbę urządzeń z włączoną zasadą dodawania zarówno niebezpiecznych, jak i niestandardowych plików do automatycznej kwarantanny. Te urządzenia są uważane za włączone. Wyłączone urządzenia są przypisywane do zasady, dla której jedna lub obie te opcje są wyłączone. Wykres kołowy wyświetla wartość procentową urządzeń przypisanych do zasady z wyłączoną opcją automatycznej kwarantanny dla plików niebezpiecznych, nietypowych lub obu.

- Urządzenia — wersje agenta Dell Threat Defense: wyświetla wykres słupkowy przedstawiający liczbę urządzeń z wersją agenta Threat Defense. Umieszczenie kursora nad słupkiem na wykresie powoduje wyświetlenie liczby urządzeń z uruchomioną określoną wersją agenta Threat Defense.

- Liczba dni offline: wyświetla liczbę urządzeń, które były w trybie offline przez określoną liczbę dni (od 0–15 do ponad 61 dni). Wyświetla kolorowy wykres słupkowy dla poszczególnych zakresów dni.

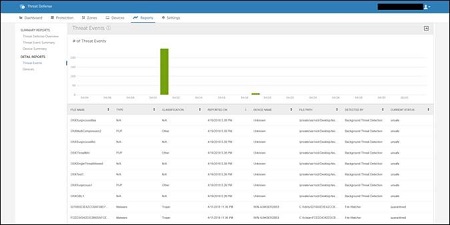

Zdarzenia zagrożenia

Raport o zdarzeniach zagrożeń zawiera dane dotyczące zdarzeń zagrożeń, które można znaleźć w organizacji. Zagrożenia są pogrupowane według daty zgłoszenia , czyli momentu, w którym konsola otrzymała z urządzenia informacje o zagrożeniu. Data Reported On może różnić się od rzeczywistej daty zdarzenia, jeśli urządzenie nie było online w czasie zdarzenia.

- Liczba zdarzeń zagrożenia: wyświetla wykres słupkowy zdarzeń zagrożenia zgłoszonych w organizacji. Umieszczenie kursora nad słupkiem na wykresie powoduje wyświetlenie łącznej liczby zdarzeń zagrożeń zgłoszonych w danym dniu. Wykres słupkowy obejmuje ostatnich 30 dni.

- Tabela zdarzeń zagrożenia: wyświetla informacje o zdarzeniu zagrożenia.

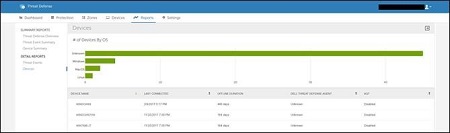

Urządzenia

Raport o urządzeniach zawiera informacje o liczbie urządzeń przypadających na rodzinę systemów operacyjnych (Windows i macOS).

- Liczba urządzeń według systemu operacyjnego: wyświetla wykres słupkowy z urządzeniami uporządkowanymi według głównych grup systemów operacyjnych (Windows i macOS). Umieszczenie wskaźnika myszy nad słupkiem na wykresie powoduje wyświetlenie łącznej liczby urządzeń w danej grupie systemów operacyjnych.

- Tabela urządzeń: wyświetla listę nazw urządzeń oraz informacje o urządzeniach w organizacji.

Ustawienia

Sekcja Ustawienia służy do zarządzania zasadami urządzeń, dostępem do konsoli, aktualizacją konfiguracji i generowaniem raportów z audytów. Najczęstszymi działaniami wykonywanymi w tej sekcji są Dodawanie hasła dezinstalacji, Dodanie użytkowników konsoli, Dodawanie zasad urządzeń, Generowanie raportów i Konfigurowanie aktualizacji. Kliknij odpowiedni krok, aby uzyskać więcej informacji.

Dodawanie hasła dezinstalacji

W ramach dodatkowej warstwy zabezpieczeń administrator programu Dell Threat Defense może wymusić, aby urządzenia tej usługi wymagały podania hasła w celu odinstalowania aplikacji. Więcej informacji zawiera temat Sposób dodawania i usuwania hasła dezinstalacji w programie Dell Threat Defense.

Dodaj użytkowników konsoli

W podstawowej konfiguracji konsoli Dell Threat Defense tylko nabywca oprogramowania jest wymieniony jako administrator. Aby uzyskać więcej informacji, należy zapoznać z tematem Jak dodać użytkowników do konsoli Dell Threat Defense.

Dodawanie zasad urządzenia

Zasady urządzeń mają kluczowe znaczenie w zakresie działania programu Dell Threat Defense. W konfiguracji podstawowej, w zasadzie „domyślnej” są wyłączone zaawansowane funkcje zapobiegania zagrożeniom. Przed wdrożeniem programu Threat Defense należy zmodyfikować zasadę „domyślną” lub utworzyć nowe zasady. Aby uzyskać więcej informacji, należy zapoznać się z tematem Jak zmodyfikować zasady w programie Dell Threat Defense.

Generowanie raportów

Konsola Dell Threat Defense umożliwia wygenerowanie raportu na temat stanu zagrożeń w środowisku. Aby uzyskać więcej informacji, należy zapoznać się z tematem Jak generować raporty w programie Dell Threat Defense.

Konfiguracja aktualizacji

Podstawowa konfiguracja konsoli Dell Threat Defense automatycznie aktualizuje urządzenia do najnowszej kompilacji. Administrator Threat Defense może opcjonalnie wdrożyć kompilacje w strefach testowych i pilotażowych przed ich wdrożeniem w środowisku produkcyjnym. Aby uzyskać więcej informacji, należy zapoznać się z tematem Konfigurowanie aktualizacji w programie Dell Threat Defense.

Aby skontaktować się z pomocą techniczną, przejdź do sekcji Numery telefonów międzynarodowej pomocy technicznej Dell Data Security.

Przejdź do TechDirect, aby wygenerować zgłoszenie online do pomocy technicznej.

Aby uzyskać dodatkowe informacje i zasoby, dołącz do Forum społeczności Dell Security.