So lassen Sie Kernel-Erweiterungen für Dell Data Security unter macOS zu

Samenvatting: Kernel-Erweiterungen müssen möglicherweise für Dell Data Security-Produkte auf dem Mac genehmigt werden.

Symptomen

- Ab Februar 2021 hat Dell Encryption Enterprise für Mac das Ende der Wartung erreicht. Dieses Produkt und die dazugehörigen Artikel werden von Dell nicht mehr aktualisiert.

- Mit Stand Mai 2022 hat Dell Endpoint Security Suite Enterprise das Ende der Wartung erreicht. Dieses Produkt und die dazugehörigen Artikel werden von Dell nicht mehr aktualisiert.

- Mit Stand Mai 2022 hat Dell Threat Defense das Ende der Wartung erreicht. Dieses Produkt und die dazugehörigen Artikel werden von Dell nicht mehr aktualisiert.

- Weitere Informationen finden Sie unter Produktlebenszyklus-Richtlinie (Ende des Supports/der Nutzungsdauer) für Dell Data Security. Wenn Sie Fragen zu alternativen Artikeln haben, wenden Sie sich an Ihren Vertriebsmitarbeiter oder wenden Sie sich an endpointsecurity@dell.com.

- Weitere Informationen zu aktuellen Produkten finden Sie unter Endpoint Security.

Der Systemintegritätsschutz (SIP) wurde in macOS High Sierra (10.13) dahingehend verschärft, dass Nutzer neue Kernel-Erweiterungen (KEXTs) von Drittanbietern genehmigen müssen. Dieser Artikel erklärt, wie Sie Dell Data Security-Kernel-Erweiterungen für macOS High Sierra und höher zulassen.

Betroffene Produkte:

Dell Endpoint Security Suite Enterprise for Mac

Dell Threat Defense

Dell Encryption Enterprise for Mac

CrowdStrike Falcon Sensor

VMware Carbon Black Cloud Endpoint

Betroffene Betriebssysteme:

macOS High Sierra (10.13) und höher

Nutzer werden in folgenden Situationen auf diese Sicherheitsfunktion stoßen:

- Durchführen einer neuen Installation von:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise für Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIP ist aktiviert.

Nutzer können in folgenden Situationen auf diese Sicherheitsfunktion stoßen:

- Durchführen eines Upgrades von:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise für Mac

- CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- SIP ist deaktiviert.

Oorzaak

Nicht zutreffend.

Oplossing

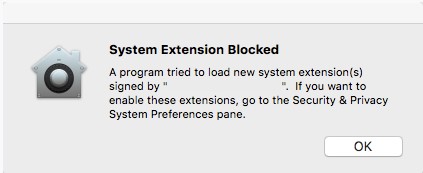

Wenn SIP auf macOS High Sierra oder höher aktiviert ist, wird nach der Installation von Dell Endpoint Security Suite Enterprise, Dell Threat Defense, Dell Encryption Enterprise for Mac, CrowdStrike Falcon Sensor oder VMware Carbon Black Cloud Endpoint eine Erweiterungsblockwarnung angezeigt.

- Dell Inc, früher Credant Technologies

- Credant Technologies

- Benjamin Fleischer (wenn die Encryption External Media-Richtlinie aktiviert ist)

Die Freigabe der Erweiterung unterscheidet sich je nach installierter macOS-Version. Klicken Sie für weitere Informationen auf das entsprechende Betriebssystem.

Mit dem Aufkommen von Systemerweiterungen in macOS Big Sur gibt es Fälle, in denen Kernel-Erweiterungen bei neuen Installationen von Anwendungen nicht richtig geladen werden. Bei Anwendungen, die vor dem Upgrade auf macOS Big Sur installiert wurden, sollten die Kernel-Erweiterungen vorimportiert sein.

Wenn Anwendungen nicht ordnungsgemäß gestartet werden können, kann die TeamID für die Anwendung außerhalb des Betriebssystems manuell eingegeben werden.

So geben Sie die TeamID manuell ein:

- Starten Sie den betroffenen Mac im Wiederherstellungsmodus.

.

.

- Klicken Sie auf das Menü Dienstprogramme und wählen Sie dann Terminal aus.

- Geben Sie unter „Terminal“

/usr/sbin/spctl kext-consent add [TEAMID]ein und drücken Sie die Eingabetaste.

- [TEAMID] = Die Apple TeamID für das zu installierende Produkt

- Apple TeamIDs:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0 und früher) - Dell Encryption External Media:

VR2659AZ37(v10.5.0 und höher)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

- Beispiel: Wenn VMware Carbon Black Cloud Endpoint manuell hinzugefügt werden muss, geben Sie

/usr/sbin/spctl kext-consent add 7AGZNQ2S2Tein und drücken Sie dann die Eingabetaste.

- Schließen Sie die Terminal-App und starten Sie sie in macOS neu.

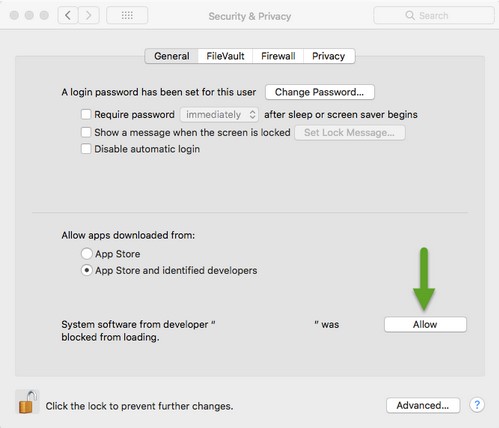

So genehmigen Sie die Erweiterung:

- Melden Sie sich bei dem betroffenen Mac an.

- Klicken Sie im Apple-Dock auf Systemeinstellungen.

- Doppelklicken Sie auf Sicherheit & Datenschutz.

- Klicken Sie unter der Registerkarte „Allgemein“ auf Zulassen, um das KEXT zu laden.

Eine Apple-Managementlösung (z. B. Workspace One, Jamf) kann eine Apple TeamID verwenden, um die Nutzergenehmigung eines KEXTs zu unterdrücken.

- Apple TeamIDs:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(v10.1.0 und früher) - Dell Encryption External Media:

VR2659AZ37(v10.5.0 und höher)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

So überprüfen Sie die zulässigen Apple TeamIDs eines Endpunkts:

- Öffnen Sie am Endpunkt „Terminal“.

- Geben Sie

sudo kextstat | grep -v com.appleein und drücken Sie anschließend die Eingabetaste. - Geben Sie das Super User-Kennwort ein und drücken Sie dann die Eingabetaste.

Nutzen Sie zur Kontaktaufnahme mit dem Support die internationalen Support-Telefonnummern von Dell Data Security.

Gehen Sie zu TechDirect, um online eine Anfrage an den technischen Support zu erstellen.

Zusätzliche Einblicke und Ressourcen erhalten Sie im Dell Security Community Forum.