So konfigurieren Sie Dell Encryption Enterprise für die Authentifizierung mit Windows Hello

概要: Durch Befolgen der folgenden Anweisungen kann Windows Hello für die Verwendung mit Dell Encryption Enterprise konfiguriert werden.

手順

In diesem Artikel wird beschrieben, wie Sie Azure und den Dell Security Management Server oder Dell Security Management Server Virtual zur Unterstützung von Windows Hello-Authentifizierung konfigurieren. Diese Konfiguration kann mit Dell Encryption Enterprise verwendet werden.

Betroffene Produkte:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Betroffene Versionen:

- v11.0 und höher

Betroffene Betriebssysteme:

- Windows

- Linux

Ab Dell Encryption Enterprise Version 11.0 können Policy-basierte Encryption-Clients mit Windows Hello-basierten Anmeldeinformationen aktiviert werden. Dazu zählen Windows Hello-PIN, Windows Hello-Gesichtserkennung, Windows Hello-Fingerabdruck und verschiedene andere Mechanismen für diese Token-basierte Authentifizierungsmethoden.

Die Authentifizierung wird in zwei Schritten konfiguriert:

- Erstellen einer Anwendungsregistrierung in Azure Active Directory Dazu muss die lokale Active Directory-Umgebung synchronisiert werden. Weitere Informationen finden Sie unter Integrieren von lokalen AD-Domains mit Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

).

- Konfigurieren des Dell Security Management Server.

Klicken Sie auf die entsprechende Konfiguration, um weitere Informationen zu erhalten.

Dieser Konfigurationsprozess ermöglicht es dem Dell Security Management Server oder Dell Management Security Server Virtual, Windows Hello-Token zu validieren.

So konfigurieren Sie Azure Active Directory:

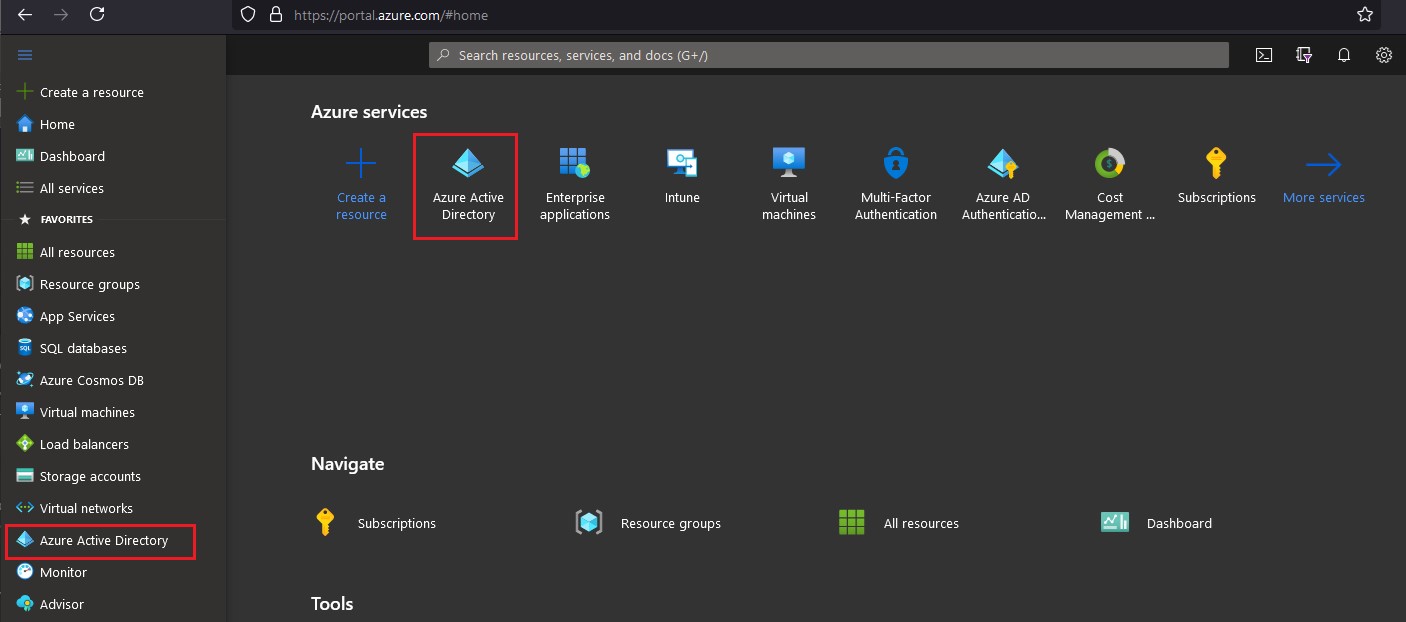

- Melden Sie sich beim Azure-Webportal unter https://portal.azure.com

mit einem Konto an, das über Anwendungsadministrator- oder höhere Berechtigungen verfügt.

- Navigieren Sie zur Seite für die Konfiguration von Azure Active Directory.

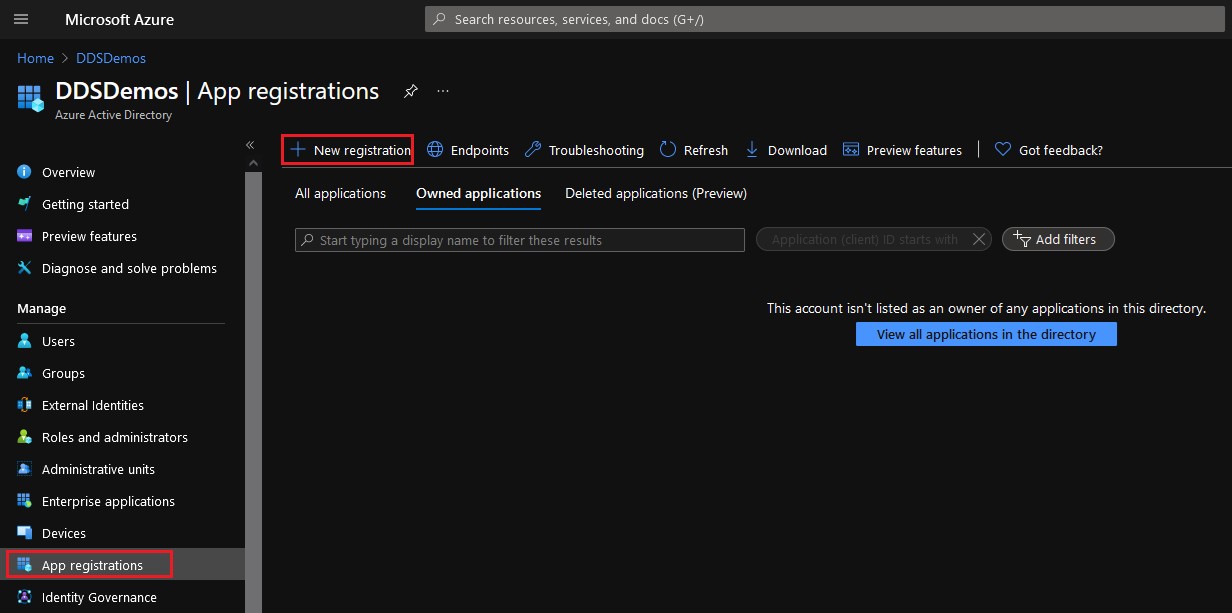

- Wählen Sie im linken Bereich App-Registrierungen aus und klicken Sie dann im rechten Fensterbereich auf Neue Registrierung.

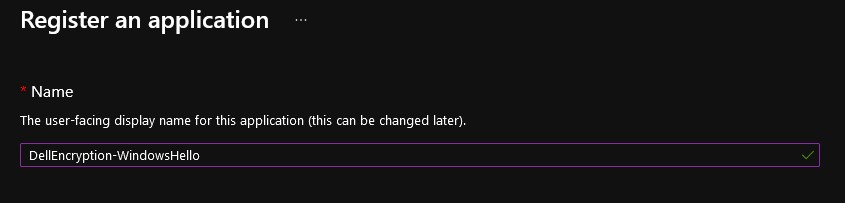

- Geben Sie einen Namen für die Anwendung ein.

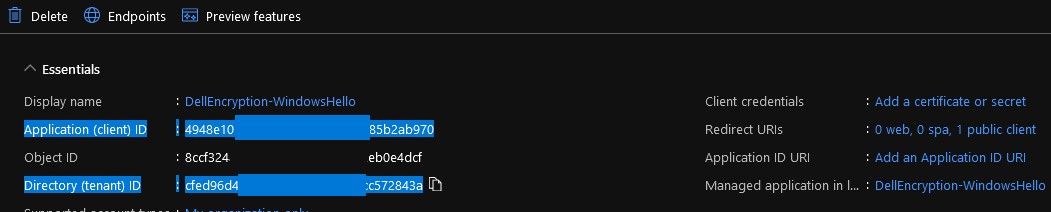

- Die Anwendung in diesem Beispiel-Image hat den Namen DellEncryption-WindowsHello. In Ihrer Umgebung hat sie eventuell einen anderen Namen.

- Der Anwendungsname kann nicht mit einer anderen Anwendungsregistrierung übereinstimmen.

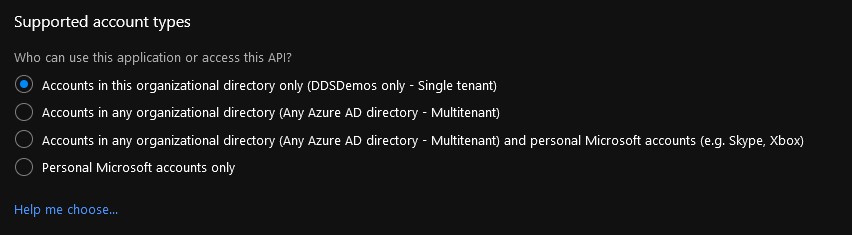

- Wählen Sie den entsprechenden Kontotyp für Ihre Umgebung aus.

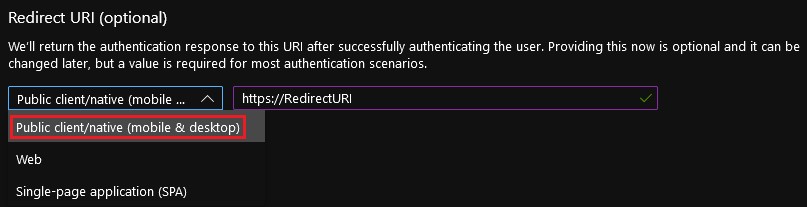

- Legen Sie die Weiterleitungs-URI-Platform auf Public Client/Native (Mobile & Desktop) fest. Der Weiterleitungs-URI kann eine beliebige Adresse mit dem Präfix https:// sein.

- Dieser Wert wird später innerhalb der Einstellung „Weiterleitungs-URI“ im Dell Security Management Server verwendet.

- Der Weiterleitungs-URI ist für die Authentifizierung ohne Kennwort mit Dell Encryption Enterprise erforderlich.

- Klicken Sie auf Registrieren.

- Notieren Sie sich in der Übersicht der APP-Registrierung die Werte für die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant).

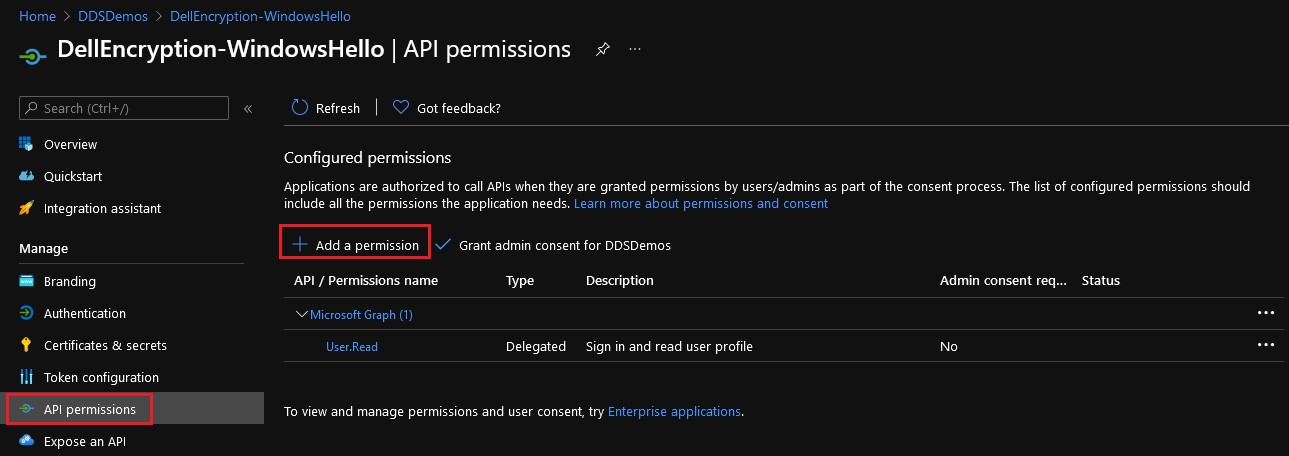

- Wählen Sie im linken Bereich „API-Berechtigungen“ aus und klicken Sie dann im rechten Bereich auf Berechtigung hinzufügen.

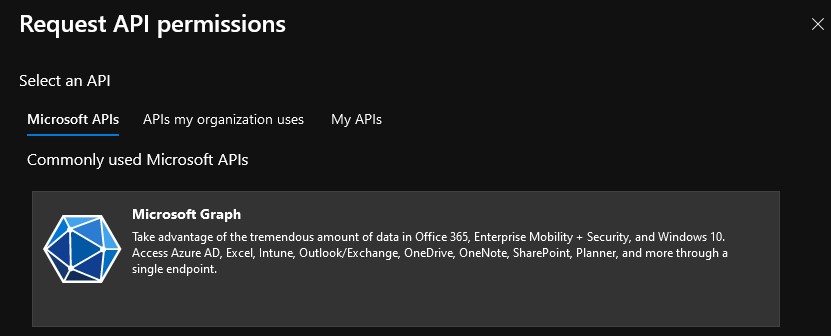

- Wählen Sie im Bereich, der auf der rechten Seite angezeigt wird, Microsoft Diagramm aus der Microsoft-APIs aus.

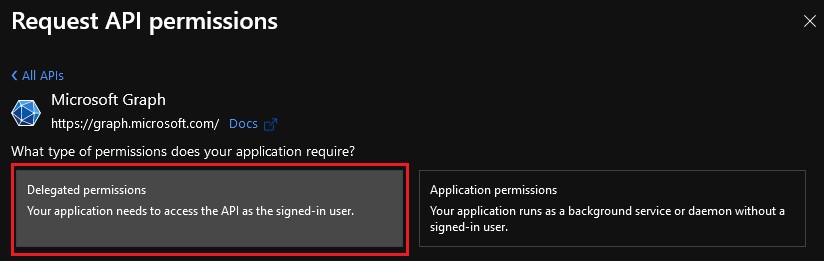

- Klicken Sie auf Delegierte Berechtigungen.

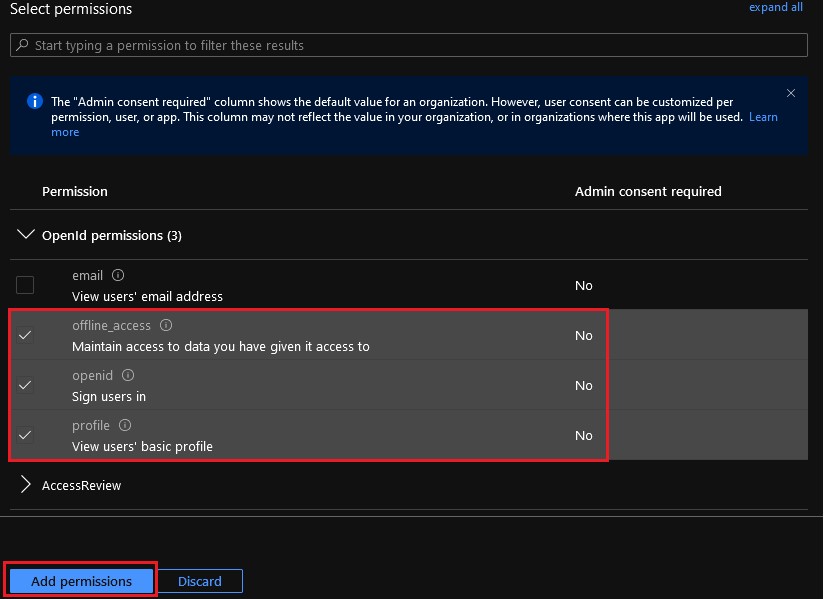

- Wählen Sie

offline_access,openidund aus undprofileklicken Sie dann auf Add permissions.

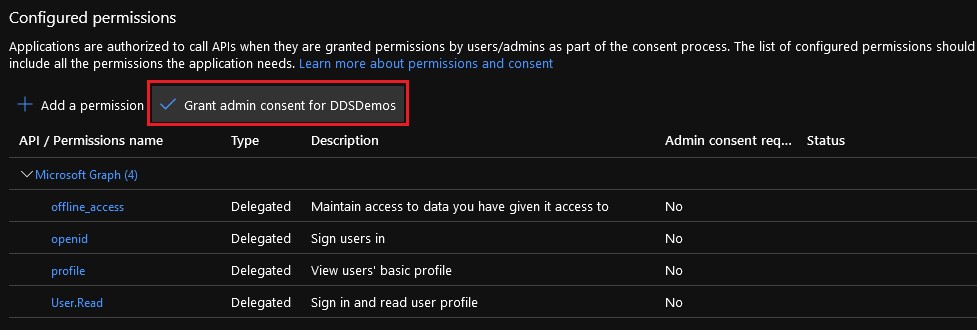

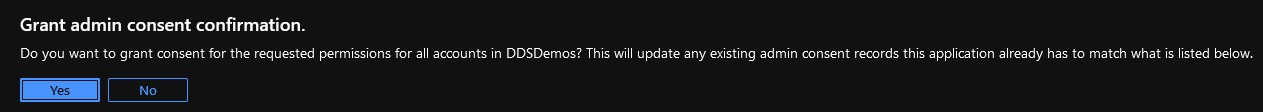

- Wählen Sie Admin-Zustimmung für [Organisation] erteilen aus.

- Klicken Sie auf Ja.

- Die Berechtigungsänderungen werden unternehmensweit durchgeführt.

- Wenn die Berechtigungen gewährt werden, wird in der Spalte „Status“ ein grünes Häkchen angezeigt.

Die konfigurierte Anwendungsregistrierung in Azure Active Directory wird verwendet, um die Authentifizierung ohne Kennwort im Dell Security Management Server zu konfigurieren.

So konfigurieren Sie den Dell Security Management Server:

- Melden Sie sich an bei der Dell Data Security Verwaltungskonsole.

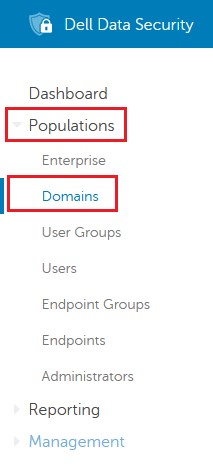

- Klicken Sie im linken Menübereich auf Bestückung und dann Domänen.

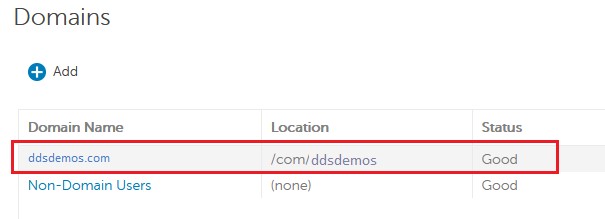

- Wählen Sie Ihre Domäne aus.

- Klicken Sie auf Einstellungen.

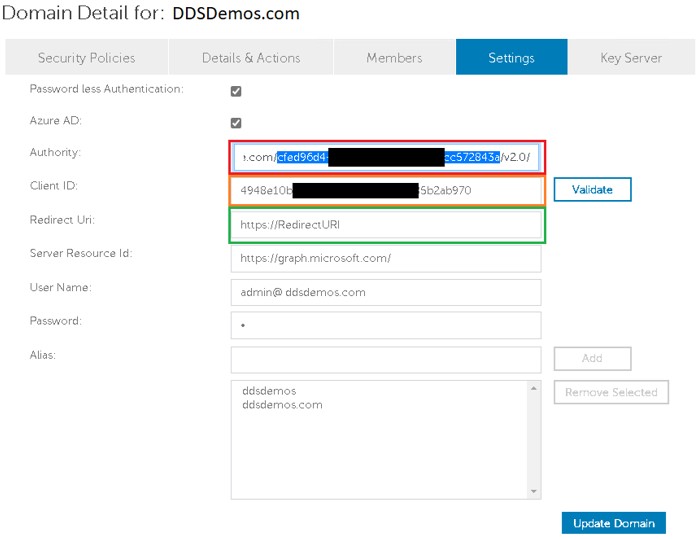

- Über die Domänendetaileinstellungen:

- Wählen Sie Kennwort ohne Authentifizierung aus.

- Wählen Sie Azure AD aus.

- Geben Sie als Autorität https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/ an. Dieses Feld ist im Beispielbild rot hervorgehoben.

- Geben Sie als Client-ID die Anwendungs-ID (Client) im GUID-Format aus der konfigurierten Azure Active Directory-Umgebung an. Dieses Feld ist im Beispielbild orange hervorgehoben.

- Geben Sie als Weiterleitungs-URI die erstellte URL an. Dieses Feld ist im Beispielbild grün hervorgehoben.

- Geben Sie als Serverressourcen-ID die Site an, an dem das Authentifizierungstoken verarbeitet wird. Diese ist mit der Autorität und der Client-ID gekoppelt, um sicherzustellen, dass während der Registrierung die richtige Methode verwendet wird.

- Geben Sie den Benutzernamen und das Kennwort des konfigurierten Domänenadministrators an.

- Klicken Sie auf Domäne aktualisieren.

- [DIRECTORYTENANTID] = Die Verzeichnis-ID (Mandant) aus den Azure Active Directory-Konfigurationsinformationen (Schritt 8)

- Das Feld Autorität verwendet den von oben übernommenen URI, um die Kommunikation zur Auflösung des Tokens beim Aktivierungsversuch des Benutzers zu beginnen. Die "Autorität" ist der primäre Server (URL), mit dem wir eine Verbindung herstellen müssen. Sie enthält den Validierungsmechanismus für die Benutzer, die sich mithilfe dieses Services validieren sollen.

- Unter Client-ID muss die Anwendungs-ID (Client) aus den Azure Active Directory-Konfigurationsinformationen eingegeben werden (Schritt 8).

- Das Feld „Client-ID“ leitet uns zur Kommunikation mit einer bestimmten Anwendung auf dem definierten Mandanten weiter.

- Unter Weiterleitungs-URI muss die erstellte URL aus den Azure Active Directory-Konfigurationsinformationen (Schritt 6) eingegeben werden.

- Hierbei handelt es sich um eine bestimmte von uns gehostete Ressource, um zu zeigen, wie wir uns bei Anmeldungsfehlern bei der Anwendung erneut anmelden möchten.

- Unter Server Ressourcen-ID sollte bei der Verwendung von Azure Active Directory https://graph.microsoft.com/ eingegeben werden.

- Dies ist der primäre Punkt auf der Zielautorität, mit der die native App kommuniziert, damit wir Informationen über die Benutzer erhalten. Mit Azure erfolgt dies auf dem Azure-Back-End, um sicherzustellen, dass die Azure-Authentifizierungsmechanismen übertragen werden.

Endpunkte, auf denen die Policy-basierte Verschlüsselung von Dell Encryption Enterprise ausgeführt wird, können sich jetzt mit Windows Hello-Anmeldedaten auf unterstützten Dell Encryption Enterprise-Versionen authentifizieren.

Nutzen Sie zur Kontaktaufnahme mit dem Support die internationalen Support-Telefonnummern von Dell Data Security.

Gehen Sie zu TechDirect, um online eine Anfrage an den technischen Support zu erstellen.

Zusätzliche Einblicke und Ressourcen erhalten Sie im Dell Security Community Forum.