Che cosa sono gli incidenti Netskope

Riepilogo: Istruzioni dettagliate su come esaminare gli incidenti Netskope seguendo queste istruzioni.

Istruzioni

Un incidente Netskope è un'azione che non rientra tra le normali operazioni, indicate da un amministratore Netskope, tramite profili personalizzati o predefiniti. Netskope suddivide questi incidenti come incidenti di prevenzione della perdita di dati (DLP), anomalie, credenziali compromesse o file che sono stati messi in quarantena o posti in uno stato di deposito legale.

Prodotti interessati:

- Netskope

- In un web browser accedere alla console web Netskope:

- Datacenter degli Stati Uniti: https://[TENANT].goskope.com/

- Datacenter dell'Unione europea: https://[TENANT].eu.goskope.com/

- Datacenter di Francoforte: https://[TENANT].de.goskope.com/

Nota: [TENANT] = nome del tenant nell'ambiente - Accedere alla console web Netskope.

- Cliccare su Incidents.

- Cliccare sulla pagina Incidents appropriata.

Per maggiori informazioni sugli incidenti, cliccare sull'opzione appropriata.

La pagina DLP contiene informazioni sugli incidenti DLP che si verificano nell'ambiente.

La pagina DLP fornisce queste informazioni su ogni incidente DLP:

- Oggetto: visualizza il file o l'oggetto che ha attivato la violazione. Cliccando sull'oggetto si apre una pagina con ulteriori dettagli in cui è possibile modificare lo stato, assegnare incidenti, modificare la gravità ed eseguire azioni.

- Modo d'uso: visualizza l'applicazione che ha attivato la violazione.

- Esposizione: Mostra i file classificati in base all'esposizione, ad esempio Pubblico - Indicizzato, Pubblico - Non in elenco, Pubblico, Privato, Condiviso esternamente, Condiviso internamente e Condiviso a livello aziendale.

- Violazione: riporta il numero di violazioni all'interno del file.

- Ultima azione: Mostra l'azione intrapresa più di recente.

- Stato: visualizza lo stato dell'evento. Esistono tre categorie di stato: Nuovo, In corso e Risolto.

- Assegnatario: visualizza l'utente incaricato di monitorare l'evento.

- Livello di gravità: indica il livello di gravità. I livelli di gravità con cui viene classificato un evento sono quattro: Low, Medium, High e Critical.

- Timestamp: visualizza la data e l'ora in cui si è verificata la violazione.

La pagina Anomalies fornisce informazioni sui vari tipi di anomalie rilevate.

Esistono tre categorie di pagina Anomalies . Per ulteriori informazioni, cliccare su Summary, Details o Configure.

Riepilogo

La pagina Riepilogo mostra il totale delle anomalie, le anomalie per livello di rischio e le dimensioni anomale (percentuale per categoria). Sono inoltre presenti tabelle che mostrano le anomalie per profili e utenti. È possibile utilizzare un campo di query per cercare anomalie specifiche. La pagina Summary contiene anche filtri per individuare le anomalie in base al livello di rischio, tutte o solo le nuove anomalie o le anomalie in base a un profilo specifico.

Cliccare su By Profile per visualizzare il numero di anomalie rilevate per ciascun tipo insieme alla data e l'ora dell'ultima rilevazione. Vengono visualizzati solo i profili relativi alle anomalie rilevate.

Cliccare su By User per visualizzare il numero di anomalie associate a ciascun utente insieme alla distribuzione del livello di rischio. Cliccare su un elemento per aprire la pagina dei dettagli per informazioni specifiche sui profili o sugli utenti.

Dettagli

La pagina Details mostra ulteriori informazioni sulle anomalie. Da questa pagina è possibile confermare di aver preso visione delle anomalie (tutte le anomalie o solo anomalie specifiche). È possibile utilizzare un campo di query per cercare anomalie specifiche. La pagina Details contiene anche filtri per individuare le anomalie in base al livello di rischio, tutte o solo le nuove anomalie o le anomalie in base a un profilo specifico.

Le informazioni disponibili nella pagina Dettagli includono:

- Livello di rischio

- Indirizzo e-mail dell'utente

- Tipo di profilo

- Descrizione

- Dimensioni

- Data e ora

Cliccare su un elemento per visualizzare informazioni dettagliate su rischi, applicazioni e utenti. Per rimuovere una o più anomalie, selezionare la casella di controllo accanto a un elemento e cliccare su Acknowledge o su Acknowledge All.

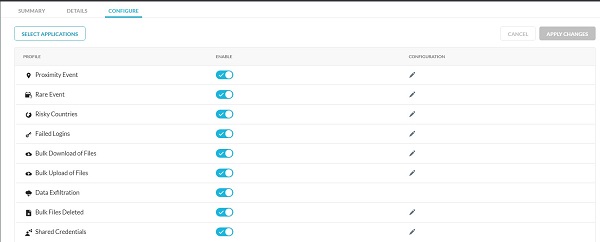

Configurazione

La pagina Configure consente di abilitare o disabilitare il rilevamento dei profili anomali e configurare la modalità di monitoraggio delle anomalie.

Per configurare un profilo, cliccare sull'icona della matita nella colonna Configuration. Per configurare le applicazioni, cliccare su Select Applications. Cliccare su Apply Changes per salvare le configurazioni.

| Profili | Utilizzo |

|---|---|

| Applicazioni | Configurare le applicazioni che devono eseguire il rilevamento delle anomalie. |

| Proximity Event | Configurare la distanza (in miglia) tra due posizioni o il tempo (in ore) che devono segnalare una modifica della posizione. Inoltre, è possibile autorizzare i percorsi di rete affidabili in modo da identificare le reti affidabili e ottimizzare il rilevamento delle anomalie di prossimità. |

| Rare Event | Configurare il periodo di tempo (in numero di giorni) di un evento raro. |

| Failed Logins | Configurare il numero di accessi non riusciti e l'intervallo di tempo. |

| Bulk Download of Files | Configurare il numero dei file scaricati e l'intervallo di tempo. |

| Bulk Upload of Files | Configurare il numero dei file caricati e l'intervallo di tempo. |

| Bulk Files Deleted | Configurare il numero dei file eliminati e l'intervallo di tempo. |

| Data Exfiltration | Abilita o disabilita il trasferimento o il recupero dei dati da un computer o un server. |

| Shared Credentials | Specificare se consentire o no la condivisione delle credenziali utilizzando intervalli di tempo. |

Il dashboard Compromised Credentials informa l'utente delle credenziali compromesse note per gli account utilizzati dai dipendenti.

Il dashboard Compromised Credentials include:

- Numero totale di utenti le cui credenziali sono state compromesse

- Utenti identificati e rilevati

- Riferimenti multimediali alle violazioni dei dati sia in forma di tabella che di grafico

- Indirizzo e-mail compromesso di un utente

- Stato dell'origine dati

- La fonte delle informazioni

- Data in cui le credenziali sono state compromesse

Per rimuovere una o più credenziali compromesse, selezionare la casella di controllo accanto a un elemento e cliccare su Acknowledge o Acknowledge All.

La pagina Malware fornisce informazioni sui malware rilevati nell'ambiente.

La pagina Malware include:

- Malware: Il numero di attacchi malware rilevati dalla scansione

- Utenti interessati: Il numero di utenti i cui file sono interessati da uno specifico attacco malware

- File interessati: Il numero di file messi in quarantena o che hanno attivato un avviso.

- Nome malware: Nome del malware rilevato

- Tipo di malware: Il tipo di malware rilevato

- Livello di gravità: La gravità assegnata al malware

- Data ultima azione: Data in cui il primo file è stato rilevato dalla scansione ed è stata eseguita un'azione in base al profilo di quarantena selezionato

Cliccare su un elemento nella pagina per visualizzare dettagli più completi o per mettere in quarantena, ripristinare o contrassegnare il file come sicuro.

La pagina Malicious Sites consente di visualizzare gli endpoint dei siti potenzialmente dannosi.

Le informazioni visualizzate in questa pagina includono:

- Siti consentiti: Siti visitati dagli utenti che non sono stati bloccati

- Siti dannosi totali: Il numero totale di siti dannosi che sono stati visitati.

- Utenti consentiti: Il numero di utenti a cui non è stato impedito di visitare un sito dannoso

- Luogo: L'indirizzo IP o l'URL del sito dannoso

- Livello di gravità: Il livello di gravità del sito dannoso

- Categoria: Il tipo di sito dannoso rilevato

- Destinazione sito: La posizione da cui è stato scaricato il malware

La pagina Quarantine mostra un elenco di file in quarantena.

La pagina Quarantine contiene le seguenti informazioni sul file in quarantena:

- Data di svolgimento: Data in cui il file è stato messo in quarantena

- Nome file: Nome del file al momento della quarantena

- Nome file originale: Nome originale del file in quarantena

- Nome policy: Nome della policy applicata che causa la quarantena del file

- Violazione: La violazione della policy che causa la messa in quarantena del file

- Proprietario file: Il proprietario del file in quarantena

- Metodo di rilevamento: Metodo utilizzato per rilevare la violazione

È possibile eseguire azioni su ciascuno dei file in quarantena. Selezionare la casella di controllo accanto a un file in quarantena e, in basso a destra, cliccare su:

- Contatti proprietari: È possibile contattare il proprietario del file in quarantena

- Scarica file: È possibile scaricare il file tombstone

- Passa all'azione: È possibile ripristinare o bloccare il file contrassegnato per la rimozione definitiva

La pagina Legal Hold contiene un elenco di file conservati a fini legali.

La pagina Legal Hold contiene le seguenti informazioni sul file conservato a fini legali:

- Data di svolgimento: Data in cui il file è stato posto in deposito legale

- Nome file: Il nome del file nel momento in cui è stato posto in deposito legale

- Nome file originale: Il nome originale del file che è stato messo in deposito legale

- Nome policy: Il nome della policy applicata che causa il deposito legale del file

- Violazione: La violazione della policy causa il deposito legale del file

- Proprietario file: Proprietario del file che si trova nel deposito legale

- Metodo di rilevamento: Metodo utilizzato per rilevare la violazione

È possibile eseguire azioni su ciascuno dei file conservati a fini legali. Selezionare la casella di controllo accanto a un file conservato a fini legali e, in basso a destra, cliccare su:

- Contatti proprietari: In questo modo si contatta il proprietario del file

- Scarica file: In questo modo il file viene scaricato