Uitsluitingen of opnames maken voor VMware Carbon Black Cloud

Résumé: VMware Carbon Black uitsluitingen en opnames kunnen worden geconfigureerd door deze instructies te volgen.

Instructions

VMware Carbon Black gebruikt de reputatie- en machtigingsregels om uitsluitingen (goedkeuringslijsten) van de volgende generatie antivirus (NGAV) en opnames (blokkeerlijsten) te verwerken. VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced en VMware Carbon Black Cloud Enterprise gebruiken Eindpuntdetectie en respons (EDR). EDR wordt ook beïnvloed door reputatie- en machtigingsregels. In dit artikel worden beheerders begeleid bij het instellen van deze waarden, samen met eventuele relevante kanttekeningen.

Betreffende producten:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

Betreffende besturingssystemen:

Windows

Mac

Linux

VMware Carbon Black Onboarding deel 3: Policies and Groups

Duur: 03:37

Ondertiteling: Beschikbaar in meerdere talen.

VMware Carbon Black Cloud gebruikt een combinatie van beleid en reputatie om te bepalen welke bewerkingen plaatsvinden.

Klik op het betreffende onderwerp voor meer informatie.

VMware Carbon Black Cloud preventiebeleid verschilt van het beleid van VMware Carbon Black Cloud Standard, Advanced en Enterprise. Klik op het betreffende product voor meer informatie.

VMware Carbon Black Cloud Prevention biedt een gestroomlijnde benadering van machtigingensregels en blokkerings- en isolatieregels omdat het geen EDR gebruikt.

Klik op het betreffende onderwerp voor meer informatie.

Machtigingsregels bepalen welke bewerkingen applicaties op bepaalde paden kunnen uitvoeren.

Machtigingsregels zijn padgebonden en hebben voorrang op zowel blokkerings- en isolatieregels als reputatie.

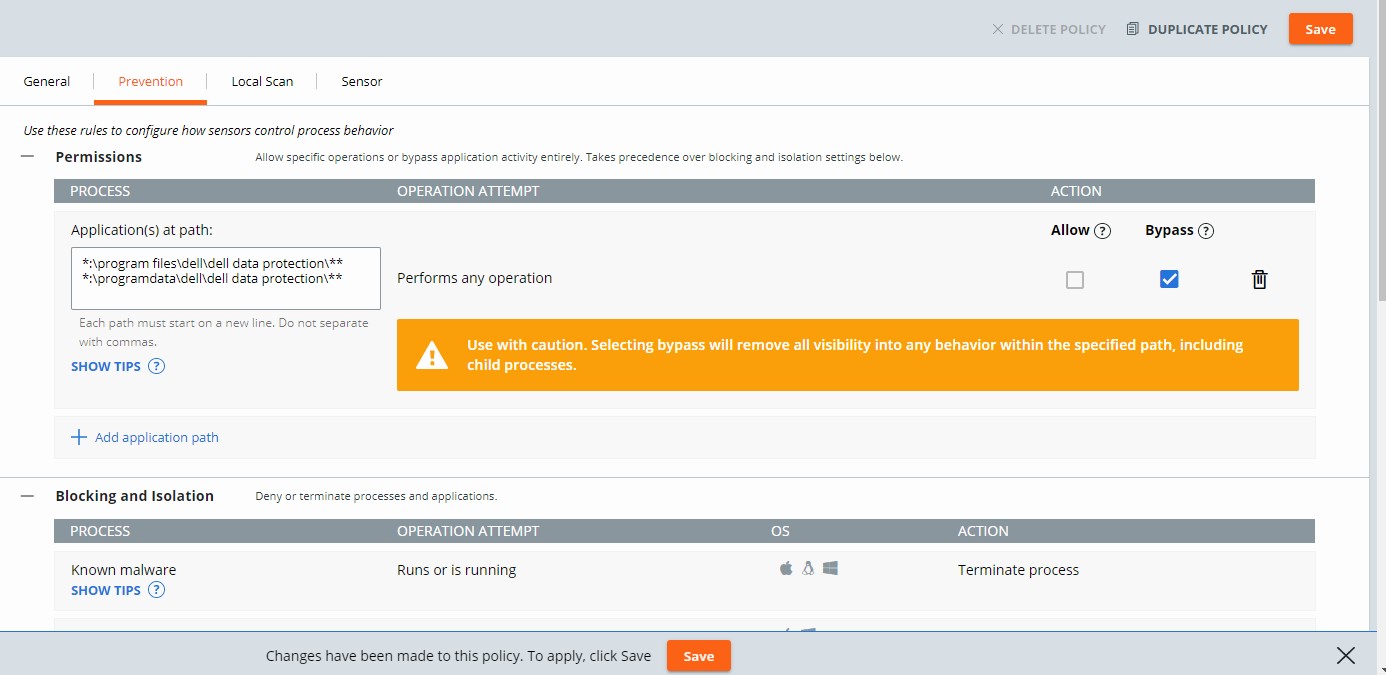

U maakt als volgt een machtigingsregel:

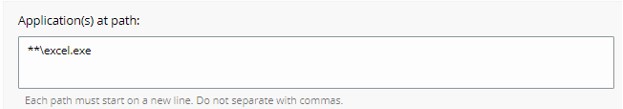

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Meld u aan bij de VMware Carbon Black Cloud.

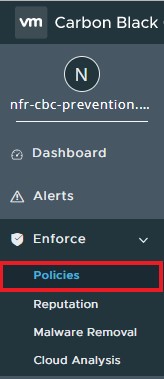

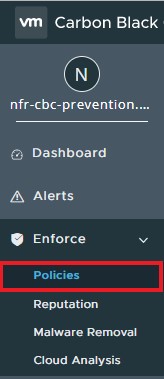

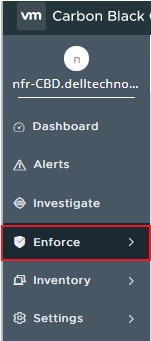

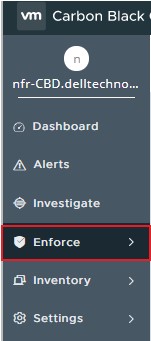

- Klik in het linkermenu op Enforce.

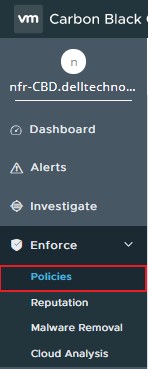

- Klik op Policies.

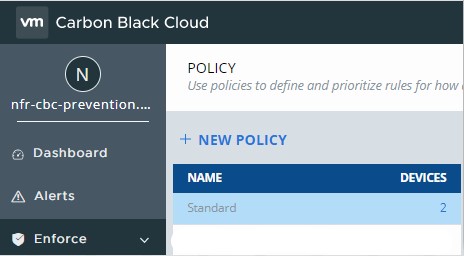

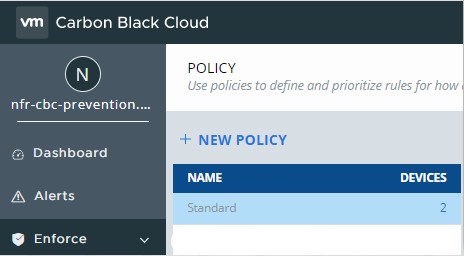

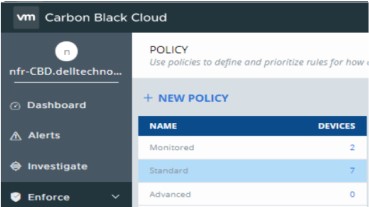

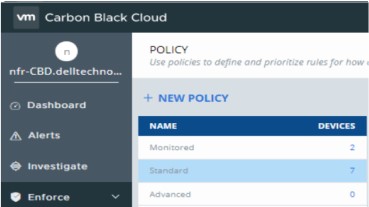

- Selecteer de beleidsregel die u wilt wijzigen.

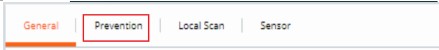

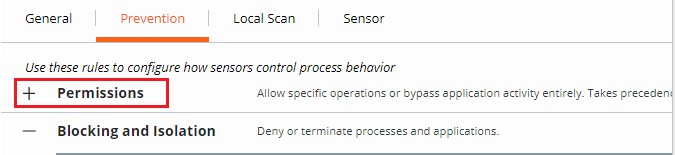

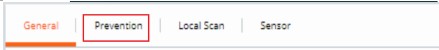

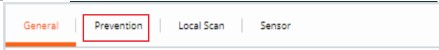

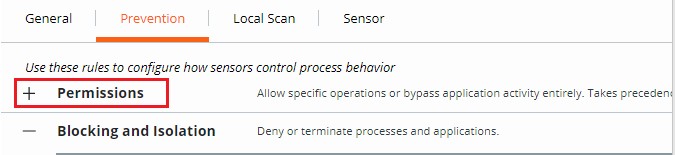

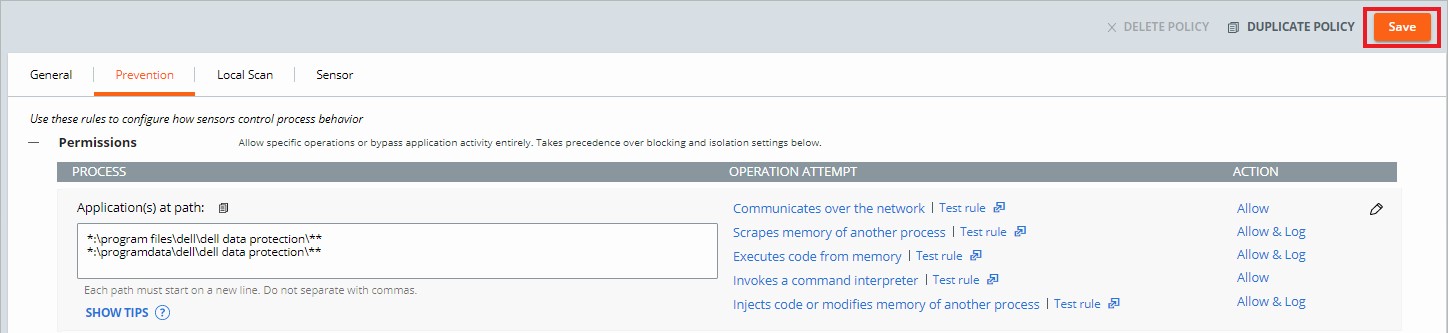

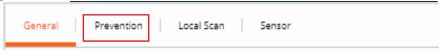

- Klik in het rechtermenu op Prevention.

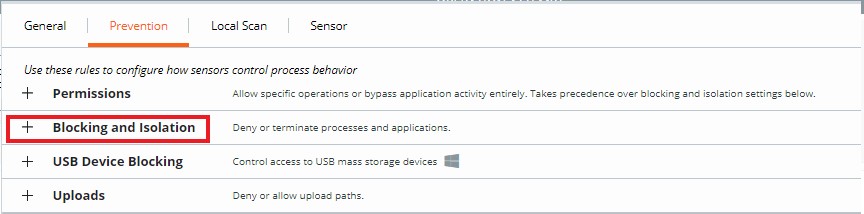

- Klik om Permissions uit te vouwen.

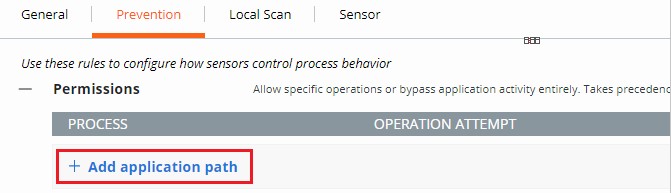

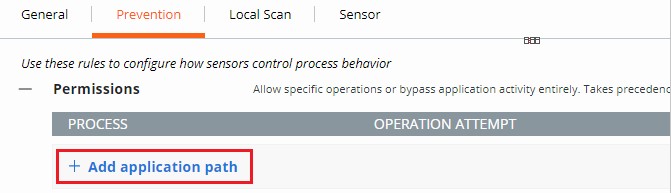

- Klik om Add application path uit te vouwen.

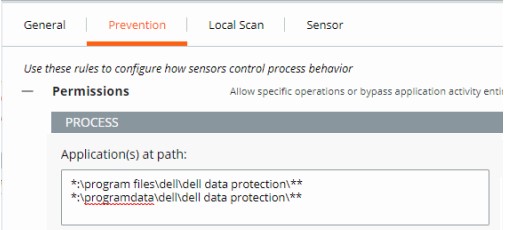

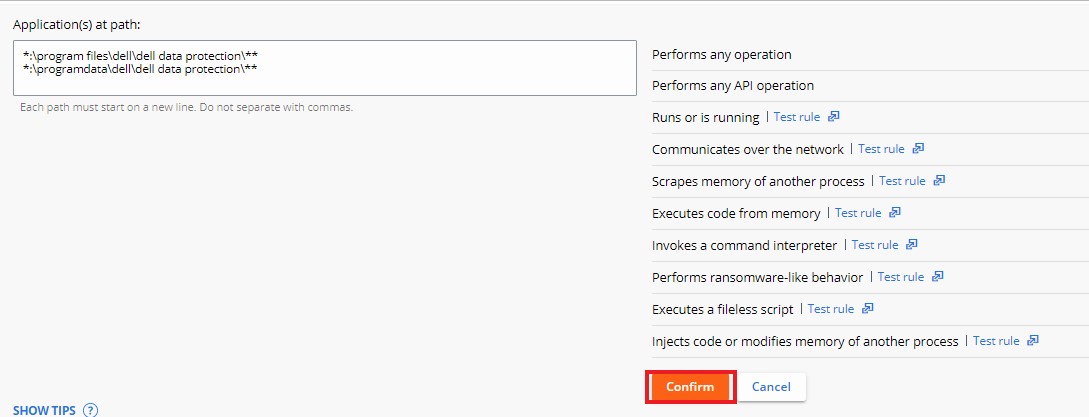

- Vul het gewenste pad in waarop een omleiding moet worden ingesteld.

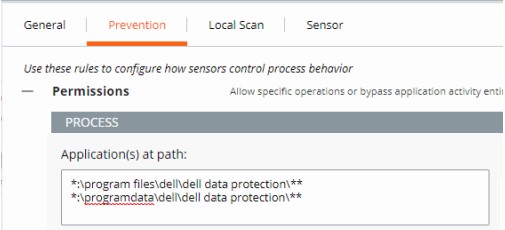

- In de voorbeeldafbeelding worden de volgende paden gebruikt:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- In dit voorbeeld zijn de acties die worden toegepast van invloed op alle bestanden op alle stations met de paden

\program files\dell\dell data protection\en\programdata\dell\dell data protection\. - De lijst met machtigingen van VMware Carbon Black maakt gebruik van een glob-gebonden opmaakstructuur.

- Omgevingsvariabelen zoals

%WINDIR%worden ondersteund. - Een enkel sterretje (*) komt overeen met alle tekens in dezelfde map.

- Dubbele sterretjes (**) komen overeen met alle tekens in dezelfde directory, meerdere mappen en alle mappen boven of onder de opgegeven locatie of bestand.

- Voorbeelden:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

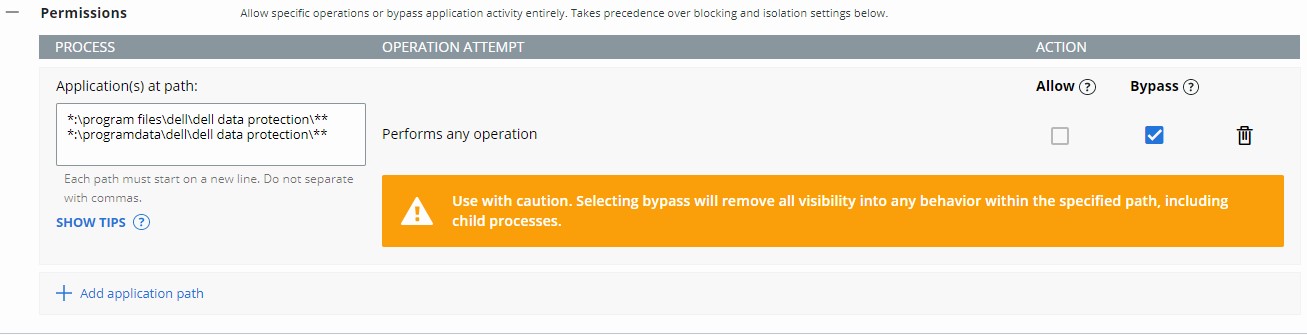

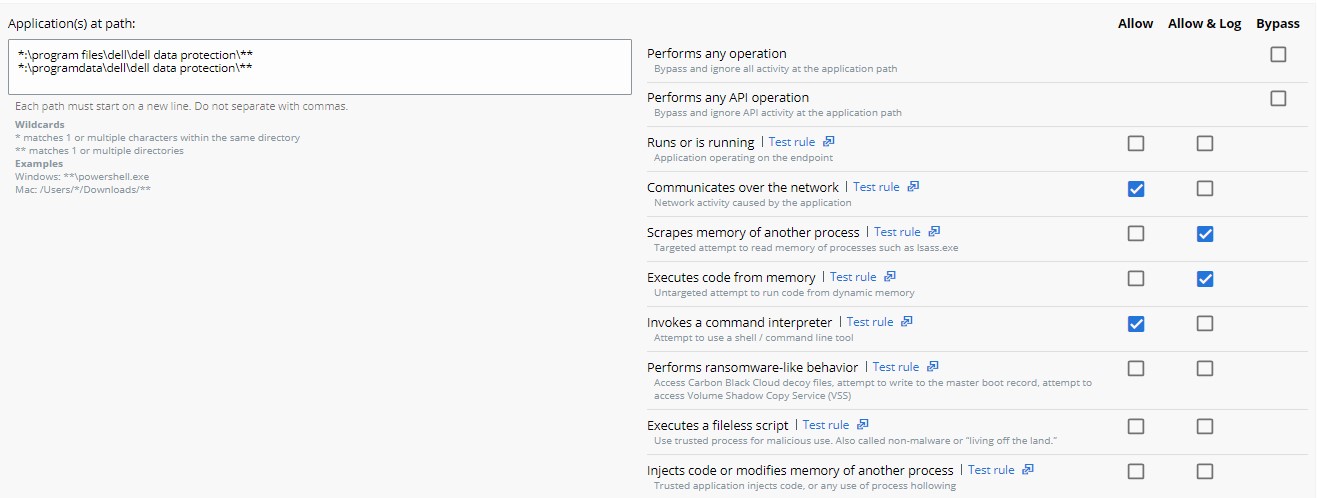

- Selecteer de Action die moet worden afgedwongen.

- In de voorbeeldafbeelding worden verschillende bewerkingen uitgevoerd door Allow (Toestaan ) of Bypass (Overslaan) te selecteren.

- Wanneer de bewerkingspoging van Performs een bewerking is geselecteerd, overschrijft dit elke andere bewerkingspoging en schakelt u de selectie van een andere optie uit.

- Actiedefinities:

- Allow - Staat het gedrag in het opgegeven pad toe met informatie over de actie die wordt vastgelegd door VMware Carbon Black Cloud.

- Bypass - Elk gedrag is toegestaan in het opgegeven pad. Er wordt geen informatie verzameld.

- Klik rechtsboven of aan de onderkant van de pagina op Save.

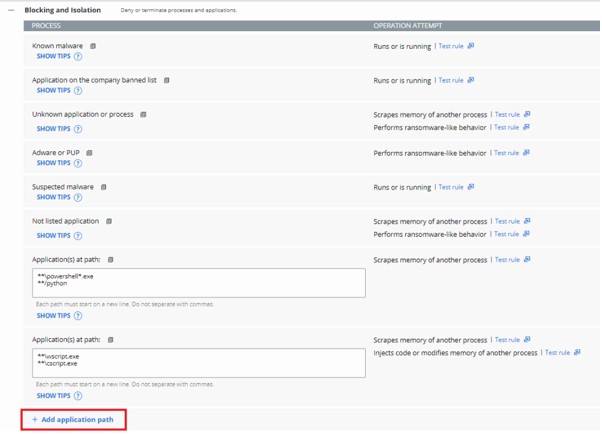

Blokkerings- en isolatieregels zijn padgebonden en hebben voorrang op de reputatie. Met de regels voor blokkeren en isoleren kunnen we een actie 'Deny operation' of 'Terminate process' instellen wanneer een specifieke bewerking wordt geprobeerd.

U maakt als volgt een blokkerings- en isolatieregel:

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Meld u aan bij de VMware Carbon Black Cloud.

- Klik in het linkermenu op Enforce.

- Klik op Policies.

- Selecteer de beleidsregel die u wilt wijzigen.

- Klik in het rechtermenu op Prevention.

- Klik om Blocking and Isolation uit te vouwen.

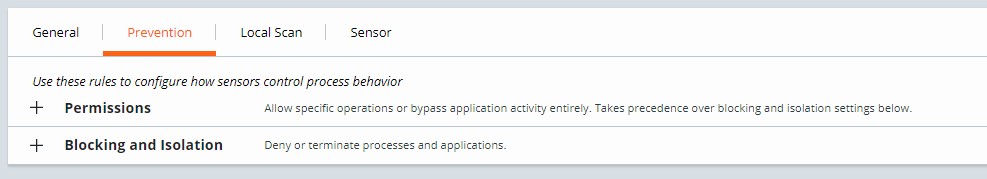

- Vul het applicatiepad in waarop u een blokkerings- en isolatieregel wilt instellen.

- In de voorbeeldafbeelding wordt gebruikgemaakt van excel.exe.

- De ingestelde acties zijn van toepassing op de applicatie met de naam excel.exe uitgevoerd vanuit een willekeurige directory.

- De lijst met machtigingen van VMware Carbon Black maakt gebruik van een glob-gebonden opmaakstructuur.

- Omgevingsvariabelen zoals

%WINDIR%worden ondersteund. - Een enkel sterretje (*) komt overeen met alle tekens in dezelfde map.

- Dubbele sterretjes (**) komen overeen met alle tekens in dezelfde directory, meerdere mappen en alle mappen boven of onder de opgegeven locatie of bestand.

- Voorbeelden:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Klik rechtsboven op Save.

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced en VMware Carbon Black Cloud Enterprise bieden opties met machtigingenregels, evenals regels voor blokkeren en isoleren, vanwege opname van EDR.

Klik op het betreffende onderwerp voor meer informatie.

Machtigingsregels bepalen welke bewerkingen applicaties op bepaalde paden kunnen uitvoeren.

Machtigingsregels zijn padgebonden en hebben voorrang op zowel blokkerings- en isolatieregels als reputatie.

U maakt als volgt een machtigingsregel:

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Meld u aan bij de VMware Carbon Black Cloud.

- Klik in het linkermenu op Enforce.

- Klik op Policies.

- Selecteer de beleidsregel die u wilt wijzigen.

- Klik in het rechtermenu op Prevention.

- Klik om Permissions uit te vouwen.

- Klik om Add application path uit te vouwen.

- Vul het gewenste pad in waarop een omleiding moet worden ingesteld.

- In de voorbeeldafbeelding worden de volgende paden gebruikt:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- In dit voorbeeld zijn de acties die worden toegepast van invloed op alle bestanden op alle stations met de paden \program files\dell\dell data protection\ en \programdata\dell\dell data protection\.

- De lijst met machtigingen van VMware Carbon Black maakt gebruik van een glob-gebonden opmaakstructuur.

- Omgevingsvariabelen zoals%WINDIR% worden ondersteund.

- Een enkel sterretje (*) komt overeen met alle tekens in dezelfde map.

- Dubbele sterretjes (**) komen overeen met alle tekens in dezelfde directory, meerdere mappen en alle mappen boven of onder de opgegeven locatie of bestand.

- Voorbeelden:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Selecteer de Action die moet worden afgedwongen.

- In de voorbeeldafbeelding krijgen bewerkingen verschillende acties door Allow, Allow & Log of Bypass te selecteren.

- Wanneer de bewerking voor Performs any operation wordt geselecteerd, wordt een eventuele andere bewerking overschreven en wordt de selectie van een andere optie uitgeschakeld.

- Elke actie behalve Performs any action kan op meerdere bewerkingspogingen worden toegepast.

- Actiedefinities:

- Allow - Hiermee kunt u het gedrag in het opgegeven pad toestaan; geen van de opgegeven gedragingen in het pad wordt vastgelegd. Er worden geen data naar de VMware Carbon Black Cloud verzonden.

- Allow & Log - Hiermee wordt het gedrag in het opgegeven pad toegestaan; alle activiteiten worden vastgelegd. Alle data worden gerapporteerd aan de VMware Carbon Black Cloud.

- Bypass - Alle gedrag is toegestaan in het opgegeven pad; er wordt niets in het logboek vastgelegd. Er worden geen data naar de VMware Carbon Black Cloud verzonden.

- Klik op Confirm onder de Permissions om de beleidswijziging in te stellen.

- Klik rechtsboven op Save.

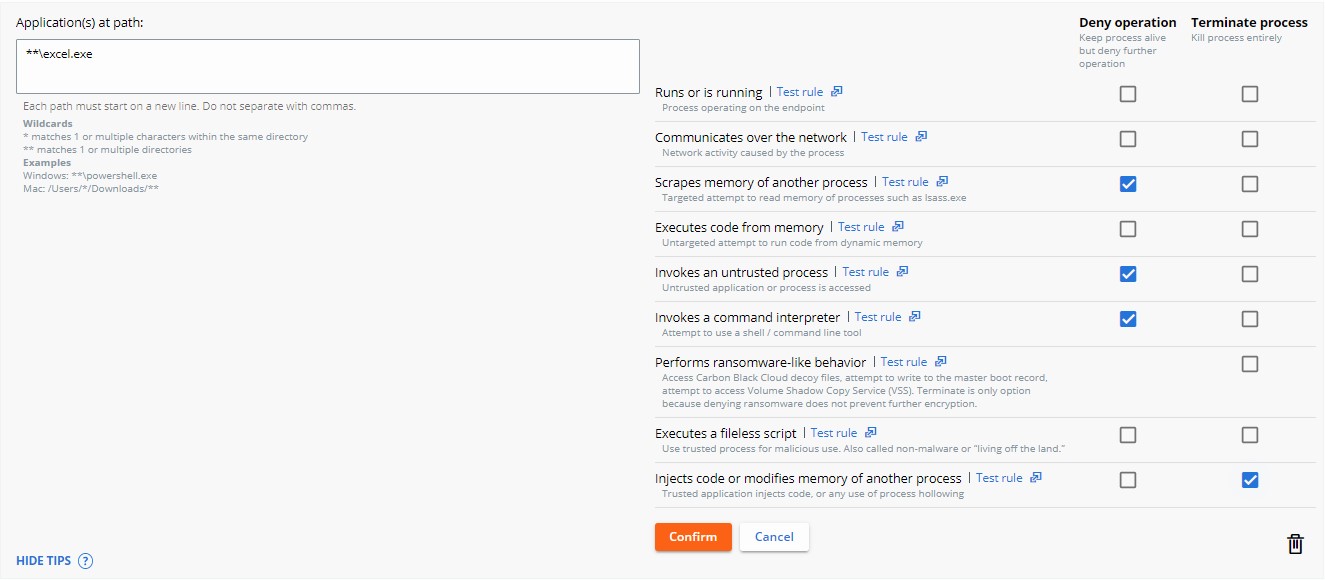

Blokkerings- en isolatieregels zijn padgebonden en hebben voorrang op de reputatie. Met de regels voor blokkeren en isoleren kunnen we een actie 'Deny operation' of 'Terminate process' instellen wanneer een specifieke bewerking wordt geprobeerd.

U maakt als volgt een blokkerings- en isolatieregel:

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Meld u aan bij de VMware Carbon Black Cloud.

- Klik in het linkermenu op Enforce.

- Klik op Policies.

- Selecteer de beleidsregel die u wilt wijzigen.

- Klik in het rechtermenu op Prevention.

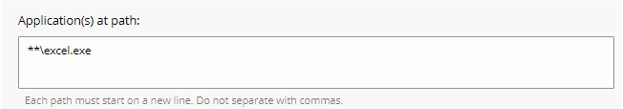

- Klik om Blocking and Isolation uit te vouwen.

- Klik om Add application path uit te vouwen.

- Vul het applicatiepad in waarop u een blokkerings- en isolatieregel wilt instellen.

- In de voorbeeldafbeelding wordt gebruikgemaakt van excel.exe.

- De ingestelde acties zijn van toepassing op de applicatie met de naam excel.exe uitgevoerd vanuit een willekeurige directory.

- De lijst met machtigingen van VMware Carbon Black maakt gebruik van een glob-gebonden opmaakstructuur.

- Omgevingsvariabelen zoals

%WINDIR%worden ondersteund. - Een enkel sterretje (*) komt overeen met alle tekens in dezelfde map.

- Dubbele sterretjes (**) komen overeen met alle tekens in dezelfde directory, meerdere mappen en alle mappen boven of onder de opgegeven locatie of bestand.

- Voorbeelden:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Selecteer de Action die moet worden ondernomen wanneer aan de bewerkingspoging wordt voldaan en klik op Confirm.

- Klik rechtsboven op Save.

- Weigerbewerking voorkomt dat de vermelde applicatie de opgegeven bewerking uitvoert die de applicatie heeft geprobeerd uit te voeren.

- Het proces beëindigen beëindigt het proces zodra de opgegeven bewerking probeert uit te voeren.

VMware Carbon Black wijst een reputatie toe aan elk bestand dat wordt uitgevoerd op een apparaat waarop de sensor is geïnstalleerd. Bestaande bestanden beginnen met een effectieve reputatie van LOCAL_WHITE totdat ze worden uitgevoerd of totdat de achtergrondscan ze heeft verwerkt en een definitievere reputatie geeft.

Add an Application to the Reputation List of raadpleeg Reputation Descriptions. Klik op het betreffende onderwerp voor meer informatie.

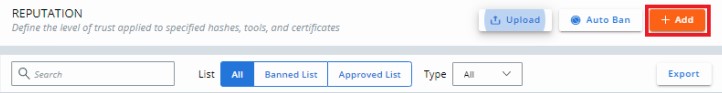

Een applicatie kan aan de reputatielijst worden toegevoegd via de Reputations Page of de Alerts Page. Klik op de betreffende optie voor meer informatie.

U voegt als volgt een toepassing toe aan de reputatielijst via de reputatiepagina:

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Meld u aan bij de VMware Carbon Black Cloud.

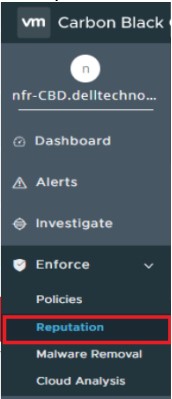

- Klik in het linkermenu op Enforce.

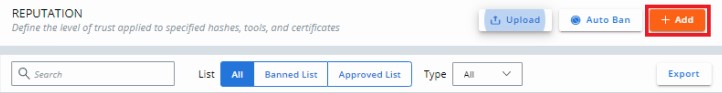

- Klik op Reputation.

Een beheerder kan een applicatie toevoegen aan de reputatielijst met behulp van de SHA256 hash, IT-tool of het ondertekeningscertificaat. Klik op de betreffende optie voor meer informatie.

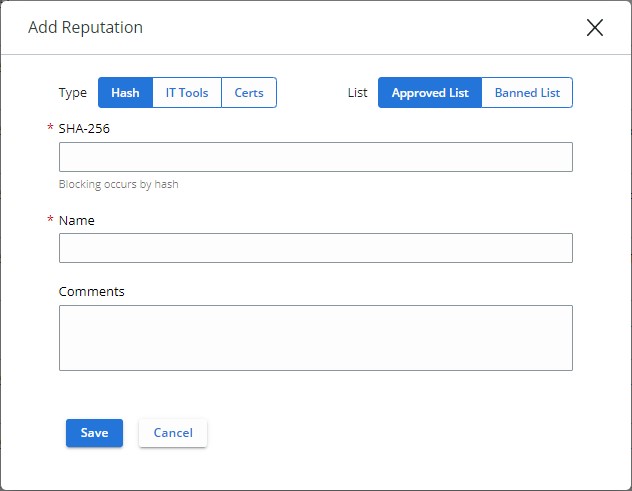

U kunt als volgt handmatig een SHA256-hash toevoegen:

- Klik op Add.

- Vanuit Add Reputation:

- Selecteer Hash voor het Type.

- Selecteer Approved List of Banned List voor de List.

- Vul de SHA-256 hash in.

- Vul een Name in voor de vermelding.

- U kunt eventueel ook Comments invullen.

- Klik op Opslaan.

- Goedgekeurde lijst stelt automatisch alle getroffen en bekende bestanden in op een reputatie van Company Approved.

- Verboden lijst stelt automatisch alle getroffen en bekende bestanden in op een reputatie van Company Banned.

U kunt als volgt handmatig een IT-tool toevoegen:

- Klik op Add.

- Vanuit Add Reputation:

- Selecteer IT Tools voor het Type.

- Vul het relatieve Path of trusted IT tool in.

- Selecteer eventueel Include all child processes.

- U kunt eventueel ook Comments invullen.

- Klik op Opslaan.

- IT-tools kunnen alleen aan de Approved List worden toegevoegd. Met De goedgekeurde lijst worden alle getroffen en bekende bestanden automatisch ingesteld op een lokale white-reputatie.

- De optie Omvat alle notities over onderliggende processen die, indien geselecteerd, alle bestanden die worden verwijderd door onderliggende processen van de nieuw gedefinieerde vertrouwde IT-tool, ook het initiële vertrouwen ontvangen.

- Relatieve paden voor IT-tools geven aan dat het gedefinieerde pad kan worden afgehandeld door het gedefinieerde pad.

Voorbeeld:

Voor de volgende voorbeelden is Path of trusted IT tool ingesteld op:

\sharefolder\folder2\application.exe

Als een administrator probeert het bestand op deze locaties uit te voeren, slaagt de uitsluiting:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Als een administrator probeert het bestand op deze locaties uit te voeren, mislukt de uitsluiting:

E:\folder2\application.exeH:\sharefolder\application.exe

In de mislukte voorbeelden kan het pad niet volledig worden afgehandeld.

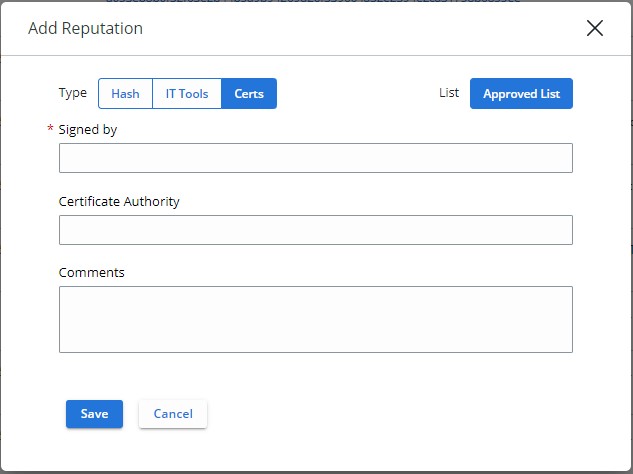

U kunt als volgt handmatig een ondertekeningscertificaat toevoegen:

- Klik op Add.

- Vanuit Add Reputation:

- Selecteer Certs voor het Type.

- Vul het veld Signed by in.

- Optioneel kunt u ook de Certificate Authority invullen.

- Optioneel kunt u ook de Comments invullen.

- Klik op Opslaan.

- Een ondertekeningscertificaat kan alleen worden toegevoegd aan de Approved List. Met De goedgekeurde lijst worden alle getroffen en bekende bestanden automatisch ingesteld op een lokale white-reputatie.

- Voor meer informatie over het toevoegen van ondertekeningscertificaten aan een reputatie, raadpleegt u Een ondertekeningscertificaat toevoegen in de reputatielijst van de VMware Carbon Black Cloud (in het Engels).

U voegt als volgt een applicatie toe aan de reputatielijst op de waarschuwingspagina:

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Meld u aan bij de VMware Carbon Black Cloud.

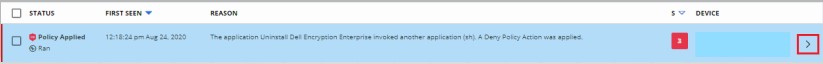

- Klik op Alerts.

- Selecteer de dubbele punthaak naast de waarschuwing waarvoor u de applicatie wilt goedkeuren.

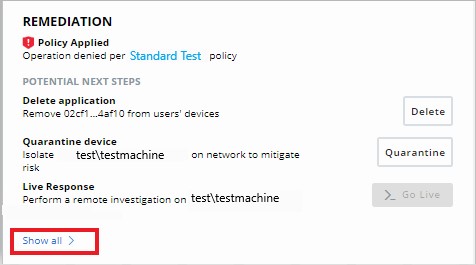

- Klik op Show all onder de het subgedeelte Remediation.

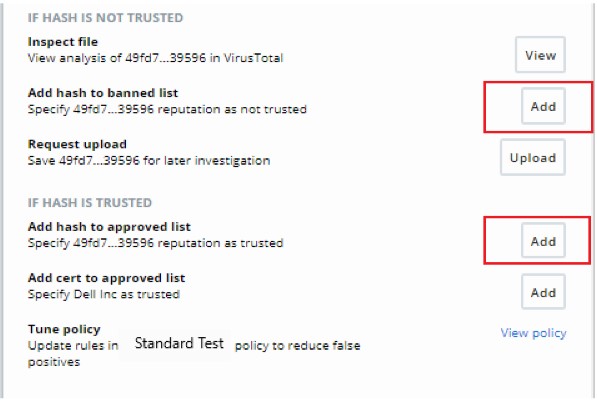

- Klik op Add om het bestand toe te voegen aan de Banned List of de Approved List, afhankelijk van of de hash wel of niet vertrouwd is.

| Prioriteit | Reputatie | Zoekwaarde van reputatie | Beschrijving |

|---|---|---|---|

| 1 | Ignore | NEGEREN | Controleer de reputatie die Carbon Black Cloud toewijst aan productbestanden en verleent ze volledige machtigingen om uit te voeren.

|

| 2 | Lijst goedgekeurd door bedrijf | COMPANY_WHITE_LIST | Hashes die handmatig aan de Company Approved List zijn toegevoegd via Enforce > Reputations |

| 3 | Lijst met verboden bedrijven | COMPANY_BLACK_LIST | Hashes die handmatig aan de Company Banned List zijn toegevoegd via Enforce > Reputations |

| 4 | Vertrouwde goedgekeurde lijst | TRUSTED_WHITE_LIST | Bewezen goed door Carbon Black vanuit de cloud, lokale scanner of beide |

| 5 | Bekende malware | KNOWN_MALWARE | Bewezen slecht door Carbon Black vanuit de cloud, lokale scanner of beide |

| 6 | Suspect/Heuristic Malware | SUSPECT_MALWARE HEURISTIC | Verdachte malware die door Carbon Black is gedetecteerd, maar die niet niet noodzakelijkerwijs schadelijk is |

| 7 | Adware/PUP Malware | ADWARE PUP | Adware en potentieel ongewenste programma's die worden gedetecteerd door Carbon Black |

| 8 | Local White | LOCAL_WHITE | Bestand voldoet aan een van de volgende voorwaarden:

|

| 9 | Algemene goedgekeurde lijst | COMMON_WHITE_LIST | Bestand voldoet aan een van de volgende voorwaarden:

|

| 10 | Not Listed/Adaptive Approved List | NOT_LISTEDADAPTIVE_WHITE_LIST | De not listed-reputatie geeft aan dat nadat de sensor de applicatie-hash met lokale scanner of cloud heeft gecontroleerd, er geen record over kan worden gevonden- deze staat niet vermeld in de reputatiedatabase.

|

| 11 | Unknown | OPLOSSEN | De onbekende reputatie geeft aan dat er geen reactie is van een van de reputatiebronnen die de sensor gebruikt.

|

Als u contact wilt opnemen met support, raadpleegt u de internationale telefoonnummers voor support van Dell Data Security.

Ga naar TechDirect om online een aanvraag voor technische support te genereren.

Voor meer informatie over inzichten en hulpbronnen kunt u zich aanmelden bij het Dell Security Community Forum.