Cómo configurar Dell Encryption Enterprise para autenticarse con Windows Hello

Résumé: Windows Hello se puede configurar para trabajar con Dell Encryption Enterprise mediante las siguientes instrucciones.

Instructions

En este artículo, se describe cómo configurar Azure y Dell Security Management Server o Dell Security Management Server Virtual para admitir la autenticación de Windows Hello. Esta configuración se puede utilizar con Dell Encryption Enterprise.

Productos afectados:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Versiones afectadas:

- v11.0 y posterior

Sistemas operativos afectados:

- Windows

- Linux

A partir de Dell Encryption Enterprise versión 11.0, los clientes de cifrado basados en políticas ahora se pueden activar con credenciales basadas en Windows Hello. Estos incluyen PIN de Windows Hello, reconocimiento facial de Windows Hello, huella digital de Windows Hello y varios otros mecanismos para estos métodos de autenticación basada en tokens.

La autenticación se configura en dos pasos:

- Generación de un registro de aplicaciones dentro de Azure Active Directory. Esto requiere que se sincronice el entorno de Active Directory en las instalaciones. Para obtener más información, consulte Integración de dominios de AD en las instalaciones con Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

)

- Configuración de Dell Security Management Server.

Haga clic en la configuración correspondiente para obtener más información.

Este proceso de configuración permite que Dell Security Management Server o Dell Management Security Server Virtual valide los tokens de Windows Hello.

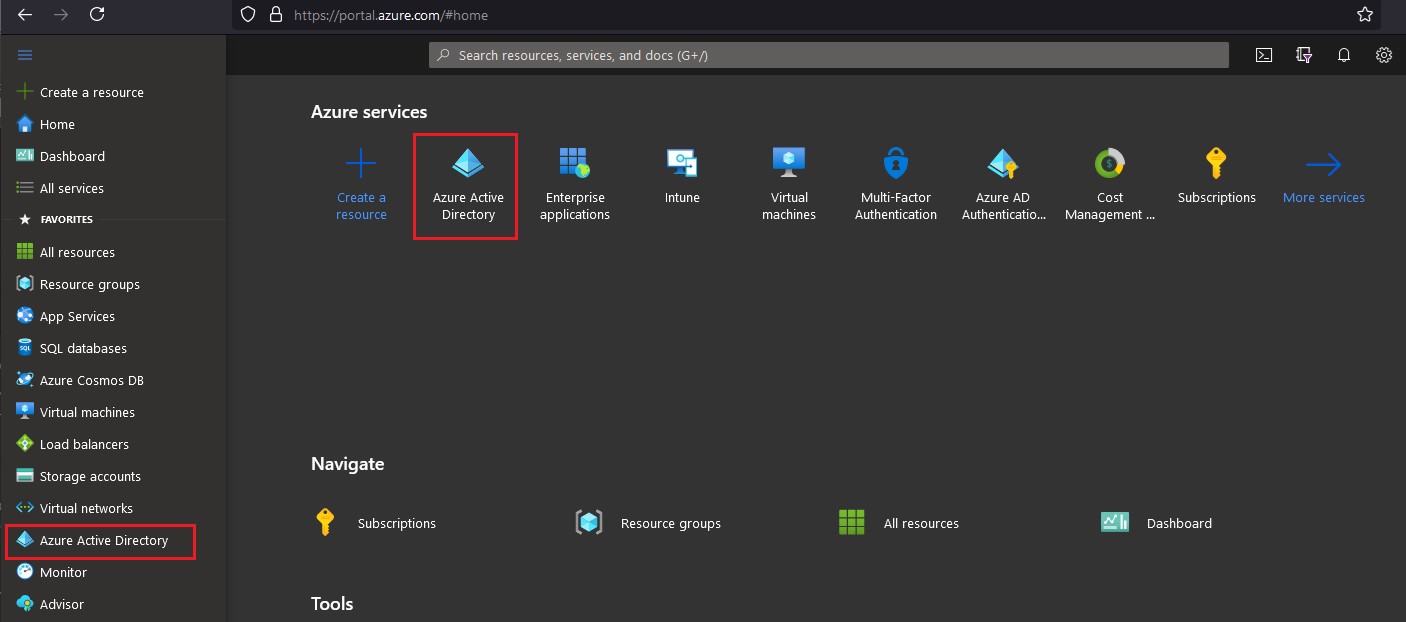

Para configurar Azure Active Directory, haga lo siguiente:

- Inicie sesión en el portal web de Azure en https://portal.azure.com

con una cuenta que tenga privilegios de administrador de aplicaciones o superiores.

- Acceda a la página de configuración de Azure Active Directory.

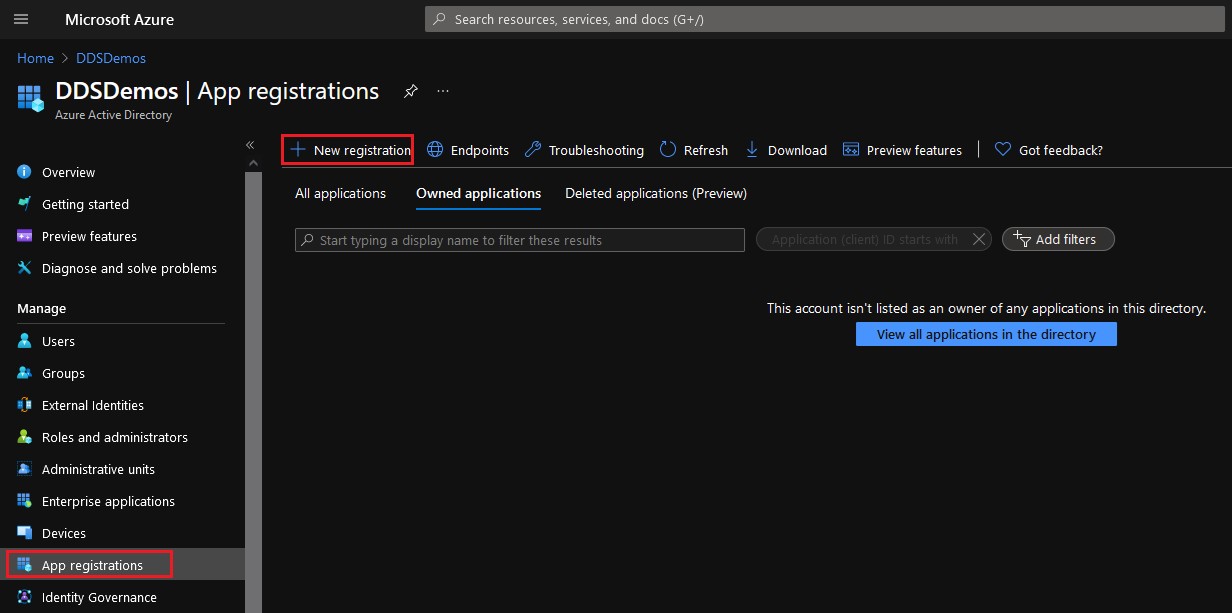

- Seleccione Registros de aplicaciones en el panel izquierdo y, a continuación, haga clic en Nuevo registro en el panel derecho.

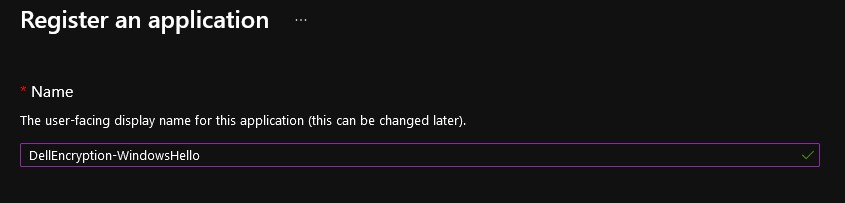

- Complete un nombre para la aplicación.

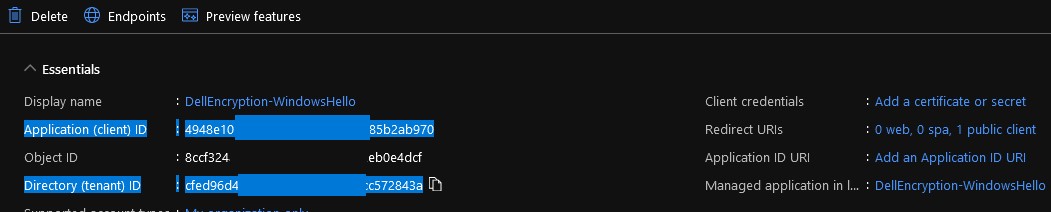

- A la aplicación en la imagen de ejemplo se le ha asignado el nombre DellEncryption-WindowsHello. Esto puede ser diferente en su entorno.

- El nombre de la aplicación no puede coincidir con otro registro de la aplicación.

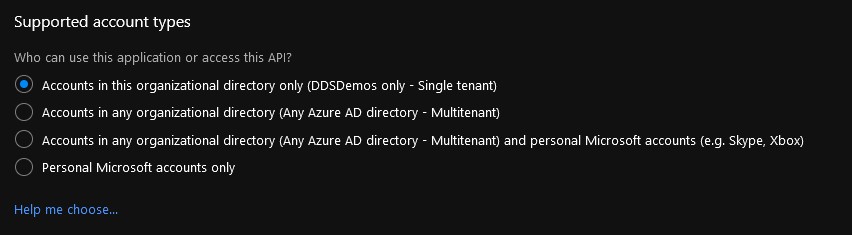

- Seleccione el tipo de cuenta adecuado para su entorno.

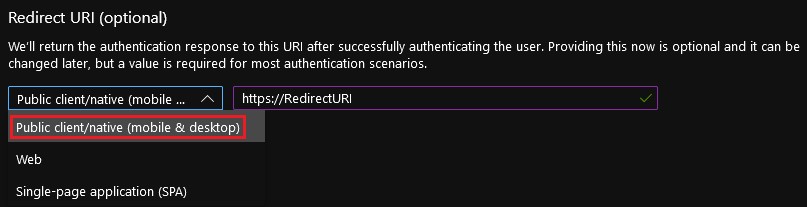

- Configure la plataforma de URI de redirección en cliente público/nativo (móvil y de escritorio). La URI de redirección puede ser cualquier dirección con un prefijo de https://.

- Este valor se utilizará más adelante en el ajuste de “Redirect URI” en Dell Security Management Server.

- La URI de redirección es necesaria para la autenticación sin contraseña con Dell Encryption Enterprise.

- Haga clic en Register (Registrar).

- En la visión general del registro de la aplicación, registre los valores de la ID de aplicación (cliente) y la ID de directorio (grupo de usuarios).

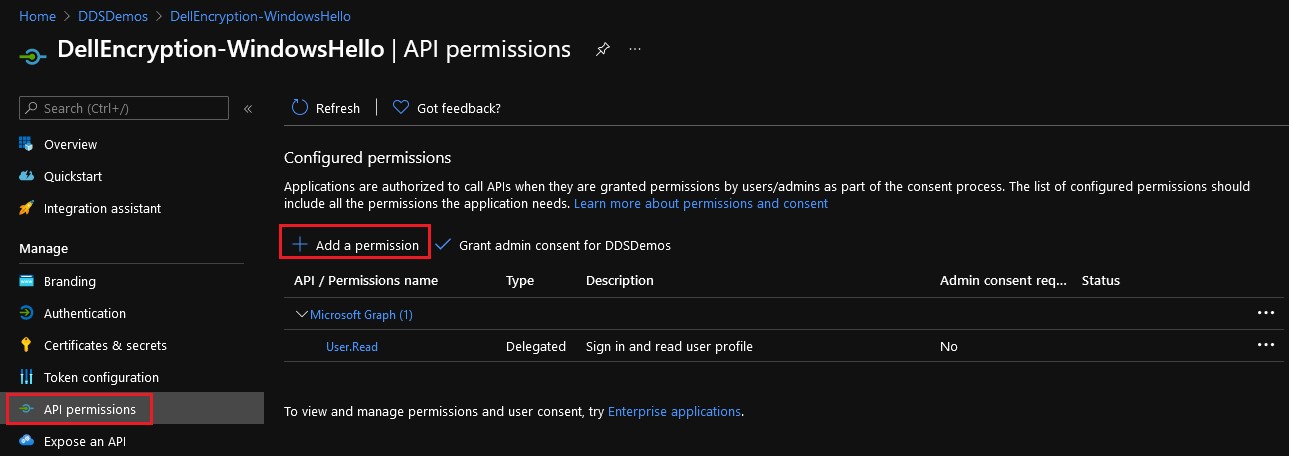

- Seleccione los permisos de API en el panel izquierdo y, a continuación, haga clic en Agregar un permiso en el panel derecho.

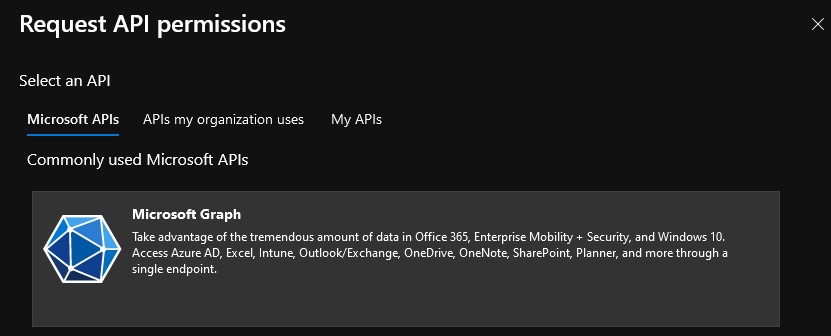

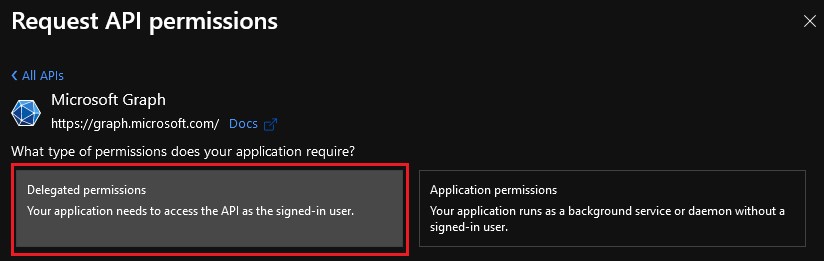

- En el panel que aparece a la derecha, seleccione Microsoft Graph de las API de Microsoft.

- Haga clic en Permisos delegados.

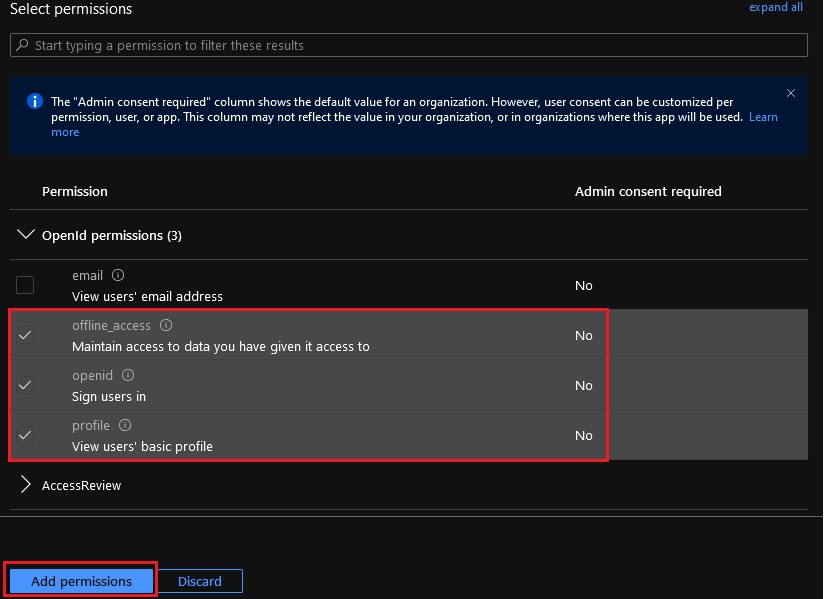

- Seleccione

offline_access,openidy, aprofilecontinuación, haga clic en Agregar permisos.

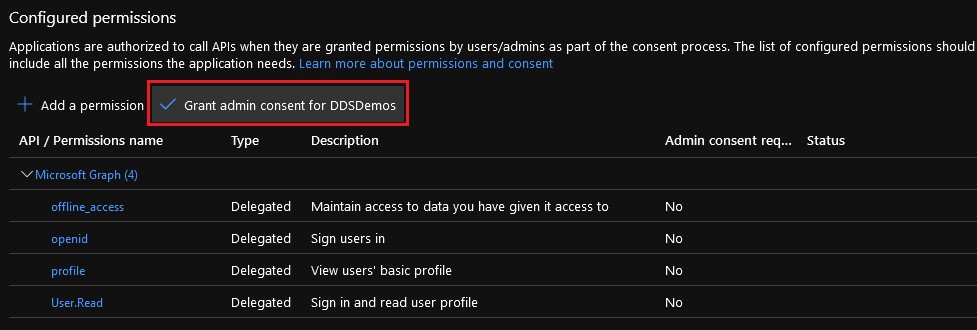

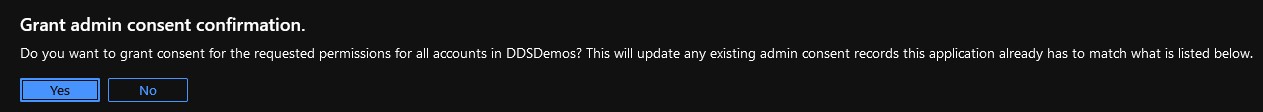

- Seleccione Otorgar consentimiento de administrador para [ORGANIZATION].

- Haga clic en Sí.

- Los cambios de permisos se realizan en toda la organización.

- Cuando se otorgan, los permisos muestran una marca de verificación verde en la columna del estado.

El registro de la aplicación configurada dentro de Azure Active Directory se utiliza para configurar la autenticación sin contraseña dentro de Dell Security Management Server.

Para configurar el Dell Security Management Server, haga lo siguiente:

- Inicie sesión en la consola de administración de Dell Data Security.

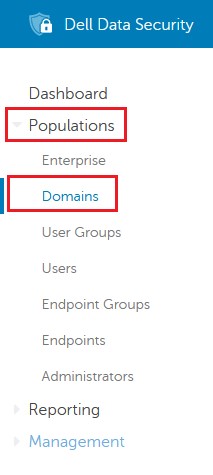

- En el panel del menú izquierdo, haga clic en Populations y, luego, en Domains.

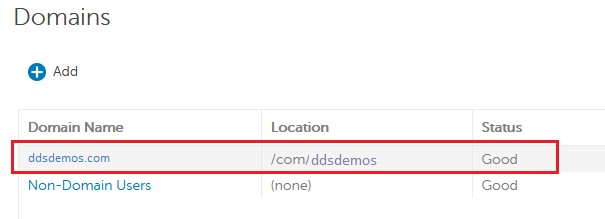

- Seleccione su dominio.

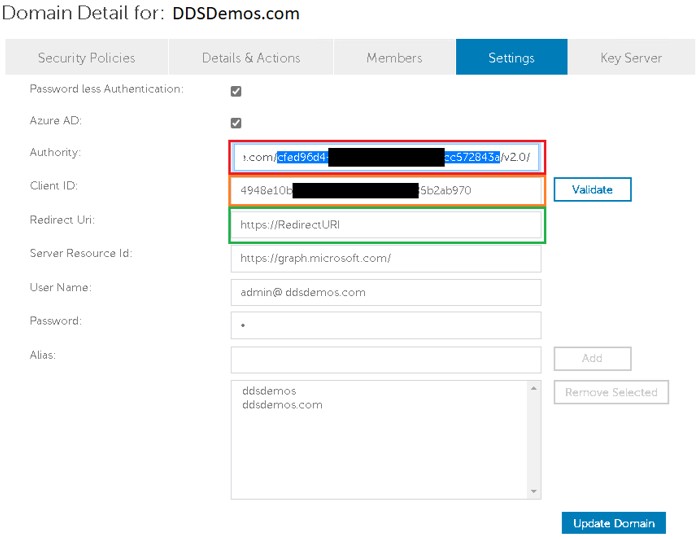

- Haga clic en Settings (Configuración).

- Desde los ajustes del detalle del dominio:

- Seleccione Autenticación sin contraseña.

- Seleccione Azure AD.

- Complete la autoridad con https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/. Este campo está resaltado en rojo en la imagen de ejemplo.

- Complete la ID de cliente con la ID de aplicación (cliente) en formato GUID del entorno de Azure Active Directory configurado. Este campo está resaltado en naranja en la imagen de ejemplo.

- Complete la URI de redirección con la URL creada. Este campo está resaltado en verde en la imagen de ejemplo.

- Complete la ID del recurso del servidor con el sitio utilizado para procesar el token de autenticación. Esto se empareja con la autoridad y la ID de cliente para asegurarse de que se utiliza el método adecuado durante el registro.

- Complete el nombre de usuario y la contraseña del administrador de dominio configurado.

- Haga clic en Update Domain.

- [DIRECTORYTENANTID] = el ID de directorio (grupo de usuarios) de la información de configuración de Azure Active Directory (paso 8)

- El campo autoridad utiliza la URI aprovechado para comenzar la comunicación para intentar resolver el token durante el intento de activación del usuario. La "Autoridad" es el servidor primario (URL) al que debemos conectarnos. Aquí se contiene el mecanismo de validación para los usuarios que solicitamos validar con respecto a ese servicio.

- La ID de cliente se debe completar con la ID de aplicación (cliente) de la información de configuración de Azure Active Directory (Paso 8).

- El campo ID de cliente nos dirigirá para comunicarse con una aplicación específica en el grupo de usuarios que se haya definido.

- La URI de redirección debe completarse con la URL creada a partir de la información de configuración de Azure Active Directory (Paso 6).

- Este es un recurso específico que alojamos para mostrar cómo queremos volver a iniciar sesión en la aplicación en caso de que se produzcan errores de inicio de sesión.

- La ID de recurso de servidor se debe completar con https://graph.microsoft.com/ cuando se usa Azure Active Directory.

- Este es el punto principal de la autoridad de destino donde la aplicación nativa se comunica con nosotros para obtener información sobre los usuarios. Con Azure, esto se realizará en el back-end de Azure para garantizar que se consultan los mecanismos de autenticación de Azure.

Los terminales que tienen en ejecución el cifrado basado en políticas de Dell Encryption Enterprise ahora se podrán autenticar con las credenciales de Windows Hello en las versiones soportadas de Dell Encryption Enterprise.

Para comunicarse con el equipo de soporte, consulte los números de teléfono de soporte internacionales de Dell Data Security.

Vaya a TechDirect para generar una solicitud de soporte técnico en línea.

Para obtener información y recursos adicionales, únase al foro de la comunidad de seguridad de Dell.