Come creare un profilo Netskope

Résumé: È possibile creare un profilo Netskope seguendo queste istruzioni.

Symptômes

Netskope utilizza i profili con le policy. Questo articolo illustra come creare i profili per Netskope.

Prodotti interessati:

Netskope Admin Platform

Cause

Non applicabile.

Résolution

Per creare un profilo:

- In un web browser accedere alla console web Netskope:

- Datacenter degli Stati Uniti: https://[TENANT].goskope.com/

- Datacenter dell'Unione europea: https://[TENANT].eu.goskope.com/

- Datacenter di Francoforte: https://[TENANT].de.goskope.com/

- Accedere alla console web Netskope.

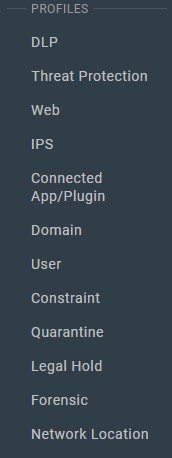

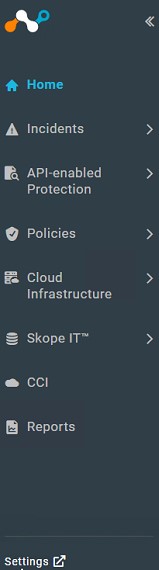

- Cliccare su Policies.

- Nella barra Policies, cliccare sul profilo da creare. Le opzioni per la creazione di un profilo sono:

- DLP (Data Loss Prevention)

- Threat Protection

- Web

- IPS (Intrusion Protection System)

- Connected App/Plugin

- Domain

- User

- Constraint

- Quarantine

- Legal Hold

- Forensic

- Network Location

- Cliccare su New Profile in alto a sinistra.

Per ulteriori informazioni sulle opzioni per la creazione di un profilo, cliccare sull'opzione appropriata.

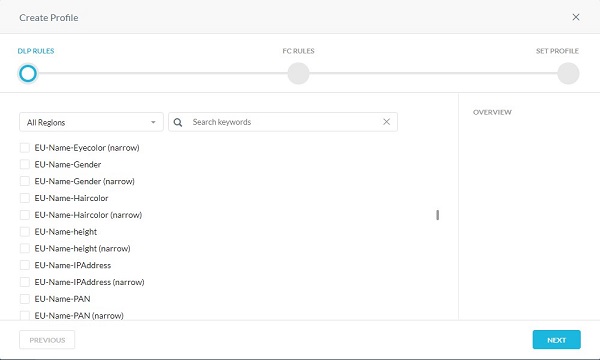

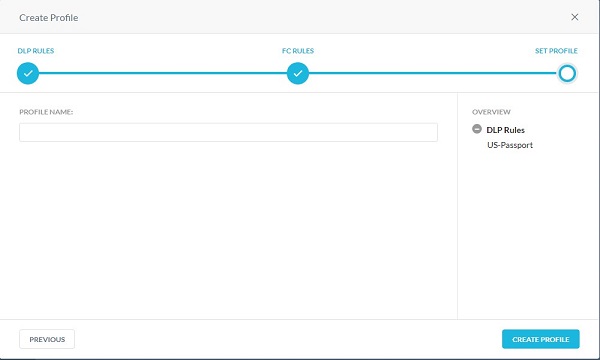

- Nel menu Create Profile:

- Se si desidera, cliccare su All Regions, quindi selezionare un'area geografica.

- Se si desidera, eseguire una ricerca per parola chiave.

- Selezionare un'opzione nel campo Rule (Regola).

- Ripetere i passaggi A, B e C fino a quando non vengono selezionate tutte le regole desiderate.

- Cliccare su Next.

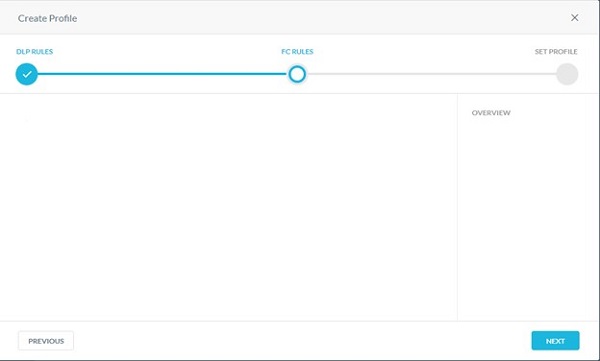

- Se si desidera, selezionare eventuali impronte digitali create. Al termine, cliccare su Next.

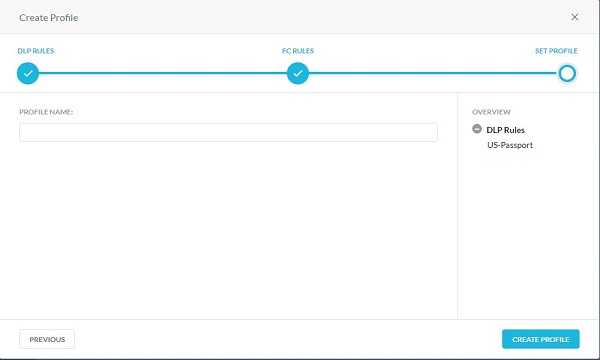

- Inserire un nome in Profile Name, quindi cliccare su Create Profile.

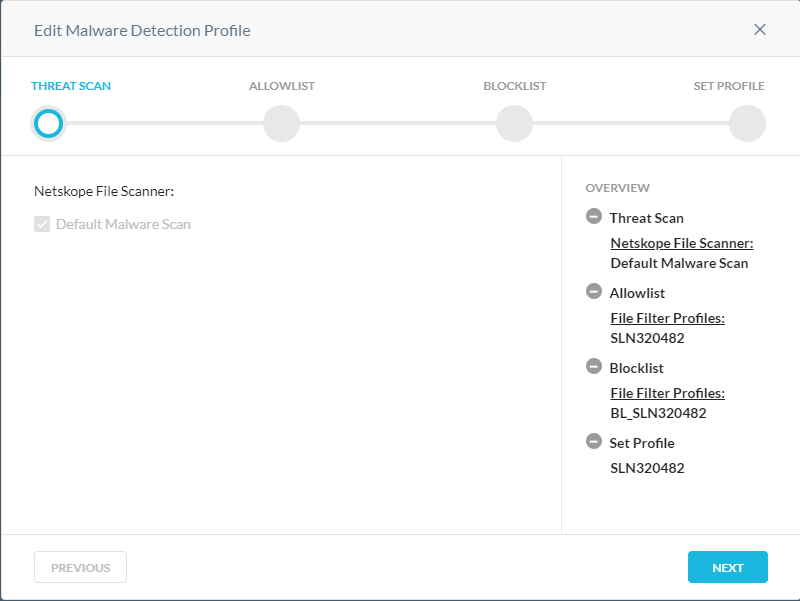

È possibile estendere la scansione malware predefinita creando un profilo di rilevamento malware personalizzato. Il profilo di rilevamento malware consente agli utenti di aggiungere un elenco personalizzato di hash come Blocklist e Allowlist. È possibile includere in Blocklist gli hash notoriamente malevoli provenienti da altre fonti di intelligence. I file notoriamente sicuri (in genere contenuti proprietari specifici dell'azienda) possono essere aggiunti in Allowlist in modo che Netskope non li contrassegni come sospetti. I profili di rilevamento malware personalizzati possono essere utilizzati nel flusso di lavoro di creazione delle policy di protezione in tempo reale.

- Se si desidera, selezionare una scansione diversa, quindi cliccare su Next.

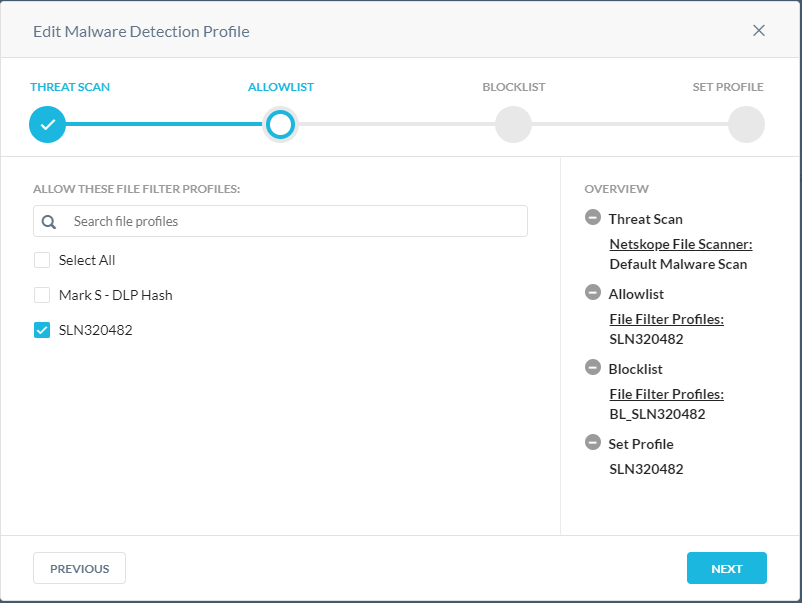

- Nel menu Allowlist:

- Se si desidera, cliccare su + Create New per creare un nuovo hash di file, quindi andare al passaggio 8.

- Selezionare un hash di file da inserire in Allowlist.

- Ripetere i passaggi A e B fino a quando non vengono selezionati tutti gli hash di file desiderati.

- Cliccare su Next, quindi andare al passaggio 10.

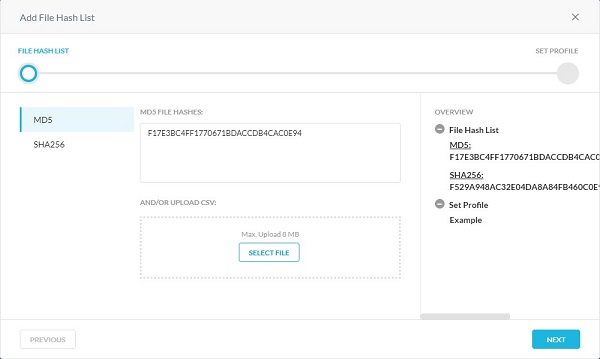

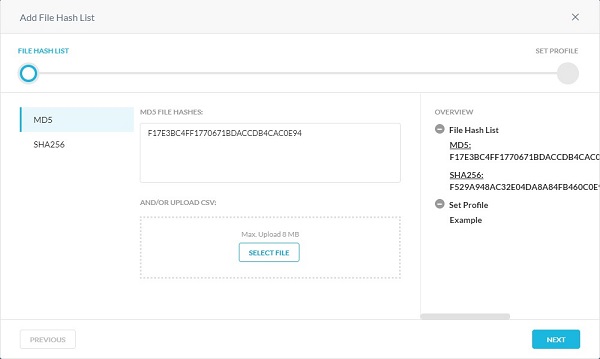

- Nel menu Add File Hash List:

- Selezionare SHA256 o MD5.

- Inserire l'hash di file.

- Cliccare su Next.

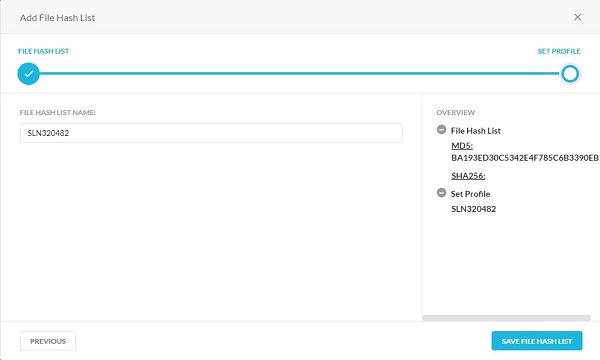

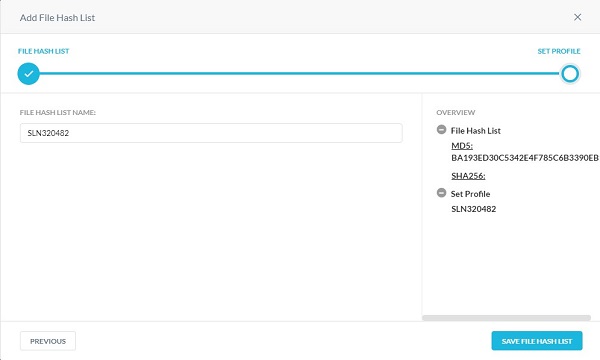

- Compilare il campo File Hash List Name, quindi cliccare su Save File Hash List.

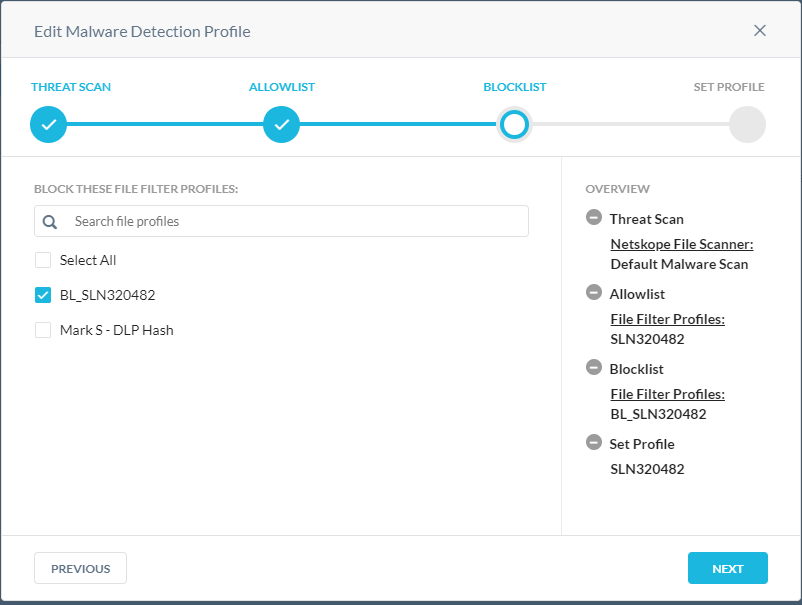

- Nel menu Blocklist:

- Se si desidera, cliccare su + Create New per creare un nuovo hash di file, quindi andare al passaggio 11.

- Selezionare un hash di file da inserire in Blocklist.

- Ripetere i passaggi A e B fino a quando non vengono selezionati tutti gli hash di file desiderati.

- Cliccare su Next, quindi andare al passaggio 13.

- Nel menu Add File Hash List:

- Selezionare SHA256 o MD5.

- Inserire l'hash di file.

- Cliccare su Avanti.

- Compilare il campo File Hash List Name, quindi cliccare su Save File Hash List.

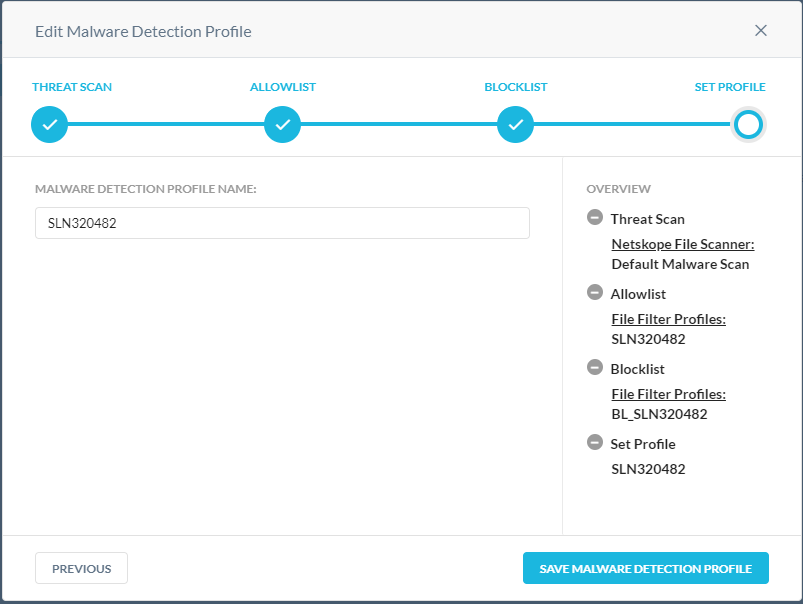

- Inserire un nome in Malware Detection Profile Name, quindi cliccare su Save Malware Detection Profile.

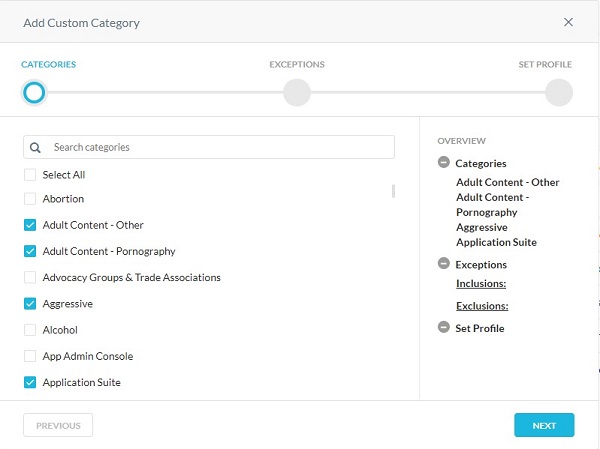

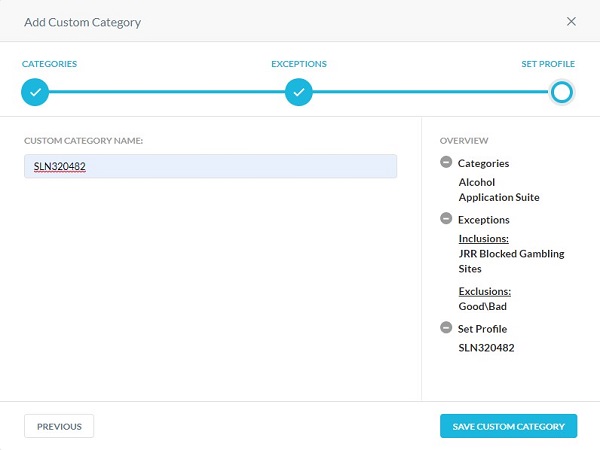

La funzione delle categorie personalizzate offre la flessibilità necessaria per sostituire il mapping della categoria Netskope Uniform Resource Locator (URL) predefinita per un determinato URL e/o definire categorie URL personalizzate. Ciò è utile per le situazioni in cui la categoria URL predefinita di Netskope non dispone di un mapping per un URL (senza categoria).

- Nel menu Categories:

- Selezionare le categorie da bloccare.

- Cliccare su Next.

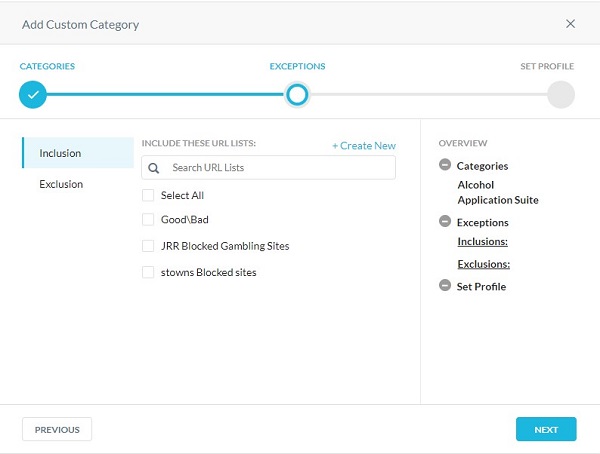

- Nel menu Exceptions:

- Se si desidera, cliccare su + Create New per aggiungere URL personalizzati e andare al passaggio 8.

- Selezionare gli URL da includere o escludere.

- Cliccare su Next, quindi andare al passaggio 9.

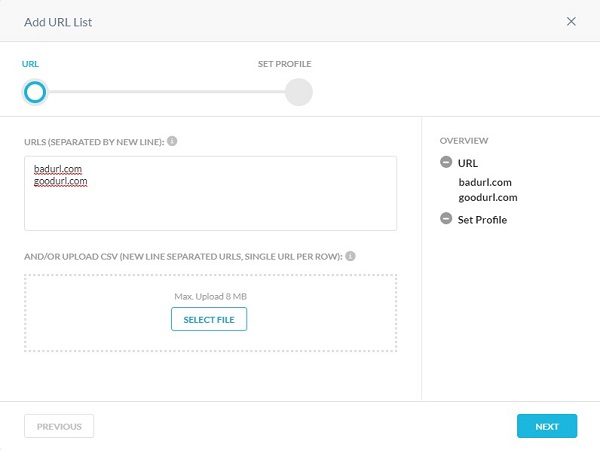

- Inserire gli URL da aggiungere all'elenco Inclusion o Exclusion, quindi cliccare su Next.

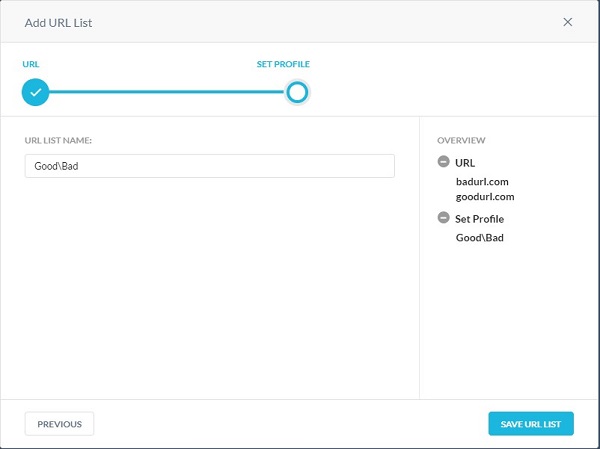

- Compilare il campo URL List Name, quindi cliccare su Save URL List.

- Compilare il campo Custom Category Name, quindi cliccare su Save Custom Category.

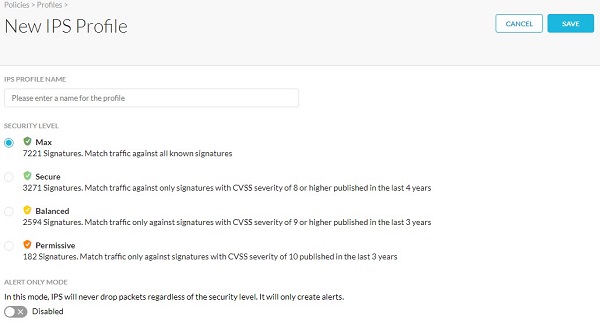

- Nel menu New IPS Profile:

- Inserire un nome in IPS Profile Name.

- Selezionare un livello di sicurezza in Security Level.

- Se si desidera, selezionare Alert Only Mode.

- Cliccare su Save.

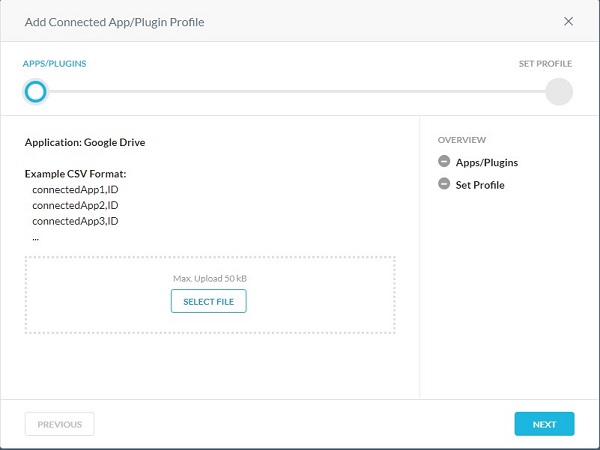

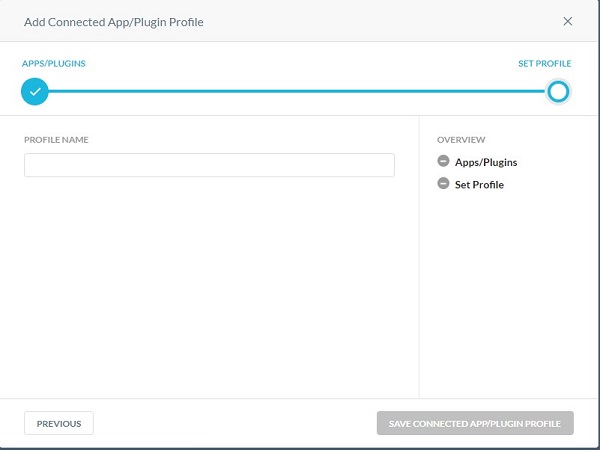

Il profilo Connected App/Plugin consente di creare un profilo costituito da un elenco personalizzato di app e plug-in di Google. Utilizzare questo profilo per rilevare e impedire agli utenti l'installazione di qualsiasi app di terze parti che aggiungono in Google.

- Cliccare su New Connected App/Plugin Profile.

- Cliccare su Select File per caricare il file .csv costituito dall'elenco di app/plug-in e ID connessi, quindi cliccare su Next.

- Il formato del file .csv deve essere:

- connectedApp1,ID

- connectedApp2,ID

- connectedApp3,ID

- Accedere al sito web di Google App Engine con il nome utente e la password del proprio account Google. Visualizzare l'elenco delle applicazioni App Engine nella pagina Le mie applicazioni. L'ID app di ciascuna applicazione viene visualizzata nella colonna Applicazione.

- Inserire un nome in Profile Name, quindi cliccare su Save Connected App/Plugin Profile.

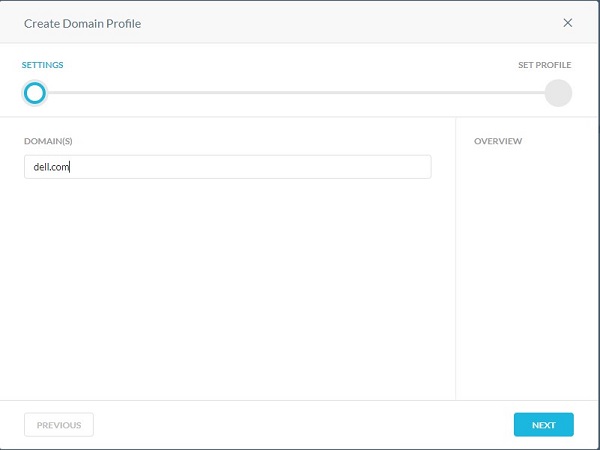

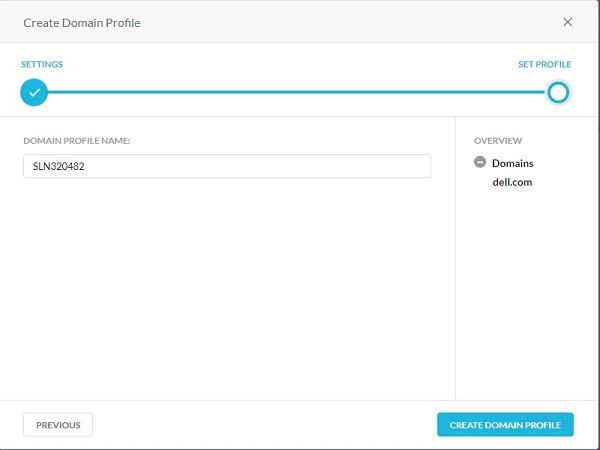

Il profilo Domain viene utilizzato per definire gli account di dominio esterni per l'e-mail. Il profilo Domain funziona con le app con protezione abilitata per API come Gmail e Microsoft 365 Outlook.com. Nell'ambito della procedura guidata di definizione delle policy, è possibile eseguire la scansione dei messaggi e-mail inviati a domini esterni, ad esempio xyz.com o abc.com.

- Compilare il campo Domain(s), quindi cliccare su Next.

- Inserire un nome in Domain Profile Name, quindi cliccare su Create Domain Profile.

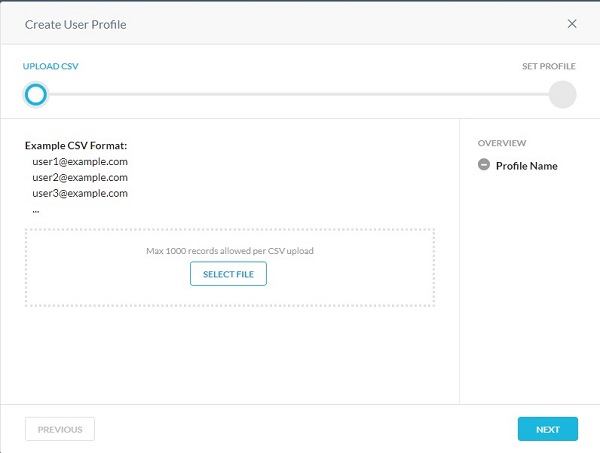

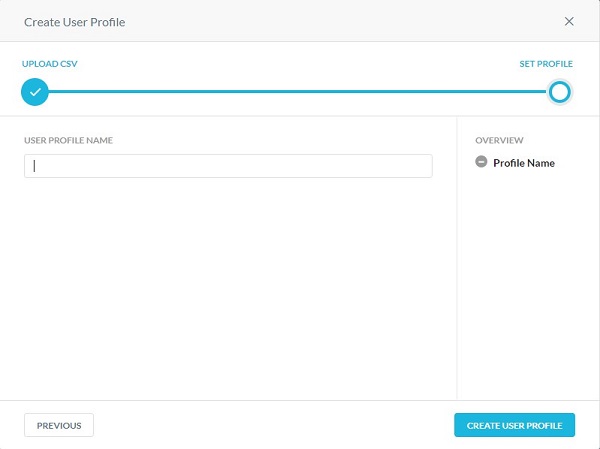

Il profilo User viene utilizzato per selezionare un profilo utente anziché tutti gli utenti o gruppi di utenti in una policy di protezione abilitata per API. I profili User consentono di caricare un file CSV (Comma-Separated Value) con tutti gli indirizzi e-mail degli utenti da includere o escludere in una scansione alla ricerca di eventuali violazioni delle policy.

- Nel menu Upload CSV:

- Cliccare su Select File.

- Accedere al file CSV degli indirizzi e-mail degli utenti, quindi cliccare due volte su di esso.

- Cliccare su Next.

- Inserire un nome in User Profile Name, quindi cliccare su Create User Profile.

Un profilo Constraint viene utilizzato nelle policy di protezione in tempo reale. I profili Constraint definiscono ciò che un utente può fare per un'attività specifica in un'app. Nel caso di Amazon S3, i vincoli rilevano e impediscono le attività delle minacce interne.

Ad esempio:

- Gli utenti possono condividere i contenuti solo all'interno dell'organizzazione da Google Drive o bypassare l'ispezione se accedono all'istanza personale di Gmail.

- Gli utenti non possono copiare o sincronizzare i dati dai bucket Amazon S3 di proprietà dell'azienda ai bucket Amazon S3 personali o non aziendali.

I profili Constraint di tipo User e Storage possono essere applicati ad attività specifiche durante la creazione di una policy di protezione in tempo reale per un'app. Per maggiori informazioni, cliccare su profilo appropriato.

- Nel menu Create User Constraint Profile

- Inserire un nome in Constraint Profile Name.

- Selezionare il tipo di corrispondenza.

- Inserire il dominio e-mail.

- Se si desidera, cliccare su + Add Another, quindi ripetere i passaggi B e C fino a quando non vengono inseriti tutti gli indirizzi e-mail desiderati.

- Cliccare su Save Constraint Profile.

- Il dominio email può essere inserito con un carattere jolly prima del dominio per bloccare o consentire un intero dominio, ad esempio *@dell.com.

- Ad esempio, per impedire agli utenti di condividere file all'esterno dell'organizzazione, specificare che l'indirizzo e-mail non corrisponde al valore *@dell.com.

- Cliccare sulla scheda Storage.

- Cliccare su New Storage Constraint Profile.

- Nel menu Create Storage Constraint Profile:

- Inserire un nome in Constraint Profile Name.

- Selezionare il tipo di corrispondenza.

- Selezionare i bucket Amazon S3 di corrispondenza.

- Cliccare su Save Constraint Profile.

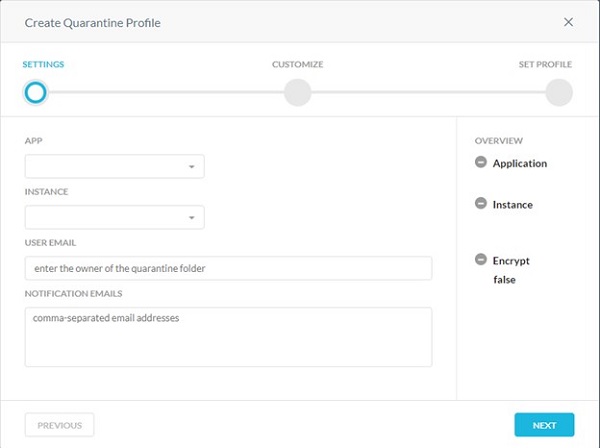

Un profilo Quarantine viene utilizzato per specificare la posizione in cui il file deve essere messo in quarantena quando l'azione di una policy prevede la messa in quarantena. Utilizzare file tombstone per sostituire il contenuto del file originale. Il nome e l'estensione del file originale vengono mantenuti.

- Nel menu Settings:

- Selezionare un'app.

- Selezionare un'istanza.

- Compilare il campo User Email per specificare il proprietario della cartella dei file in quarantena.

- Inserire gli indirizzi e-mail separati da virgole per ricevere notifiche quando un file viene caricato nella cartella dei file in quarantena.

- Cliccare su Avanti.

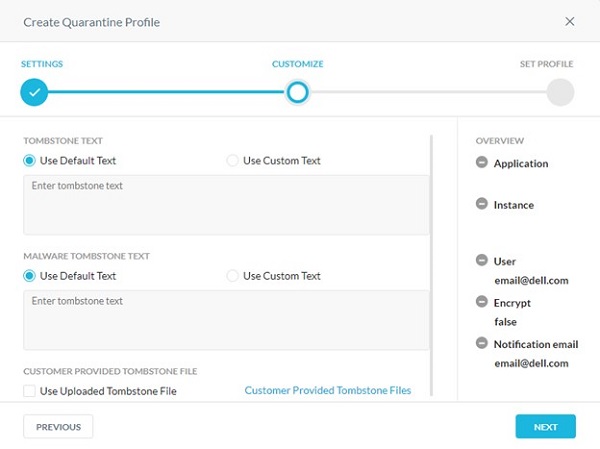

- Nel menu Customize:

- Selezionare Default o Custom per Tombstone Text.

- Se si seleziona Custom Text, inserire il testo tombstone personalizzato. Altrimenti, andare al passaggio C.

- Selezionare Default o Custom per Malware Tombstone Text.

- Se si seleziona Custom Text, inserire il testo tombstone malware personalizzato. Altrimenti, andare al passaggio E.

- Se si desidera, selezionare Use Uploaded Tombstone File.

- Se si desidera, cliccare su Customer Provided Tombstone Files, quindi andare al passaggio 8.

- Cliccare su Next, quindi andare al passaggio 9.

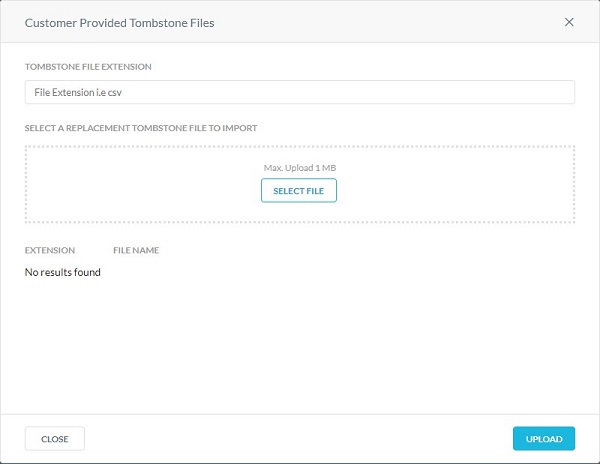

- Nel menu Customer Provided Tombstone Files:

- Compilare il campo Tombstone File Extension.

- Cliccare su Select File per caricare un file tombstone.

- Cliccare su Upload (Carica).

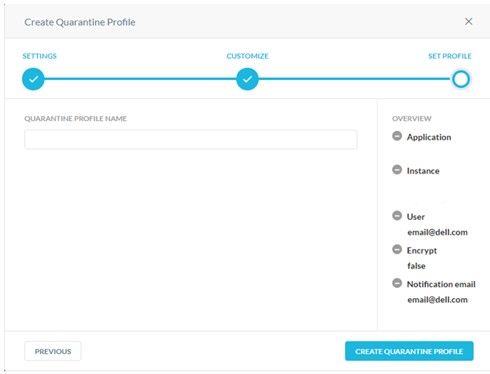

- Inserire un nome in Quarantine Profile Name, quindi cliccare su Create Quarantine Profile.

Il deposito legale è un processo che un'organizzazione utilizza per preservare tutte informazioni pertinenti quando viene ragionevolmente previsto un contenzioso. Un profilo Legal Hold viene utilizzato per specificare dove i file devono essere conservati per scopi legali.

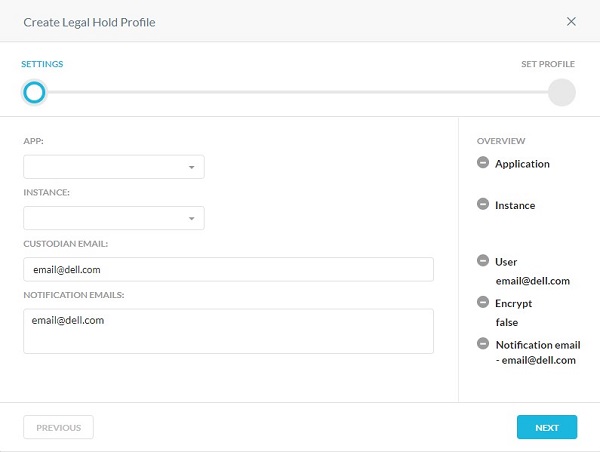

- Nel menu Impostazioni di Create Legal Hold Profile:

- Selezionare l'app in cui si desidera caricare i file per finalità di deposito legale

- Selezionare l'istanza dell'app.

- Compilare il campo Custodian Email per specificare la proprietà della cartella di deposito legale.

- Compilare il campo Notification Emails con gli indirizzi degli amministratori che devono ricevere una notifica quando un file viene caricato nella cartella di deposito legale.

- Cliccare su Next.

- Per ulteriori informazioni sulla creazione di un'istanza, consultare Come creare istanze di protezione abilitata per API Netskope (in inglese).

- Prima di configurare un profilo Legal Hold per le app Microsoft 365 OneDrive/SharePoint, il custode deve accedere all'account Microsoft 365 e configurare l'app OneDrive/SharePoint.

- Per l'app Slack for Enterprise, l'indirizzo e-mail deve essere identico a quello inserito durante la configurazione dell'istanza Slack for Enterprise.

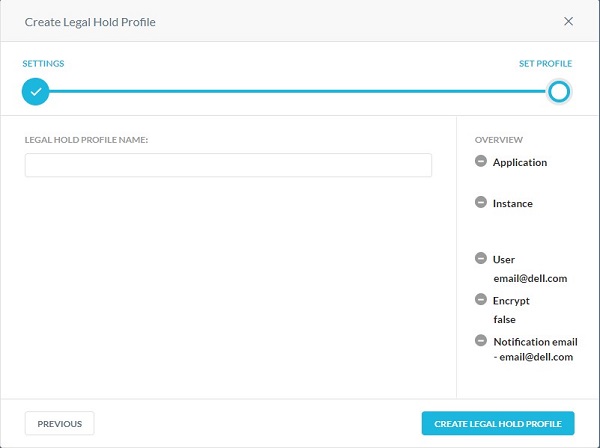

- Inserire un nome in Legal Hold Profile Name, quindi cliccare su Create Legal Hold Profile.

Questa funzione fornisce i dettagli forensi DLP (Data Loss Prevention) quando una policy attiva una violazione. Le informazioni forensi possono contenere dati sensibili. Per preservare la privacy, è necessario selezionare un profilo Forensic per l'archiviazione delle informazioni forensi.

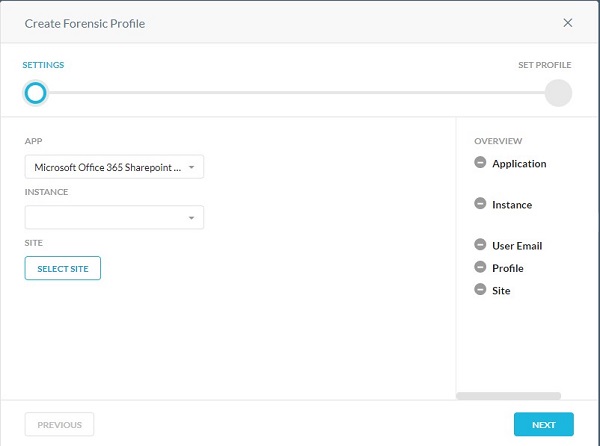

- Nel menu Create Forensic Profile:

- Selezionare l'app per la quale si desidera abilitare l'incident management.

- Selezionare l'istanza dell'app.

- Inserire le informazioni specifiche dell'app.

- Cliccare su Next.

- Il passaggio 6C varia in base all'applicazione scelta. Queste informazioni vengono utilizzate per identificare i dati da monitorare.

- Per ulteriori informazioni sulla creazione di un'istanza, consultare Come creare istanze di protezione abilitata per API Netskope (in inglese).

- Se si utilizza Microsoft Azure, inserire il nome dell'account di archiviazione di Azure. Per individuare il nome dell'account di archiviazione, accedere a portal.azure.com. Selezionare Tutti i servizi > Archiviazione > Account di archiviazione. La pagina visualizza un elenco di account di archiviazione. Inserire il nome del container di Azure. Netskope carica il file Forensic in questo container. Per individuare il nome del container, accedere a portal.azure.com. Selezionare Tutti i servizi > Archiviazione > Account di archiviazione. La pagina visualizza un elenco di account di archiviazione. Cliccare sul nome dell'account di archiviazione, quindi selezionare Servizio Blob > Blob. La pagina visualizza un elenco di container.

- Prima di configurare un profilo Forensic per l'app Microsoft 365 OneDrive, il proprietario deve accedere all'account Microsoft 365 e configurare l'app OneDrive.

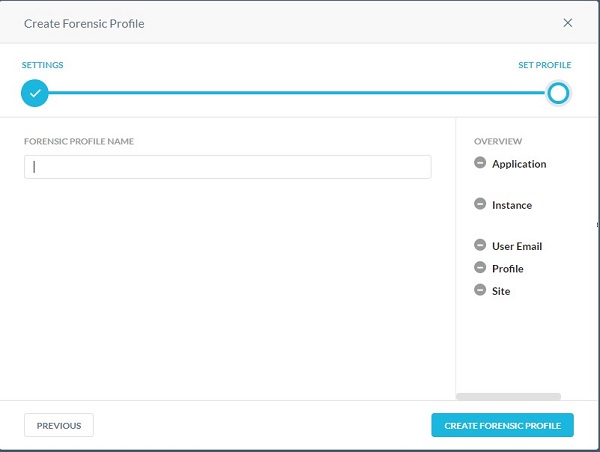

- Inserire un nome in Forensic Profile Name, quindi cliccare su Create Forensic Profile.

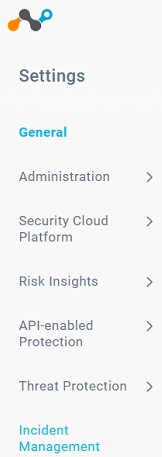

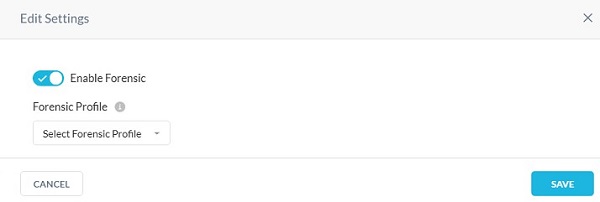

- Cliccare su Settings.

- Cliccare su Incident Management.

- Nel menu Edit Settings:

- Cliccare su Enable Forensic.

- Selezionare un profilo in Forensic Profile.

- Cliccare su Save.

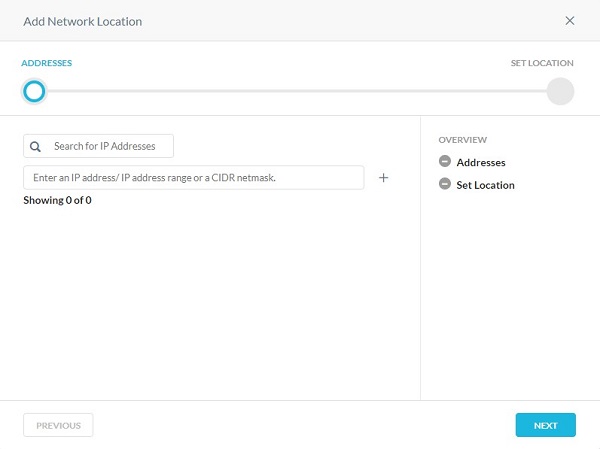

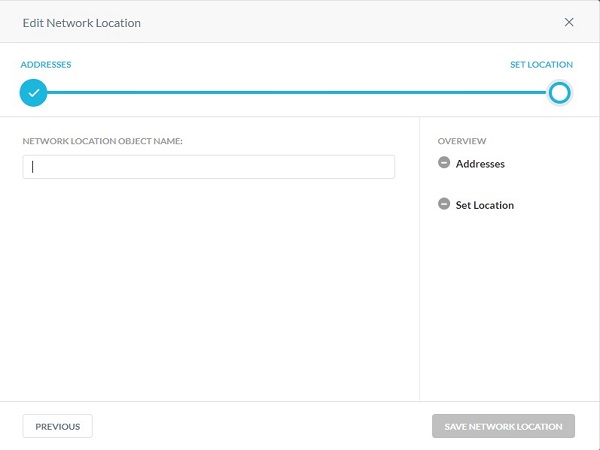

È possibile aggiungere il percorso di rete di un singolo oggetto o di più oggetti.

- Nel menu Addresses:

- Inserire un indirizzo IP, un intervallo di indirizzi IP o una netmask CIDR (Classless Inter-Domain Routing).

- Cliccare sul segno + a destra.

- Cliccare su Next.

- Inserire un nome in Network Location Object Name, quindi cliccare su Save Network Location.

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.