Netskope 프로파일을 만드는 방법

Résumé: Netskope 프로파일은 다음 지침에 따라 만들 수 있습니다.

Symptômes

Netskope는 정책과 함께 프로파일을 사용합니다. 이 문서에서는 Netskope에 대한 프로파일을 만드는 방법을 설명합니다.

영향을 받는 제품:

Netskope 관리 플랫폼

Cause

해당 사항 없음.

Résolution

프로파일 생성 방법:

- 웹 브라우저에서 Netskope 웹 콘솔로 이동합니다.

- 미국 데이터 센터: https://[TENANT].goskope.com/

- 유럽 연합 데이터 센터: https://[TENANT].eu.goskope.com/

- 프랑크푸르트 데이터 센터: https://[TENANT].de.goskope.com/

- Netskope 웹 콘솔에 로그인합니다.

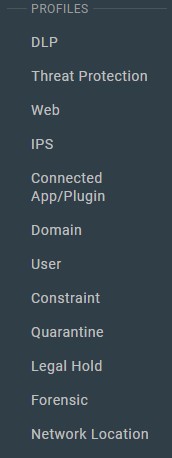

- Policies를 클릭합니다.

- Policies 표시줄에서 생성할 Profile을 클릭합니다. 프로파일로 사용할 수 있는 옵션은 다음과 같습니다.

- DLP(Data Loss Prevention)

- Threat Protection

- Web

- IPS(Intrusion Protection System)

- Connected App/Plugin

- Domain

- User

- Constraint

- Quarantine

- Legal Hold

- Forensic

- Network Location

- 왼쪽 위에 있는 New Profile을 클릭합니다.

더욱 자세한 프로파일 옵션을 보려면 해당 옵션을 클릭합니다.

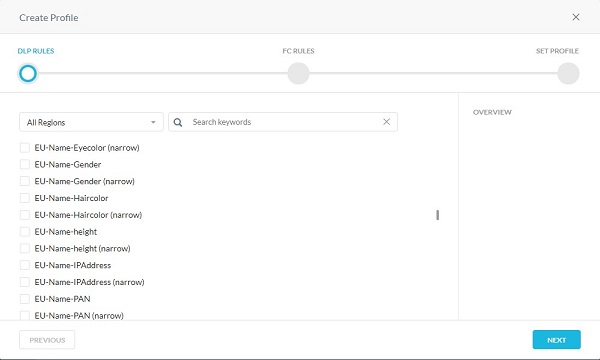

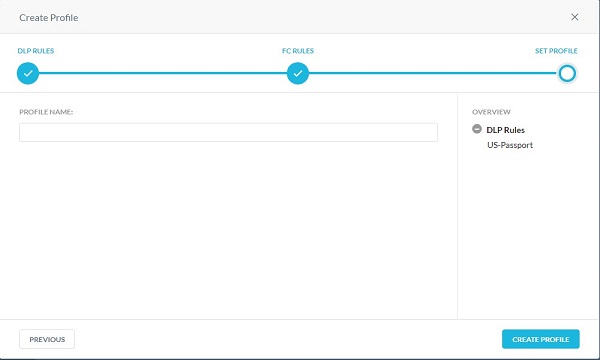

- Create Profile 메뉴에서 다음을 수행합니다.

- 선택 사항으로 All Regions를 클릭한 다음 지역을 선택합니다.

- 선택 사항으로 따라 키워드를 검색합니다.

- Rule을 선택합니다.

- 원하는 규칙이 모두 선택될 때까지 A, B, C 단계를 반복합니다.

- Next를 클릭합니다.

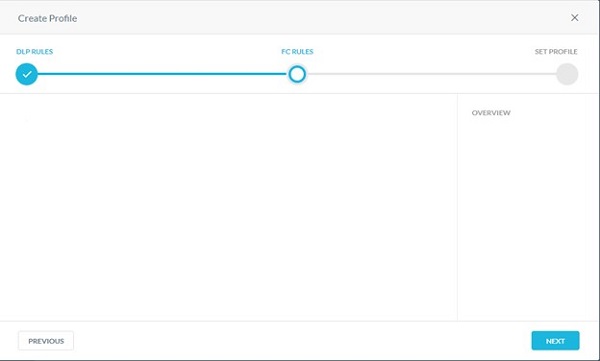

- 선택 사항으로 생성된 지문을 선택합니다. 완료되면 Next를 클릭합니다.

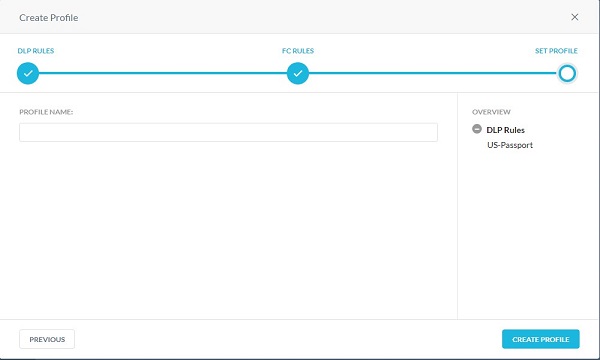

- 프로파일 이름을 입력한 다음 Create Profile을 클릭합니다.

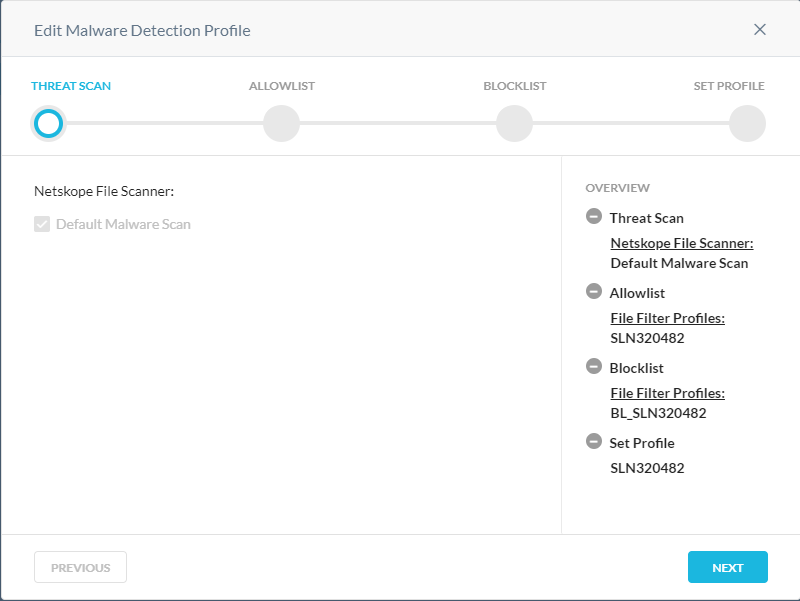

맞춤 구성 멀웨어 탐지 프로파일을 생성하여 기본 멀웨어 검사를 확장할 수 있습니다. 멀웨어 탐지 프로파일을 사용하면 맞춤 구성 해시 목록을 차단 목록과 허용 목록으로 추가할 수 있습니다. 다른 인텔리전스 소스에서 가져온 알려진 악성 해시는 차단 목록에 포함될 수 있습니다. 알려진 양호한 파일(일반적으로 엔터프라이즈에 특정된 독점 콘텐츠)이 허용 목록에 추가될 수 있으므로 Netskope는 이를 의심스럽다고 표시하지 않습니다. 맞춤형 멀웨어 탐지 프로파일은 실시간 보호 정책 생성 워크플로에서 사용할 수 있습니다.

- 선택 사항으로 다른 검사를 선택한 후 Next를 클릭합니다.

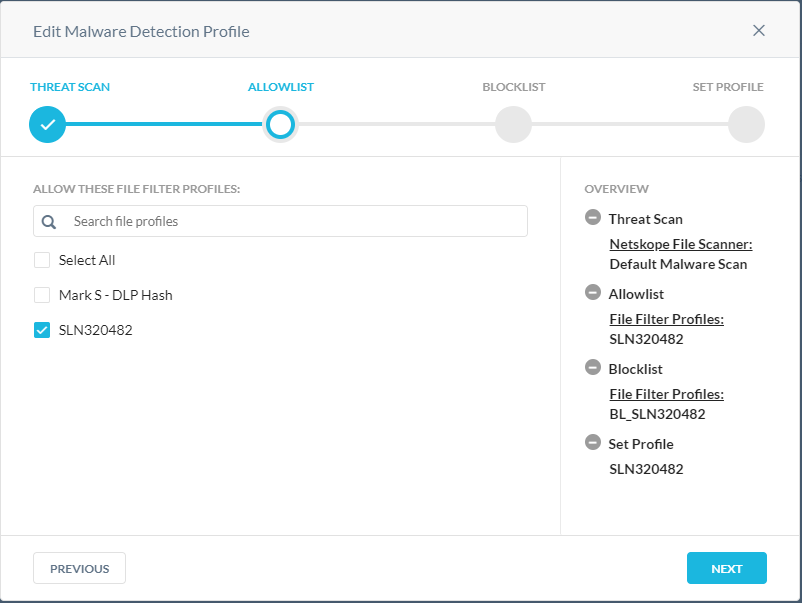

- 허용 목록 메뉴에서 다음을 수행합니다.

- 선택 사항으로 + Create New를 클릭하여 새 파일 해시를 만든 다음 8단계로 이동합니다.

- 파일 해시를 선택하여 허용 목록에 추가합니다.

- 원하는 모든 파일 해시가 선택될 때까지 A 및 B단계를 반복합니다.

- Next를 클릭하고 10단계를 진행합니다.

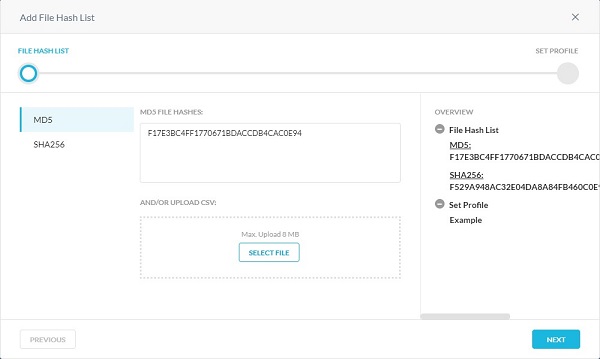

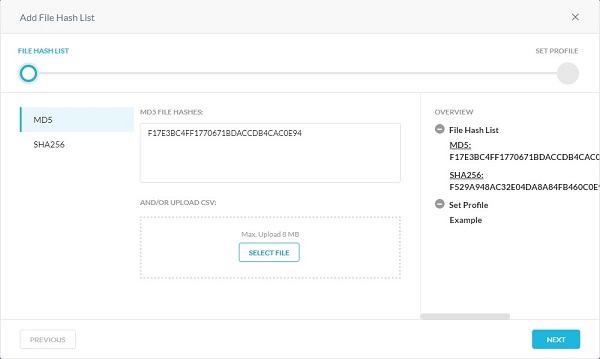

- Add File Hash List 메뉴에서 다음을 수행합니다.

- SHA256 또는 MD5를 선택합니다.

- 파일 해시를 입력합니다.

- Next를 클릭합니다.

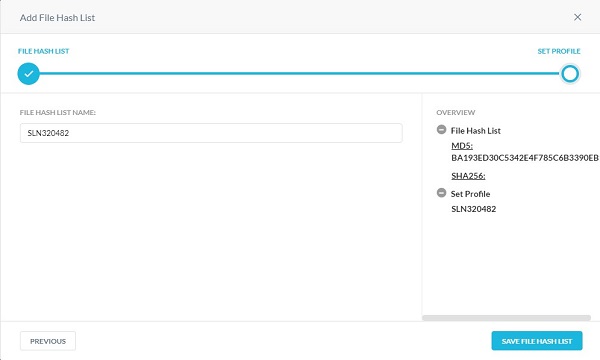

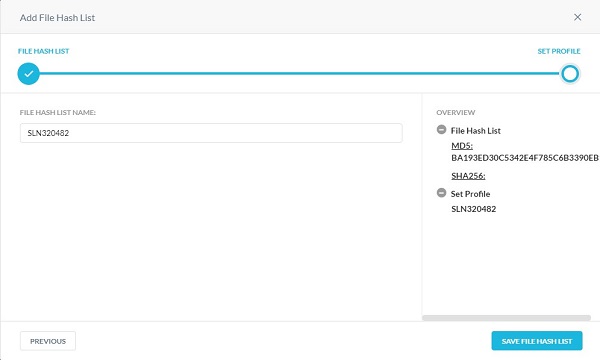

- 파일 해시 목록 이름을 입력한 다음 Save File Hash List를 클릭합니다.

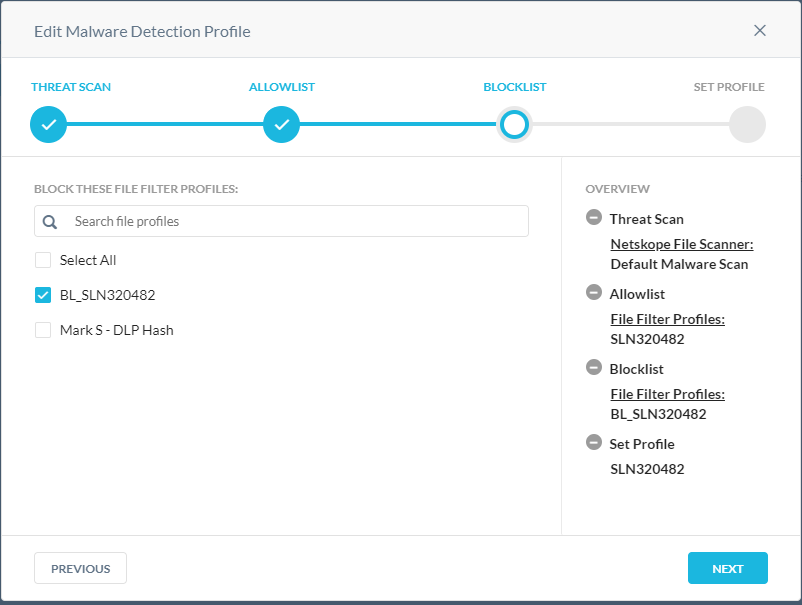

- 차단 목록 메뉴에서:

- 선택 사항으로 + Create New를 클릭하여 새 파일 해시를 만든 다음 11단계로 이동합니다.

- 파일 해시를 선택하여 차단 목록에 추가합니다.

- 원하는 모든 파일 해시가 선택될 때까지 A 및 B단계를 반복합니다.

- Next를 클릭하고 13단계를 진행합니다.

- Add File Hash List 메뉴에서 다음을 수행합니다.

- SHA256 또는 MD5를 선택합니다.

- 파일 해시를 입력합니다.

- Next를 클릭합니다.

- 파일 해시 목록 이름을 입력한 다음 Save File Hash List를 클릭합니다.

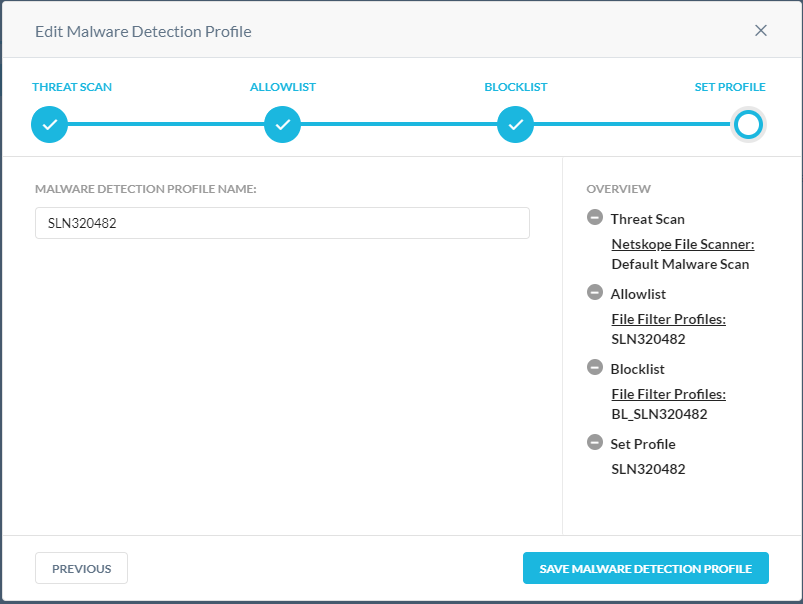

- 멀웨어 탐지 프로파일 이름을 입력한 다음 Save Malware Detection Profile을 클릭합니다.

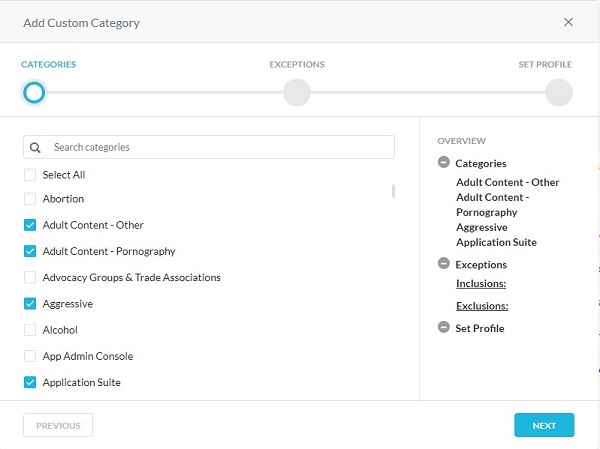

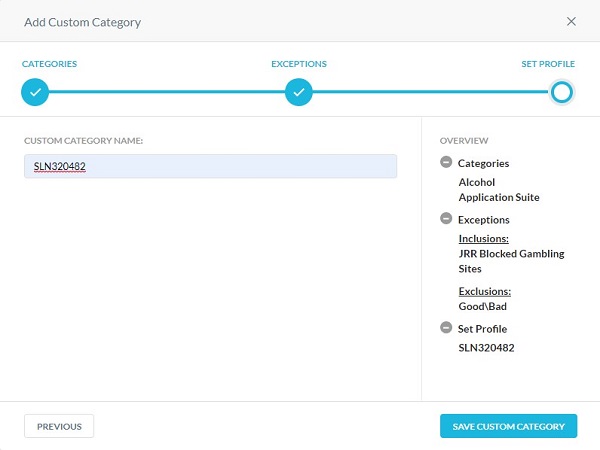

맞춤형 범주 기능은 지정된 URL에 대해 사전 정의된 Netskope URL(Uniform Resource Locator) 범주 매핑을 대체하거나 맞춤형 URL 범주를 정의하여 확장할 수도록 유연성을 제공합니다. 이 기능은 Netskope의 사전 정의된 URL 범주에 URL(범주 없음)에 대한 매핑이 없는 경우에 유용합니다.

- Categories 메뉴에서 다음을 수행합니다.

- 차단할 범주를 선택합니다.

- Next를 클릭합니다.

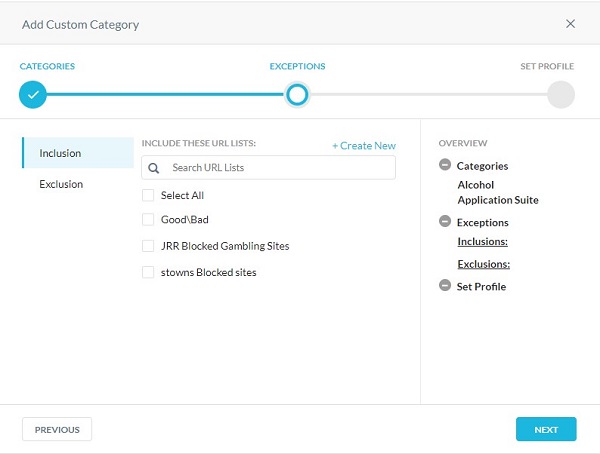

- Exceptions 메뉴에서 다음을 수행합니다.

- 선택 사항으로 + Create New를 클릭하여 맞춤 구성 URL을 추가하고 8단계로 이동합니다.

- 포함하거나 제외할 URL을 선택합니다.

- Next를 클릭하고 9단계를 진행합니다.

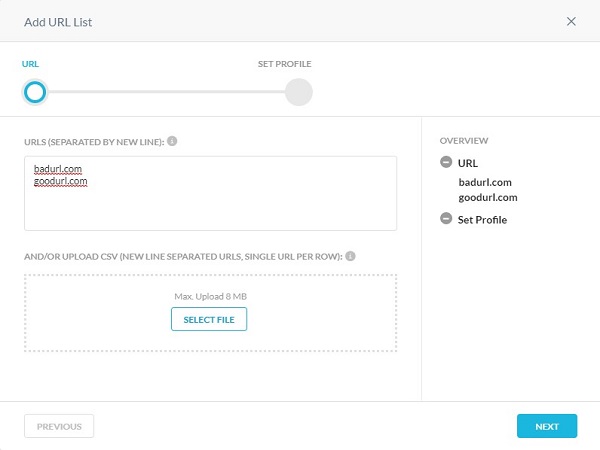

- URL을 입력하여 포함 또는 제외 목록에 추가한 후 Next를 클릭합니다.

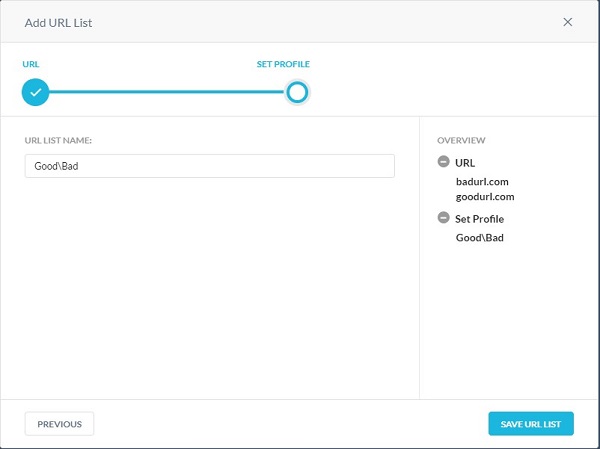

- URL 목록 이름을 입력한 다음 Save URL List를 클릭합니다.

- 맞춤형 범주 이름을 입력한 다음 Save Custom Category를 클릭합니다.

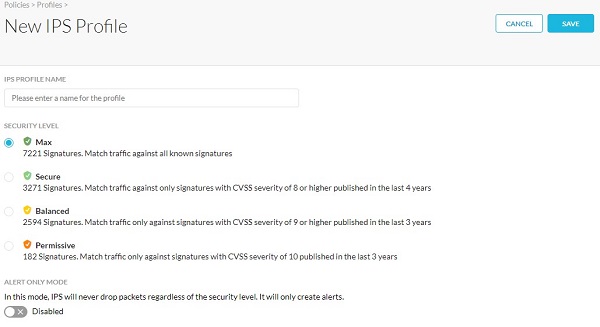

- New IPS Profile 메뉴에서 다음을 수행합니다.

- IPS 프로파일 이름을 입력합니다.

- 보안 수준을 선택합니다.

- 선택 사항으로 Alert Only Mode를 선택합니다.

- Save를 클릭합니다.

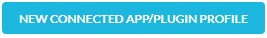

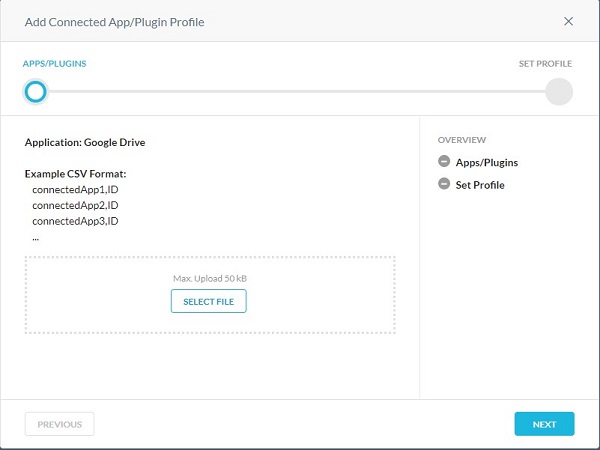

Connected App/Plugin 프로파일을 사용하면 Google 앱과 플러그인의 맞춤형 목록으로 구성된 프로파일을 만들 수 있습니다. 이 프로파일을 사용하여 사용자가 Google에 추가한 타사 앱을 검색하고 설치하지 못하게 할 수 있습니다.

- New Connected App/Plugin Profile을 클릭합니다.

- 연결된 앱/플러그인 및 ID 목록으로 구성된 .csv 파일을 업로드하려면 Select File을 클릭하고 Next를 클릭합니다.

- .csv 파일의 형식은 다음과 같습니다.

- connectedApp1,ID

- connectedApp2,ID

- connectedApp3,ID

- Google 계정의 사용자 이름과 암호를 사용하여 Google App Engine 웹사이트에 로그인합니다. My Applications 페이지에서 앱 엔진 애플리케이션 목록을 봅니다. 각 애플리케이션의 앱 ID가 애플리케이션 열 아래에 표시됩니다.

- 프로파일 이름을 입력한 다음 Save Connected App/Plugin Profile을 클릭합니다.

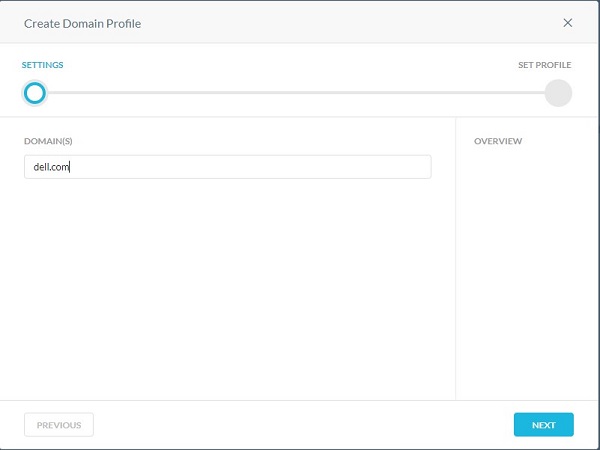

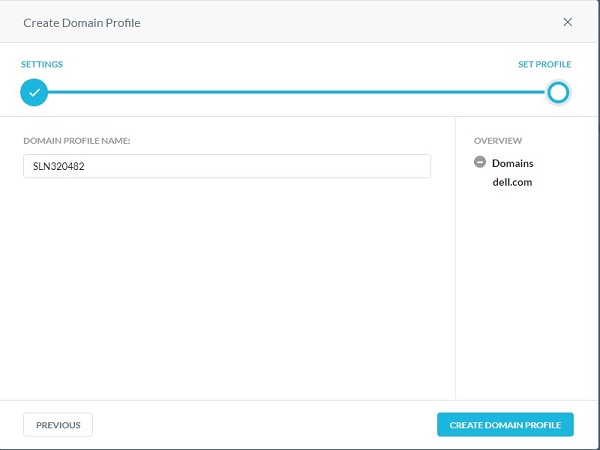

도메인 프로파일은 이메일에 대한 외부 도메인 계정을 정의하는 데 사용됩니다. 도메인 프로파일은 Gmail 및 Microsoft 365 Outlook.com 같은 API(Application Programming Interface) 지원 보호 앱에서 작동합니다. 정책 정의 마법사의 일부로 xyz.com 또는 abc.com 같은 외부 도메인으로 전송되는 이메일 메시지를 검사할 수 있습니다.

- 도메인을 입력하고 Next를 클릭합니다.

- 도메인 프로파일 이름을 입력한 다음 Create Domain Profile을 클릭합니다.

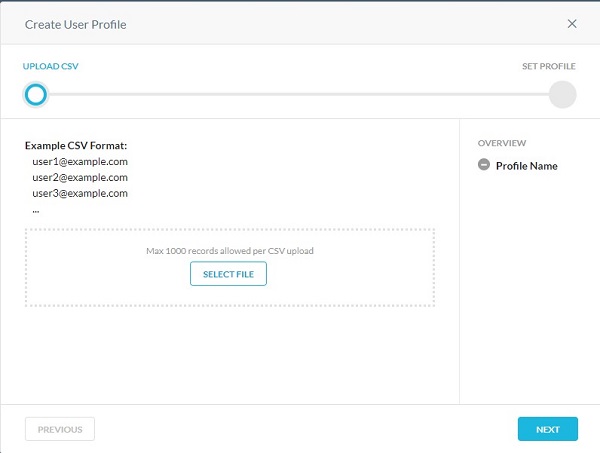

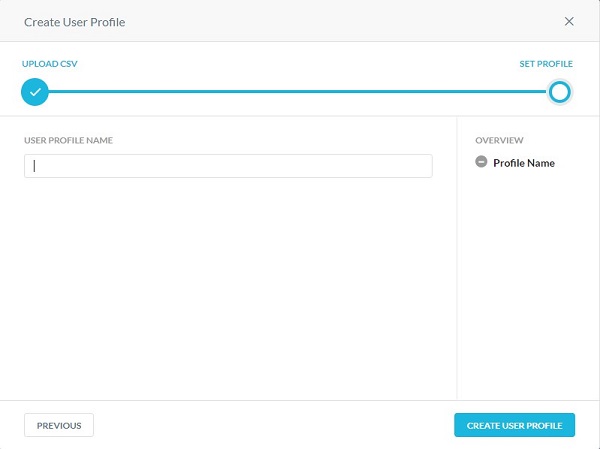

사용자 프로파일은 API(Application Programming Interface) 지원 보호 정책의 모든 사용자 또는 사용자 그룹 대신 사용자 프로파일을 선택하는 데 사용됩니다. 사용자 프로파일을 사용하면 정책 위반 사항을 검사할 때 모든 사용자의 이메일 주소를 포함하거나 제외할 수 있는 CSV(Comma Separated Value) 파일을 업로드할 수 있습니다.

- Upload CSV 메뉴에서 다음을 수행합니다.

- Select Files를 클릭합니다.

- 사용자 이메일 주소의 CSV 파일로 이동한 다음 두 번 클릭합니다.

- Next를 클릭합니다.

- 사용자 프로파일 이름을 입력한 다음 Create User Profile을 클릭합니다.

제한 조건 프로파일은 실시간 보호 정책에 사용됩니다. 제한 조건 프로파일은 앱의 특정 활동에 대해 사용자가 수행할 수 있는 작업을 정의합니다. Amazon S3의 경우 제약 조건이 내부자 위협 활동을 탐지하고 방지합니다.

예:

- 사용자는 Google Drive에서 조직 내에서만 콘텐츠를 공유할 수 있으며, 사용자가 Gmail의 개인 인스턴스에 로그인하는 경우에는 검사를 생략할 수 있습니다.

- 사용자는 기업 소유의 Amazon S3 버킷에서 개인 또는 비기업 Amazon S3 버킷으로 데이터를 복사하거나 동기화할 수 없습니다.

앱에 대한 실시간 보호 정책을 생성할 때 사용자 및 스토리지 제약 조건 프로파일을 특정 활동에 적용할 수 있습니다. 자세한 내용을 확인하려면 해당 프로파일을 클릭합니다.

- Create User Constraint Profile 메뉴에서 다음을 수행합니다.

- 제한 조건 프로파일 이름을 입력합니다.

- 일치 유형을 선택합니다.

- 이메일 도메인을 입력합니다.

- 선택 사항으로 + Add Another를 클릭한 다음 원하는 이메일 주소가 모두 채워질 때까지 B 및 C 단계를 반복합니다.

- Save Constraint Profile을 클릭합니다.

- 이메일 도메인은 전체 도메인을 차단하거나 허용하기 전에 와일드카드로 입력될 수 있습니다. 예: *@dell.com.

- 예를 들어 사용자가 조직 외부로 파일을 공유하지 못하도록 하려면 이메일 주소를 *@dell.com 값과 함께 Does not match로 지정합니다.

- Storage 탭을 클릭합니다.

- New Storage Constraint Profile을 클릭합니다.

- Create Storage Constraint Profile 메뉴에서 다음을 수행합니다.

- 제한 조건 프로파일 이름을 입력합니다.

- 일치 유형을 선택합니다.

- 일치시킬 Amazon S3 버킷을 선택합니다.

- Save Constraint Profile을 클릭합니다.

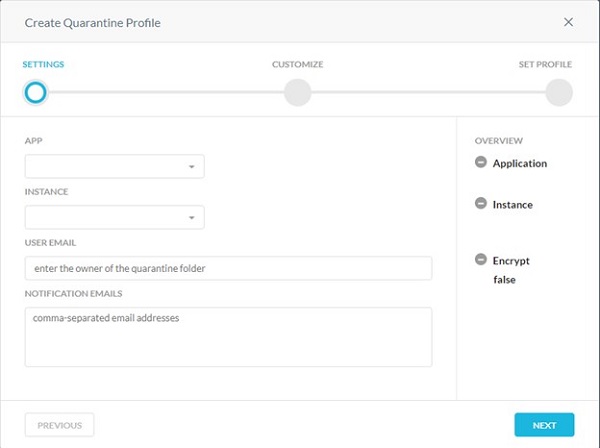

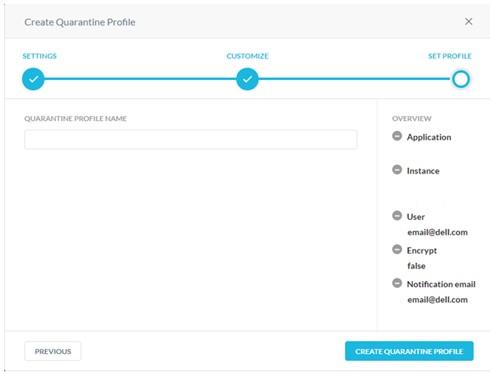

격리 프로파일은 격리 정책 작업이 있는 경우 파일을 격리해야 하는 위치를 지정하는 데 사용됩니다. tombstone 파일을 사용하여 원본 파일의 콘텐츠를 바꿉니다. 원본 파일의 이름과 확장명이 보존됩니다.

- 설정 메뉴에서 다음을 수행합니다.

- 앱을 선택합니다.

- 인스턴스를 선택합니다.

- 격리 폴더를 소유할 사용자 이메일을 입력합니다.

- 파일이 격리 폴더에 업로드될 때 알림을 받으려면 이메일 주소를 쉼표로 구분하여 입력합니다.

- Next를 클릭합니다.

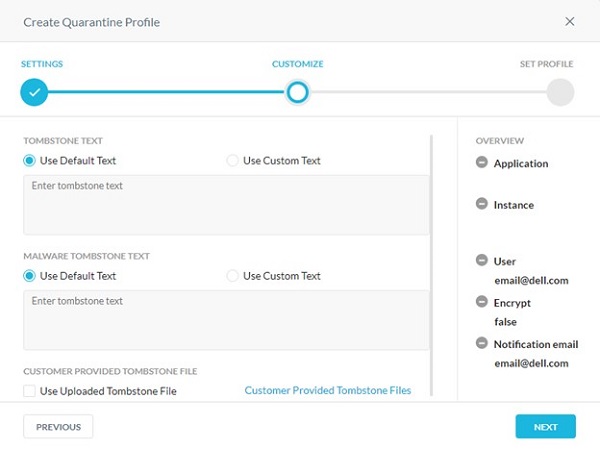

- 맞춤 구성 메뉴에서 다음을 수행합니다.

- Default 또는 Custom Tombstone 텍스트를 선택합니다.

- Custom Text를 선택한 경우 맞춤형 tombstone 텍스트를 입력합니다. 그렇지 않으면 C단계를 진행합니다.

- Default 또는 Custom Malware Tombstone 텍스트를 선택합니다.

- Custom Text를 선택한 경우 맞춤형 멀웨어 tombstone 텍스트를 입력합니다. 그렇지 않으면 E단계를 진행합니다.

- 선택 사항으로 Uploaded Tombstone File을 선택합니다.

- 선택 사항으로 Customer Provided Tombstone Files를 클릭한 다음 8단계로 이동합니다.

- Next를 클릭하고 9단계를 진행합니다.

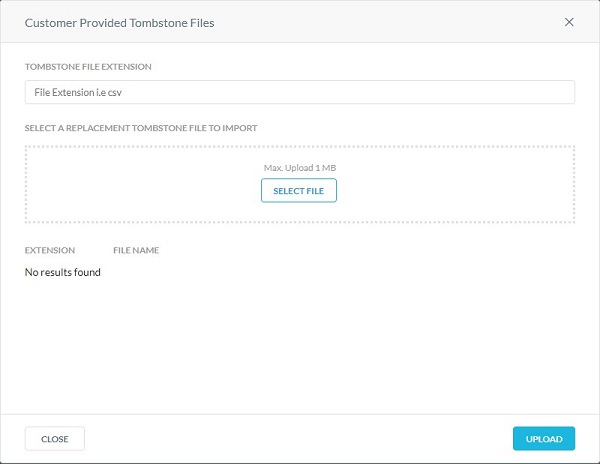

- Customer Provided Tombstone Files 메뉴에서 다음을 수행합니다.

- Tombstone 파일 확장자를 입력합니다.

- Select File을 클릭하여 tombstone 파일을 업로드합니다.

- Upload를 클릭합니다.

- 격리 프로파일 이름을 입력한 다음 Create User Profile을 클릭합니다.

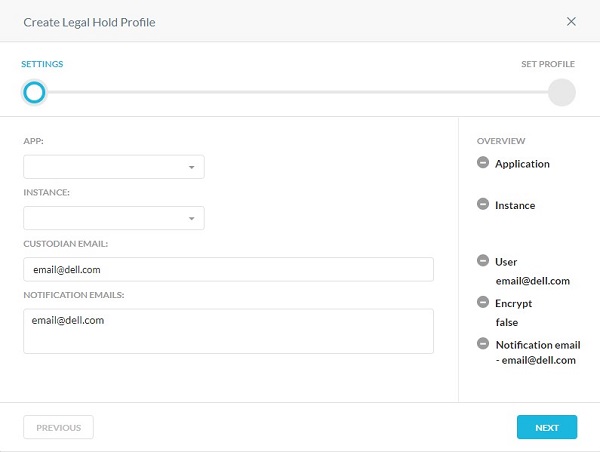

법적 증거 자료 보존은 소송이 합리적으로 예상되는 경우 조직이 모든 형태의 관련 정보를 보존하기 위해 사용하는 프로세스입니다. 법적 증거 자료 보존 프로파일은 법적 목적으로 파일을 보관할 위치를 지정하는 데 사용됩니다.

- Create Legal Hold Profile Settings 메뉴에서 다음을 수행합니다.

- 법적 증거 자료 보존 목적으로 파일을 업로드할 앱을 선택합니다.

- 앱 인스턴스를 선택합니다.

- 법적 증거 자료 보존 폴더를 소유할 관리자 이메일을 입력합니다.

- 법적 증거 자료 보존 폴더에 파일이 업로드될 때 알림을 받아야 하는 관리자의 알림 이메일을 입력합니다.

- Next를 클릭합니다.

- 인스턴스를 만드는 방법에 대한 자세한 내용은 Netskope API 지원 보호 인스턴스를 만드는 방법을 참조하십시오.

- Microsoft 365 OneDrive/SharePoint 앱에 대한 법적 증거 자료 보존 프로파일을 설정하기 전에 관리인은 Microsoft 365 계정에 로그인하여 OneDrive/SharePoint 앱을 설정해야 합니다.

- Slack for Enterprise 앱의 경우 이메일 주소는 Slack for Enterprise 인스턴스 설정 중에 입력한 주소와 같아야 합니다.

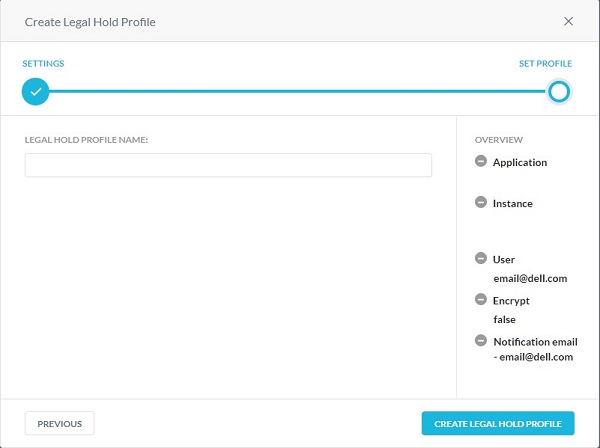

- 법적 증거 자료 보존 프로파일 이름을 입력한 다음 Create Legal Hold Profile을 클릭합니다.

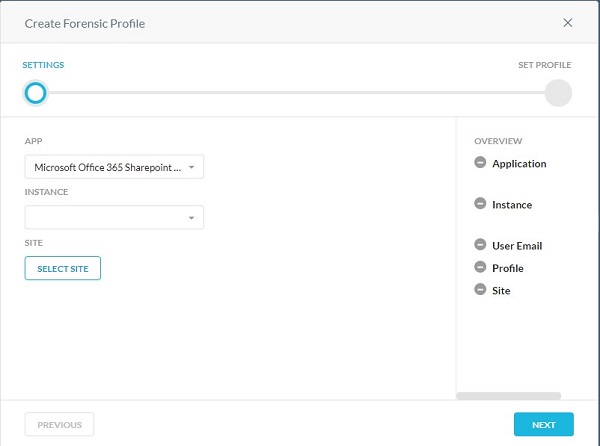

이 기능은 정책에서 위반을 트리거할 때 DLP(Data Loss Prevention) 포렌식 세부 정보를 제공합니다. 포렌식 정보에는 기밀 콘텐츠가 포함될 수 있습니다. 개인 정보 보호를 유지하려면 포렌식 정보를 저장할 포렌식 프로파일을 선택해야 합니다.

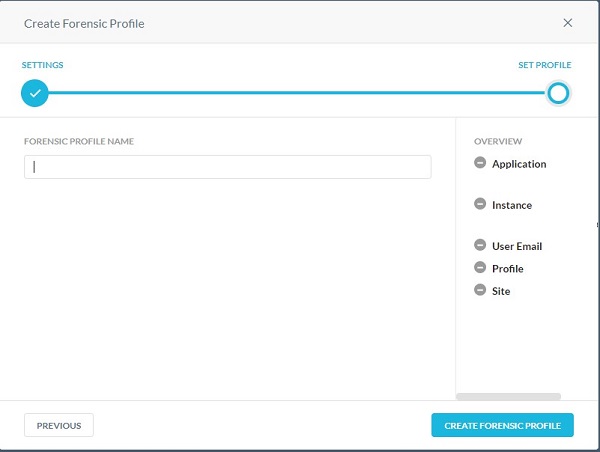

- Create Forensic Profile 메뉴에서 다음을 수행합니다.

- 인시던트 관리를 활성화할 앱을 선택합니다.

- 앱 인스턴스를 선택합니다.

- 앱별 정보를 입력합니다.

- Next를 클릭합니다.

- 6C단계는 선택한 애플리케이션에 따라 달라집니다. 이 정보는 모니터링할 데이터를 식별하는 데 사용됩니다.

- 인스턴스를 만드는 방법에 대한 자세한 내용은 Netskope API 지원 보호 인스턴스를 만드는 방법을 참조하십시오.

- Microsoft Azure를 사용하는 경우 Azure 스토리지 계정 이름을 입력합니다. 스토리지 계정 이름을 찾으려면 portal.azure.com에 로그인합니다. All services > Storage > Storage Account로 이동합니다. 스토리지 계정 목록이 페이지에 표시됩니다. Azure 컨테이너 이름을 입력합니다. Netskope는 이 컨테이너에 포렌식 파일을 업로드합니다. 컨테이너 이름을 찾으려면 portal.azure.com에 로그인합니다. All services > Storage > Storage Account로 이동합니다. 스토리지 계정 목록이 페이지에 표시됩니다. 스토리지 계정 이름을 클릭한 다음 Blob service > Blobs로 이동합니다. 컨테이너 목록이 페이지에 표시됩니다.

- Microsoft 365 OneDrive 앱에 대한 포렌식 프로파일을 설정하기 전에 소유자는 Microsoft 365 계정에 로그인하여 OneDrive 앱을 설정해야 합니다.

- 포렌식 프로파일 이름을 입력한 다음 Create Forensic Profile을 클릭합니다.

- Settings를 클릭합니다.

- Incident Management를 클릭합니다.

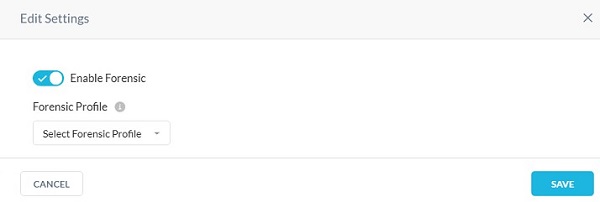

- Edit Settings 메뉴에서 다음을 수행합니다.

- Enable을 클릭하여 포렌식을 활성화합니다.

- 포렌식 프로파일을 선택합니다.

- Save를 클릭합니다.

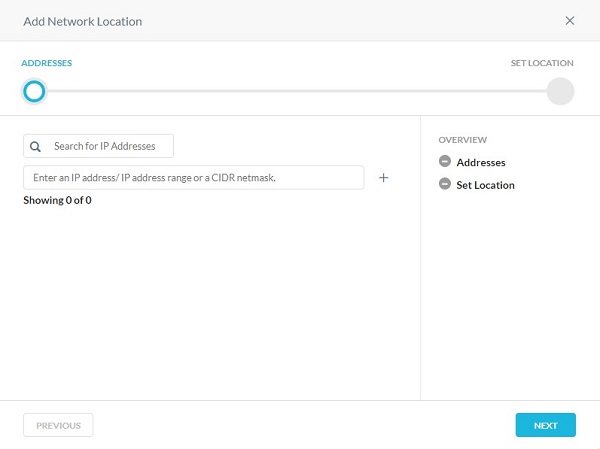

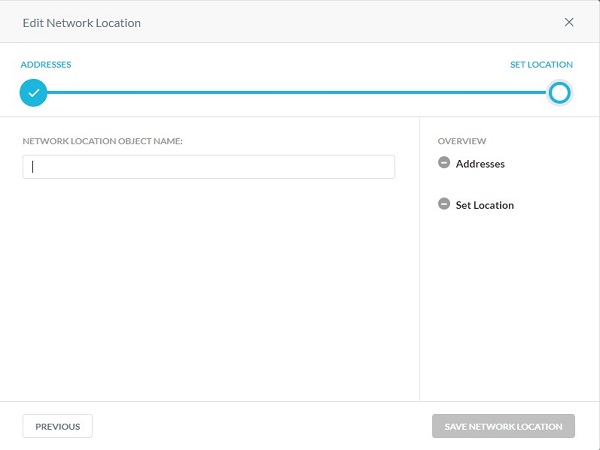

단일 개체 또는 여러 개체 네트워크 위치를 추가할 수 있습니다.

- 주소 메뉴에서 다음을 수행합니다.

- IP 주소, IP 주소 범위 또는 CIDR(Classless Inter-Domain Routing) 넷마스크를 입력합니다.

- 오르쪽의 +를 클릭합니다.

- Next를 클릭합니다.

- 네트워크 위치 개체 이름을 입력한 다음 Save Network Location을 클릭합니다.

지원 부서에 문의하려면 Dell Data Security 국제 지원 전화번호를 참조하십시오.

온라인으로 기술 지원 요청을 생성하려면 TechDirect로 이동하십시오.

추가 정보 및 리소스를 보려면 Dell 보안 커뮤니티 포럼에 참여하십시오.