如何为 VMware Carbon Black Cloud 创建排除项或包含项

Resumen: 可以按照这些说明配置 VMware Carbon Black 排除项和包含项。

Instrucciones

VMware Carbon Black 使用声誉和权限规则来处理下一代防病毒 (NGAV) 排除项(批准列表)和包含项(禁止列表)。VMware Carbon Black Standard、VMware Carbon Black Cloud Advanced 和 VMware Carbon Black Cloud Enterprise 使用端点检测和响应 (EDR)。此外,EDR 还受声誉和权限规则影响。本文指导管理员设置这些值,并概述可能相关的任何警告。

受影响的产品:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

受影响的操作系统:

Windows

Mac

Linux

VMware Carbon Black 入职培训第 3 部分:策略和组

持续时间:03:37

隐藏式字幕:提供多种语言版本

VMware Carbon Black Cloud 将策略和声誉结合使用来确定所发生的操作。

单击相应的主题以了解更多信息。

VMware Carbon Black Cloud Prevention 策略与 VMware Carbon Black Cloud Standard、Advanced 和企业策略不同。单击相应的产品以了解更多信息。

由于不使用 EDR,因此 VMware Carbon Black Cloud Prevention 为权限规则以及阻止和隔离规则提供了简化的方法。

单击相应的主题以了解更多信息。

权限规则确定位于指定路径的应用程序可执行的操作。

权限规则基于路径,优先于阻止和隔离规则以及声誉。

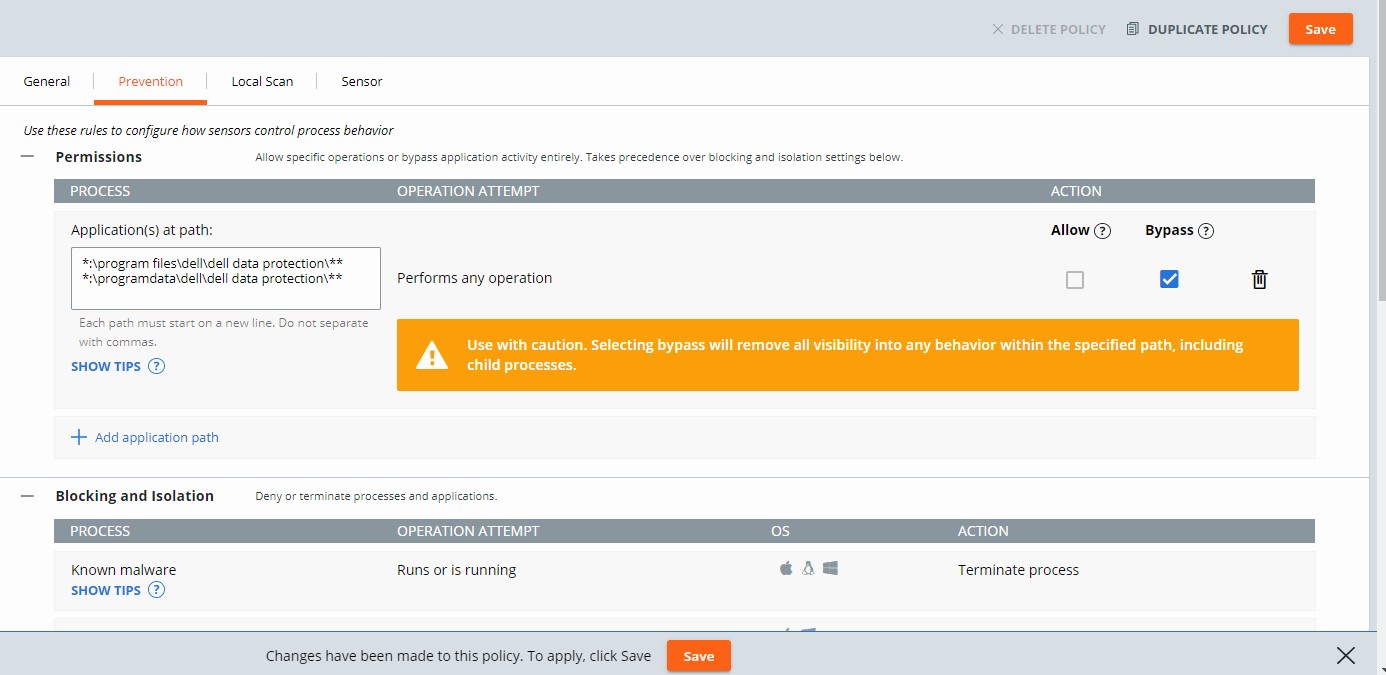

要创建权限规则,请执行以下操作:

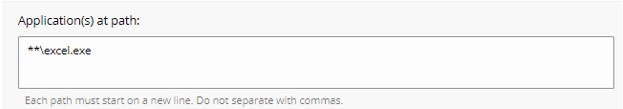

- 在网页浏览器中,转至 [REGION].conferdeploy.net。

- 登录到 VMware Carbon Black Cloud。

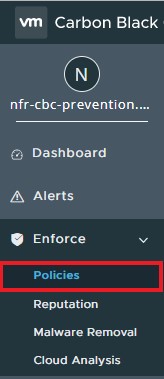

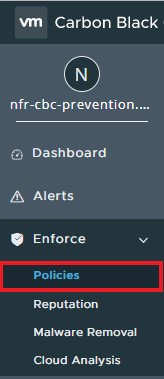

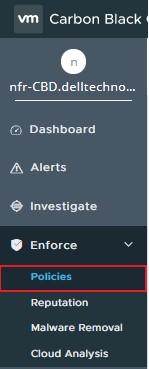

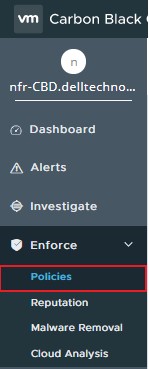

- 在左侧菜单窗格中,单击 Enforce。

- 单击 Policies。

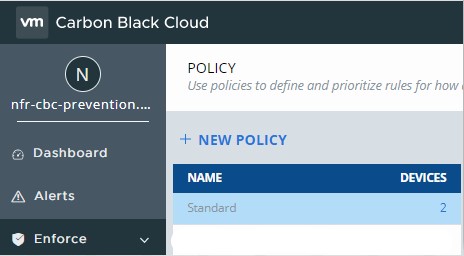

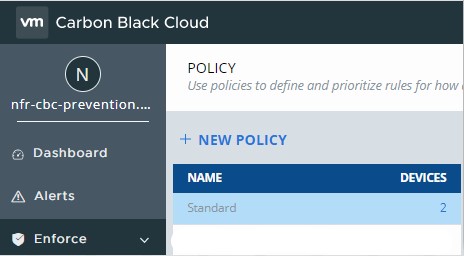

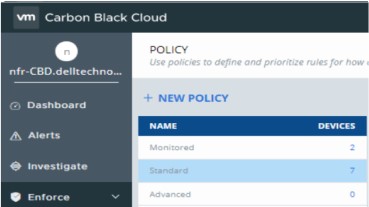

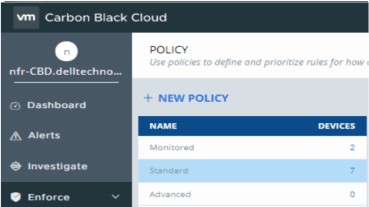

- 选择要修改的策略集。

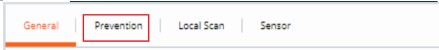

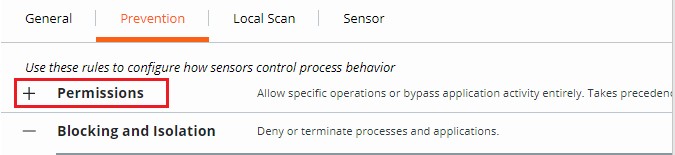

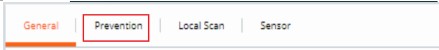

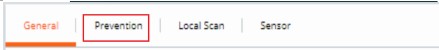

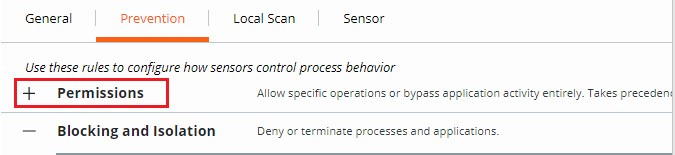

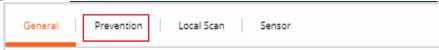

- 在右侧菜单窗格中,单击 Prevention。

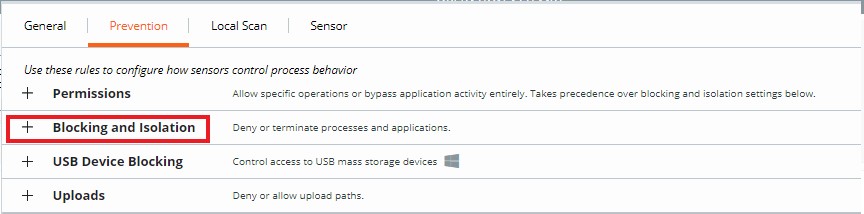

- 单击以展开 Permissions。

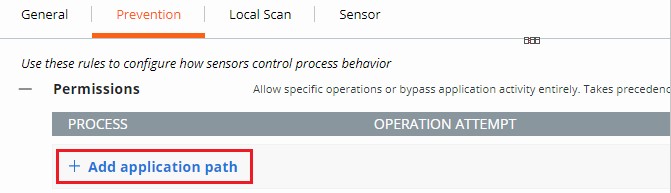

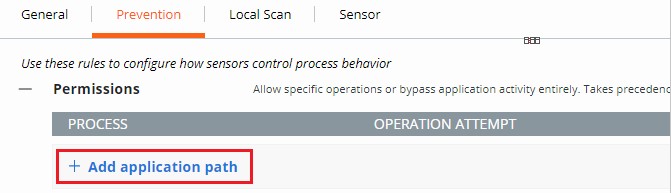

- 单击以展开 Add application path。

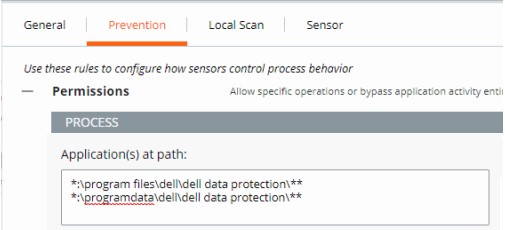

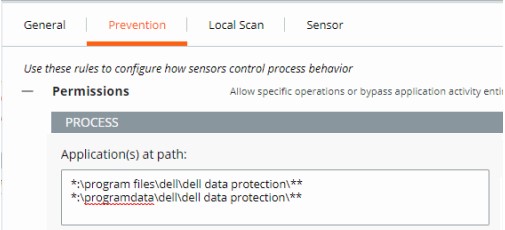

- 填写要对其设置旁路的预期路径。

- 示例图像使用以下路径:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- 在此示例中,应用的操作会影响包含路径

\program files\dell\dell data protection\和\programdata\dell\dell data protection\的所有驱动器上的全部文件。 - VMware Carbon Black 的权限列表利用基于 glob 的格式结构。

- 支持

%WINDIR%等环境变量。 - 单个星号 (*) 匹配同一目录中的所有字符。

- 双星号 (**) 匹配同一目录、多个目录以及指定位置或文件上方或下方的所有目录中的全部字符。

- 示例:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

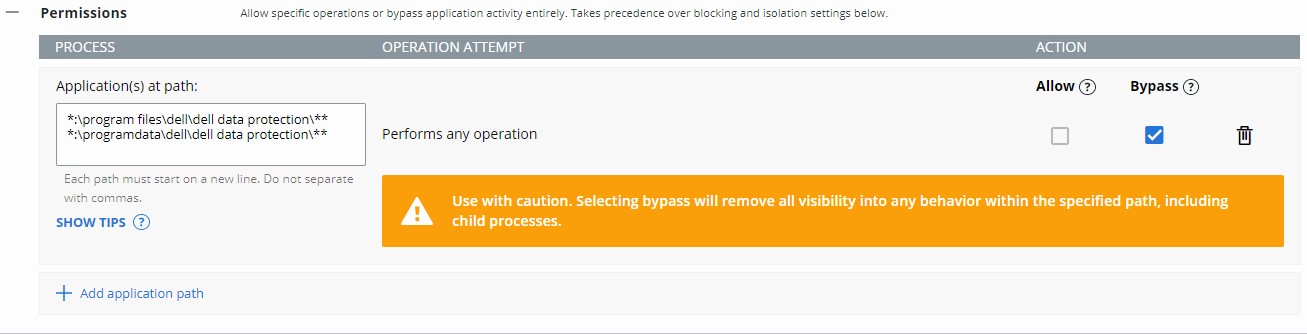

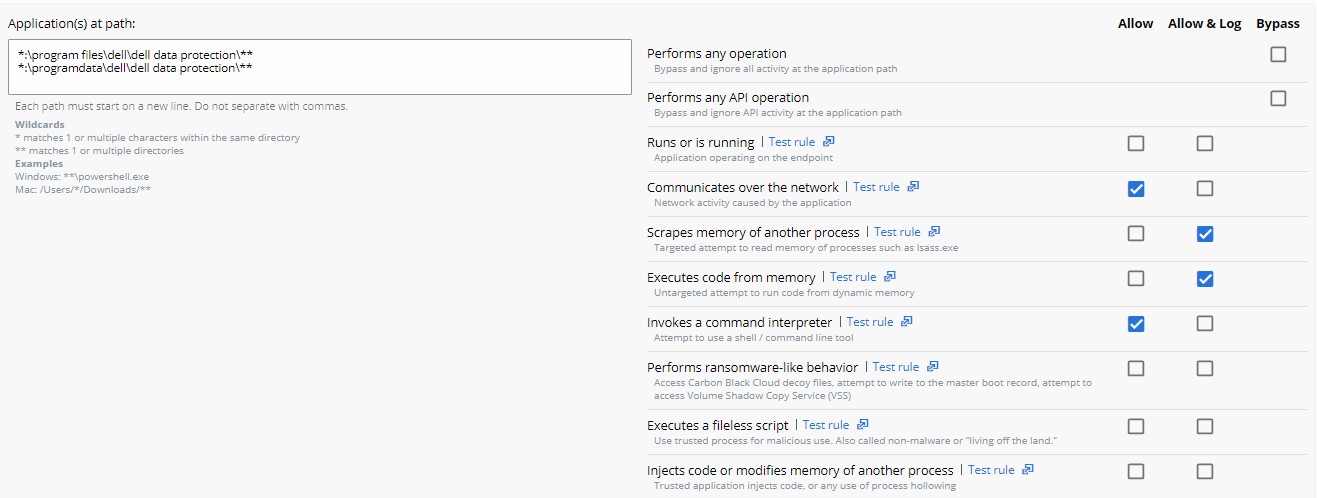

- 选择要强制执行的操作。

- 在示例图像中,通过选择 Allow 或 Bypass,操作尝试将被赋予不同的操作。

- 选择 Performs any operation 的操作尝试时,将会覆盖任何其他操作尝试并禁用任何其他选项的选择。

- 操作定义:

- 允许 — 在指定路径中允许执行某行为,并且 VMware Carbon Black Cloud 记录有关操作的信息。

- Bypass — 在指定路径中允许执行所有行为。不收集任何信息。

- 单击右上角或页面底部的 Save。

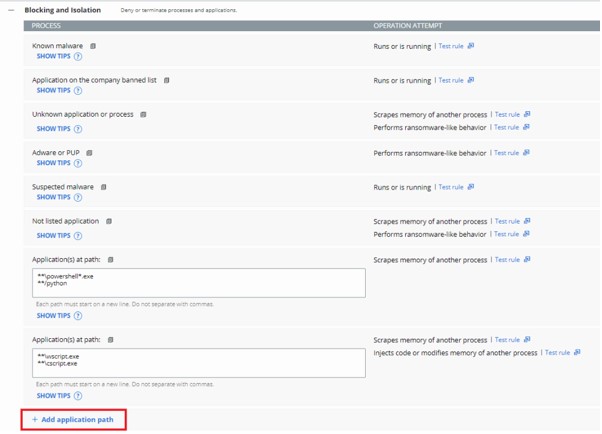

阻止和隔离规则基于路径,并且优先于声誉。阻止和隔离规则允许我们在尝试特定操作时设置“拒绝操作”或“终止进程”操作。

要创建阻止和隔离规则,请执行以下操作:

- 在网页浏览器中,转至 [REGION].conferdeploy.net。

- 登录到 VMware Carbon Black Cloud。

- 在左侧菜单窗格中,单击 Enforce。

- 单击 Policies。

- 选择要修改的策略集。

- 在右侧菜单窗格中,单击 Prevention。

- 单击以展开 Blocking and Isolation。

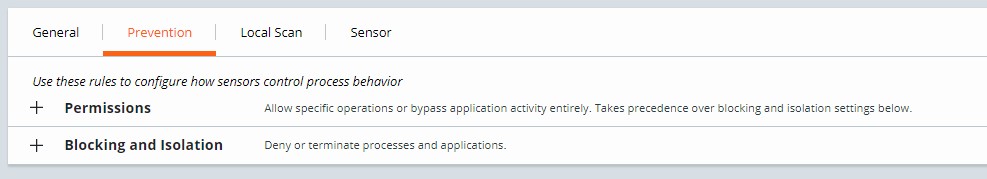

- 填写要对其设置阻止和隔离规则的应用程序路径。

- 示例图像使用 excel.exe。

- 设置的操作应用于从任何目录运行的名为 excel.exe 的应用程序。

- VMware Carbon Black 的权限列表利用基于 glob 的格式结构。

- 支持

%WINDIR%等环境变量。 - 单个星号 (*) 匹配同一目录中的所有字符。

- 双星号 (**) 匹配同一目录、多个目录以及指定位置或文件上方或下方的所有目录中的全部字符。

- 示例:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- 单击右上角的 Save。

VMware Carbon Black Cloud Standard、VMware Carbon Black Cloud Advanced 和 VMware Carbon Black Cloud Enterprise 通过包含 EDR 提供权 限规则以及 阻止和隔离规则的选项。

单击相应的主题以了解更多信息。

权限规则确定位于指定路径的应用程序可执行的操作。

权限规则基于路径,优先于阻止和隔离规则以及声誉。

要创建权限规则,请执行以下操作:

- 在网页浏览器中,转至 [REGION].conferdeploy.net。

- 登录到 VMware Carbon Black Cloud。

- 在左侧菜单窗格中,单击 Enforce。

- 单击 Policies。

- 选择要修改的策略集。

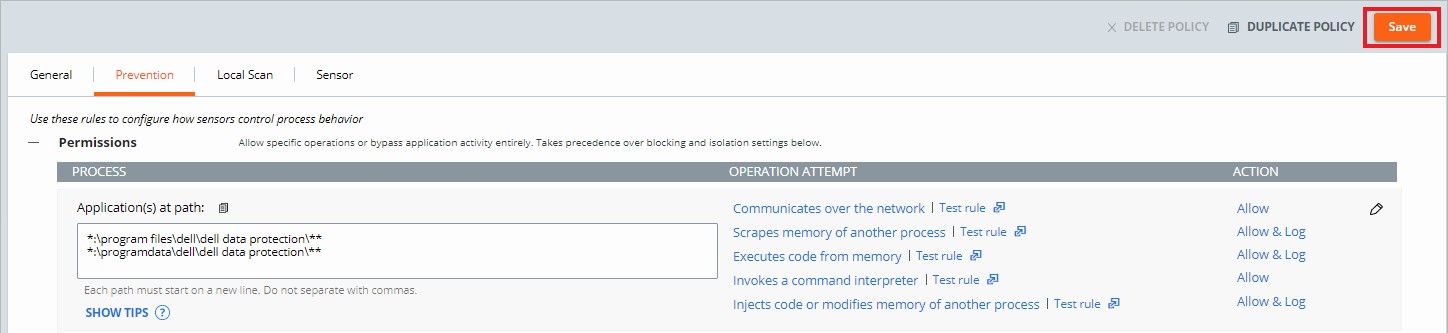

- 在右侧菜单窗格中,单击 Prevention。

- 单击以展开 Permissions。

- 单击以展开 Add application path。

- 填写要对其设置旁路的预期路径。

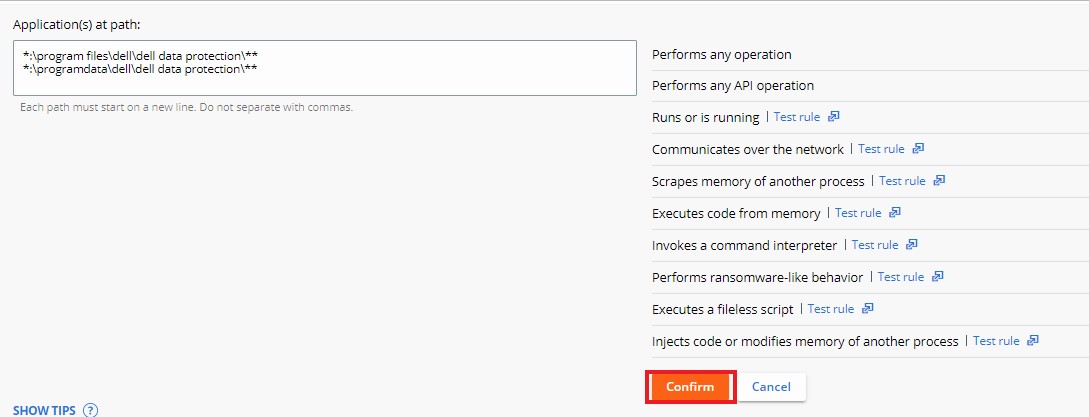

- 示例图像使用以下路径:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- 在此示例中,应用的操作将影响所有驱动器上包含路径 \program files\dell\dell data protection\ and \programdata\dell\dell data protection\ 的全部文件。

- VMware Carbon Black 的权限列表利用基于 glob 的格式结构。

- 支持 %WINDIR% 等环境变量。

- 单个星号 (*) 匹配同一目录中的所有字符。

- 双星号 (**) 匹配同一目录、多个目录以及指定位置或文件上方或下方的所有目录中的全部字符。

- 示例:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- 选择要强制执行的操作。

- 在示例图像中,通过选择 Allow、Allow & Log 或 Bypass,操作尝试将被赋予不同的操作。

- 选择 Performs any operation 的操作尝试时,将会覆盖任何其他操作尝试并禁用任何其他选项的选择。

- 除了 Performs any operation 之外的每个操作均可应用于多个操作尝试。

- 操作定义:

- Allow — 在指定路径中允许执行某行为;没有记录路径上的任何指定行为。无数据发送到 VMware Carbon Black Cloud。

- Allow & Log — 在指定路径中允许执行某行为;记录所有活动。所有数据都会报告给 VMware Carbon Black Cloud。

- Bypass — 在指定路径中允许执行所有行为;没有记录任何内容。无数据发送到 VMware Carbon Black Cloud。

- 在 Permissions 的底部单击 Confirm 以设置策略更改。

- 单击右上角的 Save。

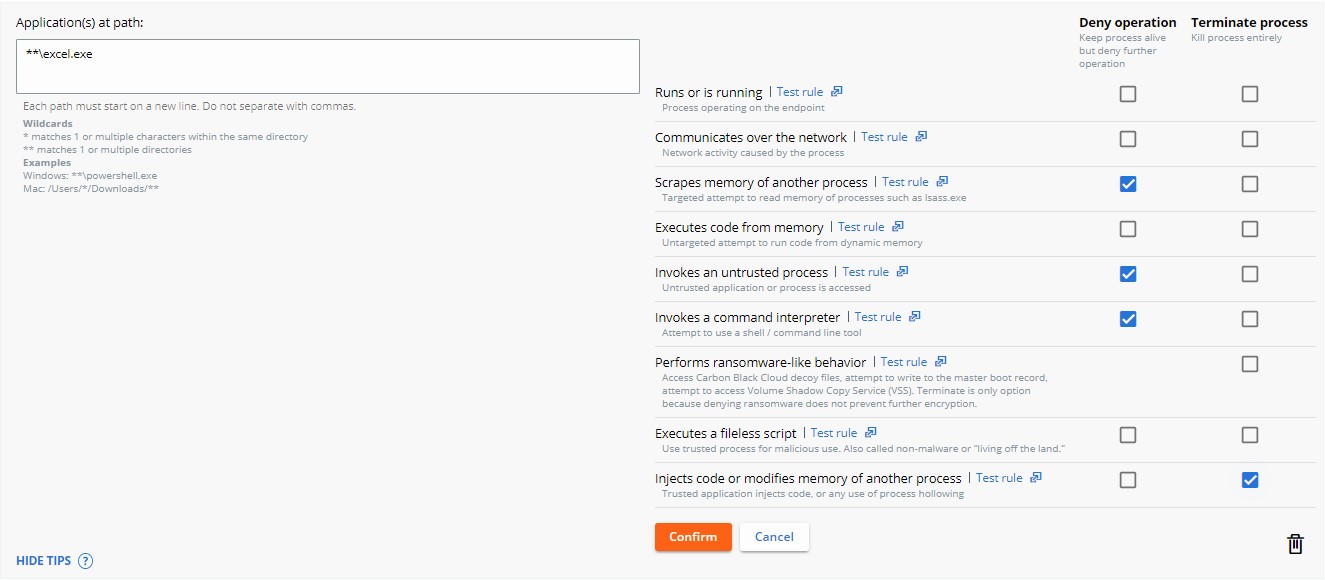

阻止和隔离规则基于路径,并且优先于声誉。阻止和隔离规则允许我们在尝试特定操作时设置“拒绝操作”或“终止进程”操作。

要创建阻止和隔离规则,请执行以下操作:

- 在网页浏览器中,转至 [REGION].conferdeploy.net。

- 登录到 VMware Carbon Black Cloud。

- 在左侧菜单窗格中,单击 Enforce。

- 单击 Policies。

- 选择要修改的策略集。

- 在右侧菜单窗格中,单击 Prevention。

- 单击以展开 Blocking and Isolation。

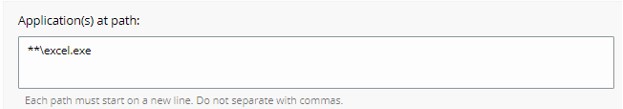

- 单击以展开 Add application path。

- 填写要对其设置阻止和隔离规则的应用程序路径。

- 示例图像使用 excel.exe。

- 设置的操作应用于从任何目录运行的名为 excel.exe 的应用程序。

- VMware Carbon Black 的权限列表利用基于 glob 的格式结构。

- 支持

%WINDIR%等环境变量。 - 单个星号 (*) 匹配同一目录中的所有字符。

- 双星号 (**) 匹配同一目录、多个目录以及指定位置或文件上方或下方的所有目录中的全部字符。

- 示例:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- 选择在满足操作尝试时要采取的操作,然后单击 Confirm。

- 单击右上角的 Save。

- 拒绝操作阻止列出的应用程序执行它先前尝试执行的指定操作。

- 一旦指定的操作尝试运行,终止进程将会终止进程。

VMware Carbon Black 为在安装传感器的设备上运行的每个文件分配一个声誉。预先存在的文件在运行之前或后台扫描处理完毕并提供更明确的声誉之前,最开始时具有“本地白名单”的有效声誉。

向声誉列表添加应用程序或参阅声誉描述。单击相应的主题以了解更多信息。

通过“Reputations”页面或“Alerts”页面,可向声誉列表添加应用程序。单击相应选项,以了解更多信息。

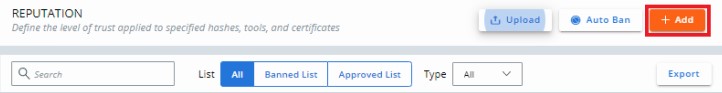

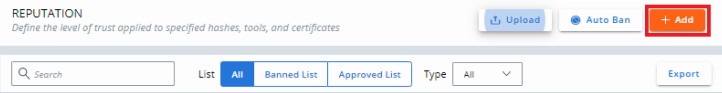

要通过“Reputations”页面向声誉列表添加应用程序,请执行以下操作:

- 在网页浏览器中,转至 [REGION].conferdeploy.net。

- 登录到 VMware Carbon Black Cloud。

- 在左侧菜单窗格中,单击 Enforce。

- 单击 Reputation。

管理员可以使用 SHA256 哈希、IT 工具或签名证书向声誉列表添加应用程序。单击相应选项,以了解更多信息。

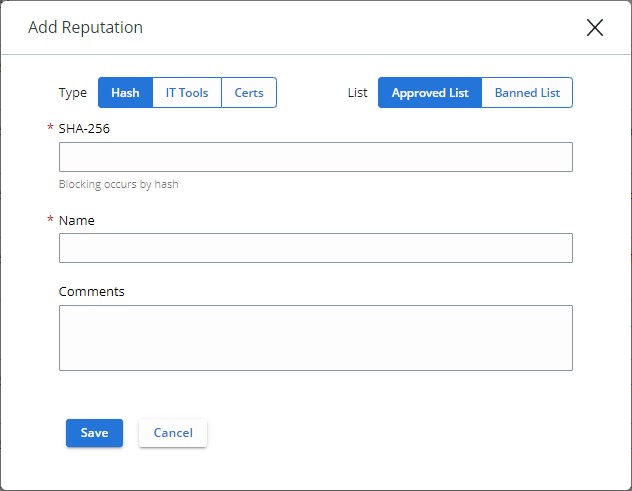

要手动添加 SHA256 哈希,请执行以下操作:

- 单击 Add。

- 从“Add Reputation”中:

- 对于“Type”选项,选择 Hash。

- 对于“List”选项,选择 Approved List 或 Banned List。

- 填写 SHA-256 哈希。

- 填写该条目的名称。

- (可选)填写批注。

- 单击 Save。

- 批准列表会自动将任何受影响和已知的文件设置为具有“获得公司批准”的声誉。

- 禁止列表会自动将任何受影响和已知的文件设置为具有“被公司禁止”的声誉。

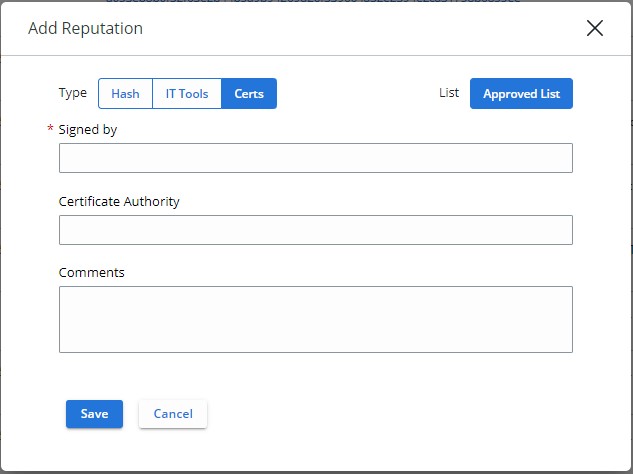

要手动添加 IT 工具,请执行以下操作:

- 单击 Add。

- 从“Add Reputation”中:

- 对于“Type”选项,选择 IT Tools。

- 填写可信 IT 工具的相对路径。

- (可选)选择 Include all child processes。

- (可选)填写批注。

- 单击 Save。

- IT 工具只能添加到批准列表中。批准列表会自动将任何受影响和已知的文件设置为具有“本地白名单”的声誉。

- 请注意,如果选项 Include all child processes 已选中,则新定义的可信 IT 工具的子进程所丢弃的全部文件也会获得初始信任。

- IT 工具的相对路径表明路径定义可以通过定义的路径来实现。

示例:

对于以下示例,可信 IT 工具的路径已设置为:

\sharefolder\folder2\application.exe

如果管理员尝试在这些位置运行文件,则排除 成功:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

如果管理员尝试在这些位置运行文件,则排除 失败:

E:\folder2\application.exeH:\sharefolder\application.exe

在失败的示例中,路径不能完全实现。

要手动添加签名证书,请执行以下操作:

- 单击 Add。

- 从“Add Reputation”中:

- 对于“Type”选项,选择 Certs。

- 在 Signed by 字段填写签字人信息。

- (可选)填写证书颁发机构。

- (可选)填写批注。

- 单击 Save。

- 签名证书只能添加到批准列表中。批准列表会自动将任何受影响和已知的文件设置为具有“本地白名单”的声誉。

- 有关为声誉添加签名证书的更多信息,请参阅如何向 VMware Carbon Black Cloud 声誉列表添加签名证书(英文版)。

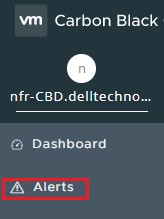

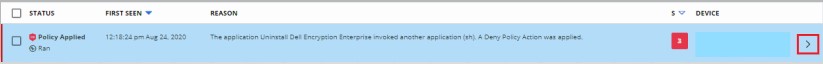

要通过“Alerts”页面向声誉列表添加应用程序,请执行以下操作:

- 在网页浏览器中,转至 [REGION].conferdeploy.net。

- 登录到 VMware Carbon Black Cloud。

- 单击 Alerts。

- 选择要为其批准应用程序的警报旁边的 V 形符号。

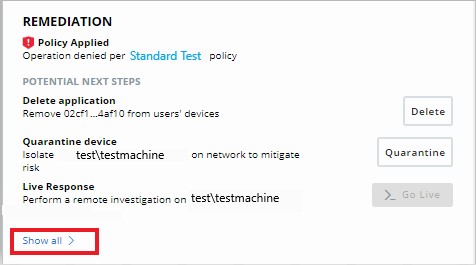

- 单击位于“Remediation”小节下的 Show all。

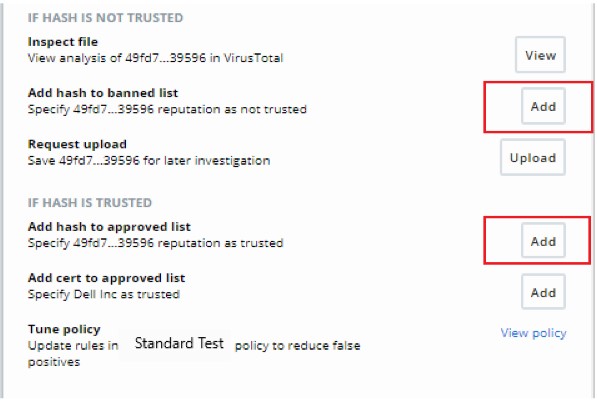

- 单击以将文件添加到禁止列表或批准列表,具体取决于哈希是不受信任的还是受信任的。

| 优先级 | 声誉 | 声誉搜索值 | 描述 |

|---|---|---|---|

| 1 | 忽略 | IGNORE | Carbon Black Cloud 分配给产品文件并向它们授予完全运行权限的自检声誉。

|

| 2 | 公司批准列表 | COMPANY_WHITE_LIST | 通过转至“Enforce”>“Reputations”,将哈希手动添加到公司批准列表中 |

| 3 | 公司禁止列表 | COMPANY_BLACK_LIST | 通过转至“Enforce”>“Reputations”,将哈希手动添加到公司禁止列表中 |

| 4 | 可信赖的批准列表 | TRUSTED_WHITE_LIST | 来自云和/或本地扫描仪,且 Carbon Black 已经知道其很好 |

| 5 | 已知的恶意软件 | KNOWN_MALWARE | 来自云和/或本地扫描仪,且 Carbon Black 已经知道其不好 |

| 6 | 可疑/启发式恶意软件 | SUSPECT_MALWARE HEURISTIC | Carbon Black 检测到的可疑恶意软件,但它并不一定怀有恶意 |

| 7 | 广告软件/PUP 恶意软件 | ADWARE PUP | Carbon Black 检测到的广告软件和可能不需要的程序 |

| 8 | 本地白名单 | LOCAL_WHITE | 文件满足以下任何条件:

|

| 9 | 通用批准列表 | COMMON_WHITE_LIST | 文件满足以下任何条件:

|

| 10 | 未列出/自适应批准列表 | NOT_LISTEDADAPTIVE_WHITE_LIST | “未列出”声誉表示,在传感器使用本地扫描仪或云检查应用程序哈希后,找不到关于它的记录 - 它未在声誉数据库中列出。

|

| 11 | 未知 | RESOLVING | “未知”声誉表示传感器使用的任何声誉来源均无响应。

|

要联系支持部门,请参阅 Dell Data Security 国际支持电话号码。

转至 TechDirect,在线生成技术支持请求。

要获得更多见解和资源,请加入戴尔安全社区论坛。