Como configurar o Dell Encryption Enterprise para se autenticar com o Windows Hello

Resumen: Seguindo estas instruções, é possível configurar o Windows Hello para funcionar com o Dell Encryption Enterprise.

Instrucciones

Este artigo descreve como configurar o Azure e o Dell Security Management Server ou o Dell Security Management Server Virtual para oferecer suporte à autenticação do Windows Hello. Essa configuração pode ser usada com o Dell Encryption Enterprise.

Produtos afetados:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Versões afetadas:

- v11.0 e posteriores

Sistemas operacionais afetados:

- Windows

- Linux

A partir do Dell Encryption Enterprise versão 11.0, agora, os clientes de criptografia com base em políticas podem ser ativados com credenciais baseadas no Windows Hello. Isso inclui o PIN do Windows Hello, o reconhecimento facial do Windows Hello, a impressão digital do Windows Hello e vários outros mecanismos para esses métodos de autenticação baseados em token.

A autenticação é configurada em duas etapas:

- Geração de um registro de aplicativo no Azure Active Directory. Isso requer que o ambiente local do Active Directory esteja sendo sincronizado. Para obter mais informações, consulte Integrar domínios do AD no local ao Azure AD (https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/azure-ad

)

- Configuração do Dell Security Management Server.

Clique na configuração adequada para obter mais informações.

Esse processo de configuração permite que o Dell Security Management Server ou o Dell Management Security Server Virtual valide os tokens do Windows Hello.

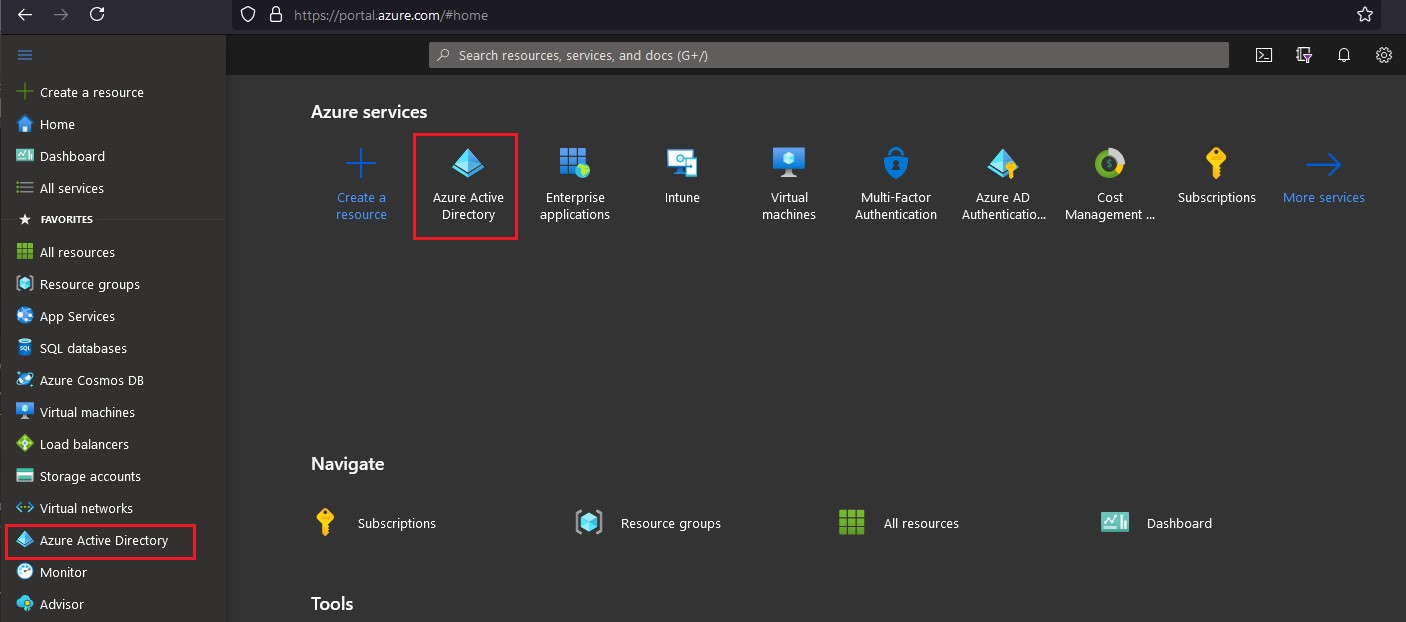

Para configurar o Azure Active Directory:

- Faça log-in no portal da Web do Azure em https://portal.azure.com

com uma conta que tenha privilégios de administrador de aplicativos ou maiores.

- Acesse a página de configuração Azure Active Directory.

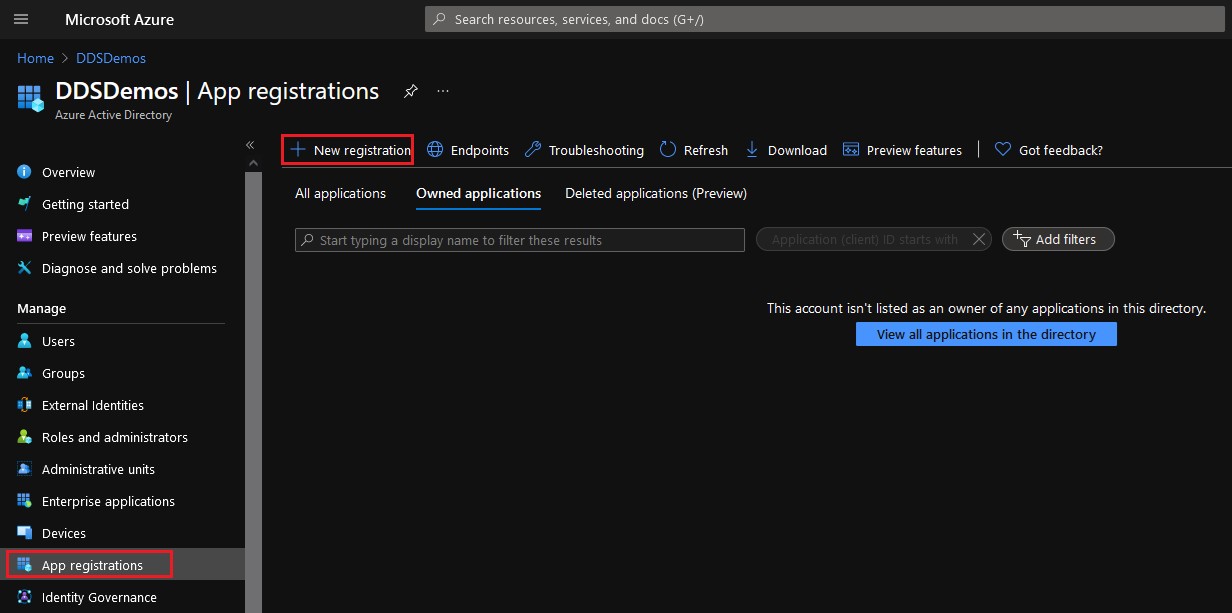

- No painel esquerdo, selecione App Registrations e clique em New Registration.

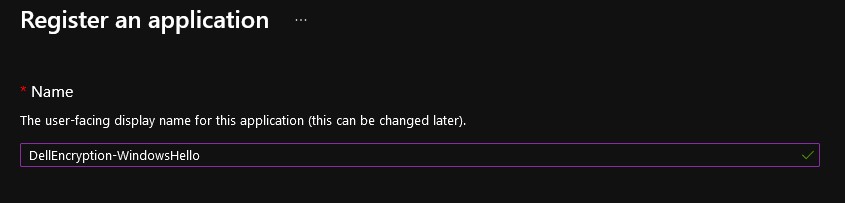

- Preencha um Nome para o aplicativo.

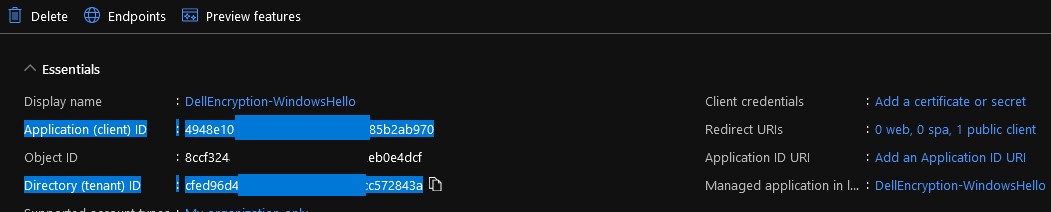

- Na imagem de exemplo, o aplicativo recebeu o nome DellEncryption-WindowsHello. Esse nome pode ser diferente em seu ambiente.

- O nome do aplicativo não pode corresponder a outro registro de aplicativo.

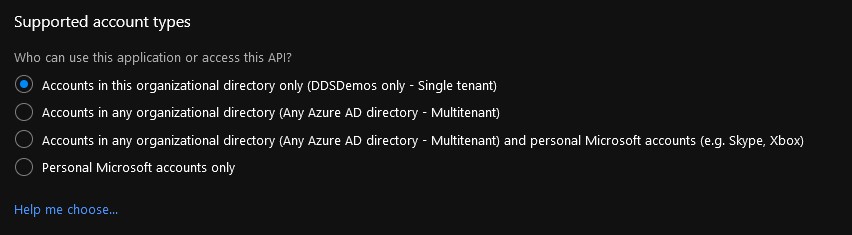

- Selecione o tipo de conta adequado para seu ambiente.

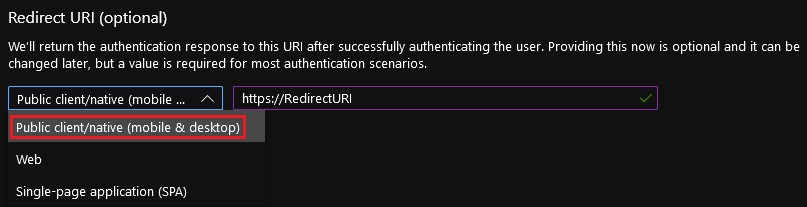

- Defina a plataforma Redirect URI como Public client/native (mobile & desktop). O Redirect URI pode ser qualquer endereço com um prefixo https://.

- Esse valor será usado posteriormente na configuração "Redirect URI" do Dell Security Management Server.

- O URI de redirecionamento é obrigatório para a autenticação sem senha no Dell Encryption Enterprise.

- Clique em Register.

- Na visão geral de App Registration, registre os valores de ID do aplicativo (client) e ID do diretório (grupo de usuários).

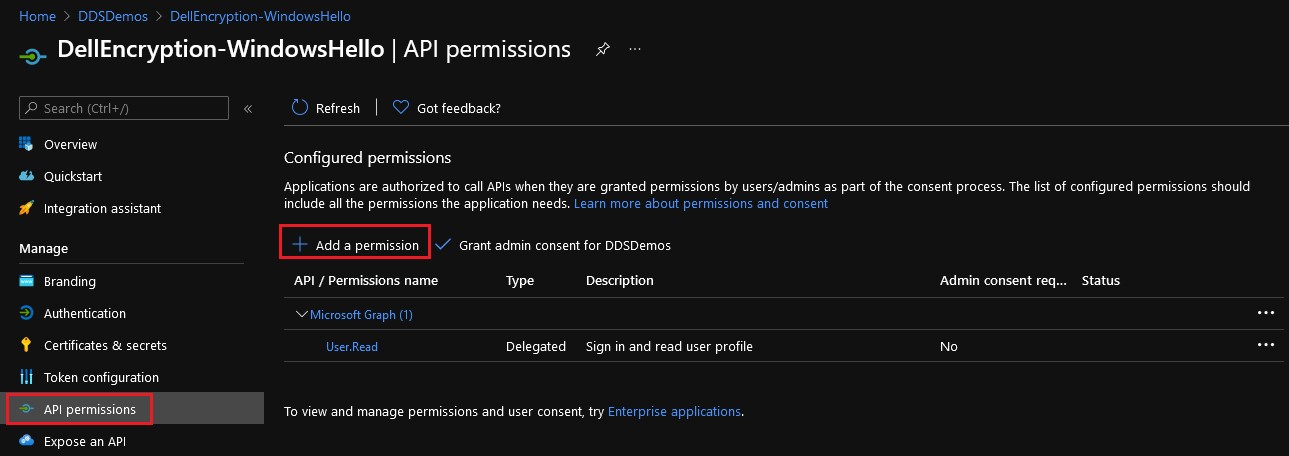

- No painel esquerdo, selecione API Permissions e clique em Add a permission no painel direito.

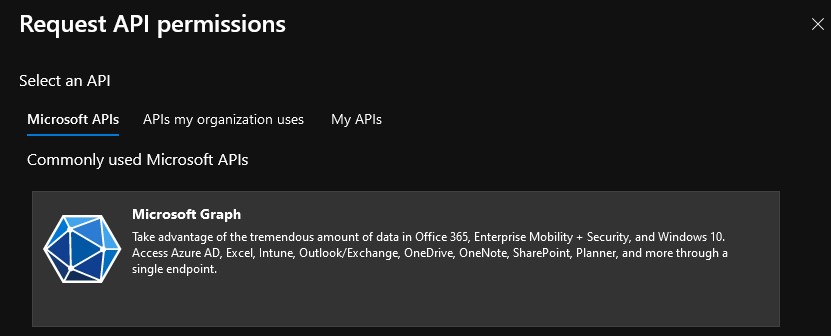

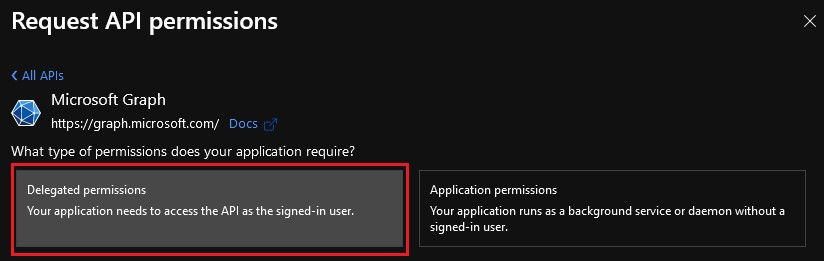

- No painel exibido à direita, selecione Microsoft Graph nas APIs da Microsoft.

- Clique em Delegated permissions.

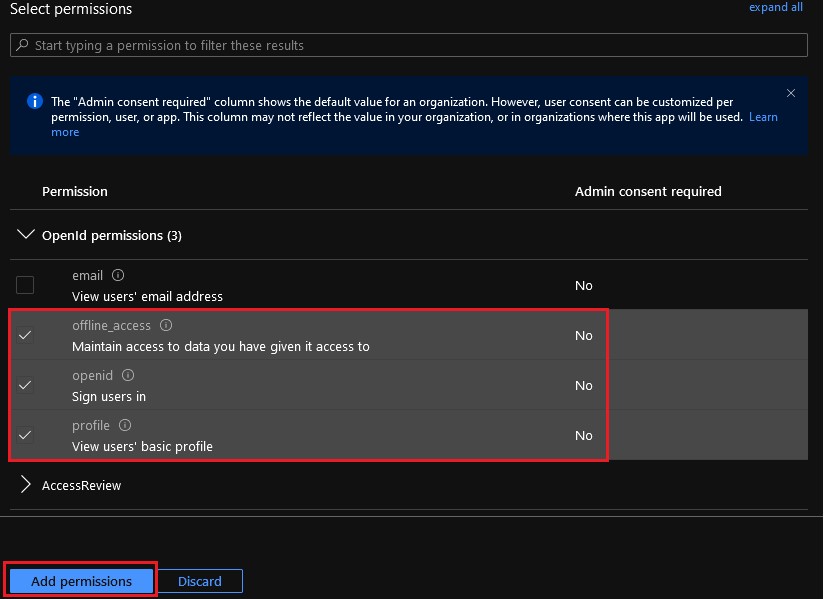

- Selecione

offline_access,openideprofile, em seguida, clique em Adicionar permissões.

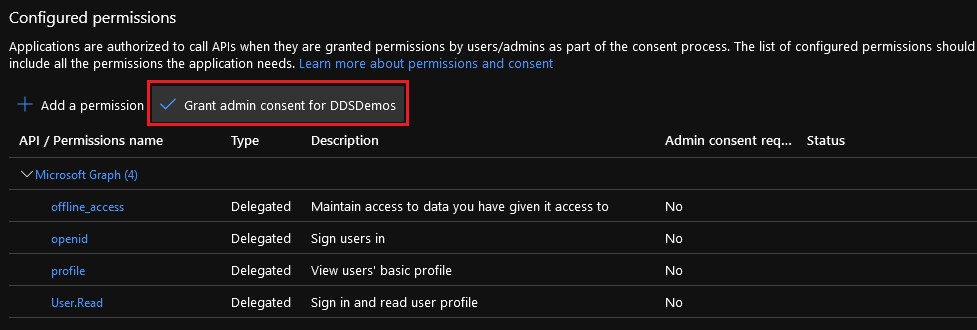

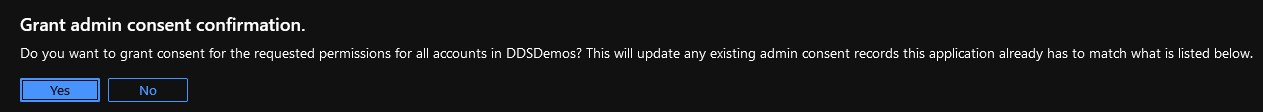

- Selecione Grant admin consent for [ORGANIZATION].

- Clique em Yes.

- As alterações de permissão são feitas para toda a organização.

- Quando concedidas, as permissões mostram uma marca de verificação verde na coluna de status.

O registro do aplicativo configurado no Azure Active Directory é usado para configurar a autenticação sem senha no Dell Security Management Server.

Para configurar o Dell Security Management Server:

- Faça login no console de administração do Dell Data Security.

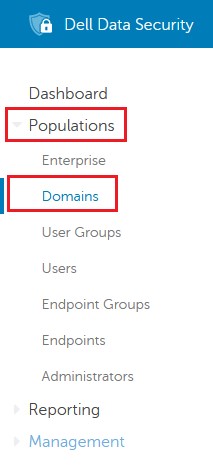

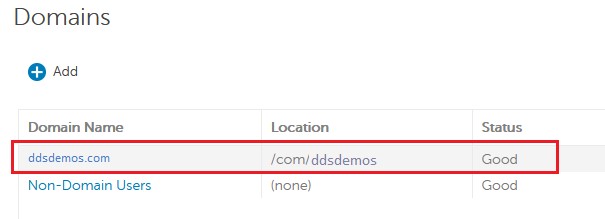

- No painel do menu esquerdo, clique em Populations e depois em Domains.

- Selecione seu domínio.

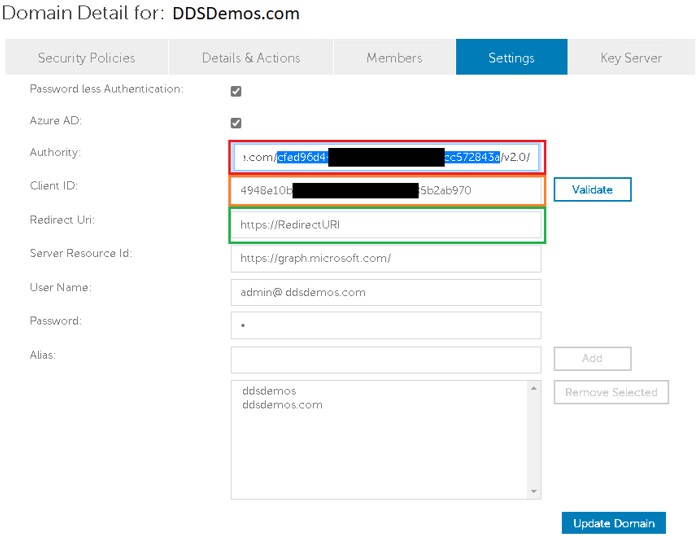

- Clique em Settings.

- Nas configurações de detalhes do domínio:

- Selecione Password less Authentication.

- Selecione Azure AD.

- Em Authority, preencha https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/. Esse campo é realçado em vermelho na imagem de exemplo.

- Em Client ID, preencha o ID do aplicativo (client) no formato GUID a partir do ambiente configurado do Azure Active Directory. Esse campo é realçado em laranja na imagem de exemplo.

- Em Redirect Uri, preencha o URL criado. Esse campo é realçado em verde na imagem de exemplo.

- Em Server Resource Id, preencha o local usado para processar o token de autenticação. Ele é emparelhado com Authority e Client ID para garantir que o método adequado seja usado durante o registro.

- Preencha o Nome de usuário e a Senha do administrador de domínio configurado.

- Clique em Update Domain.

- [DIRECTORYTENANTID] = O ID do diretório (tenant) das informações de configuração do Azure Active Directory (etapa 8)

- O campo Authority usa o URI utilizado para iniciar a comunicação para tentar resolver o token durante a tentativa de ativação do usuário. A "Autoridade" é o servidor primário (URL) ao qual devemos nos conectar. Ela contém o mecanismo de validação para os usuários cuja validação nesse serviço nós estamos solicitando.

- O Client ID deve ser preenchido com o ID do aplicativo (client) a partir das informações de configuração do Azure Active Directory (etapa 8).

- O campo Client ID nos direciona para a comunicação com um aplicativo específico no grupo de usuários que nós definimos.

- O Redirect URI deve ser preenchido com a URL criada a partir das informações de configuração do Azure Active Directory (etapa 6).

- Esse é um recurso específico que hospedamos para mostrar como queremos fazer login novamente no aplicativo em caso de erros de login.

- O Server Resource ID deve ser preenchido com https://graph.microsoft.com/ ao usar o Azure Active Directory.

- Este é o ponto principal na autoridade de destino com a qual o aplicativo nativo se comunica para que obtenhamos informações sobre os usuários. No Azure, isso estará no back-end do Azure para garantir que estejamos conferindo os mecanismos de autenticação do Azure.

Agora, os endpoints que executam a criptografia baseada em políticas do Dell Encryption Enterprise poderão se autenticar usando as credenciais do Windows Hello em versões compatíveis do Dell Encryption Enterprise.

Para entrar em contato com o suporte, consulte Números de telefone do suporte internacional do Dell Data Security.

Acesse o TechDirect para gerar uma solicitação de suporte técnico on-line.

Para obter insights e recursos adicionais, participe do Fórum da comunidade de segurança da Dell.