Modifier des stratégies dans Dell Threat Defense (en anglais)

Resumen: Découvrez comment modifier les stratégies de Dell Threat Defense en suivant ces instructions.

Este artículo se aplica a

Este artículo no se aplica a

Este artículo no está vinculado a ningún producto específico.

No se identifican todas las versiones del producto en este artículo.

Instrucciones

Remarque :

- depuis mai 2022, Dell Threat Defense n’est plus couvert par les services de maintenance. Ce produit et ses articles ne sont plus mis à jour par Dell. Pour plus d’informations, consultez l’article Politique relative à la fin de vie et à la fin de prise en charge de Dell Data Security. Si vous avez des questions concernant des articles, contactez votre équipe des ventes ou endpointsecurity@dell.com.

- Consultez l’article sur la sécurité des points de terminaison pour plus d’informations sur les produits actuels.

Cet article explique comment modifier des stratégies de Dell Threat Defense.

Produits concernés :

- Dell Threat Defense

Dell Threat Defense utilise des stratégies pour gérer le comportement du moteur ATP (Advanced Threat Prevention) sur les points de terminaison. Il est important de modifier la stratégie par défaut ou de créer une nouvelle stratégie avant de déployer Dell Threat Defense.

Remarque : pour plus d’informations sur les stratégies recommandées et les définitions de stratégies, consultez Recommandations relatives aux stratégies de Dell Threat Defense (en anglais).

- Depuis un navigateur Web, accédez à la console d’administration Dell Threat Defense à l’adresse :

- Amérique du Nord : https://dellthreatdefense.cylance.com/Login

- Europe : https://dellthreatdefense-eu.cylance.com

- Asie Pacifique : https://dellthreatdefense-au.cylance.com

- Amérique du Nord : https://dellthreatdefense.cylance.com/Login

- Connectez-vous à la console d’administration Dell Threat Defense.

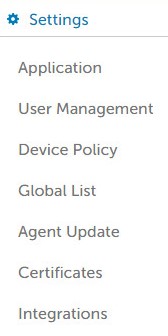

- Dans la console, cliquez sur l’onglet Settings.

- Sous Paramètres, cliquez sur Stratégie d’appareil.

- Cliquez sur Ajouter une nouvelle stratégie.

Remarque : Dell Technologies recommande de définir des stratégies en « mode d’apprentissage » pour former Dell Threat Defense pour l’environnement avant de passer à une configuration en « mode de protection ». pour plus d’informations sur les stratégies recommandées et les définitions de stratégies, consultez Recommandations relatives aux stratégies de Dell Threat Defense (en anglais).

Remarque : Dell Technologies recommande de définir des stratégies en « mode d’apprentissage » pour former Dell Threat Defense pour l’environnement avant de passer à une configuration en « mode de protection ». pour plus d’informations sur les stratégies recommandées et les définitions de stratégies, consultez Recommandations relatives aux stratégies de Dell Threat Defense (en anglais). - Saisissez un nom de stratégie.

- Sous File Type Executable, vérifiez :

- Auto Quarantine with Execution Control pour mettre automatiquement en quarantaine les éléments marqués comme dangereux.

- Auto Quarantine with Execution Controlpour mettre automatiquement en quarantaine les éléments marqués comme anormaux.

- Enable auto-delete for quarantined filespour supprimer automatiquement les fichiers mis en quarantaine après un minimum de 14 jours jusqu’à un maximum de 365 jours.

- Auto Upload pour télécharger des éléments marqués comme dangereux sur l’InfinityCloud de Cylance afin de fournir des données supplémentaires pour faciliter le tri.

Remarque : pour vous aider à gérer l’utilisation de la bande passante, il existe une limite de téléchargement de 250 Mo par appareil chaque jour. En outre, les fichiers de menaces de plus de 51 ne sont pas téléchargés dans l'InfinityCloud pour analyse.

Remarque : pour vous aider à gérer l’utilisation de la bande passante, il existe une limite de téléchargement de 250 Mo par appareil chaque jour. En outre, les fichiers de menaces de plus de 51 ne sont pas téléchargés dans l'InfinityCloud pour analyse. - Sous Liste fiable des règles, cliquez sur Ajouter un fichier si des fichiers doivent être inscrits sur la liste fiable de la détection des menaces.

- Cliquez sur l’onglet Paramètres de protection.

- Cochez Empêcher l’arrêt du service sur l’appareil pour empêcher la fermeture locale du service Threat Defense.

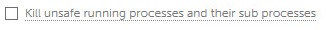

- Cochez Kill unsafe running processes and their sub processes pour que Threat Defense mette automatiquement fin à tout processus dangereux classifié.

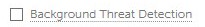

- Cochez Détection des menaces en arrière-plan pour que Threat Defense vérifie automatiquement les fichiers exécutables pour détecter les menaces inactives.

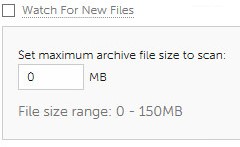

- Cochez Rechercher les nouveaux fichiers pour que Threat Defense vérifie les menaces dans les fichiers exécutables nouveaux ou modifiés.

- Cochez Exemples de fichier de copie pour que Threat Defense copie les menaces vers un référentiel défini pour la recherche.

- Cochez l’onglet Paramètres de l’agent.

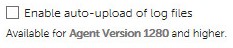

- Cochez Enable auto-upload of log files pour télécharger automatiquement les journaux de l’appareil sur le support Cylance.

- Cochez Enable Desktop Notifications pour autoriser les invites sur les fichiers anormaux ou dangereux.

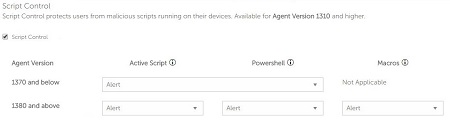

- Cliquez sur l’onglet Contrôle des scripts.

- Cochez Contrôle des scripts pour activer la surveillance de PowerShell et des scripts actifs.

- Si le contrôle des scripts est activé, déterminez si Threat Defense doit alerter ou bloquer lors de la détection.

- Si le contrôle de script est activé, déterminez si le contrôle de script doit être activé.

- Si le contrôle des scripts est activé, déterminez si Threat Defense doit alerter ou bloquer lors de la détection.

- Renseignez Folder Exclusions (includes subfolders) avec le chemin relatif de tous les dossiers à exclure du contrôle des scripts.

Remarque : Pour plus d’informations sur le chemin relatif, consultez Définitions de stratégie pour les exclusions de dossier (y compris les sous-dossiers) dans les recommandations de stratégie Dell Threat Defense.

Remarque : Pour plus d’informations sur le chemin relatif, consultez Définitions de stratégie pour les exclusions de dossier (y compris les sous-dossiers) dans les recommandations de stratégie Dell Threat Defense. - Une fois tous les paramètres configurés, cliquez sur Create.

Remarque : les stratégies peuvent être modifiées à tout moment en cliquant sur leur nom dans Règle d’appareil. Toutes les modifications apportées aux stratégies sont communiquées aux périphériques via data.cylance.com sur le port 443.

Remarque : les stratégies peuvent être modifiées à tout moment en cliquant sur leur nom dans Règle d’appareil. Toutes les modifications apportées aux stratégies sont communiquées aux périphériques via data.cylance.com sur le port 443.

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.

Información adicional

Videos

Productos afectados

Dell Threat DefensePropiedades del artículo

Número del artículo: 000126835

Tipo de artículo: How To

Última modificación: 31 oct 2024

Versión: 9

Encuentre respuestas a sus preguntas de otros usuarios de Dell

Servicios de soporte

Compruebe si el dispositivo está cubierto por los servicios de soporte.