Comment analyser l’état de Dell Endpoint Security Suite Enterprise et de Threat Defense Endpoint

Resumen: L’état des points de terminaison peut être analysé dans Dell Endpoint Security Suite Enterprise et Dell Threat Defense à l’aide de ces instructions.

Síntomas

- depuis mai 2022, Dell Endpoint Security Suite Enterprise n’est plus couvert par les services de maintenance. Ce produit et ses articles ne sont plus mis à jour par Dell.

- depuis mai 2022, Dell Threat Defense n’est plus couvert par les services de maintenance. Ce produit et ses articles ne sont plus mis à jour par Dell.

- Pour plus d’informations, consultez la politique de cycle de vie du produit (fin de support et fin de vie) pour Dell Data Security. Si vous avez des questions concernant des articles, contactez votre équipe des ventes ou endpointsecurity@dell.com.

- Consultez l’article sur la sécurité des points de terminaison pour plus d’informations sur les produits actuels.

Les états des points de terminaison Dell Endpoint Security Suite Enterprise et Dell Threat Defense peuvent être retirés d’un point de terminaison spécifique pour une analyse approfondie des menaces, des exploits et des scripts.

Produits concernés :

- Dell Endpoint Security Suite Enterprise

- Dell Threat Defense

Plates-formes concernées :

- Windows

- Mac

- Linux

Causa

Sans objet

Resolución

Les administrateurs Dell Endpoint Security Suite Enterprise ou Dell Threat Defense peuvent accéder à un point de terminaison individuel pour vérifier :

- Le contenu des logiciels malveillants

- L’état des logiciels malveillants

- Le type de logiciels malveillants

Un administrateur ne doit effectuer ces étapes que lors du dépannage des raisons pour lesquelles le moteur ATP (Advanced Threat Prevention) a mal classé un fichier. Cliquez sur Access ou Review pour plus d’informations.

Accès

L’accès aux informations relatives aux logiciels malveillants varie entre Windows,macOSet Linux. Pour plus d’informations, cliquez sur le système d’exploitation approprié.

Par défaut, Windows n’enregistre pas les informations détaillées relatives aux logiciels malveillants.

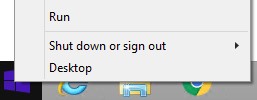

- Cliquez avec le bouton droit de la souris sur le menu Démarrer de Windows, puis cliquez sur Exécuter.

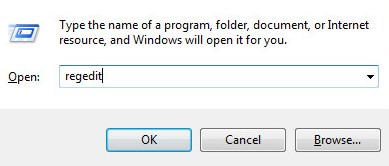

- Dans l’interface d’exécution, saisissez

regeditpuis appuyez sur CTRL + MAJ + ENTRÉE. Cette commande permet d’exécuter l’éditeur du registre en tant qu’administrateur.

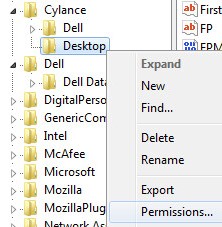

- Dans l’Éditeur du Registre, accédez à

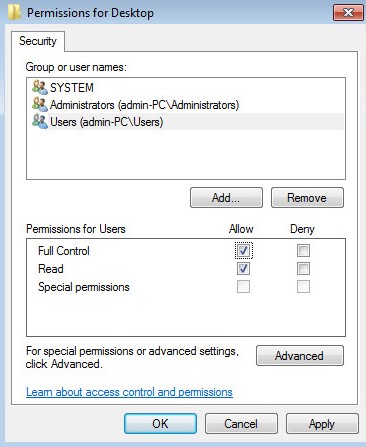

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop. - Dans le volet de gauche, cliquez avec le bouton droit de la souris sur Bureau, puis sélectionnez Autorisations.

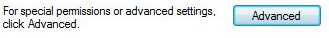

- Cliquez sur Advanced (Avancé).

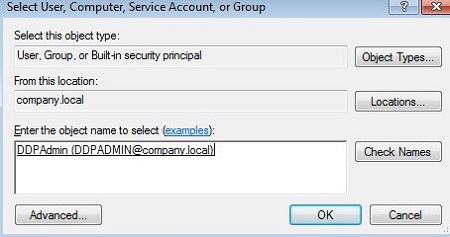

- Cliquez sur Propriétaire.

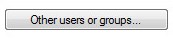

- Cliquez sur Autres utilisateurs ou groupes.

- Recherchez votre compte dans le groupe, puis cliquez sur OK.

- Cliquez sur OK.

- Assurez-vous que la case Contrôle total est cochée pour votre groupe ou nom d’utilisateur, puis cliquez sur OK.

- À

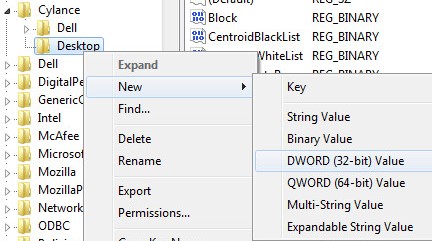

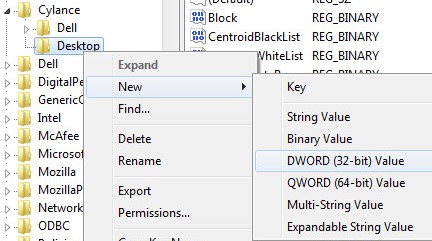

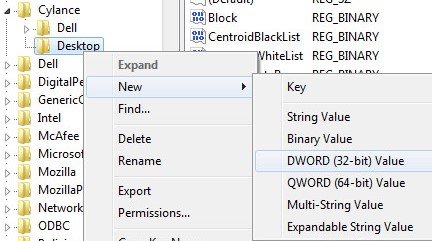

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, cliquez avec le bouton droit de la souris sur le dossier Bureau, sélectionnez Nouveau, puis cliquez sur Valeur DWORD (32 bits).

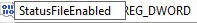

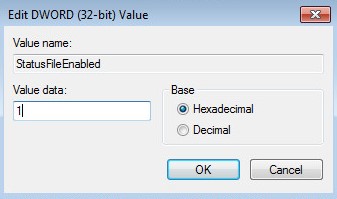

- Nommez le DWORD

StatusFileEnabled.

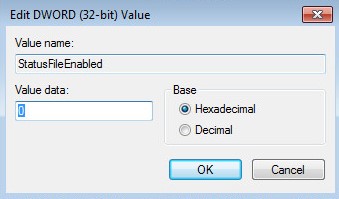

- Double-cliquez sur StatusFileEnabled.

- Renseignez les données de valeur avec

1puis appuyez sur OK.

- À

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, cliquez avec le bouton droit de la souris sur le dossier Bureau, sélectionnez Nouveau, puis cliquez sur Valeur DWORD (32 bits).

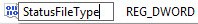

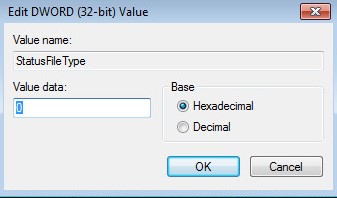

- Nommez le DWORD

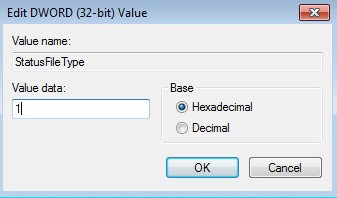

StatusFileType.

- Double-cliquez sur StatusFileType.

- Renseignez les données de valeur avec l’une ou l’autre des

0ou1. Une fois que les données de valeur ont été renseignées, appuyez sur OK.

0= format de fichier JSON1= format XML

- À

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, cliquez avec le bouton droit de la souris sur le dossier Bureau, sélectionnez Nouveau, puis cliquez sur Valeur DWORD (32 bits).

- Nommez le DWORD

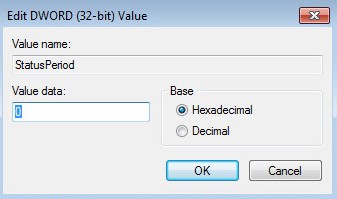

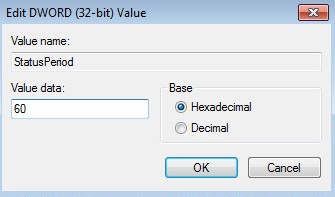

StatusPeriod.

- Double-cliquez sur StatusPeriod.

- Renseignez les données de valeur avec un nombre allant de

15to60puis cliquez sur OK.

15 = intervalle de 15 secondes

60 = intervalle de 60 secondes

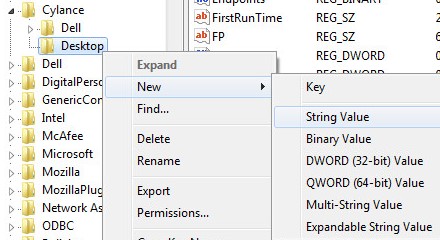

- À

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, cliquez avec le bouton droit de la souris sur le dossier Bureau , sélectionnez Nouveau, puis cliquez surString Value.

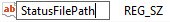

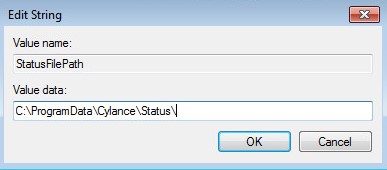

- Nommer la chaîne

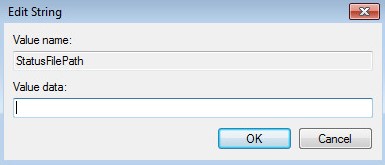

StatusFilePath.

- Double-cliquez sur StatusFilePath.

- Renseignez les données de valeur avec l’emplacement d’écriture du fichier d’état, puis cliquez sur OK.

- Chemin par défaut :

<CommonAppData>\Cylance\Status\Status.json - Exemple de chemin :

C:\ProgramData\Cylance - Les fichiers .json (JavaScript Object Notation) s’ouvrent avec un éditeur de document texte ASCII.

Les informations détaillées relatives aux logiciels malveillants se trouvent dans le fichier Status.json à l’emplacement :

/Library/Application Support/Cylance/Desktop/Status.json

Les informations détaillées relatives aux logiciels malveillants se trouvent dans le fichier Status.json à l’emplacement :

/opt/cylance/desktop/Status.json

Révision

Le contenu du fichier d’état inclut des informations détaillées sur plusieurs catégories, notamment les menaces, les exploits et les scripts. Cliquez sur les informations appropriées pour en savoir plus.

Contenu du fichier d’état :

snapshot_time |

date et l’heure auxquelles les informations d’état ont été collectées. La date et l’heure correspondent à celles configurées sur l’appareil. |

ProductInfo |

|

Policy |

|

ScanState |

|

Threats |

|

Exploits |

|

Scripts |

|

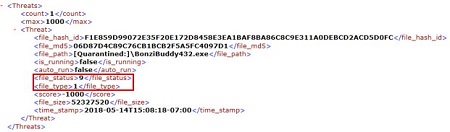

Les menaces ont plusieurs catégories numériques à déchiffrer en File_Status, FileState et FileType. Référencez la catégorie appropriée pour les valeurs à attribuer.

File_Status

Le champ File_Status est une valeur décimale calculée en fonction des valeurs activées par FileState (voir le tableau dans la section FileState). Par exemple, une valeur décimale de 9 pour file_status est calculée à partir de l’identification du fichier comme menace (0x01) et de sa mise en quarantaine (0x08).

FileState

Menaces : FileState

| Aucune | 0x00 |

| Menace | 0x01 |

| Suspect | 0x02 |

| Autorisé | 0x04 |

| Mis en quarantaine | 0x08 |

| En cours d’exécution | 0x10 |

| Corrompu | 0x20 |

FileType

Menaces : FileType

| Non prise en charge | 0 |

| PE | 1 |

| Archive | 2 |

| 3 | |

| OLE | 4 |

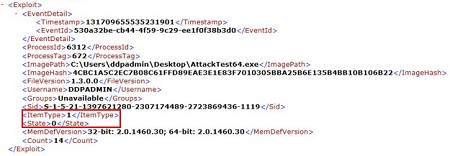

Il existe deux catégories de menaces basées sur des chiffres qu’il faut aller chercher dans ItemType et State.

Référencez la catégorie appropriée pour les valeurs à attribuer.

ItemType

Exploits : ItemType

StackPivot |

1 | Falsification de la pile |

StackProtect |

2 | Protection de la pile |

OverwriteCode |

3 | Écrasement du code |

OopAllocate |

4 | Allocation de mémoire à distance |

OopMap |

5 | Mappage à distance de la mémoire |

OopWrite |

6 | Écriture à distance dans la mémoire |

OopWritePe |

7 | Écriture de PE à distance dans la mémoire |

OopOverwriteCode |

8 | Écrasement à distance du code |

OopUnmap |

9 | Démappage à distance de la mémoire |

OopThreadCreate |

10 | Création à distance de threads |

OopThreadApc |

11 | APC planifié à distance |

LsassRead |

12 | Lecture LSASS |

TrackDataRead |

13 | Grattage de mémoire |

CpAllocate |

14 | Allocation de mémoire à distance |

CpMap |

15 | Mappage à distance de la mémoire |

CpWrite |

16 | Écriture à distance dans la mémoire |

CpWritePe |

17 | Écriture de PE à distance dans la mémoire |

CpOverwriteCode |

18 | Écrasement à distance du code |

CpUnmap |

19 | Démappage à distance de la mémoire |

CpThreadCreate |

20 | Création à distance de threads |

CpThreadApc |

21 | APC planifié à distance |

ZeroAllocate |

22 | Aucune allocation |

DyldInjection |

23 | Injection DYLD |

MaliciousPayload |

24 | Charge utile malveillante |

Oopréférences Out of ProcessCpréférence le processus enfant- Pour plus d’informations sur les types de violation, consultez les Définitions des catégories de protection de la mémoire de Dell Endpoint Security Suite Enterprise (en anglais).

État

Exploits : État

| Aucune | 0 |

| Autorisé | 1 |

| Bloqué | 2 |

| Terminé | 3 |

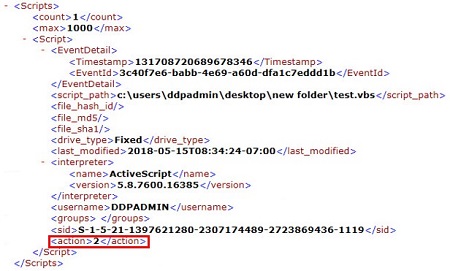

Il existe une seule catégorie d’exploit basée sur des chiffres qu’il faut aller chercher dans Action.

Scripts : Action

| Aucune | 0 |

| Autorisé | 1 |

| Bloqué | 2 |

| Terminé | 3 |

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.