Comment créer un profil Netskope

Resumen: Vous pouvez créer un profil Netskope en suivant ces instructions.

Síntomas

Netskope utilise des profils avec des règles. Cet article explique comment créer des profils pour Netskope.

Produits concernés :

Plate-forme d’administration Netskope

Causa

Sans objet.

Resolución

Pour créer un profil :

- Dans un navigateur Web, accédez à la console Web de Netskope :

- Centre de données États-Unis : https://[TENANT].goskope.com/

- Centre de données Union européenne : https://[TENANT].eu.goskope.com/

- Centre de données Francfort : https://[TENANT].de.goskope.com/

- Connectez-vous à la console Web de Netskope.

- Cliquez sur Stratégies.

- Dans la barre Policies, cliquez sur le profil à créer. Vous pouvez définir les options du profil comme suit :

- Prévention de la perte de données (DLP)

- Protection contre les menaces

- Web

- Système de protection contre les intrusions (IPS)

- Application/plug-in connecté

- Domaine

- Utilisateur

- Contrainte

- Quarantaine

- Obligation légale de conservation

- Analyse approfondie

- Emplacement réseau

- Cliquez sur New Profile dans le coin supérieur gauche.

Pour plus d’informations sur les options à utiliser dans le profil, cliquez sur l’option appropriée.

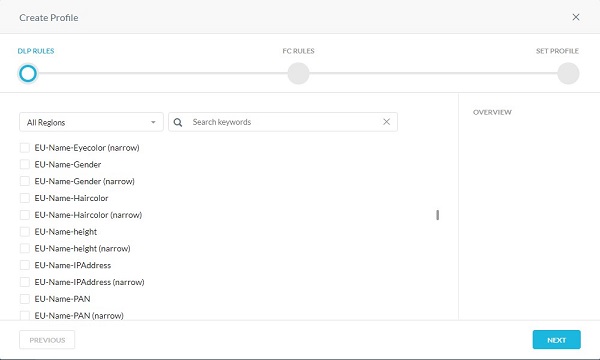

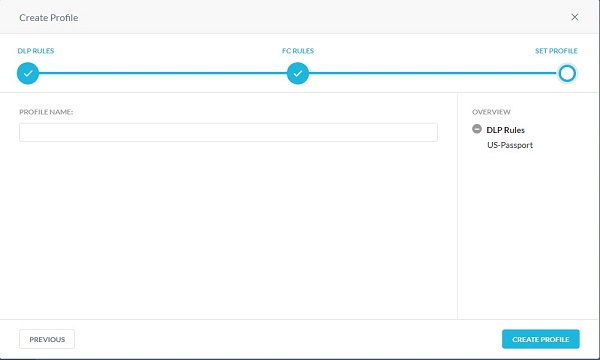

- Dans le menu Create Profile :

- Si vous le souhaitez, cliquez sur All Regions, puis sélectionnez une région.

- Vous pouvez également faire une recherche par mot clé.

- Sélectionnez une règle.

- Répétez les étapes A, B et C jusqu’à ce que toutes les règles souhaitées soient sélectionnées.

- Cliquez sur Next.

- Si vous le souhaitez, sélectionnez toutes les empreintes digitales créées. Lorsque vous avez terminé, cliquez sur Next (Suivant).

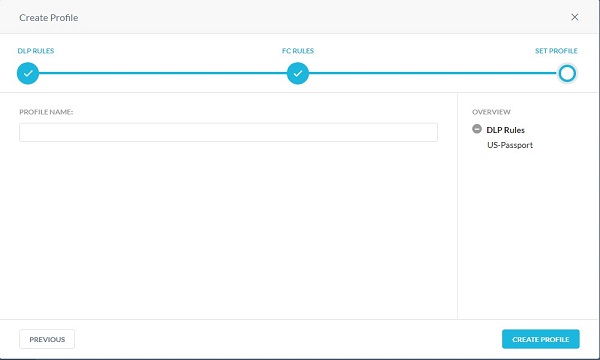

- Saisissez un nom de profil, puis cliquez sur Create Profile.

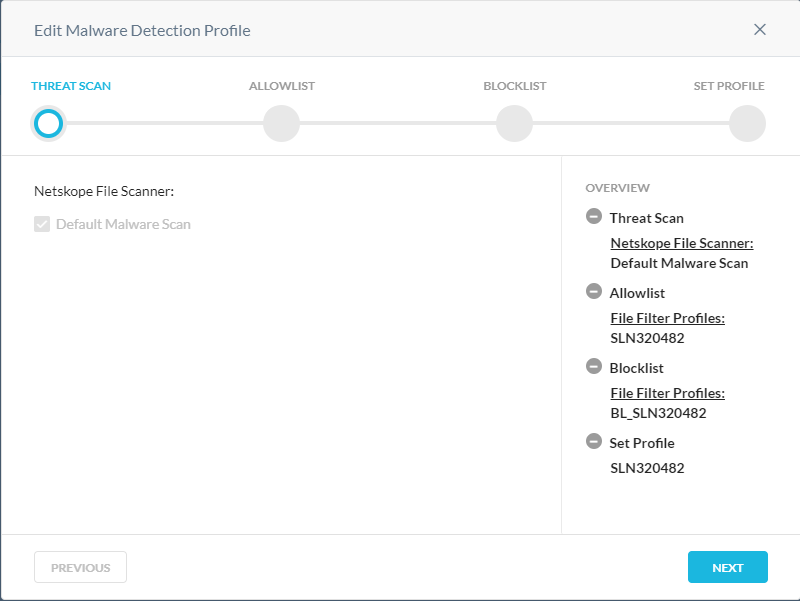

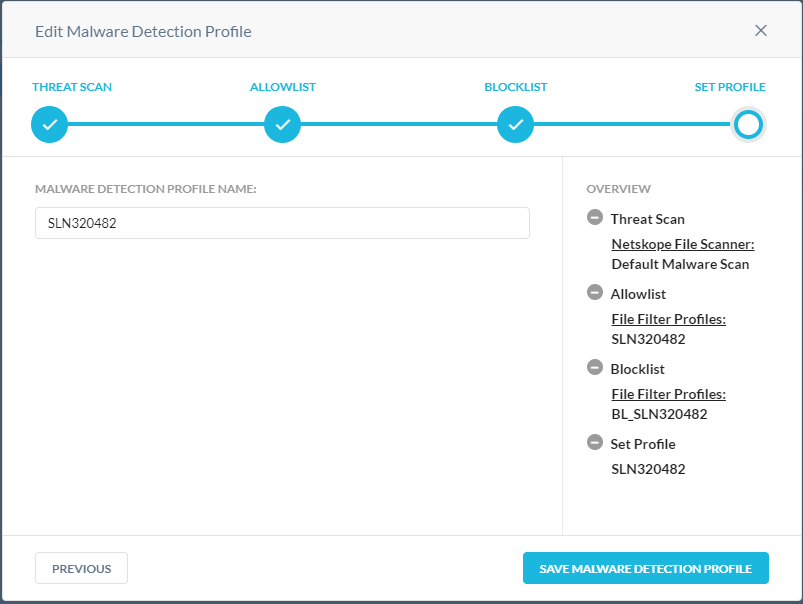

Vous pouvez étendre l’analyse par défaut des logiciels malveillants en créant un profil de détection de logiciel malveillant personnalisé. Le profil de détection des programmes malveillants permet aux utilisateurs d’ajouter une liste de hachage personnalisée en tant que liste de blocages et liste d’autorisations. Les hachages malveillants connus provenant d’autres sources de renseignements peuvent être inclus dans la liste de blocages. Des fichiers dont le fonctionnement a été vérifié (généralement du contenu propriétaire spécifique à l’entreprise) peuvent être ajoutés à la liste d’autorisations afin que Netskope ne les marque pas comme suspects. Les profils de détection de logiciels malveillants personnalisés peuvent être utilisés dans le workflow de création de politique de protection en temps réel.

- Si vous le souhaitez, sélectionnez une analyse différente, puis cliquez sur Next.

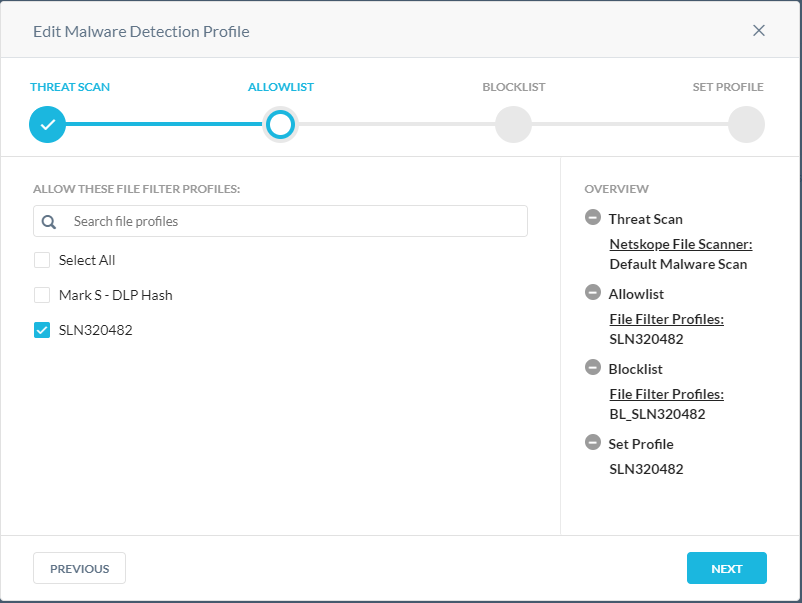

- Dans le menu Allowlist :

- Si vous le souhaitez, cliquez sur + Create New pour créer un nouveau hachage de fichier, puis passez à l’étape 8.

- Sélectionnez un hachage de fichier pour la liste blanche.

- Répétez les étapes A et B jusqu’à ce que tous les hachages de fichier souhaités soient sélectionnés.

- Cliquez sur Next, puis passez à l’étape 10.

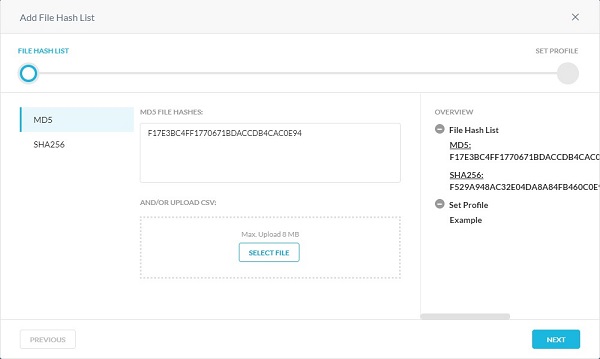

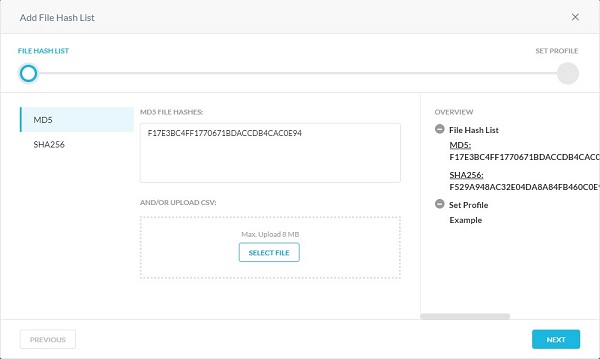

- Dans le menu Add File Hash List :

- Sélectionnez SHA256 ou MD5.

- Renseignez le hachage du fichier.

- Cliquez sur Next.

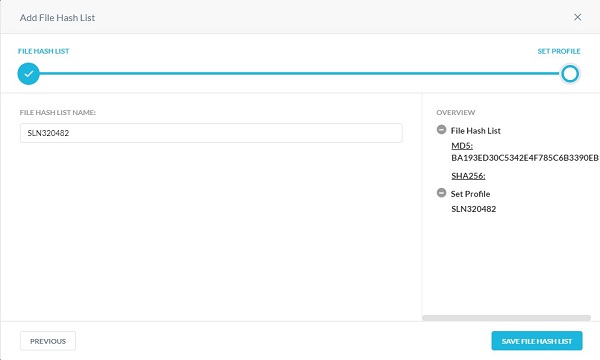

- Saisissez un nom de liste de hachage de fichier, puis cliquez sur Save File Hash List.

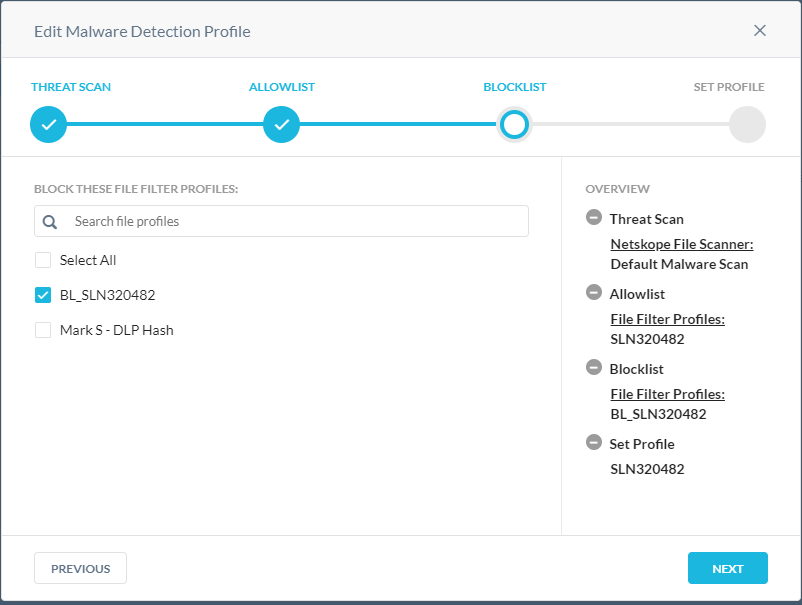

- Dans le menu Blocklist :

- Si vous le souhaitez, cliquez sur + Create New pour créer un nouveau hachage de fichier, puis passez à l’étape 11.

- Sélectionnez un hachage de fichier à bloquer.

- Répétez les étapes A et B jusqu’à ce que tous les hachages de fichier souhaités soient sélectionnés.

- Cliquez sur Next, puis passez à l’étape 13.

- Dans le menu Add File Hash List :

- Sélectionnez SHA256 ou MD5.

- Renseignez le hachage du fichier.

- Cliquez sur Next.

- Saisissez un nom de liste de hachage de fichier, puis cliquez sur Save File Hash List.

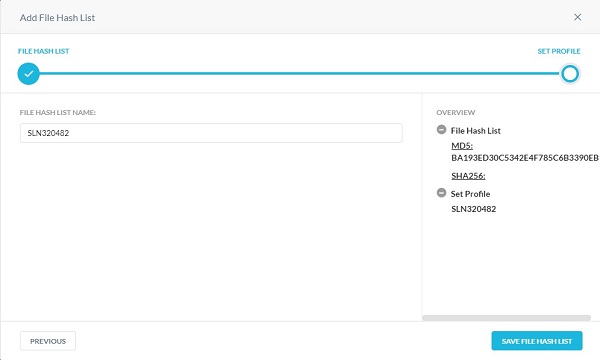

- Saisissez un nom de profil de détection de logiciel malveillant, puis cliquez sur Save Malware Detection Profile.

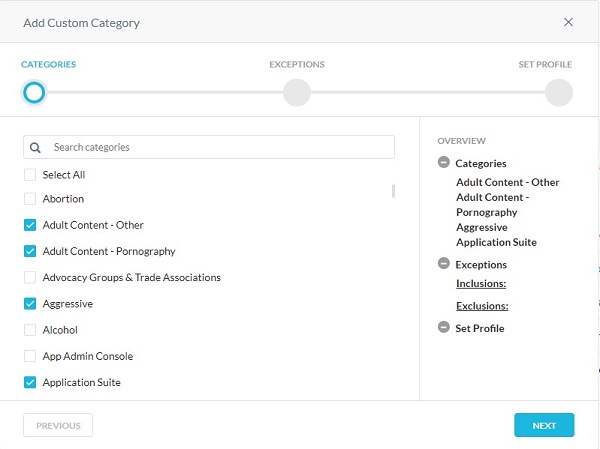

La fonctionnalité de catégorie personnalisée offre la flexibilité nécessaire pour remplacer le mappage de catégorie Netskope Uniform Resource Locator (URL) prédéfini pour une URL donnée et/ou l’augmenter en définissant des catégories d’URL personnalisées. Cela est utile pour les situations dans lesquelles la catégorie d’URL prédéfinie Netskope ne dispose pas d’un mappage pour une URL (non catégorisé).

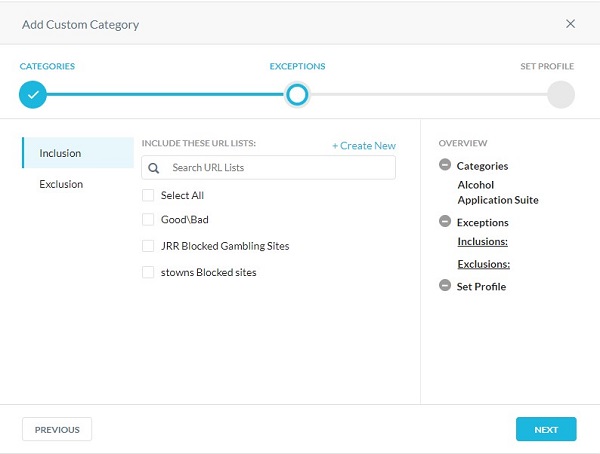

- Dans le menu Categories :

- Sélectionnez les catégories à bloquer.

- Cliquez sur Next.

- Dans le menu Exceptions :

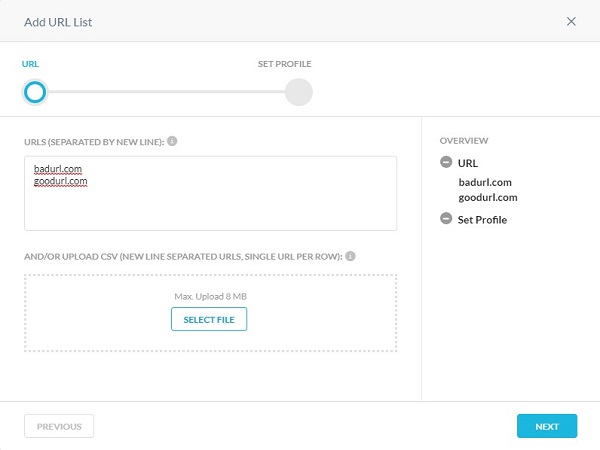

- Si vous le souhaitez, cliquez sur + Create New pour ajouter des URL personnalisées et passez à l’étape 8.

- Sélectionnez les URL à inclure ou exclure.

- Cliquez sur Next, puis passez à l’étape 9.

- Remplissez toutes les URL à ajouter à la liste Inclusion ou Exclusion, puis cliquez sur Next.

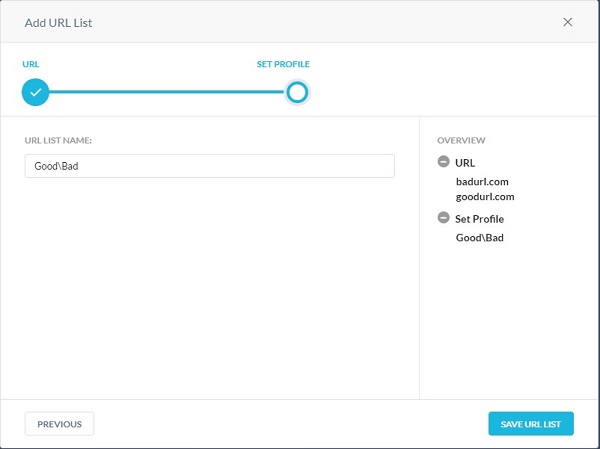

- Saisissez un nom de liste d’URL, puis cliquez sur Save URL List.

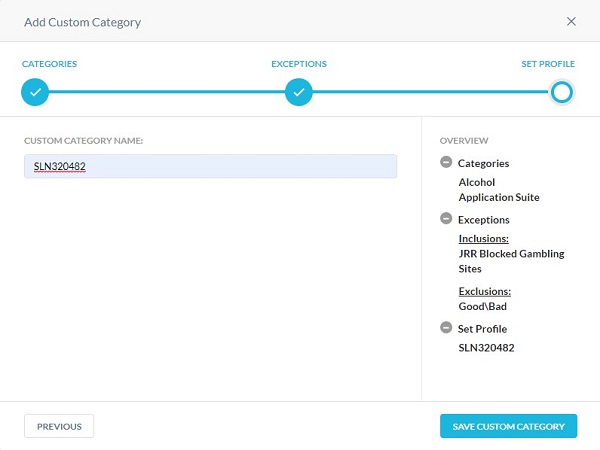

- Saisissez un nom de catégorie personnalisée, puis cliquez sur Save Custom Category.

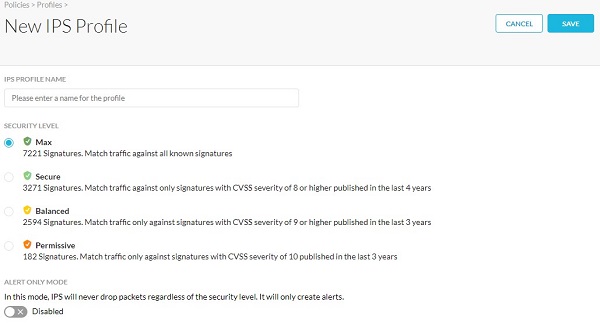

- Dans le menu New IPS Profile :

- Saisissez un nom de profil IPS.

- Sélectionnez un niveau de sécurité.

- Si vous le souhaitez, sélectionnez Mode Alerte uniquement.

- Cliquez sur Save (Enregistrer).

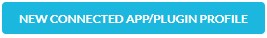

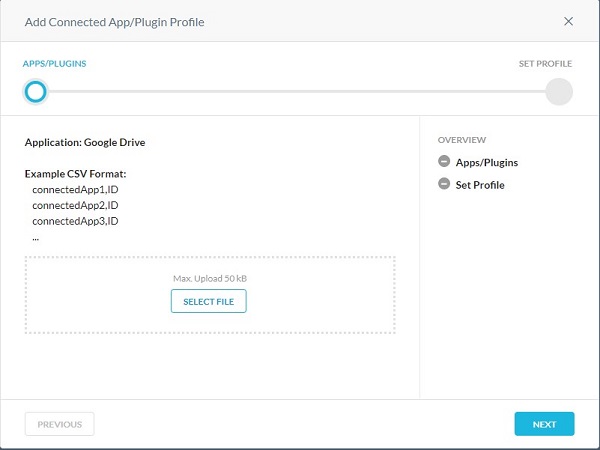

Le profil d’application/plug-in connecté vous permet de créer un profil composé d’une liste personnalisée d’applications et de plug-ins Google. Utilisez ce profil pour détecter et empêcher les utilisateurs d’installer les applications tierces qu’ils ajoutent dans Google.

- Cliquez sur New Connected App/Plugin Profile.

- Cliquez sur Select File pour télécharger le fichier .csv composé de la liste des applications/plug-ins et ID connectés, puis cliquez sur Next.

- Le format du fichier .csv doit être le suivant :

- connectedApp1,ID

- connectedApp2,ID

- connectedApp3,ID

- Connectez-vous au site Web Google App Engine avec le nom d’utilisateur et le mot de passe de votre compte Google. Affichez la liste des applications App Engine sur la page Mes applications. L’ID d’app de chaque application s’affiche sous la colonne Application.

- Saisissez un nom de profil, puis cliquez sur Save Connected App/Plugin Profile.

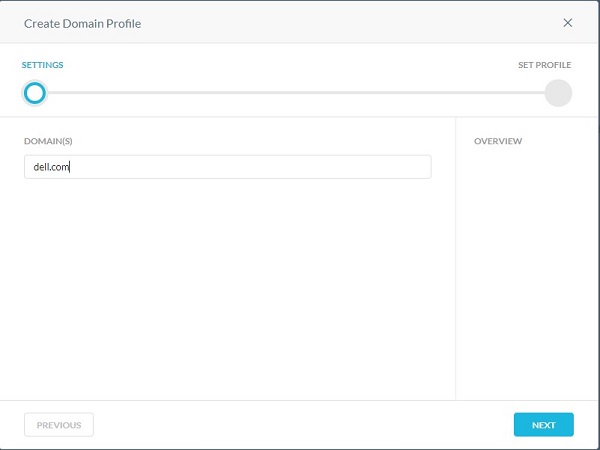

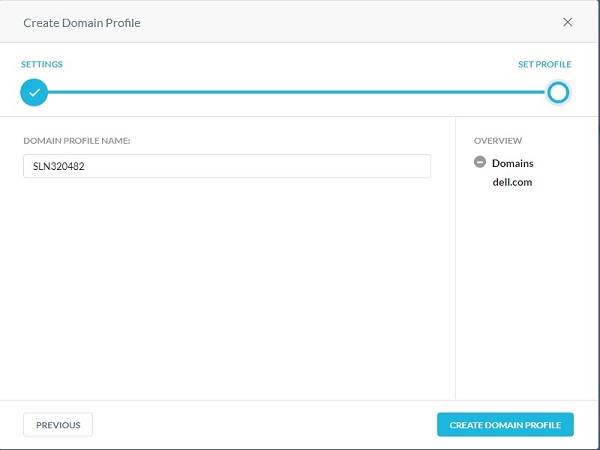

Le profil de domaine est utilisé pour définir les comptes de domaine externes pour l’e-mail. Le profil de domaine fonctionne avec des applications de protection compatibles avec l’interface de programmation d’applications (API), telles que Gmail et Microsoft 365 Outlook.com. Dans le cadre de l’Assistant de définition de politique, vous pouvez analyser les e-mails envoyés à des domaines externes tels que xyz.com ou abc.com.

- Renseignez un ou plusieurs domaines, puis cliquez sur Next.

- Saisissez un nom de profil de domaine, puis cliquez sur Create Domain Profile.

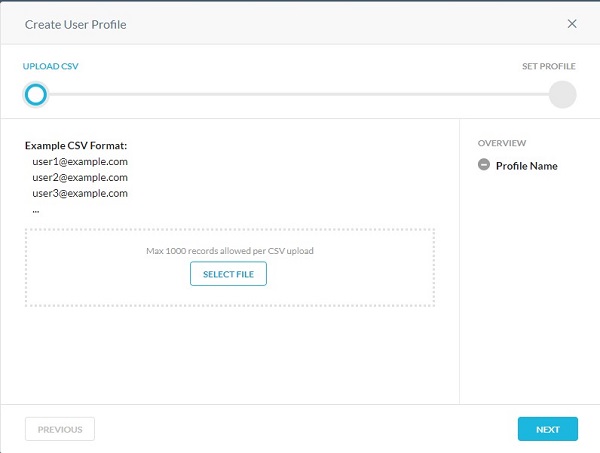

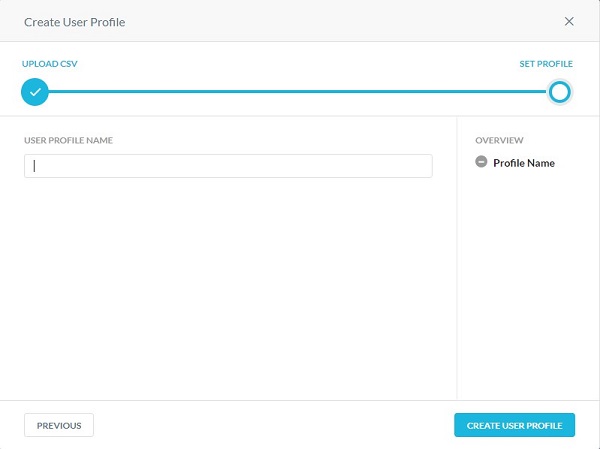

Le profil de l’utilisateur sert à sélectionner un profil de l’utilisateur au lieu de tous les utilisateurs ou groupes d’utilisateurs dans une politique de protection compatible avec l’interface de programmation d’application (API). Les profils de l’utilisateur vous permettent de télécharger un fichier de valeurs séparées par des virgules (CSV) avec toutes les adresses e-mail des utilisateurs à inclure ou exclure dans une analyse de violation des politiques.

- Dans le menu Upload CSV :

- Cliquez sur Select File.

- Accédez au fichier CSV des adresses e-mail des utilisateurs, puis double-cliquez dessus.

- Cliquez sur Next.

- Saisissez un nom de profil de l’utilisateur, puis cliquez sur Create User Profile.

Un profil de contrainte est utilisé dans les politiques de protection en temps réel. Les profils de contrainte définissent ce qu’un utilisateur peut faire pour une activité spécifique dans une application. Dans le cas d’Amazon S3, les contraintes détectent et empêchent les activités de menace interne.

Par exemple :

- Les utilisateurs peuvent partager du contenu uniquement au sein de l’organisation à partir de Google Drive, ou contourner l’inspection si un utilisateur se connecte à son instance personnelle de Gmail.

- Les utilisateurs ne peuvent pas copier ou synchroniser des données à partir de buckets Amazon S3 appartenant à l’entreprise vers des buckets Amazon S3 personnels ou n’appartenant pas à l’entreprise.

Les profils de contraintes d’utilisateur et de stockage peuvent être appliqués à des activités spécifiques lors de la création d’une politique de protection en temps réel pour une application. Cliquez sur le profil approprié pour obtenir plus d’informations.

- Dans le menu Create User Constraint Profile :

- Saisissez le nom du profil de contrainte.

- Sélectionnez le type de correspondance.

- Renseignez le domaine d’e-mail.

- Si vous le souhaitez, cliquez sur + Add Another, puis répétez les étapes B et C jusqu'à ce que tous les e-mails souhaités soient renseignés.

- Cliquez sur Save Constraint Profile.

- Le domaine de messagerie peut être renseigné avec un caractère générique avant le domaine pour bloquer ou autoriser un domaine entier. Par exemple, *@dell.com.

- Par exemple, pour empêcher les utilisateurs de partager des fichiers en dehors de l’organisation, indiquez que l’adresse e-mail ne correspond pas à la valeur *@dell.com.

- Cliquez sur l’onglet Storage.

- Cliquez sur New Storage Constraint Profile.

- Dans le menu Create Storage Constraint Profile :

- Saisissez le nom du profil de contrainte.

- Sélectionnez le type de correspondance.

- Sélectionnez les buckets Amazon S3 à associer.

- Cliquez sur Save Constraint Profile.

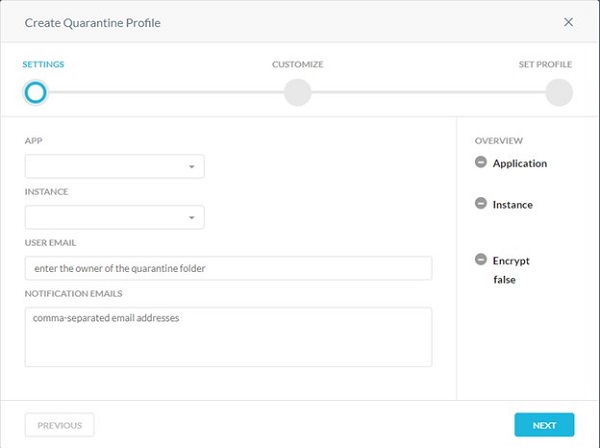

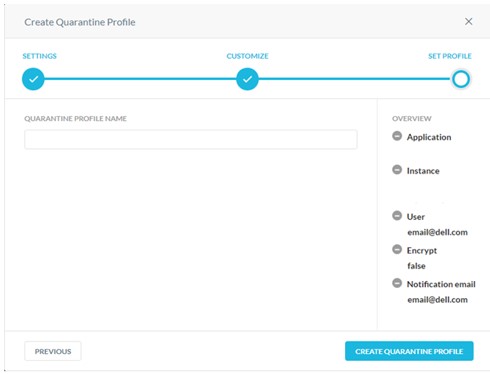

Un profil de quarantaine sert à spécifier l’emplacement où le fichier doit être mis en quarantaine lorsqu’il existe une action de politique de quarantaine. Utilisez les fichiers de désactivation pour remplacer le contenu du fichier d’origine. Le nom et l'extension du fichier d'origine sont conservés.

- Utilisation du menu Settings :

- Sélectionnez une application.

- Sélectionnez une instance.

- Saisissez l'e-mail de l'utilisateur propriétaire du dossier de quarantaine.

- Saisissez les adresses e-mail séparées par des virgules qui reçoivent des notifications lorsqu’un fichier est téléchargé dans le dossier de quarantaine.

- Cliquez sur Next.

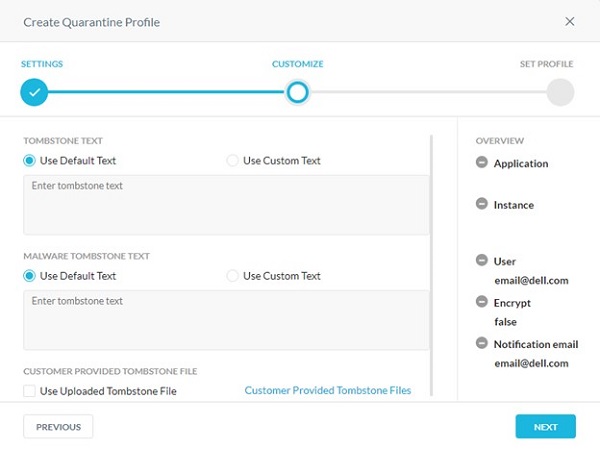

- Dans le menu Customize :

- Sélectionnez le texte de désactivation par défaut ou personnalisé.

- Si le texte personnalisé est sélectionné, saisissez le texte de désactivation personnalisé. Sinon, passez à l’étape C.

- Sélectionnez le texte de désactivation de logiciel malveillant par défaut ou personnalisé.

- Si le texte personnalisé est sélectionné, saisissez le texte de désactivation de logiciel malveillant personnalisé. Sinon, passez à l’étape E.

- Si vous le souhaitez, sélectionnez Use Uploaded Tombstone File.

- Si vous le souhaitez, cliquez sur Customer Provided Tombstone Files, puis passez à l’étape 8.

- Cliquez sur Next, puis passez à l’étape 9.

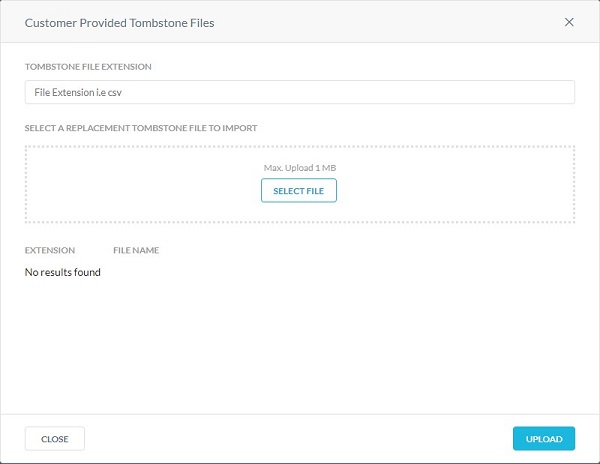

- Dans le menu Customer Provided Tombstone Files :

- Indiquez une extension de fichier de désactivation.

- Cliquez sur Select File pour télécharger un fichier de désactivation.

- Cliquez sur Upload.

- Saisissez un nom de profil de quarantaine, puis cliquez sur Create Quarantine Profile.

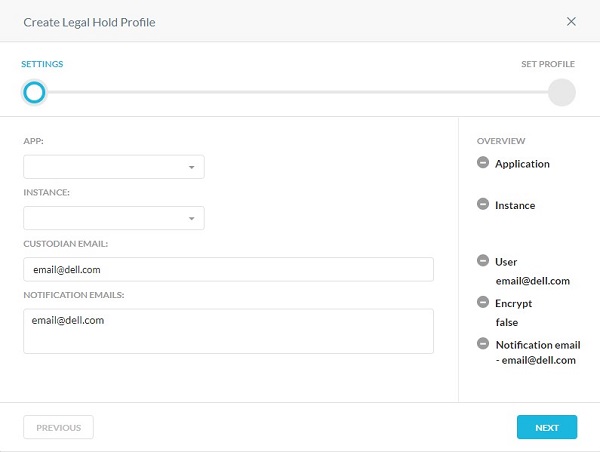

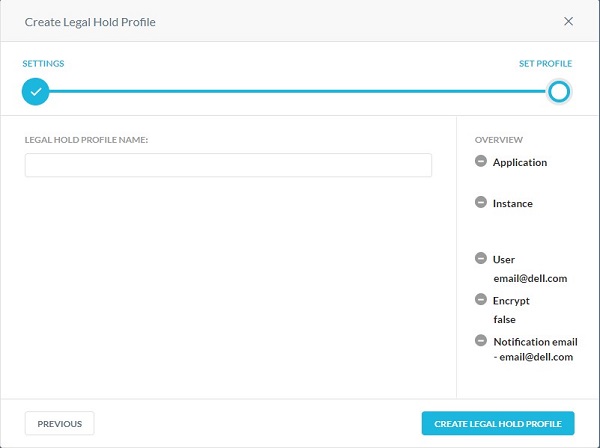

L’obligation légale de conservation est un processus qu’une organisation utilise pour conserver toutes les formes d’informations pertinentes lorsque des litiges sont raisonnablement anticipés. Un profil d’obligation légale de conservation sert à spécifier l’emplacement où les fichiers doivent être conservés à des fins juridiques.

- Dans le menu Create Legal Hold Profile Settings :

- Sélectionnez l’application dans laquelle vous souhaitez que les fichiers soient téléchargés à des fins d’obligation légale de conservation.

- Sélectionnez l’instance de l’application.

- Saisissez l'e-mail de l'utilisateur dépositaire propriétaire du dossier d'obligation légale de conservation.

- Indiquez les e-mails de notification de tous les administrateurs qui doivent être informés du téléchargement d’un fichier dans le dossier d’obligation légale de conservation.

- Cliquez sur Next.

- Pour plus d’informations sur la création d’une instance, consultez l’article Comment créer des instances de protection Netskope API-enabled (en anglais).

- Avant de configurer un profil d’obligation légale de conservation pour les applications Microsoft 365 OneDrive/SharePoint, le dépositaire doit se connecter au compte Microsoft 365 et configurer l’application OneDrive/SharePoint.

- Pour l’application Slack for Enterprise, l’adresse e-mail doit être identique à celle que vous avez saisie lors de la configuration de l’instance Slack for Enterprise.

- Saisissez un nom de profil d’obligation légale de conservation, puis cliquez sur Create Legal Hold Profile.

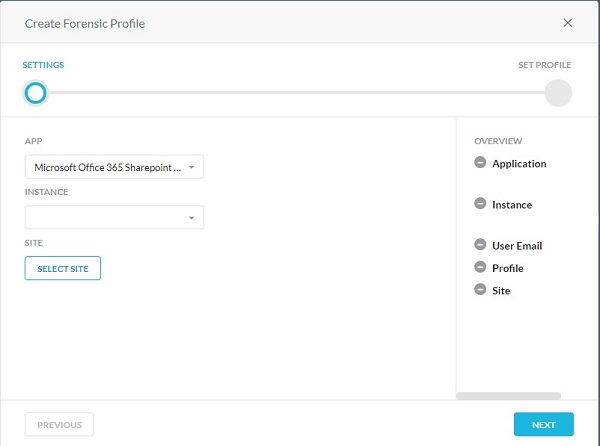

Cette fonctionnalité fournit des informations approfondies sur la prévention de perte de données (DLP) lorsqu’une politique déclenche une violation. Les informations d’analyse approfondie peuvent contenir du contenu sensible. Pour préserver la confidentialité, vous devez sélectionner un profil d’analyse approfondie pour y stocker les informations d’analyse approfondie.

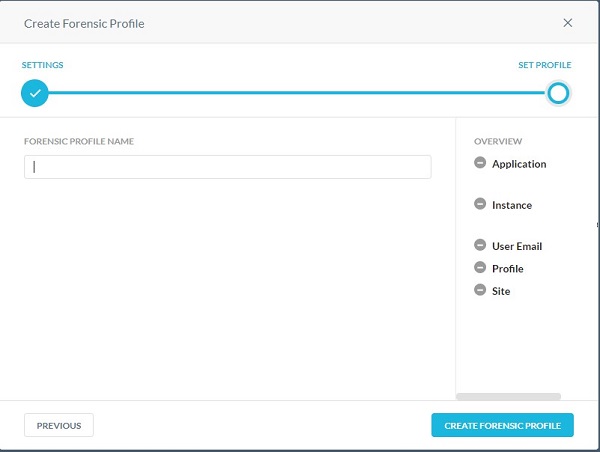

- Dans le menu Create Forensic Profile :

- Sélectionnez l’application pour laquelle vous souhaitez activer la gestion des incidents.

- Sélectionnez l’instance de l’application.

- Renseignez les informations spécifiques à l’application.

- Cliquez sur Next.

- L'étape 6C varie en fonction de l'application choisie. Ces informations sont utilisées pour identifier les données à surveiller.

- Pour plus d’informations sur la création d’une instance, consultez l’article Comment créer des instances de protection Netskope API-enabled (en anglais).

- Si vous utilisez Microsoft Azure, indiquez le nom du compte de stockage Azure. Pour trouver le nom du compte de stockage, connectez-vous à portal.azure.com. Accédez à Tous les services > Stockage > Compte de stockage. La page affiche la liste des comptes de stockage. Saisissez le nom du conteneur Azure. Netskope télécharge le fichier d’analyse approfondie dans ce conteneur. Pour localiser le nom du conteneur, connectez-vous à portal.azure.com. Accédez à Tous les services > Stockage > Compte de stockage. La page affiche la liste des comptes de stockage. Cliquez sur un nom de compte de stockage, puis accédez au service Blob > Blobs. La page affiche la liste des conteneurs.

- Avant de configurer un profil d’analyse approfondie pour l’application Microsoft 365 OneDrive, le propriétaire doit se connecter au compte Microsoft 365 et configurer l’application OneDrive.

- Saisissez le nom du profil d’analyse approfondie, puis cliquez sur Create Forensic Profile.

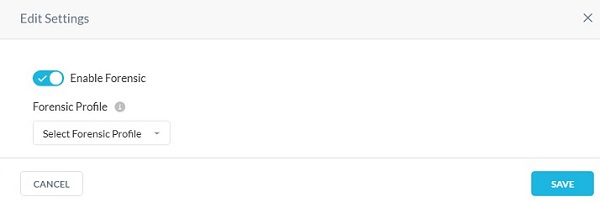

- Cliquez sur Settings (Paramètres).

- Cliquez sur Incident Management.

- Dans le menu Edit Settings :

- Cliquez pour activer l’analyse approfondie.

- Sélectionnez un profil d’analyse approfondie.

- Cliquez sur Save (Enregistrer).

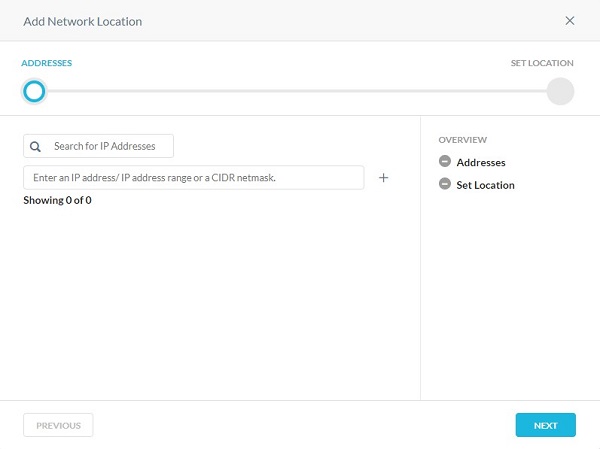

Vous pouvez ajouter un seul objet ou plusieurs emplacements réseau d’objets.

- Dans le menu Addresses :

- Saisissez une adresse IP, une plage d’adresses IP ou un masque de réseau de routage interdomaine sans classe (CIDR).

- Cliquez sur le signe + à droite.

- Cliquez sur Next.

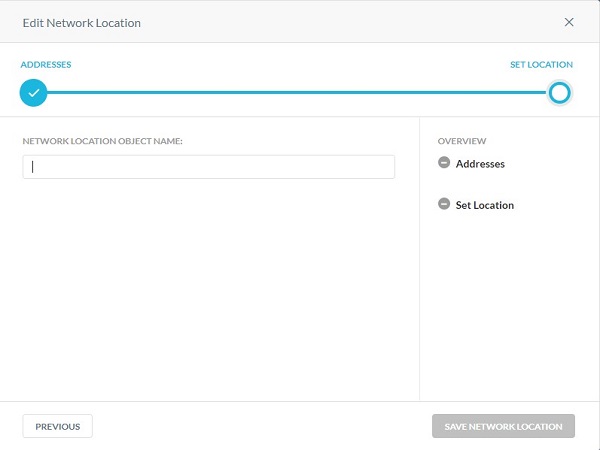

- Indiquez un nom d’objet de l’emplacement réseau, puis cliquez sur Save Network Location.

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.