Tworzenie profilu Netskope

Resumen: Utwórz profil Netskope dla DLP, Protection, WWW, IPS, Connected App/Plugin, Domain, User, Constraint, Quarantine, Legal Hold, Forensic lub Lokalizacji sieciowej.

Instrucciones

Netskope używa profili z zasadami. W tym artykule opisano sposób tworzenia profili Netskope.

Dotyczy produktów:

- Platforma administracyjna Netskope

- W przeglądarce internetowej przejdź do konsoli internetowej Netskope:

- Centrum danych w Stanach Zjednoczonych: https://[DZIERŻAWCA].goskope.com/

- Centrum danych w Unii Europejskiej: https://[DZIERŻAWCA].eu.goskope.com/

- Centrum danych we Frankfurcie: https://[DZIERŻAWCA].de.goskope.com/

Uwaga: [DZIERŻAWCA] = nazwa dzierżawcy w danym środowisku - Zaloguj się do konsoli internetowej Netskope.

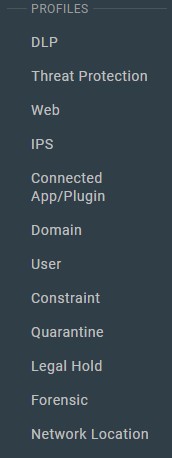

- Kliknij opcję Policies.

- Na pasku zasad kliknij profil , który chcesz utworzyć. Dostępne opcje mogą być profilowane dla pozycji:

- Zapobieganie utracie danych (DLP)

- Threat Protection

- Web

- System ochrony przed naruszeniami (IPS)

- Połączona aplikacja/wtyczka

- Domena

- Użytkownik

- Ograniczenie

- Quarantine

- Legal Hold

- Śledztwo

- Lokalizacja w sieci

- Kliknij przycisk Nowy profil w lewym górnym rogu.

Aby uzyskać więcej informacji na temat opcji do profilowania, kliknij odpowiednią opcję.

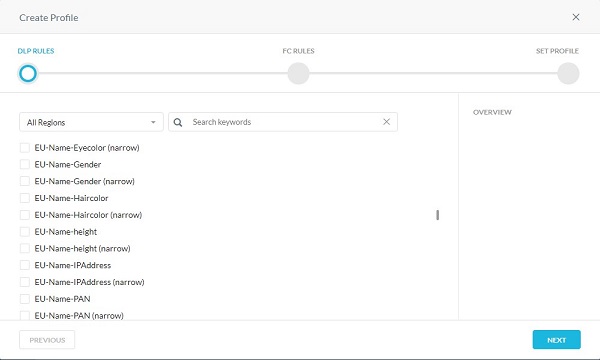

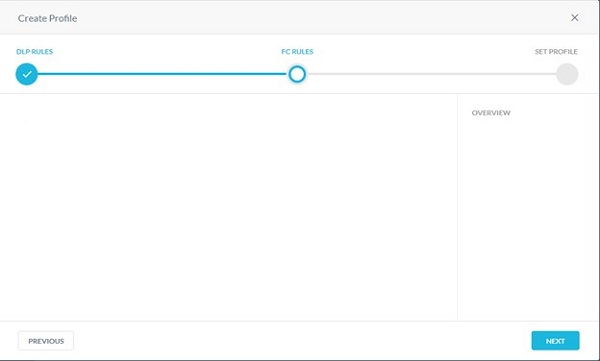

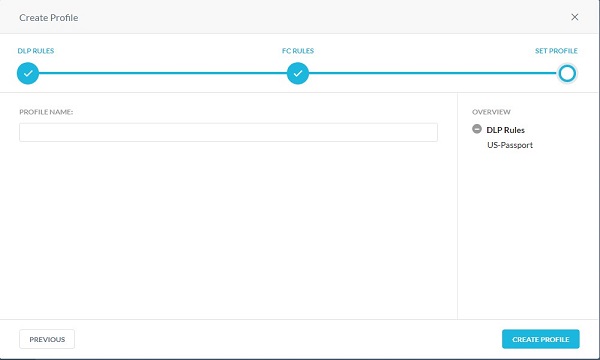

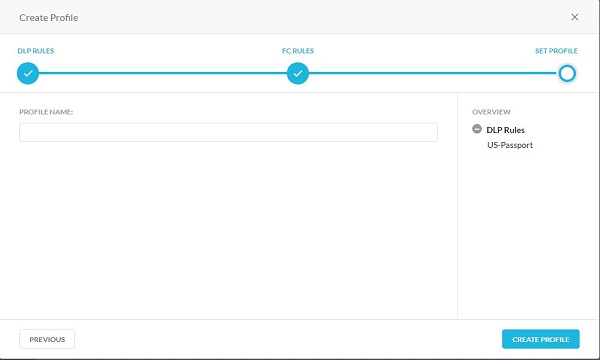

DLP

- W menu Utwórz profil :

- Opcjonalnie kliknij opcję Wszystkie regiony, a następnie wybierz region.

- Opcjonalnie wyszukaj słowo kluczowe.

- Wybierz regułę.

- Powtarzaj kroki A, B i C do momentu wybrania wszystkich żądanych reguł.

- Kliknij przycisk Next.

- Opcjonalnie wybierz wszystkie utworzone odciski palców. Po zakończeniu kliknij przycisk Next.

- Wpisz nazwę profilu, a następnie kliknij przycisk Utwórz profil.

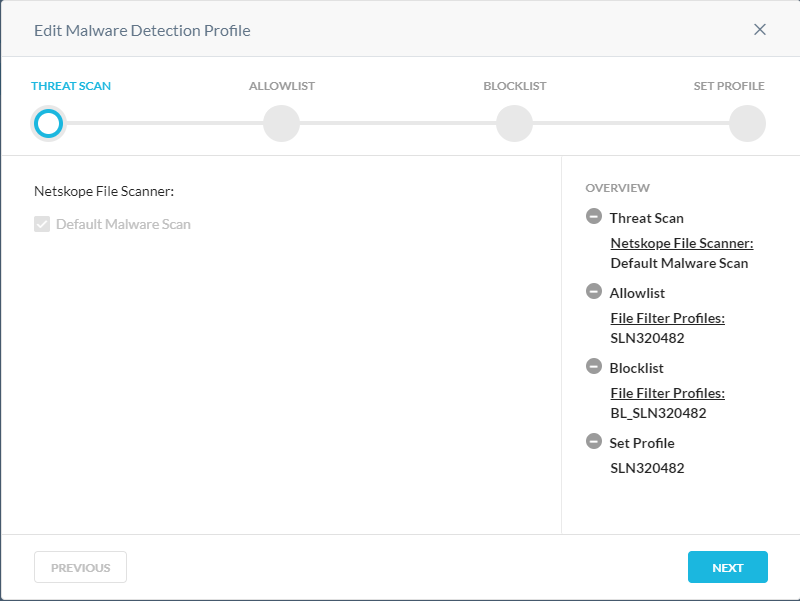

Threat Protection

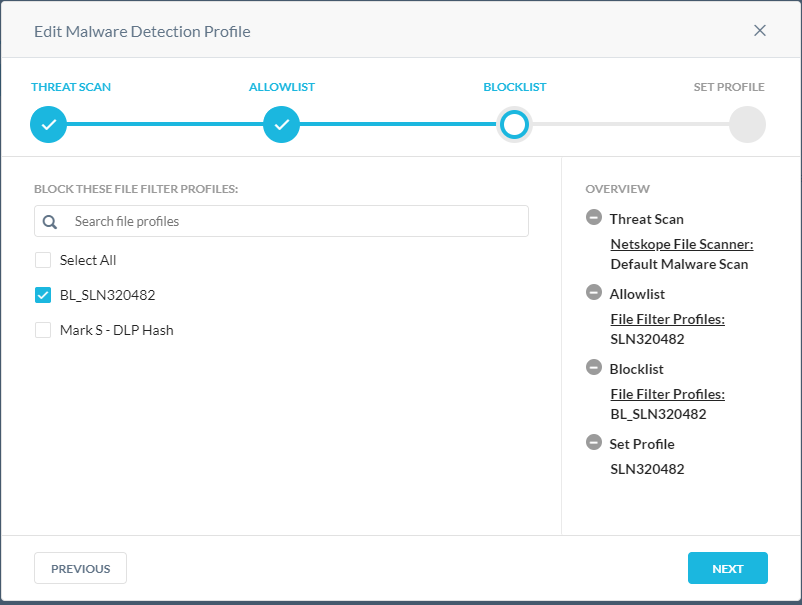

Domyślne skanowanie pod kątem złośliwego oprogramowania można rozszerzyć, tworząc niestandardowy profil wykrywania złośliwego oprogramowania. Profil wykrywania złośliwego oprogramowania umożliwia użytkownikom dodanie niestandardowej listy skrótów jako listy zablokowanych i listy dozwolonych. Znane złośliwe skróty pochodzące z innych źródeł wywiadowczych mogą być zawarte na liście zablokowanych. Znane dobre pliki (zwykle zastrzeżone treści specyficzne dla przedsiębiorstwa) można dodać do listy dozwolonych, aby Netskope nie oznaczył ich jako podejrzanych. Niestandardowe profile wykrywania złośliwego oprogramowania mogą być używane w przepływie pracy tworzenia zasad ochrony w czasie rzeczywistym.

- Opcjonalnie wybierz inne skanowanie, a następnie kliknij przycisk Dalej.

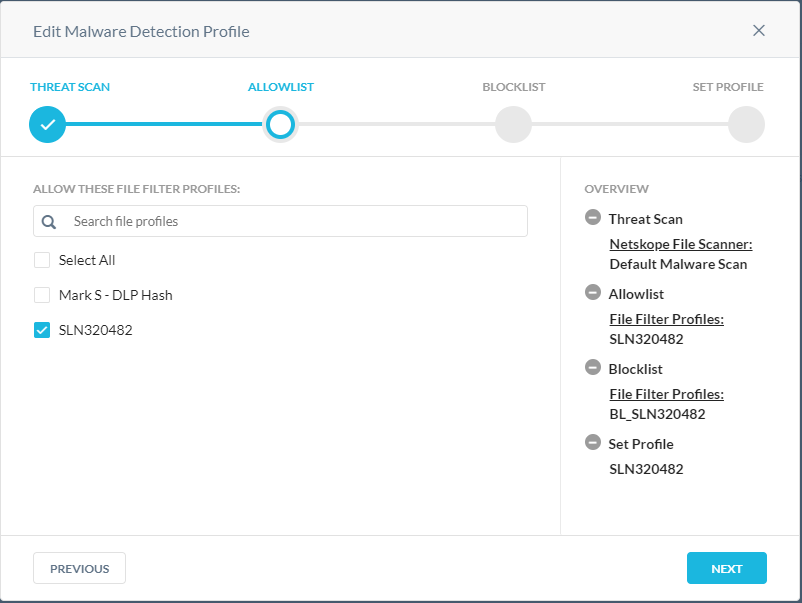

- W menu Lista dozwolonych:

- Opcjonalnie kliknij + Utwórz nowy , aby utworzyć nowy skrót pliku, a następnie przejdź do kroku 8.

- Wybierz Skrót pliku do listy dozwolonych.

- Powtarzaj kroki A i B, aż wybierzesz wszystkie skróty plików.

- Kliknij przycisk Dalej i przejdź do kroku 10.

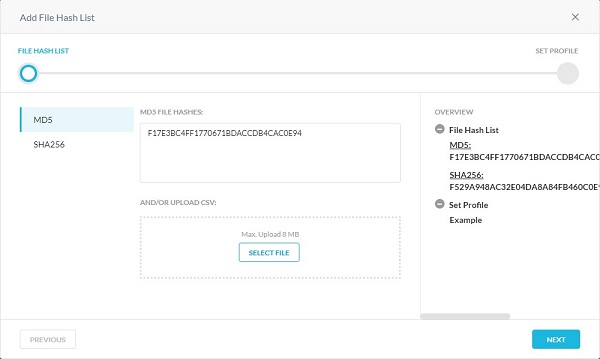

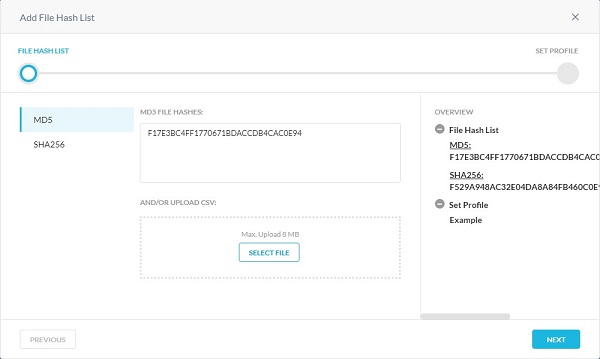

- W menu Add File Hash List :

- Wybierz SHA256 lub MD5.

- Wypełnij skrót pliku.

- Kliknij przycisk Next.

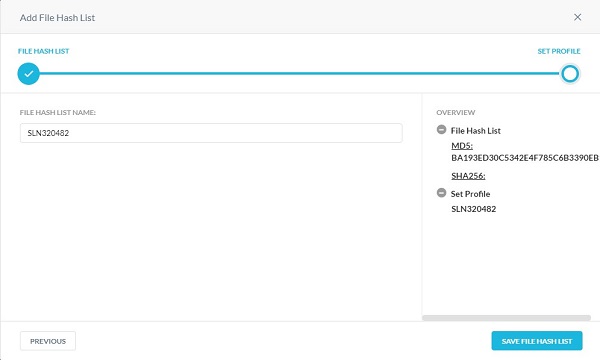

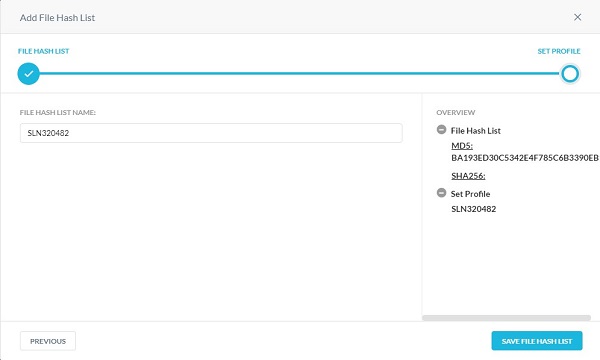

- Wypełnij pole File Hash List Name , a następnie kliknij przycisk Save File Hash List.

- Z menu Lista zablokowanych :

- Opcjonalnie kliknij przycisk + Utwórz nowy, aby utworzyć nowy skrót pliku, a następnie przejdź do kroku 11.

- Wybierz Skrót pliku, który chcesz dodać do listy zablokowanych.

- Powtarzaj kroki A i B, aż wybierzesz wszystkie skróty plików.

- Kliknij przycisk Dalej i przejdź do kroku 13.

- W menu Add File Hash List :

- Wybierz SHA256 lub MD5.

- Wypełnij skrót pliku.

- Kliknij przycisk Next.

- Wypełnij pole File Hash List Name , a następnie kliknij przycisk Save File Hash List.

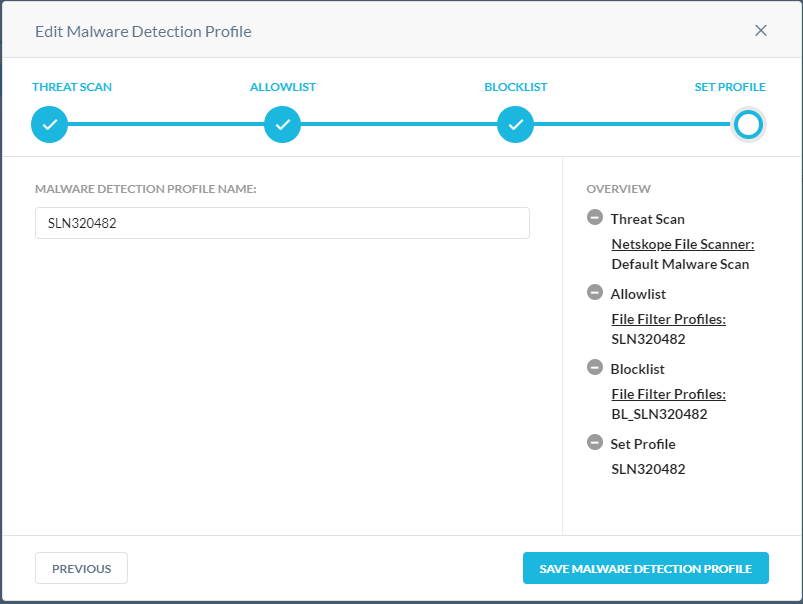

- Wypełnij pole Malware Detection Profile Name , a następnie kliknij przycisk Save Malware Detection Profile.

Web

Funkcja kategorii niestandardowych zapewnia elastyczność w zastępowaniu wstępnie zdefiniowanego mapowania kategorii Netskope Uniform Resource Locator (URL) dla danego adresu URL lub rozszerzeniu ich przez zdefiniowanie niestandardowych kategorii adresów URL. Jest to przydatne w sytuacjach, w których wstępnie zdefiniowana kategoria adresu URL Netskope nie ma mapowania adresu URL (niesklasyfikowanego).

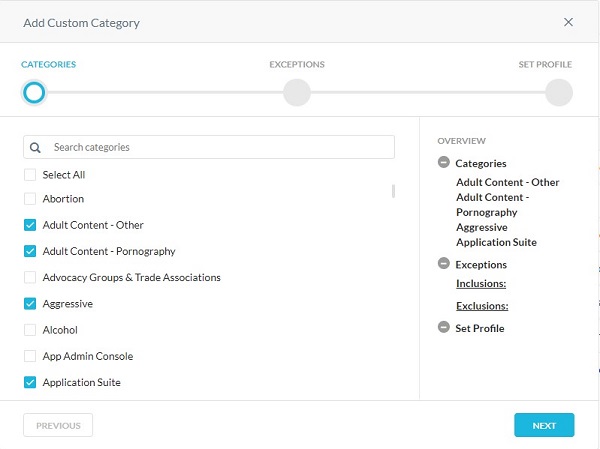

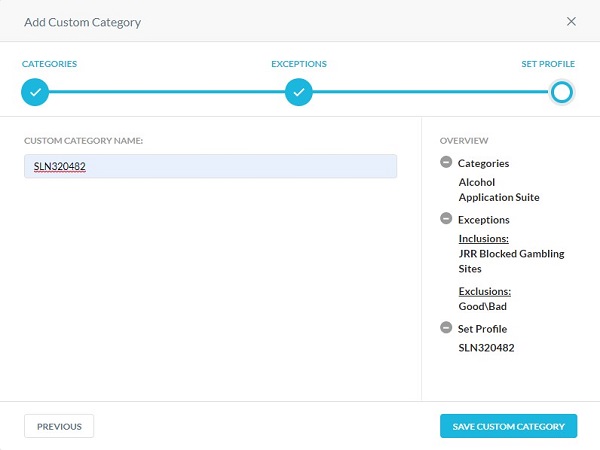

- W menu Kategorie :

- Wybierz Kategorie do zablokowania.

- Kliknij przycisk Next.

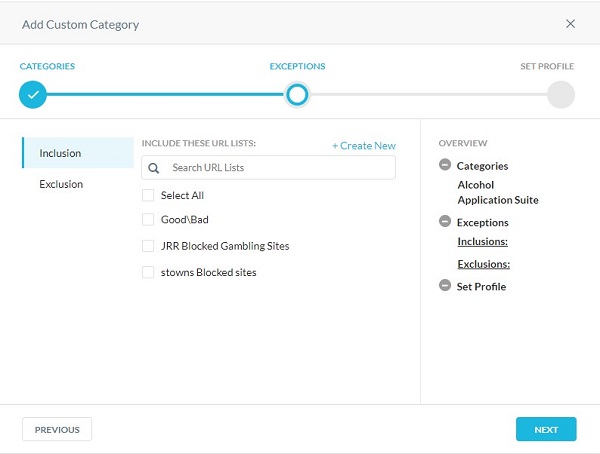

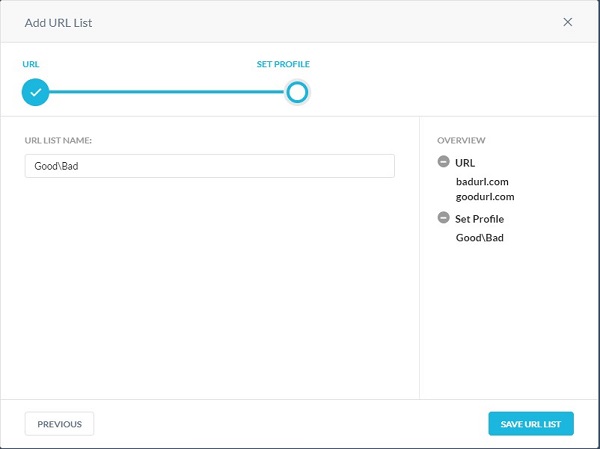

- W menu Wyjątki:

- Opcjonalnie kliknij przycisk + Utwórz nowy, aby dodać niestandardowe adresy URL i przejdź do kroku 8.

- Wybierz adresy URL do listy Włączenie lub Wykluczenie.

- Kliknij przycisk Dalej i przejdź do kroku 9.

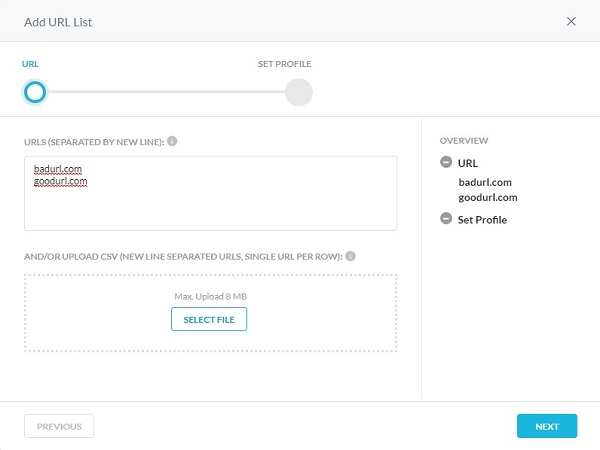

- Wypełnij wszystkie adresy URL, które chcesz dodać do listy Włączenie lub wykluczenie , a następnie kliknij przycisk Dalej.

- Wypełnij pole Nazwa listy adresów URL , a następnie kliknij przycisk Zapisz listę adresów URL.

- Wypełnij pole Nazwa kategorii niestandardowej, a następnie kliknij przycisk Zapisz kategorię niestandardową.

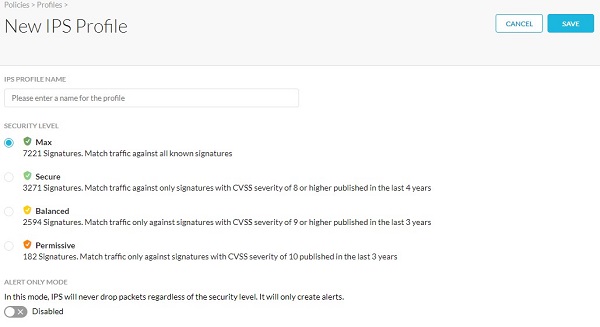

IPS

- W menu Nowy profil IPS :

- Wypełnij pole IPS Profile Name.

- Wybierz poziom zabezpieczeń.

- Opcjonalnie wybierz opcję Tylko tryb alertu.

- Wybierz przycisk Save.

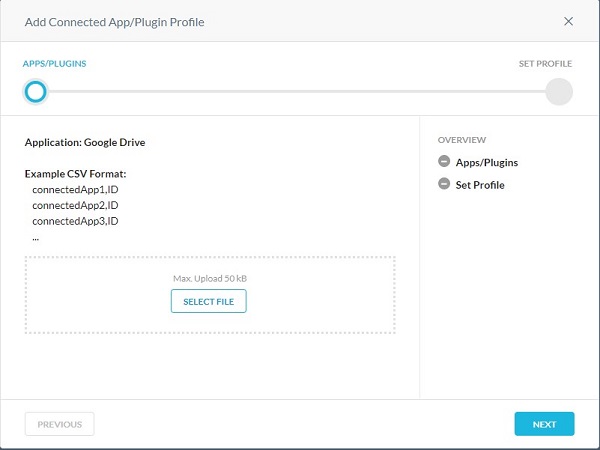

Połączona aplikacja/wtyczka

Profil Połączona aplikacja/wtyczka umożliwia utworzenie profilu składającego się z niestandardowej listy aplikacji i wtyczek Google. Użyj tego profilu, aby wykryć i uniemożliwić użytkownikom instalowanie dowolnych aplikacji innych firm, które dodają w Google.

- Kliknij Nowy profil połączonej aplikacji/wtyczki.

- Kliknij przycisk Wybierz plik, aby przesłać plik .csv zawierający listę podłączonych aplikacji/wtyczek i identyfikatorów, a następnie kliknij przycisk Dalej.

Uwaga:

Uwaga:- Format pliku .csv powinien być następujący:

connectedApp1,IDconnectedApp2,IDconnectedApp3,ID

- Zaloguj się do witryny Google App Engine, korzystając z nazwy użytkownika i hasła używanych do logowania się do posiadanego konta Google. Wyświetl listę aplikacji App Engine na stronie Moje aplikacje . Identyfikator aplikacji każdej aplikacji jest wyświetlany w kolumnie Aplikacja.

- Format pliku .csv powinien być następujący:

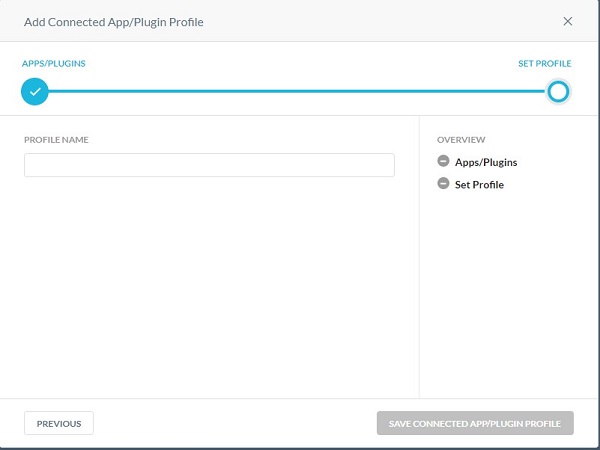

- Wypełnij pole Nazwa profilu , a następnie kliknij przycisk Save Connected App/Plugin Profile.

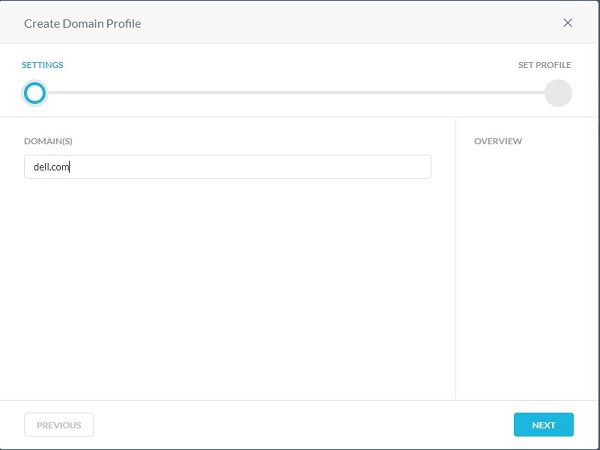

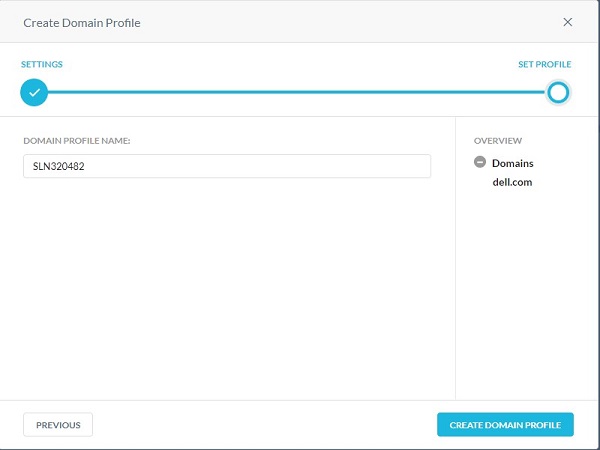

Domena

Profil domeny służy do definiowania kont domeny zewnętrznej dla poczty e-mail. Profil domeny współpracuje z aplikacjami ochrony z obsługą interfejsu programowania aplikacji (API), takimi jak Gmail i Microsoft 365 Outlook.com. W ramach kreatora definicji zasad można skanować wiadomości e-mail wysyłane do domen zewnętrznych, takich jak xyz.com lub abc.com.

- Wypełnij pole Domain(s), a następnie kliknij przycisk Next.

- Wypełnij pole Nazwa profilu domeny, a następnie kliknij przycisk Utwórz profil domeny.

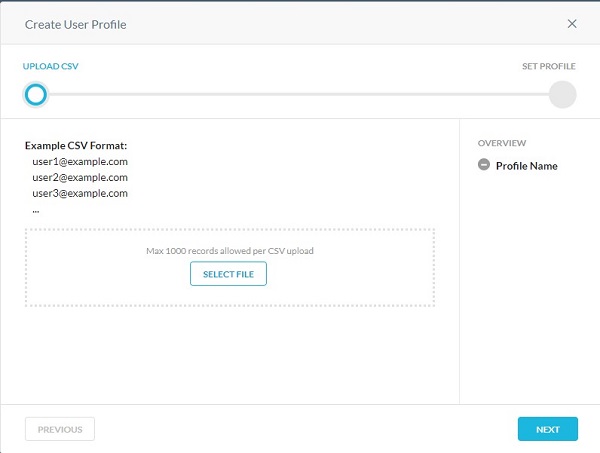

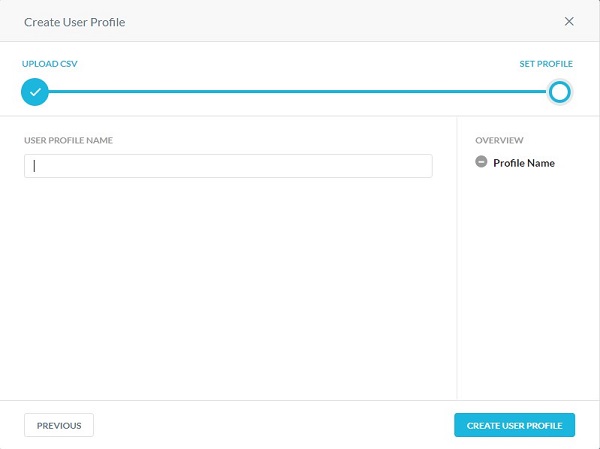

Użytkownik

Profil użytkownika służy do wybierania profilu użytkownika zamiast wszystkich użytkowników lub grup użytkowników w zasadach ochrony z obsługą interfejsu API. Profile użytkowników umożliwiają przesłanie pliku CSV (z wartościami rozdzielanymi przecinkami) ze wszystkimi adresami e-mail użytkowników, które mają zostać uwzględnione lub wykluczone ze skanowania pod kątem naruszeń zasad.

- W menu Prześlij plik CSV :

- Kliknij opcję Wybierz plik.

- Przejdź do pliku CSV adresów e-mail użytkownika, a następnie kliknij go dwukrotnie.

- Kliknij przycisk Next.

- Wypełnij pole Nazwa profilu użytkownika, a następnie kliknij przycisk Utwórz profil użytkownika.

Ograniczenie

Profil ograniczeń jest używany w zasadach ochrony w czasie rzeczywistym. Profile ograniczeń definiują, co użytkownik może zrobić dla określonego działania w aplikacji. W przypadku Amazon S3 ograniczenia wykrywają i zapobiegają zagrożeniom z wewnątrz.

Na przykład:

- Użytkownicy mogą udostępniać treści tylko w obrębie organizacji z Dysku Google lub pomijać inspekcję, jeśli użytkownik loguje się do swojej osobistej instancji Gmaila.

- Użytkownicy nie mogą skopiować ani zsynchronizować danych z należącego do firmy zasobnika Amazon S3 do osobistych lub niekomercyjnych zasobników Amazon S3.

Profile ograniczeń Użytkownik i Pamięć mogą być stosowane do określonych działań podczas tworzenia polityki ochrony aplikacji w czasie rzeczywistym. Aby uzyskać więcej informacji, kliknij odpowiedni profil.

Użytkownik

- Z menu Utwórz profil ograniczeń użytkownika :

- Wypełnij pole Nazwa profilu wiązań.

- Wybierz typ dopasowania.

- Wypełnij domenę poczty e-mail.

- Opcjonalnie kliknij + Dodaj kolejne, a następnie powtórz kroki B i C, aż wszystkie potrzebne adresy e-mail zostaną wypełnione.

- Kliknij Zapisz profil ograniczeń.

- Domena poczty e-mail może być wypełniona symbolem wieloznacznym przed domeną w celu zablokowania lub zezwolenia na całą domenę. Na przykład:

*@dell.com. - Na przykład, aby zablokować użytkownikom możliwość udostępniania plików poza organizacją, określ adres e-mail Niezgodny z wartością

*@dell.com.

Pamięć masowa

- Kliknij kartę Pamięć.

- Kliknij Nowy profil ograniczeń pamięci.

- W menu Utwórz profil ograniczeń magazynowania :

- Wypełnij pole Nazwa profilu wiązań.

- Wybierz Typ dopasowania.

- Wybierz zasobniki Amazon S3 do dopasowania.

- Kliknij Zapisz profil ograniczeń.

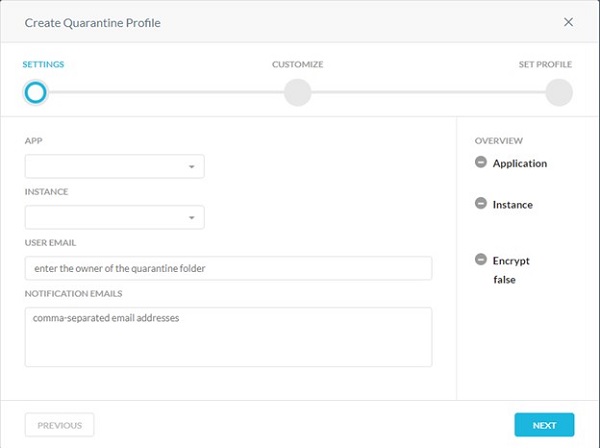

Quarantine

Profil kwarantanny służy do określania miejsca, w którym plik musi zostać poddany kwarantannie w przypadku działania zasady kwarantanny. Użyj plików reliktu, aby zastąpić zawartość oryginalnego pliku. Nazwa i rozszerzenie oryginalnego pliku są zachowywane.

- W menu Ustawienia :

- Wybierz aplikację.

- Wybierz instancję.

- Wypełnij adres e-mail użytkownika, który ma być właścicielem folderu kwarantanny.

- Wypełnij adresy e-mail rozdzielone przecinkami, aby otrzymywać powiadomienia po przesłaniu pliku do folderu kwarantanny.

- Kliknij przycisk Next.

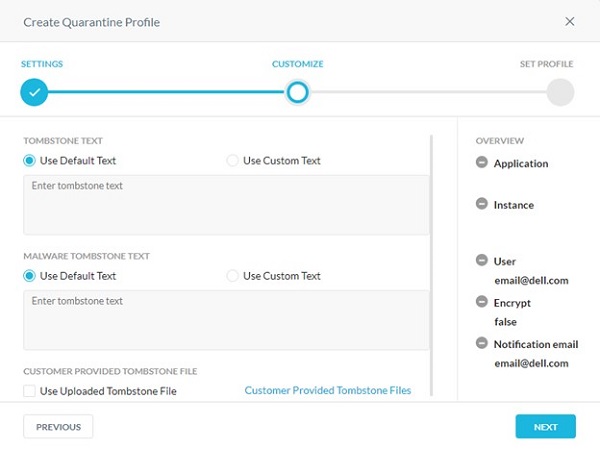

- W menu Dostosuj :

- Wybierz opcję Domyślny lub Niestandardowy dla tekstu reliktu.

- Jeśli wybrano tekst niestandardowy, wypełnij niestandardowy tekst reliktu. W przeciwnym razie przejdź do kroku C.

- Wybierz opcję Domyślny lub Niestandardowy dla tekstu reliktu złośliwego oprogramowania.

- Jeśli wybrano tekst niestandardowy, wypełnij niestandardowy tekst reliktu złośliwego oprogramowania. W przeciwnym razie przejdź do kroku E.

- Opcjonalnie wybierz opcję Użyj przesłanego pliku reliktu.

- Opcjonalnie kliknij opcję Pliki reliktu dostarczone przez klienta, a następnie przejdź do kroku 8.

- Kliknij przycisk Dalej i przejdź do kroku 9.

Uwaga: Niestandardowy tekst reliktu nie ma zastosowania do rozszerzeń plików .xls(x) i .ppt(x). W przypadku tych typów plików Netskope wyświetla domyślny tekst reliktu.

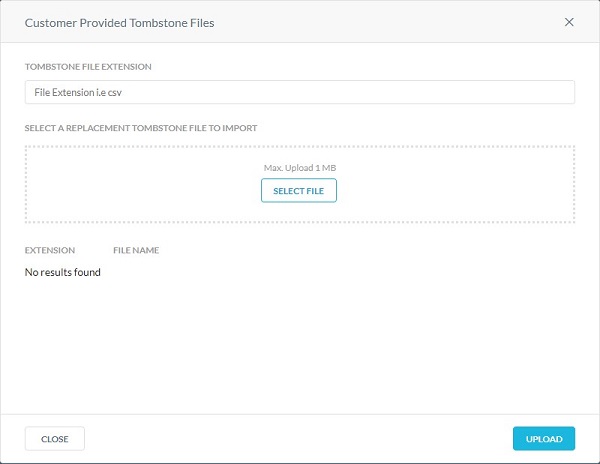

Uwaga: Niestandardowy tekst reliktu nie ma zastosowania do rozszerzeń plików .xls(x) i .ppt(x). W przypadku tych typów plików Netskope wyświetla domyślny tekst reliktu. - W menu Pliki reliktów dostarczone przez klienta :

- Wypełnij pole Rozszerzenie pliku reliktu.

- Kliknij przycisk Wybierz plik, aby przesłać plik reliktu.

- Kliknij opcję Upload.

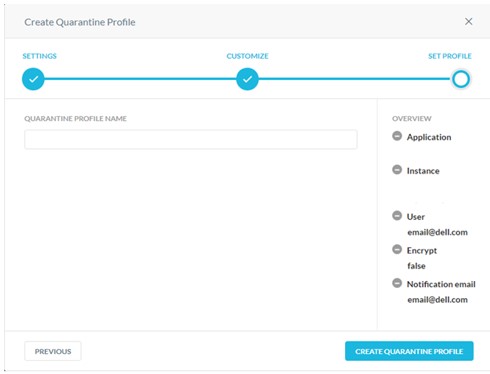

- Wprowadź Nazwę profilu kwarantanny , a następnie kliknij przycisk Utwórz profil kwarantanny.

Legal Hold

Prawny obowiązek przechowywania dokumentów to proces, który organizacja wykorzystuje do zabezpieczenia wszystkich istotnych informacji w przypadku uzasadnionego przewidywania postępowania sądowego. Profil prawnego obowiązku przechowywania dokumentów służy do określania miejsca przechowywania plików w celach prawnych.

- W menu Utwórz ustawienia profilu prawnego obowiązku przechowywania :

- Wybierz aplikację, do której mają być przesłane pliki do celów prawnych.

- Wybierz instancję aplikacji.

- Wypełnij adres e-mail opiekuna, który ma być właścicielem folderu prawnego obowiązku przechowywania dokumentów.

- Wypełnij pola E-maile z powiadomieniami administratorów, którzy powinni zostać powiadomieni o przesłaniu pliku do folderu prawnego obowiązku przechowywania.

- Kliknij przycisk Next.

Uwaga:

Uwaga:- Aby uzyskać więcej informacji na temat tworzenia instancji, zapoznaj się z artykułem Tworzenie instancji ochrony z obsługą interfejsu API Netskope.

- Przed skonfigurowaniem profilu prawnego obowiązku ochrony dla aplikacji Microsoft 365 OneDrive/SharePoint opiekun powinien zalogować się do konta Microsoft 365 i skonfigurować aplikację OneDrive/SharePoint.

- W przypadku aplikacji Slack dla przedsiębiorstw adres e-mail powinien być taki sam, jak adres wprowadzony podczas konfiguracji instancji Slack dla przedsiębiorstw.

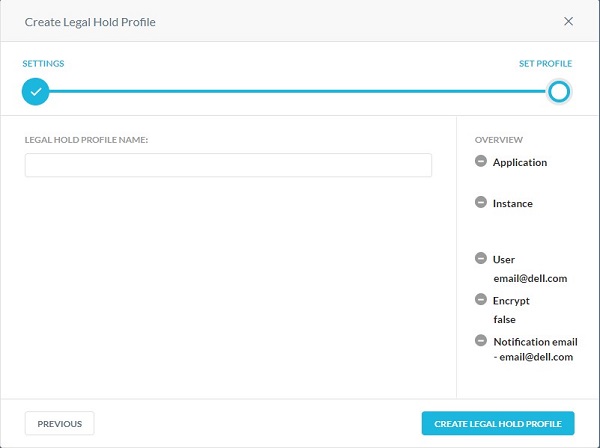

- Podaj nazwę profilu prawnego obowiązku przechowywania , a następnie kliknij opcję Utwórz profil prawnego obowiązku przechowywania.

Śledztwo

Funkcja ta zapewnia dane śledcze dotyczące zapobiegania utracie danych (DLP), gdy zasady wyzwalają naruszenie. Informacje śledcze mogą zawierać poufne treści. Aby zachować prywatność, należy wybrać profil śledczy, aby zapisać informacje śledcze.

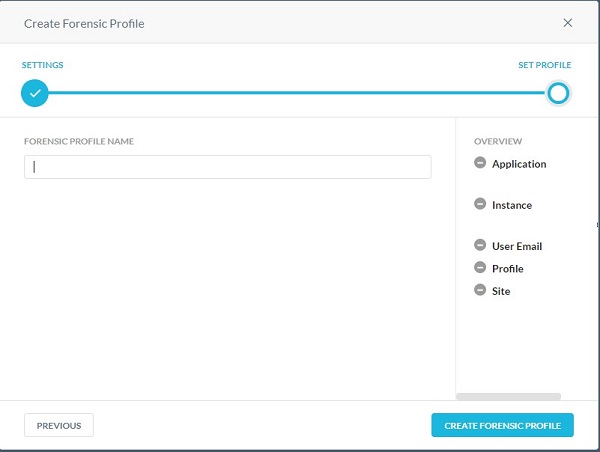

- W menu Utwórz profil śledczy :

- Wybierz aplikację, dla której chcesz włączyć zarządzanie zdarzeniami.

- Wybierz instancję aplikacji.

- Wypełnij informacje specyficzne dla aplikacji.

- Kliknij przycisk Next.

Uwaga:

Uwaga:- Krok 6C zależy od wybranej aplikacji. Informacje te służą do identyfikacji danych do monitorowania.

- Aby uzyskać więcej informacji na temat tworzenia instancji, zapoznaj się z artykułem Tworzenie instancji ochrony z obsługą interfejsu API Netskope.

- W przypadku korzystania z platformy Microsoft Azure wypełnij nazwę konta pamięci Azure. Aby odszukać nazwę konta pamięci, zaloguj się do portal.azure.com. Przejdź do pozycji Wszystkie usługi, Magazyn, a następnie Konto magazynu. Na stronie zostanie wyświetlona lista kont pamięci. Wprowadź nazwę zasobnika Azure. Netskope przesyła plik śledczy w tym zasobniku. Aby odszukać nazwę zasobnika, zaloguj się do serwisu portal.azure.com. Przejdź do pozycji Wszystkie usługi, Magazyn, Konto magazynu. Na stronie zostanie wyświetlona lista kont pamięci. Kliknij nazwę konta magazynu, a następnie przejdź do usługi Blob Service, a następnie do obiektów blob. Na stronie zostanie wyświetlona lista zasobników.

- Przed skonfigurowaniem profilu badawczego dla aplikacji Microsoft 365 OneDrive właściciel powinien zalogować się na konto Microsoft 365 i skonfigurować aplikację OneDrive.

- Wypełnij pole Forensic Profile Name , a następnie kliknij przycisk Create Forensic Profile.

- Kliknij Ustawienia.

- Kliknij opcję Zarządzanie zdarzeniami.

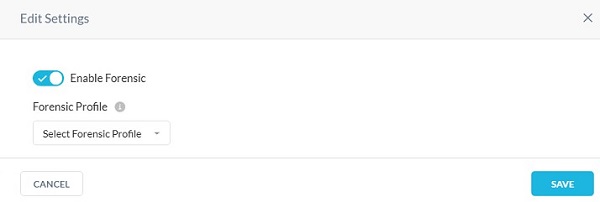

- W menu Edit Settings :

- Kliknij, aby włączyć śledztwo.

- Wybierz profil śledczy.

- Wybierz przycisk Save.

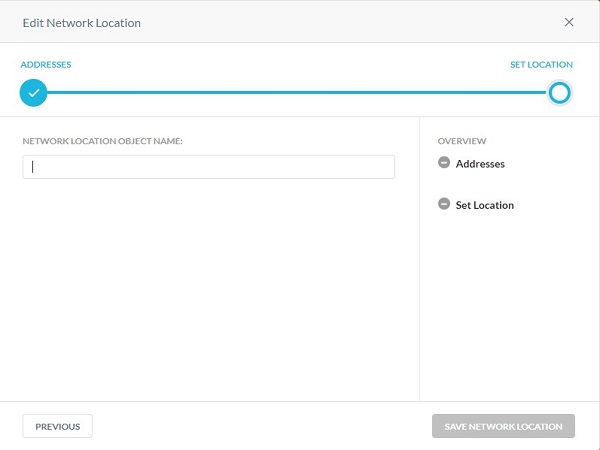

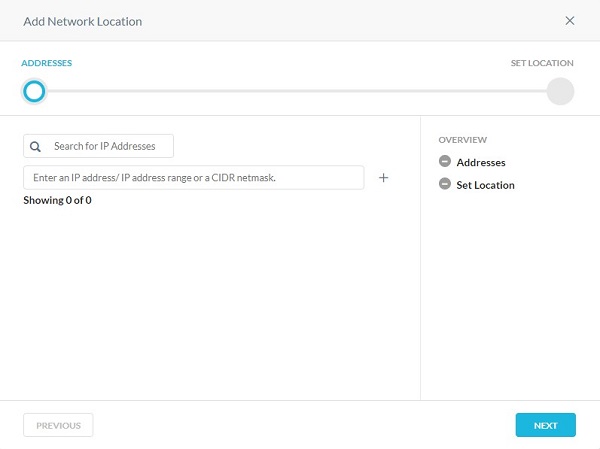

Lokalizacja w sieci

Można dodać lokalizację w sieci z jednym lub wieloma obiektami.

- W menu Adresy :

- Wypełnij adres IP, zakres adresów IP lub bezklasową maskę routingu między domenami (CIDR).

- Kliknij przycisk + po prawej stronie.

- Kliknij przycisk Next.

- Wypełnij pole Nazwa obiektu lokalizacji sieciowej, a następnie kliknij przycisk Zapisz lokalizację sieciową.