VMware Carbon Black Cloudの除外またはインクルージョンを作成する方法

Summary: 以下の手順に従って、VMware Carbon Blackの除外とインクルージョンを構成できます。

Instructions

VMware Carbon Blackは、次世代のウイルス対策(NGAV)の除外(承認リスト)とインクルージョン(禁止リスト)を処理するために、レピュテーションと権限のルールを使用します。VMware Carbon Black Standard、VMware Carbon Black Cloud Advanced、VMware Carbon Black Cloud Enterpriseは、エンドポイントでの検出と対応(EDR)を利用します。EDRは、レピュテーションと権限のルールにも影響します。この記事では、管理者がこれらの値と、関連する可能性のあるすべての注意事項を設定する方法について説明します。

対象製品:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

対象オペレーティング システム:

Windows

Mac

Linux

VMware Carbon Blackオンボーディング パート3:ポリシーとグループ

再生時間:3:37

字幕:複数の言語で使用できます

VMware Carbon Black Cloudは、ポリシーとレピュテーションの組み合わせを使用して、どのような操作を実行するかを決定します。

詳細については、該当するトピックをクリックしてください。

VMware Carbon Black Cloud Prevention ポリシーは、VMware Carbon Black Cloud Standard、Advanced、Enterpriseのポリシーとは異なります。詳細については、該当する製品をクリックしてください。

VMware Carbon Black Cloud Preventionを使用することで、権限ルールやブロックと分離のルールに対して合理化されたアプローチを提供します。これはEDRを使用しないためです。

詳細については、該当するトピックをクリックしてください。

権限ルールは、指定されたパスで実行できる操作アプリケーションを決定します。

権限ルールはパスベースであり、ブロックと分離の両方のルールと、レピュテーションよりも優先されます。

権限ルールを作成するには、次の手順を実行します。

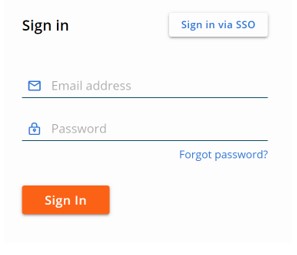

- Webブラウザーで、[REGION].conferdeploy.net.に移動します。

- 南北アメリカ = https://defense-prod05.conferdeploy.net

- ヨーロッパ = https://defense-eu.conferdeploy.net/

- アジア太平洋地域 = https://defense-prodnrt.conferdeploy.net/

- オーストラリアおよびニュージーランド:https://defense-prodsyd.conferdeploy.net

- VMware Carbon Black Cloudにサインインします。

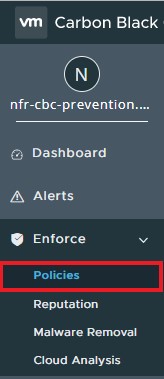

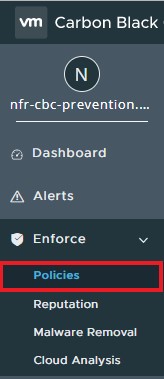

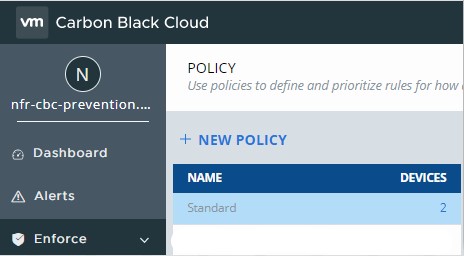

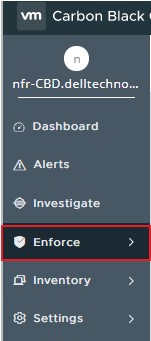

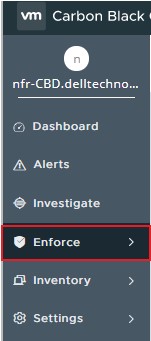

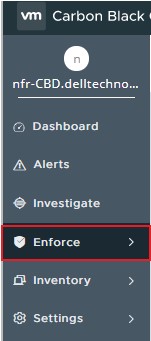

- 左ペインで、[Enforce]をクリックします。

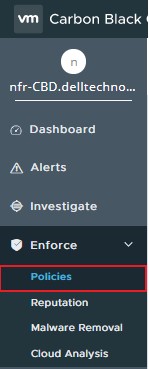

- [Policies]をクリックします。

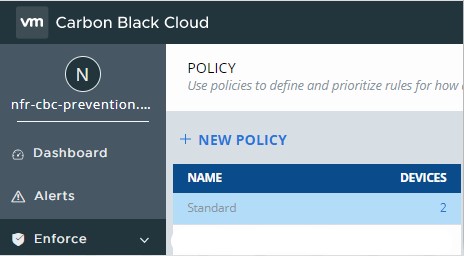

- 変更するポリシー セットを選択します。

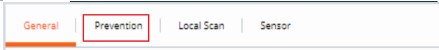

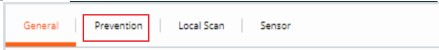

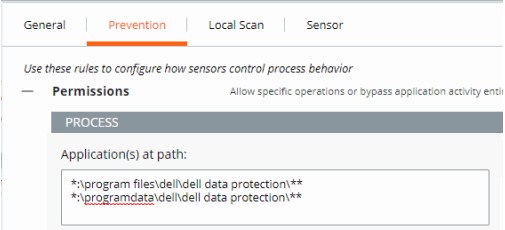

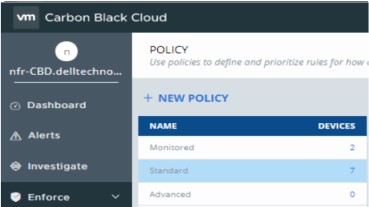

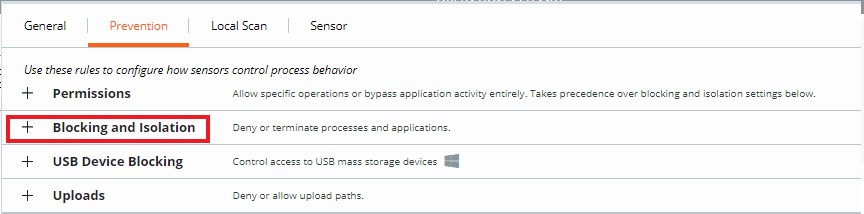

- 右側のメニュー ペインで、[Prevention]をクリックします。

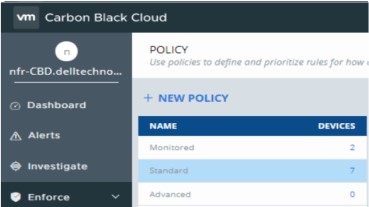

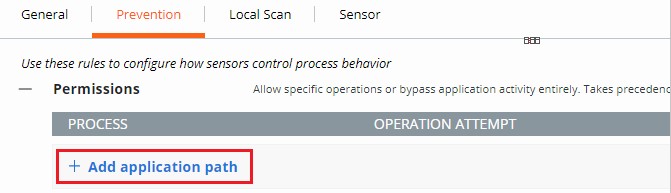

- [Permissions]をクリックして展開します。

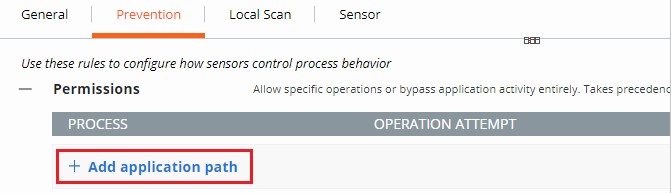

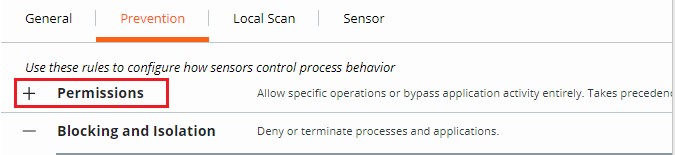

- [Add application path]をクリックして展開します。

- バイパスをオンに設定する目的のパスを入力します。

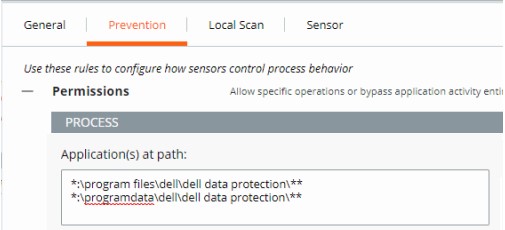

- イメージの例では、次のパスを使用しています。

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- この例では、適用されるアクションは、

\program files\dell\dell data protection\および\programdata\dell\dell data protection\の各パスを含むすべてのドライブ上のすべてのファイルに影響します。 - VMware Carbon Blackの権限リストは、globベースのフォーマット構造を活用します。

%WINDIR%などの環境変数がサポートされています。- 単一のアスタリスク(*)は、同じディレクトリー内のすべての文字と一致します。

- ダブル アスタリスク(**)は、同じディレクトリー内のすべての文字、複数のディレクトリー、および指定された場所またはファイルの上位または下位のすべてのディレクトリーと一致します。

- 例:

- Windowsの場合:

**\powershell.exe - Macの場合:

/Users/*/Downloads/**

- Windowsの場合:

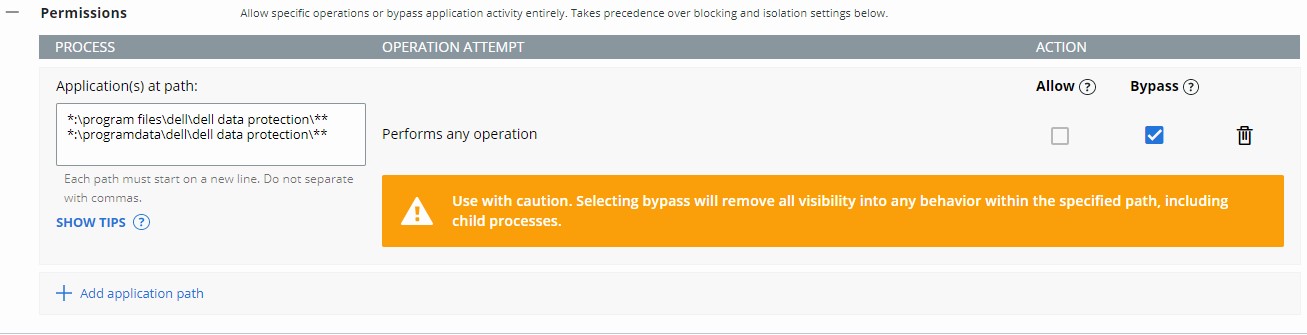

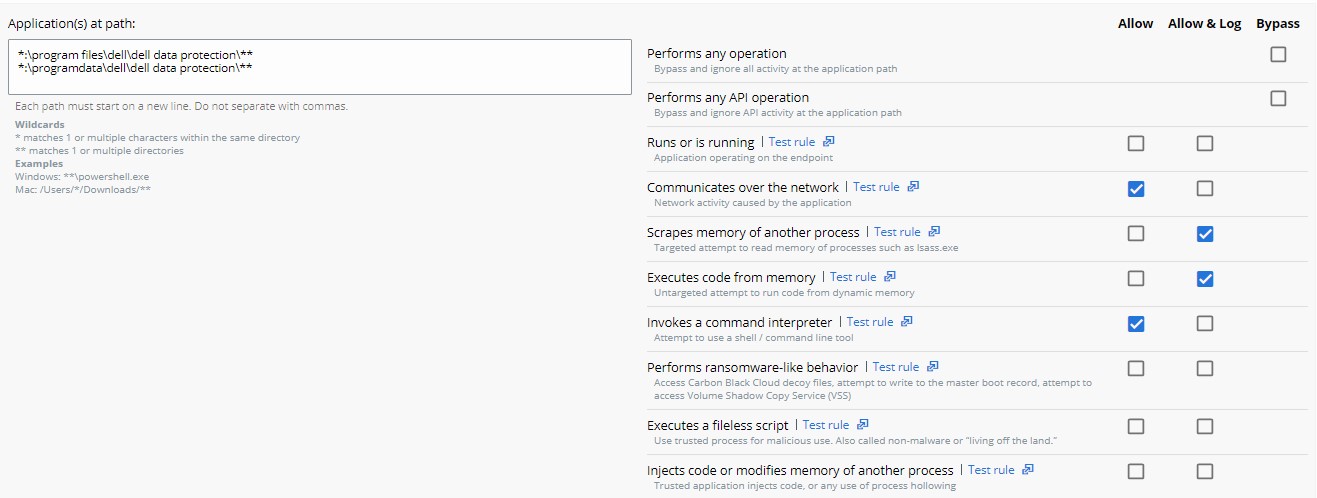

- 実施する[Action]を選択します。

- 画像の例では、[Allow]または[Bypass]のどちらを選択しているかにより、操作の試行のアクションが異なります。

- [Performs any operation]の操作試行が選択されている場合、これは他の操作の試行よりも優先され、その他のオプションの選択は無効になります。

- アクションの定義:

- Allow - 指定されたパスの動作を、VMware Carbon Black Cloudによってログに記録されているアクションの情報とともに許可します。

- Bypass - 指定されたパスですべての動作が許可されます。情報は収集されません。

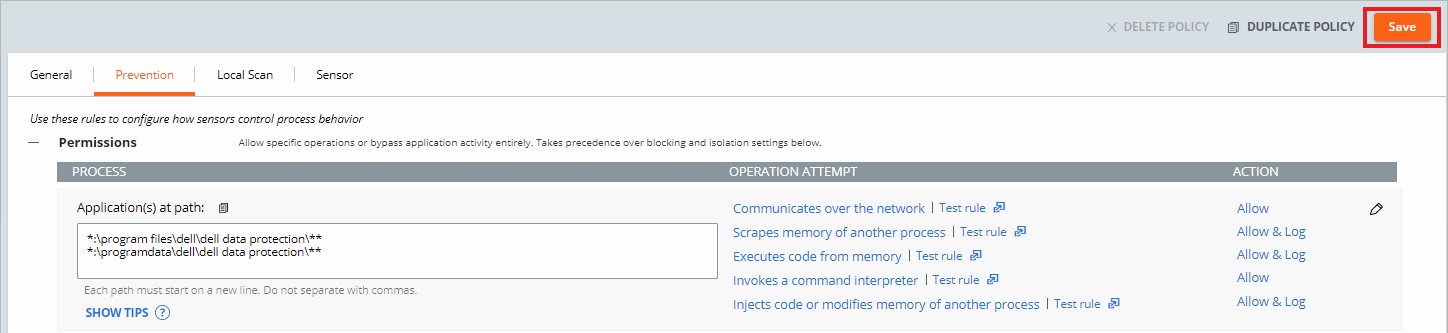

- 右上またはページの下部にある[保存]をクリックします。

ブロックと分離のルールはパスベースであり、レピュテーションよりも優先されます。ブロックと分離のルールを使用すると、特定の操作を試行したときに「Deny operation」アクションまたは「Terminate process」アクションを設定できます。

ブロックと分離のルールを作成するには、次の手順を実行します。

- Webブラウザーで、[REGION].conferdeploy.net.に移動します。

- 南北アメリカ = https://defense-prod05.conferdeploy.net

- ヨーロッパ = https://defense-eu.conferdeploy.net/

- アジア太平洋地域 = https://defense-prodnrt.conferdeploy.net/

- オーストラリアおよびニュージーランド:https://defense-prodsyd.conferdeploy.net

- VMware Carbon Black Cloudにサインインします。

- 左ペインで、[Enforce]をクリックします。

- [Policies]をクリックします。

- 変更するポリシー セットを選択します。

- 右側のメニュー ペインで、[Prevention]をクリックします。

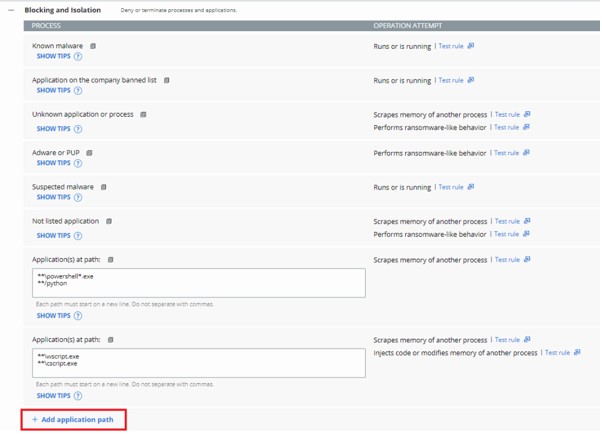

- [Blocking and Isolation]をクリックして展開します。

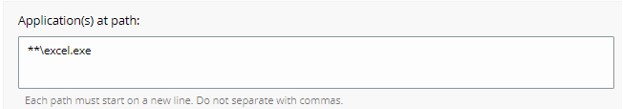

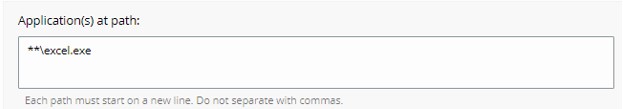

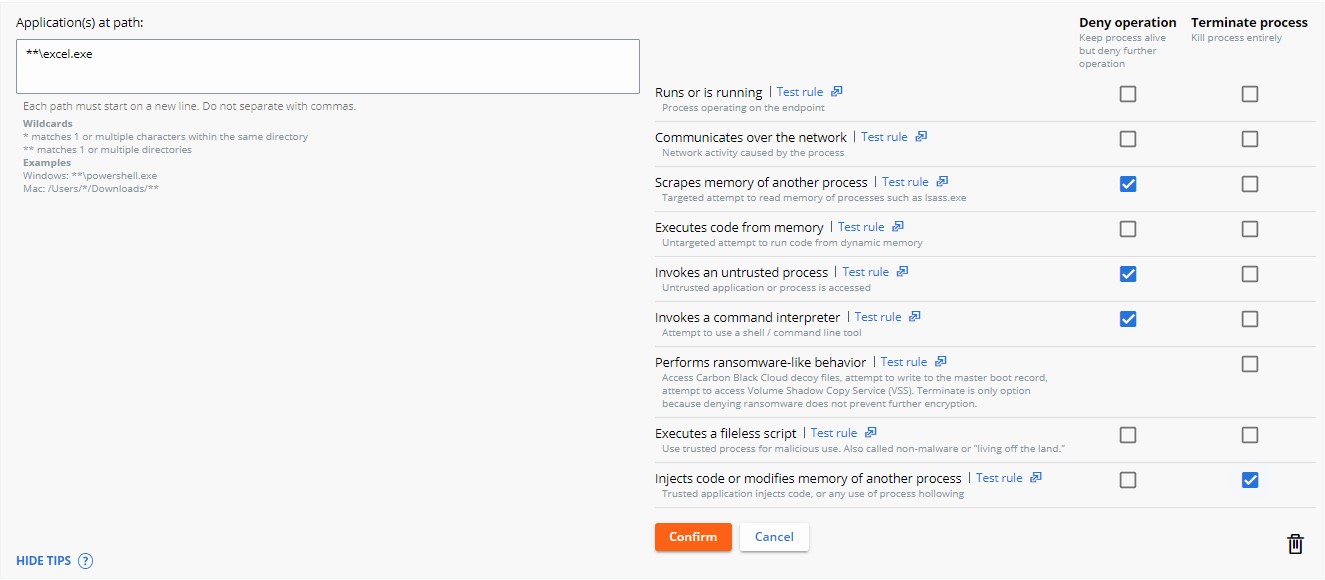

- ブロックと分離のルールを設定するには、アプリケーション パスを入力します。

- イメージの例では、excel.exeを使用しています。

- 設定したアクションはアプリケーションに適用され、excel.exeは任意のディレクトリーから実行されます。

- VMware Carbon Blackの権限リストは、globベースのフォーマット構造を活用します。

%WINDIR%などの環境変数がサポートされています。- 単一のアスタリスク(*)は、同じディレクトリー内のすべての文字と一致します。

- ダブル アスタリスク(**)は、同じディレクトリー内のすべての文字、複数のディレクトリー、および指定された場所またはファイルの上位または下位のすべてのディレクトリーと一致します。

- 例:

- Windowsの場合:

**\powershell.exe - Macの場合:

/Users/*/Downloads/**

- Windowsの場合:

- 右上にある[保存]をクリックします。

VMware Carbon Black Cloud Standard、VMware Carbon Black Cloud Advanced、VMware Carbon Black Cloud Enterpriseは、EDRが含まれているため、 権限ルールに加え、 ブロックおよび分離ルールを備えたオプションを提供します。

詳細については、該当するトピックをクリックしてください。

権限ルールは、指定されたパスで実行できる操作アプリケーションを決定します。

権限ルールはパスベースであり、ブロックと分離の両方のルールと、レピュテーションよりも優先されます。

権限ルールを作成するには、次の手順を実行します。

- Webブラウザーで、[REGION].conferdeploy.net.に移動します。

- 南北アメリカ = https://defense-prod05.conferdeploy.net

- ヨーロッパ = https://defense-eu.conferdeploy.net/

- アジア太平洋地域 = https://defense-prodnrt.conferdeploy.net/

- オーストラリアおよびニュージーランド:https://defense-prodsyd.conferdeploy.net

- VMware Carbon Black Cloudにサインインします。

- 左ペインで、[Enforce]をクリックします。

- [Policies]をクリックします。

- 変更するポリシー セットを選択します。

- 右側のメニュー ペインで、[Prevention]をクリックします。

- [Permissions]をクリックして展開します。

- [Add application path]をクリックして展開します。

- バイパスをオンに設定する目的のパスを入力します。

- イメージの例では、次のパスを使用しています。

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- この例では、実行されるアクションは、\program files\dell\dell data protection\と\programdata\dell\dell data protection\パスを含むすべてのドライブ上のすべてのファイルに影響します。

- VMware Carbon Blackの権限リストは、globベースのフォーマット構造を活用します。

- %WINDIR%などの環境変数がサポートされています。

- 単一のアスタリスク(*)は、同じディレクトリー内のすべての文字と一致します。

- ダブル アスタリスク(**)は、同じディレクトリー内のすべての文字、複数のディレクトリー、および指定された場所またはファイルの上位または下位のすべてのディレクトリーと一致します。

- 例:

- Windowsの場合:

**\powershell.exe - Macの場合:

/Users/*/Downloads/**

- Windowsの場合:

- 実施する[Action]を選択します。

- イメージの例では、[Allow]、[Allow and Log]、または[Bypass]のいずれかを選択することにより、操作の試行に異なるアクションが与えられます。

- [Performs any operation]の操作試行が選択されている場合、これは他の操作の試行よりも優先され、その他のオプションの選択は無効になります。

- [Performs any operation]を除くすべてのアクションは、複数の操作の試行に適用できます。

- アクションの定義:

- Allow - 指定されたパスの動作を許可します。パスに指定されたどの動作も記録されません。VMware Carbon Black Cloudにデータは送信されません。

- Allow and Log - 指定されたパスでの動作を許可します。すべてのアクティビティーがログに記録されます。すべてのデータは、VMware Carbon Black Cloudにレポートされます。

- Bypass - 指定されたパスですべての動作が許可されます。何も記録されません。VMware Carbon Black Cloudにデータは送信されません。

- [Permissions]の下にある[Confirm]をクリックして、ポリシーの変更を設定します。

![[Confirm]](https://supportkb.dell.com/img/ka06P000000LfXxQAK/ka06P000000LfXxQAK_ja_28.jpeg)

- 右上にある[保存]をクリックします。

ブロックと分離のルールはパスベースであり、レピュテーションよりも優先されます。ブロックと分離のルールを使用すると、特定の操作を試行したときに「Deny operation」アクションまたは「Terminate process」アクションを設定できます。

ブロックと分離のルールを作成するには、次の手順を実行します。

- Webブラウザーで、[REGION].conferdeploy.net.に移動します。

- 南北アメリカ = https://defense-prod05.conferdeploy.net

- ヨーロッパ = https://defense-eu.conferdeploy.net/

- アジア太平洋地域 = https://defense-prodnrt.conferdeploy.net/

- オーストラリアおよびニュージーランド:https://defense-prodsyd.conferdeploy.net

- VMware Carbon Black Cloudにサインインします。

- 左ペインで、[Enforce]をクリックします。

- [Policies]をクリックします。

- 変更するポリシー セットを選択します。

- 右側のメニュー ペインで、[Prevention]をクリックします。

- [Blocking and Isolation]をクリックして展開します。

- [Add application path]をクリックして展開します。

- ブロックと分離のルールを設定するには、アプリケーション パスを入力します。

- イメージの例では、excel.exeを使用しています。

- 設定したアクションはアプリケーションに適用され、excel.exeは任意のディレクトリーから実行されます。

- VMware Carbon Blackの権限リストは、globベースのフォーマット構造を活用します。

%WINDIR%などの環境変数がサポートされています。- 単一のアスタリスク(*)は、同じディレクトリー内のすべての文字と一致します。

- ダブル アスタリスク(**)は、同じディレクトリー内のすべての文字、複数のディレクトリー、および指定された場所またはファイルの上位または下位のすべてのディレクトリーと一致します。

- 例:

- Windowsの場合:

**\powershell.exe - Macの場合:

/Users/*/Downloads/**

- Windowsの場合:

- 操作の試行が行われたときに実行するアクションを選択し、[Confirm]をクリックします。

- 右上にある[保存]をクリックします。

- [Deny operation]は、リストされたアプリケーションが、指定の操作を実行できないようにします。

- [Terminate process]は、指定された操作が実行を試みると、プロセスが終了します。

VMware Carbon Blackは、センサーがインストールされているデバイス上で実行されるすべてのファイルにレピュテーションを割り当てます。既存のファイルは、実行されるまで、またはバックグラウンド スキャンによって処理されるまで、LOCAL_WHITEの効果的なレピュテーションから始まり、より明確なレピュテーションが得られます。

「アプリケーションの[Reputations]リストへの追加」、または「レピュテーションの説明」を参照してください。詳細については、該当するトピックをクリックしてください。

[Reputations]ページまたは[アラート]ページのいずれかを使用して、アプリケーションを[Reputations]ページに追加することができます。詳細については、該当するオプションをクリックしてください。

[Reputations]ページから[Reputations]リストにアプリケーションを追加するには、次の手順を実行します。

- Webブラウザーで、[REGION].conferdeploy.net.に移動します。

- 南北アメリカ = https://defense-prod05.conferdeploy.net

- ヨーロッパ = https://defense-eu.conferdeploy.net/

- アジア太平洋地域 = https://defense-prodnrt.conferdeploy.net/

- オーストラリアおよびニュージーランド:https://defense-prodsyd.conferdeploy.net

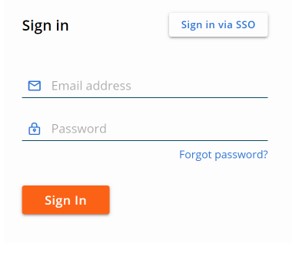

- VMware Carbon Black Cloudにサインインします。

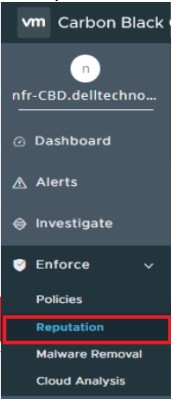

- 左ペインで、[Enforce]をクリックします。

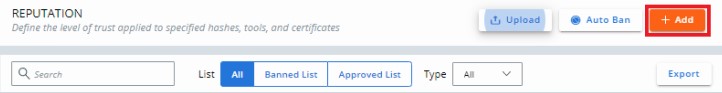

- [Reputation]をクリックします。

管理者は、SHA256ハッシュ、ITツール、署名証明書を使用して、アプリケーションを[Reputations]リストに追加することができます。詳細については、該当するオプションをクリックしてください。

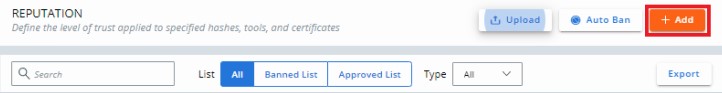

SHA256ハッシュを手動で追加するには、次の手順を実行します。

- [Add](追加)をクリックします。

- [Add Reputation]から:

- タイプには[Hash]を選択します。

- リストには[Approved List]または[Banned List]のいずれかを選択します。

- [SHA-256 hash]を入力します。

- エントリーの[Name]を入力します。

- 必要に応じて、[コメント]を入力します。

- 「Save(保存)」をクリックします。

![[Add Reputation]メニュー](https://supportkb.dell.com/img/ka06P000000LfXxQAK/ka06P000000LfXxQAK_ja_44.jpeg)

- 承認リストは、影響を受ける既知のファイルを自動的に設定し、Company Approvedのレピュテーションを得ます。

- 禁止リストは、影響を受ける既知のファイルを自動的に設定して、Company Bannedのレピュテーションを得ます。

ITツールを手動で追加するには、次の手順を実行します。

- [Add](追加)をクリックします。

- [Add Reputation]から:

- タイプには[IT Tools]を選択します。

- 信頼できるITツールの相対パスを入力します。

- オプションとして、[Include all child processes]を選択します。

- 必要に応じて、[コメント]を入力します。

- 「Save(保存)」をクリックします。

![[Add Reputation]メニュー](https://supportkb.dell.com/img/ka06P000000LfXxQAK/ka06P000000LfXxQAK_ja_46.jpeg)

- ITツールは、承認リストにのみ追加できます。承認リストは、影響を受ける既知のファイルを自動的に設定し、Local Whiteのレピュテーションを得ます。

- [Include all child processes]オプションを選択すると、新たに定義された信頼できるITツールの子プロセスによってドロップされたすべてのファイルも最初の信頼を受け取ることに注意してください。

- ITツールの相対パスは、定義されたパスによって定義されたパスを満たすことを意味します。

Example:

以下の例では、[Path of trusted IT tool]は、次のように設定されています。

\sharefolder\folder2\application.exe

管理者がこれらの場所でファイルを実行しようとすると、除外は 成功します。

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

管理者がこれらの場所でファイルを実行しようとすると、除外は 失敗します。

E:\folder2\application.exeH:\sharefolder\application.exe

失敗の例では、パスを完全に満たすことはできません。

署名証明書を手動で追加するには、次の手順を実行します。

- [Add](追加)をクリックします。

- [Add Reputation]から:

- タイプには[Certs]を選択します。

- [Signed by]フィールドにデータを入力します。

- 必要に応じて、[認証局]を入力します。

- 必要に応じて、[コメント]を入力します。

- 「Save(保存)」をクリックします。

![[Add Reputation]メニュー](https://supportkb.dell.com/img/ka06P000000LfXxQAK/ka06P000000LfXxQAK_ja_48.jpeg)

- 署名証明書は、承認リストにのみ追加できます。承認リストは、影響を受ける既知のファイルを自動的に設定し、Local Whiteのレピュテーションを得ます。

- レピュテーションの署名証明書の追加の詳細については、「VMware Carbon Black Cloudの[Reputations]リストに署名証明書を追加する方法」を参照してください。

[アラート]ページから[Reputations]リストにアプリケーションを追加するには、次の手順を実行します。

- Webブラウザーで、[REGION].conferdeploy.net.に移動します。

- 南北アメリカ = https://defense-prod05.conferdeploy.net

- ヨーロッパ = https://defense-eu.conferdeploy.net/

- アジア太平洋地域 = https://defense-prodnrt.conferdeploy.net/

- オーストラリアおよびニュージーランド:https://defense-prodsyd.conferdeploy.net

- VMware Carbon Black Cloudにサインインします。

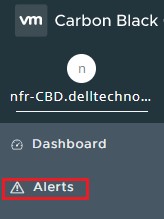

- [アラート]をクリックします。

- アプリケーションを承認するアラートの横にある山形を選択します。

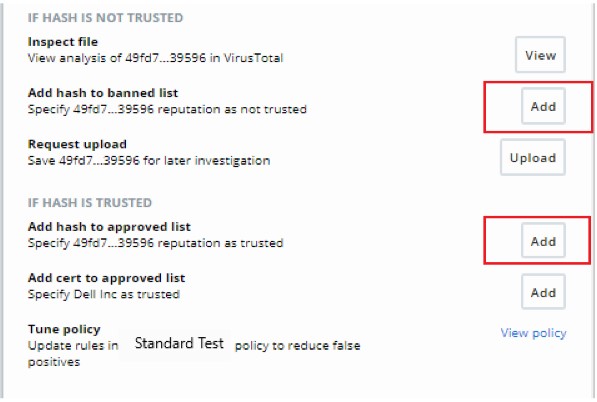

- [修復]セクションの下の[すべて表示]をクリックします。

![[Show all]](https://supportkb.dell.com/img/ka06P000000LfXxQAK/ka06P000000LfXxQAK_ja_52.jpeg)

- これをクリックして、ファイルを禁止リストに追加するか、ハッシュが信頼されているかどうかに応じて承認リストに追加します。

| 重大度 | レピュテーション | レピュテーションの検索値 | 説明 |

|---|---|---|---|

| 1 | 無視 | IGNORE | Carbon Black Cloudが製品ファイルに割り当て、実行するための完全な権限を付与するセルフチェック レピュテーションです。

|

| 2 | Company Approved List | COMPANY_WHITE_LIST | [Enforce]>[Reputations]の順に移動して、会社の承認リストに手動で追加されたハッシュ |

| 3 | Company Banned List | COMPANY_BLACK_LIST | [Enforce]>[Reputations]の順に移動して、会社の禁止リストに手動で追加されたハッシュ |

| 4 | Trusted Approved List | TRUSTED_WHITE_LIST | クラウド、ローカル スキャナー、またはその両方からCarbon Blackによって正常であることが知られている |

| 5 | 既知のマルウェア | KNOWN_MALWARE | クラウド、ローカル スキャナー、またはその両方からのCarbon Blackによって不良であることが知られている |

| 6 | 疑わしい/ヒューリスティック マルウェア | SUSPECT_MALWARE HEURISTIC | Carbon Blackによって検出されたが、必ずしも悪意があるとは限らない疑わしい/マルウェア |

| 7 | アドウェア/PUPマルウェア | ADWARE PUP | Carbon Blackによって検出されたアドウェアおよび望ましくない可能性のあるプログラム |

| 8 | Local White | LOCAL_WHITE | ファイルが次のいずれかの条件を満たしています。

|

| 9 | Common Approved List | COMMON_WHITE_LIST | ファイルが次のいずれかの条件を満たしています。

|

| 10 | Not Listed/Adaptive Approved List | NOT_LISTEDADAPTIVE_WHITE_LIST | Not Listedのレピュテーションは、センサーがローカル スキャナーまたはクラウドを使用してアプリケーション ハッシュをチェックした後、レコードが見つからないことを示します。これはレピュテーション データベースにリストされていません。

|

| 11 | 不明 | RESOLVING | Unknownのレピュテーションは、センサーが使用するレピュテーション ソースからの応答がないことを示します。

|

サポートに問い合わせるには、「Dell Data Securityのインターナショナル サポート電話番号」を参照してください。

TechDirectにアクセスして、テクニカル サポート リクエストをオンラインで生成します。

さらに詳しい情報やリソースについては、「デル セキュリティ コミュニティー フォーラム」に参加してください。