Sådan opretter du tilføjelser eller udelukkelser til VMware Carbon Black Cloud

Summary: Tilføjelser og udelukkelser til VMware Carbon Black kan konfigureres ved at følge denne vejledning.

Instructions

VMware Carbon Black bruger regler for omdømme og tilladelse til at håndtere udelukkelser (godkendte lister) og tilføjelser (forbudte lister) for næste generation af antivirus (NGAV). VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced og VMware Carbon Black Cloud Enterprise bruger Slutpunktsregistrering og -svar (EDR). EDR påvirkes også af regler for omdømme og tilladelse. Denne artikel fører administratorer gennem indstilling af disse værdier sammen med eventuelle forbehold, der måtte være relevante.

Berørte produkter:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

Påvirkede operativsystemer:

Windows

Mac

Linux

VMware Carbon Black Onboarding, del 3: Politikker og grupper

Varighed: 03:37

Lukkede undertekster: Findes på flere sprog

VMware Carbon Black Cloud bruger en kombination af politikker og omdømme til at afgøre, hvilke handlinger der finder sted.

Klik på det pågældende emne for at få flere oplysninger.

VMware Carbon Black Cloud Prevention-politikker er forskellige fra politikkerne for VMware Carbon Black Cloud Standard, Advanced og Enterprise. Klik på det relevante produkt for at få flere oplysninger.

VMware Carbon Black Cloud Prevention giver en strømlinet tilgang til tilladelsesregler samt blokerings- og isoleringsregler , fordi den ikke bruger EDR.

Klik på det pågældende emne for at få flere oplysninger.

Tilladelsesregler afgør, hvilke handlinger programmer på angivne stier kan udføre.

Tilladelsesregler er stibaserede og har forrang for både blokerings- og isoleringsregler samt omdømme.

Sådan oprettes en tilladelsesregel:

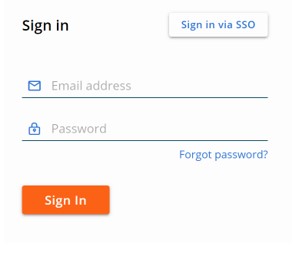

- Gå til [REGION].conferdeploy.net i en webbrowser.

- Amerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien og Stillehavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien og New Zealand = https://defense-prodsyd.conferdeploy.net

- Log på VMware Carbon Black Cloud.

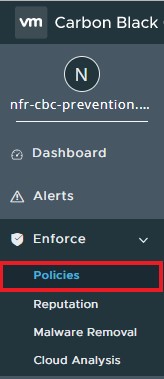

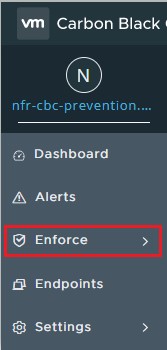

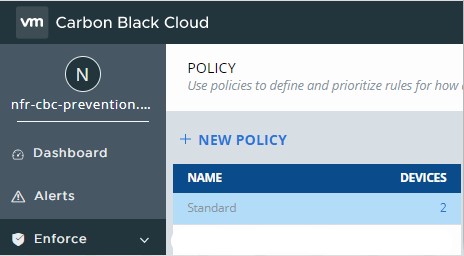

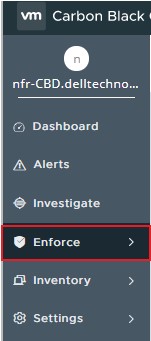

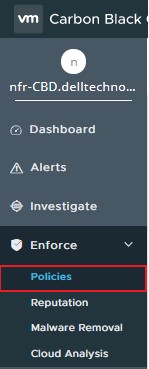

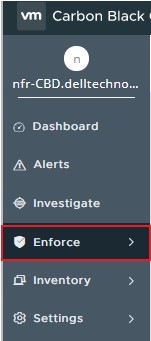

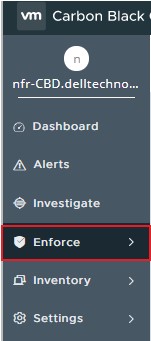

- Klik på Gennemtving i menuen til venstre.

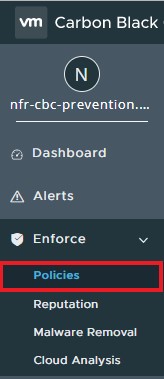

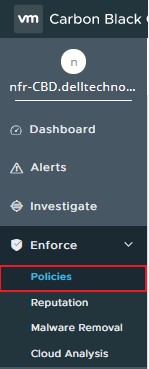

- Klik på Politikker.

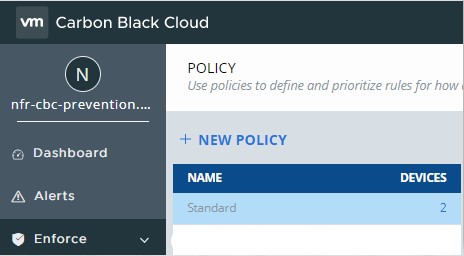

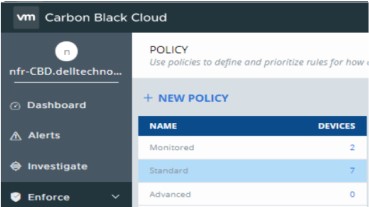

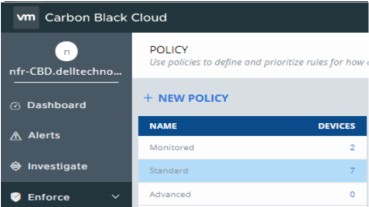

- Vælg den politik, du vil ændre:

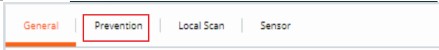

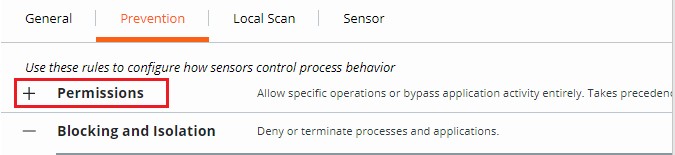

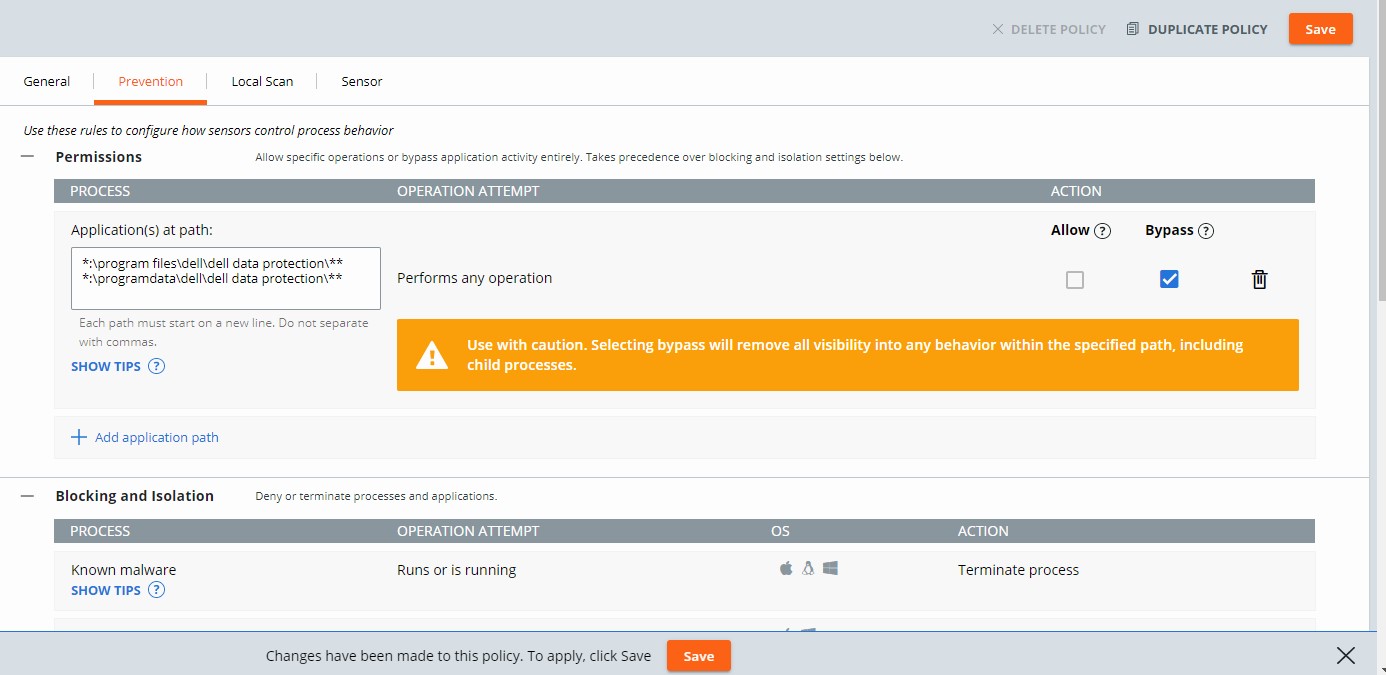

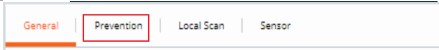

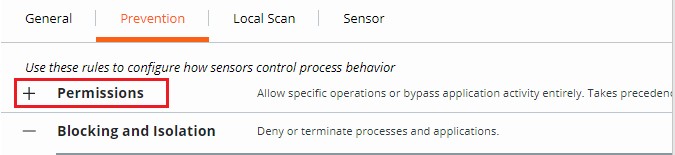

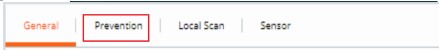

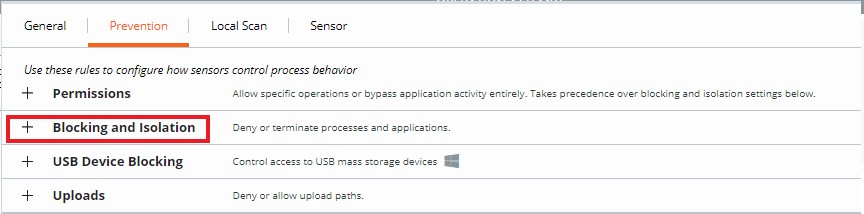

- Klik på Forebyggelse i menuen til venstre.

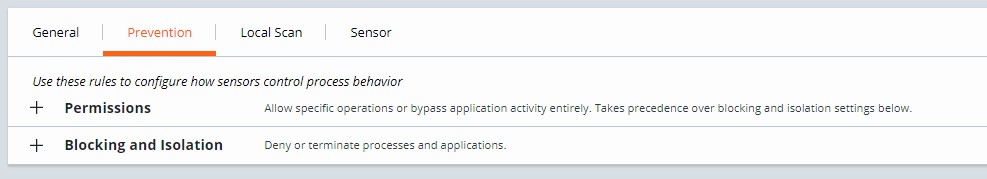

- Klik for at udvide Tilladelser.

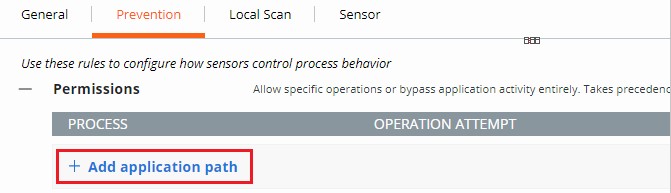

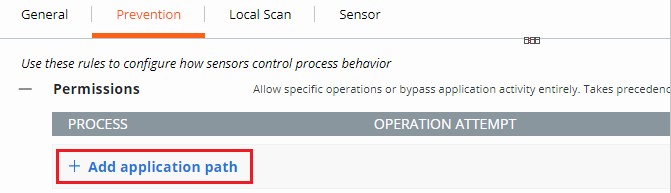

- Klik for at udvide Tilføj programsti.

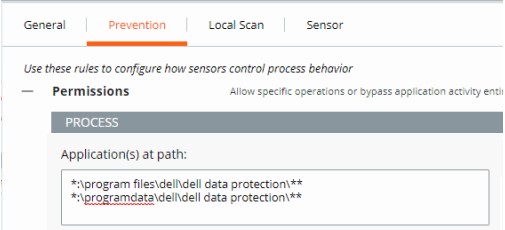

- Udfyld den ønskede sti for at slå en bypass til.

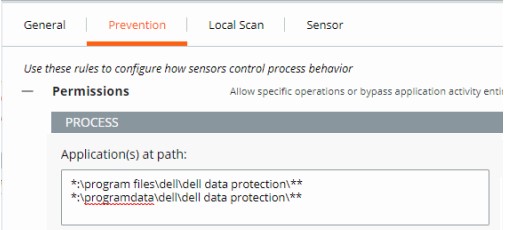

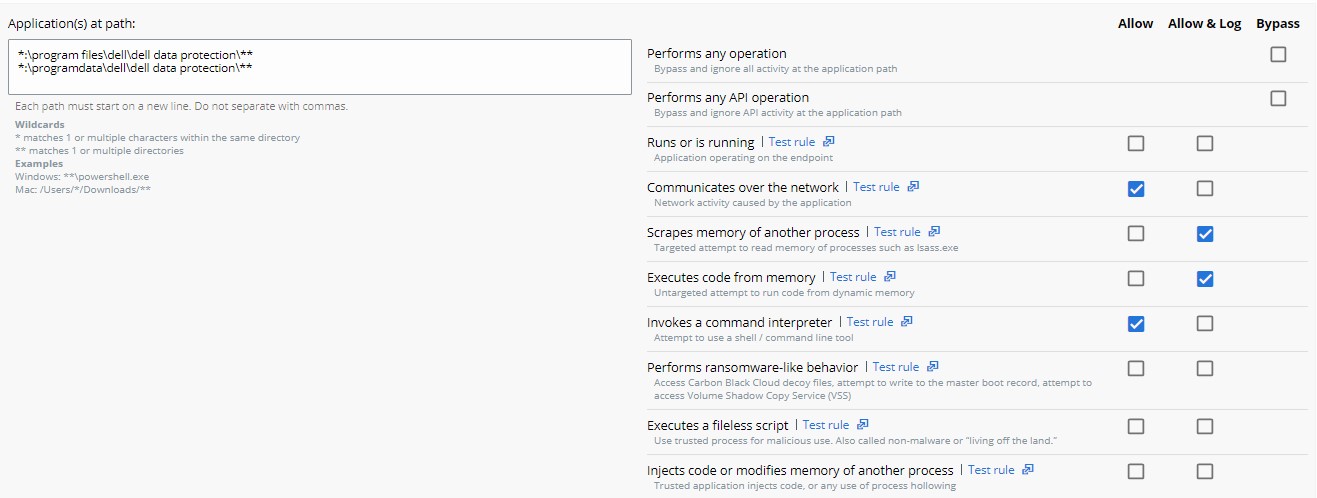

- Eksempelbilledet bruger følgende stier:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- I dette eksempel påvirker de handlinger, der anvendes, alle filer på alle drev, der indeholder stierne

\program files\dell\dell data protection\og\programdata\dell\dell data protection\. - Tilladelseslisten i VMware Carbon Black bruger en global formateringsstruktur.

- Miljøvariabler som

%WINDIR%f.eks. understøttes. - En enkelt stjerne (*) matcher alle tegn i samme mappe.

- Dobbelte stjernetegn (**) svarer til alle tegn i den samme mappe, flere mapper og alle mapper over eller under den angivne placering eller fil.

- Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

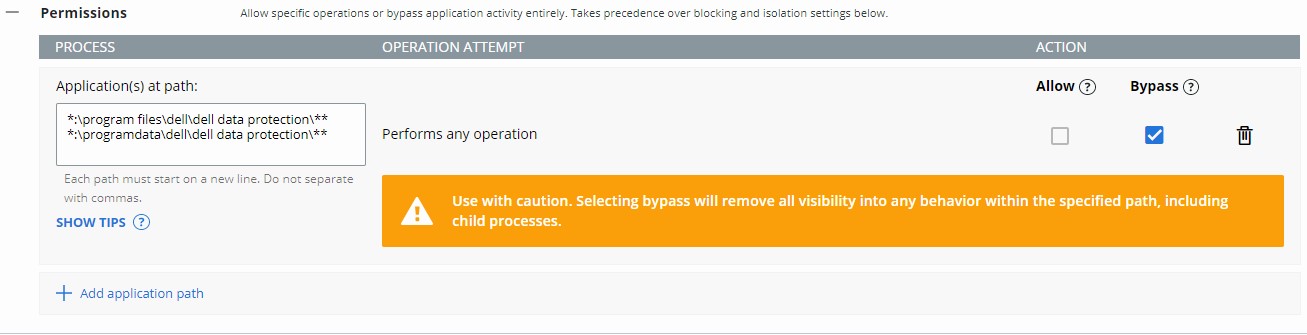

- Vælg den handling, der skal gennemtvinges.

- I eksemplet på billedet gives handlingsforsøg forskellige handlinger ved at vælge enten Tillad eller Omgå.

- Når driftsforsøget på Udfør en handling vælges , tilsidesætter dette ethvert andet handlingsforsøg og deaktiverer valget af en anden indstilling.

- Handlingsdefinitioner:

- Tillad – Tillader adfærden i den angivne sti med oplysninger om den handling, der logføres af VMware Carbon Black Cloud.

- Bypass – Al slags adfærd er tilladt i den angivne sti. Der indsamles ingen oplysninger.

- Klik på Gem øverst i højre side eller nederst på siden.

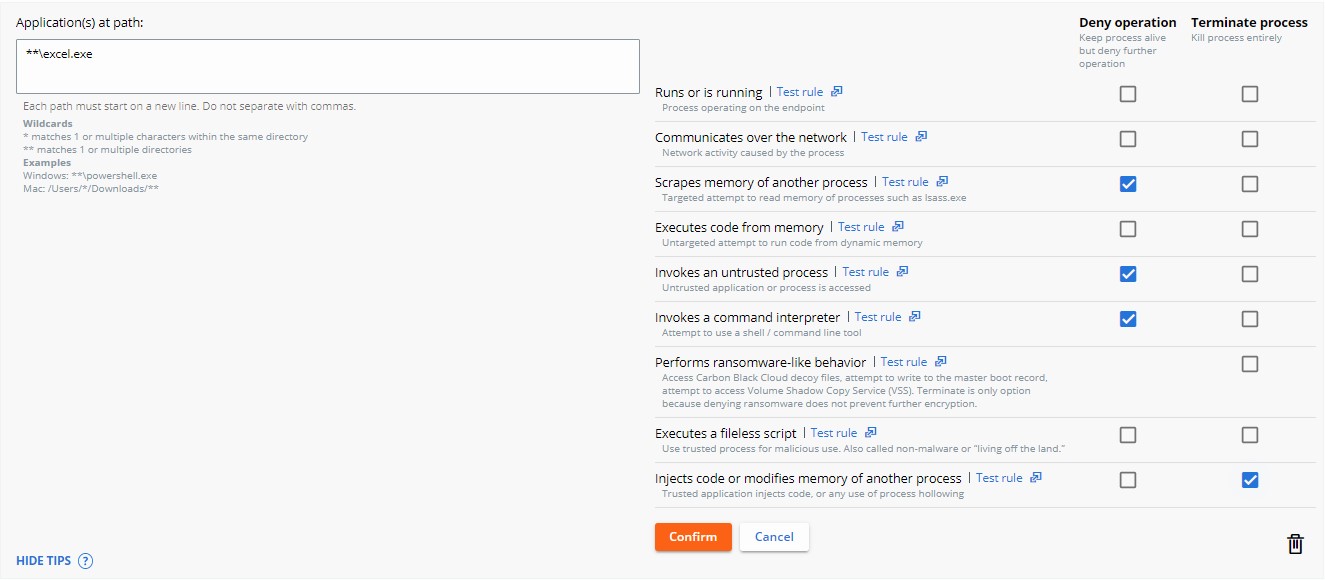

Blokerings- og isoleringsregler er stibaserede og har fortrinsret over omdømme. Blokerings- og isoleringsregler giver os mulighed for at indstille handlingen "Afvis handling" eller "Afslut proces", når en bestemt handling forsøges.

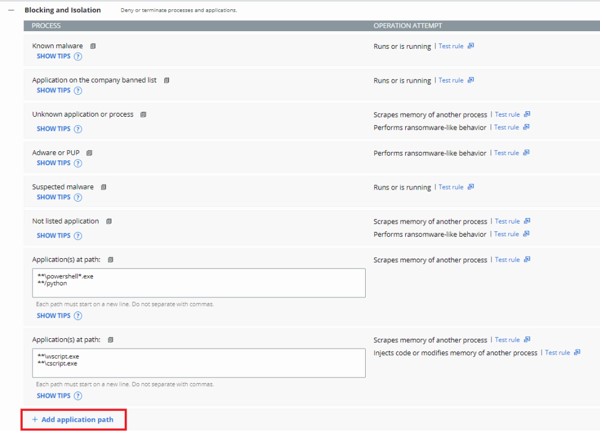

Sådan oprettes en blokerings- og isolationsregel:

- Gå til [REGION].conferdeploy.net i en webbrowser.

- Amerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien og Stillehavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien og New Zealand = https://defense-prodsyd.conferdeploy.net

- Log på VMware Carbon Black Cloud.

- Klik på Gennemtving i menuen til venstre.

- Klik på Politikker.

- Vælg den politik, du vil ændre:

- Klik på Forebyggelse i menuen til venstre.

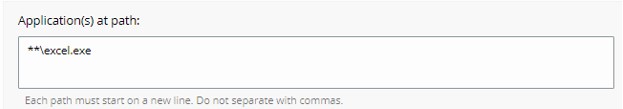

- Klik for at udvide Blokering og isolering.

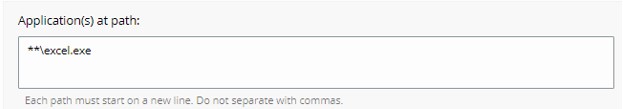

- Udfyld programstien for at slå en blokerings- og isoleringsregel til.

- Eksempelbilledet bruger excel.exe.

- De angivne handlinger gælder for programmet med navnet excel.exe kørt fra en vilkårlig mappe.

- Tilladelseslisten i VMware Carbon Black bruger en global formateringsstruktur.

- Miljøvariabler som

%WINDIR%f.eks. understøttes. - En enkelt stjerne (*) matcher alle tegn i samme mappe.

- Dobbelte stjernetegn (**) svarer til alle tegn i den samme mappe, flere mapper og alle mapper over eller under den angivne placering eller fil.

- Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Klik på Gem øverst til højre.

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced og VMware Carbon Black Cloud Enterprise tilbyder muligheder med tilladelsesregler samt blokerings- og isoleringsregler som følge af, at EDR er inkluderet.

Klik på det pågældende emne for at få flere oplysninger.

Tilladelsesregler afgør, hvilke handlinger programmer på angivne stier kan udføre.

Tilladelsesregler er stibaserede og har forrang for både blokerings- og isoleringsregler samt omdømme.

Sådan oprettes en tilladelsesregel:

- Gå til [REGION].conferdeploy.net i en webbrowser.

- Amerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien og Stillehavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien og New Zealand = https://defense-prodsyd.conferdeploy.net

- Log på VMware Carbon Black Cloud.

- Klik på Gennemtving i menuen til venstre.

- Klik på Politikker.

- Vælg den politik, du vil ændre:

- Klik på Forebyggelse i menuen til venstre.

- Klik for at udvide Tilladelser.

- Klik for at udvide Tilføj programsti.

- Udfyld den ønskede sti for at slå en bypass til.

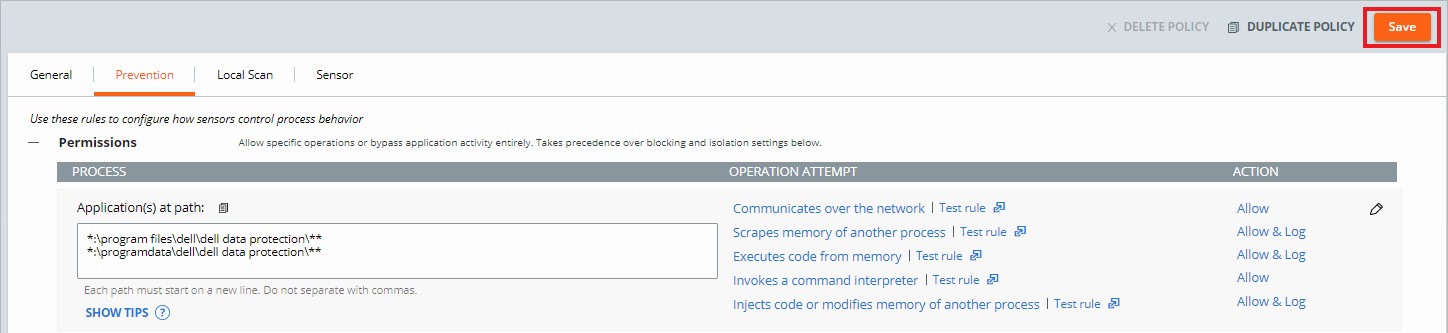

- Eksempelbilledet bruger følgende stier:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- I dette eksempel påvirker de anvendte handlinger alle filer på alle drev, der indeholder stierne \program files\dell\dell data protection\ og \programdata\dell\dell data protection\.

- Tilladelseslisten i VMware Carbon Black bruger en global formateringsstruktur.

- Miljøvariabler såsom %WINDIR% understøttes.

- En enkelt stjerne (*) matcher alle tegn i samme mappe.

- Dobbelte stjernetegn (**) svarer til alle tegn i den samme mappe, flere mapper og alle mapper over eller under den angivne placering eller fil.

- Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Vælg den handling, der skal gennemtvinges.

- I eksempelbilledet tildeles handlingsforsøg forskellige handlinger ved at vælge enten Tillad, Tillad og logfør eller Bypass.

- Når handlingsforsøget Udfører enhver handling er valgt, tilsidesætter dette ethvert andet forsøg og deaktiverer valget af en anden indstilling.

- Enhver handling, undtagen Udfører enhver handling, kan anvendes til flere handlingsforsøg.

- Handlingsdefinitioner:

- Tillad – Tillader funktionsmåden i den angivne sti. Ingen af de angivne funktionsmåder på stien logføres. Der sendes ingen data til VMware Carbon Black Cloud.

- Tillad og logfør – Tillader funktionsmåden i den angivne sti. Al aktivitet logføres. Alle data rapporteres til VMware Carbon Black Cloud.

- Bypass – Al adfærd er tilladt i den angivne sti. Intet registreres. Der sendes ingen data til VMware Carbon Black Cloud.

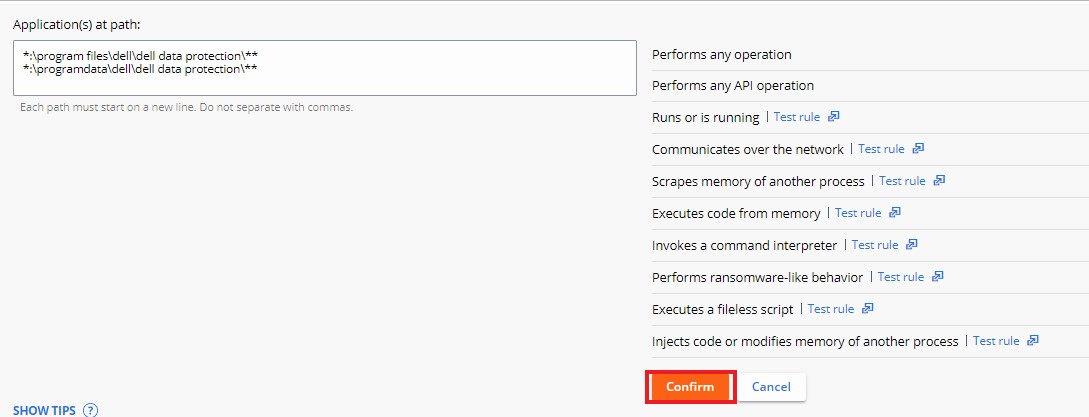

- Klik på Bekræft nederst på Tilladelser for at angive ændringen af politikken.

- Klik på Gem øverst til højre.

Blokerings- og isoleringsregler er stibaserede og har fortrinsret over omdømme. Blokerings- og isoleringsregler giver os mulighed for at indstille handlingen "Afvis handling" eller "Afslut proces", når en bestemt handling forsøges.

Sådan oprettes en blokerings- og isolationsregel:

- Gå til [REGION].conferdeploy.net i en webbrowser.

- Amerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien og Stillehavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien og New Zealand = https://defense-prodsyd.conferdeploy.net

- Log på VMware Carbon Black Cloud.

- Klik på Gennemtving i menuen til venstre.

- Klik på Politikker.

- Vælg den politik, du vil ændre:

- Klik på Forebyggelse i menuen til venstre.

- Klik for at udvide Blokering og isolering.

- Klik for at udvide Tilføj programsti.

- Udfyld programstien for at slå en blokerings- og isoleringsregel til.

- Eksempelbilledet bruger excel.exe.

- De angivne handlinger gælder for programmet med navnet excel.exe kørt fra en vilkårlig mappe.

- Tilladelseslisten i VMware Carbon Black bruger en global formateringsstruktur.

- Miljøvariabler som

%WINDIR%f.eks. understøttes. - En enkelt stjerne (*) matcher alle tegn i samme mappe.

- Dobbelte stjernetegn (**) svarer til alle tegn i den samme mappe, flere mapper og alle mapper over eller under den angivne placering eller fil.

- Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Vælg den handling, der skal udføres, når handlingsforsøget er opfyldt, og klik derefter på Bekræft.

- Klik på Gem øverst til højre.

- Afvis-handling forhindrer det angivne program i at udføre den angivne handling, som det forsøgte at udføre.

- Afslut processen afslutter processen, når den angivne handling forsøger at køre.

VMware Carbon Black tildeler et omdømme til alle filer, der køres på en enhed med sensoren installeret. Eksisterende filer begynder med et effektivt omdømme som LOCAL_WHITE, indtil den kører, eller indtil baggrundsscanningen har behandlet dem og giver et mere effektivt omdømme.

Udfør enten handlingen Føj et program til omdømmelisten eller se Omdømmebeskrivelser. Klik på det pågældende emne for at få flere oplysninger.

Det er muligt at føje et program til omdømmelisten enten via siden Omdømme eller siden Advarsler. Klik på den pågældende indstilling for at få flere oplysninger.

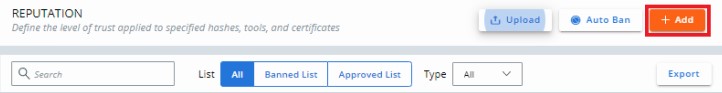

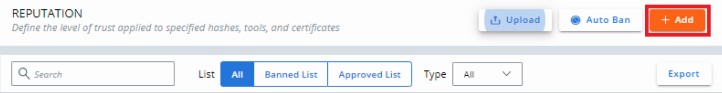

Sådan føjer du et program til omdømmelisten på siden Omdømme:

- Gå til [REGION].conferdeploy.net i en webbrowser.

- Amerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien og Stillehavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien og New Zealand = https://defense-prodsyd.conferdeploy.net

- Log på VMware Carbon Black Cloud.

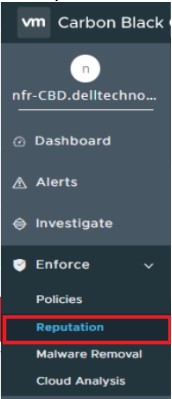

- Klik på Gennemtving i menuen til venstre.

- Klik på Omdømme.

En administrator kan føje et program til listen over omdømme ved hjælp af SHA256-hash, IT-værktøj eller certifikatsignering. Klik på den pågældende indstilling for at få flere oplysninger.

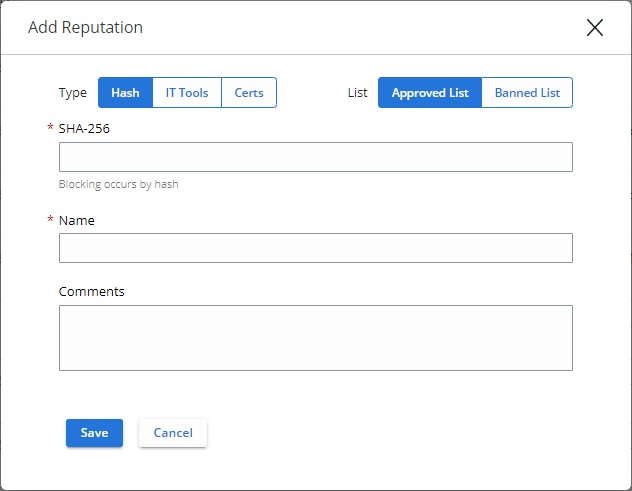

Sådan tilføjes SHA256-hash manuelt:

- Klik på Tilføj.

- Fra Tilføj omdømme:

- Vælg Hash som type.

- Vælg enten listetype Godkendt liste eller Forbudt liste.

- Udfyld SHA-256-hashet.

- Indtast et Navn for posten.

- Alternativt kan du udfylde Kommentarer.

- Klik på Gem.

- Approved List indstiller automatisk alle berørte og kendte filer til at have et omdømme, der er godkendt af virksomheden.

- Den forbudte liste indstiller automatisk enhver berørt og kendt fil til at have et omdømme, hvor virksomheden er forbudt.

Sådan tilføjer du et it-værktøj manuelt:

- Klik på Tilføj.

- Fra Tilføj omdømme:

- Vælg It-værktøjer som type.

- Udfyld den relative sti til et it-værktøj, der er tillid til.

- Vælg eventuelt Medtag alle underordnede processer.

- Alternativt kan du udfylde Kommentarer.

- Klik på Gem.

- It-værktøjer kan kun føjes til Godkendt liste. Godkendt liste indstiller automatisk enhver berørt og kendt fil til at have et omdømme som Local White.

- Indstillingen Inkluderer alle underordnede processer , der konstaterer, at hvis de vælges, vil alle filer, der mistes af underordnede processer for det nyligt definerede betroede IT-værktøj, også modtage den indledende tillid.

- Relative stier for it-værktøjer angiver, at den definerede sti kan opfyldes af den definerede sti.

Eksempel:

I følgende eksempler er stien til et it-værktøj, der er tillid til, indstillet til:

\sharefolder\folder2\application.exe

Hvis en administrator forsøger at køre filen på disse placeringer, lykkes udeladelsen:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Hvis en administrator forsøger at køre filen på disse placeringer, mislykkes udeladelsen:

E:\folder2\application.exeH:\sharefolder\application.exe

I de mislykkede eksempler kan stien ikke opfyldes helt.

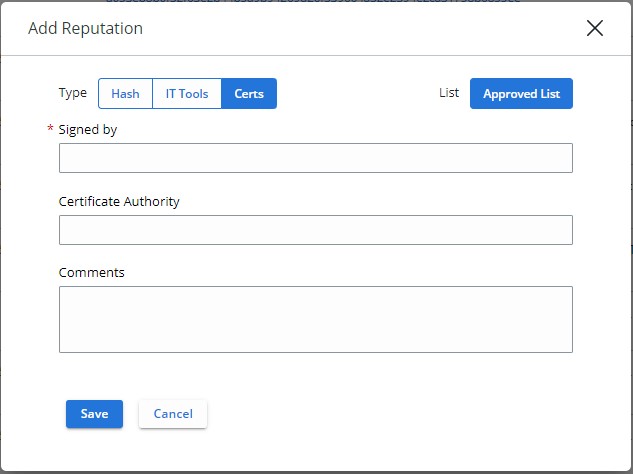

Sådan tilføjes et signeringscertifikat manuelt:

- Klik på Tilføj.

- Fra Tilføj omdømme:

- Vælg Certifikat som type.

- Udfyld feltet Underskrevet af.

- Udfyld eventuelt Nøglecenter.

- Udfyld eventuelt Kommentarer.

- Klik på Gem.

- Der må kun føjes et signeringscertifikat til Godkendt liste. Godkendt liste indstiller automatisk enhver berørt og kendt fil til at have et omdømme som Local White.

- Du kan finde flere oplysninger om tilføjelse af signeringscertifikater for omdømme i artiklen Sådan føjer du et signeringscertifikat til VMware Carbon Black Cloud-omdømmelisten.

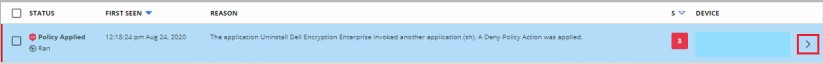

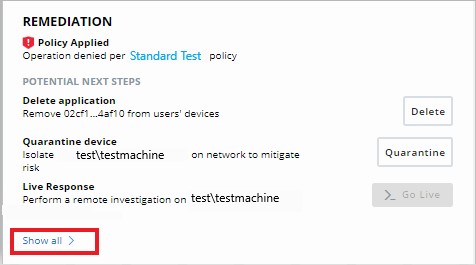

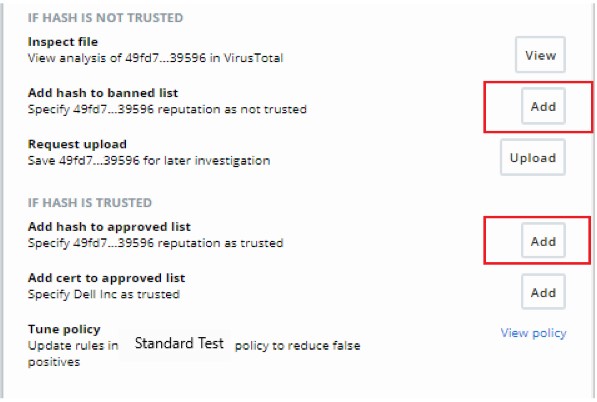

Sådan føjer du et program til omdømmelisten på siden Advarsler:

- Gå til [REGION].conferdeploy.net i en webbrowser.

- Amerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien og Stillehavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien og New Zealand = https://defense-prodsyd.conferdeploy.net

- Log på VMware Carbon Black Cloud.

- Klik på Advarsler.

- Vælg vinklerne ved siden af den advarsel, for hvilken du vil godkende programmet.

- Klik på Vis alle under afsnittet Afhjælpning.

- Klik for at føje filen til enten den forbudte liste eller den godkendte liste, afhængigt af om der er tillid eller ikke tillid til hashet.

| Prioritet | Omdømme | Omdømmes søgeværdi | Beskrivelse |

|---|---|---|---|

| 1 | Ignorer | IGNORERE | Selvtjek omdømme, som Carbon Black Cloud tildeler produktfiler, og giver dem fuld tilladelse til at køre.

|

| 2 | Liste over virksomhedsgodkendte | COMPANY_WHITE_LIST | Hashes, der er føjet manuelt til virksomhedens godkendte liste ved at gå til Gennemtving > Omdømme |

| 3 | Liste over forbudte virksomheder | COMPANY_BLACK_LIST | Hashes, der er føjet manuelt til virksomhedens forbudte liste ved at gå til Gennemtving > Omdømme |

| 4 | Liste over betroede godkendte | TRUSTED_WHITE_LIST | Kendt af Carbon Black enten fra clouden, den lokale scanner eller begge |

| 5 | Kendt malware | KNOWN_MALWARE | Kendt malware af Carbon Black enten fra clouden, den lokale scanner eller begge |

| 6 | Suspekt/heuristisk malware | SUSPECT_MALWARE HEURISTIC | Suspekt malware, som registreres af Carbon Black, men ikke nødvendigvis er skadelig |

| 7 | Adware/PUP-malware | ADWARE PUP | Adware og potentielt uønskede programmer, der registreres af Carbon Black |

| 8 | Godkendt lokalt | LOCAL_WHITE | Filen opfylder en eller flere af følgende betingelser:

|

| 9 | Fælles godkendt liste | COMMON_WHITE_LIST | Filen opfylder en eller flere af følgende betingelser:

|

| 10 | Ikke angivet/adaptiv godkendt liste | NOT_LISTEDADAPTIVE_WHITE_LIST | Det not listede omdømme angiver, at når sensoren har kontrolleret program-hash med lokal scanner eller cloud, kan der ikke findes nogen post om den – den er ikke anført i omdømmedatabasen.

|

| 11 | Ukendt | LØSE | Det ukendte omdømme indikerer, at der ikke er noget svar fra nogen af de omdømmeskilder, som sensoren bruger.

|

For at kontakte support kan du bruge internationale supporttelefonnumre til Dell Data Security.

Gå til TechDirect for at oprette en anmodning om teknisk support online.

Hvis du vil have yderligere indsigt og ressourcer, skal du tilmelde dig Dell Security Community-forummet.