Secure Connect Gateway Virtual-Edition (SCG-VE): SCG in een dual-NIC configuratie installeren

Summary: In dit artikel wordt uitgelegd hoe u Secure Connect Gateway installeert in een dubbele NIC-configuratie.

This article applies to

This article does not apply to

Instructions

Als Secure Connect Gateway Virtual Edition Appliance in een DMZ is geïnstalleerd, moeten er soms twee netwerkinterfaces zijn:

Routering:

Aangezien er slechts één IP-standaardgateway (router) kan worden geconfigureerd, kunnen statische routes nodig zijn. Er zijn twee opties:

Naam resolutie:

De SCG-instantie moet in staat zijn om de namen van de SCG-backendservers bij Dell op te lossen (zelfs als deze via een proxy zijn verbonden). Als de DNS-server alleen intern is en geen externe domeinen kan omzetten, voegt u de SCG-hostnamen en IP-adressen toe aan het /etc/hosts-bestand op de SCG-VM. Zie het gedeelte "Secure Connect Gateway Virtual Edition User's Guide" (Netwerkvereisten) voor een lijst met backendservers van Dell.

Installatieprocedure:

- De eerste interface (eth0) wordt gebruikt voor "interne" communicatie naar de beheerde apparaten (storage-arrays, servers, apparaten), bijvoorbeeld: LAN voor klantbeheer.

- De tweede interface (eth1) wordt gebruikt voor "externe" communicatie met Dell via internet of communicatie naar een optionele HTTP-proxy voor verdere verbinding met Dell via internet.

Routering:

Aangezien er slechts één IP-standaardgateway (router) kan worden geconfigureerd, kunnen statische routes nodig zijn. Er zijn twee opties:

- Configureer het standaard gateway-IP als een router die toegankelijk is via het "interne" LAN (eth0). Interne subnetten van de klant zijn toegankelijk en statische routes zijn vereist om de backend-infrastructuur van Dell rechtstreeks via internet te bereiken. Zie hieronder voor voorbeelden.

Als de internetverbinding een proxy gebruikt en de proxy zich in hetzelfde subnet bevindt als de eth0-interface, zijn er geen statische routes vereist.

- Configureer het standaard gateway-IP als een router die toegankelijk is via het "externe" LAN (eth1). Directe internetverbinding met de Dell backend is mogelijk, maar mogelijk hebt u statische routes nodig om extra "interne" subnetten te bereiken.

Naam resolutie:

De SCG-instantie moet in staat zijn om de namen van de SCG-backendservers bij Dell op te lossen (zelfs als deze via een proxy zijn verbonden). Als de DNS-server alleen intern is en geen externe domeinen kan omzetten, voegt u de SCG-hostnamen en IP-adressen toe aan het /etc/hosts-bestand op de SCG-VM. Zie het gedeelte "Secure Connect Gateway Virtual Edition User's Guide" (Netwerkvereisten) voor een lijst met backendservers van Dell.

Installatieprocedure:

- Implementeer de SCG-VE OVF- of VHD-image volgens de "Secure Connect Gateway User's Guide".

- Voor VMware:

Configureer in de implementatiesjabloon het netwerk voor het "interne" (beheer)netwerk.

IP, subnetmasker, standaardgateway (indien intern), DNS.

Start de geïmplementeerde VM.

- Voor Hyper-V:

Start de VM en configureer netwerkinterface-IP, subnetmasker, standaardgateway (indien intern) en DNS tijdens het eerste opstartproces, volgens de "Secure Connect Gateway User's Guide".

Voltooi de eerste configuratiewizard.

- Sluit de VM af(Meld u aan als root en voer "shutdown -h now" uit)

- Voeg handmatig een tweede virtuele netwerkinterface toe vanuit de VMware- of Hyper-V-beheerapplicatie.

- VMware: Aanbevolen interfacetype "VmxNet3"

- Hyper-V: Aanbevolen interfacetype "Netwerkadapter"

- Start de VM op en meld u aan bij de console als root.

- De tweede NIC-interface instellen:

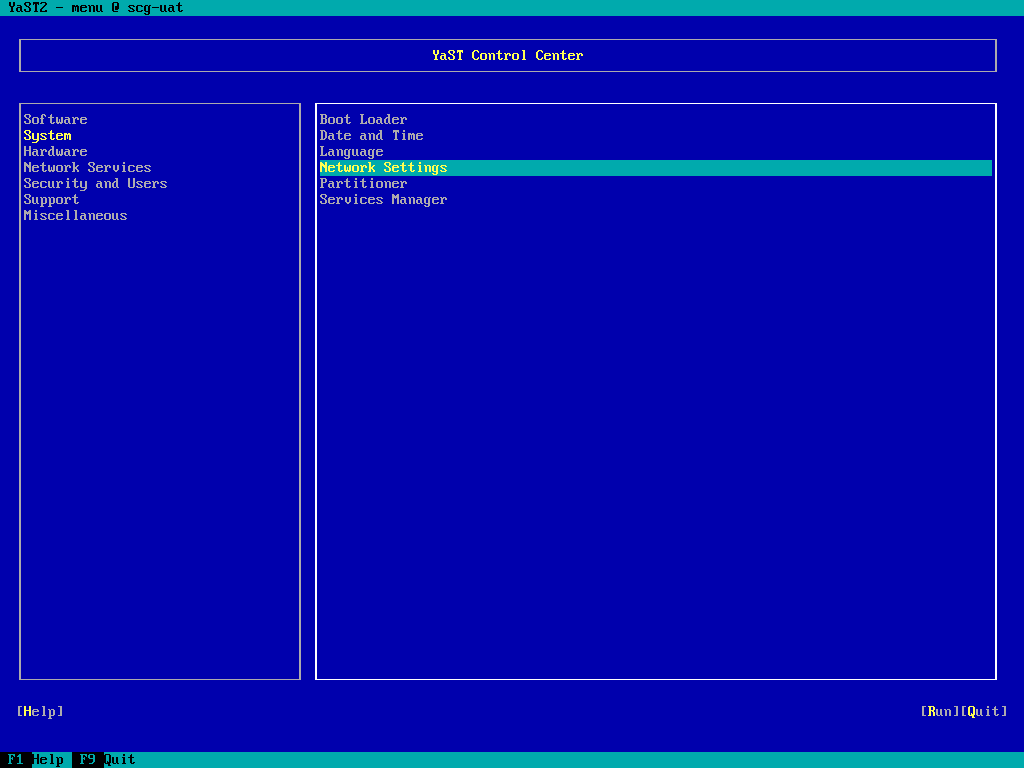

- Typ "yast" en druk op Return om de yast configuration tool uit te voeren.

- Selecteer System > Network Settings en druk op Enter:

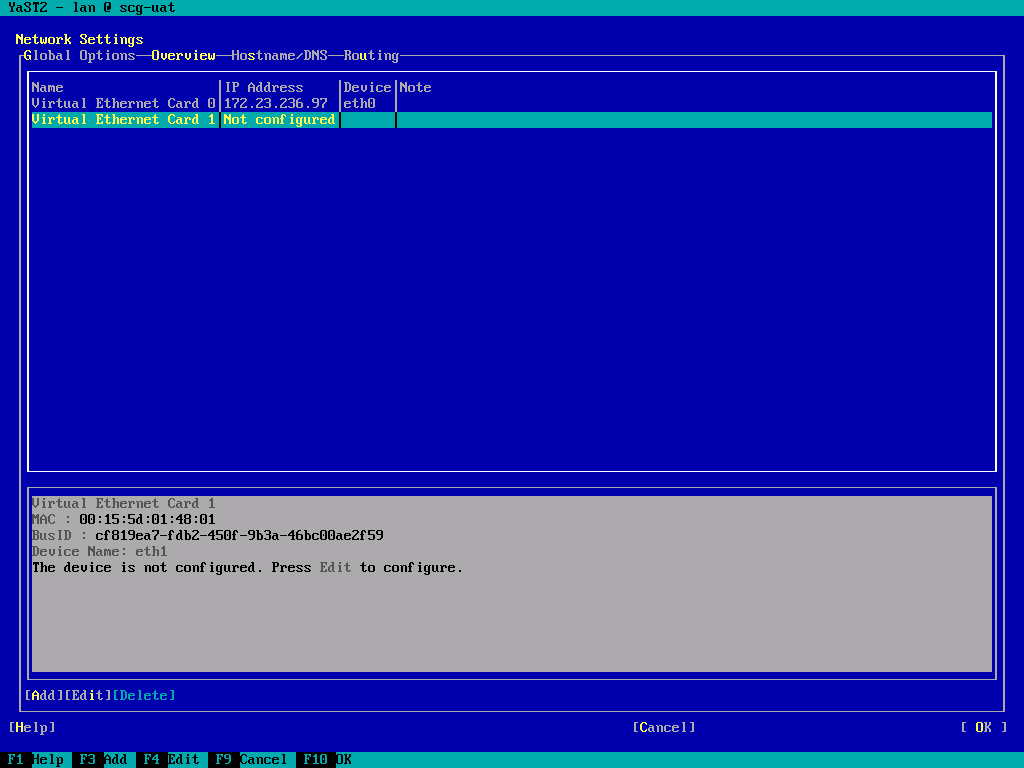

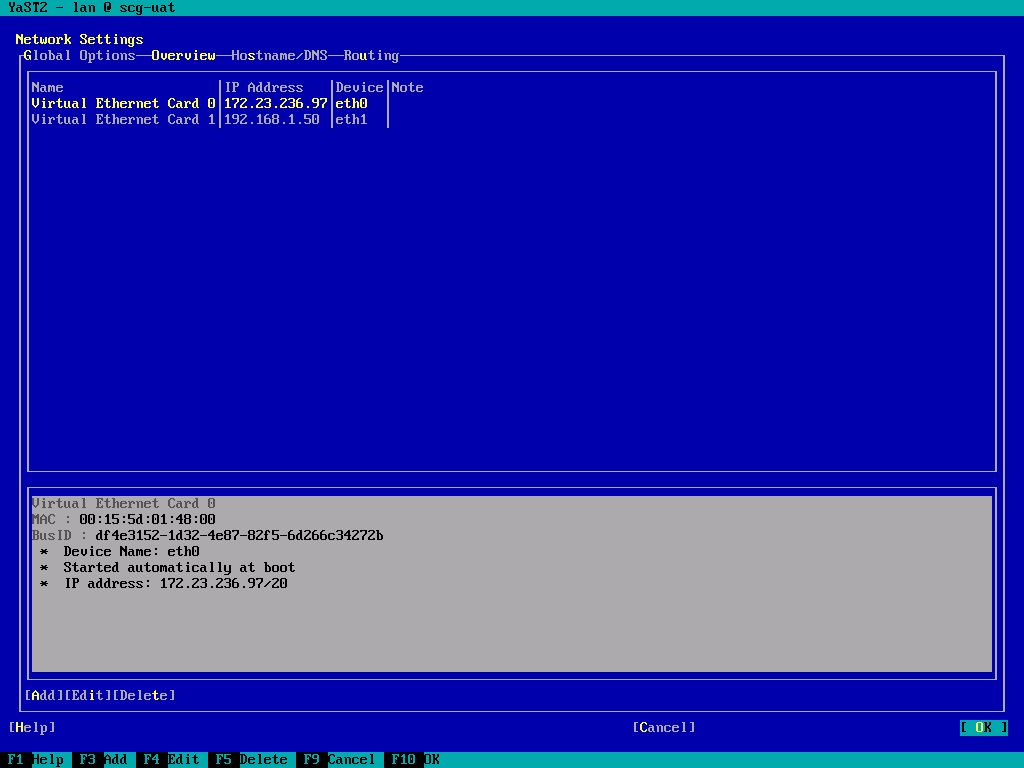

- Ga met de tab-toets naar de lijst met NIC's, markeer de nieuw toegevoegde (niet-geconfigureerde) interface, ga met de tabtoets naar "Edit" en druk op Return.

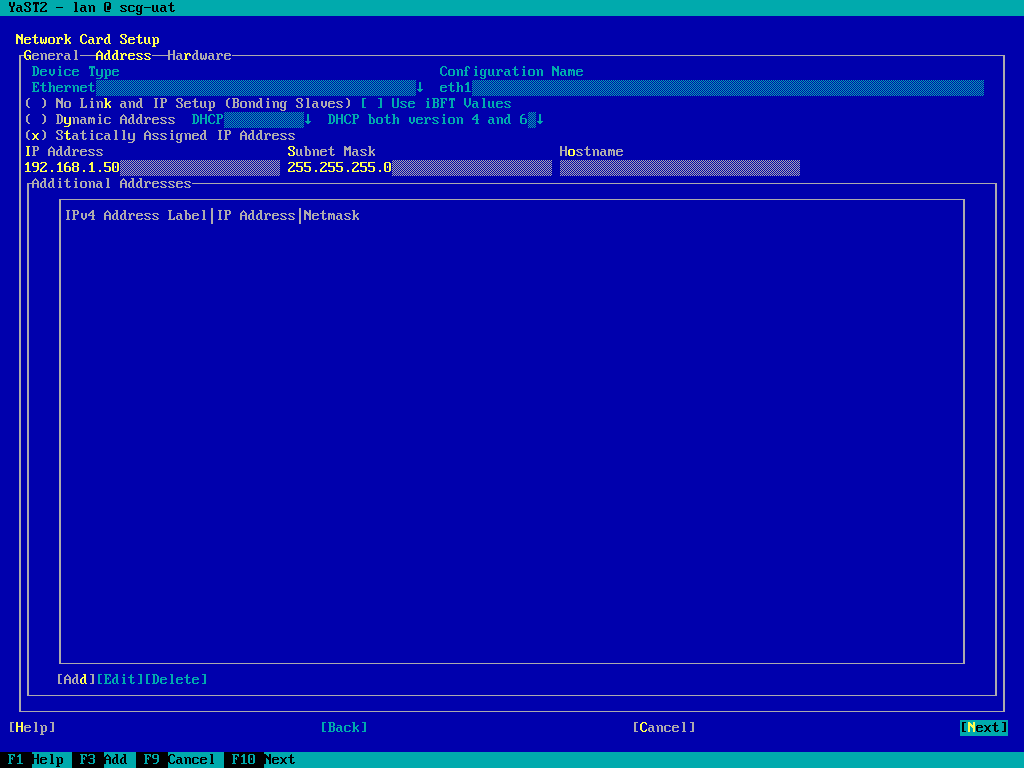

(Schermafbeelding van Hyper-V-instantie). - Stel het IP-adres en het subnetmasker in. Laat de hostnaam leeg.

- Druk op TAB naar "Next" en druk op Return.

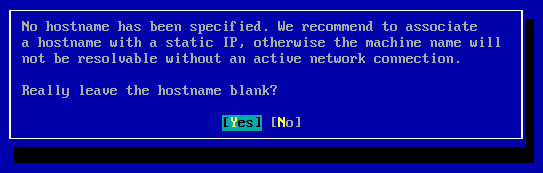

- Accepteer de foutmelding "Laat de hostnaam echt leeg?" Prompt:

OPMERKING: De hostnaam is gekoppeld aan de beheerinterface (eth0) en is niet vereist voor eth1.

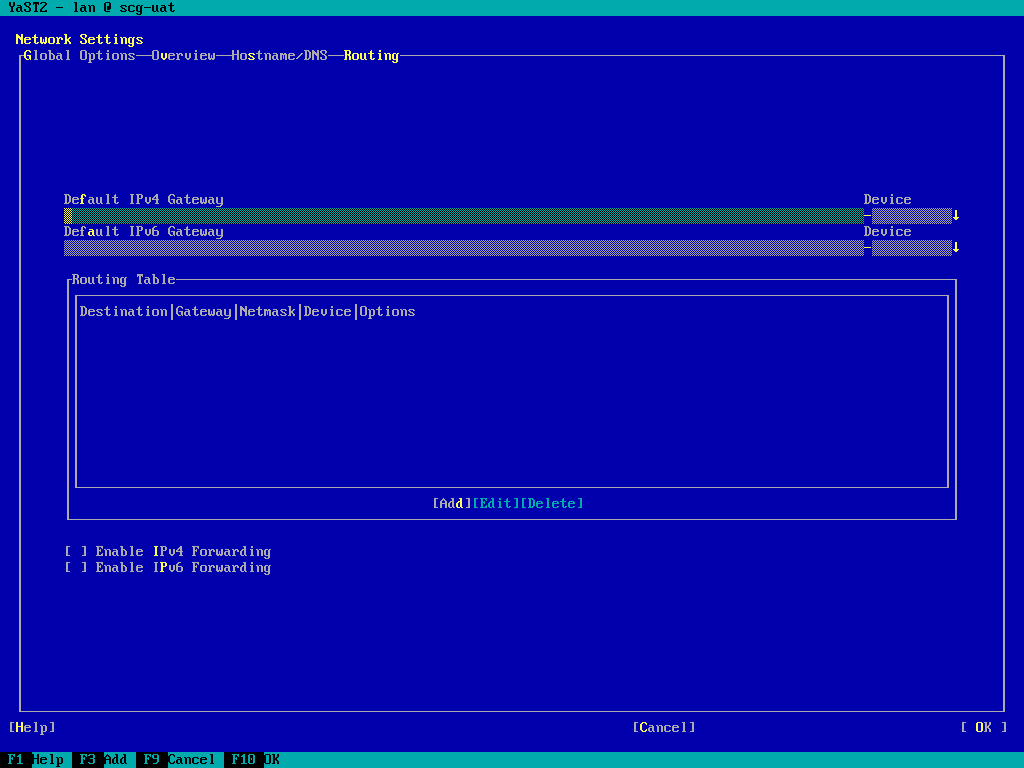

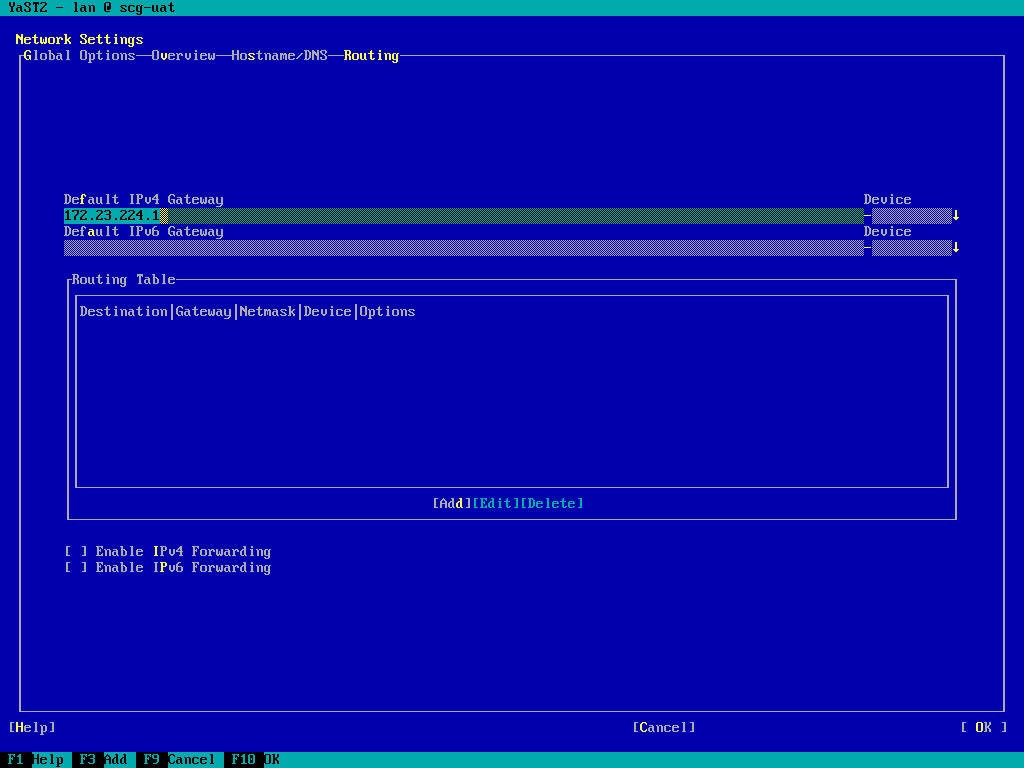

- Ga met de tab-toets naar de bovenste rij en met de pijl naar rechts naar de pagina "Routering":

- Voeg de "Default IPv4 Gateway" toe of valideer deze

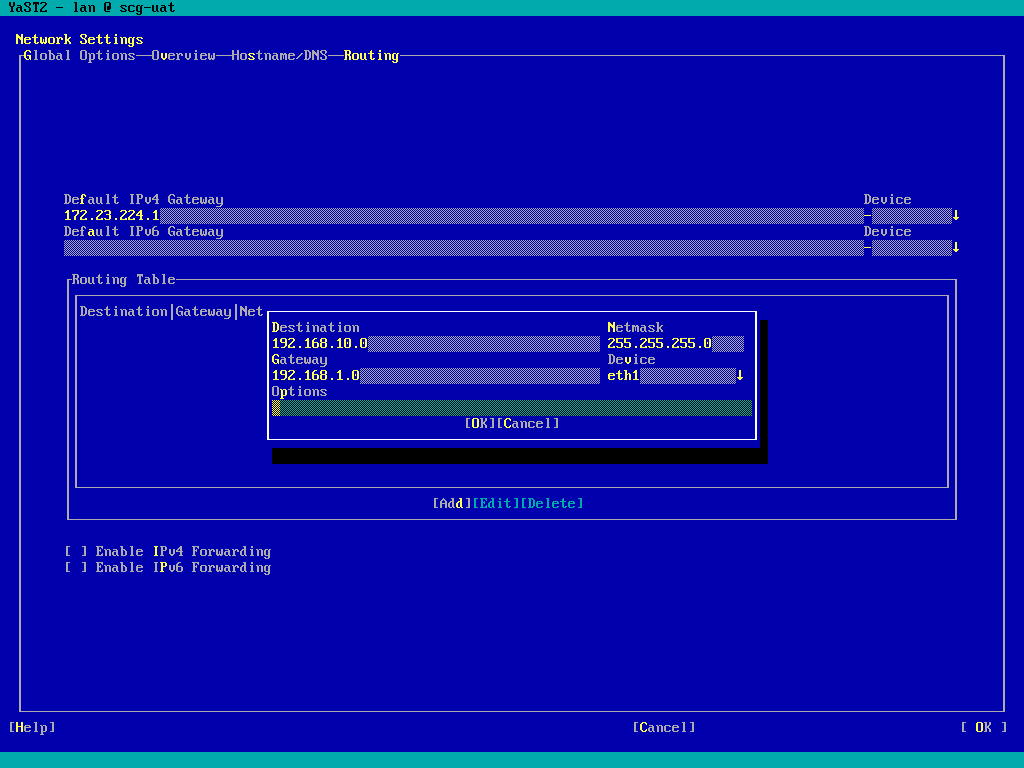

- TAB naar "Toevoegen" en druk op Return, voeg alle vereiste statische routes toe:

OPMERKING: IP forwarding mag NIET zijn ingeschakeld.

- Als u de "Default Gateway" instelt op een "interne" router, voegt u statische routes toe voor de Dell SCG backend. Zie het gedeelte 'Aanvullende informatie' hieronder voor voorbeelden.

- Als u de "Default Gateway" instelt op een "externe" router, voegt u statische routes toe voor eventuele extra interne subnetten met apparaten die aan SCG worden toegevoegd.

- Druk op TAB naar "OK" om de netwerkconfiguratie te voltooien:

- TAB naar "Afsluiten" en druk op Return, of druk op F9 om Jast af te sluiten.

- U zou nu naar de SCG WebUI op poort 5700 moeten kunnen bladeren en de gatewayregistratie moeten voltooien.

Additional Information

Dell SCG backend - voorbeelden van statische routes:

Zie het gedeelte "Secure Connect Gateway Virtual Edition User's Guide" (Netwerkvereisten) voor een lijst met backendservers van Dell. Door deze op te lossen in hun IPv4-adressen, kan een set statische routes worden geconstrueerd. Deze kunnen worden geïmplementeerd als een minimale set "klasse B"-routes, of een meer specifieke set "klasse C"-routes.

Voorbeeld van het gebruik van klasse B-routes:

Voorbeeld van het gebruik van klasse C-routes:

Zie het gedeelte "Secure Connect Gateway Virtual Edition User's Guide" (Netwerkvereisten) voor een lijst met backendservers van Dell. Door deze op te lossen in hun IPv4-adressen, kan een set statische routes worden geconstrueerd. Deze kunnen worden geïmplementeerd als een minimale set "klasse B"-routes, of een meer specifieke set "klasse C"-routes.

Voorbeeld van het gebruik van klasse B-routes:

128.221.0.0/255.255.0.0 137.69.0.0/255.255.0.0 152.62.0.0/255.255.0.0 168.159.0.0/255.255.0.0

Voorbeeld van het gebruik van klasse C-routes:

128.221.204.0/255.255.255.0 128.221.236.0/255.255.255.0 137.69.120.0/255.255.255.0 152.62.45.0/255.255.255.0 152.62.177.0/255.255.255.0 168.159.209.0/255.255.255.0 168.159.224.0/255.255.255.0