Secure Connect Gateway Virtual-Edition (SCG-VE). Как установить SCG в конфигурации с двумя сетевыми платами

Summary: В этой статье объясняется, как установить Secure Connect Gateway в конфигурации с двумя сетевыми платами.

This article applies to

This article does not apply to

Instructions

Если устройство Secure Connect Gateway Virtual Edition установлено в DMZ, иногда требуется два сетевых интерфейса:

Маршрутизация:

Так как можно настроить только один IP-шлюз по умолчанию (маршрутизатор), могут потребоваться статические маршруты. Есть два варианта:

Разрешение имен:

Экземпляр SCG должен иметь возможность разрешения имен внутренних серверов SCG в Dell (даже если он подключен через прокси-сервер). Если DNS-сервер является только внутренним и не может разрешать внешние домены, добавьте имена хостов и IP-адреса SCG в файл /etc/hosts на виртуальной машине SCG. Список внутренних серверов Dell см. в руководстве пользователя Secure Connect Gateway Virtual Edition» в разделе «Требования к сети».

Порядок установки

- Первый интерфейс (eth0) используется для «внутренней» связи с управляемыми устройствами (массивами хранения данных, серверами, устройствами), например: «Управление» локальной сети заказчика.

- Второй интерфейс (eth1) используется для «внешней» связи с Dell через Интернет или связи с дополнительным прокси-сервером HTTP для последующего подключения к Dell через Интернет.

Маршрутизация:

Так как можно настроить только один IP-шлюз по умолчанию (маршрутизатор), могут потребоваться статические маршруты. Есть два варианта:

- Настройте IP-адрес шлюза по умолчанию так, чтобы это был маршрутизатор, доступный по «внутренней» локальной сети (eth0). Внутренние подсети заказчика доступны, и для доступа к внутренней инфраструктуре Dell напрямую через Интернет требуются статические маршруты. Примеры см. ниже.

Если подключение к Интернету использует прокси-сервер и прокси-сервер находится в той же подсети, что и интерфейс eth0, статические маршруты не требуются.

- Настройте в качестве IP-адреса шлюза по умолчанию маршрутизатор, доступный по «внешней» локальной сети (eth1). Прямое подключение к внутренней системе Dell через Интернет будет возможным, но для доступа к дополнительным «внутренним» подсетям могут потребоваться статические маршруты.

Разрешение имен:

Экземпляр SCG должен иметь возможность разрешения имен внутренних серверов SCG в Dell (даже если он подключен через прокси-сервер). Если DNS-сервер является только внутренним и не может разрешать внешние домены, добавьте имена хостов и IP-адреса SCG в файл /etc/hosts на виртуальной машине SCG. Список внутренних серверов Dell см. в руководстве пользователя Secure Connect Gateway Virtual Edition» в разделе «Требования к сети».

Порядок установки

- Разверните образ оптического видоискателя SCG-VE или VHD согласно инструкциям в руководстве пользователя Secure Connect Gateway.

- Для VMware:

В шаблоне развертывания настройте сеть для «внутренней» (административной) сети.

IP-адрес, маска подсети, шлюз по умолчанию (если внутренний), DNS.

Запустите развернутую виртуальную машину.

- Для Hyper-V:

Запустите виртуальную машину и настройте IP-адрес сетевого интерфейса, маску подсети, шлюз по умолчанию (если внутренний), DNS во время первой загрузки в соответствии с инструкциями в руководстве пользователя Secure Connect Gateway.

Выполните первый мастер настройки.

- Завершите работу виртуальной машины(войдите в систему как root и выполните команду «shutdown -h now»)

- Вручную добавьте второй виртуальный сетевой интерфейс из приложения управления VMware или Hyper-V.

- VMware Рекомендуемый тип интерфейса "VmxNet3"

- Hyper-V: Рекомендуемый тип интерфейса «Сетевой адаптер»

- Загрузите виртуальную машину и войдите в консоль как root.

- Настройте второй сетевой интерфейс:

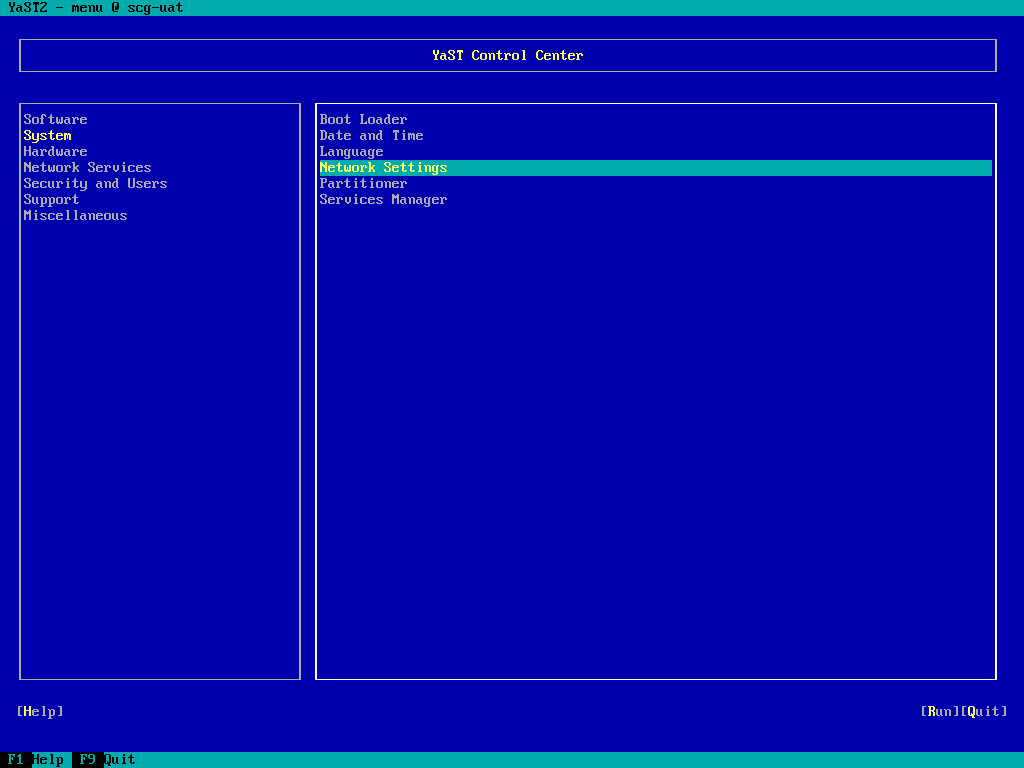

- Введите «yast» и нажмите клавишу «Return», чтобы запустить инструмент настройки yast.

- Выберите System > Network Settings и нажмите клавишу Enter:

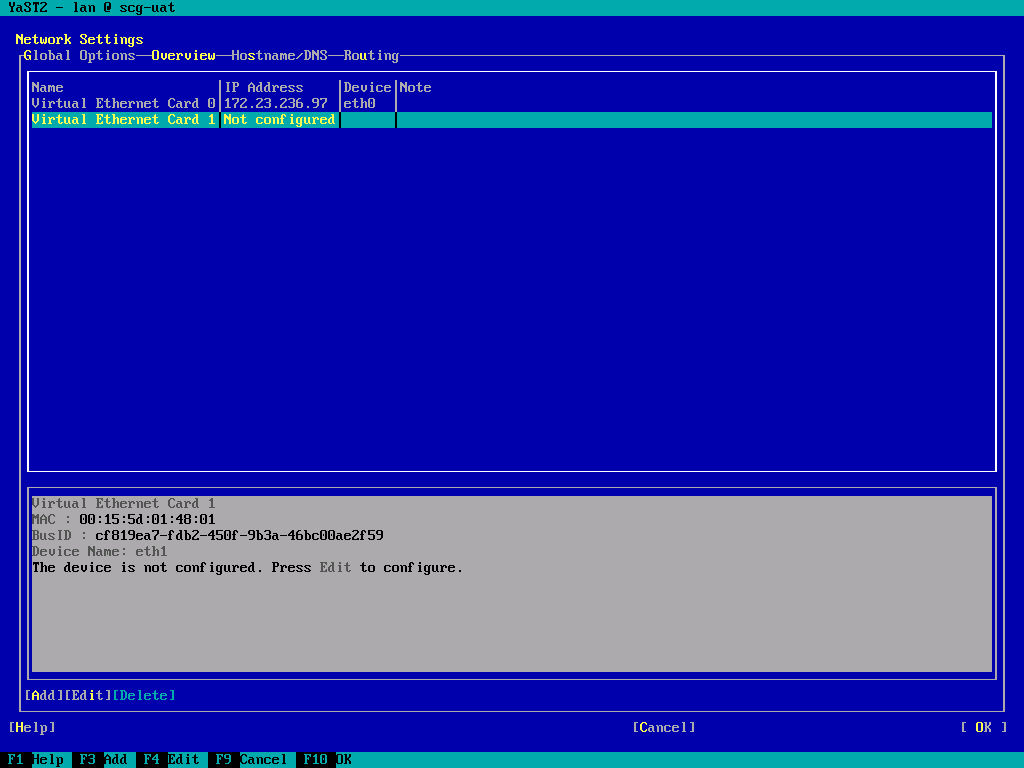

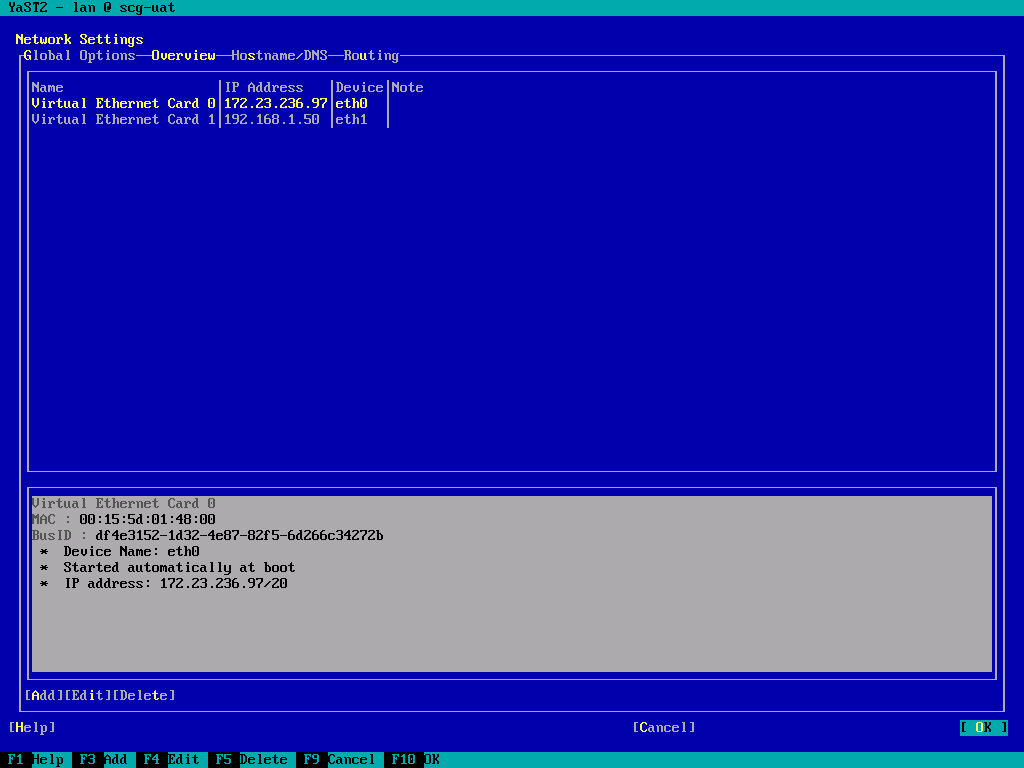

- Перейдите к списку сетевых плат и выделите недавно добавленный (ненастроенный) интерфейс, затем перейдите к разделу «Edit» и нажмите клавишу Return.

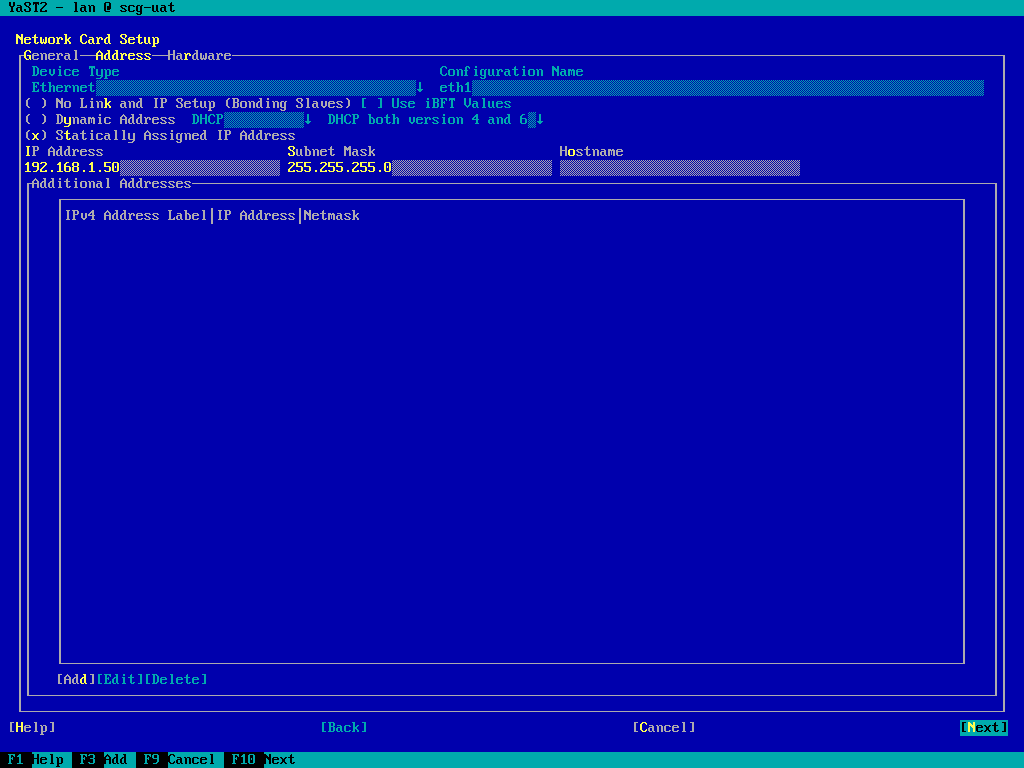

(Снимок экрана из экземпляра Hyper-V). - Задайте IP-адрес и маску подсети. Оставьте имя хоста пустым.

- С помощью клавиши TAB выберите «Далее» и нажмите клавишу «Return».

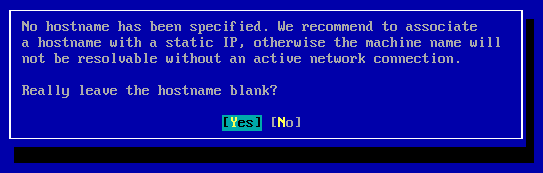

- Примите ответ на вопрос «Действительно оставить имя хоста пустым?» Подсказывать:

ПРИМЕЧАНИЕ. Имя хоста связано с интерфейсом управления (eth0) и не требуется для eth1.

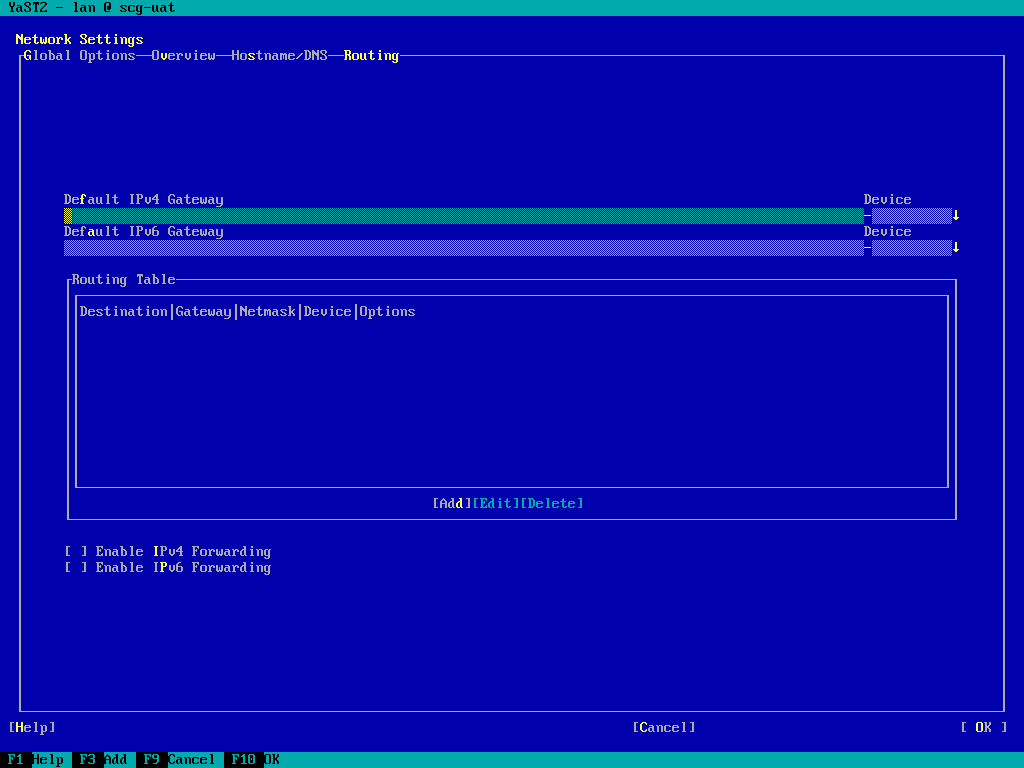

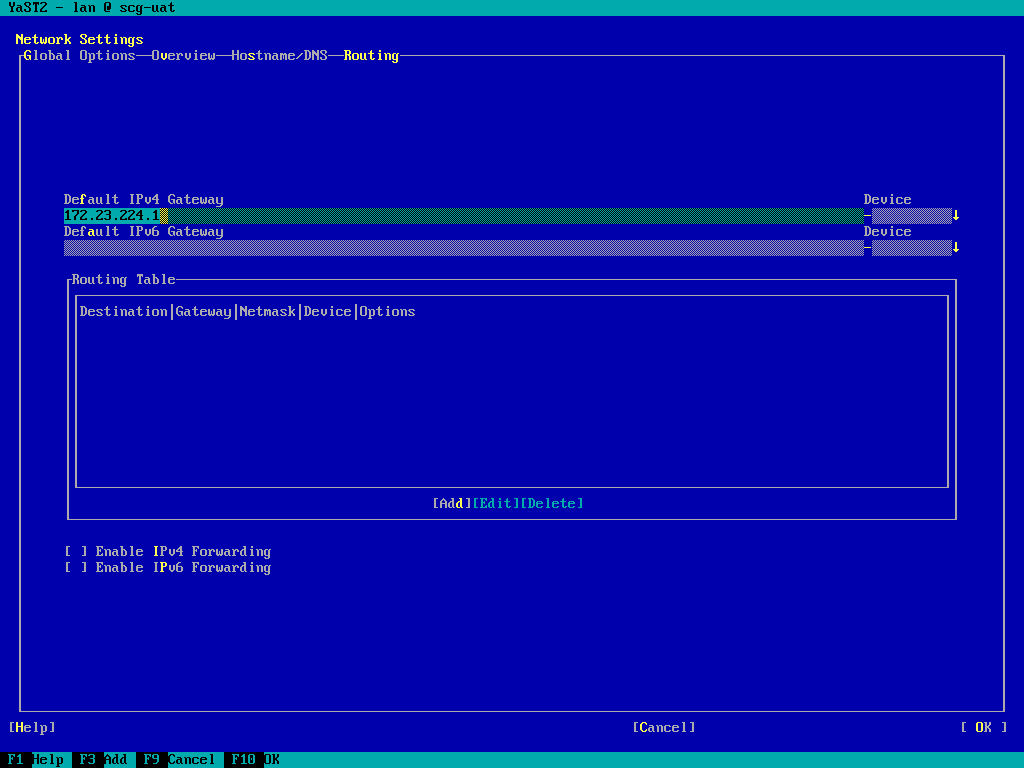

- Перейдите с помощью клавиши TAB к параметрам верхней строки и со стрелкой вправо, чтобы перейти на страницу «Routing»:

- Добавление или проверка «Default IPv4 Gateway»

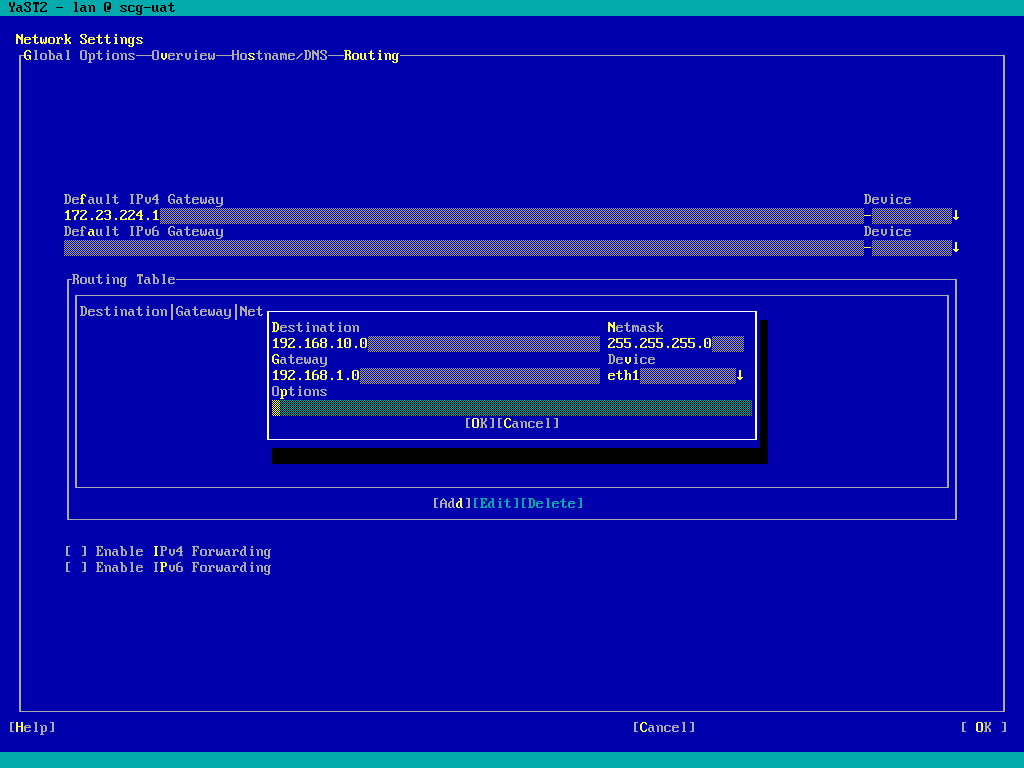

- С помощью клавиши TAB выберите «Добавить» и нажмите клавишу «Return», добавьте все необходимые статические маршруты:

ПРИМЕЧАНИЕ. Переадресация IP-адресов НЕ должна быть включена.

- Если для шлюза по умолчанию выбран внутренний маршрутизатор, добавьте статические маршруты для внутреннего сервера Dell SCG. Примеры см. в разделе «Дополнительная информация» ниже.

- Если в качестве шлюза по умолчанию выбран «внешний» маршрутизатор, добавьте статические маршруты для любых дополнительных внутренних подсетей, содержащих устройства, которые будут добавлены в SCG.

- Нажмите TAB на «OK», чтобы завершить настройку сети:

- Удерживайте клавишу Tab, чтобы выйти из системы, и нажмите клавишу Return, или нажмите F9, чтобы выйти из yast.

- Теперь вы можете перейти к веб-интерфейсу SCG на порте 5700 и завершить регистрацию шлюза.

Additional Information

Серверная часть Dell SCG — примеры статических маршрутов:

Список внутренних серверов Dell см. в руководстве пользователя Secure Connect Gateway Virtual Edition» в разделе «Требования к сети». Разрешая их в адреса IPv4, можно создать набор статических маршрутов. Они могут быть реализованы в виде минимального набора маршрутов "класса B" или более специфического набора маршрутов "класса C".

Пример использования маршрутов класса B:

Пример использования маршрутов класса C:

Список внутренних серверов Dell см. в руководстве пользователя Secure Connect Gateway Virtual Edition» в разделе «Требования к сети». Разрешая их в адреса IPv4, можно создать набор статических маршрутов. Они могут быть реализованы в виде минимального набора маршрутов "класса B" или более специфического набора маршрутов "класса C".

Пример использования маршрутов класса B:

128.221.0.0/255.255.0.0 137.69.0.0/255.255.0.0 152.62.0.0/255.255.0.0 168.159.0.0/255.255.0.0

Пример использования маршрутов класса C:

128.221.204.0/255.255.255.0 128.221.236.0/255.255.255.0 137.69.120.0/255.255.255.0 152.62.45.0/255.255.255.0 152.62.177.0/255.255.255.0 168.159.209.0/255.255.255.0 168.159.224.0/255.255.255.0