NVP-vProxy: VMware 보호 문제에 대한 로그 수집 프로세스

Summary: 이 문서에서는 vProxy 지원 번들, VMware Protection 작업과 관련된 NetWorker Server 로그, vProxy 시스템 충돌이 관찰될 때 수집할 로그 파일 및 번들을 수집하는 방법에 대한 개요를 제공합니다.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

vProxy 번들에는 vProxy 엔진 상태, 이전 백업 세션 및 엔진 로그 파일이 포함됩니다. 또한 번들은 일반적인 문제 해결 명령에 대한 명령 출력을 제공합니다.

NMC(NetWorker Management Console)를 사용하여 번들을 생성하고 시스템에 다운로드할 수 있습니다. tar 명령을 사용하여 tarball을 수동으로 작성할 수도 있습니다.

vProxy 로그 번들 수집은 vProxy 백업 또는 복원 작업 중에 관찰된 문제를 검토하는 데 사용할 수 있습니다. 구체적인 로그 파일은 다음에 자세히 설명되어 있습니다. NVP-vProxy 분류 가이드: NetWorker VMware Protection vProxy 분류 및 로그 수집 가이드

필요에 따라 명령줄을 사용하여 Windows 워크스테이션에서 번들을 SCP할 수 있습니다.

참고: 위의 명령에서 아무것도 바꿀 필요가 없습니다. 이 명령은 /tmp 디렉토리에 vProxy의 호스트 이름을 사용하여 tar 번들을 생성합니다. 대신 다른 위치(예: /data01)를 지정할 수 있습니다.

참고: 갈다

필요에 따라 명령줄을 사용하여 Windows 워크스테이션에서 번들을 SCP할 수 있습니다.

NetWorker Server 측 로그에서 다음과 같은 유형의 문제를 검토할 수 있습니다.

NetWorker Server의 루트 프롬프트(Linux) 또는 관리자 명령 프롬프트(Windows)에서 다음 명령을 실행합니다.

vProxy가 응답하지 않는 경우 다음 로그와 번들을 수집하여 충돌이 발생한 이유를 검토할 수 있습니다.

필요에 따라 명령줄을 사용하여 Windows 워크스테이션에서 번들을 SCP할 수 있습니다.

참고: 여러 vmware.log 파일이 있을 수 있으므로 충돌이 관찰된 시점과 일치하는 타임스탬프가 있는 파일을 가져와야 합니다. 그렇지 않으면 모두 수집하십시오.

참고: vProxy가 상주하는 ESXi 호스트의 호스트 로그를 선택해야 합니다.

NMC(NetWorker Management Console)를 사용하여 번들을 생성하고 시스템에 다운로드할 수 있습니다. tar 명령을 사용하여 tarball을 수동으로 작성할 수도 있습니다.

일반 vProxy 로그 수집:

vProxy 로그 번들 수집은 vProxy 백업 또는 복원 작업 중에 관찰된 문제를 검토하는 데 사용할 수 있습니다. 구체적인 로그 파일은 다음에 자세히 설명되어 있습니다. NVP-vProxy 분류 가이드: NetWorker VMware Protection vProxy 분류 및 로그 수집 가이드

옵션 1: NMC를 사용하여 번들을 수집합니다.

- NMC에 로그인하고 디바이스 탭을 선택합니다.

- VMware 프록시 선택

- 프록시를 마우스 오른쪽 버튼으로 클릭하고 로그 번들을 선택합니다.

- 예를 클릭하여 vProxy의 재활용 로그를 수집합니다. 완료 시 VM(Virtual Machine) 세션 로그가 여기로 전송됩니다.

참고: vProxy 번들의 크기 및 NMC 클라이언트와 vProxy 간의 네트워킹 또는 방화벽 규칙에 따라 이러한 방식으로 번들을 수집하지 못할 수 있습니다. 이 경우 다음을 수행하여 vProxy에서 번들을 사용할 수 있는지 확인합니다.

- vProxy에 대한 SSH 세션을 열고 admin으로 로그인합니다.

- 루트로 전환합니다.

sudo su - - /opt/emc/vproxy/runtime/state/logbundle/에서 NMC에서 번들이 생성된 시점의 타임스탬프가 있는 번들이 있는지 확인합니다.

nsr-vproxy01:~ # ls -lh /opt/emc/vproxy/runtime/state/logbundle/ total 616K -rw-r----- 1 root root 616K Jul 10 09:03 logbundle-5679cd0c-0262-46e9-b99a-97ae336f8ff2.tar.gz

- 번들이 있는 경우 다음 단계를 수행하여 SCP 에이전트를 통해 복제합니다. 그렇지 않으면 옵션 2를 참조하십시오.

- 번들을 관리 사용자의 홈 디렉토리로 이동합니다(예:

nsr-vproxy01:~ # mv /opt/emc/vproxy/runtime/state/logbundle/logbundle-5679cd0c-0262-46e9-b99a-97ae336f8ff2.tar.gz /home/admin

- 관리 사용자가 vProxy에서 파일을 복사할 수 있도록 번들에 대한 사용 권한을 변경합니다(예).

nsr-vproxy01:~ # chmod 777 /home/admin/logbundle-5679cd0c-0262-46e9-b99a-97ae336f8ff2.tar.gz

- SCP 에이전트(WinSCP 등)를 사용하여 사용자의 홈 디렉토리에서 시스템으로 번들을 복사합니다. SCP 에이전트의 필수 설정:

주소: vProxy 호스트 이름 또는 IP 주소

프로토콜:

SCP 사용자: Admin

프로토콜:

SCP 사용자: Admin

필요에 따라 명령줄을 사용하여 Windows 워크스테이션에서 번들을 SCP할 수 있습니다.

scp admin@vProxyAddress:/path/to/logbundle .

자세한 내용은 다음을 참조하십시오. NetWorker(Linux): Linux NetWorker Server 간에 파일을 복사하는 방법

옵션 2: vProxy에서 tar를 사용합니다.

- SSH를 사용하여 vProxy에 연결하고 admin으로 로그인합니다.

- 루트로 전환합니다.

sudo su - - 다음을 실행합니다.

tar cvzfP `hostname`_`date -I`.tgz /opt/emc/vproxy/runtime/state/vProxyRegistry.dat /opt/emc/vproxy/runtime/logs/ /var/log/messages* /etc/hosts

참고: 위의 명령에서 아무것도 바꿀 필요가 없습니다. 이 명령은 /tmp 디렉토리에 vProxy의 호스트 이름을 사용하여 tar 번들을 생성합니다. 대신 다른 위치(예: /data01)를 지정할 수 있습니다.

nsr-vproxy01:~ # tar czfP /tmp/`hostname`_`date -I`.tgz /opt/emc/vproxy/runtime/state/vProxyRegistry.dat /opt/emc/vproxy/runtime/logs/ /var/log/messages* /etc/hosts nsr-vproxy01:~ # ls -l /tmp | grep tgz -rw------- 1 root root 614092 Jul 10 10:07 nsr-vproxy01.amer.lan_2024-07-10.tgz nsr-vproxy01:~ #

- vProxy에서 복사할 수 있도록 번들의 사용 권한을 변경합니다.

chmod 755 /tmp/bundle_name.tgz

참고: 갈다

bundle_name 을 tar 명령으로 생성된 번들로 바꿉니다.

- SCP 에이전트(WinSCP 등)를 사용하여 사용자의 홈 디렉토리에서 시스템으로 번들을 복사합니다. SCP 에이전트의 필수 설정:

주소: vProxy 호스트 이름 또는 IP 주소

프로토콜:

SCP 사용자: Admin

프로토콜:

SCP 사용자: Admin

필요에 따라 명령줄을 사용하여 Windows 워크스테이션에서 번들을 SCP할 수 있습니다.

scp admin@vProxyAddress:/path/to/logbundle .

자세한 내용은 다음을 참조하십시오. NetWorker(Linux): Linux NetWorker Server 간에 파일을 복사하는 방법

NetWorker Server 측 로그:

NetWorker Server 측 로그에서 다음과 같은 유형의 문제를 검토할 수 있습니다.

- NetWorker 데몬 로그 또는 NMC에서 vProxy가 사용할 수 없는 것으로 보고함

- 다음을 사용하여 vProxy 업그레이드 수행

nsrvproxy_mgmt명령이 실패했습니다. - VMware 인벤토리 문제/오류

- VMware 보호 정책 실패 시 관찰된 VMware 백업 오류

일반 서버 로그:

| 로그 이름 | 위치 | 목적 |

| daemon.raw |

|

일반 NetWorker Server 데몬 메시지 - vProxy 가용성 또는 사용할 수 없음에 대한 로깅과 등록 상태 메시지가 포함됩니다. |

| <job-uuid>입니다.log |

|

연결된 vProxy를 다시 배포하는 동안 vProxy 관리 작업 로그 파일이 생성됩니다. |

| < vproxy_upgrade_sessio n__ jobuuid> |

|

vProxy를 재구축하는 동안 연결된 nsrvisd 로그 파일이 생성됩니다. |

| nsrvisd-daemon.log |

|

연결된 nsrvisd 세부 로그 파일이 생성됩니다. |

| 프록시 세션 - .log |

|

vProxy를 재구축하는 동안 연결된 ProxySessions 로그 파일이 생성됩니다. |

| Nsrvisd 로그 |

|

연결된 인벤토리 세션 로그 파일이 생성됩니다. |

| VM 백업 로그 |

|

VM 백업 세션 로그는 jobsdb 보존 기간 (기본값: 72시간)에 따라 보존됩니다. 세션 로그는 /opt/emc/vproxy/runtime/logs/recycle 아래 vProxy에 있는 로그와 동일합니다. vProxy의 로그는 NetWorker jobsdb 로그 순환에 의해 제거되지 않습니다. |

vCenter 인벤토리:

NetWorker Server의 루트 프롬프트(Linux) 또는 관리자 명령 프롬프트(Windows)에서 다음 명령을 실행합니다.

nsrvim -d --names vCenter_Name여기서 vCenter_Name 는 vCenter/하이퍼바이저가 NetWorker에 추가된 방식과 일치합니다. 예: (단축 이름, FQDN, IP) 이 명령은 다음 디렉토리에 .xml 파일을 생성합니다.

Linux: /nsr/cores/nsrvim

Windows: 파일은 nsrvim 명령이 실행된 동일한 디렉토리에 생성됩니다.

[root@nsr ~]# ls -l /nsr/cores/nsrvim total 48 -rw-r--r--. 1 root root 47 Jul 10 10:30 vcsa.amer.lan-cat_tags.xml -rw-r--r--. 1 root root 4175 Jul 10 10:30 vcsa.amer.lan-mapping.xml -rw-r--r--. 1 root root 32913 Jul 10 10:30 vcsa.amer.lan.xml

자세한 내용은 다음을 참조하십시오. NetWorker(Linux): Linux NetWorker Server 간에 파일을 복사하는 방법

vProxy 시스템 충돌:

vProxy가 응답하지 않는 경우 다음 로그와 번들을 수집하여 충돌이 발생한 이유를 검토할 수 있습니다.

- SUSE 지원 번들을 수집합니다.

- SSH를 통해 admin으로 vProxy에 연결합니다.

- 루트로 전환: sudo su -

- 다음 명령을 실행합니다.

supportconfig

이렇게 하면 /var/log 아래에 scc .txz 번들이 생성됩니다. 예를 들면 다음과 같습니다.

-vproxy01:~ # ls -l /var/log | grep scc -rw------- 1 root root 945064 Jul 10 13:40 scc_nsr-vproxy01.amer.lan_240710_1338.txz -rw------- 1 root root 33 Jul 10 13:40 scc_nsr-vproxy01.amer.lan_240710_1338.txz.md5

- 관리자가 액세스할 수 있는 위치에 .txz 번들을 이동합니다(예: /tmp).

nsr-vproxy01:~ # mv /var/log/scc_nsr-vproxy01.amer.lan_240710_1338.txz /tmp

- 관리자가 vProxy에서 번들을 복사할 수 있도록 .txz 번들의 사용 권한을 변경합니다.

nsr-vproxy01:~ # chmod 777 /tmp/scc_nsr-vproxy01.amer.lan_240710_1338.txz

- SCP 에이전트(WinSCP 등)를 사용하여 사용자의 홈 디렉토리에서 시스템으로 번들을 복사합니다. SCP 에이전트의 필수 설정:

주소: vProxy 호스트 이름 또는 IP 주소

프로토콜:

SCP 사용자: Admin

프로토콜:

SCP 사용자: Admin

필요에 따라 명령줄을 사용하여 Windows 워크스테이션에서 번들을 SCP할 수 있습니다.

scp admin@vProxyAddress:/path/to/logbundle .

자세한 내용은 다음을 참조하십시오. NetWorker(Linux): Linux NetWorker Server 간에 파일을 복사하는 방법

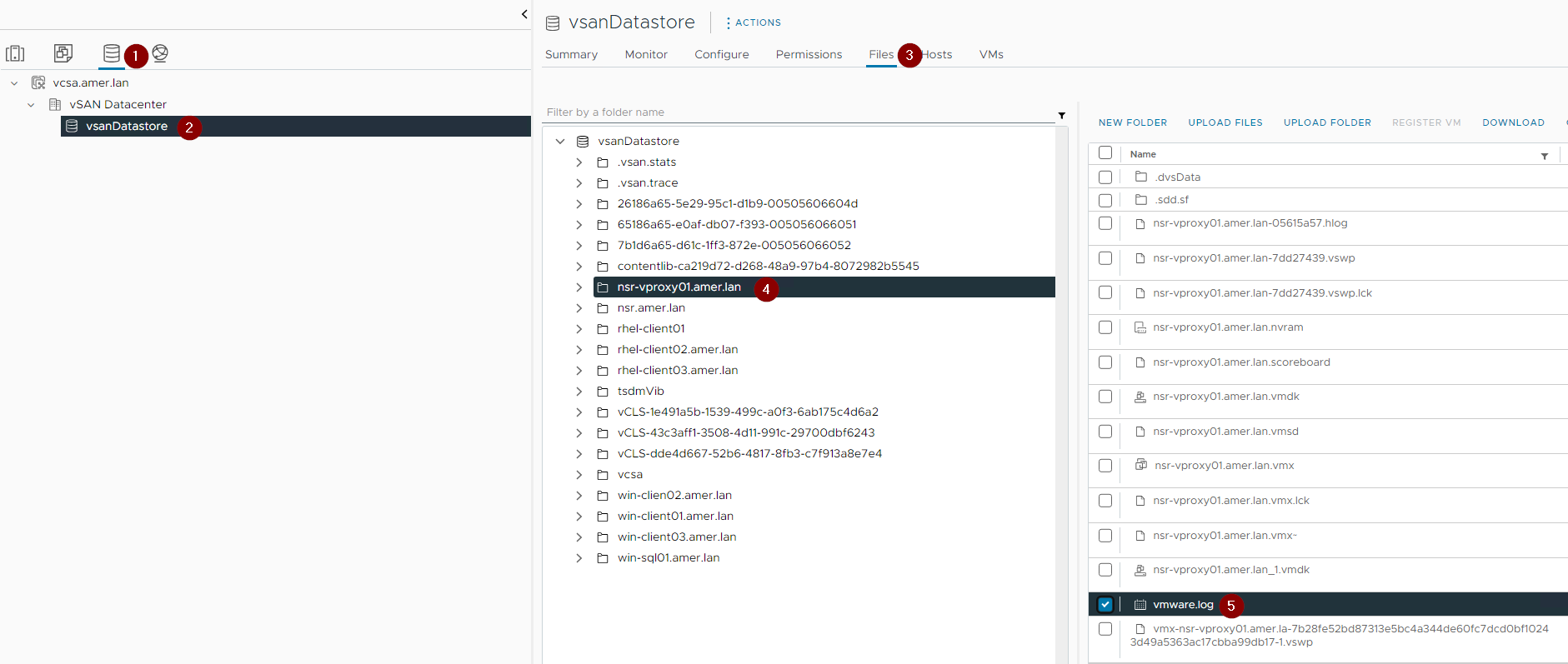

- vSphere의 vProxy VM VMware 데이터 저장소 폴더에서 vmware.log 파일을 수집합니다.

참고: 여러 vmware.log 파일이 있을 수 있으므로 충돌이 관찰된 시점과 일치하는 타임스탬프가 있는 파일을 가져와야 합니다. 그렇지 않으면 모두 수집하십시오.

- vSphere 지원 번들:

참고: vProxy가 상주하는 ESXi 호스트의 호스트 로그를 선택해야 합니다.

Additional Information

관련 문서:

Affected Products

NetWorkerArticle Properties

Article Number: 000022831

Article Type: How To

Last Modified: 30 Aug 2024

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.