Netskopeでセキュリティ体制のコンプライアンスを確認する方法

Summary: 次の手順に従って、Netskope SaaS Security Posture Managementでコンプライアンスを確認できます。

Instructions

Netskope SaaS Security Posture Management(SSPM)は、コンプライアンス ルール違反を特定するために、すべてのSaaS(Software as a Service)リソースを継続的に監査します。[Security Posture]ページには、すべてのコンプライアンス ルールとSaaSリソースに関するチェックのステータスが表示されます。

対象製品:

- Netskope

影響を受けるバージョン:

- リリース86以降

SaaS Security Posture Managementは、SaaSアプリケーションのセキュリティ体制に関するインサイトを組織に提供する新しいサービスです。

セキュリティ体制のコンプライアンスを表示するには、次の手順を実行します。

- Webブラウザーで、 Netskope Webコンソールに移動します。

- 米国データセンター:https://[TENANT].goskope.com/

- 欧州連合データセンター:https://[TENANT].eu.goskope.com/

- フランクフルト データセンター:https://[TENANT].de.goskope.com/

- Netskope Webコンソールにログインします。

- ホーム ページで、[API-enabled Protection]をクリックします。

- [API-enabled Protection]メニューの[COMPLIANCE]下で、[Security Posture]をクリックします。

![[Security Posture]](https://supportkb.dell.com/img/ka06P000000sncJQAQ/ka06P000000sncJQAQ_ja_3.jpeg)

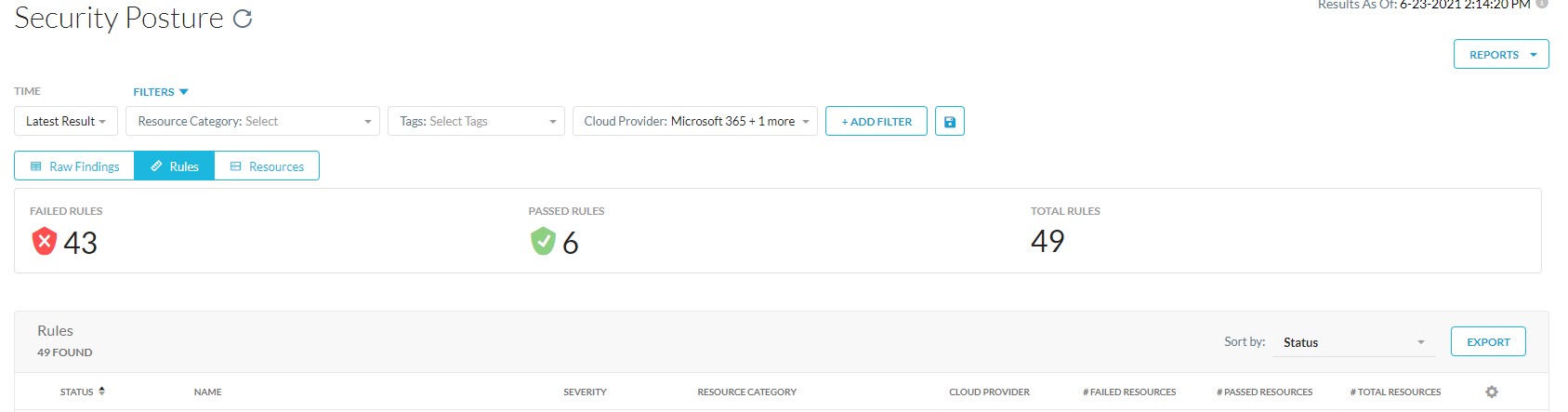

- [Security Posture]ページには、SaaS環境の 現在の評価 がロードされ、表示されます。

![[Security Posture]ページ](https://supportkb.dell.com/img/ka06P000000sncJQAQ/ka06P000000sncJQAQ_ja_4.jpeg)

[Export]ボタンをクリックすると、[Security Posture]ページのデータがCSVファイルにエクスポートされ、オフライン アクセスが可能になります。表示されているすべての列または一部の特定の列をエクスポートしたり、すべてまたは一部の行をエクスポートしたり、CSVファイル名を指定したりできます。

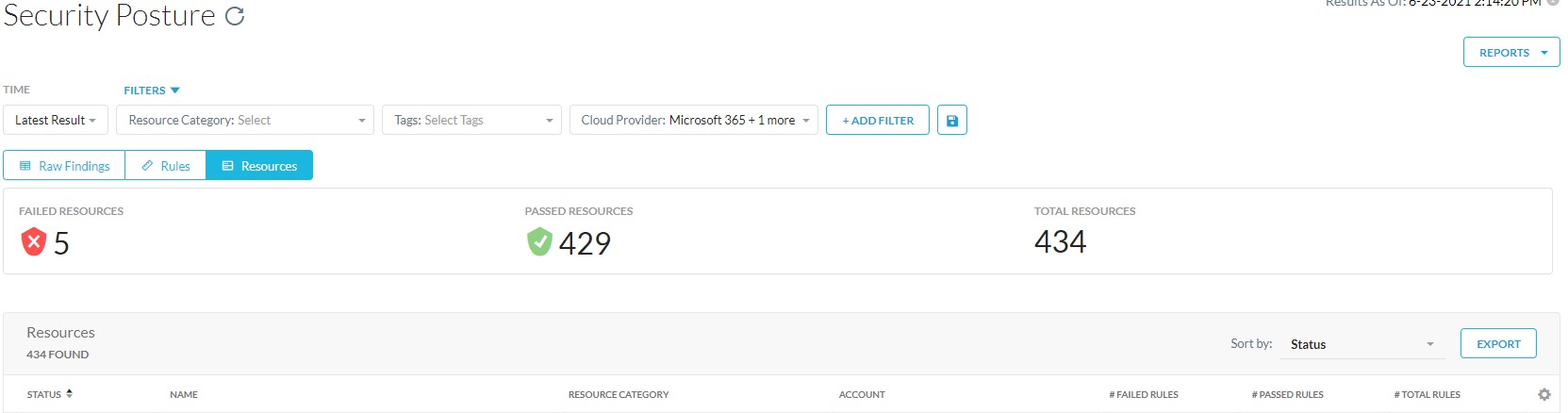

[Raw Findings]、[Rules]、[Resources]間でビューを切り替えて、監査結果を表示できます。3つのビューすべてにフィルターを適用することもできます。[Raw Findings]と[Rules]ビューには[Rule Details]を表示することができます。詳細については、該当するタスクをクリックしてください。

![[Raw Findings]](https://supportkb.dell.com/img/ka06P000000sncJQAQ/ka06P000000sncJQAQ_ja_5.jpeg)

[Raw Findings]タブには、ルールとリソースのコンプライアンスに関する結果を表示できます。このページには、失格、合格、修復、ミュートされたすべてのルールおよびリソースの集約リストが表示されます。ルールの横にあるチェックボックスを選択するか、複数のチェックボックスを選択して、ルールをミュートまたはミュート解除することができます。

[Raw Findings]タブには、次の情報が表示されます。

- [Has Error]:エラーが発生したルール。

- Status: リソースに対してチェックされた場合のルールのステータス。リソースにルール違反が含まれている場合、ルールのステータスは[Failed]と表示されます。

- プロファイル:ルールがチェックされるプロファイルの名前。

- ポリシー: セキュリティ体制ポリシーの名前。

- Severity: 違反の重大度レベル。この4つのレベルがあります:重大、高、中、低。

- [Cloud Provider]:クラウド サービス プロバイダー。Netskopeは、Amazon Web Services、Microsoft Azure、Google Cloud Platform、Microsoft 365、GitHub、Salesforceにセキュリティを提供します。

- [Instance Name & ID]:SaaSアカウント インスタンスの名前とID。

- [Region Name]:アカウントの場所。

- [Resource Category]:SaaSリソース カテゴリー。

- [Resource Type]:SaaSリソース タイプ。

- [Failing Since]:ルールが失敗し始めた日付。

- [Muted]:ルールがミュートされている場合のステータス。

- [Compliance Standard]:ルールの簡単な説明が表示されます。

[Rules]タブには、ルールのコンプライアンスに関する情報が表示されます。

[Rules]タブには、次の情報が表示されます。

- [With Errors]:エラーが含まれているルールの合計数。

- [Rules Failed]:リソースに対して失敗したコンプライアンス ルールの合計数。

- [Rules Passed]:リソースに対して合格したコンプライアンス ルールの合計数。

- [Total Rules]:リソースに対してチェックされたコンプライアンス ルールの合計数。

- Status: リソースに対してチェックされた場合のルールのステータス。リソースにルール違反が含まれている場合、ルールのステータスは[Failed]と表示されます。

- Name: コンプライアンス ルール名。

- Severity: 違反の重大度レベル。この4つのレベルがあります:重大、高、中、低。

- [Resource Category]:SaaSリソース カテゴリー。

- [Resource Type]:SaaSリソース タイプ。

- [Cloud Provider]:クラウド サービス プロバイダー。Netskopeは、Amazon Web Services、Microsoft Azure、Google Cloud Platform、Microsoft 365、GitHub、Salesforceにセキュリティを提供します。

- [# Failed Resources]:コンプライアンス ルールに失敗したリソースの合計数。

- [# Unknown Resources]:不明なリソースの合計数。

- [# Passed Resources]:コンプライアンス ルールに合格したリソースの合計数。

- [# Total Resources]:コンプライアンス ルールに対してチェックされたリソースの合計数。

[Resources]タブには、SaaSリソースに関する情報が表示されます。

[Resources]タブには、次の情報が表示されます。

- [With Errors]:エラーのあるリソースの合計数。

- Status: コンプライアンスをチェックした場合のリソースのステータス。リソースにルール違反が含まれている場合、リソースのステータスは[Failed]と表示されます。

- Name: リソース名。

- 地域: アカウントの場所。

- [Resource Category]:SaaSリソース カテゴリー。

- [Resource Type]:SaaSリソース タイプ。

- [Cloud Provider]:クラウド サービス プロバイダー。Netskopeは、Amazon Web Services、Microsoft Azure、Google Cloud Platform、Microsoft 365、GitHub、Salesforceにセキュリティを提供します。

- [Account]:SaaSサービスのアカウント名。

- [# Failed Rules]:リソースに対して失敗したコンプライアンス ルールの合計数。

- [# Unknown Rules]:不明なルールの合計数。

- [# Passed Rules]:リソースに対して合格したコンプライアンス ルールの合計数。

- [# Total Rules]:リソースに対してチェックされたコンプライアンス ルールの合計数。

デフォルトの[Raw Findings]、[Rules]、[Resources]ページには、最新の監査結果が表示されます。特定の日付の結果を表示することもできます。

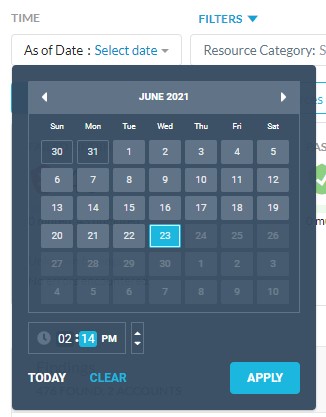

- [Time]ドロップダウンをクリックし、次のいずれかを実行します。

- [Latest Result]を選択し、手順3に進みます。

- [As of Date]を選択して特定の日付を選択し、手順2に進みます。

![[Time]ドロップダウン](https://supportkb.dell.com/img/ka06P000000sncJQAQ/ka06P000000sncJQAQ_ja_9.jpeg)

- 日付ピッカーで日付と時刻を指定し、[Apply]をクリックします。

- 監査結果の発見事項を記録します。

[Resource Category]、[Tags]、[Cloud Provider]を選択すると、監査結果をフィルタリングできます。ページの結果をさらに絞り込むには、[Add Filter]をクリックし、リストからオプションを選択します。

次のオプションに基づいてフィルターを選択できます。

- Status: [Failed]または[Passed]を選択します。

- [With Error]:[Yes]または[No]を選択します。

- [Muted]:[Yes]または[No]を選択します。

- [Last Remediation Status]:[None]、[Started]、[Completed]、または[Error]を選択します。

- [Remediated By]:[Auto-remediation]または[On-demand remediation]を選択します。

- [Rule name]:[Rule Name]を選択し、検索フィールドにルール名を入力します。

- プロファイル:リストからセキュリティ アセスメント プロファイルを選択します。

- ポリシー: リストからセキュリティ アセスメント ポリシーを選択します。

- Severity: 重大度レベルを選択します。次の4つのレベルがあります:重大、高、中、低。

- [Compliance Standard]:コンプライアンス基準を選択または検索します。例:NIST-CSF-1.1。

- [Resource Name]:[Resource Name]を選択し、検索フィールドにリソース名を入力します。

- [Netskope Resource ID]:[Netskope Resource ID]を選択し、検索フィールドにリソースIDを入力します。

- [Account]:[Account Name]を選択し、検索フィールドにアカウント名を入力します。

- 地域: [Region]を選択し、リストから地域を選択するか、検索フィールドに地域を入力します。

[Rules]または[Raw Findings]ページのルール テーブルでルールをクリックすると、ルールに関する詳細情報を表示できます。[Rule Detail]ウィンドウには、ルールの説明が表示されます。

このウィンドウには、次のタブがあります。

- 定義: 事前定義されたルールまたはカスタム ルールを定義するルール構文。カスタム ルールは、ドメイン固有の言語を使用して定義できます。

- 修復作業:違反を修復するために実行される修復アクション。一部のルールでは、違反を修復するための手動手順も提供されます。

- [Compliance]:ルールが満たすさまざまなコンプライアンス基準。このタブには、コンプライアンス基準のドキュメントで定義されているコンプライアンス基準、セクション、コントロール、ルールの説明が表示されます。

- その他: ルールの説明、リソースが使用するサービス、ルール タイプ、カスタムまたは事前定義について表示されます。

サポートに問い合わせるには、「Dell Data Securityのインターナショナル サポート電話番号」を参照してください。

TechDirectにアクセスして、テクニカル サポート リクエストをオンラインで生成します。

さらに詳しい情報やリソースについては、「デル セキュリティ コミュニティー フォーラム」に参加してください。