Brug af SSH (SSH) til at logge på et eksternt Data Domain uden at angive en adgangskode

Summary: Denne artikel indeholder trin til konfiguration og brug af en SSH-klient (Secure Shell) til at oprette forbindelse til Data Domain-systemer ved hjælp af SSH-nøgler til at logge på uden at skulle angive en adgangskode. ...

Instructions

SSH er en netværksprotokol, der gør det muligt at udveksle data ved hjælp af en sikker kanal mellem to netværksenheder. SSH blev designet til at erstatte Telnet-protokollen på grund af Telnets manglende evne til at beskytte data mod "mand i midten" angreb. Den kryptering, SSH bruger, giver fortrolighed og dataintegritet over et usikkert netværk, såsom internettet.

For nemheds skyld, nem administration og integration i andre produkter, f.eks. Data Protection Advisor (DPA), kan det være nødvendigt at få adgang til et Data Domain via programmering, uden at en administrator giver en adgangskode hver gang, eller på en usikker måde gemme adgangskoden i en tekstfil. Det er her SSH-nøglegodkendelse kommer på plads.

SSH-krav

- En computer med en SSH-klient installeret (såsom OpenSSH eller PuTTY)

- IP-netværksforbindelse ved hjælp af TCP-port 22

- SSH-server aktiveret og lytter på TCP-port 22 (dette er standard for Data Domain-systemet)

- Test for første gang at oprette forbindelse til fjern-DD via SSH ved hjælp af et brugernavn og en adgangskode:

- Kør SSH-klientsoftwaren på fjernsystemet.

- Konfigurer SSH-klienten til at oprette forbindelse ved hjælp af Data Domain-systemets værtsnavn eller IP-adresse.

- Hvis du bruger PuTTY, skal du forlade standardporten (22) og klikke på Åbn.

- Hvis du opretter forbindelse for første gang, vises en meddelelse, der ser nogenlunde sådan ud:

The server's host key is not cached in the registry. You have no guarantee that the server is the computer you think it is. The server's rsa2 key fingerprint is: ssh-rsa 1024 7b:e5:6f:a7:f4:f9:81:62:5c:e3:1f:bf:8b:57:6c:5a If you trust this host, hit Yes to add the key to PuTTY's cache and carry on connecting. If you want to carry on connecting just once, without adding the key to the cache, hit No. If you do not trust this host, hit Cancel to abandon the connection.

Klik på Ja

- Log på systemet. Hvis du opretter forbindelse til Data Domain-systemet for første gang, og

sysadminBrugeradgangskoden er ikke blevet ændret:- Brugernavn er

sysadmin - Adgangskoden er systemets serienummer.

- Brugernavn er

Konfiguration af systemet til at logge på uden brug af adgangskode: På et Linux- eller UNIX-system

"dsa" virker IKKE, og kun "rsa" Skriv taster arbejde.

-

Generer en SSH-nøgle.

Den anbefalede nøgletype er"rsa"og er den eneste, der fungerer med DDOS 6.0 og nyere versioner:# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub.

"dsa"typetaster fungerer også på DDOS 5.7 eller tidligere versioner. Denne nøgletype anbefales dog ikke længere:# ssh-keygen -t dsa

Generating public/private dsa key pair. Enter file in which to save the key (/root/.ssh/id_dsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_dsa.

DDOS Command Reference siger at bruge "

d" i stedet for "-t dsa." Enten virker man på DDOS, men "d" virker ikke på mange Linux-distributioner.Brug indstillingen tom adgangssætning til at omgå kravet om Data Domain-adgangskode, når du kører scripts.

Bemærk placeringen af den nye SSH-nøgle på "

ssh-keygen" kommando output. Den gemmes under brugerens$HOMEVejviser nedenfor.ssh/som en fil med navnetid_rsa.pub. -

Føj den genererede nøgle til Data Domain-systemadgangslisten:

# ssh -l sysadmin 168.192.2.3 "adminaccess add ssh-keys" < ~/.ssh/id_rsa.pub

The authenticity of host '168.192.2.3(168.291.2.3)' can't be established. RSA key fingerprint is f6:36:6e:32:e1:2d:d9:77:40:7e:0e:f8:5f:32:8d:0a. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '168.192.2.3' (RSA) to the list of known hosts. Data Domain OS 0.31.0.0-152384 Password: sysadmin_password

-

Test funktionalitet:

# ssh sysadmin@168.192.2.3 "df -h" Data Domain OS Resource Size GiB Used GiB Avail GiB Use% Cleanable GiB* ------------------ -------- -------- --------- ---- -------------- /backup: pre-comp - 50.0 - - - /backup: post-comp 4922.3 2.7 4919.7 0% 0.0 /ddvar 78.7 0.5 74.2 1% - ------------------ -------- -------- --------- ---- -------------- * Estimated based on last cleaning of 2010/02/02 06:00:59.

Du kan også overføre et helt script med systemkommandoer i en fil til enheden. Dette gøres ved at køre en kommando for at pege på den specifikke fil, der indeholder listen over kommandoer:

# ssh sysadmin@DDR < FULL_LOCAL_PATH_TO_SCRIPT_TO_RUN_ON_REMOTE_DD

Dette gør det muligt for en operatør at oprette en liste over kommandoer på en fjernvært og derefter køre dem alle på én gang over SSH.

Konfiguration af systemet til at logge på uden brug af adgangskode: Windows-systemer (PuTTY)

-

Installer SSH PuTTY-værktøjerne (PuTTY, PuTTYgen og Pageant) på Windows-systemet.

-

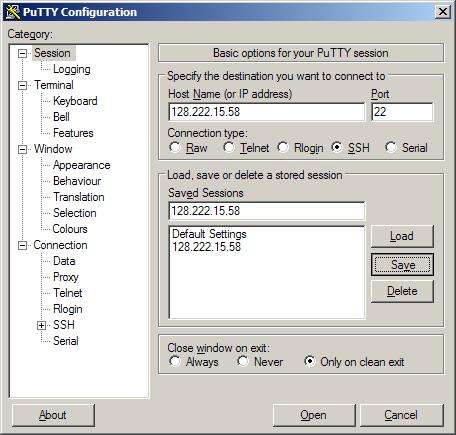

Opret en PuTTY-session.

- Start PuTTY med PuTTY-konfigurationsværktøjet.

- Gem en session med Data Domain-systemets IP-adresse.

- I dialogboksen PuTTY-konfiguration skal du vælge Kategorisession>.

- Vælg knappen SSH .

- Indtast Data Domain-systemets IP-adresse i feltet Værtsnavn og Gemte sessioner . F.eks.: 168.192.2.3

- Klik på Gem.

-

Indtast brugernavn til automatisk login .

- I dialogboksen PuTTY-konfiguration skal du vælge kategorien>Forbindelsesdata>.

- Indtast administratorbrugernavnet i feltet Brugernavn til automatisk login . F.eks.:

sysadmin - Klik på Gem.

-

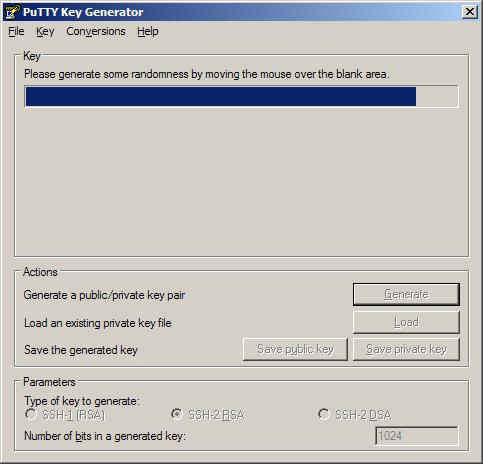

Opret en PuTTY-nøgle.

- Start PuTTYgen, PuTTY Key Generator værktøj:

- Generer offentlige og private nøgler ved hjælp af PuTTY Key Generator-værktøjet .

- Generer lidt tilfældighed ved at flytte markøren over det tomme område i feltet Nøgle .

Den offentlige nøgle til indsættelse i OpenSSHauthorized_keysFilen fyldes med tilfældige tegn.

Feltet Nøglefingeraftryk udfyldes med referenceværdier. - Opret et nøgle-id i feltet Nøglekommentar , og skriv et identificerende nøglenavn, f.eks.:

admin_name@company.com - Lad felterne Nøgleadgangsudtryk og Bekræft adgangsudtryk være tomme.

Brug indstillingen tom adgangssætning til at omgå kravet om Data Domain-systemadgangskode, når du kører scripts. - Klik på Gem offentlig nøgle.

- Klik på Gem privat nøgle.

Bemærk stien til den gemte nøglefil.

Eksempel på nøglefilnavn:DataDomain_private_key.ppk

- Generer lidt tilfældighed ved at flytte markøren over det tomme område i feltet Nøgle .

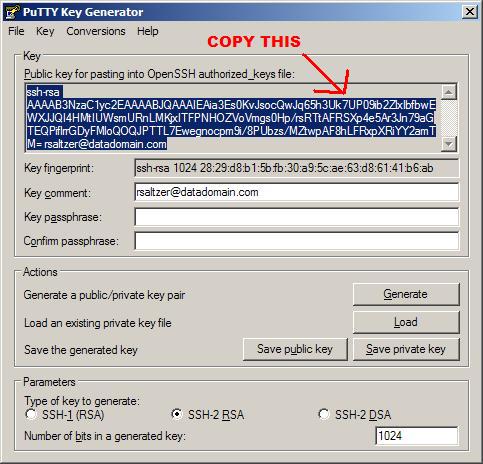

- Kopier den tilfældigt genererede PuTTY-nøgle.

Vælg al teksten i feltet Offentlig nøgle til indsættelse i OpenSSHauthorized_keys file.

- Start PuTTYgen, PuTTY Key Generator værktøj:

-

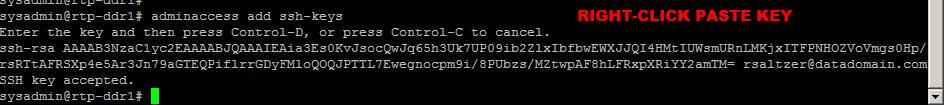

Tilføj nøglen i Data Domain-systemets kommandolinje.

- Åbn en Data Domain-systemkommandoprompt.

- Tilføj den administrative SSH-adgangsnøgle.

Skriv følgende på kommandolinjen:adminaccess add ssh-keys

- Indsæt den tilfældigt genererede nøgle fra PuTTYgen-feltet .

Højreklik på > indstillingen Sæt ind. - Udfyld kommandoen; Tryk

CTRL+D.

-

Fastgør nøglen til PuTTY.

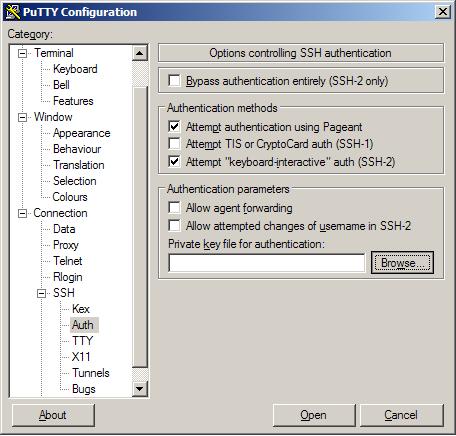

- Fra PuTTY-konfigurationsværktøjet skal du vælge Connection>SSH>Auth.

- Marker afkrydsningsfeltet Forsøg på godkendelse ved hjælp af Pageant.

- Afkrydsningsfelt Forsøg på tastaturinteraktiv godkendelse (SSH-2)

- I filen Privat nøgle til godkendelsesfeltet skal du klikke på Gennemse.

- Gå til PuTTY-nøglen , der blev genereret og gemt i trin 3. F.eks.:

DataDomain_private_key.ppk - Gem indstillinger, klik på Gem.

-

Åbn sessionen.

- I dialogboksen PuTTY-konfiguration skal du vælge Kategorisession>.

- Klik på Åbn.

En Windows-kommandolinje åbnes. PuTTY-sessionen åbnes.

Brug af brugernavnsysadmin Data Domain OS AuthenticatingMed offentlig nøgle:admin_name@company.com Last login: Thu Feb 4 10:51:10 EST 2010 from 168.192.2.3 on pts/2 Last login: Thu Feb 4 18:56:14 2010 from 168.192.2.3 Welcome to Data Domain OS 0.31.0.0-152384 ----------------------------------------- #