Welcome

Welcome to Dell

- Place orders quickly and easily

- View orders and track your shipping status

- Create and access a list of your products

Как создать включения или исключения для VMware Carbon Black Cloud

Summary: Исключения и включения в VMware Carbon Black можно настроить, следуя данным инструкциям.

Instructions

VMware Carbon Black использует правила репутации и разрешения для обработки исключений (разрешенных списков) и включений (запрещенных списков) защиты от вирусов нового поколения (NGAV). VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced и VMware Carbon Black Cloud Enterprise используют методы обнаружения и реагирования на конечных точках (EDR). EDR также зависит от правил репутации и разрешений. В этой статье описано, как администраторы могут задать эти значения, а также приведены некоторые актуальные примечания.

Затронутые продукты:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

Затронутые операционные системы:

Windows

Mac

Linux

Адаптация VMware Carbon Black, часть 3: Политики и группы

Продолжительность: 03:37

Субтитры: Доступны на нескольких языках

VMware Carbon Black Cloud использует сочетание политик и репутации для определения того, какие операции выполняются.

Выберите нужную тему, чтобы ознакомиться с дополнительными сведениями.

Политики VMware Carbon Black Cloud Prevention отличаются от политик VMware Carbon Black Cloud Standard, Advanced и Enterprise. Выберите нужный продукт, чтобы ознакомиться с дополнительными сведениями.

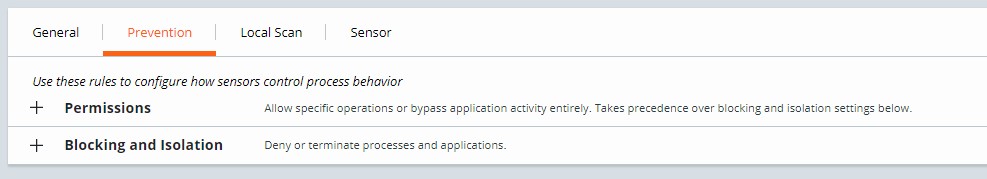

Решение VMware Carbon Black Cloud Prevention предоставляет оптимизированный подход к правилам разрешений и правилам блокировки и изоляции, поскольку оно не использует EDR.

Выберите нужную тему, чтобы ознакомиться с дополнительными сведениями.

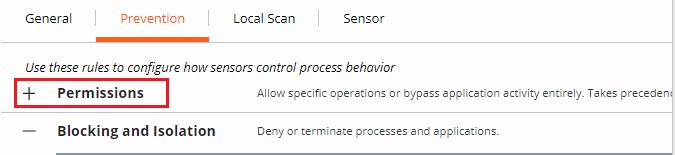

Правила разрешений определяют, какие операции могут выполнять приложения по указанным путям.

Правила разрешений основаны на пути и имеют приоритет над правилами блокировки и изоляции, а также репутацией.

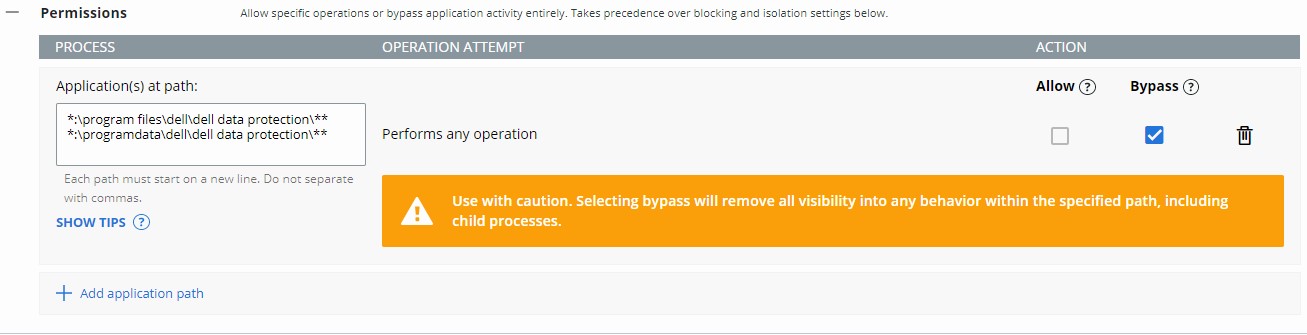

Чтобы создать правило разрешений, выполните следующие действия.

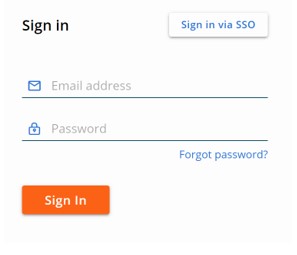

- В браузере перейдите по ссылке [REGION].conferdeploy.net.

- Северная и Южная Америка = https://defense-prod05.conferdeploy.net

- Европа = https://defense-eu.conferdeploy.net/

- Азиатско-Тихоокеанский регион = https://defense-prodnrt.conferdeploy.net/

- Австралия и Новая Зеландия: https://defense-prodsyd.conferdeploy.net

- Войдите в VMware Carbon Black Cloud.

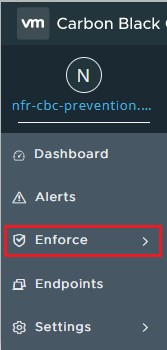

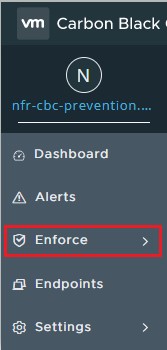

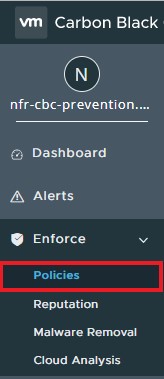

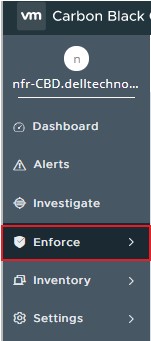

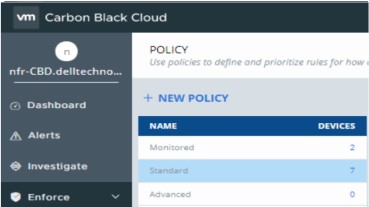

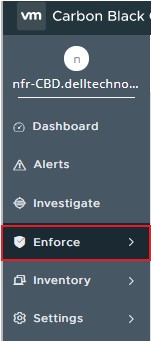

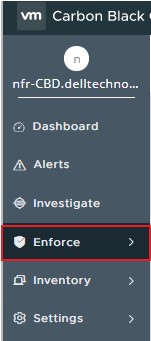

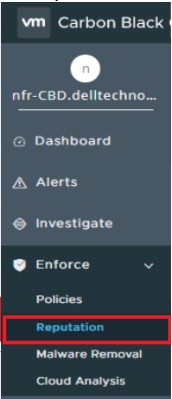

- На левой панели меню нажмите Enforce.

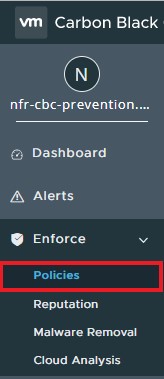

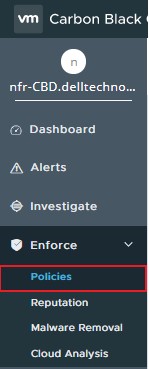

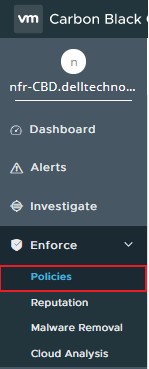

- Нажмите Policies.

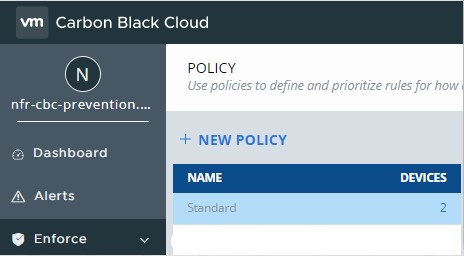

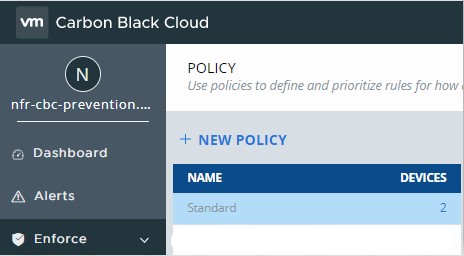

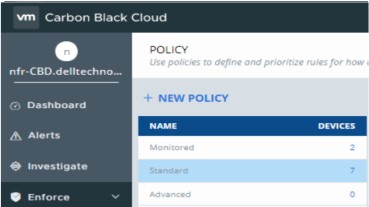

- Выберите политику, которую необходимо изменить.

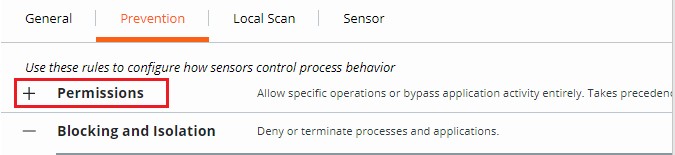

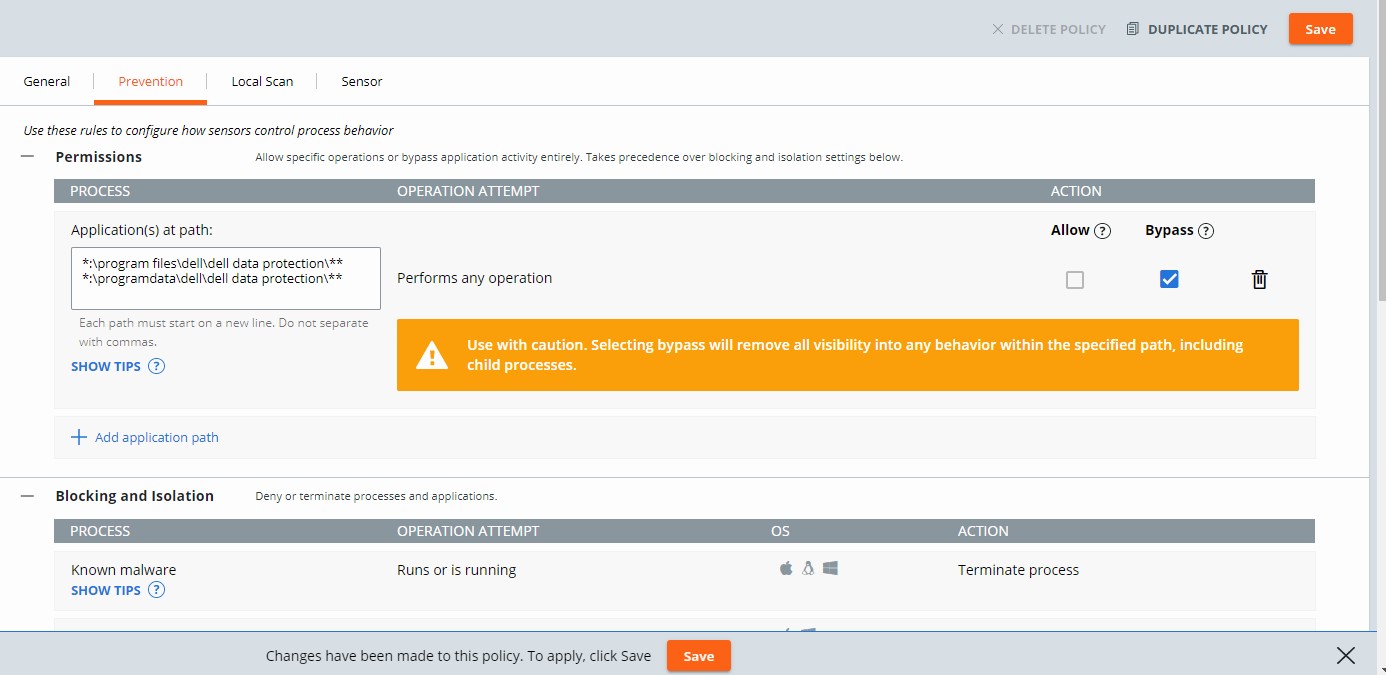

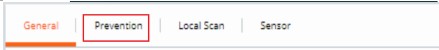

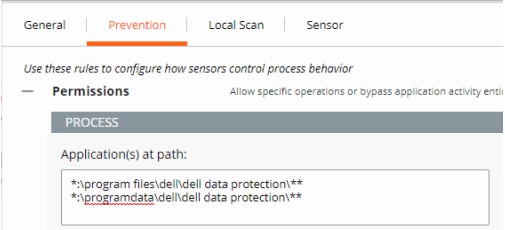

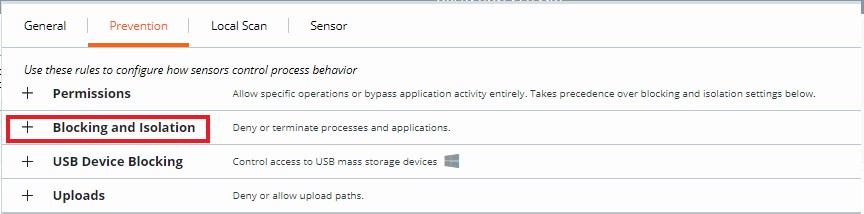

- На правой панели меню нажмите Prevention.

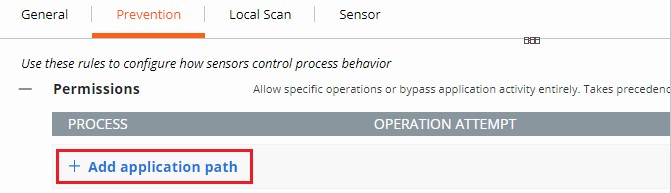

- Нажмите, чтобы развернуть раздел Permissions.

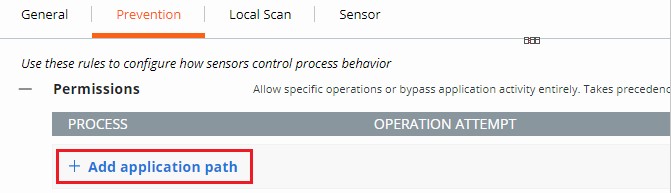

- Нажмите, чтобы развернуть Add application path.

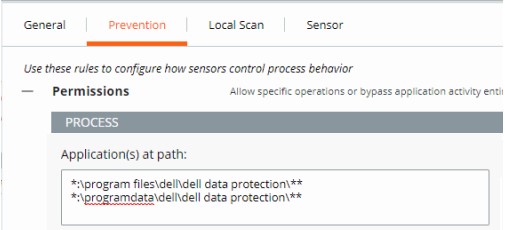

- Заполните нужный путь, чтобы включить обход.

- На изображении в примере используются следующие пути:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- В этом примере примененные действия влияют на все файлы на всех накопителях, содержащих пути

\program files\dell\dell data protection\и\programdata\dell\dell data protection\. - В списке разрешений VMware Carbon Black используется структура форматирования на основе шаблонов поиска.

- Поддерживаются переменные среды, такие как

%WINDIR%. - Одна звездочка (*) соответствует одному символу в одном каталоге.

- Две звездочки (**) соответствуют всем символам в одном каталоге, нескольких каталогах и всех каталогах выше или ниже указанного местоположения или файла.

- Примеры:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

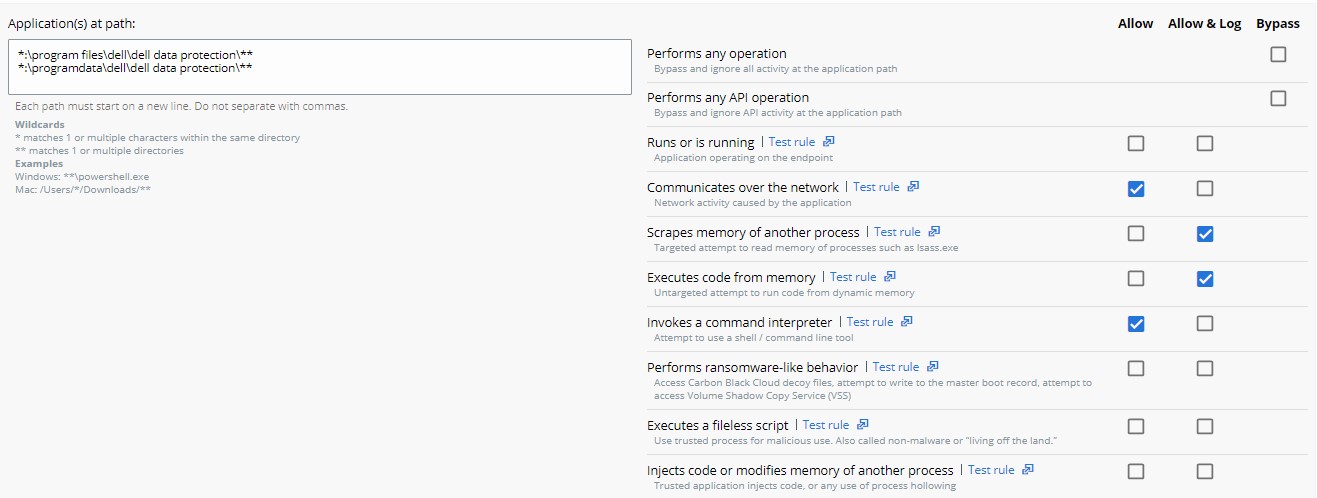

- Выберите действие, которое необходимо применить.

- На рисунке в примере попытки выполнения операции осуществляются различными действиями, выбирая Allow или Bypass.

- Если выбрана попытка выполнения операции Performs any operation, это отменяет любую другую попытку выполнения операции и отключает выбор любого другого варианта.

- Определения действий:

- Allow — разрешает действия в указанном пути с регистрацией информации о действии в VMware Carbon Black Cloud.

- Bypass — все действия разрешены в указанном пути. Информация не собирается.

- Нажмите Save в правом верхнем углу или в нижней части страницы.

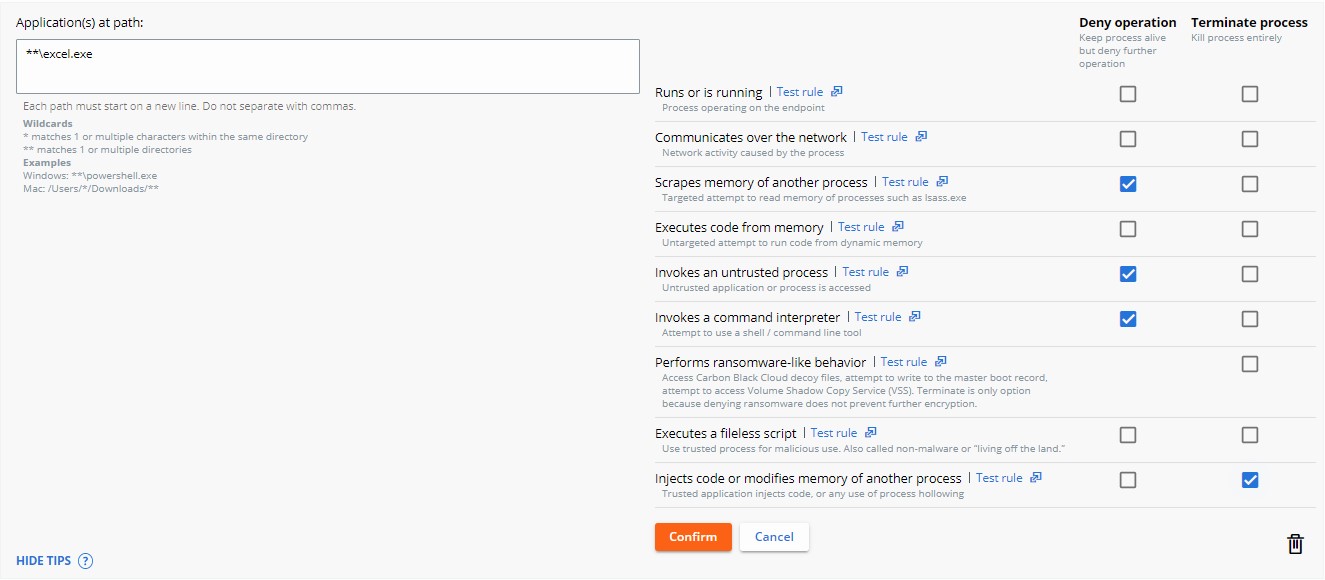

Правила блокировки и изоляции работают на основе пути и имеют приоритет над репутацией. Правила блокировки и изоляции позволяют устанавливать действие «Deny operation» или «Terminate process» при попытке выполнения определенной операции.

Чтобы создать правило блокировки и изоляции, выполните следующие действия.

- В браузере перейдите по ссылке [REGION].conferdeploy.net.

- Северная и Южная Америка = https://defense-prod05.conferdeploy.net

- Европа = https://defense-eu.conferdeploy.net/

- Азиатско-Тихоокеанский регион = https://defense-prodnrt.conferdeploy.net/

- Австралия и Новая Зеландия: https://defense-prodsyd.conferdeploy.net

- Войдите в VMware Carbon Black Cloud.

- На левой панели меню нажмите Enforce.

- Нажмите Policies.

- Выберите политику, которую необходимо изменить.

- На правой панели меню нажмите Prevention.

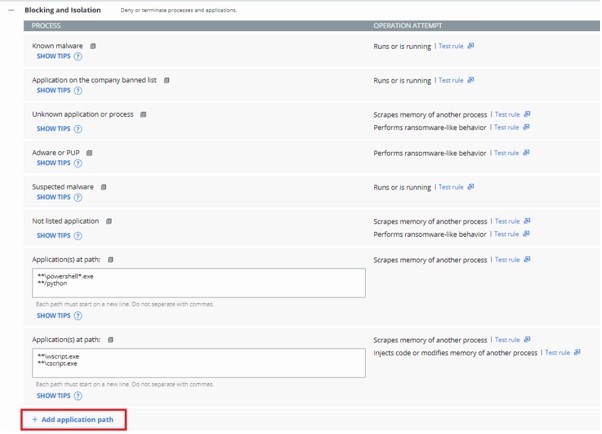

- Нажмите, чтобы развернуть Blocking and Isolation.

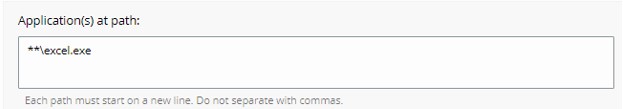

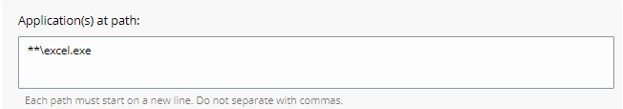

- Заполните путь к приложению, чтобы установить правило блокировки и изоляции.

- На изображении в примере используется файл excel.exe.

- Набор действий применяется к приложению с именем excel.exe, запущенному из любого каталога.

- В списке разрешений VMware Carbon Black используется структура форматирования на основе шаблонов поиска.

- Поддерживаются переменные среды, такие как

%WINDIR%. - Одна звездочка (*) соответствует одному символу в одном каталоге.

- Две звездочки (**) соответствуют всем символам в одном каталоге, нескольких каталогах и всех каталогах выше или ниже указанного местоположения или файла.

- Примеры:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Нажмите Save в правом верхнем углу.

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced и VMware Carbon Black Cloud Enterprise предоставляют параметры с правилами разрешений , а также правилами блокировки и изоляции в связи с включением EDR.

Выберите нужную тему, чтобы ознакомиться с дополнительными сведениями.

Правила разрешений определяют, какие операции могут выполнять приложения по указанным путям.

Правила разрешений основаны на пути и имеют приоритет над правилами блокировки и изоляции, а также репутацией.

Чтобы создать правило разрешений, выполните следующие действия.

- В браузере перейдите по ссылке [REGION].conferdeploy.net.

- Северная и Южная Америка = https://defense-prod05.conferdeploy.net

- Европа = https://defense-eu.conferdeploy.net/

- Азиатско-Тихоокеанский регион = https://defense-prodnrt.conferdeploy.net/

- Австралия и Новая Зеландия: https://defense-prodsyd.conferdeploy.net

- Войдите в VMware Carbon Black Cloud.

- На левой панели меню нажмите Enforce.

- Нажмите Policies.

- Выберите политику, которую необходимо изменить.

- На правой панели меню нажмите Prevention.

- Нажмите, чтобы развернуть раздел Permissions.

- Нажмите, чтобы развернуть Add application path.

- Заполните нужный путь, чтобы включить обход.

- На изображении в примере используются следующие пути:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- В данным примере примененные действия повлияют на все файлы на всех дисках, содержащих пути «\program files\dell\dell data protection\» и «\programdata\dell\dell data protection\».

- В списке разрешений VMware Carbon Black используется структура форматирования на основе шаблонов поиска.

- Поддерживаются переменные среды, такие как %WINDIR%.

- Одна звездочка (*) соответствует одному символу в одном каталоге.

- Две звездочки (**) соответствуют всем символам в одном каталоге, нескольких каталогах и всех каталогах выше или ниже указанного местоположения или файла.

- Примеры:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Выберите действие, которое необходимо применить.

- На рисунке в примере попытки выполнения операции осуществляются различными действиями, выбирая Allow, Allow & Log или Bypass.

- Если выбрана попытка выполнения операции Performs any operation, это отменяет любую другую попытку выполнения операции и отключает выбор любого другого варианта.

- Каждое действие, за исключением Performs any operation, можно применить к нескольким попыткам выполнения операции.

- Определения действий:

- Allow — разрешает действия в указанном пути; ни одно из указанных действий в пути не регистрируется. Данные не отправляются в VMware Carbon Black Cloud.

- Allow & Log — разрешает действия в указанном пути; все действия регистрируются. Все данные передаются в VMware Carbon Black Cloud.

- Bypass — все действия разрешены в указанном пути; никакие действия не регистрируются. Данные не отправляются в VMware Carbon Black Cloud.

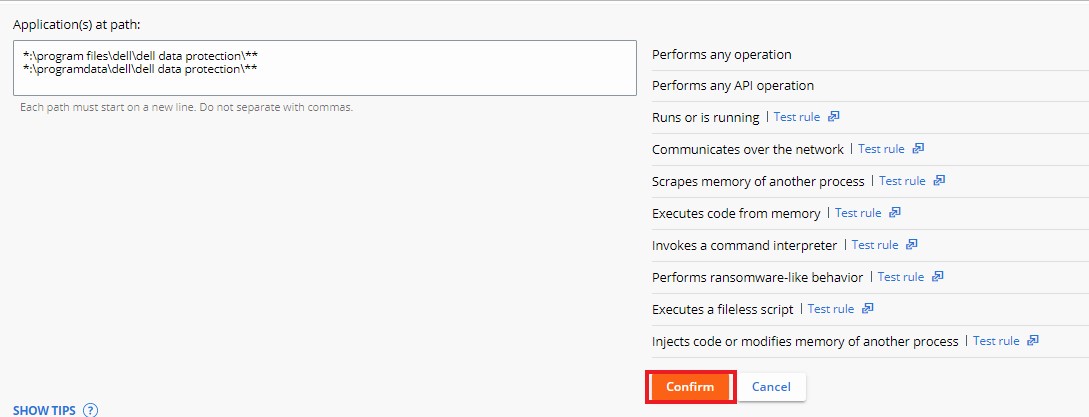

- Нажмите Confirm в нижней части списка Permissions, чтобы задать изменение политики.

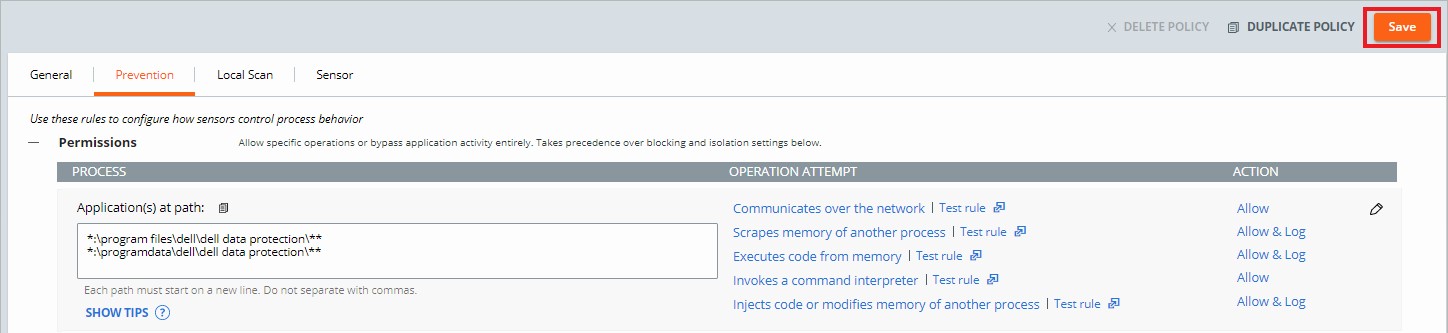

- Нажмите Save в правом верхнем углу.

Правила блокировки и изоляции работают на основе пути и имеют приоритет над репутацией. Правила блокировки и изоляции позволяют устанавливать действие «Deny operation» или «Terminate process» при попытке выполнения определенной операции.

Чтобы создать правило блокировки и изоляции, выполните следующие действия.

- В браузере перейдите по ссылке [REGION].conferdeploy.net.

- Северная и Южная Америка = https://defense-prod05.conferdeploy.net

- Европа = https://defense-eu.conferdeploy.net/

- Азиатско-Тихоокеанский регион = https://defense-prodnrt.conferdeploy.net/

- Австралия и Новая Зеландия: https://defense-prodsyd.conferdeploy.net

- Войдите в VMware Carbon Black Cloud.

- На левой панели меню нажмите Enforce.

- Нажмите Policies.

- Выберите политику, которую необходимо изменить.

- На правой панели меню нажмите Prevention.

- Нажмите, чтобы развернуть Blocking and Isolation.

- Нажмите, чтобы развернуть Add application path.

- Заполните путь к приложению, чтобы установить правило блокировки и изоляции.

- На изображении в примере используется файл excel.exe.

- Набор действий применяется к приложению с именем excel.exe, запущенному из любого каталога.

- В списке разрешений VMware Carbon Black используется структура форматирования на основе шаблонов поиска.

- Поддерживаются переменные среды, такие как

%WINDIR%. - Одна звездочка (*) соответствует одному символу в одном каталоге.

- Две звездочки (**) соответствуют всем символам в одном каталоге, нескольких каталогах и всех каталогах выше или ниже указанного местоположения или файла.

- Примеры:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- В поле Action выберите действие, которое необходимо выполнить при попытке выполнения операции, и нажмите Confirm.

- Нажмите Save в правом верхнем углу.

- Deny operation приводит к тому, что указанное в списке приложение не сможет выполнить указанную операцию.

- Terminate process приводит к остановке процесса после выполнения указанной операции.

VMware Carbon Black присваивает репутацию каждому файлу, который выполняется на устройстве с установленным датчиком. Существующие файлы начинают с репутации LOCAL_WHITE до запуска или до тех пор, пока они не будут просканированы в фоновом режиме и не получат более достоверную репутацию.

Либо добавьте приложение в список репутации, либо см. описание репутации. Выберите нужную тему, чтобы ознакомиться с дополнительными сведениями.

Приложение можно добавить в список репутации на странице репутации или на странице оповещений. Выберите нужную опцию, чтобы ознакомиться с дополнительными сведениями.

Чтобы добавить приложение в список репутации на странице репутации, выполните следующие действия.

- В браузере перейдите по ссылке [REGION].conferdeploy.net.

- Северная и Южная Америка = https://defense-prod05.conferdeploy.net

- Европа = https://defense-eu.conferdeploy.net/

- Азиатско-Тихоокеанский регион = https://defense-prodnrt.conferdeploy.net/

- Австралия и Новая Зеландия: https://defense-prodsyd.conferdeploy.net

- Войдите в VMware Carbon Black Cloud.

- На левой панели меню нажмите Enforce.

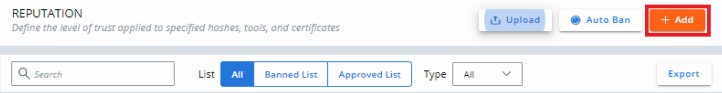

- Нажмите Reputation.

Администратор может добавить приложение в список репутации с помощью хэша SHA256, ИТ-инструмента или сертификата подписи. Выберите нужную опцию, чтобы ознакомиться с дополнительными сведениями.

Чтобы добавить хэш SHA256 вручную, выполните следующие действия.

- Нажмите Add.

- В разделе «Add Reputation»:

- Выберите Hash в параметре «Type».

- Выберите Approved List или Banned List в параметре «List».

- Заполните хэш SHA-256.

- Введите имя записи.

- При необходимости заполните комментарии.

- Нажмите Save.

- Approved List автоматически устанавливает любому затронутому известному файлу репутацию Company Approved.

- Banned List автоматически устанавливает любому затронутому известному файлу репутацию Company Banned.

Чтобы добавить ИТ-инструмент вручную, выполните следующие действия.

- Нажмите Add.

- В разделе «Add Reputation»:

- Выберите IT Tools в параметре «Type».

- Заполните поле Path of trusted IT tool.

- При необходимости выберите Include all child processes.

- При необходимости заполните комментарии.

- Нажмите Save.

- ИТ-инструменты могут быть добавлены только в разрешенный список. Approved List автоматически устанавливает любому затронутому известному файлу репутацию Local White.

- Если выбран параметр Include all child processes, он выдает всем файлам, отброшенным дочерними процессами нового определенного доверенного ИТ-инструмента, исходный уровень доверия.

- Поле «Relative paths for IT tools» указывает на то, что указанный путь может быть выполнен с помощью определенных операций с путями.

Пример.

В следующих примерах для параметра Path of trusted IT tool задано значение:

\sharefolder\folder2\application.exe

Если администратор пытается запустить файл в этих местах, исключение выполняется успешно:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Если администратор пытается запустить файл в этих местах, происходит сбой исключения:

E:\folder2\application.exeH:\sharefolder\application.exe

В примерах с ошибками путь не может быть полностью выполнен.

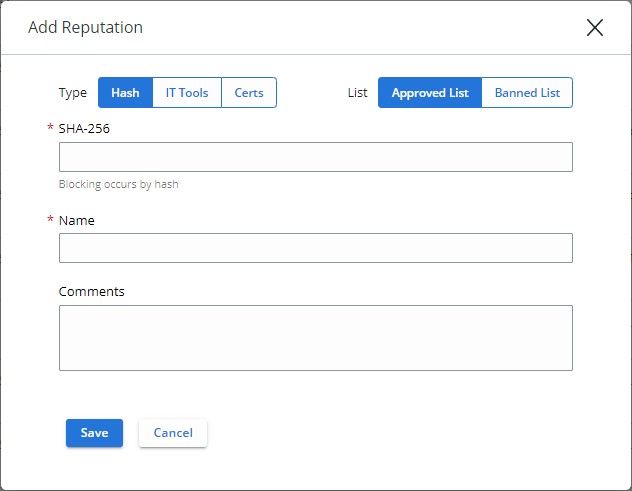

Чтобы добавить сертификат подписи вручную, выполните следующие действия.

- Нажмите Add.

- В разделе «Add Reputation»:

- Выберите Certs в параметре «Type».

- Заполните поле Signed by.

- При необходимости заполните поле Certificate Authority.

- При необходимости заполните комментарии.

- Нажмите Save.

- Сертификат подписи может быть добавлен только в список разрешенных. Approved List автоматически устанавливает любому затронутому известному файлу репутацию Local White.

- Дополнительные сведения о добавлении сертификатов подписи для репутации см. в разделе Как добавить сертификат подписи в список репутации VMware Carbon Black Cloud.

Чтобы добавить приложение в список репутации на странице оповещений, выполните следующие действия.

- В браузере перейдите по ссылке [REGION].conferdeploy.net.

- Северная и Южная Америка = https://defense-prod05.conferdeploy.net

- Европа = https://defense-eu.conferdeploy.net/

- Азиатско-Тихоокеанский регион = https://defense-prodnrt.conferdeploy.net/

- Австралия и Новая Зеландия: https://defense-prodsyd.conferdeploy.net

- Войдите в VMware Carbon Black Cloud.

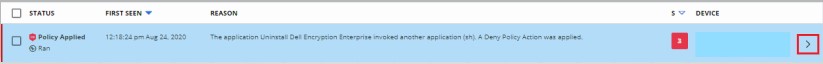

- Нажмите Alerts.

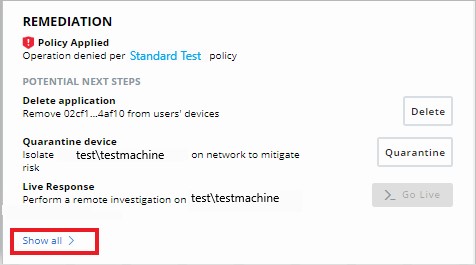

- Выберите шеврон рядом с предупреждением, для которого необходимо утвердить приложение.

- Нажмите Show all в подразделе «Remediation».

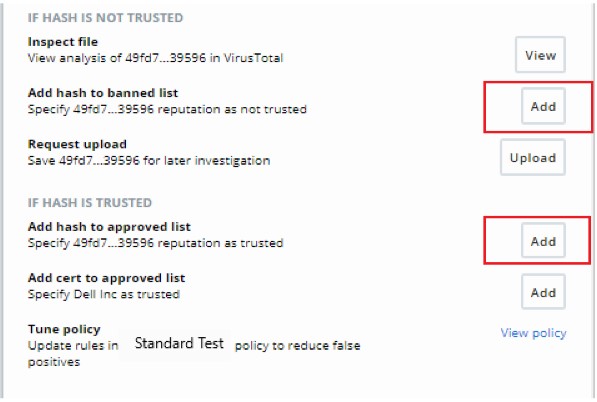

- Нажмите Add, чтобы добавить файл в список запрещенных или список разрешенных, в зависимости от того, является ли хэш ненадежным или доверенным.

| Приоритет | Репутация | Значение поиска репутации | Описание |

|---|---|---|---|

| 1. | Игнорировать | IGNORE | Самопроверка репутации, которую Carbon Black Cloud назначает файлам продуктов, и предоставление им полных разрешений на запуск.

|

| 2. | Разрешенный список компании | COMPANY_WHITE_LIST | Хэши, добавленные вручную в разрешенный список компании с помощью процесса «Enforce > Reputations» |

| 3. | Запрещенный список компании | COMPANY_BLACK_LIST | Хэши, добавленные вручную в запрещенный список компании с помощью процесса «Enforce > Reputations» |

| 4. | Список доверенных и одобренных | TRUSTED_WHITE_LIST | Заведомо хорошие файлы от Carbon Black из облака, локального сканера или из обоих вариантов |

| 5. | Известное вредоносное ПО | KNOWN_MALWARE | Заведомо плохие файлы от Carbon Black из облака, локального сканера или из обоих вариантов |

| 6 | Подозрительное/эвристическое вредоносное ПО | SUSPECT_MALWARE HEURISTIC | Подозрительное вредоносное ПО, обнаруженное Carbon Black, но не обязательно вредоносное |

| 7. | Рекламное/PUP вредоносное ПО | ADWARE PUP | Рекламные и потенциально нежелательные программы, обнаруженные Carbon Black |

| 8 | Локальные разрешенные | LOCAL_WHITE | Файл, соответствующий любому из следующих условий:

|

| 9. | Общий утвержденный список | COMMON_WHITE_LIST | Файл, соответствующий любому из следующих условий:

|

| 10. | Нет в списке/список адаптивно одобренных | NOT_LISTEDADAPTIVE_WHITE_LIST | Репутация, «Нет в списке» указывает на то, что после проверки датчиком хэша приложения с помощью локального сканера или облака запись о нем найти не удалось — оно не указано в базе данных репутации.

|

| 11. | Неизвестно | RESOLVING | Репутация «Неизвестно» указывает на отсутствие ответа от любого из источников репутации, используемых датчиком.

|

Чтобы связаться со службой поддержки, см. Номера телефонов международной службы поддержки Dell Data Security.

Перейдите в TechDirect, чтобы создать запрос на техническую поддержку в режиме онлайн.

Для получения дополнительной информации и ресурсов зарегистрируйтесь на форуме сообщества Dell Security.