Как управлять Dell Threat Defense

Summary: Ознакомьтесь с пошаговыми инструкциями по управлению Dell Threat Defense.

Instructions

- По состоянию на декабрь 2019 г., продажи Dell Threat Defense прекращены. Этот продукт и статьи по нему больше не обновляются Dell. Подробнее см. в статье Политика жизненного цикла продукта (окончание поддержки и окончание срока эксплуатации) для Dell Data Security. Если у вас возникли вопросы по альтернативным статьям, обратитесь в отдел продаж или по адресу endpointsecurity@dell.com.

- Дополнительные сведения о текущих продуктах см. в разделе Endpoint Security.

Консоль Dell Threat Defense отвечает за управление политиками, угрозами, сборками и организацией развертывания Dell Threat Defense в инфраструктуре.

Для доступа к инфраструктуре требуется активная подписка. Дополнительную информацию о получении подписки см. на странице продукта Dell Threat Defense.

После приобретения Dell Threat Defense покупателю отправляется электронное сообщение с учетными данными для входа в консоль Threat Defense. Сайты консоли для Dell Threat Defense:

- Северная Америка: https://dellthreatdefense.cylance.com/Login

- Европа: https://dellthreatdefense-eu.cylance.com

- Азиатско-тихоокеанский регион: https://dellthreatdefense-au.cylance.com

Затронутые продукты:

- Dell Threat Defense

Консоль Threat Defense разделена на 6 разделов:

Выберите раздел, чтобы ознакомиться с дополнительными сведениями.

Панель управления

Панель управления отображается при входе в консоль Dell Threat Defense. Панель управления обеспечивает обзор угроз в инфраструктуре и предоставляет доступ к различной информации консоли с одной страницы.

Статистика угроз

Статистика угроз показывает количество угроз, обнаруженных за последние 24 часа , и общее количество угроз для вашей организации. При нажатии на статистику угроз открывается страница Защита , на которой отображается список угроз, связанных с этой статистикой.

- Действующие угрозы: файлы, идентифицированные как угрозы, которые в настоящее время выполняются на устройствах в вашей организации.

- Угрозы в автозапуске: угрозы, настроенные на автоматический запуск.

- Угрозы в карантине: угрозы, помещенные в карантин в течение последних 24 часов, и их общее количество.

- Уникальные для Cylance: угрозы, идентифицированные Cylance, но неизвестные другим антивирусным системам.

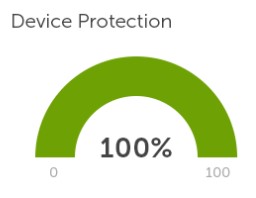

Проценты защиты

Проценты защиты демонстрируют общую картину защиты от угроз и защиты устройств.

- Защита от угроз: процент угроз, в отношении которых были выполнены какие-либо действия (помещение в карантин и в глобальный карантин, отклонение, помещение в списки безопасных файлов).

- Защита устройств: процент устройств, связанных с политикой, в которой включен автокарантин.

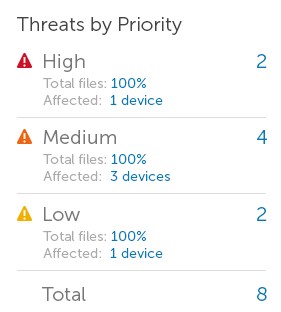

Угрозы по приоритету

В разделе Угрозы по приоритету отображается общее количество угроз, требующих действия (Карантин, Глобальный карантин, Отказ, Безопасные списки). Угрозы сгруппированы по приоритету (Высокий, Средний и Низкий).

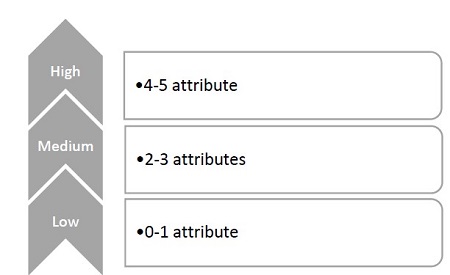

Угроза классифицируется как низкая, средняя или высокая в зависимости от количества следующих атрибутов:

- Результат теста Cylance у файла превышает 80.

- Файл в настоящее время выполняется.

- Файл запускался на выполнение ранее.

- Файл настроен на автоматический запуск.

- Приоритет зоны, в которой была обнаружена угроза.

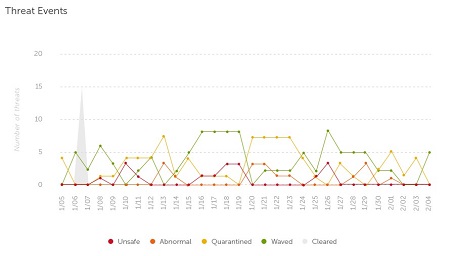

События угроз

События угроз — это диаграмма в виде ломаной, характеризующая количество угроз, обнаруженных за последние 30 дней. Строки имеют цветовую кодировку для небезопасных, аномальных, помещенных в карантин,отклоненных и очищенных файлов.

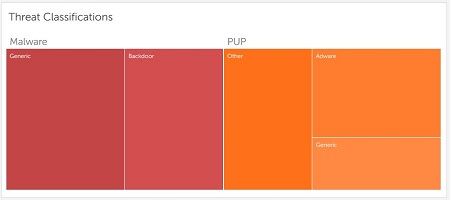

Классификация угроз

Классификация угроз отображает тепловую карту типов угроз, обнаруженных в инфраструктуре. При нажатии на элемент администратор переходит в раздел Protection, где отображается список угроз данного типа.

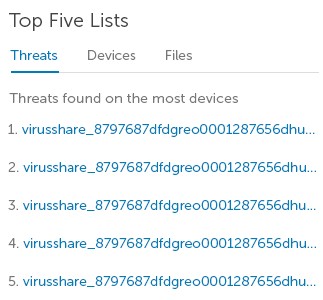

Списки «Топ 5»

В списках «Топ 5» выделены небезопасные угрозы в инфраструктуре, по отношению к которым не предпринимались никакие действия. Большую часть времени эти списки должны быть пустыми.

Защита

Раздел «Защита » используется для оценки и управления угрозами, затрагивающими устройства, с помощью Dell Threat Defense. Выберите подходящий пункт ниже для получения дополнительных сведений.

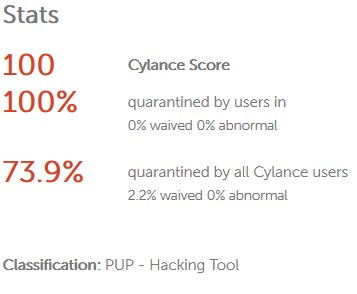

Оценка угроз

Консоль Dell Threat Defense предоставляет углубленную оценку «небезопасных» или «аномальных» файлов, чтобы помочь администраторам должным образом ослабить угрозы в своей инфраструктуре.

В следующих пошаговых инструкциях описано, как оценить файл.

- В консоли перейдите на вкладку Protection .

- В разделе «Защита» нажмите на угрозу, чтобы получить дополнительные сведения.

- Рейтинг Cylance. Cylance присваивает уровень от 1 (ограниченный) до 100 (высокий) на основе атрибутов угроз.

- Помещено в карантин пользователями в [пользователь]. Какие действия с файлом предпринимали пользователи в пределах инфраструктуры (пользователя).

- Помещено в карантин всеми пользователями Cylance. Какие действия с файлом предпринимались пользователями во всех инфраструктурах Cylance.

- Классификация. Общая идентификация файла (угрозы).

- Первое обнаружение. Время первого обнаружения файла в среде

- Последнее обнаружение. Когда файл был в последний раз обнаружен в инфраструктуре.

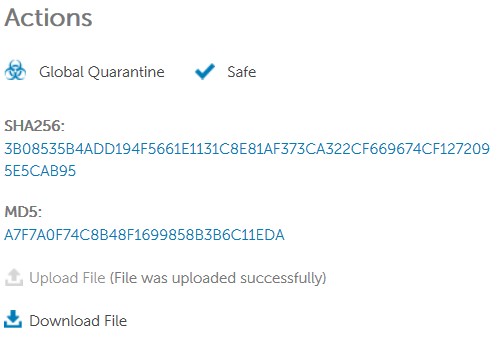

- Глобальный карантин. Добавление файла в список глобального карантина инфраструктуры. Каждый раз, когда файл появляется на устройстве, он автоматически помещается в карантин в

\q. - Безопасный. Добавление файла в список безопасных файлов для инфраструктуры. Если файл в данный момент помещен в карантин, он автоматически помещается обратно в исходное местоположение.

- SHA256. Криптографический хэш 256, используемый для идентификации файла (угрозы). Администратор может щелкнуть хэш, чтобы выполнить поиск известных вхождений в Google.

- MD5. Криптографический хэш 128, используемый для идентификации файла (угрозы). Администратор может щелкнуть хэш, чтобы выполнить поиск известных вхождений в Google.

- Скачать файл. Позволяет администратору скачать файл для дальнейшей оценки и тестирования.

- Рейтинг Cylance. Cylance присваивает уровень от 1 (ограниченный) до 100 (высокий) на основе атрибутов угроз.

- Отрасль AV. Определяет, идентифицируют ли антивирусные системы сторонних производителей данный файл как угрозу, проверяя указатель virustotal.com.

- Поиск Google. Выполняет поиск в Google по хешам и имени файла для получения дополнительной информации о файле (угрозе).

Файлы безопасного списка

В инфраструктуре могут присутствовать файлы, ошибочно идентифицированные как угрозы. Администраторы могут добавлять их в глобальный безопасный список, чтобы предотвратить помещение в карантин. Любой файл, помещенный в карантин до занесения в список безопасных файлов, возвращается в исходное местонахождение.

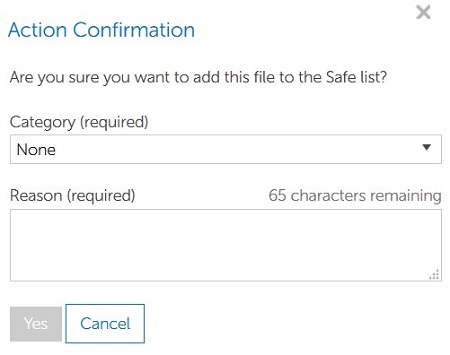

Ниже приведены инструкции по добавлению файла в безопасный список.

- В консоли перейдите на вкладку Protection .

- В разделе «Защита» отметьте угрозу, чтобы добавить ее в список безопасности, а затем нажмите «Безопасная».

- Во всплывающем окне «Подтверждение действия » выберите категорию файла из раскрывающегося меню. Это помогает классифицировать файлы (угрозы).

- Укажите Причину помещения в безопасный список. Она будет доступна для просмотра в пределах инфраструктуры.

- Нажмите Да , чтобы подтвердить добавление файла в безопасный список.

Примечание.

- Предыдущие элементы из безопасного списка можно просмотреть и изменить в любое время в разделе «Настройки», а затем «Глобальный список » консоли Dell Threat Defense.

- Файлы могут быть помещены в безопасный список на глобальном уровне, на уровне политики или устройства. В нашем примере он находится в безопасном списке на глобальном уровне.

Помещение файлов в карантин на глобальном уровне

Администратор может заранее поместить файл в карантин, чтобы предотвратить атаку на устройства, добавив его в список глобального карантина.

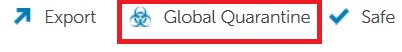

Ниже приводятся пошаговые инструкции по глобальному помещению файла в карантин.

- В консоли перейдите на вкладку Protection .

- В разделе «Protection» отметьте угрозу, чтобы добавить ее в список безопасности, а затем нажмите Global Quarantine.

- В окне Подтверждение действия введите причину помещения в карантин. Ее смогут просматривать другие администраторы и менеджеры зоны.

- Нажмите Yes , чтобы подтвердить глобальный карантин.

Примечание.

- Предыдущие элементы карантина можно просмотреть и изменить в любое время в разделе Глобальные параметры> консоли Dell Threat Defense .

- Файлы могут быть помещены в безопасный список на глобальном уровне или на уровне устройства. Пример помещен в карантин на глобальном уровне.

Зоны

Зоны используются для создания контейнеров, отвечающих за управление устройствами и их организацию. Для получения дополнительной информации см. статью Как управлять зонами в Dell Threat Defense.

Устройства

Раздел «Устройства » используется для добавления устройств (агентов) в среде, использующих Dell Threat Defense, управления ими и создания отчетов о них. Наиболее распространенными действиями в этом разделе являются загрузка установщика, получение токена установки, включение подробного журнала и удаление устройства. Выберите нужный шаг, чтобы ознакомиться с дополнительными сведениями.

Загрузка установщика

Установщик Dell Threat Defense доступен непосредственно в пределах клиента. Инструкции по загрузке Dell Threat Defense см. в разделе Как загрузить Dell Threat Defense.

Получение токена установки

Чтобы установить Dell Threat Defense на устройство, необходимо получить от клиента действительный маркер установки. Инструкции по получению токена установки см. в разделе Получение токена установки для Dell Threat Defense.

Включение ведения подробного журнала

По умолчанию устройства ведут ограниченный журнал в Dell Threat Defense. Настоятельно рекомендуется включить ведение подробного журнала на устройстве перед устранением неполадок или обращением в службу Dell Data Security ProSupport. Для получения дополнительной информации см. номера телефонов международной службы поддержки Dell Data Security. Дополнительную информацию о том, как включить ведение подробного журнала, см. в разделе Как включить ведение подробного журнала в Dell Threat Defense.

Удаление устройства

Устройства не удаляются автоматически из консоли Dell Threat Defense во время деинсталляции. Администратор должен вручную удалить устройство из консоли клиента. Для получения дополнительной информации см. статью Как удалить устройство из консоли администратора Dell Threat Defense.

Отчеты

В разделе «Отчеты» содержатся сводные и подробные отчеты, в которых представлены обзоры и сведения об устройствах и угрозах в организации.

Отчеты отображают угрозы на основе событий. Событие представляет собой отдельный экземпляр угрозы. Например, если определенный файл (определенный хэш) находится в трех разных папках на одном устройстве, количество событий угрозы равно 3. Другие области консоли, например страница «Защита от угроз», может отображать количество угроз для определенного файла на основе количества устройств, на которых найден файл, независимо от того, сколько экземпляров файла имеется на данном устройстве. Например, если определенный файл (определенный хэш) находится в трех разных папках на одном устройстве, количество угроз равно 1.

Данные отчетов обновляются приблизительно каждые три минуты. Для получения дополнительной информации нажмите Обзор защиты от угроз, Сводка по событиям угроз, Сводка по устройствам, События угроз или Устройства .

Обзор Threat Defense

Содержит сводную информацию об использовании Dell Threat Defense в организации — от количества зон и устройств до процента устройств, на которые распространяется действие автоматического помещения в карантин, событий угроз, версий агентов и дней автономной работы для устройств.

- Зоны: отображение количества зон в организации.

- Устройства: отображение количества устройств в организации. Устройство — это конечная точка с зарегистрированным агентом Threat Defense.

- Политики: отображение количества политик, созданных в организации.

- Проанализированные файлы: отображение количества файлов, проанализированных в организации (для всех устройств в организации).

- События угроз: отображение столбчатой диаграммы с небезопасными, аномальными и помещенными в карантин событиями угроз, сгруппированными по дням, за последние 30 дней. При наведении курсора на столбец диаграммы отображается общее количество событий угроз, о которых сообщалось в этот день.

- Угрозы группируются по дате «Reported On », то есть по дате, когда консоль получила информацию от устройства об угрозе. Дата в отчете может отличаться от фактической даты события, если устройство не было в сети во время события.

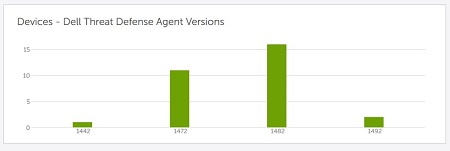

- Устройства с версией агента Dell Threat Defense: отображение столбчатой диаграммы, представляющей количество устройств, на которых запущена версия агента Threat Defense. При наведении курсора на столбец диаграммы отображается количество устройств, использующих данную версию агента Threat Defense.

- Дни автономной работы: Отображает количество устройств, которые находились в автономном режиме в течение диапазона дней (от 0 до 15 дней до 61+ дней). Отображается также столбчатая диаграмма, на которой каждый диапазон дней выделен цветом.

- Устройства с версией агента Dell Threat Defense: отображение столбчатой диаграммы, представляющей количество устройств, на которых запущена версия агента Threat Defense. При наведении курсора на столбец диаграммы отображается количество устройств, использующих данную версию агента Threat Defense.

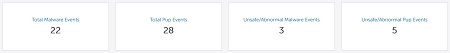

Сводка по событиям угроз

Сводный отчет об угрозах показывает количество файлов, которые идентифицируются в двух классификациях угроз Cylance: вредоносное ПО и потенциально нежелательные программы (ПНП), и включает разбивку по конкретным подкатегориям классификаций для каждого семейства. Кроме того, в списках «Топ 10» перечислены владельцы файлов и устройства с угрозами и отображается информация по количеству угроз для семейств «Вредоносное ПО» (Malware), «Потенциально нежелательные программы» (PUP) и «Инструменты двойного назначения» (Dual Use).

- Общее количество событий вредоносного ПО: отображение общего количества событий вредоносного ПО, которые зафиксированы в организации.

- Общее количество событий PUP: отображение общего количества событий PUP, которые зафиксированы в организации.

- События небезопасного/аномального вредоносного ПО: отображение общего количества событий небезопасного/аномального вредоносного ПО, которые зафиксированы в организации.

- События небезопасного/аномального PUP: отображение общего количества событий небезопасного/аномального PUP, которые зафиксированы в организации.

- Классификация событий вредоносного ПО: отображение столбчатой диаграммы с классификацией типов вредоносного ПО для событий угроз, которые обнаружены на устройствах в организации. При наведении курсора на строку диаграммы отображается общее количество событий вредоносного ПО данного типа.

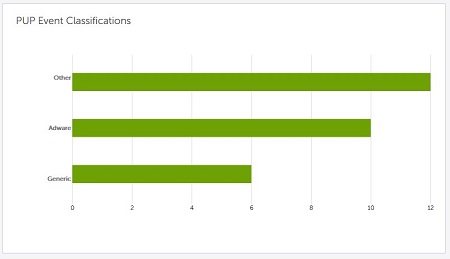

- Классификация событий PUP: Отображает линейчатую диаграмму с каждым типом классификации ПНП для событий угроз, обнаруженных на устройствах в организации. При наведении курсора на строку диаграммы отображается общее количество событий PUP данного типа.

- Список «Топ 10» владельцев файлов с наибольшим количеством событий угроз: отображение списка 10 владельцев файлов, имеющих наибольшее количество событий угроз. Этот виджет отображает события из всех семейств файловых угроз Cylance, а не только события вредоносного ПО или ПНП.

- Список «Топ 10» устройств с наибольшим количеством событий угроз: отображение списка 10 устройств с наибольшим количеством событий угроз. Этот виджет отображает события из всех семейств файловых угроз Cylance, а не только события вредоносного ПО или ПНП.

Сводка по устройству

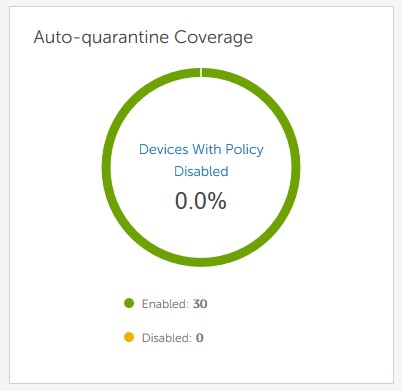

В сводном отчете об устройстве представлены разнообразные критерии важности, относящиеся к устройству. Покрытие автоматического карантина показывает охват предотвращения угроз и может использоваться для демонстрации хода выполнения. Устройства — статистика версии Threat Defense позволяет идентифицировать более старые агенты Threat Defense. Дни автономного режима могут указывать на устройства, которые больше не регистрируются в Threat Defense Console и являются кандидатами на удаление.

- Всего устройств: отображение общего количества устройств в организации. Устройство — это конечная точка с зарегистрированным агентом Threat Defense.

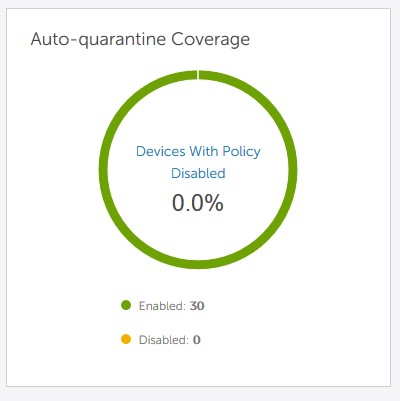

- Автоматическое помещение в карантин: отображение количества устройств с политикой, которая предусматривает автоматическое помещение в карантин при обнаружении как небезопасных, так и аномальных событий; эти устройства считаются включенными. Выключенные устройства подчиняются политике, в которой одна или обе эти опции отключены. На круговой диаграмме отображается процент устройств, подчиняющихся политике с отключенной функцией автоматического помещения в карантин: для небезопасных, аномальных или обоих типов событий.

- Устройства с версией агента Dell Threat Defense: отображение столбчатой диаграммы, представляющей количество устройств, на которых запущена версия агента Threat Defense. При наведении курсора на столбец диаграммы отображается количество устройств, использующих данную версию агента Threat Defense.

- Дни автономной работы: отображение количества устройств, которые были отключены в течение нескольких дней (от 0 до 15 дней, до 61 дня и более). Отображается также столбчатая диаграмма, на которой каждый диапазон дней выделен цветом.

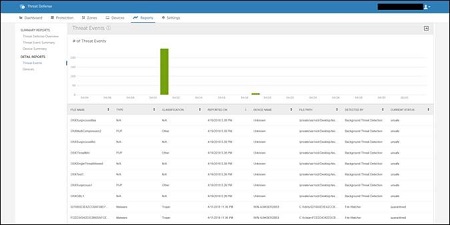

События угроз

Отчет о событиях угроз содержит данные о событиях угроз, обнаруженных в организации. Угрозы группируются по дате «Reported On », то есть по дате, когда консоль получила информацию от устройства об угрозе. Дата в отчете может отличаться от фактической даты события, если устройство не было в сети во время события.

- Число событий угроз: отображение столбчатой диаграммы, на которой показаны события угроз, обнаруженных в организации. При наведении курсора на столбец диаграммы отображается общее количество событий угроз, о которых сообщалось в этот день. Столбчатая диаграмма отображает данные за последние 30 дней.

- Таблица событий угроз: отображение информации о событиях угроз.

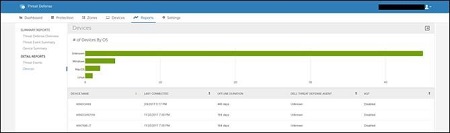

Устройства

Отчет об устройствах показывает, сколько у вас устройств для семейства операционной системы (Windows и macOS).

- Количество устройств по ОС: отображение линейчатой диаграммы с устройствами, организованными по основным группам операционных систем (Windows и macOS). При наведении курсора на полосу на диаграмме отображается общее количество устройств в этой группе операционных систем.

- Таблица устройств: отображение списка имен устройств и сведений об устройствах для устройств в организации.

Settings

Раздел «Настройки» используется для управления политиками устройств, доступом через консоль, настройки обновлений и создания отчетов об аудите. Наиболее распространенными действиями в этом разделе являются добавление пароля на удаление, добавление пользователей консоли, добавление политики устройства, создание отчетов и настройка обновлений. Выберите нужный шаг, чтобы ознакомиться с дополнительными сведениями.

Добавление пароля на удаление

В качестве дополнительного уровня безопасности администратор Dell Threat Defense может заставить устройства Threat Defense запрашивать пароль для удаления приложения. Дополнительную информацию см. в разделе Как добавить или удалить пароль на удаление в Dell Threat Defense.

Добавление пользователей консоли

В базовой конфигурации имеется только первоначальный покупатель, указанный в качестве администратора консоли Dell Threat Defense. Для получения дополнительной информации см. статью Как добавлять пользователей в консоль администратора Dell Threat Defense.

Добавление политики устройства

Политики устройств играют важную роль в функционировании Dell Threat Defense. В базовой конфигурации функции предотвращения угроз повышенной сложности отключены в политике «по умолчанию». Перед развертыванием Threat Defense важно изменить политику «по умолчанию» или создать новую политику. Для получения дополнительной информации см. статью Как изменять политики в Dell Threat Defense.

Создание отчетов

Консоль Dell Threat Defense обеспечивает создание отчета о состоянии угроз в среде. Для получения дополнительной информации см. статью Как создавать отчеты в Dell Threat Defense.

Настройка обновлений

Базовая конфигурация консоли Dell Threat Defense предусматривает автоматическое обновление устройств с установкой последних версий программ. Администратор Threat Defense может дополнительно разворачивать версии для тестирования и пилотных зон перед внедрением в инфраструктуру. Для получения дополнительной информации см. статью Как настраивать обновления в Dell Threat Defense.

Чтобы связаться со службой поддержки, см. Номера телефонов международной службы поддержки Dell Data Security.

Перейдите в TechDirect, чтобы создать запрос на техническую поддержку в режиме онлайн.

Для получения дополнительной информации и ресурсов зарегистрируйтесь на форуме сообщества Dell Security.