Cómo crear un perfil de Netskope

Summary: Se puede crear un perfil de Netskope siguiendo estas instrucciones.

Symptoms

Netskope utiliza perfiles con políticas. En este artículo, se explica cómo crear perfiles para Netskope.

Productos afectados:

Plataforma del administrador de Netskope

Cause

No corresponde.

Resolution

Para crear un perfil:

- En un navegador web, vaya a la consola web de Netskope:

- Centro de datos en los Estados Unidos: https://[TENANT].goskope.com/

- Centro de datos en la Unión Europea: https://[TENANT].eu.goskope.com/

- Centro de datos en Fráncfort: https://[TENANT].de.goskope.com/

- Inicie sesión en la consola web de Netskope.

- Haga clic en Policies.

- En la barra Policies, haga clic en el Perfil que desea crear. Las opciones se pueden clasificar para lo siguiente:

- Prevención de pérdida de datos (DLP)

- Protección contra amenazas

- Web

- Sistema de protección contra intrusiones (IPS)

- Aplicación/plug-in conectado

- Dominio

- Usuario

- Restricción

- Quarantine

- Legal Hold

- Forense

- Ubicación de red

- Haga clic en New Profile en la parte superior izquierda.

Para obtener más información sobre las opciones que se utilizarán para crear un perfil, haga clic en la opción correspondiente.

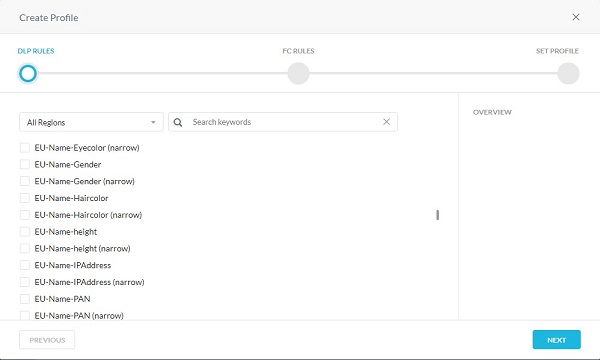

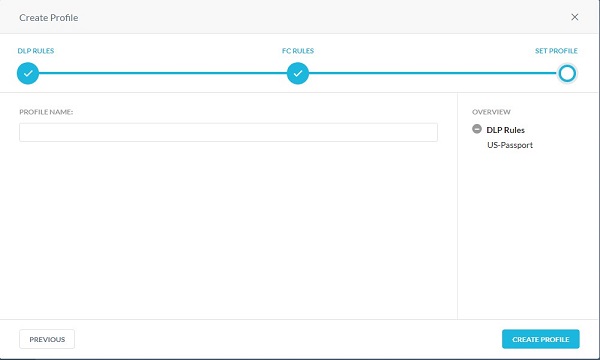

- En el menú Create Profile:

- De manera opcional, haga clic en All Regions y, a continuación, seleccione una región.

- De manera opcional, busque una palabra clave.

- Seleccione una regla.

- Repita los pasos A, B y C hasta que se seleccionen todas las reglas que desea.

- Haga clic en Next.

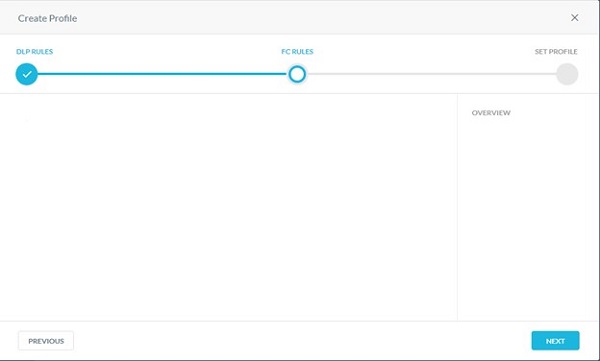

- De manera opcional, seleccione las huellas digitales creadas. Cuando termine, haga clic en Siguiente.

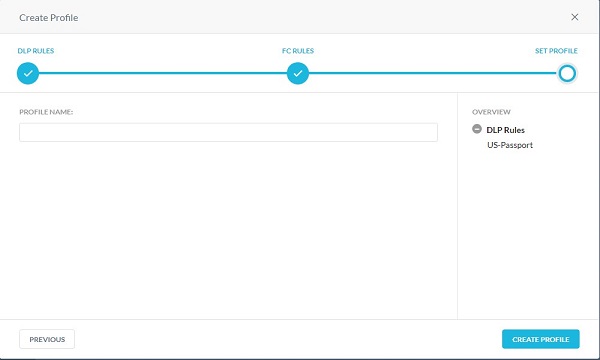

- Complete un nombre de perfil y, a continuación, haga clic en Create Profile.

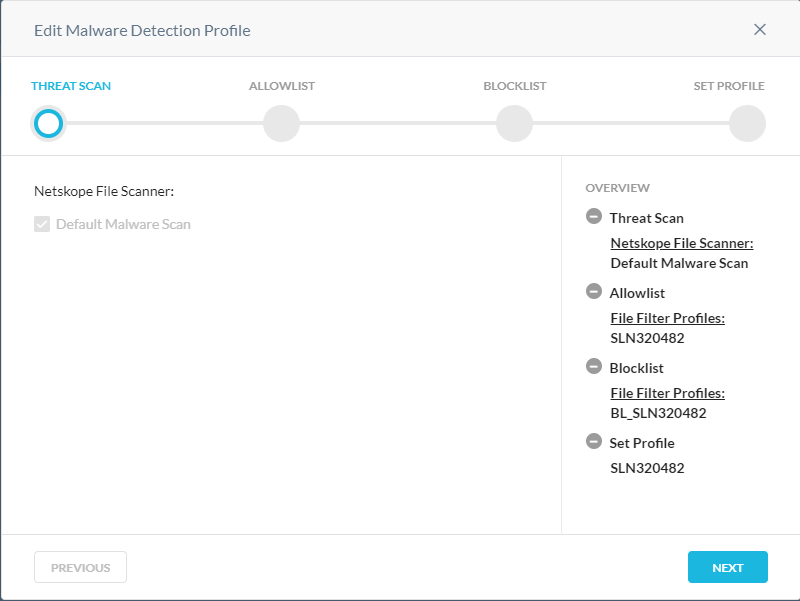

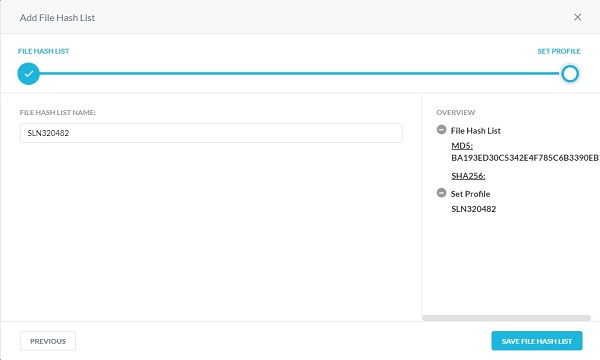

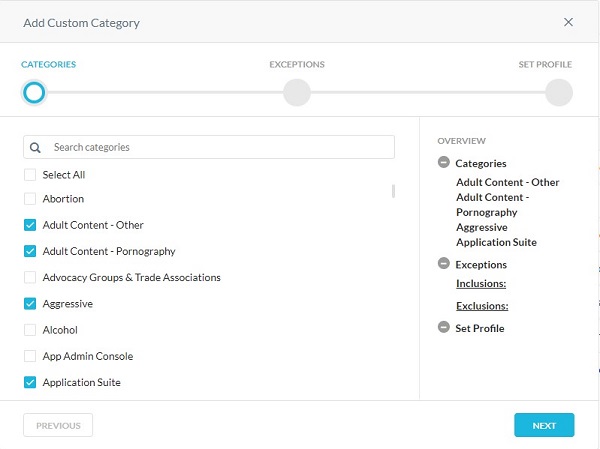

El análisis de malware predeterminado se puede extender mediante la creación de un perfil de detección de malware personalizado. El perfil de detección de malware permite a los usuarios agregar una lista de hash personalizada como una lista de bloqueo y una lista de permitidos. Los hashes maliciosos conocidos que provienen de otras fuentes de inteligencia se pueden incluir en la lista de bloqueo. Los archivos seguros conocidos (por lo general, contenido de propiedad específico de la empresa) se pueden agregar a la lista de permitidos para que Netskope no los marque como sospechosos. Los perfiles de detección de malware personalizados se pueden usar en el flujo de trabajo de creación de políticas de protección en tiempo real.

- De manera opcional, seleccione un análisis diferente y, a continuación, haga clic en Next.

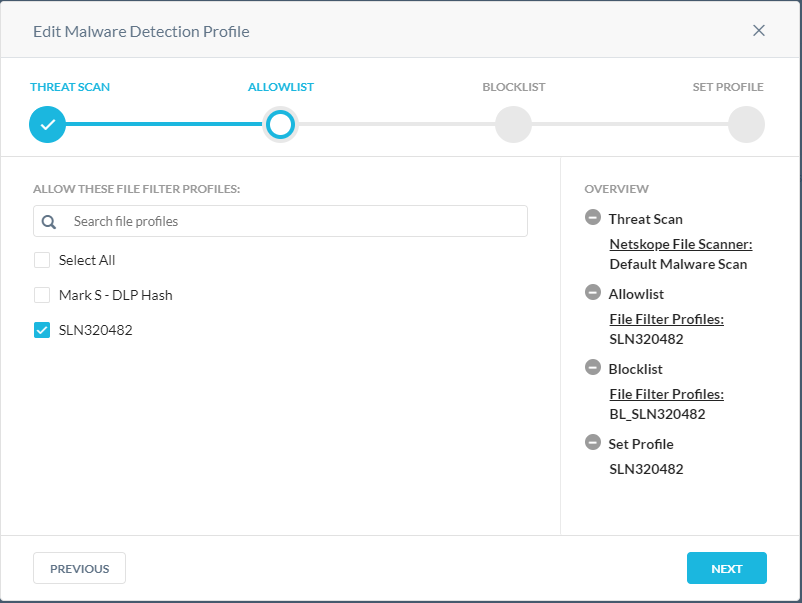

- En el menú Allowlist:

- De manera opcional, haga clic en + Create New para crear un hash de archivo nuevo y, a continuación, vaya al Paso 8.

- Seleccione un hash de archivo para la lista de permitidos.

- Repita los pasos A y B hasta que se seleccionen todos los hashes de archivo deseados.

- Haga clic en Next y, a continuación, vaya al Paso 10.

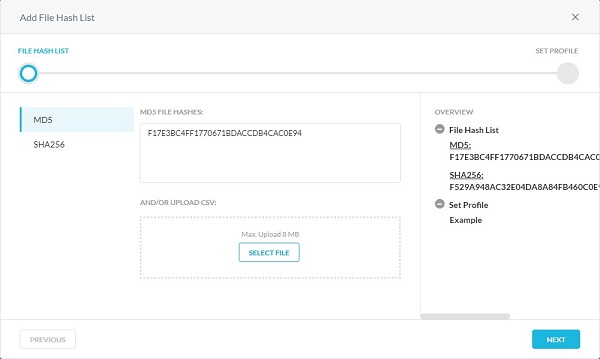

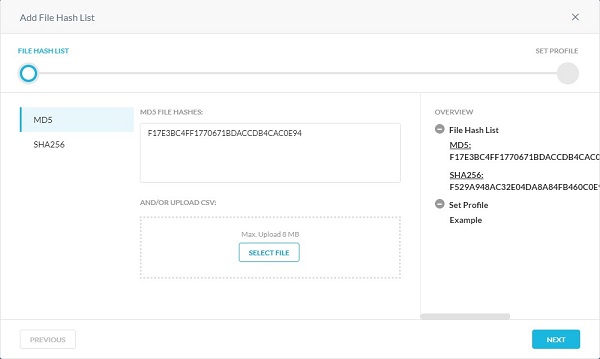

- En el menú Add File Hash List:

- Seleccione SHA256 o MD5.

- Complete el hash de archivo.

- Haga clic en Next.

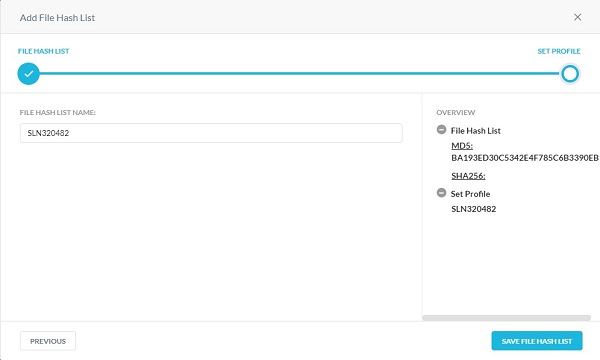

- Ingrese un nombre de lista del hash de archivo y, a continuación, haga clic en Save File Hash List.

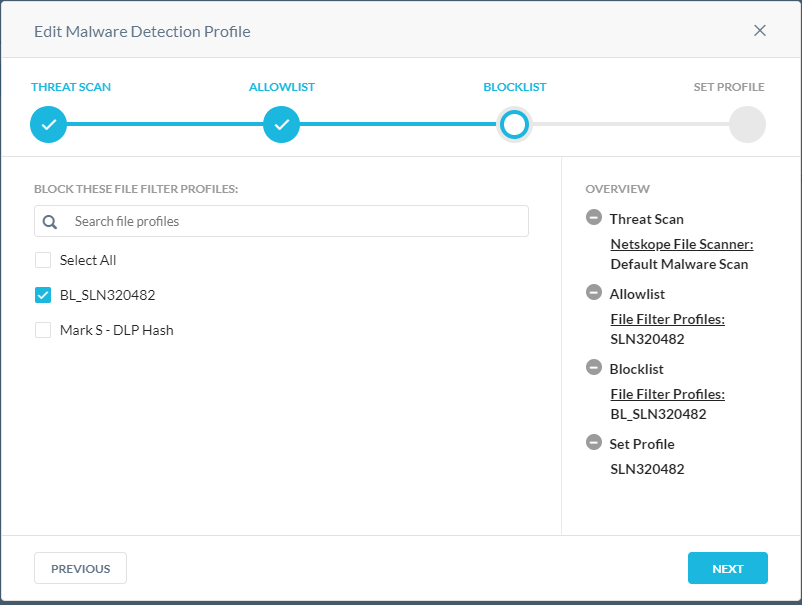

- En el menú Blocklist:

- De manera opcional, haga clic en + Create New para crear un hash de archivo nuevo y, a continuación, vaya al Paso 11.

- Seleccione un hash de archivo para la lista de bloqueo.

- Repita los pasos A y B hasta que se seleccionen todos los hashes de archivo deseados.

- Haga clic en Next y, a continuación, vaya al Paso 13.

- En el menú Add File Hash List:

- Seleccione SHA256 o MD5.

- Complete el hash de archivo.

- Haga clic en Next.

- Ingrese un nombre de lista del hash de archivo y, a continuación, haga clic en Save File Hash List.

- Ingrese un nombre de perfil de detección de malware y, a continuación, haga clic en Save Malware Detection Profile.

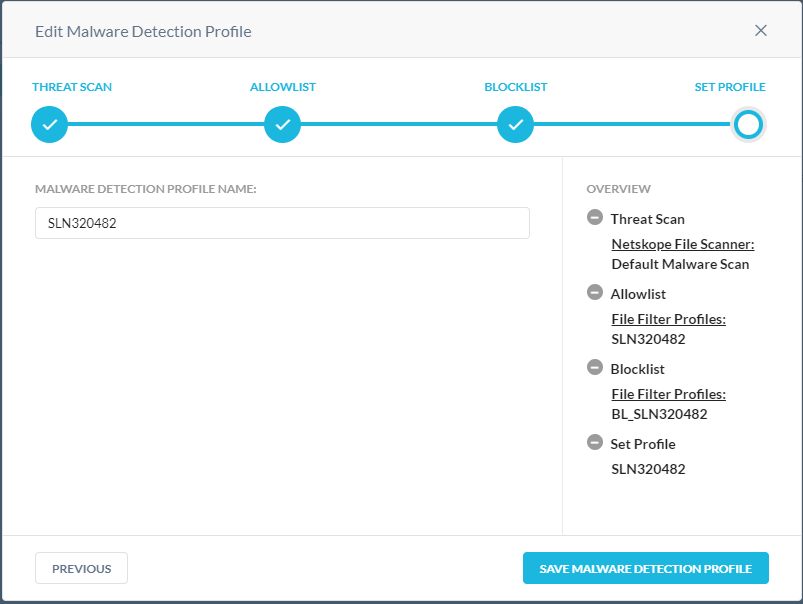

La característica de categoría personalizada ofrece flexibilidad para reemplazar la asignación de la categoría predefinida del localizador uniforme de recursos (URL) de Netskope para una URL determinada o a fin de aumentarla mediante la definición de categorías de URL personalizadas. Esto es útil en situaciones en las que la categoría de URL predefinida de Netskope no cuenta con una asignación para una dirección URL (no categorizada).

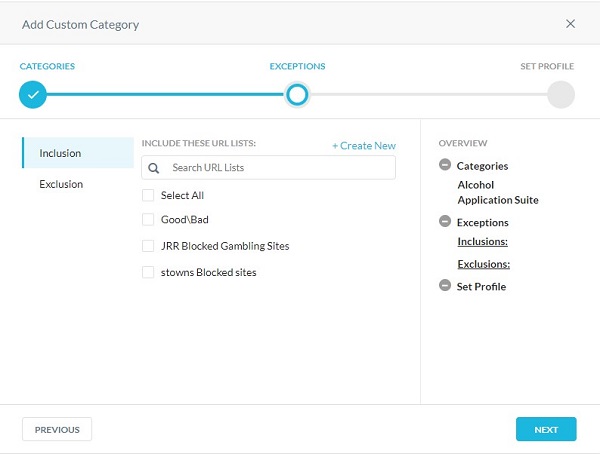

- En el menú Categories:

- Seleccione las categorías que desea bloquear.

- Haga clic en Next.

- En el menú Exceptions:

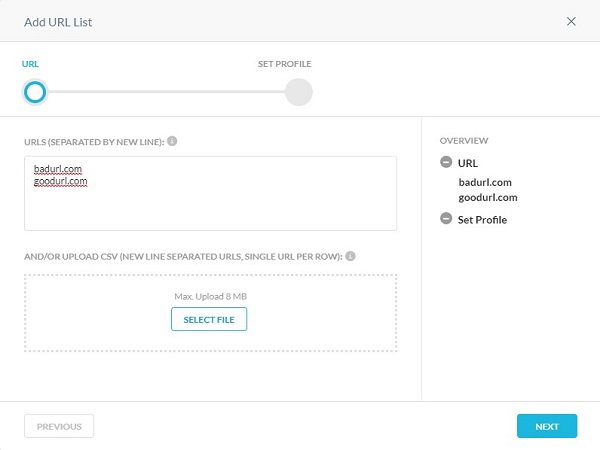

- De manera opcional, haga clic en + Create New para agregar direcciones URL personalizadas y, luego, vaya al Paso 8.

- Seleccione las direcciones URL que desea incluir o excluir.

- Haga clic en Next y, a continuación, vaya al Paso 9.

- Indique las direcciones URL que desee agregar a la lista de Inclusión o Exclusión y, a continuación, haga clic en Next.

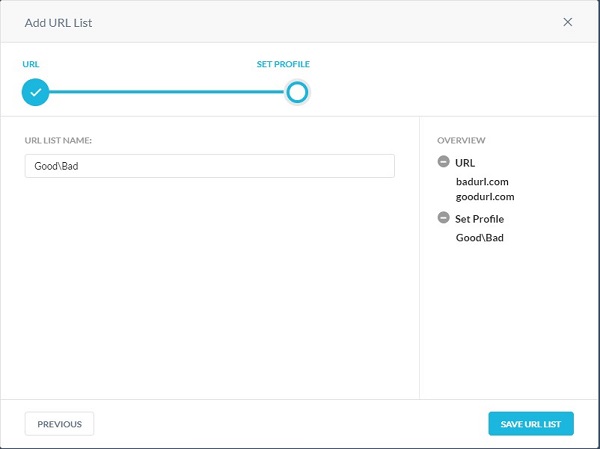

- Complete un nombre de lista de URL y, a continuación, haga clic en Save URL List.

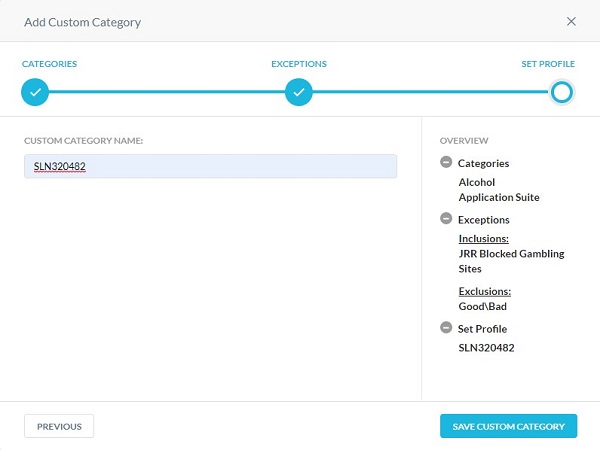

- Ingrese un nombre de categoría personalizado y, a continuación, haga clic en Save Custom Category.

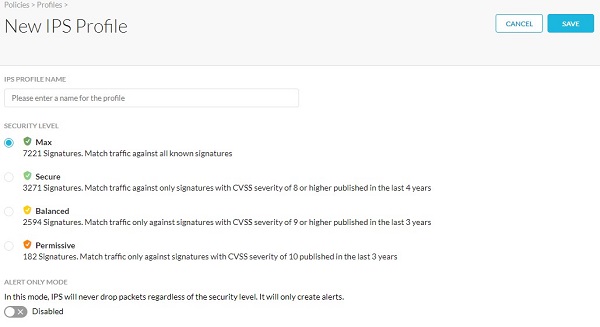

- En el menú New IPS Profile:

- Complete un nombre de perfil de IPS.

- Seleccione un Security Level.

- De manera opcional, seleccione Alert Only Mode.

- Haga clic en Save.

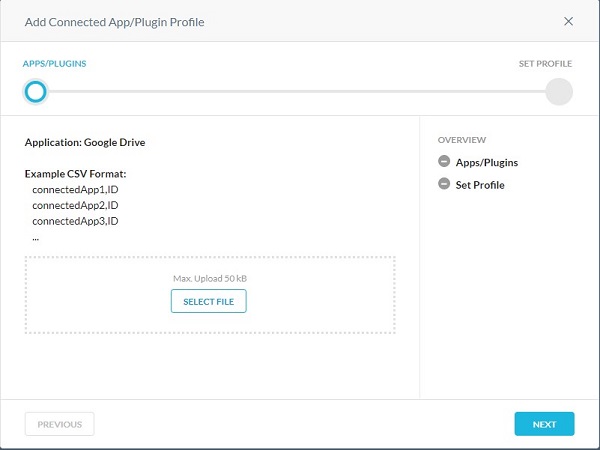

El perfil Connected App/Plugin le permite crear un perfil que se compone de una lista personalizada de aplicaciones y plug-ins de Google. Utilice este perfil para detectar e impedir que los usuarios instalen las aplicaciones de otros fabricantes que agregan en Google.

- Haga clic en New Connected App/Plugin Profile.

- Haga clic en Select File para cargar el archivo .csv que consta de la lista de aplicaciones/plug-ins e ID conectados y, a continuación, haga clic en Next.

- El formato del archivo .csv debe ser como se indica a continuación:

- connectedApp1,ID

- connectedApp2,ID

- connectedApp3,ID

- Inicie sesión en el sitio web de Google App Engine con el nombre de usuario y la contraseña de su cuenta de Google. Vea la lista de aplicaciones de App Engine en la página My Applications. El ID de aplicación de cada aplicación se muestra en la columna Application.

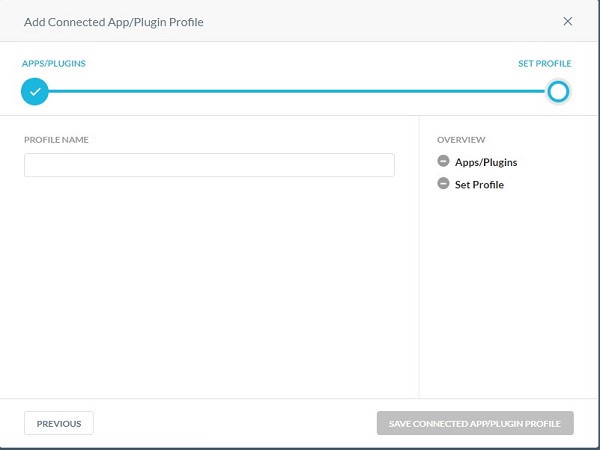

- Ingrese un nombre de perfil y, a continuación, haga clic en Save Connected App/Plugin Profile.

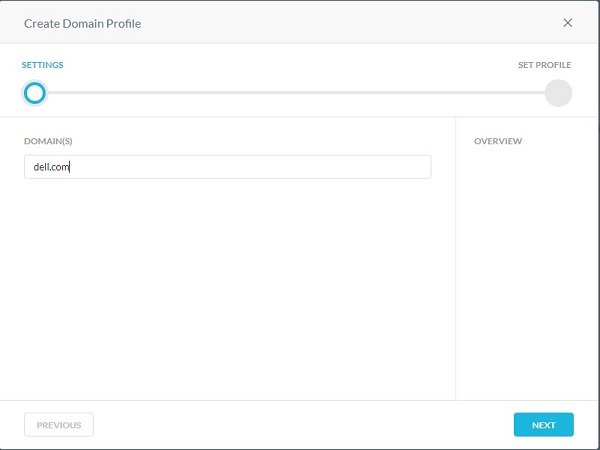

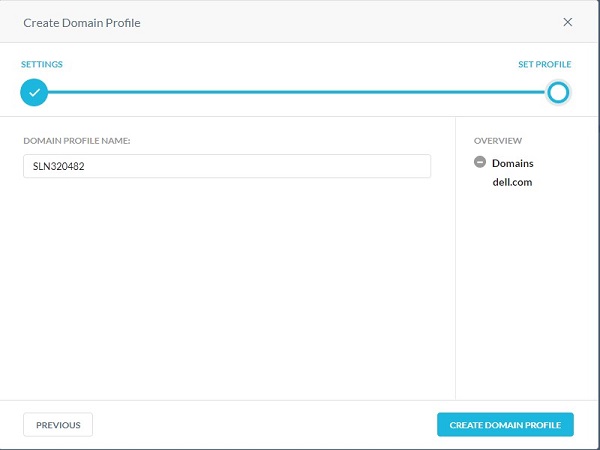

El perfil de dominio se utiliza con la finalidad de definir cuentas de dominio externas para el correo electrónico. El perfil de dominio funciona con aplicaciones de protección habilitadas para la interfaz de programación de aplicaciones (API), como Gmail y Microsoft 365 Outlook.com. Como parte del asistente de definición de políticas, puede analizar mensajes de correo electrónico que se envían a dominios externos, como xyz.com o abc.com.

- Complete el dominio y, a continuación, haga clic en Next.

- Complete un nombre de perfil de dominio y, a continuación, haga clic en Create Domain Profile.

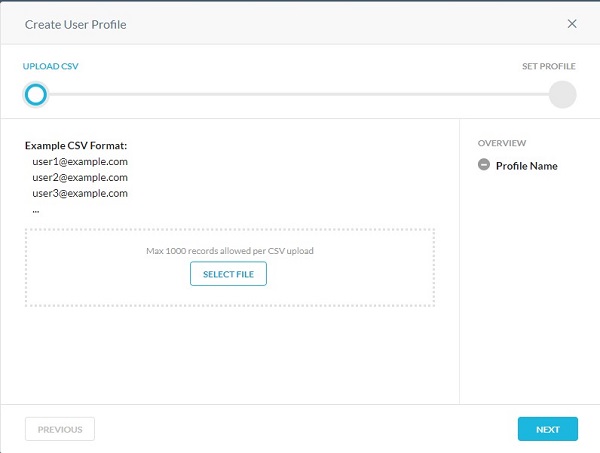

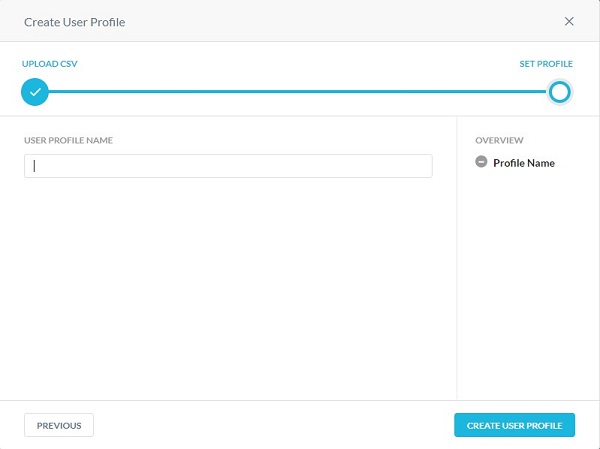

El perfil de usuario se utiliza para seleccionar un perfil de usuario en lugar de todos los usuarios o grupos de usuarios en una política de protección habilitada para la interfaz de programación de aplicaciones (API). Los perfiles de usuario permiten cargar un archivo de valor separado por comas (CSV) con todas las direcciones de correo electrónico de los usuarios para incluir o excluir en un análisis de infracciones de políticas.

- En el menú Upload CSV:

- Haga clic en Select File.

- Vaya al archivo CSV de las direcciones de correo electrónico del usuario y, a continuación, haga doble clic en él.

- Haga clic en Next.

- Ingrese un nombre de perfil de usuario y, a continuación, haga clic en Create User Profile.

Un perfil de restricción se utiliza en políticas de protección en tiempo real. Los perfiles de restricción determinan lo que puede hacer un usuario para una actividad específica en una aplicación. En el caso de Amazon S3, las restricciones detectan y evitan actividades de amenazas internas.

Por ejemplo:

- Los usuarios pueden compartir contenido solo dentro de la empresa desde Google Drive u omitir la inspección si el usuario está iniciando sesión en su instancia personal de Gmail.

- Los usuarios no pueden copiar ni sincronizar datos de depósitos de propiedad corporativa de Amazon S3 a depósitos personales o no corporativos de Amazon S3.

Los perfiles de restricción de usuario y almacenamiento se pueden aplicar a actividades específicas cuando se crea una política de protección en tiempo real para una aplicación. Haga clic en el perfil correspondiente para obtener más información.

- En el menú Create User Constraint Profile:

- Complete el nombre del perfil de restricción.

- Seleccione el tipo de coincidencia.

- Complete el dominio de correo electrónico.

- De manera opcional, haga clic en + Add Another y, a continuación, repita los pasos B y C hasta completar todas las direcciones de correo electrónico deseadas.

- Haga clic en Save Constraint Profile.

- El dominio de correo electrónico se puede completar con un comodín antes de que el dominio bloquee o permita un dominio completo. Por ejemplo: *@dell.com.

- Por ejemplo, para impedir que los usuarios compartan archivos fuera de la empresa, especifique la dirección de correo electrónico Does not match con el valor *@dell.com.

- Haga clic en la pestaña Storage.

- Haga clic en New Storage Constraint Profile.

- En el menú Create Storage Constraint Profile:

- Complete el nombre del perfil de restricción.

- Seleccione el Match Type.

- Seleccione los depósitos de Amazon S3 que se harán coincidir.

- Haga clic en Save Constraint Profile.

Un perfil de cuarentena se utiliza para especificar el lugar en el que se debe poner en cuarentena el archivo cuando hay una acción de política de cuarentena. Utilice archivos de desecho para reemplazar el contenido del archivo original. Se conserva el nombre y la extensión del archivo original.

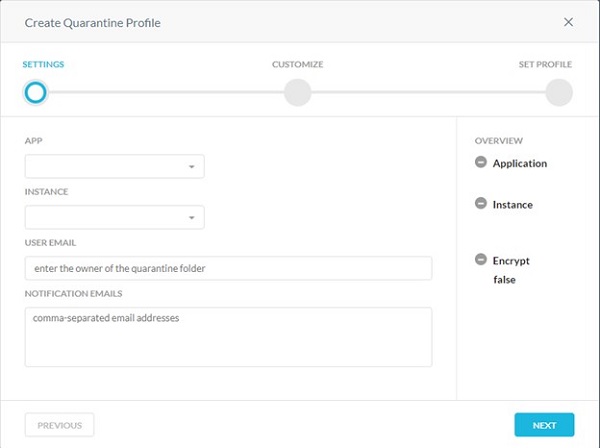

- En el menú Settings:

- Seleccione una App.

- Seleccione una Instance.

- Ingrese el correo electrónico del usuario que será el propietario de la carpeta de cuarentena.

- Ingrese las direcciones de correo electrónico separadas por comas para recibir notificaciones cuando se cargue un archivo en la carpeta de cuarentena.

- Haga clic en Next.

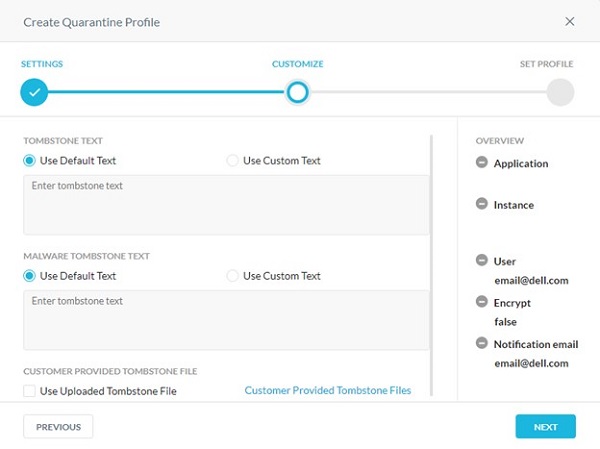

- En el menú Customize:

- Seleccione el texto de desecho Default o Custom.

- Si seleccionó Custom Text, complete el texto de desecho personalizado. De lo contrario, continúe con el Paso C.

- Seleccione el texto de desecho de malware Default o Custom.

- Si seleccionó Custom Text, complete el texto de desecho de malware personalizado. De lo contrario, continúe con el Paso E.

- De manera opcional, seleccione Use Uploaded Tombstone File.

- De manera opcional, haga clic en Customer Provided Tombstone Files y, a continuación, vaya al Paso 8.

- Haga clic en Next y, a continuación, vaya al Paso 9.

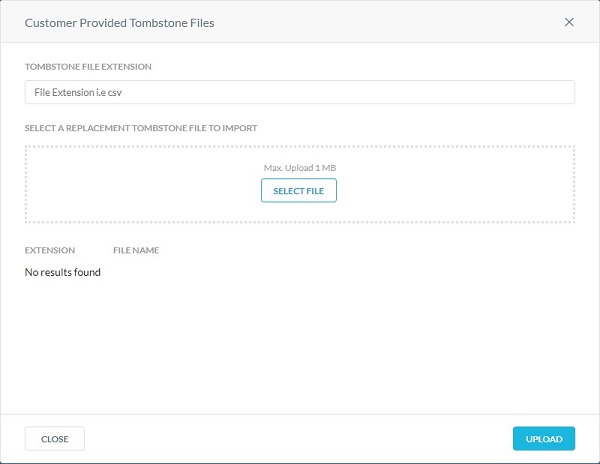

- En el menú Customer Provided Tombstone Files:

- Complete una extensión de archivo de desecho.

- Haga clic en Select File para cargar un archivo de desecho.

- Haga clic en Upload (Cargar).

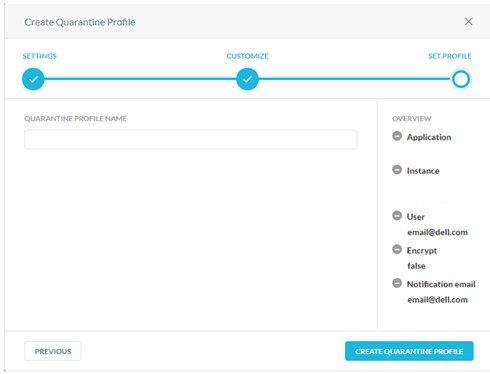

- Ingrese un nombre de perfil de cuarentena y, a continuación, haga clic en Create Quarantine Profile.

La retención para asuntos legales es un proceso que utiliza una empresa para conservar todas las formas de información pertinente cuando se prevé razonablemente un proceso judicial. Se utiliza un perfil de retención para asuntos legales con el fin de especificar dónde se deben conservar los archivos con fines legales.

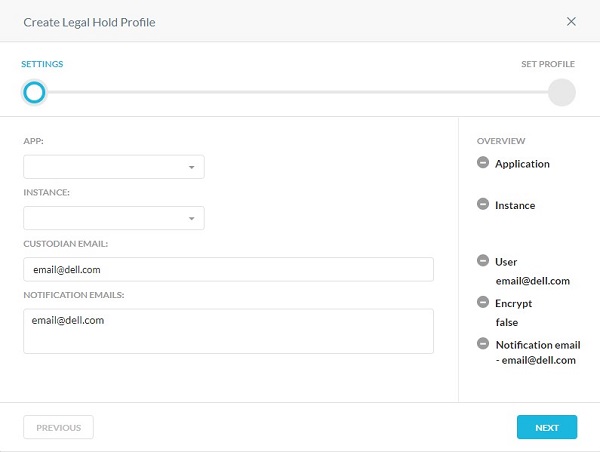

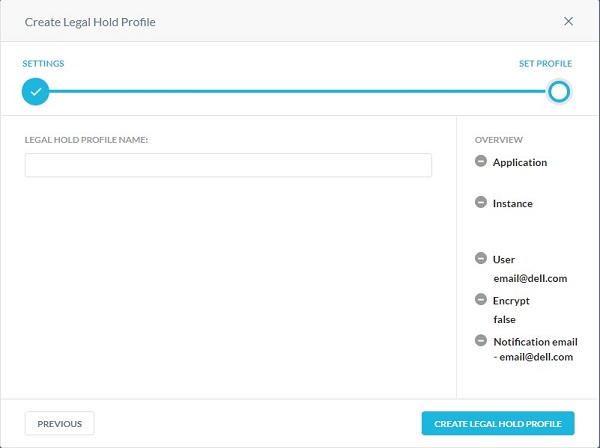

- En el menú Create Legal Hold Profile Settings:

- Seleccione la aplicación donde desea que los archivos se carguen para fines de retención para asuntos legales.

- Seleccione la instancia de la aplicación.

- Ingrese un correo electrónico de custodio, quien será propietario de la carpeta de retención para asuntos legales.

- Complete los correos electrónicos de notificación de los administradores que deben recibir una notificación cuando se carga un archivo en la carpeta de retención para asuntos legales.

- Haga clic en Next.

- Para obtener más información sobre la creación de una instancia, consulte Cómo crear instancias de protección habilitadas para la API de Netskope.

- Antes de configurar un perfil de retención para asuntos legales para las aplicaciones de Microsoft 365 OneDrive/SharePoint, el custodio debe iniciar sesión en la cuenta de Microsoft 365 y configurar la aplicación OneDrive/SharePoint.

- Para la aplicación Slack for Enterprise, la dirección de correo electrónico debe ser la misma que ingresó durante la configuración de la instancia de Slack for Enterprise.

- Ingrese un nombre de perfil de retención para asuntos legales y, a continuación, haga clic en Create Legal Hold Profile.

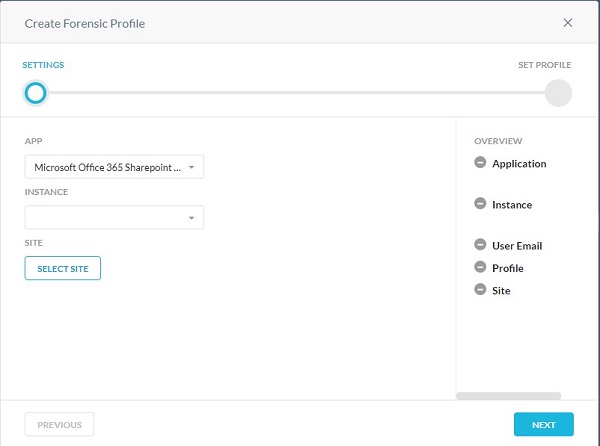

Esta característica proporciona los detalles forenses de prevención de pérdida de datos (DLP) cuando una política activa una violación. La información forense puede contener contenido confidencial. Con el fin de mantener la privacidad, debe seleccionar un perfil forense para almacenar la información forense.

- En el menú Create Forensic Profile:

- Seleccione la aplicación para la cual desea habilitar la administración de incidentes.

- Seleccione la instancia de la aplicación.

- Complete la información específica de la aplicación.

- Haga clic en Next.

- El Paso 6C cambia según la aplicación elegida. Esta información se utiliza para identificar los datos que se analizarán.

- Para obtener más información sobre la creación de una instancia, consulte Cómo crear instancias de protección habilitadas para la API de Netskope.

- Si utiliza Microsoft Azure, complete el nombre de la cuenta de almacenamiento de Azure. Para localizar el nombre de la cuenta de almacenamiento, inicie sesión en portal.azure.com. Vaya a All services > Storage > Storage Account. La página muestra una lista de cuentas de almacenamiento. Ingrese el nombre del contenedor de Azure. Netskope carga el archivo forense en este contenedor. Para localizar el nombre del contenedor, inicie sesión en portal.azure.com. Vaya a All services > Storage > Storage Account. La página muestra una lista de cuentas de almacenamiento. Haga clic en el nombre de una cuenta de almacenamiento y, a continuación, vaya a Blob service > Blobs. La página muestra una lista de contenedores.

- Antes de configurar un perfil forense para la aplicación Microsoft 365 OneDrive, el propietario debe iniciar sesión en la cuenta de Microsoft 365 y configurar la aplicación OneDrive.

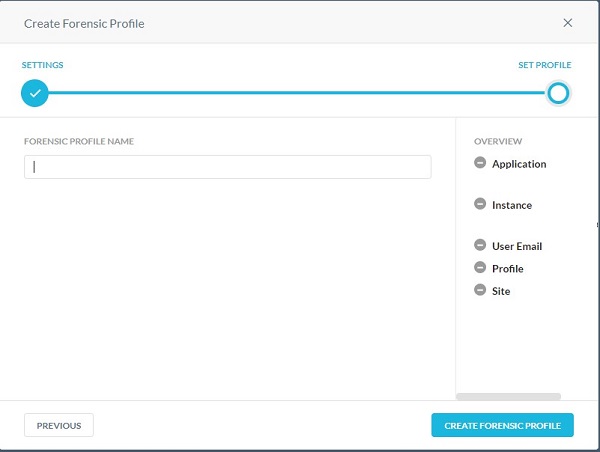

- Complete el nombre del perfil forense y, a continuación, haga clic en Create Forensic Profile.

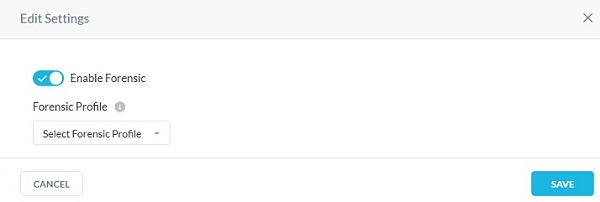

- Haga clic en Settings (Configuración).

- Haga clic en Incident Management.

- En el menú Edit Settings:

- Haga clic para habilitar el perfil forense.

- Seleccione un perfil forense.

- Haga clic en Save.

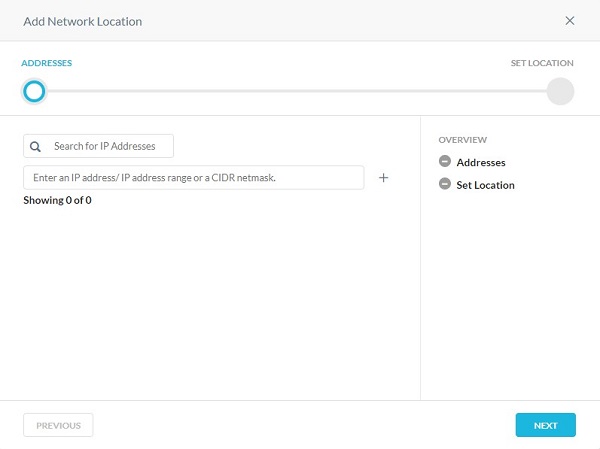

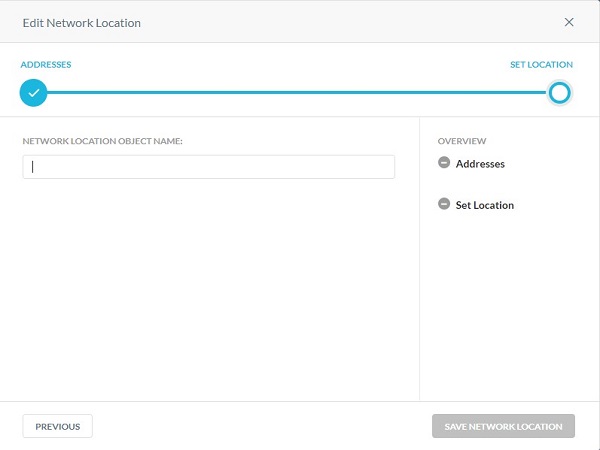

Puede agregar una ubicación de red de un único objeto o de varios objetos.

- En el menú Addresses:

- Complete una dirección IP, un rango de direcciones IP o una máscara de red de enrutamiento entre dominios sin clases (CIDR).

- Haga clic en + a la derecha.

- Haga clic en Next.

- Complete el nombre del objeto de ubicación de red y, a continuación, haga clic en Save Network Location.

Para comunicarse con el equipo de soporte, consulte los números de teléfono de soporte internacionales de Dell Data Security.

Vaya a TechDirect para generar una solicitud de soporte técnico en línea.

Para obtener información y recursos adicionales, únase al foro de la comunidad de seguridad de Dell.