Article Number: 000126835

Come modificare le policy in Dell Threat Defense

Summary: Seguire queste istruzioni per modificare le policy di Dell Threat Defense.

Article Content

Symptoms

Nota:

- A maggio 2022, Dell Threat Defense ha raggiunto la fine della manutenzione. Questo prodotto e i relativi articoli non vengono più aggiornati da Dell. Per ulteriori informazioni, consultare Policy sul ciclo di vita del prodotto (fine del supporto/fine del ciclo di vita) per Dell Data Security. Per eventuali domande sugli articoli alternativi, rivolgersi al proprio team di vendita o contattare endpointsecurity@dell.com.

- Fare riferimento alla pagina Sicurezza degli endpoint per ulteriori informazioni sui prodotti correnti.

Questo articolo illustra come modificare le policy di Dell Threat Defense.

Prodotti interessati:

Dell Threat Defense

Cause

Non applicabile.

Resolution

Dell Threat Defense utilizza policy per gestire il comportamento dell'engine di Advanced Threat Prevention (ATP) sugli endpoint. È importante modificare la policy predefinita o crearne una nuova prima di implementare Threat Defense.

Nota: per ulteriori informazioni sulle policy consigliate e la definizione delle policy, consultare Raccomandazioni per le policy di Dell Threat Defense.

Per modificare una policy:

- Da un web browser accedere alla console di amministrazione di Dell Threat Defense all'indirizzo:

- Nord America: https://dellthreatdefense.cylance.com/login

- Europa: https://dellthreatdefense-eu.cylance.com

- Asia-Pacifico: https://dellthreatdefense-au.cylance.com

- Nord America: https://dellthreatdefense.cylance.com/login

- Accedere alla console di amministrazione di Dell Threat Defense.

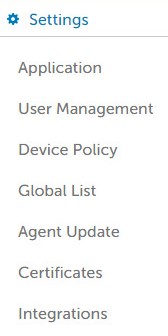

- Nella console cliccare sulla scheda Settings.

- In Settings, cliccare su Device Policy.

- Cliccare su Add New Policy.

Nota: Dell consiglia di impostare le policy in una configurazione "Learning Mode" per addestrare Dell Threat Defense all'ambiente prima di passare a una configurazione "Protect Mode". Per ulteriori informazioni sulle policy consigliate e la definizione delle policy, consultare Raccomandazioni per le policy di Dell Threat Defense.

- Compilare il campo Policy Name (Nome criterio).

- In File Type Executable selezionare:

- Auto Quarantine with Execution Control per mettere automaticamente in quarantena gli elementi contrassegnati come non sicuri.

- Auto Quarantine with Execution Control per mettere automaticamente in quarantena gli elementi contrassegnati come sospetti.

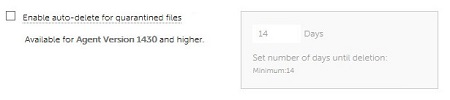

- Enable auto-delete for quarantined files per eliminare automaticamente i file in quarantena dopo un minimo di 14 giorni e fino a un massimo di 365 giorni.

- Auto Upload per caricare elementi contrassegnati come non sicuri su InfinityCloud di Cylance per fornire maggiori dati utili a valutare il problema.

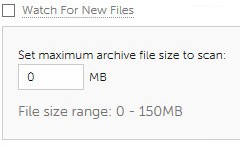

Nota: per facilitare la gestione dell'utilizzo della larghezza di banda, ogni giorno è previsto un limite di caricamento di 250 MB per dispositivo. Inoltre, qualsiasi file di minaccia di dimensioni superiori a 51 non viene caricato su InfinityCloud per l'analisi.

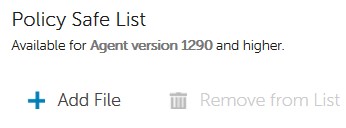

- In Policy Safe List, cliccare su Add File se uno dei file deve essere inserito nell'elenco dei file considerati sicuri dal rilevamento delle minacce.

- Cliccare sulla scheda Protection Settings.

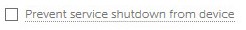

- Selezionare Prevent service shutdown from device per impedire la possibilità di interrompere localmente il servizio Threat Defense.

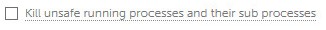

- Selezionare Kill unsafe running processes and their sub processes in modo che Threat Defense termini automaticamente qualsiasi processo classificato come non sicuro.

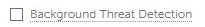

- Selezionare Background Threat Detection per fare in modo che Threat Defense verifichi automaticamente la presenza di minacce dormienti nei file eseguibili.

- Selezionare Watch For New Files per fare in modo che Threat Defense verifichi la presenza di minacce in file eseguibili nuovi o modificati.

- Selezionare Copy File Samples per fare in modo che Threat Defense copi le minacce in un repository definito a scopo di ricerca.

- Selezionare la scheda Agent Settings.

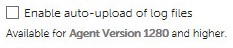

- Selezionare Enable auto-upload of log files per inviare automaticamente i registri del dispositivo al supporto Cylance.

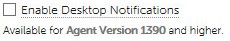

- Selezionare Enable Desktop Notifications per visualizzare un avviso quando vengono trovati file sospetti o non sicuri.

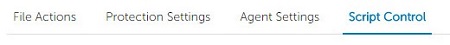

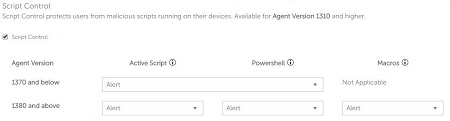

- Cliccare sulla scheda Script Control.

- Selezionare Script Control per abilitare il monitoraggio di PowerShell e degli script attivi.

- Se la funzione Script Control è abilitata, specificare se Threat Defense deve avvisare (opzione Alert) o bloccare (opzione Block) l'elemento quando viene rilevato.

- Se Script Control è abilitato, specificare se Disable Script Control deve essere abilitato.

- Inserire il percorso relativo di tutte le cartelle da escludere da Script Control in Folder Exclusions (includes subfolders).

Nota: per ulteriori informazioni sui percorsi relativi, consultare la sezione Esclusioni cartelle (include le sottocartelle) dell'articoloRaccomandazioni per le policy di Dell Threat Defense.

- Una volta configurate tutte le impostazioni, cliccare su Create.

Nota: è possibile modificare le policy in qualsiasi momento cliccando sul nome della policy da modificare in Device Policy. Eventuali modifiche alle policy vengono comunicate ai dispositivi tramite data.cylance.com sulla porta 443.

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.

Additional Information

Videos

Article Properties

Affected Product

Dell Threat Defense

Last Published Date

19 Dec 2022

Version

8

Article Type

Solution