Article Number: 000126835

Modyfikowanie zasad w programie Dell Threat Defense

Summary: Zasady programu Dell Threat Defense można zmienić, postępując zgodnie z poniższymi instrukcjami.

Article Content

Symptoms

- W maju 2022 r. oprogramowanie Dell Threat Defense osiągnęło koniec konserwacji. Ten produkt i związane z nim artykuły nie są już aktualizowane przez Dell. Aby uzyskać więcej informacji, zobacz artykuł Zasady dotyczące cyklu życia produktu (koniec wsparcia technicznego / koniec przydatności do użycia) dla programu Dell Data Security. Jeśli masz pytania dotyczące innych artykułów, skontaktuj się z działem sprzedaży lub napisz wiadomość na adres endpointsecurity@dell.com.

- Aby uzyskać dodatkowe informacje na temat aktualnych produktów, zobacz Endpoint Security.

W tym artykule opisano sposób modyfikowania zasad programu Dell Threat Defense.

Dotyczy produktów:

Dell Threat Defense

Cause

Nie dotyczy.

Resolution

Program Dell Threat Defense używa zasad w celu zarządzania działaniem silnika zapobiegania zaawansowanym zagrożeniom (ATP) w punktach końcowych. Przed wdrożeniem programu Threat Defense koniecznie trzeba zmodyfikować zasadę „domyślną” lub utworzyć nowe zasady.

Aby zmodyfikować zasady:

- Z poziomu przeglądarki internetowej przejdź do konsoli administracyjnej Dell Threat Defense pod adresem:

- Ameryka Północna: https://dellthreatdefense.cylance.com/Login

- Europa: https://dellthreatdefense-eu.cylance.com

- Azja i region Pacyfiku: https://dellthreatdefense-au.cylance.com

- Ameryka Północna: https://dellthreatdefense.cylance.com/Login

- Zaloguj się do konsoli administracyjnej Dell Threat Defense.

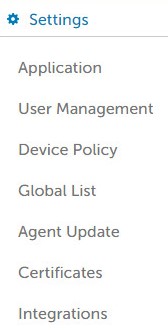

- W konsoli kliknij kartę Ustawienia.

- W obszarze Ustawienia kliknij opcję Zasady urządzeń.

- Kliknij polecenie Dodaj nowe zasady.

- Wypełnij pole Policy Name (Nazwa zasady).

- W obszarze wykonywalnego typu pliku zaznacz opcję:

- Automatyczna kwarantanna z funkcją kontroli wykonania, aby aktywować automatyczną kwarantannę elementów oznaczonych jako niebezpieczne.

- Automatyczna kwarantanna z funkcją kontroli wykonania, aby aktywować automatyczną kwarantannę elementów oznaczonych jako nietypowe.

- Zaznacz pole Włącz automatyczne usuwanie plików poddanych kwarantannie w celu automatycznego usuwania plików poddanych kwarantannie po upływie co najmniej 14 dni, a maksymalnie 365 dni.

- Zaznacz pole Automatyczne przesyłanie, aby przesyłać elementy oznaczone jako niebezpieczne do InfinityCloud Cylance w celu dostarczenia dodatkowych danych, które pomogą w weryfikacji.

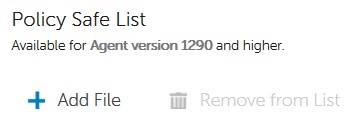

- W obszarze Lista bezpiecznych dla zasady kliknij opcję Dodaj plik, jeśli trzeba dodać jakieś pliki do listy plików bezpiecznych, które nie będą poddawane procedurze wykrywania zagrożeń.

- Kliknij kartę Ustawienia ochrony.

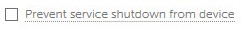

- Zaznacz opcję Zapobiegaj zamknięciu usługi z urządzenia, aby zapobiec możliwości lokalnego zakończenia usługi Threat Defense.

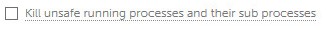

- Zaznacz pole Zamykaj niebezpieczne uruchomione procesy i ich procesy podrzędne, aby program Threat Defense automatycznie kończył wszelkie procesy sklasyfikowane jako niebezpieczne.

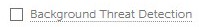

- Zaznacz pole Wykrywanie zagrożeń w tle, aby program Threat Defense automatycznie sprawdzał pliki wykonywalne pod kątem zagrożeń.

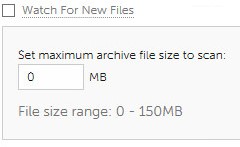

- Zaznacz pole Obserwuj nowe pliki, aby program Threat Defense sprawdzał nowe lub zmodyfikowane pliki wykonywalne pod kątem zagrożeń.

- Zaznacz pole Kopiuj przykładowe pliki, aby program Threat Defense kopiował zagrożenia do zdefiniowanego repozytorium w celu zbadania.

- Sprawdź kartę Ustawienia agenta.

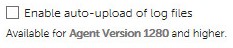

- Zaznacz opcję Włącz automatyczne przesyłanie plików dziennika, aby automatycznie przesyłać dzienniki urządzeń do działu pomocy technicznej Cylance.

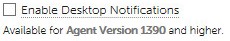

- Zaznacz opcję Włącz powiadomienia na pulpicie, aby zezwolić na monity dotyczące nietypowych lub niebezpiecznych plików.

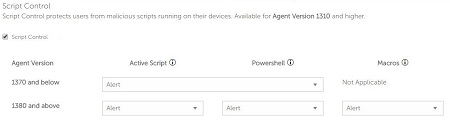

- Kliknij kartę Kontrola skryptów.

- Zaznacz opcję Kontrola skryptów, aby włączyć monitorowanie programu PowerShell i aktywnych skryptów.

- Jeśli funkcja kontroli skryptów jest włączona, należy określić, czy program Threat Defense powinien ostrzegać, czy blokować plik w przypadku wykrycia zagrożenia.

- Jeśli funkcja kontroli skryptów jest włączona, określ, czy funkcja Wyłącz sterowanie skryptami powinna być włączona.

- Wypełnij pole Wykluczenia folderów (wraz z podfolderami), wpisując ścieżkę względną wszystkich folderów, które mają być wyłączone z kontroli skryptów.

- Po skonfigurowaniu wszystkich ustawień kliknij przycisk Utwórz.

Aby skontaktować się z pomocą techniczną, przejdź do sekcji Numery telefonów międzynarodowej pomocy technicznej Dell Data Security.

Przejdź do TechDirect, aby wygenerować zgłoszenie online do pomocy technicznej.

Aby uzyskać dodatkowe informacje i zasoby, dołącz do Forum społeczności Dell Security.

Additional Information

Videos

Article Properties

Affected Product

Dell Threat Defense

Last Published Date

19 Dec 2022

Version

8

Article Type

Solution