Come creare esclusioni o inclusioni per VMware Carbon Black Cloud

Zusammenfassung: è possibile configurare le esclusioni e le inclusioni di VMware Carbon Black attenendosi a queste istruzioni.

Weisungen

VMware Carbon Black utilizza Reputation e regole Permissions per gestire le esclusioni (Approved List) e le inclusioni (Banned List) NGAV (Next Generation Anti-Virus). VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced e VMware Carbon Black Cloud Enterprise utilizzano la funzionalità EDR (Endpoint Detection and Response). Tale funzionalità EDR è influenzata anche da Reputation e regole Permissions. Questo articolo illustra agli amministratori come impostare questi valori unitamente ad alcune avvertenze importanti.

Prodotti interessati:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

Sistemi operativi interessati:

Windows

Mac

Linux

VMware Carbon Black Onboarding Parte 3: policy e gruppi

Durata: 03:37

Sottotitoli: Disponibile in più lingue

VMware Carbon Black Cloud utilizza una combinazione di opzioni Policies e Reputation per determinare le operazioni da eseguire.

Cliccare sull'argomento appropriato per ulteriori informazioni.

Le policy di VMware Carbon Black Cloud Prevention sono diverse da quelle di VMware Carbon Black Cloud Standard, Advanced ed Enterprise. Per maggiori informazioni, cliccare sul prodotto appropriato.

La funzione Prevention di VMware Carbon Black Cloud fornisce un approccio semplificato alle regole Permissions e alle regole Blocking and Isolation in quanto non utilizza la funzionalità EDR.

Cliccare sull'argomento appropriato per ulteriori informazioni.

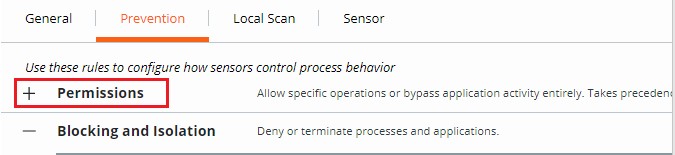

Le regole Permissions determinano le operazioni che le applicazioni possono eseguire nei percorsi specificati.

Tali regole si basano sul percorso e hanno la precedenza sulle regole Blocking and Isolation e su Reputation.

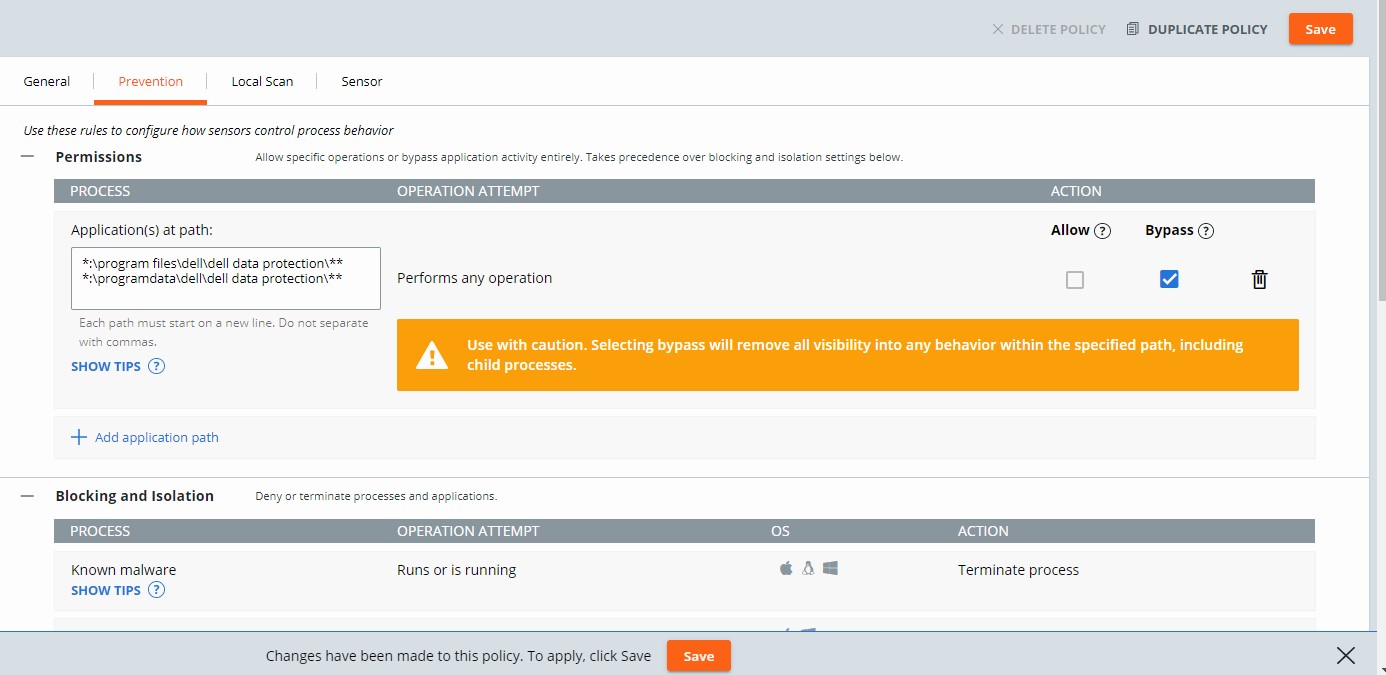

Per creare una regola Permissions:

- In un web browser, accedere a [REGION].conferdeploy.net.

- Americhe = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Accedere a VMware Carbon Black Cloud.

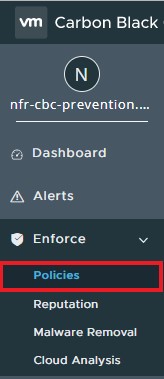

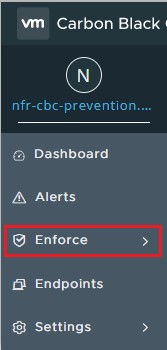

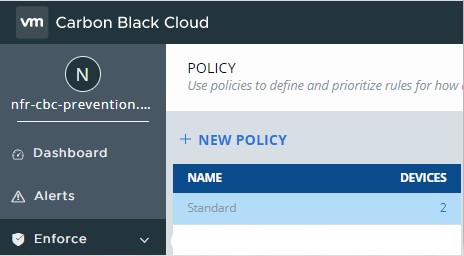

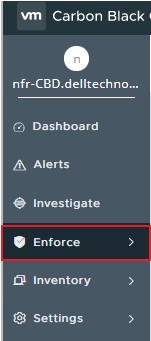

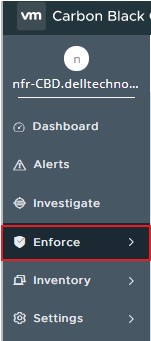

- Nel riquadro a sinistra, cliccare su Enforce.

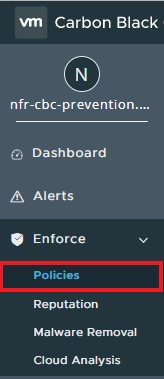

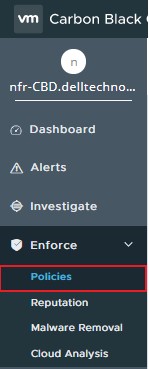

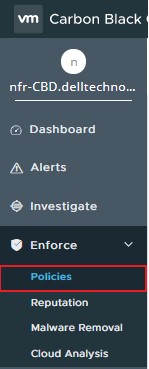

- Cliccare su Policies.

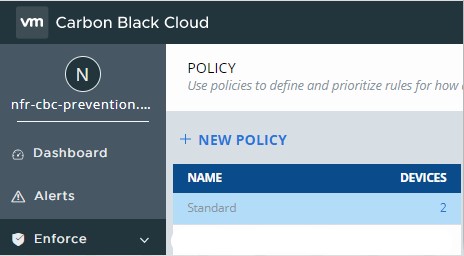

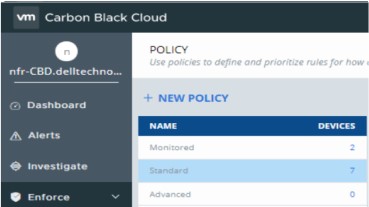

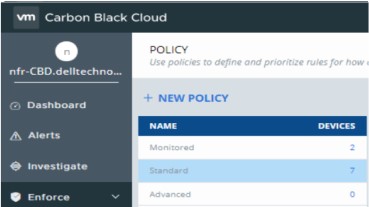

- Selezionare il set di policy che si desidera modificare.

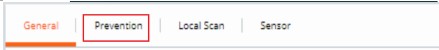

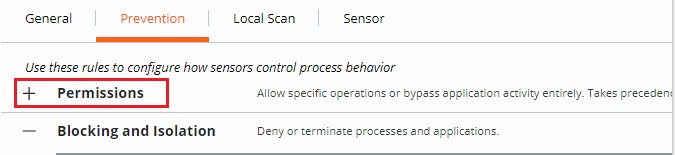

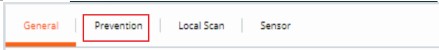

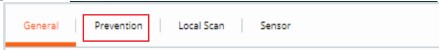

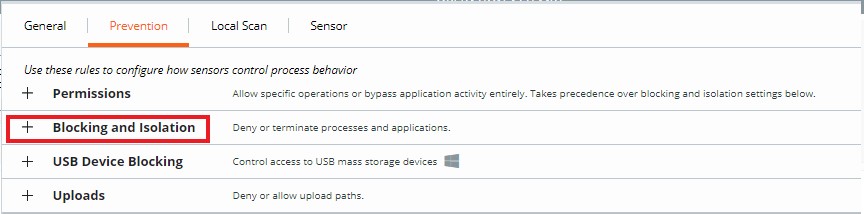

- Nel riquadro a destra, cliccare su Prevention.

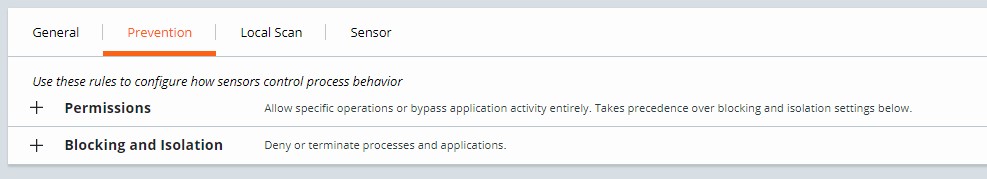

- Cliccare per espandere Permissions.

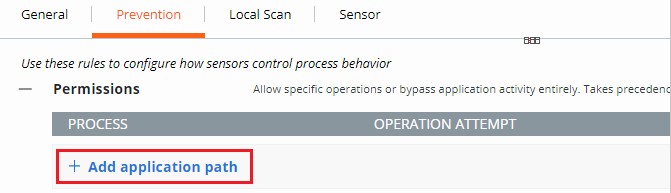

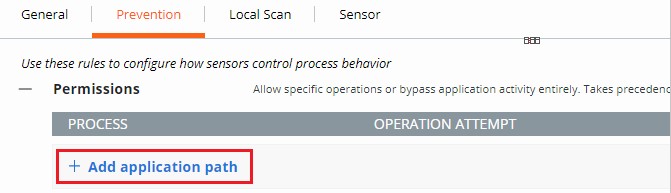

- Cliccare per espandere Add application path.

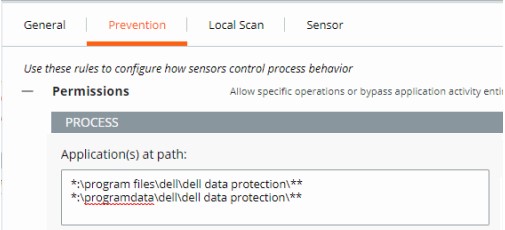

- Specificare il percorso previsto su cui impostare un bypass.

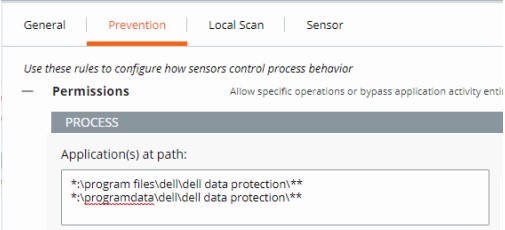

- L'immagine di esempio utilizza i seguenti percorsi:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- In questo esempio, le azioni applicate hanno effetto su tutti i file di tutte le unità contenenti i percorsi

\program files\dell\dell data protection\e\programdata\dell\dell data protection\. - L'elenco Permissions di VMware Carbon Black utilizza una struttura di formattazione glob-based.

- Le variabili ambientali come

%WINDIR%sono supportate. - Un asterisco singolo (*) corrisponde a tutti i caratteri all'interno della stessa directory.

- Gli asterischi doppi (**) corrispondono a tutti i caratteri all'interno della stessa directory, di più directory e di tutte le directory al di sopra o al di sotto della posizione o del file specificato.

- Esempi:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

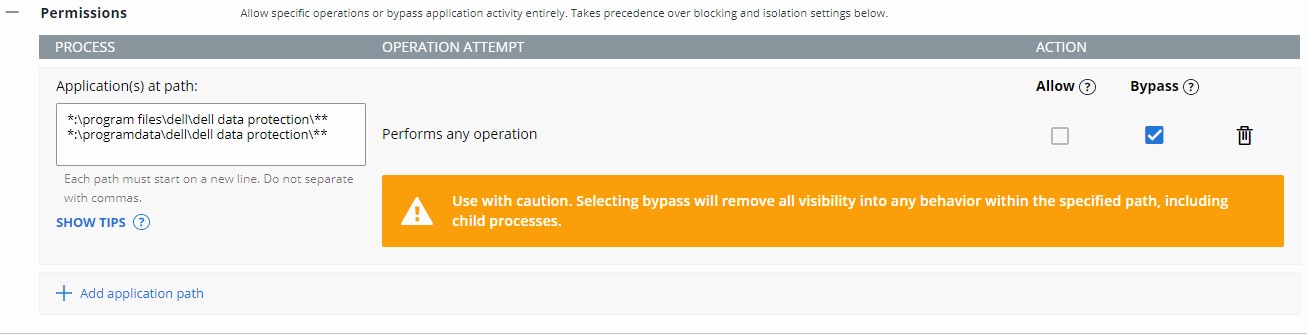

- Selezionare l'azione da applicare.

- Nell'immagine di esempio, ai tentativi di operazione vengono assegnate azioni diverse selezionando Allow o Bypass.

- Quando si seleziona il tentativo di operazione Performs any operation, viene eseguito l'override di qualsiasi altro tentativo di operazione e viene disabilitata la selezione di eventuali altre opzioni.

- Definizione delle azioni:

- Allow: consente il comportamento nel percorso specificato con informazioni sull'azione registrate da VMware Carbon Black Cloud.

- Bypass: il comportamento è consentito nel percorso specificato. Non vengono raccolte informazioni.

- Cliccare su Save in alto a destra o in fondo alla pagina.

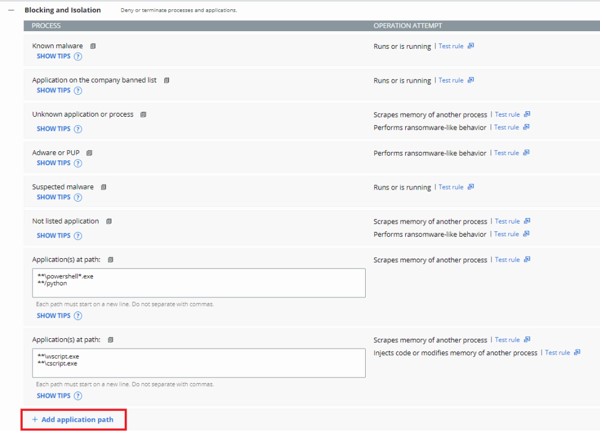

Le regole Blocking and Isolation sono basate sul percorso e hanno la precedenza su Reputation. Le regole Blocking and Isolation consentono di impostare un'azione "Deny operation" o "Terminate process" quando viene tentata un'operazione specifica.

Per creare una regola Blocking and Isolation:

- In un web browser, accedere a [REGION].conferdeploy.net.

- Americhe = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Accedere a VMware Carbon Black Cloud.

- Nel riquadro a sinistra, cliccare su Enforce.

- Cliccare su Policies.

- Selezionare il set di policy che si desidera modificare.

- Nel riquadro a destra, cliccare su Prevention.

- Cliccare per espandere Blocking and Isolation.

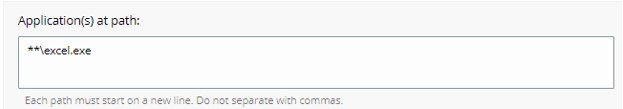

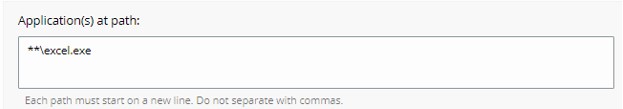

- Specificare il percorso dell'applicazione su cui impostare una regola Blocking and Isolation.

- L'immagine di esempio utilizza excel.exe.

- Le azioni impostate si applicano all'applicazione con il nome excel.exe eseguita da qualsiasi directory.

- L'elenco Permissions di VMware Carbon Black utilizza una struttura di formattazione glob-based.

- Le variabili ambientali come

%WINDIR%sono supportate. - Un asterisco singolo (*) corrisponde a tutti i caratteri all'interno della stessa directory.

- Gli asterischi doppi (**) corrispondono a tutti i caratteri all'interno della stessa directory, di più directory e di tutte le directory al di sopra o al di sotto della posizione o del file specificato.

- Esempi:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Cliccare su Save in alto a destra.

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced e VMware Carbon Black Cloud Enterprise offrono opzioni con regole di autorizzazione, nonché regole di blocco e isolamento, grazie all'inclusione di EDR.

Cliccare sull'argomento appropriato per ulteriori informazioni.

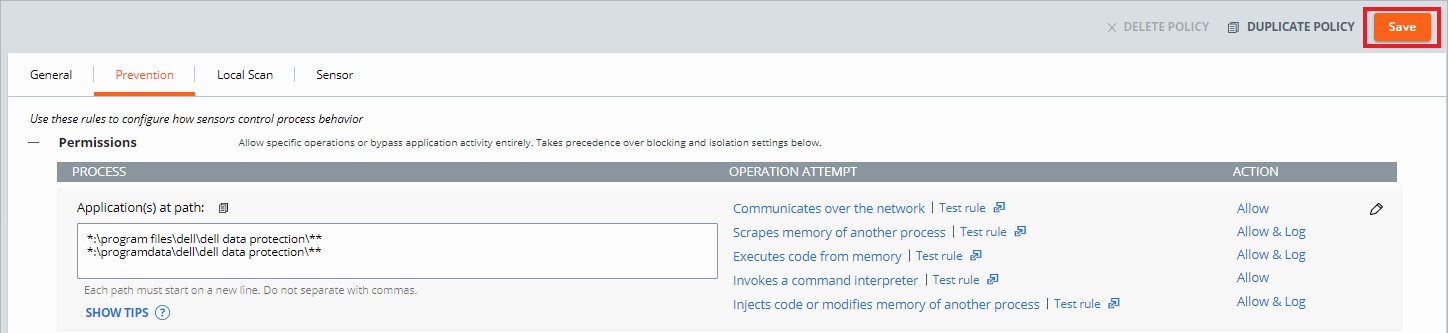

Le regole Permissions determinano le operazioni che le applicazioni possono eseguire nei percorsi specificati.

Tali regole si basano sul percorso e hanno la precedenza sulle regole Blocking and Isolation e su Reputation.

Per creare una regola Permissions:

- In un web browser, accedere a [REGION].conferdeploy.net.

- Americhe = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Accedere a VMware Carbon Black Cloud.

- Nel riquadro a sinistra, cliccare su Enforce.

- Cliccare su Policies.

- Selezionare il set di policy che si desidera modificare.

- Nel riquadro a destra, cliccare su Prevention.

- Cliccare per espandere Permissions.

- Cliccare per espandere Add application path.

- Specificare il percorso previsto su cui impostare un bypass.

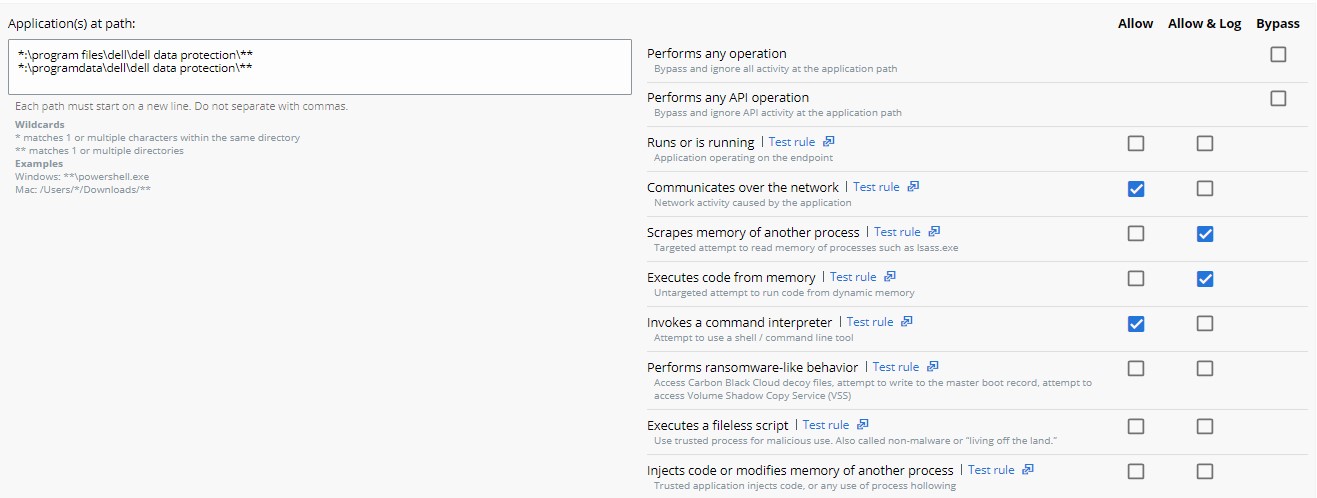

- L'immagine di esempio utilizza i seguenti percorsi:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- In questo esempio, le azioni applicate hanno effetto su tutti i file di tutte le unità contenenti i percorsi \program files\dell\dell data protection\ e \programdata\dell\dell data protection\.

- L'elenco Permissions di VMware Carbon Black utilizza una struttura di formattazione glob-based.

- Le variabili ambientali come %WINDIR% sono supportate.

- Un asterisco singolo (*) corrisponde a tutti i caratteri all'interno della stessa directory.

- Gli asterischi doppi (**) corrispondono a tutti i caratteri all'interno della stessa directory, di più directory e di tutte le directory al di sopra o al di sotto della posizione o del file specificato.

- Esempi:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Selezionare l'azione da applicare.

- Nell'immagine di esempio, ai tentativi di operazione vengono assegnate azioni diverse selezionando Allow, Allow & Log o Bypass.

- Quando si seleziona il tentativo di operazione Performs any operation, viene eseguito l'override di qualsiasi altro tentativo di operazione e viene disabilitata la selezione di eventuali altre opzioni.

- Ogni azione, ad eccezione di Performs any operation, può essere applicata a più tentativi di operazione.

- Definizione delle azioni:

- Allow: consente il comportamento nel percorso specificato; non viene registrato alcun comportamento specificato nel percorso. Nessun dato viene inviato a VMware Carbon Black Cloud.

- Allow & Log: consente il comportamento nel percorso specificato; viene registrata tutta l'attività. Tutti i dati vengono inviati a VMware Carbon Black Cloud.

- Bypass: il comportamento è consentito nel percorso specificato; non viene registrato nulla. Nessun dato viene inviato a VMware Carbon Black Cloud.

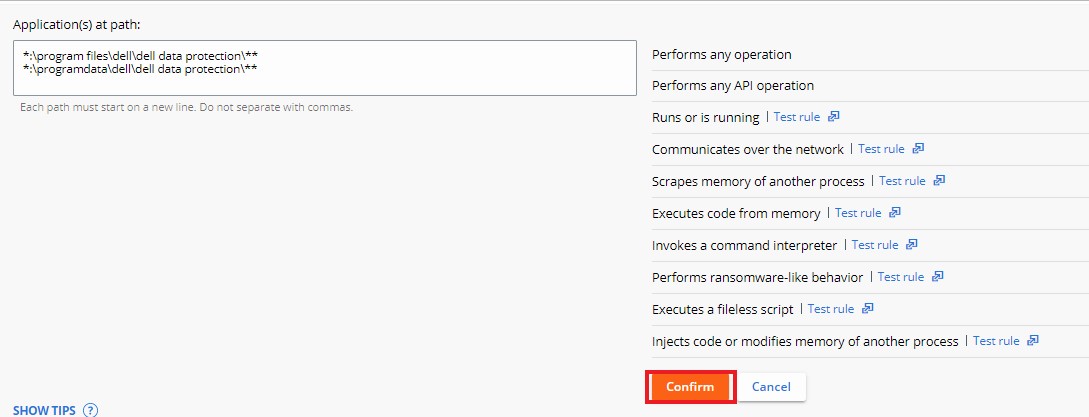

- Cliccare su Confirm in fondo a Permissions per impostare la modifica della policy.

- Cliccare su Save in alto a destra.

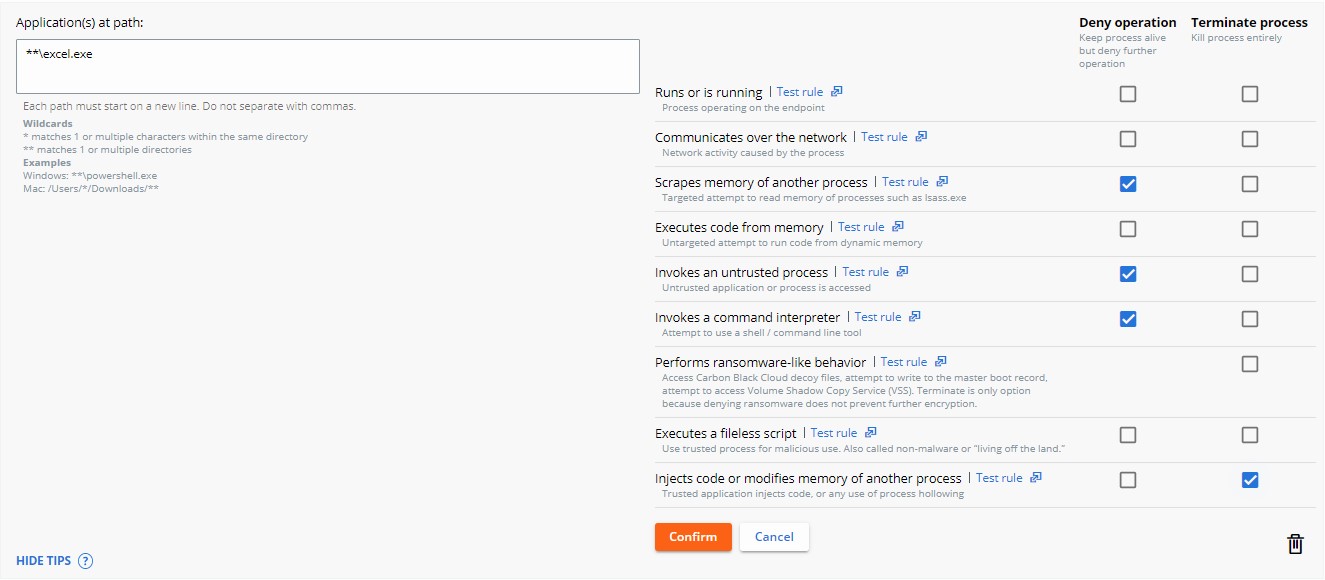

Le regole Blocking and Isolation sono basate sul percorso e hanno la precedenza su Reputation. Le regole Blocking and Isolation consentono di impostare un'azione "Deny operation" o "Terminate process" quando viene tentata un'operazione specifica.

Per creare una regola Blocking and Isolation:

- In un web browser, accedere a [REGION].conferdeploy.net.

- Americhe = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Accedere a VMware Carbon Black Cloud.

- Nel riquadro a sinistra, cliccare su Enforce.

- Cliccare su Policies.

- Selezionare il set di policy che si desidera modificare.

- Nel riquadro a destra, cliccare su Prevention.

- Cliccare per espandere Blocking and Isolation.

- Cliccare per espandere Add application path.

- Specificare il percorso dell'applicazione su cui impostare una regola Blocking and Isolation.

- L'immagine di esempio utilizza excel.exe.

- Le azioni impostate si applicano all'applicazione con il nome excel.exe eseguita da qualsiasi directory.

- L'elenco Permissions di VMware Carbon Black utilizza una struttura di formattazione glob-based.

- Le variabili ambientali come

%WINDIR%sono supportate. - Un asterisco singolo (*) corrisponde a tutti i caratteri all'interno della stessa directory.

- Gli asterischi doppi (**) corrispondono a tutti i caratteri all'interno della stessa directory, di più directory e di tutte le directory al di sopra o al di sotto della posizione o del file specificato.

- Esempi:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Selezionare l'azione da eseguire quando il tentativo di operazione è soddisfatto, quindi cliccare su Confirm.

- Cliccare su Save in alto a destra.

- Deny operation impedisce all'applicazione elencata di eseguire l'operazione specificata che ha tentato di eseguire.

- Terminate process termina il processo quando viene tentata l'esecuzione dell'operazione specificata.

VMware Carbon Black assegna una "reputazione" a ogni file eseguito su un dispositivo con il sensore installato. I file preesistenti iniziano con una reputazione effettiva LOCAL_WHITE finché non vengono eseguiti o fino a quando la scansione in background non li elabora e assegna loro una reputazione più definitiva.

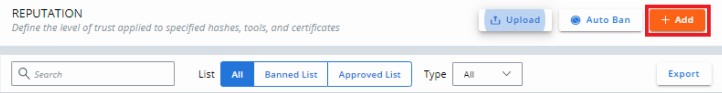

Aggiungere un'applicazione all'elenco Reputation o fare riferimento a Descrizione delle Reputation. Cliccare sull'argomento appropriato per ulteriori informazioni.

È possibile aggiungere un'applicazione all'elenco Reputation tramite la pagina Reputation o la pagina Alerts. Per maggiori informazioni, cliccare sull'opzione appropriata.

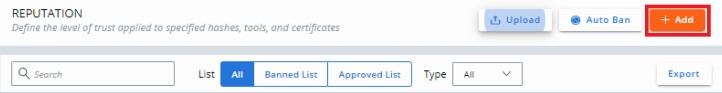

Per aggiungere un'applicazione all'elenco Reputation tramite la pagina Reputation:

- In un web browser, accedere a [REGION].conferdeploy.net.

- Americhe = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Accedere a VMware Carbon Black Cloud.

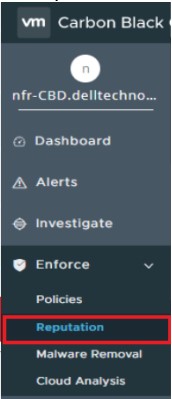

- Nel riquadro a sinistra, cliccare su Enforce.

- Cliccare su Reputation.

Un amministratore può aggiungere un'applicazione all'elenco Reputation utilizzando un hash SHA256, uno strumento IT o un certificato di firma. Per maggiori informazioni, cliccare sull'opzione appropriata.

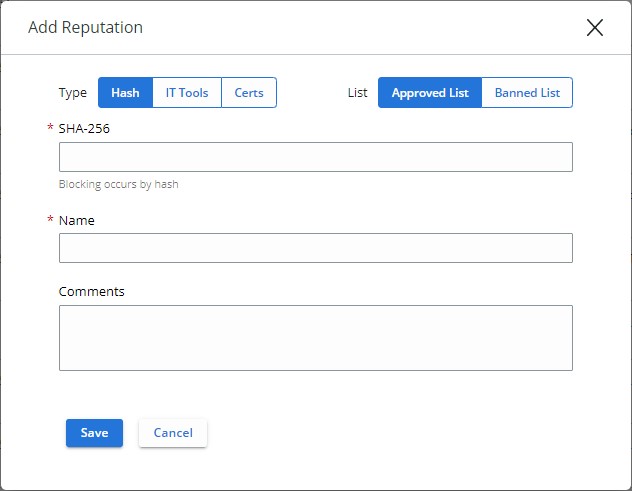

Per aggiungere manualmente un hash SHA256:

- Cliccare su Add.

- In Add Reputation:

- Selezionare Hash per Type.

- Selezionare Approved List o Banned List per List.

- Compilare il campo SHA-256.

- Compilare il campo Name.

- Se si desidera, compilare il campo Comments.

- Cliccare su Save.

- Approved List imposta automaticamente ogni file interessato e noto con una reputazione Company Approved.

- Banned List imposta automaticamente ogni file interessato e noto con una reputazione Company Banned.

Per aggiungere manualmente uno strumento IT:

- Cliccare su Add.

- In Add Reputation:

- Selezionare IT Tools per Type.

- Compilare il relativo campo Path of trusted IT tool.

- Se si desidera, selezionare Include all child processes.

- Se si desidera, compilare il campo Comments.

- Cliccare su Save.

- gli strumenti IT possono essere aggiunti solo in Approved List. Approved List imposta automaticamente ogni file interessato e noto con una reputazione Local White.

- Se si seleziona l'opzione Include all child processes, anche tutti i file rilasciati dai processi figlio dello strumento IT appena definito attendibile ricevono l'attendibilità iniziale.

- I relativi percorsi per gli strumenti IT indicano che il percorso definito deve essere rispettato.

Esempio:

Per gli esempi seguenti, il campo Path of trusted IT tool è impostato su:

\sharefolder\folder2\application.exe

Se un amministratore tenta di eseguire il file in queste posizioni, l'esclusione ha esito positivo:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Se un amministratore tenta di eseguire il file in queste posizioni, l'esclusione non riesce:

E:\folder2\application.exeH:\sharefolder\application.exe

Negli esempi di esclusione non riuscita, il percorso non può essere interamente rispettato.

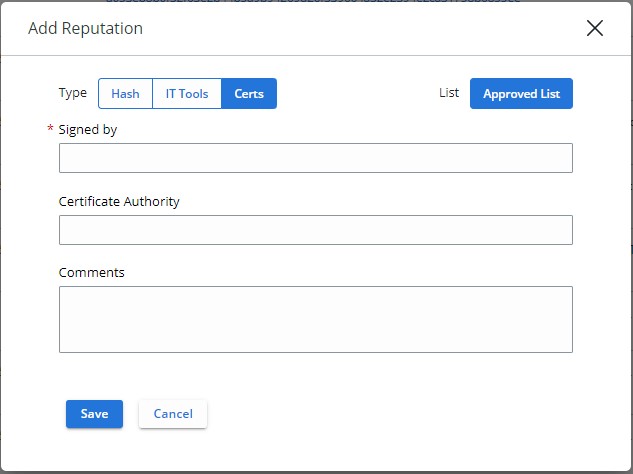

Per aggiungere manualmente un certificato di firma:

- Cliccare su Add.

- In Add Reputation:

- Selezionare Certs per Type.

- Compilare il campo Signed by.

- Se si desidera, compilare il campo Certificate Authority.

- Se si desidera, compilare il campo Comments.

- Cliccare su Save.

- Un certificato di firma può essere aggiunto solo in Approved List. Approved List imposta automaticamente ogni file interessato e noto con una reputazione Local White.

- Per ulteriori informazioni sull'aggiunta di certificati di firma per la reputazione, consultare l'articolo Come aggiungere un certificato di firma nell'elenco Reputation di VMware Carbon Black Cloud.

Per aggiungere un'applicazione all'elenco Reputation tramite la pagina Alerts:

- In un web browser, accedere a [REGION].conferdeploy.net.

- Americhe = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Accedere a VMware Carbon Black Cloud.

- Cliccare su Alerts.

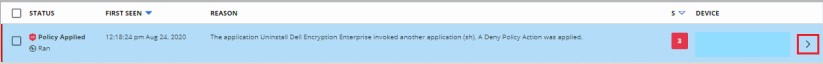

- Selezionare la freccia di espansione accanto all'avviso per il quale si desidera approvare l'applicazione.

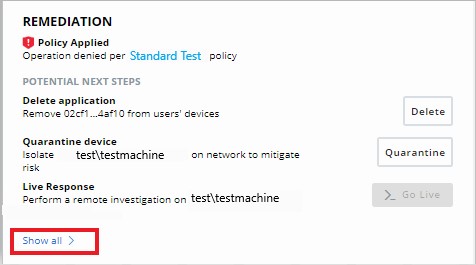

- Cliccare su Show all nella sottosezione Remediation.

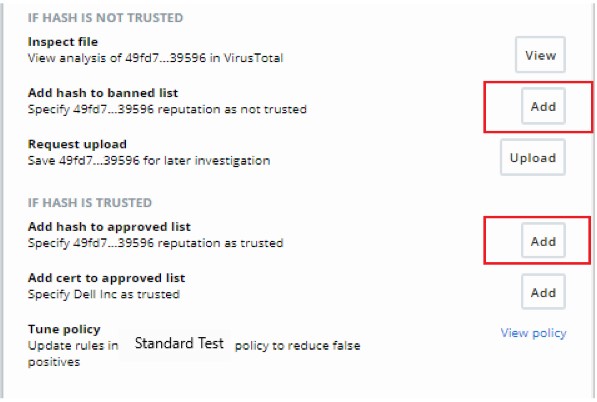

- Cliccare su Add per aggiungere il file in Banned List o in Approved List a seconda che l'hash sia non attendibile o attendibile.

| Priorità | Reputation | Valore di ricerca Reputation | Descrizione |

|---|---|---|---|

| 1 | Ignore | IGNORE | Reputazione verificata autonomamente che Carbon Black Cloud assegna ai file di prodotto e a cui concede autorizzazioni complete di esecuzione.

|

| 2 | Company Approved List | COMPANY_WHITE_LIST | Hash aggiunti manualmente in Company Approved List selezionando Enforce > Reputations |

| 3 | Company Banned List | COMPANY_BLACK_LIST | Hash aggiunti manualmente in Company Banned List selezionando Enforce > Reputations |

| 4 | Trusted Approved List | TRUSTED_WHITE_LIST | File privi di minacce note rilevati da Carbon Black tramite cloud, scansione locale o entrambi |

| 5 | Known Malware | KNOWN_MALWARE | File dannosi noti rilevati da Carbon Black tramite cloud, scansione locale o entrambi |

| 6 | Suspect/Heuristic Malware | SUSPECT_MALWARE HEURISTIC | Malware sospetto rilevato da Carbon Black, ma non necessariamente dannoso |

| 7 | Malware adware/PUP | ADWARE PUP | Adware e programmi potenzialmente indesiderati rilevati da Carbon Black |

| 8 | Local White | LOCAL_WHITE | Il file ha soddisfatto una delle seguenti condizioni:

|

| 9 | Common Approved List | COMMON_WHITE_LIST | Il file ha soddisfatto una delle seguenti condizioni:

|

| 10 | Not Listed/Adaptive Approved List | NOT_LISTEDADAPTIVE_WHITE_LIST | La reputazione Not Listed indica che, dopo che controllo dell'hash dell'applicazione da parte del sensore tramite scansione locale o cloud, non è stato trovato alcun record al riguardo, ovvero non è presente nel database di reputazione.

|

| 11 | Unknown | RESOLVING | La reputazione Unknown indica che non vi è alcuna risposta da parte di nessuna delle fonti di reputazione utilizzate dal sensore.

|

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.