Créer des exclusions ou des inclusions pour VMware Carbon Black Cloud

Zusammenfassung: Vous pouvez configurer les exclusions et inclusions VMware Carbon Black en suivant les instructions suivantes.

Weisungen

VMware Carbon Black utilise des règles de réputation et d’autorisation pour gérer les exclusions (listes des approbations) et les inclusions (listes des interdictions) d’un antivirus de nouvelle génération. VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced et VMware Carbon Black Cloud Enterprise utilisent la détection et la réponse de point de terminaison (EDR). EDR est également affecté par les règles de réputation et d’autorisation. Cet article est destiné à guider les administrateurs dans la définition de ces valeurs, ainsi qu’à donner des mises en garde qui pourraient être pertinentes.

Produits concernés :

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

Systèmes d’exploitation concernés :

Windows

Mac

Linux

Intégration de VMware Carbon Black Partie 3 : Policies and Groups

Durée : 03:37

Sous-titres : disponibles dans plusieurs langues

VMware Carbon Black Cloud utilise une combinaison de stratégies et de listes de réputation pour déterminer les opérations qui ont lieu.

Cliquez sur le sujet approprié pour obtenir plus d’informations.

Les règles de VMware Carbon Black Cloud Prevention diffèrent des règles de VMware Carbon Black Cloud Standard, Advanced et Enterprise. Cliquez sur le produit approprié pour obtenir plus d’informations.

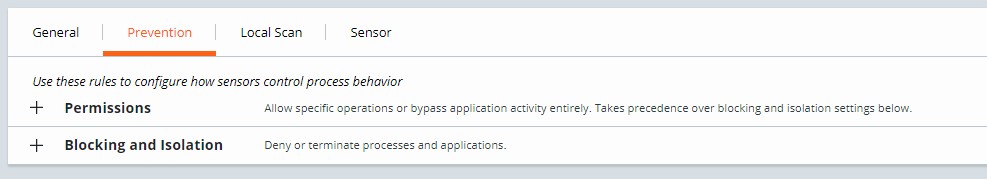

VMware Carbon Black Cloud Prevention fournit une approche rationalisée des règles d’autorisation, ainsi que des règles de blocage et d’isolation, car il n’utilise pas EDR.

Cliquez sur le sujet approprié pour obtenir plus d’informations.

Les règles d’autorisation déterminent quelles opérations les applications peuvent effectuer sur les chemins spécifiés.

Les règles d’autorisation sont basées sur le chemin et sont prioritaires sur les règles de blocage et d’isolation, ainsi que sur la réputation.

Pour créer une règle d’autorisation :

- Dans un navigateur Web, accédez à [REGION].conferdeploy.net.

- Amériques = https://defense-prod05.conferdeploy.net

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Connectez-vous à VMware Carbon Black Cloud.

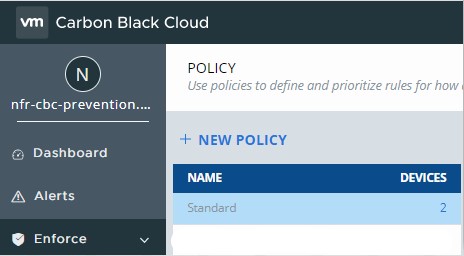

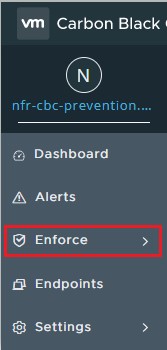

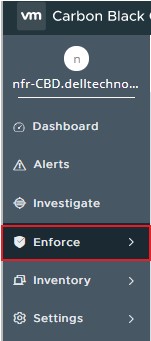

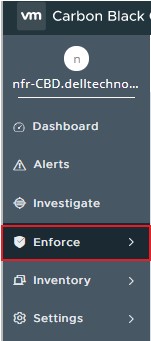

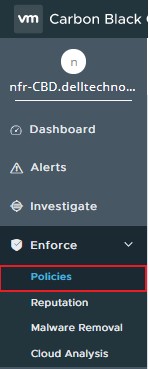

- Dans le volet du menu de gauche, cliquez sur Appliquer.

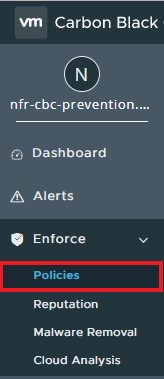

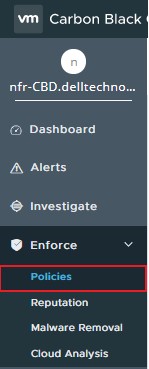

- Cliquez sur Stratégies.

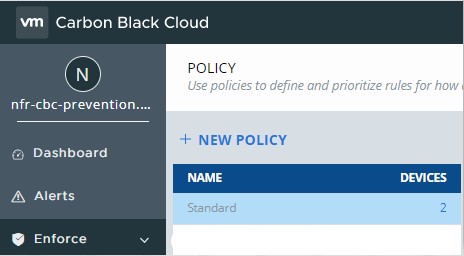

- Sélectionnez le jeu de stratégies que vous souhaitez modifier.

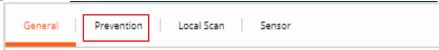

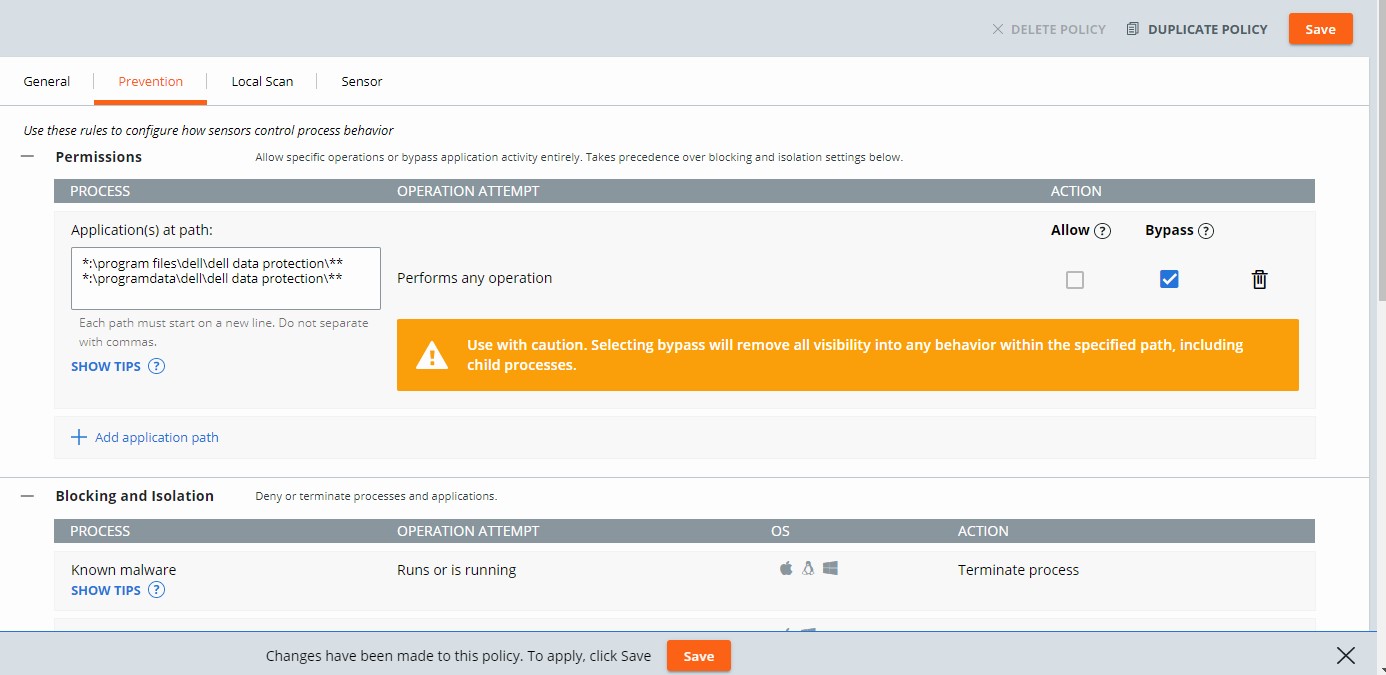

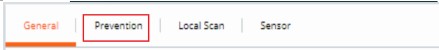

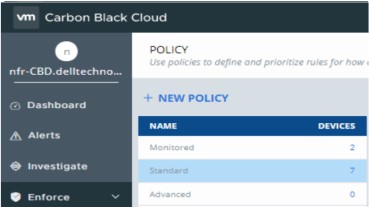

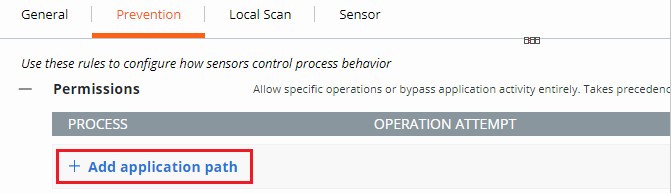

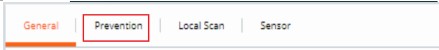

- Dans le volet du menu de gauche, cliquez sur Prévention.

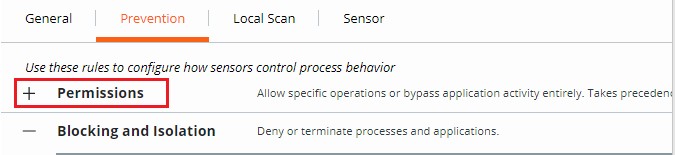

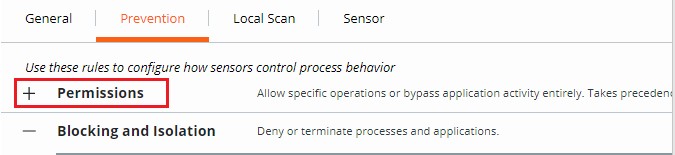

- Cliquez pour développer la section Autorisations.

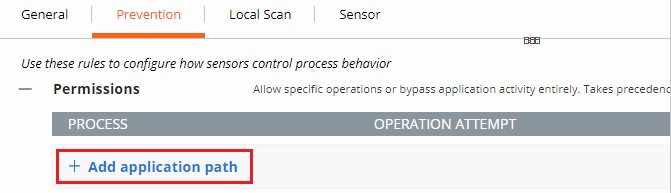

- Cliquez pour développer la section Ajouter le chemin de l’application.

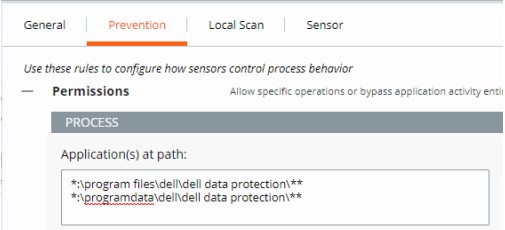

- Renseignez le chemin sur lequel vous prévoyez de définir une autorisation de type Ignorer.

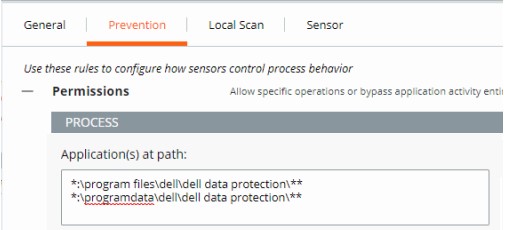

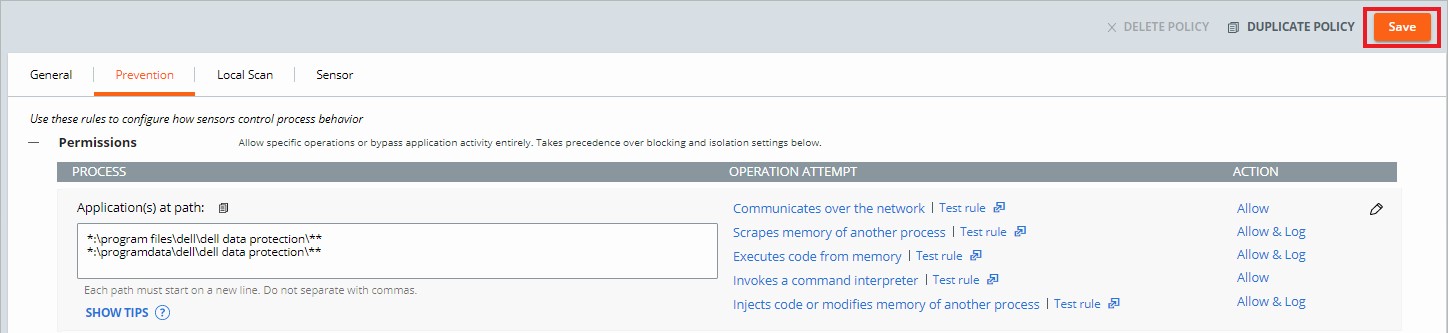

- l’image de l’exemple utilise les chemins suivants :

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- Dans cet exemple, les actions appliquées affectent tous les fichiers sur tous les lecteurs contenant les chemins

\program files\dell\dell data protection\et\programdata\dell\dell data protection\. - La liste d’autorisations de VMware Carbon Black tire parti d’une structure formatée selon un modèle Glob.

- Les variables environnementales, telles que

%WINDIR%, sont prises en charge. - Un seul astérisque (*) correspond à tous les caractères dans le même répertoire.

- Les astérisques doubles (**) correspondent à tous les caractères du même répertoire, à plusieurs répertoires et à tous les répertoires au-dessus ou en dessous de l’emplacement ou du fichier spécifié.

- Exemples :

- Windows :

**\powershell.exe - Mac :

/Users/*/Downloads/**

- Windows :

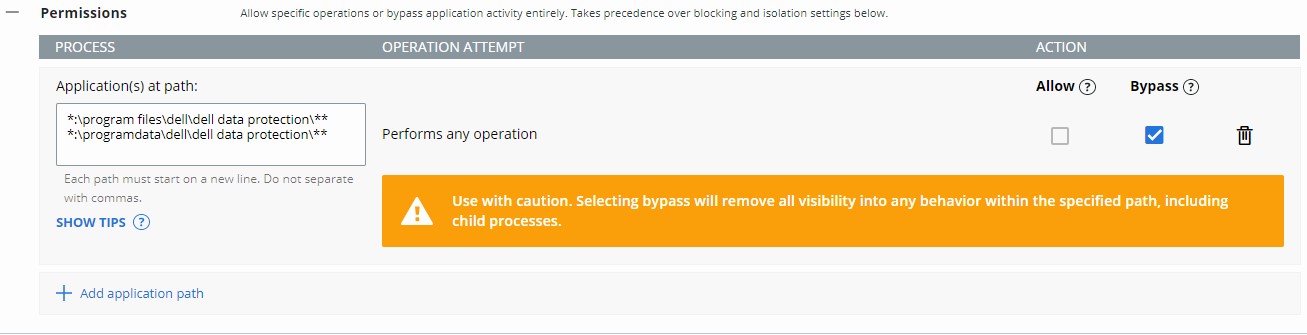

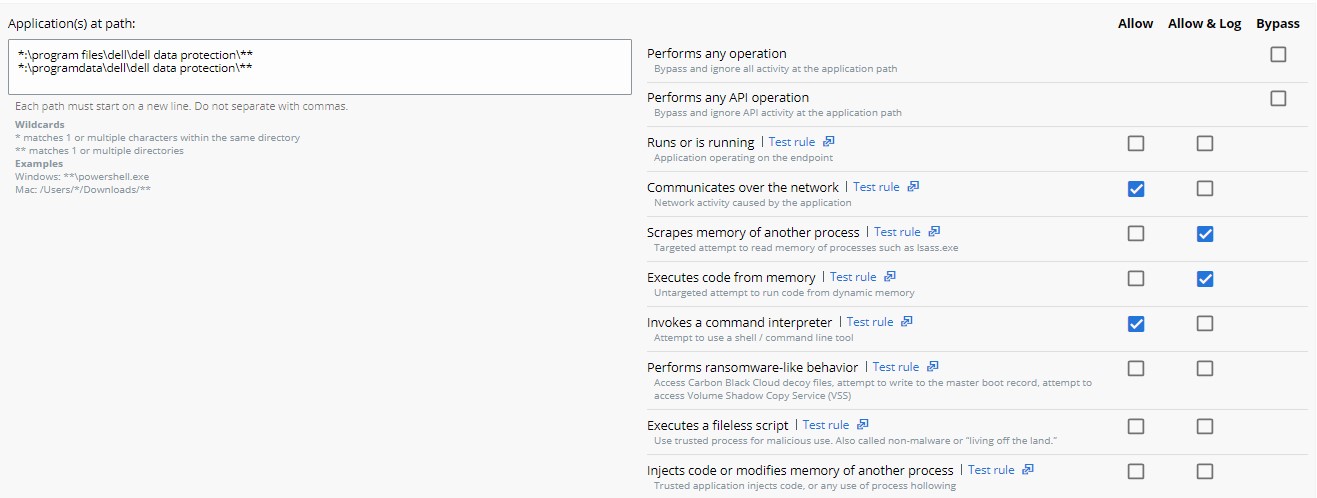

- Sélectionnez l’Action à appliquer.

- dans l’image de l’exemple, les tentatives d’exécution d’une opération se voient attribuer différentes actions en sélectionnant Autoriser ou Ignorer.

- Lorsque la tentative d’opération Exécute n’importe quelle opération est sélectionnée, cela remplace toute autre tentative d’opération et désactive toute autre option sélectionnée.

- Définitions d’actions :

- Autoriser : autorise l’opération dans le chemin spécifié avec journalisation de l’action par VMware Carbon Black Cloud.

- Ignorer : toutes les opérations sont autorisées dans le chemin spécifié. Aucune information n’est collectée.

- Cliquez sur Enregistrer dans l’angle supérieur droit ou au bas de la page.

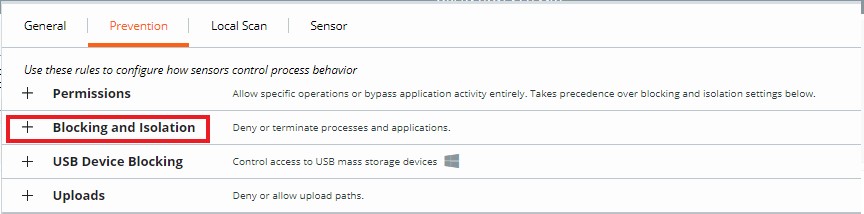

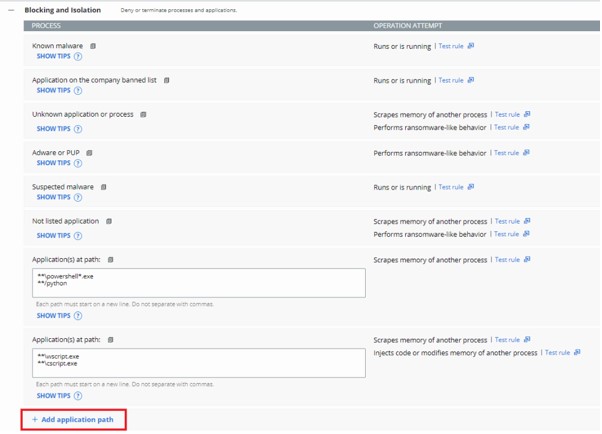

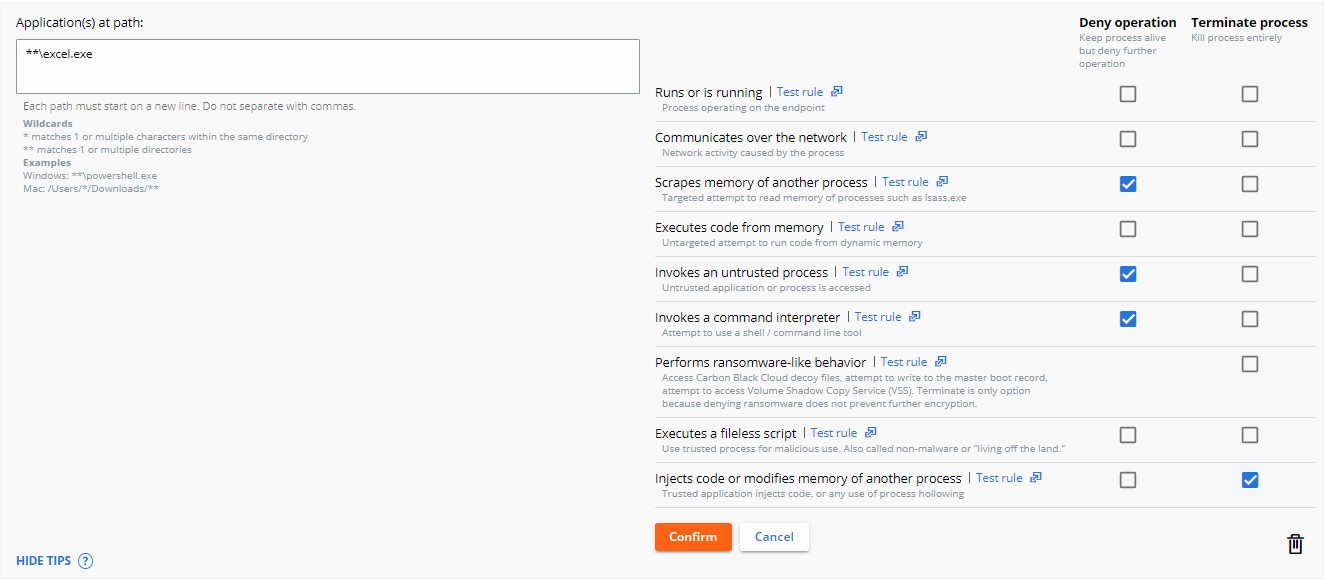

Les règles de blocage et d’isolation sont basées sur le chemin et sont prioritaires sur la réputation. Les règles de blocage et d’isolation vous permettent de définir une action « Refuser l’opération » ou « Mettre fin au processus » lorsqu’une opération spécifique est tentée.

Pour créer une règle de blocage et d’isolation :

- Dans un navigateur Web, accédez à [REGION].conferdeploy.net.

- Amériques = https://defense-prod05.conferdeploy.net

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Connectez-vous à VMware Carbon Black Cloud.

- Dans le volet du menu de gauche, cliquez sur Appliquer.

- Cliquez sur Stratégies.

- Sélectionnez le jeu de stratégies que vous souhaitez modifier.

- Dans le volet du menu de gauche, cliquez sur Prévention.

- Cliquez pour développer la section Blocage et isolation.

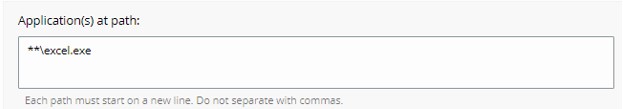

- Renseignez le chemin de l’application pour y définir une règle de blocage et d’isolation.

- l’image d’exemple utilise excel.exe.

- Le jeu d’actions s’applique à l’application avec le nom excel.exe exécutée depuis n’importe quel répertoire.

- La liste d’autorisations de VMware Carbon Black tire parti d’une structure formatée selon un modèle Glob.

- Les variables environnementales, telles que

%WINDIR%, sont prises en charge. - Un seul astérisque (*) correspond à tous les caractères dans le même répertoire.

- Les astérisques doubles (**) correspondent à tous les caractères du même répertoire, à plusieurs répertoires et à tous les répertoires au-dessus ou en dessous de l’emplacement ou du fichier spécifié.

- Exemples :

- Windows :

**\powershell.exe - Mac :

/Users/*/Downloads/**

- Windows :

- Cliquez sur Enregistrer dans l’angle supérieur droit.

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced et VMware Carbon Black Cloud Enterprise proposent des options avec des règles d’autorisation, ainsi que des règles de blocage et d’isolation, en raison de l’inclusion d’EDR.

Cliquez sur le sujet approprié pour obtenir plus d’informations.

Les règles d’autorisation déterminent quelles opérations les applications peuvent effectuer sur les chemins spécifiés.

Les règles d’autorisation sont basées sur le chemin et sont prioritaires sur les règles de blocage et d’isolation, ainsi que sur la réputation.

Pour créer une règle d’autorisation :

- Dans un navigateur Web, accédez à [REGION].conferdeploy.net.

- Amériques = https://defense-prod05.conferdeploy.net

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Connectez-vous à VMware Carbon Black Cloud.

- Dans le volet du menu de gauche, cliquez sur Appliquer.

- Cliquez sur Stratégies.

- Sélectionnez le jeu de stratégies que vous souhaitez modifier.

- Dans le volet du menu de gauche, cliquez sur Prévention.

- Cliquez pour développer la section Autorisations.

- Cliquez pour développer la section Ajouter le chemin de l’application.

- Renseignez le chemin sur lequel vous prévoyez de définir une autorisation de type Ignorer.

- l’image de l’exemple utilise les chemins suivants :

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- Dans cet exemple, les actions appliquées auront une incidence sur tous les fichiers de tous les disques contenant les chemins \program files\dell\dell data protection\ et \programdata\dell\dell data protection\.

- La liste d’autorisations de VMware Carbon Black tire parti d’une structure formatée selon un modèle Glob.

- Les variables environnementales, telles que %WINDIR%, sont prises en charge.

- Un seul astérisque (*) correspond à tous les caractères dans le même répertoire.

- Les astérisques doubles (**) correspondent à tous les caractères du même répertoire, à plusieurs répertoires et à tous les répertoires au-dessus ou en dessous de l’emplacement ou du fichier spécifié.

- Exemples :

- Windows :

**\powershell.exe - Mac :

/Users/*/Downloads/**

- Windows :

- Sélectionnez l’Action à appliquer.

- dans l’image de l’exemple, les tentatives d’exécution d’une opération se voient attribuer différentes actions en sélectionnant Autoriser, Autoriser et journaliser ou Ignorer.

- Lorsque la tentative d’opération Exécute n’importe quelle opération est sélectionnée, cela remplace toute autre tentative d’opération et désactive toute autre option sélectionnée.

- Chaque action, sauf Exécute n’importe quelle opération, peut être appliquée à plusieurs tentatives d’exécution d’une opération.

- Définitions d’actions :

- Autoriser : autorise l’opération dans le chemin spécifié ; aucune des opérations spécifiées dans le chemin n’est consignée. Aucune donnée n’est envoyée à VMware Carbon Black Cloud.

- Autoriser et journaliser : autorise l’opération dans le chemin spécifié ; toute l’activité est journalisée. Toutes les données sont signalées à VMware Carbon Black Cloud.

- Ignorer : toutes les opérations sont autorisées dans le chemin spécifié ; aucune information n’est journalisée. Aucune donnée n’est envoyée à VMware Carbon Black Cloud.

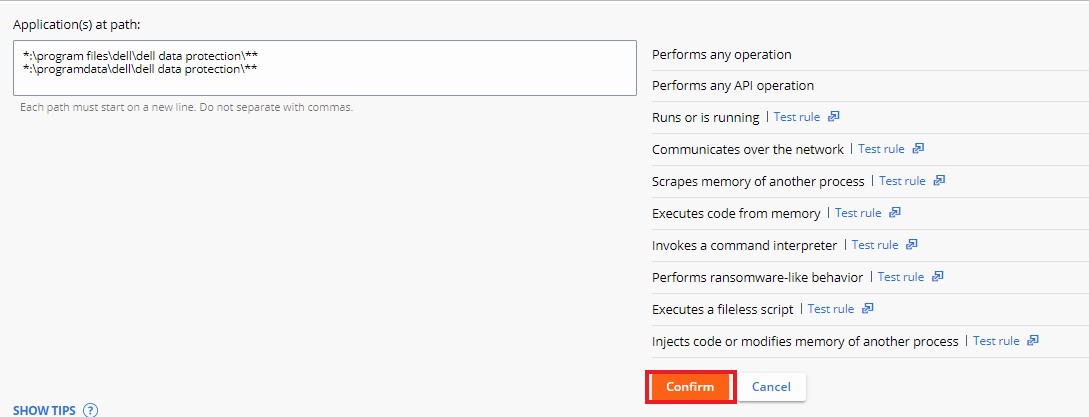

- Cliquez sur Confirmer au bas de la section Autorisations pour définir la modification de la stratégie.

- Cliquez sur Enregistrer dans l’angle supérieur droit.

Les règles de blocage et d’isolation sont basées sur le chemin et sont prioritaires sur la réputation. Les règles de blocage et d’isolation vous permettent de définir une action « Refuser l’opération » ou « Mettre fin au processus » lorsqu’une opération spécifique est tentée.

Pour créer une règle de blocage et d’isolation :

- Dans un navigateur Web, accédez à [REGION].conferdeploy.net.

- Amériques = https://defense-prod05.conferdeploy.net

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Connectez-vous à VMware Carbon Black Cloud.

- Dans le volet du menu de gauche, cliquez sur Appliquer.

- Cliquez sur Stratégies.

- Sélectionnez le jeu de stratégies que vous souhaitez modifier.

- Dans le volet du menu de gauche, cliquez sur Prévention.

- Cliquez pour développer la section Blocage et isolation.

- Cliquez pour développer la section Ajouter le chemin de l’application.

- Renseignez le chemin de l’application pour y définir une règle de blocage et d’isolation.

- l’image d’exemple utilise excel.exe.

- Le jeu d’actions s’applique à l’application avec le nom excel.exe exécutée depuis n’importe quel répertoire.

- La liste d’autorisations de VMware Carbon Black tire parti d’une structure formatée selon un modèle Glob.

- Les variables environnementales, telles que

%WINDIR%, sont prises en charge. - Un seul astérisque (*) correspond à tous les caractères dans le même répertoire.

- Les astérisques doubles (**) correspondent à tous les caractères du même répertoire, à plusieurs répertoires et à tous les répertoires au-dessus ou en dessous de l’emplacement ou du fichier spécifié.

- Exemples :

- Windows :

**\powershell.exe - Mac :

/Users/*/Downloads/**

- Windows :

- Sélectionnez l’Action à exécuter lorsque la tentative d’exécution de l’opération est détectée, puis cliquez sur Confirmer.

- Cliquez sur Enregistrer dans l’angle supérieur droit.

- L’action Refuser l’opération empêche l’application répertoriée d’effectuer l’opération spécifiée qu’elle essayait d’effectuer.

- L’action Mettre fin au processus interrompt le processus dès que l’opération spécifiée tentera de s’exécuter.

VMware Carbon Black attribue une réputation à chaque fichier exécuté sur un appareil sur lequel le capteur est installé. Les fichiers préexistants reçoivent la réputation initiale LOCAL_WHITE (liste blanche locale) jusqu’à leur exécution ou jusqu’à ce que l’analyse en arrière-plan les traite et leur donne une réputation proche de leur réputation finale.

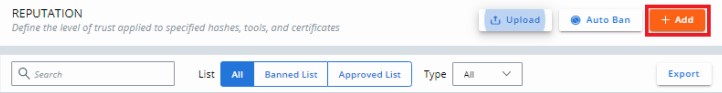

Vous pouvez Ajouter une application à la liste des réputations ou faire référence aux Descriptions de réputations. Cliquez sur le sujet approprié pour obtenir plus d’informations.

Une application peut être ajoutée à la liste des réputations via la page Réputations ou la page Alertes. Cliquez sur l’option appropriée pour obtenir plus d’informations.

Pour ajouter une application à la liste des réputations via la page Réputations :

- Dans un navigateur Web, accédez à [REGION].conferdeploy.net.

- Amériques = https://defense-prod05.conferdeploy.net

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Connectez-vous à VMware Carbon Black Cloud.

- Dans le volet du menu de gauche, cliquez sur Appliquer.

- Cliquez sur Réputation.

Un administrateur peut ajouter une application à la liste des réputations à l’aide d’un hachage SHA256, d’un outil IT ou d’un certificat de signature. Cliquez sur l’option appropriée pour obtenir plus d’informations.

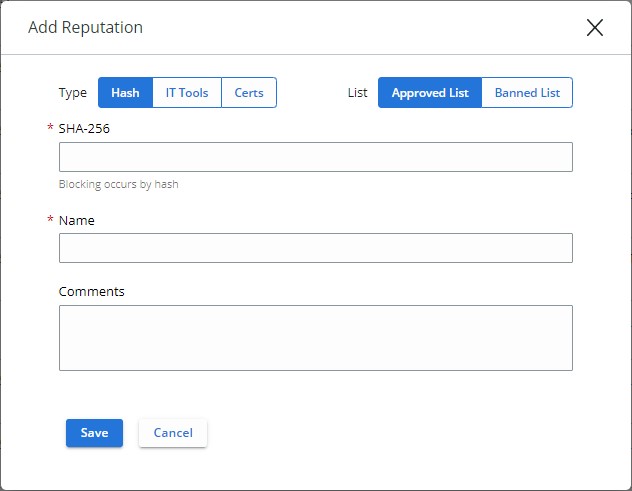

Pour ajouter manuellement un hachage SHA256 :

- Cliquez sur Ajouter.

- Dans la fenêtre Ajouter une réputation :

- Sélectionnez Hachage comme type.

- Sélectionnez Liste des approbations ou Liste des interdictions.

- Renseignez le champ Hachage SHA-256.

- Renseignez le champ Nom pour désigner la réputation.

- Si vous le souhaitez, renseignez le champ Commentaires.

- Cliquez sur Save (Enregistrer).

- La Liste des approbations définit automatiquement tous les fichiers affectés et connus sur une réputation de type Liste approuvée par l’entreprise.

- La Liste des interdictions définit automatiquement tous les fichiers affectés et connus sur une réputation de type Liste interdite par l’entreprise.

Pour ajouter manuellement un outil IT :

- Cliquez sur Ajouter.

- Dans la fenêtre Ajouter une réputation :

- Sélectionnez Outils IT comme type.

- Renseignez le champ Chemin relatif vers l’outil IT de confiance.

- Si vous le souhaitez, sélectionnez Inclure tous les processus enfants.

- Si vous le souhaitez, renseignez le champ Commentaires.

- Cliquez sur Save (Enregistrer).

- les outils IT peuvent uniquement être ajoutés à la Liste des approbations. La Liste des approbations définit automatiquement tous les fichiers affectés et connus sur une réputation de type Liste blanche locale.

- L’option Inclure tous les processus enfants permet de spécifier que tous les fichiers déposés par les processus enfants de l’outil IT de confiance nouvellement défini reçoivent également la confiance initiale.

- Les chemins relatifs vers les outils IT permettent de définir un chemin qui satisfait le chemin d’accès complet.

Exemple :

dans les exemples suivants, la valeur du Chemin relatif vers l’outil IT de confiance est définie sur :

\sharefolder\folder2\application.exe

Si un administrateur tente d’exécuter le fichier à ces emplacements, l’exclusion réussit:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Si un administrateur tente d’exécuter le fichier à ces emplacements, l’exclusion échoue:

E:\folder2\application.exeH:\sharefolder\application.exe

Dans les exemples d’échecs, le chemin ne peut pas être entièrement satisfait.

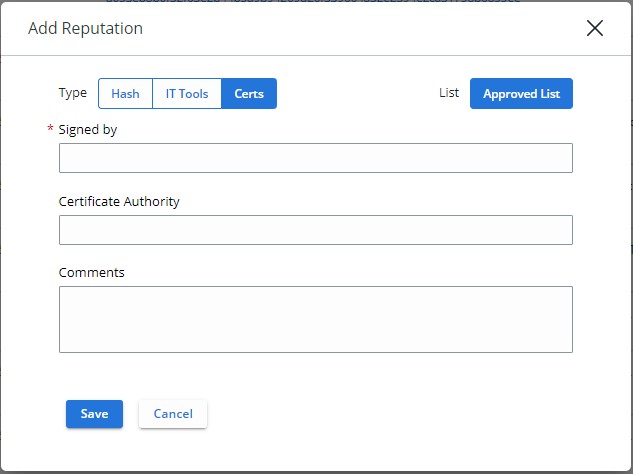

Pour ajouter manuellement un certificat de signature :

- Cliquez sur Ajouter.

- Dans la fenêtre Ajouter une réputation :

- Sélectionnez Certificats comme type.

- Renseignez le champ Signé par.

- Si vous le souhaitez, renseignez le champ Autorité de certification.

- Si vous le souhaitez, renseignez le champ Commentaires.

- Cliquez sur Save (Enregistrer).

- un certificat de signature peut uniquement être ajouté à la Liste des approbations. La Liste des approbations définit automatiquement tous les fichiers affectés et connus sur une réputation de type Liste blanche locale.

- Pour plus d’informations sur l’ajout de certificats de signature pour la réputation, consultez l’article Comment ajouter un certificat de signature à la liste de réputations de VMware Carbon Black Cloud.

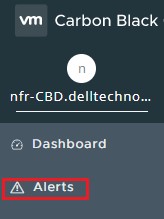

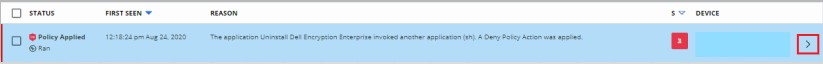

Pour ajouter une application à la liste des réputations via la page Alertes :

- Dans un navigateur Web, accédez à [REGION].conferdeploy.net.

- Amériques = https://defense-prod05.conferdeploy.net

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Connectez-vous à VMware Carbon Black Cloud.

- Cliquez sur Alertes.

- Sélectionnez le chevron en regard de l’alerte pour laquelle vous souhaitez approuver l’application.

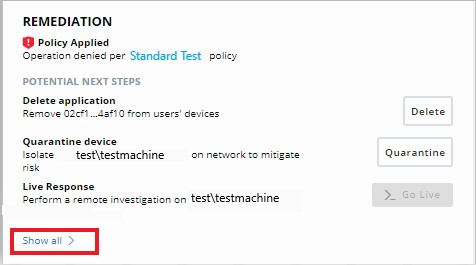

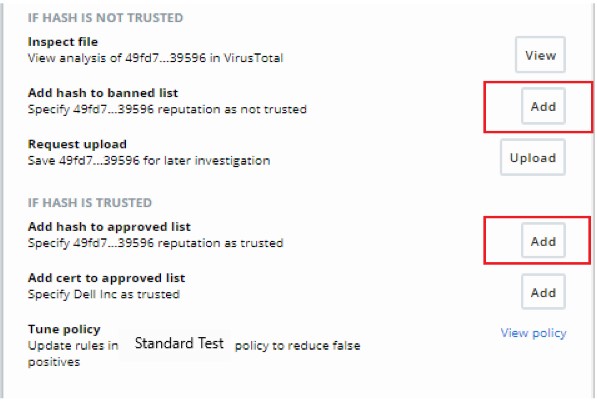

- Cliquez sur Afficher tout dans la sous-section Mesure corrective.

- Cliquez sur Ajouter pour ajouter le fichier à la liste des interdictions ou à la liste des approbations, selon que le hachage n’est pas fiable ou fiable.

| Priorité | Réputation | Valeur de la recherche de réputation | Description |

|---|---|---|---|

| 1 | Ignorer | IGNORER | Vérifiez la réputation que Carbon Black Cloud attribue aux fichiers de produit et accordez-leur toutes les autorisations d’exécution.

|

| 2 | Liste des approbations de l’entreprise | COMPANY_WHITE_LIST | Hachages ajoutés manuellement dans la liste des approbations de l’entreprise au moyen de l’option Appliquer > Réputations |

| 3 | Liste des interdictions de l’entreprise | COMPANY_BLACK_LIST | Hachages ajoutés manuellement dans la liste des interdictions de l’entreprise au moyen de l’option Appliquer > Réputations |

| 4 | Liste blanche de confiance | TRUSTED_WHITE_LIST | Considéré comme bon par Carbon Black sur la base du cloud, de l’analyseur local, ou des deux |

| 5 | Connaissance des logiciels malveillants | KNOWN_MALWARE | Considéré comme mauvais par Carbon Black sur la base du cloud, de l’analyseur local, ou des deux |

| 6 | Logiciel malveillant suspect/heuristique | SUSPECT_MALWARE HEURISTIC | Logiciel malveillant suspect détecté par Carbon Black, mais pas nécessairement malveillant |

| 7 | Logiciel malveillant de publicité/potentiellement non désiré | ADWARE PUP | Logiciels de publicité ou potentiellement non désirés détectés par Carbon Black |

| 8 | Liste blanche locale | LOCAL_WHITE | Le fichier a rempli l’une des conditions suivantes :

|

| 9 | Liste des approbations communes | COMMON_WHITE_LIST | Le fichier a rempli l’une des conditions suivantes :

|

| 10 | Liste Non répertoriée/Approuvée adaptable | NOT_LISTEDADAPTIVE_WHITE_LIST | La réputation Non répertoriée indique qu’une fois que le capteur a vérifié le hachage de l’application avec Local Scanner ou Cloud, aucune trace n’est trouvés à son sujet : il n’est pas répertorié dans la base de données de réputation.

|

| 11 | Inconnu | RESOLVING | La réputation Inconnue indique qu’il n’y a aucune réponse de l’une des sources de réputation utilisées par le capteur.

|

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.