Cómo crear exclusiones o inclusiones para VMware Carbon Black Cloud

Zusammenfassung: Las exclusiones e inclusiones de VMware Carbon Black se pueden configurar siguiendo estas instrucciones.

Weisungen

VMware Carbon Black utiliza reglas de reputación y permisos para manejar exclusiones (listas aprobadas) e inclusiones (listas prohibidas) de antivirus de última generación (NGAV). VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced y VMware Carbon Black Cloud Enterprise utilizan detección y respuesta de terminales (EDR). EDR también se ve afectada por las reglas de reputación y permisos. Este artículo sirve de orientación para que los administradores puedan ajustar estos valores junto con cualquier advertencia que pueda ser pertinente.

Productos afectados:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

Sistemas operativos afectados:

Windows

Mac

Linux

Incorporación de VMware Carbon Black parte 3: Políticas y grupos

Duración: 03:37

Subtítulos: Disponible en varios idiomas

VMware Carbon Black Cloud utiliza una combinación de políticas y reputación para determinar qué operaciones tienen lugar.

Haga clic en el tema correspondiente para obtener más información.

Las políticas de VMware Carbon Black Cloud Prevention difieren de las políticas de VMware Carbon Black Cloud Standard, Advanced y Enterprise. Haga clic en el producto correspondiente para obtener más información.

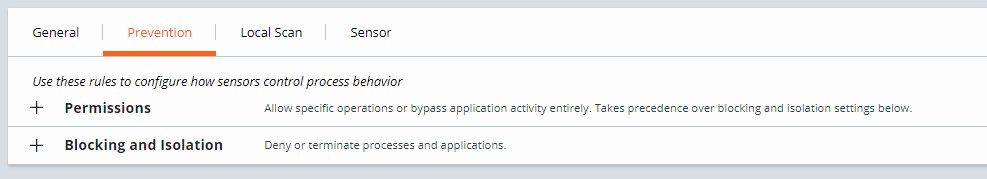

VMware Carbon Black Cloud Prevention proporciona un enfoque optimizado de las reglas de permisos, así como reglas de bloqueo y aislamiento, ya que no utiliza EDR.

Haga clic en el tema correspondiente para obtener más información.

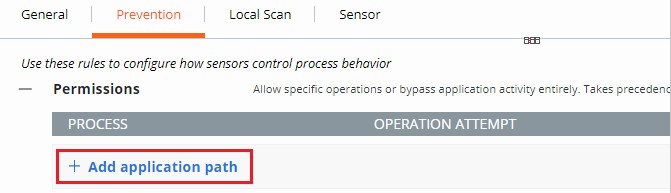

Las reglas de permisos determinan las operaciones que pueden realizar las aplicaciones en las rutas especificadas.

Las reglas de permisos se basan en rutas y prevalece por sobre las reglas de bloqueo y aislamiento, además de la reputación.

Para crear una regla de permisos:

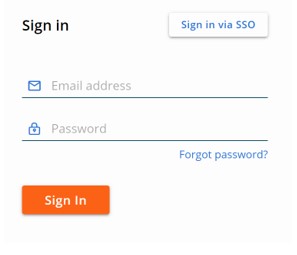

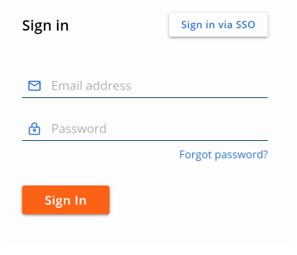

- En un navegador web, vaya a [REGIÓN].conferdeploy.net.

- América = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Australia y Nueva Zelanda = https://defense-prodsyd.conferdeploy.net

- Inicie sesión en VMware Carbon Black Cloud.

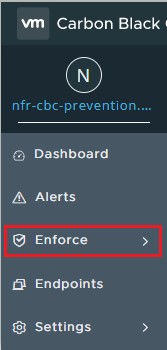

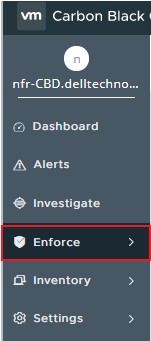

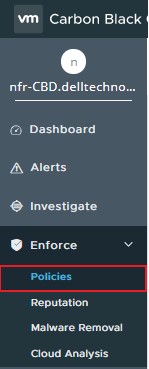

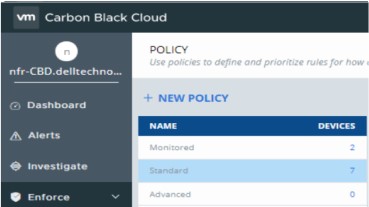

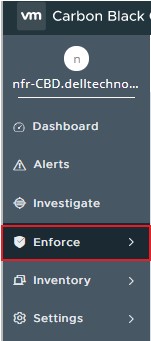

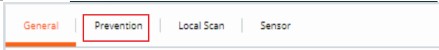

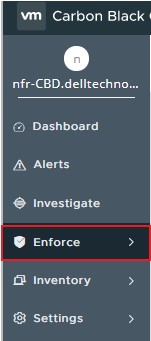

- En el panel de menú izquierdo, haga clic en Enforce.

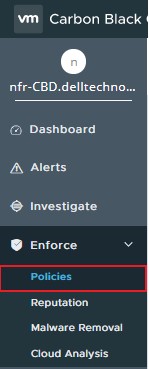

- Haga clic en Policies.

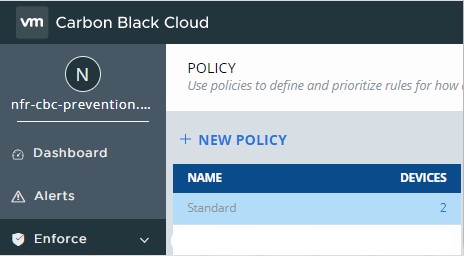

- Seleccione el conjunto de políticas que desea modificar.

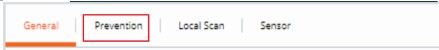

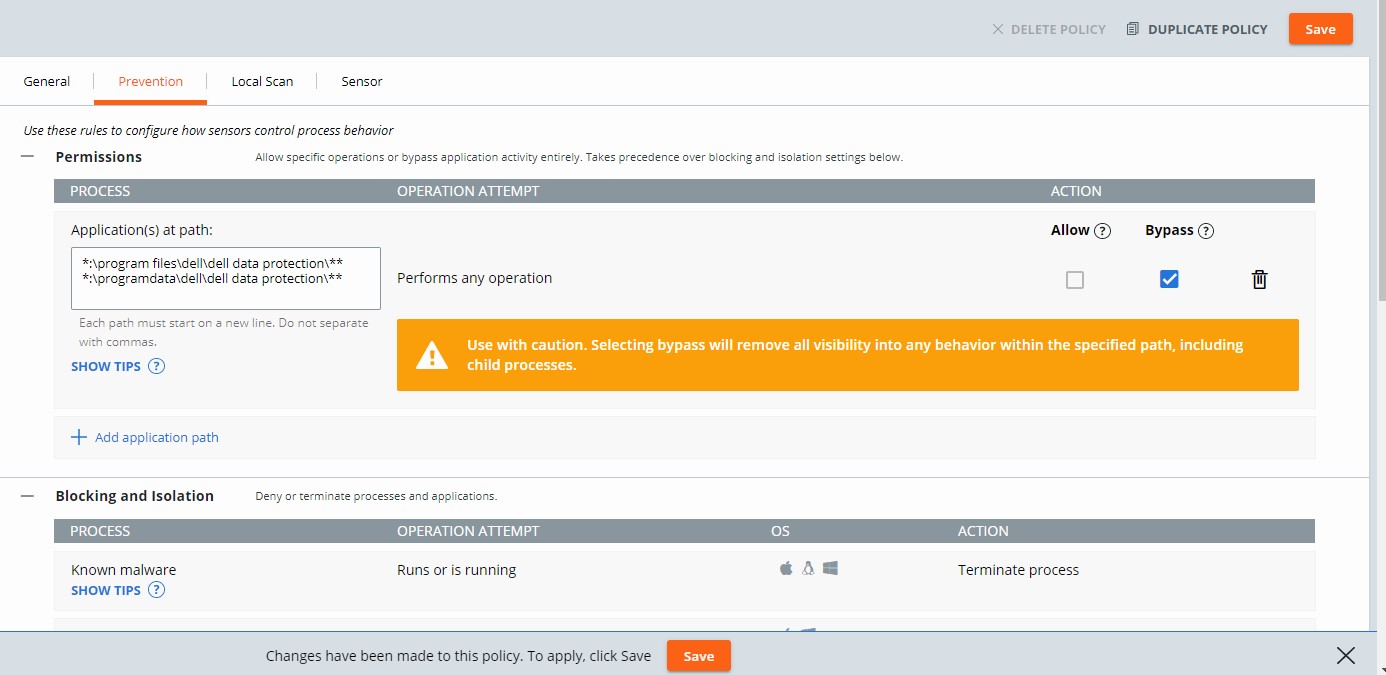

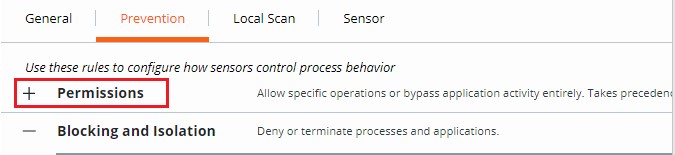

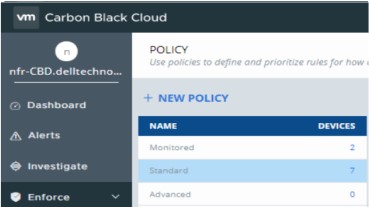

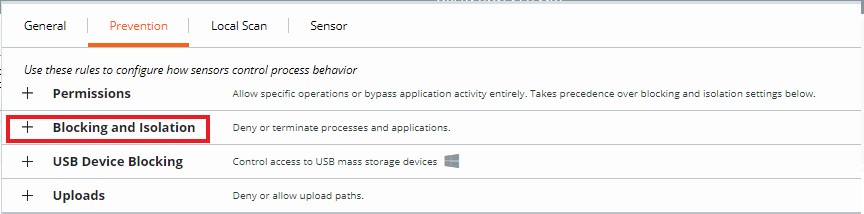

- En el panel de menú derecho, haga clic en Prevention.

- Haga clic para ampliar Permissions.

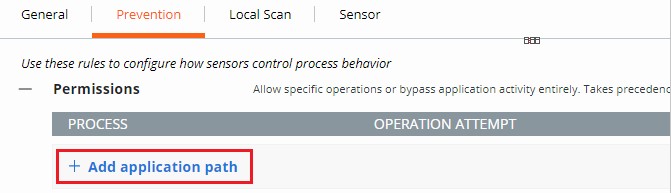

- Haga clic para ampliar Add application path.

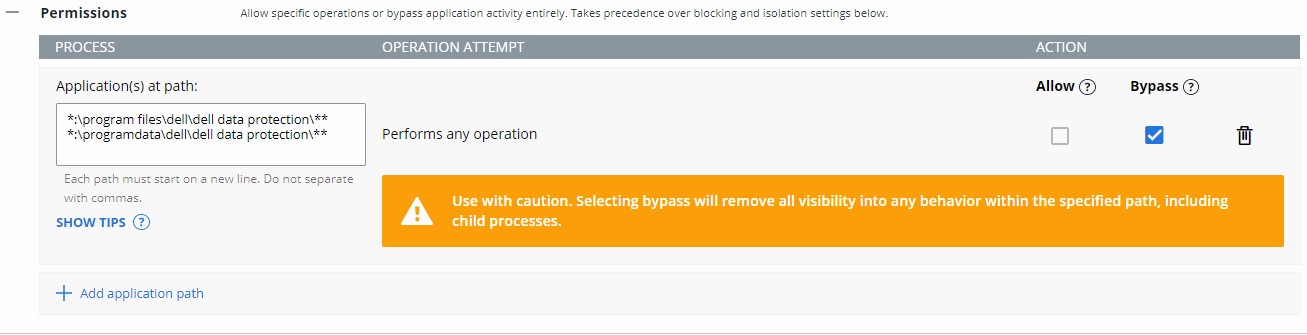

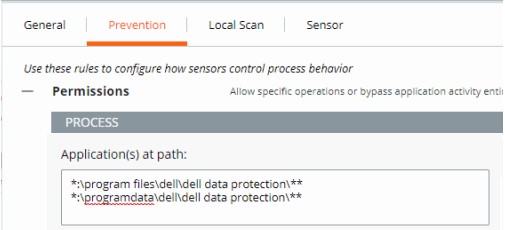

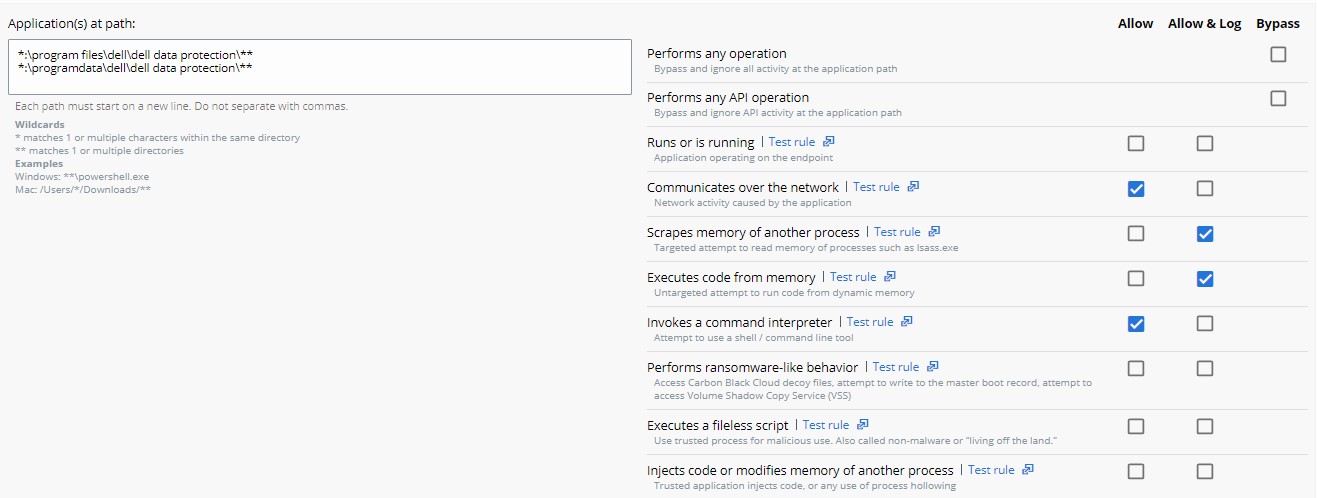

- Complete la ruta prevista en la cual establecer una omisión.

- La imagen de ejemplo utiliza las siguientes rutas:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- En este ejemplo, las acciones que se aplican afectan a todos los archivos de todas las unidades que contienen las rutas

\program files\dell\dell data protection\y\programdata\dell\dell data protection\. - La lista de permisos de VMware Carbon Black aprovecha una estructura de formatos basada en glob.

- Soporta variables de entorno como

%WINDIR%. - Un único asterisco (*) coincide con todos los caracteres dentro del mismo directorio.

- Los asteriscos dobles (**) hacen coincidir a todos los caracteres del mismo directorio, varios directorios y todos los directorios anteriores o posteriores a la ubicación o el archivo especificados.

- Ejemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Seleccione la acción que se aplicará.

- En la imagen de ejemplo, los intentos de operación reciben acciones diferentes mediante la selección de Allow o Bypass.

- Cuando se selecciona el intento de operación Performs any operation, esto reemplaza a cualquier otro intento de operación y desactiva la selección de cualquier otra opción.

- Definiciones de acción:

- Allow: permite el comportamiento en la ruta de acceso especificada y VMware Carbon Black Cloud registra información sobre la acción.

- Bypass: se permite todo comportamiento en la ruta especificada. No se recopila información.

- Haga clic en Save en la esquina superior derecha o en la parte inferior de la página.

Las reglas de bloqueo y aislamiento se basan en rutas y prevalece por sobre la reputación. Las reglas de bloqueo y aislamiento nos permiten establecer una acción del tipo “Deny operation” o “Terminate process” cuando se intenta realizar una operación específica.

Para crear una regla de bloqueo y aislamiento:

- En un navegador web, vaya a [REGIÓN].conferdeploy.net.

- América = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Australia y Nueva Zelanda = https://defense-prodsyd.conferdeploy.net

- Inicie sesión en VMware Carbon Black Cloud.

- En el panel de menú izquierdo, haga clic en Enforce.

- Haga clic en Policies.

- Seleccione el conjunto de políticas que desea modificar.

- En el panel de menú derecho, haga clic en Prevention.

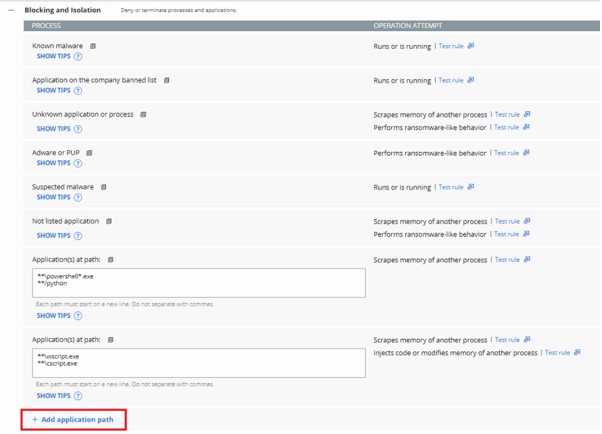

- Haga clic para ampliar Blocking and Isolation.

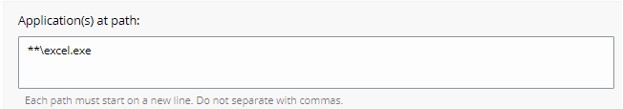

- Complete la ruta de la aplicación en la cual configurar una regla de bloqueo y aislamiento.

- La imagen de ejemplo utiliza excel.exe.

- El conjunto de acciones se emplea en la aplicación con el nombre excel.exe ejecutado desde cualquier directorio.

- La lista de permisos de VMware Carbon Black aprovecha una estructura de formatos basada en glob.

- Soporta variables de entorno como

%WINDIR%. - Un único asterisco (*) coincide con todos los caracteres dentro del mismo directorio.

- Los asteriscos dobles (**) hacen coincidir a todos los caracteres del mismo directorio, varios directorios y todos los directorios anteriores o posteriores a la ubicación o el archivo especificados.

- Ejemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Haga clic en Save en la parte superior derecha.

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced y VMware Carbon Black Cloud Enterprise proporcionan opciones con reglas de permisos, así como reglas de bloqueo y aislamiento, debido a la inclusión de EDR.

Haga clic en el tema correspondiente para obtener más información.

Las reglas de permisos determinan las operaciones que pueden realizar las aplicaciones en las rutas especificadas.

Las reglas de permisos se basan en rutas y prevalece por sobre las reglas de bloqueo y aislamiento, además de la reputación.

Para crear una regla de permisos:

- En un navegador web, vaya a [REGIÓN].conferdeploy.net.

- América = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Australia y Nueva Zelanda = https://defense-prodsyd.conferdeploy.net

- Inicie sesión en VMware Carbon Black Cloud.

- En el panel de menú izquierdo, haga clic en Enforce.

- Haga clic en Policies.

- Seleccione el conjunto de políticas que desea modificar.

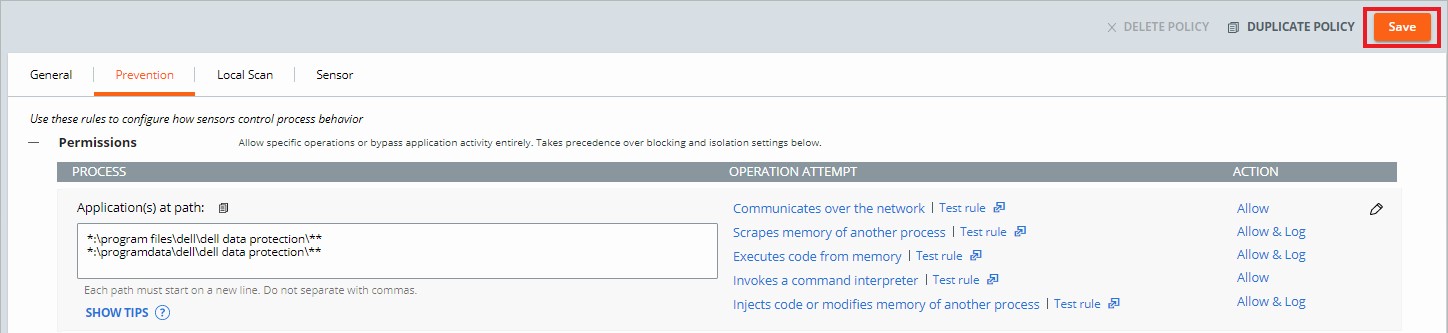

- En el panel de menú derecho, haga clic en Prevention.

- Haga clic para ampliar Permissions.

- Haga clic para ampliar Add application path.

- Complete la ruta prevista en la cual establecer una omisión.

- La imagen de ejemplo utiliza las siguientes rutas:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- En este ejemplo, las acciones que se aplican afectan a todos los archivos de todas las unidades que contengan las rutas \program files\dell\dell data protection\ y \programdata\dell\dell data protection\.

- La lista de permisos de VMware Carbon Black aprovecha una estructura de formatos basada en glob.

- Se admiten variables de entorno como %WINDIR%.

- Un único asterisco (*) coincide con todos los caracteres dentro del mismo directorio.

- Los asteriscos dobles (**) hacen coincidir a todos los caracteres del mismo directorio, varios directorios y todos los directorios anteriores o posteriores a la ubicación o el archivo especificados.

- Ejemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Seleccione la acción que se aplicará.

- En la imagen de ejemplo, los intentos de operación reciben acciones diferentes si selecciona Allow, Allow & Log o Bypass.

- Cuando se selecciona el intento de operación Performs any operation, esto reemplaza a cualquier otro intento de operación y desactiva la selección de cualquier otra opción.

- Todas las acciones, excepto Performs any operation, se pueden aplicar a varios intentos de operación.

- Definiciones de acción:

- Allow: permite el comportamiento en la ruta especificada, no se registra nada del comportamiento especificado en la ruta. No se envían datos a VMware Carbon Black Cloud.

- Allow & Log: permite el comportamiento en la ruta especificada; se registra toda la actividad. Todos los datos se informan a VMware Carbon Black Cloud.

- Bypass: se permite todo comportamiento en la ruta especificada; no se registra nada. No se envían datos a VMware Carbon Black Cloud.

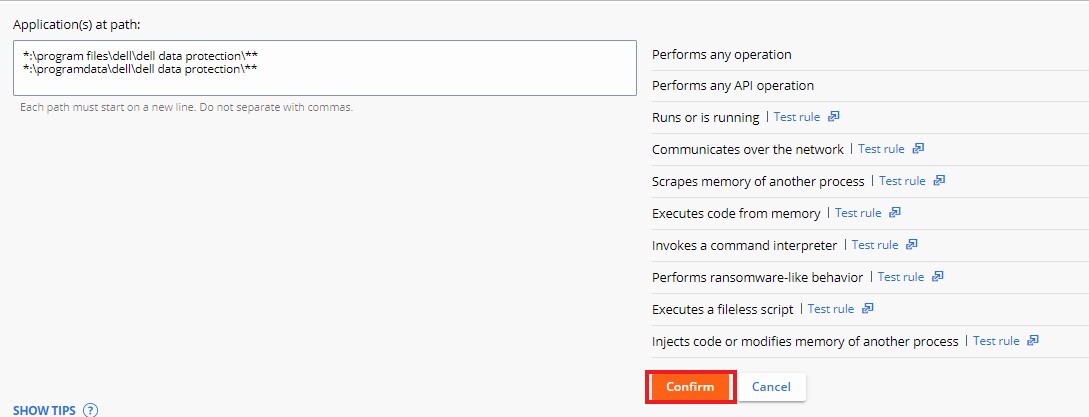

- Haga clic en Confirm en la parte inferior de Permissions para establecer el cambio de política.

- Haga clic en Save en la parte superior derecha.

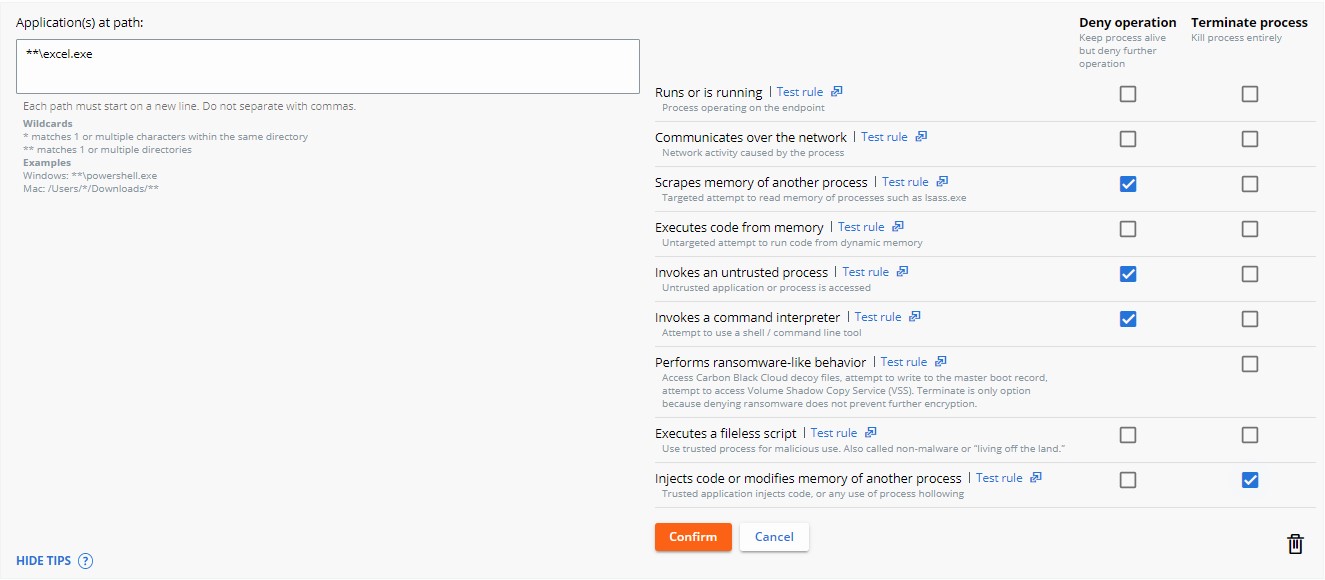

Las reglas de bloqueo y aislamiento se basan en rutas y prevalece por sobre la reputación. Las reglas de bloqueo y aislamiento nos permiten establecer una acción del tipo “Deny operation” o “Terminate process” cuando se intenta realizar una operación específica.

Para crear una regla de bloqueo y aislamiento:

- En un navegador web, vaya a [REGIÓN].conferdeploy.net.

- América = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Australia y Nueva Zelanda = https://defense-prodsyd.conferdeploy.net

- Inicie sesión en VMware Carbon Black Cloud.

- En el panel de menú izquierdo, haga clic en Enforce.

- Haga clic en Policies.

- Seleccione el conjunto de políticas que desea modificar.

- En el panel de menú derecho, haga clic en Prevention.

- Haga clic para ampliar Blocking and Isolation.

- Haga clic para ampliar Add application path.

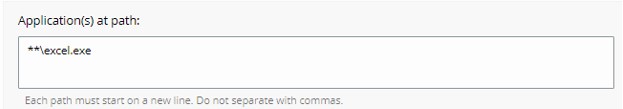

- Complete la ruta de la aplicación en la cual configurar una regla de bloqueo y aislamiento.

- La imagen de ejemplo utiliza excel.exe.

- El conjunto de acciones se emplea en la aplicación con el nombre excel.exe ejecutado desde cualquier directorio.

- La lista de permisos de VMware Carbon Black aprovecha una estructura de formatos basada en glob.

- Soporta variables de entorno como

%WINDIR%. - Un único asterisco (*) coincide con todos los caracteres dentro del mismo directorio.

- Los asteriscos dobles (**) hacen coincidir a todos los caracteres del mismo directorio, varios directorios y todos los directorios anteriores o posteriores a la ubicación o el archivo especificados.

- Ejemplos:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Seleccione la acción que se realizará cuando ocurre el intento de operación y, luego, haga clic en Confirm.

- Haga clic en Save en la parte superior derecha.

- Deny operation impide que la aplicación enumerada realice la operación especificada que intentó realizar.

- Terminate process interrumpe el proceso una vez que se intenta ejecutar la operación especificada.

VMware Carbon Black asigna una reputación a cada archivo que se ejecute en un dispositivo con el sensor instalado. Los archivos preexistentes comienzan con una reputación real de LOCAL_WHITE hasta que se ejecuten o hasta que el escaneo en segundo plano los haya procesado y brinde una reputación más definitiva.

Consulte Agregue una aplicación a la lista de reputación o Descripciones de reputación. Haga clic en el tema correspondiente para obtener más información.

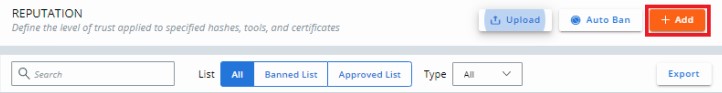

Se puede agregar una aplicación a la lista de reputación mediante la página Reputations o la página Alerts. Haga clic en la opción correspondiente para obtener más información.

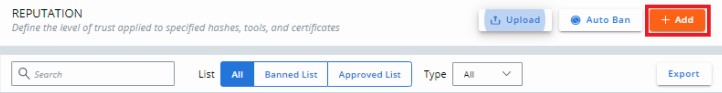

Para agregar una aplicación a la lista de reputación a través de la página Reputations:

- En un navegador web, vaya a [REGIÓN].conferdeploy.net.

- América = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Australia y Nueva Zelanda = https://defense-prodsyd.conferdeploy.net

- Inicie sesión en VMware Carbon Black Cloud.

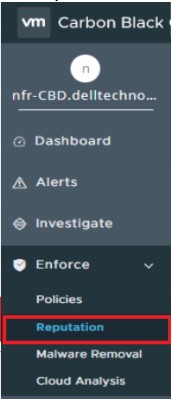

- En el panel de menú izquierdo, haga clic en Enforce.

- Haga clic en Reputation.

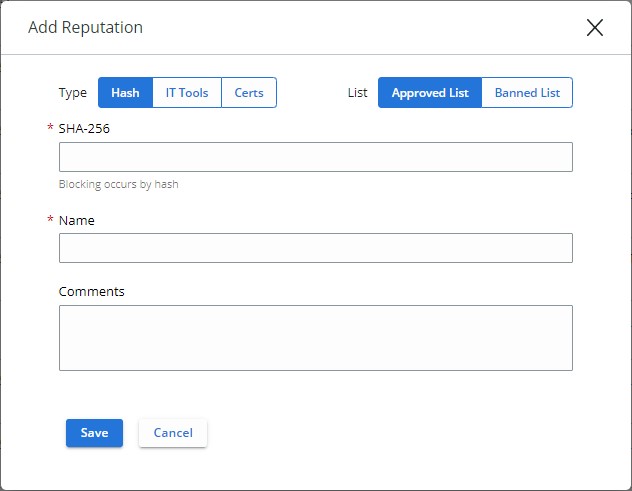

Un administrador puede agregar una aplicación a la lista de reputación mediante un hash SHA256, una herramienta de TI o un certificado de firma. Haga clic en la opción correspondiente para obtener más información.

Para agregar manualmente un hash SHA256:

- Haga clic en Add (Agregar).

- Desde Add Reputation:

- Seleccione Hash como tipo.

- Seleccione Approved List o Banned List para elegir la lista.

- Complete el hash SHA-256.

- Complete un nombre para la entrada.

- Opcionalmente, ingrese comentarios.

- Haga clic en Save.

- Approved List configura automáticamente cualquier archivo afectado y conocido que tenga la reputación Company Approved.

- Banned List configura automáticamente cualquier archivo afectado y conocido que tenga la reputación Company Banned.

Para agregar manualmente una herramienta de TI:

- Haga clic en Add (Agregar).

- Desde Add Reputation:

- Seleccione IT Tools como tipo.

- Complete la ruta de la herramienta de TI de confianza correspondiente.

- De manera opcional, seleccione Include all child processes.

- Opcionalmente, ingrese comentarios.

- Haga clic en Save.

- Las herramientas de TI solo se pueden agregar a la lista aprobada. Approved List configura automáticamente cualquier archivo afectado y conocido que tenga la reputación Local White.

- Si se selecciona la opción Include all child processes, todos los archivos utilizados por los procesos secundarios de la herramienta de TI de confianza recién definida también reciben la confianza inicial.

- Las rutas relativas para las herramientas de TI indican que la ruta de acceso definida se puede completar con las rutas definidas.

Ejemplo:

En los siguientes ejemplos, la ruta de la herramienta de TI de confianza se establece como lo siguiente:

\sharefolder\folder2\application.exe

Si un administrador intenta ejecutar el archivo en estas ubicaciones, la exclusión se realiza correctamente:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Si un administrador intenta ejecutar el archivo en estas ubicaciones, la exclusión falla:

E:\folder2\application.exeH:\sharefolder\application.exe

En los ejemplos fallidos, la ruta de acceso no se puede ingresar por completo.

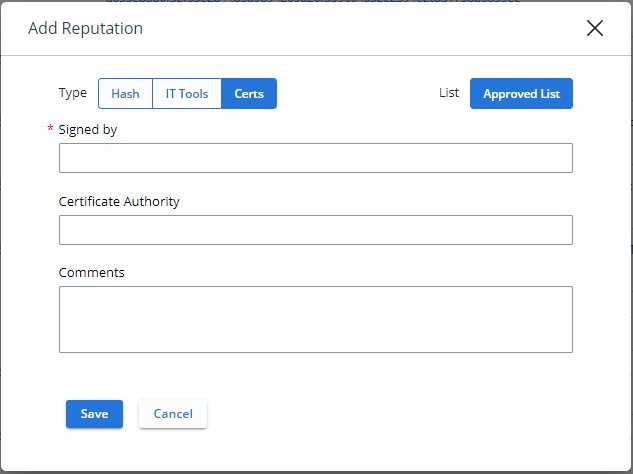

Para agregar manualmente un certificado de firma:

- Haga clic en Add (Agregar).

- Desde Add Reputation:

- Seleccione Certs como tipo.

- Complete el campo Signed by.

- De manera opcional, complete la autoridad de certificación.

- De manera opcional, ingrese comentarios.

- Haga clic en Save.

- Un certificado de firma solo se puede agregar a la lista aprobada. Approved List configura automáticamente cualquier archivo afectado y conocido que tenga la reputación Local White.

- Para obtener más información acerca de cómo agregar un certificado de firma para la reputación, consulte Cómo agregar un certificado de firma a la lista de reputación de VMware Carbon Black Cloud.

Para agregar una aplicación a la lista de reputación a través de la página Alerts:

- En un navegador web, vaya a [REGIÓN].conferdeploy.net.

- América = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asia-Pacífico = https://defense-prodnrt.conferdeploy.net/

- Australia y Nueva Zelanda = https://defense-prodsyd.conferdeploy.net

- Inicie sesión en VMware Carbon Black Cloud.

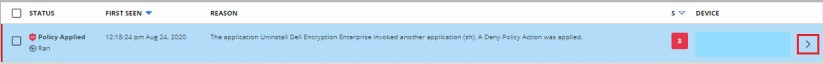

- Haga clic en Alerts.

- Seleccione la flecha descendente junto a la alerta en la cual desea aprobar la aplicación.

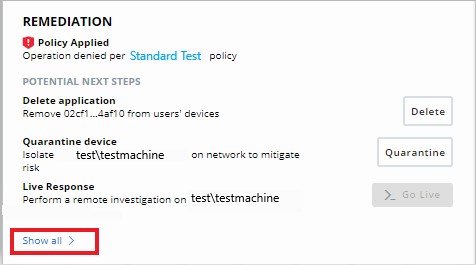

- Haga clic en Show all en la subsección Remediation.

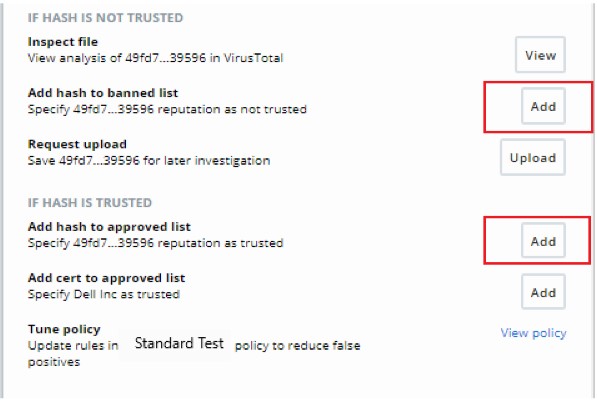

- Haga clic en esta opción para agregar el archivo a la lista aprobada o la lista prohibida en función de si el hash es de confianza o no.

| Prioridad | Reputación | Valor de búsqueda de reputación | Descripción |

|---|---|---|---|

| 1 | Omitir | OMITIR | Comprobación automática de la reputación que Carbon Black Cloud asigna a los archivos de productos y les otorga permisos completos de ejecución.

|

| 2 | Lista aprobada por la empresa | COMPANY_WHITE_LIST | Los hashes se agregan manualmente a la lista aprobada por la empresa; para ello, se usa Enforce > Reputations |

| 3 | Lista prohibida por la empresa | COMPANY_BLACK_LIST | Los hashes se agregan manualmente a la lista prohibida por la empresa; para ello, se usa Enforce > Reputations |

| 4 | Lista aprobada de confianza | TRUSTED_WHITE_LIST | Aprobado y conocido por Carbon Black, ya sea desde la nube, un escaneo local o ambos |

| 5 | Malware conocidos | KNOWN_MALWARE | Rechazado y conocido por Carbon Black, ya sea desde la nube, un escaneo local o ambos |

| 6 | Suspect/Heuristic Malware | SUSPECT_MALWARE HEURISTIC | Malware sospechoso detectado por Carbon Black, pero que no es necesariamente malicioso |

| 7 | Adware/PUP Malware | ADWARE PUP | Adware y programas potencialmente no deseados que son detectados por Carbon Black |

| 8 | Local White | LOCAL_WHITE | El archivo cumple con cualquiera de las siguientes condiciones:

|

| 9 | Lista aprobada común | COMMON_WHITE_LIST | El archivo cumple con cualquiera de las siguientes condiciones:

|

| 10 | Lista no enumerada/lista aprobada adaptable | NOT_LISTEDADAPTIVE_WHITE_LIST | La reputación Not Listed indica que, después de que el sensor revisa el hash de la aplicación con el escáner local o la nube, no se puede encontrar ningún registro al respecto: no aparece en la base de datos de reputaciones.

|

| 11 | Unknown | EN PROCESO DE RESOLUCIÓN | La reputación Unknown indica que no hay respuesta de ninguna de las fuentes de reputación que utiliza el sensor.

|

Para comunicarse con el equipo de soporte, consulte los números de teléfono de soporte internacionales de Dell Data Security.

Vaya a TechDirect para generar una solicitud de soporte técnico en línea.

Para obtener información y recursos adicionales, únase al foro de la comunidad de seguridad de Dell.