Jak zezwolić na rozszerzenia jądra w programie Dell Data Security w systemie macOS

Zusammenfassung: Dowiedz się, jak zezwolić na rozszerzenia jądra rozwiązania Dell Endpoint Security Suite Enterprise dla komputerów Mac, Dell Threat Defense, Dell Encryption Enterprise dla komputerów Mac, narzędzia CrowdStrike Falcon Sensor lub punktu końcowego VMware Carbon Black Cloud Endpoint. ...

Weisungen

- od lutego 2021 r. oprogramowanie Dell Encryption Enterprise for Mac osiągnęło koniec konserwacji. Ten produkt i związane z nim artykuły nie są już aktualizowane przez Dell.

- Od maja 2022 r. oprogramowanie Dell Endpoint Security Suite Enterprise osiągnęło koniec konserwacji. Ten produkt i związane z nim artykuły nie są już aktualizowane przez Dell.

- W maju 2022 r. oprogramowanie Dell Threat Defense osiągnęło koniec konserwacji. Ten produkt i związane z nim artykuły nie są już aktualizowane przez Dell.

- Aby uzyskać więcej informacji, zapoznaj się z artykułem Zasady dotyczące cyklu życia produktu (koniec wsparcia technicznego i koniec przydatności do użycia) dla programu Dell Data Security. Jeśli masz pytania dotyczące innych artykułów, skontaktuj się z działem sprzedaży lub napisz wiadomość na adres endpointsecurity@dell.com.

- Aby uzyskać dodatkowe informacje na temat obecnych produktów, zapoznaj się z artykułem Endpoint Security.

Funkcja ochrony integralności systemu (SIP) została rozszerzona w systemie macOS High Sierra (10.13) i wymaga od użytkowników zatwierdzania nowych rozszerzeń jądra (KEXT) innych firm. W tym artykule wyjaśniono, jak zezwolić na rozszerzenia jądra w programie Dell Data Security w systemie macOS High Sierra oraz nowszych.

Dotyczy produktów:

- Rozwiązanie Dell Endpoint Security Suite Enterprise dla komputerów Mac

- Dell Threat Defense

- Dell Encryption Enterprise for Mac

- Narzędzie CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

Dotyczy systemów operacyjnych:

- macOS High Sierra (10.13) i nowszy

Użytkownicy napotykają tę funkcję zabezpieczeń, jeśli:

- Pierwszej instalacji oprogramowania:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- Narzędzie CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- Protokół SIP jest włączony.

Użytkownicy nie napotykają tej funkcji zabezpieczeń, jeśli:

- Uaktualniania oprogramowania:

- Dell Threat Defense

- Dell Endpoint Security Suite Enterprise

- Dell Encryption Enterprise for Mac

- Narzędzie CrowdStrike Falcon Sensor

- VMware Carbon Black Cloud Endpoint

- Protokół SIP jest wyłączony.

Zezwalanie na rozszerzenia jądra różni się w zależności od środowiska użytkownika i wdrożenia korporacyjnego. Aby uzyskać więcej informacji, kliknij odpowiednią opcję.

Komfort użytkowania

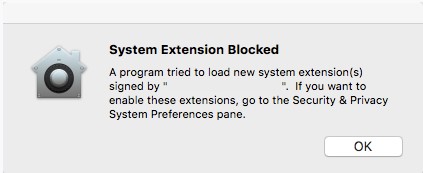

Jeśli protokół SIP jest włączony w systemie macOS High Sierra lub nowszym, system operacyjny wyświetla alert o blokadzie rozszerzenia po zainstalowaniu oprogramowania Dell Endpoint Security Suite Enterprise, Dell Threat Defense, Dell Encryption Enterprise dla komputerów Mac, narzędzia CrowdStrike Falcon Sensor lub punktu końcowego VMware Carbon Black Cloud Endpoint. Może to wyglądać następująco: "System Extension Blocked — program próbował załadować nowe rozszerzenia systemowe podpisane przez "[NAME]". Jeśli chcesz włączyć te rozszerzenia, przejdź do panelu Preferencje systemowe bezpieczeństwa i prywatności".

- Dell Inc, dawniej Credant Technologies

- Credant Technologies

- Benjamin Fleischer (jeśli włączono zasadę Encryption External Media)

Decyzja o zatwierdzeniu rozszerzenia różni się w zależności od zainstalowanej wersji systemu macOS. Aby uzyskać więcej informacji, kliknij pozycję 11. X (Big Sur) lub w wersji od 10.13.X do 10.15.X (High Sierra, Mojave i Catalina).

v11.X (Big Sur)

Wraz z pojawieniem się rozszerzeń systemowych w macOS Big Sur, zdarzają się przypadki, w których rozszerzenia jądra mogą nie być prawidłowo wczytywane podczas instalacji nowych aplikacji. Aplikacje, które zostały zainstalowane przed aktualizacją do macOS Big Sur, powinny mieć wstępnie zaimportowane rozszerzenia jądra.

Jeśli aplikacje nie uruchamiają się prawidłowo, TeamID aplikacji może być wprowadzony ręcznie poza systemem operacyjnym.

- Uruchom komputer Mac w trybie odzyskiwania.

Uwaga: Aby uzyskać więcej informacji, zapoznaj się z artykułem Odzyskiwanie systemu macOS na komputerach Mac z procesorami Intel: https://support.apple.com/102518

.

- Kliknij menu Narzędzia, a następnie wybierz Terminal.

- W terminalu wpisz

/usr/sbin/spctl kext-consent add [TEAMID]i naciśnij klawisz Enter.Uwaga:[TEAMID]= Identyfikator zespołu Apple dla instalowanego produktu- Identyfikatory Apple TeamID:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(Wersje 10.1.0 i starsze) - Dell Encryption External Media:

VR2659AZ37(Wersja 10.5.0 i nowsze)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

- Jeśli na przykład konieczne jest ręczne dodanie punktu końcowego VMware Carbon Black Cloud, wpisz

/usr/sbin/spctl kext-consent add 7AGZNQ2S2Ti naciśnij klawisz Enter.

- Zamknij aplikację Terminal, uruchom ponownie komputer i wybierz system macOS.

Wersje od 10.13.X do 10.15.X (High Sierra, Mojave i Catalina)

- Zaloguj się do komputera Mac, którego dotyczy problem.

- W polu Apple Dock kliknij Preferencje systemu.

- Kliknij dwukrotnie opcję Bezpieczeństwo i prywatność.

- W zakładce Ogólne kliknij opcję Zezwalaj, aby wczytać plik KEXT.

Uwaga: Przycisk Zezwalaj jest dostępny tylko przez 30 minut po zakończeniu instalacji. Dopóki użytkownik nie zatwierdzi pliku KEXT, przyszłe próby wczytywania powodują ponowne wyświetlenie interfejsu zatwierdzania, ale nie powodują kolejnego alertu użytkownika.

Uwaga: Przycisk Zezwalaj jest dostępny tylko przez 30 minut po zakończeniu instalacji. Dopóki użytkownik nie zatwierdzi pliku KEXT, przyszłe próby wczytywania powodują ponowne wyświetlenie interfejsu zatwierdzania, ale nie powodują kolejnego alertu użytkownika.

Enterprise Deployments (Wdrożenia w przedsiębiorstwach)

Rozwiązanie zarządzania firmy Apple (takie jak Workspace One lub Jamf) może wykorzystywać identyfikator Apple TeamID, by pominąć etap zatwierdzania pliku KEXT przez użytkownika.

- Identyfikatory Apple TeamID:

- Dell Endpoint Security Suite Enterprise:

6ENJ69K633 - Dell Threat Defense:

6ENJ69K633 - Dell Encryption Enterprise:

VR2659AZ37- Dell Encryption External Media:

3T5GSNBU6W(Wersje 10.1.0 i starsze) - Dell Encryption External Media:

VR2659AZ37(Wersja 10.5.0 i nowsze)

- Dell Encryption External Media:

- CrowdStrike Falcon Sensor:

X9E956P446 - VMware Carbon Black Cloud Endpoint:

7AGZNQ2S2T

- Dell Endpoint Security Suite Enterprise:

Aby wyświetlić identyfikatory Apple TeamID z dostępem na danym punkcie końcowym:

- Otwórz Terminal na punkcie końcowym.

- Wpisz

sudo kextstat | grep -v com.applei naciśnij klawisz Enter. - Wpisz hasło superużytkownika, a następnie naciśnij klawisz Enter.

Aby skontaktować się z pomocą techniczną, przejdź do sekcji Numery telefonów międzynarodowej pomocy technicznej Dell Data Security.

Przejdź do TechDirect, aby wygenerować zgłoszenie online do pomocy technicznej.

Aby uzyskać dodatkowe informacje i zasoby, dołącz do Forum społeczności Dell Security.