VMware Carbon Black Cloud에 대한 제외 사항 또는 포함 사항을 생성하는 방법

Shrnutí: VMware Carbon Black 제외 사항 및 포함 사항은 다음 지침에 따라 구성할 수 있습니다.

Pokyny

VMware Carbon Black은 평판 및 사용 권한 규칙을 사용하여 NGAV(Next Generation Anti-Virus) 제외(승인된 목록) 및 포함(금지 목록)을 처리합니다. VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced 및 VMware Carbon Black Cloud Enterprise는 EDR(Endpoint Detection and Response)을 활용합니다. EDR은 평판 및 사용 권한 규칙에도 영향을 받습니다. 이 문서에서는 관리자가 연관된 주의 사항과 함께 이러한 값을 설정하는 방법을 설명합니다.

영향을 받는 제품:

VMware Carbon Black Cloud Prevention

VMware Carbon Black Cloud Standard

VMware Carbon Black Cloud Advanced

VMware Carbon Black Cloud Enterprise

영향을 받는 운영 체제:

Windows

Mac

Linux

VMware Carbon Black 온보딩 3부: 정책 및 그룹

시간: 3분 37초

선택 자막: 다양한 언어로 제공

VMware Carbon Black Cloud 는 정책과 평판을 결합하여 어떤 작업이 수행되는지 결정합니다.

자세한 내용을 확인하려면 해당 탭을 클릭하십시오.

VMware Carbon Black Cloud Prevention 정책은 VMware Carbon Black Cloud Standard, Advanced 및 Enterprise의 정책과 다릅니다. 자세한 내용을 확인하려면 해당 제품을 클릭하십시오.

VMware Carbon Black Cloud Prevention은 EDR을 사용하지 않기 때문에 사용 권한 규칙과 차단 및 격리 규칙에 대한 간소화된 접근 방식을 제공합니다.

자세한 내용을 확인하려면 해당 탭을 클릭하십시오.

사용 권한 규칙은 지정된 경로에서 수행할 수 있는 작업 애플리케이션을 결정합니다.

사용 권한 규칙은 경로 기반이며 차단 및 격리 규칙과 평판 모두에 우선합니다.

사용 권한 규칙을 만들려면

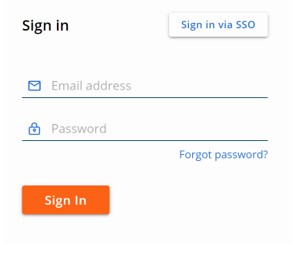

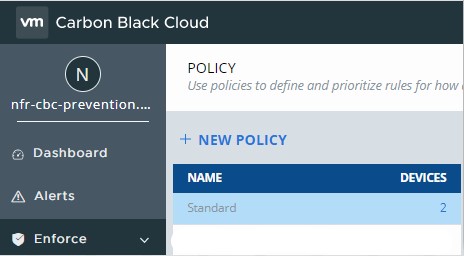

- 웹 브라우저에서 [REGION].conferdeploy.net으로 이동합니다.

- VMware Carbon Black Cloud에 로그인합니다.

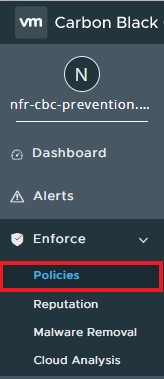

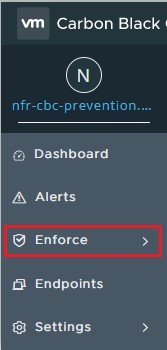

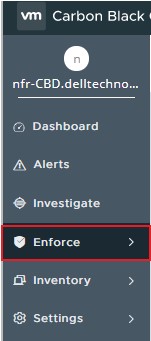

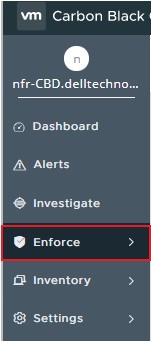

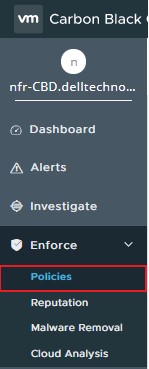

- 왼쪽 메뉴 창에서 Enforce를 클릭합니다.

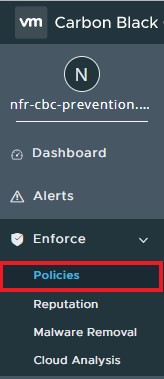

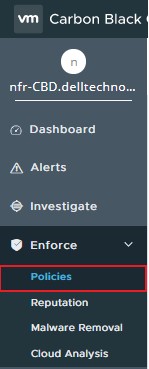

- Policies를 클릭합니다.

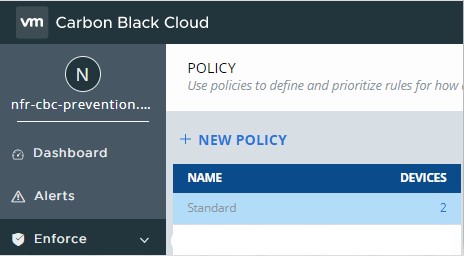

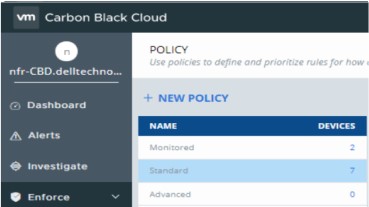

- 수정할 정책 집합을 선택합니다.

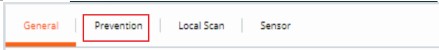

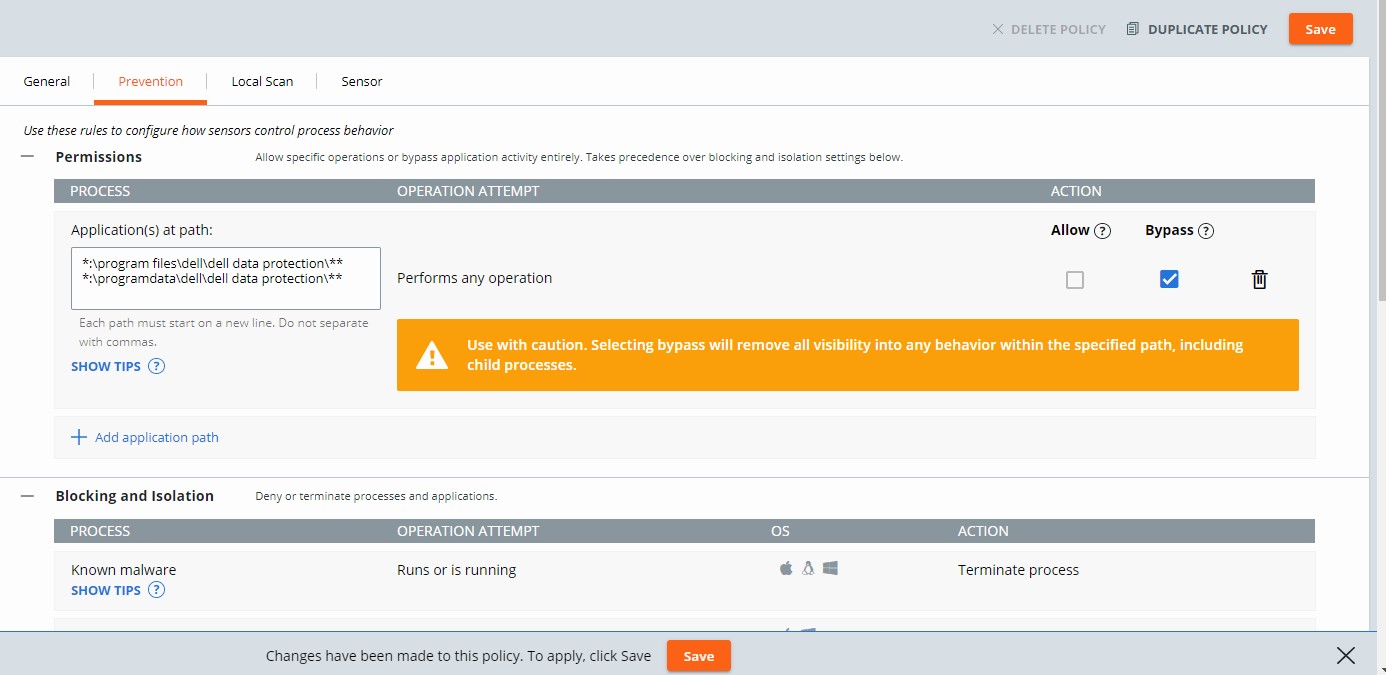

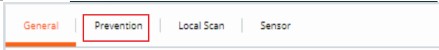

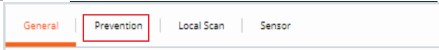

- 오른쪽 메뉴 창에서 Prevention을 클릭합니다.

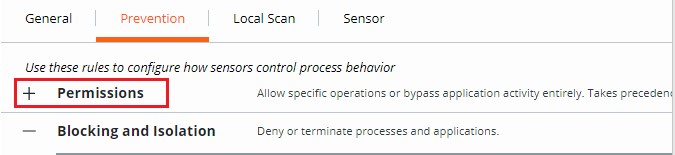

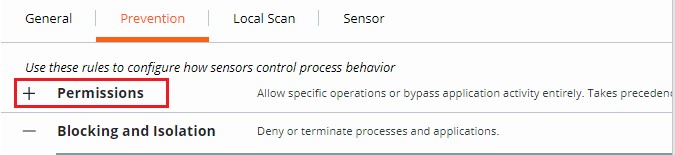

- Permissions를 클릭하여 확장합니다.

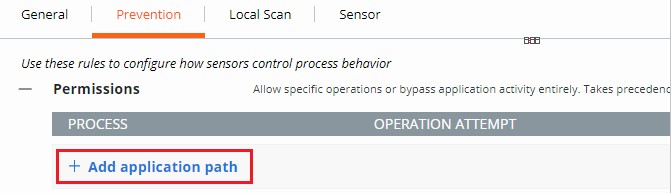

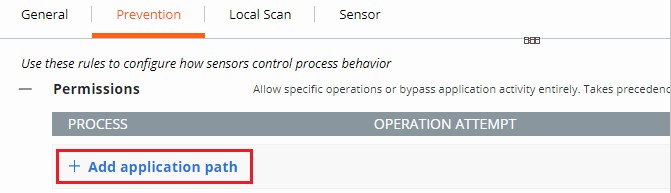

- Add application path를 클릭하여 확장합니다.

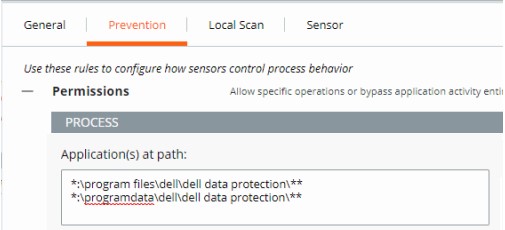

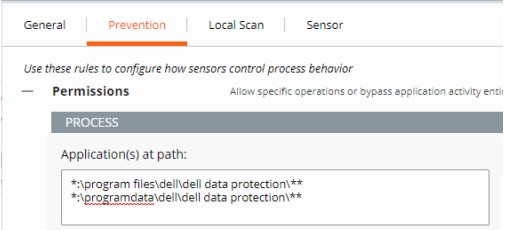

- 우회를 설정할 경로를 입력합니다.

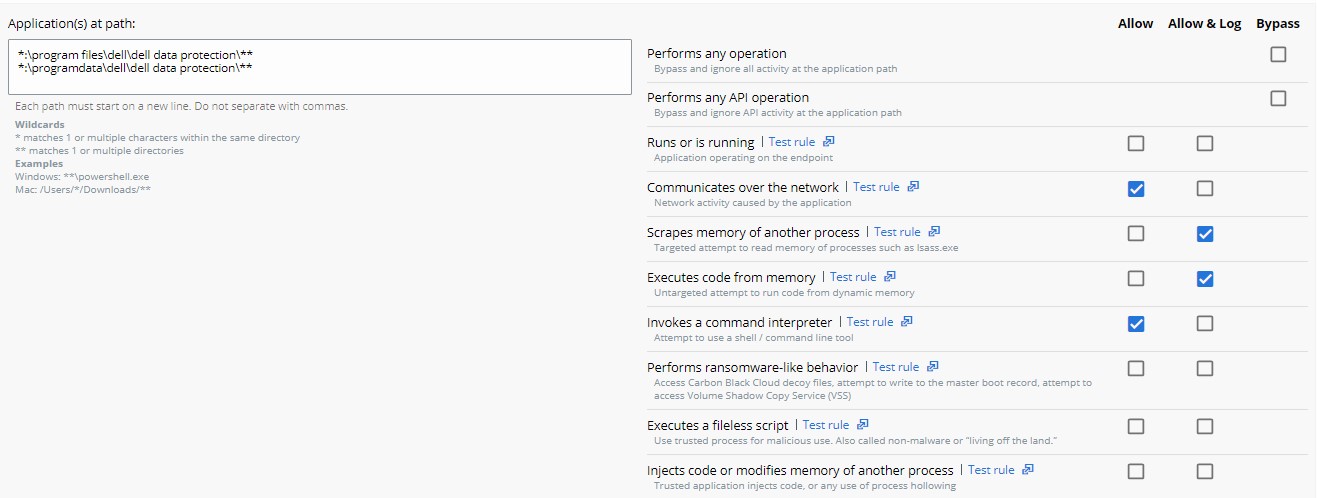

- 예제 이미지는 다음 경로를 사용합니다.

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- 이 예제에서 적용되는 작업은

\program files\dell\dell data protection\및\programdata\dell\dell data protection\경로를 포함한 모든 드라이브의 모든 파일에 영향을 줍니다. - VMware Carbon Black의 사용 권한 목록에는 glob 기반 서식 구조가 사용됩니다.

%WINDIR%등의 환경 변수가 지원됩니다.- 단일 별표(*)는 같은 디렉토리 내에서 모든 문자와 일치합니다.

- 이중 별표(**)는 동일한 디렉토리, 여러 디렉토리 및 지정된 위치나 파일 위 또는 아래의 모든 디렉토리 내에서 모든 문자와 일치합니다.

- 예:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

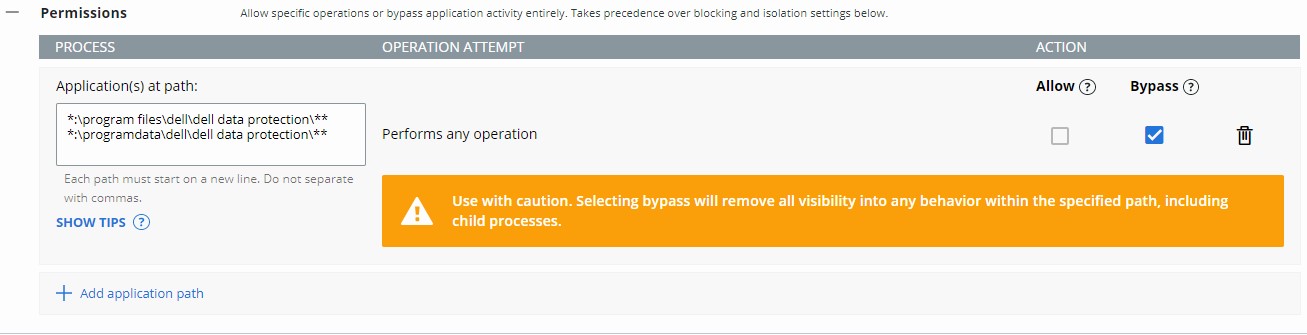

- 적용할 작업을 선택합니다.

- 예제 이미지에서 Allow 또는 Bypass를 선택하여 작업 시도의 동작을 다르게 지정합니다.

- Performs any operation의 작업 수행 시도가 선택된 경우 다른 모든 작업 시도가 무시되고 다른 옵션을 선택할 수 없게 됩니다.

- 작업 정의:

- Allow - VMware Carbon Black Cloud에서 로깅되는 작업에 대한 정보를 사용하여 지정된 경로의 동작을 허용합니다.

- Bypass - 지정된 경로에서 모든 동작이 허용됩니다. 수집된 정보가 없습니다.

- 오른쪽 위 또는 페이지 맨 아래에 있는 Save를 클릭합니다.

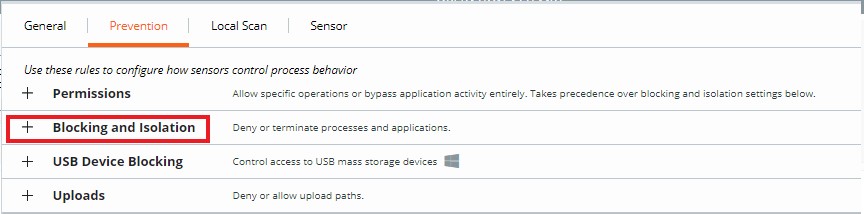

차단 및 격리 규칙은 경로 기반이며 평판보다 우선합니다. 차단 및 격리 규칙을 사용하면 특정 작업을 시도할 때 "Deny operation" 또는 "Terminate process" 동작을 설정할 수 있습니다.

차단 및 격리 규칙을 생성하려면 다음을 수행합니다.

- 웹 브라우저에서 [REGION].conferdeploy.net으로 이동합니다.

- VMware Carbon Black Cloud에 로그인합니다.

- 왼쪽 메뉴 창에서 Enforce를 클릭합니다.

- Policies를 클릭합니다.

- 수정할 정책 집합을 선택합니다.

- 오른쪽 메뉴 창에서 Prevention을 클릭합니다.

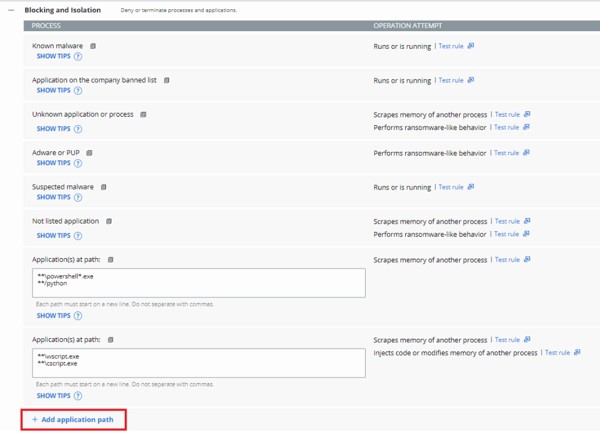

- Blocking and Isolation을 클릭하여 확장합니다.

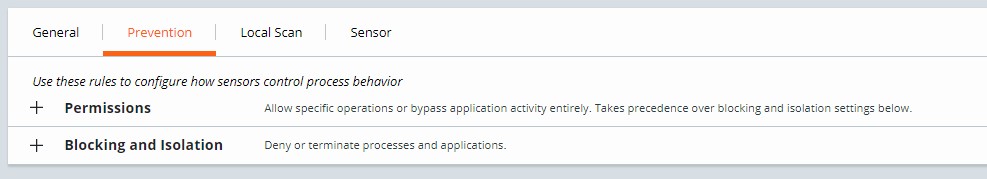

- 차단 및 격리 규칙을 설정할 애플리케이션 경로를 입력합니다.

- 예제 이미지에는 excel.exe가 사용됩니다.

- 작업 집합은 모든 디렉토리에서 실행된 excel.exe라는 이름의 애플리케이션에 적용됩니다.

- VMware Carbon Black의 사용 권한 목록에는 glob 기반 서식 구조가 사용됩니다.

%WINDIR%등의 환경 변수가 지원됩니다.- 단일 별표(*)는 같은 디렉토리 내에서 모든 문자와 일치합니다.

- 이중 별표(**)는 동일한 디렉토리, 여러 디렉토리 및 지정된 위치나 파일 위 또는 아래의 모든 디렉토리 내에서 모든 문자와 일치합니다.

- 예:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- 오른쪽 상단에 있는 Save를 클릭합니다.

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced 및 VMware Carbon Black Cloud Enterprise는 EDR 포함으로 인해 사용 권한 규칙과 차단 및 격리 규칙을 제공하는 옵션을 제공합니다.

자세한 내용을 확인하려면 해당 탭을 클릭하십시오.

사용 권한 규칙은 지정된 경로에서 수행할 수 있는 작업 애플리케이션을 결정합니다.

사용 권한 규칙은 경로 기반이며 차단 및 격리 규칙과 평판 모두에 우선합니다.

사용 권한 규칙을 만들려면

- 웹 브라우저에서 [REGION].conferdeploy.net으로 이동합니다.

- VMware Carbon Black Cloud에 로그인합니다.

- 왼쪽 메뉴 창에서 Enforce를 클릭합니다.

- Policies를 클릭합니다.

- 수정할 정책 집합을 선택합니다.

- 오른쪽 메뉴 창에서 Prevention을 클릭합니다.

- Permissions를 클릭하여 확장합니다.

- Add application path를 클릭하여 확장합니다.

- 우회를 설정할 경로를 입력합니다.

- 예제 이미지는 다음 경로를 사용합니다.

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- 이 예에서 적용되는 작업은 경로 \program files\dell\dell data protection\ 및 \programdata\dell\dell data protection\을 포함하는 모든 드라이브의 모든 파일에 영향을 줍니다.

- VMware Carbon Black의 사용 권한 목록에는 glob 기반 서식 구조가 사용됩니다.

- %WINDIR% 등의 환경 변수가 지원됩니다.

- 단일 별표(*)는 같은 디렉토리 내에서 모든 문자와 일치합니다.

- 이중 별표(**)는 동일한 디렉토리, 여러 디렉토리 및 지정된 위치나 파일 위 또는 아래의 모든 디렉토리 내에서 모든 문자와 일치합니다.

- 예:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

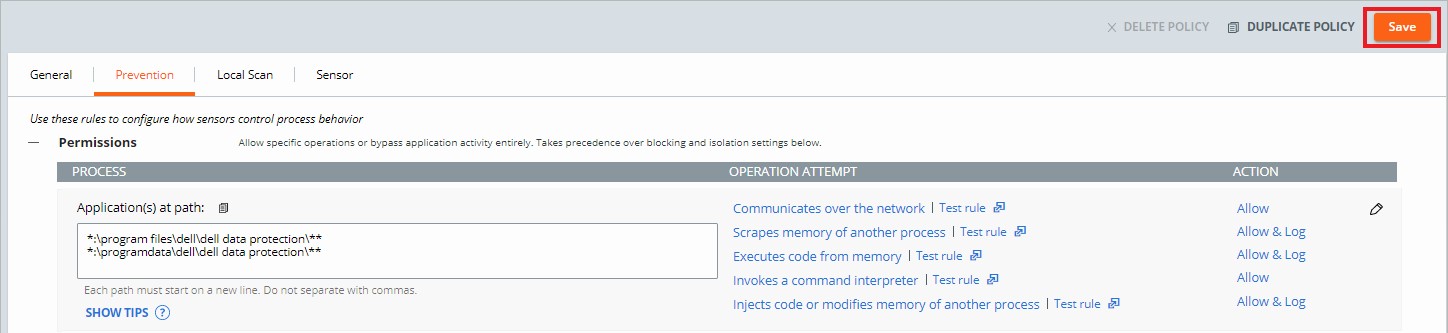

- 적용할 작업을 선택합니다.

- 예제 이미지에서 Allow, Allow & Log 또는 Bypass를 선택하여 작업 시도의 동작을 다르게 지정합니다.

- Performs any operation의 작업 수행 시도가 선택된 경우 다른 모든 작업 시도가 무시되고 다른 옵션을 선택할 수 없게 됩니다.

- Performs any operation을 제외한 모든 작업은 여러 작업 시도에 적용할 수 있습니다.

- 작업 정의:

- Allow - 지정된 경로의 동작을 허용합니다. 경로에 지정된 동작이 기록되지 않습니다. VMware Carbon Black Cloud로 데이터가 전송되지 않습니다.

- Allow & Log - 지정된 경로의 동작을 허용합니다. 모든 작업이 기록됩니다. VMware Carbon Black Cloud로 모든 데이터가 보고되지 않습니다.

- Bypass - 지정된 경로에서 모든 동작이 허용됩니다. 기록되는 것이 없습니다. VMware Carbon Black Cloud로 데이터가 전송되지 않습니다.

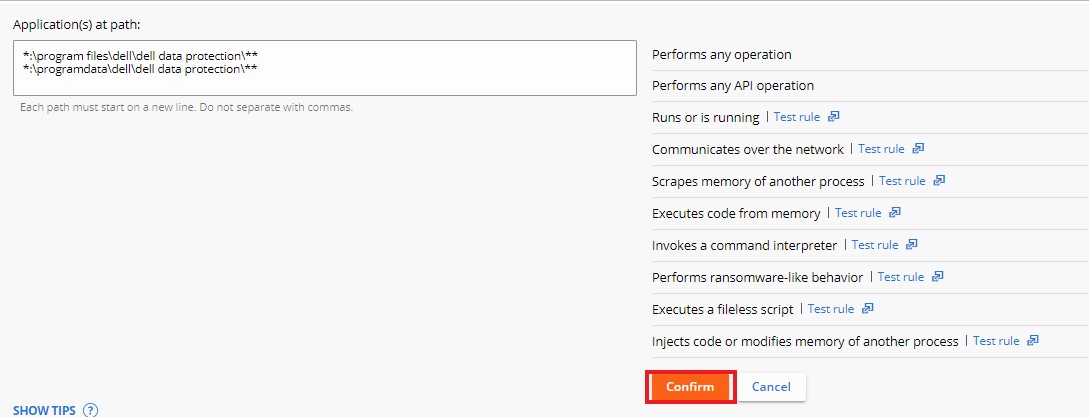

- Permissions 맨 아래에 있는 Confirm을 클릭하여 정책 변경을 설정합니다.

- 오른쪽 상단에 있는 Save를 클릭합니다.

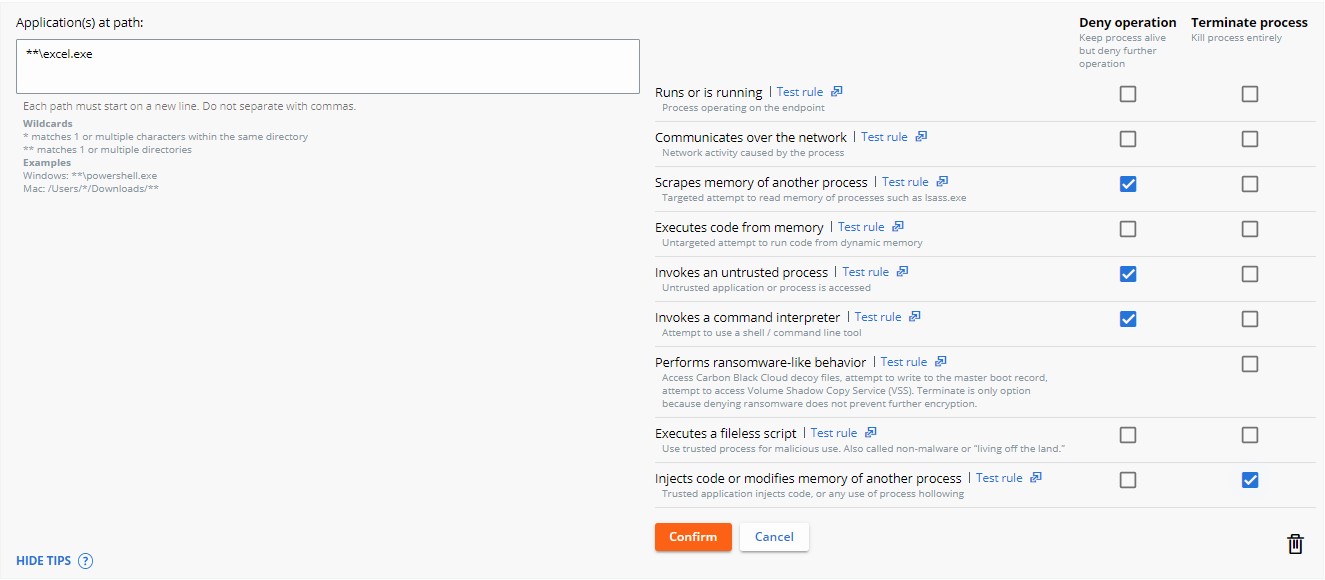

차단 및 격리 규칙은 경로 기반이며 평판보다 우선합니다. 차단 및 격리 규칙을 사용하면 특정 작업을 시도할 때 "Deny operation" 또는 "Terminate process" 동작을 설정할 수 있습니다.

차단 및 격리 규칙을 생성하려면 다음을 수행합니다.

- 웹 브라우저에서 [REGION].conferdeploy.net으로 이동합니다.

- VMware Carbon Black Cloud에 로그인합니다.

- 왼쪽 메뉴 창에서 Enforce를 클릭합니다.

- Policies를 클릭합니다.

- 수정할 정책 집합을 선택합니다.

- 오른쪽 메뉴 창에서 Prevention을 클릭합니다.

- Blocking and Isolation을 클릭하여 확장합니다.

- Add application path를 클릭하여 확장합니다.

- 차단 및 격리 규칙을 설정할 애플리케이션 경로를 입력합니다.

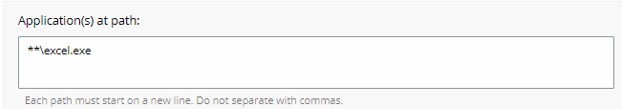

- 예제 이미지에는 excel.exe가 사용됩니다.

- 작업 집합은 모든 디렉토리에서 실행된 excel.exe라는 이름의 애플리케이션에 적용됩니다.

- VMware Carbon Black의 사용 권한 목록에는 glob 기반 서식 구조가 사용됩니다.

%WINDIR%등의 환경 변수가 지원됩니다.- 단일 별표(*)는 같은 디렉토리 내에서 모든 문자와 일치합니다.

- 이중 별표(**)는 동일한 디렉토리, 여러 디렉토리 및 지정된 위치나 파일 위 또는 아래의 모든 디렉토리 내에서 모든 문자와 일치합니다.

- 예:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- 작업 시도가 충족되었을 때 취할 조치를 선택한 다음 Confirm을 클릭합니다.

- 오른쪽 상단에 있는 Save를 클릭합니다.

- Deny operation은 나열된 애플리케이션이 수행하려고 시도한 지정된 작업을 수행하지 못하게 차단합니다.

- Terminate process는 지정된 작업이 실행을 시도하면 프로세스를 종료합니다.

VMware Carbon Black은 센서가 설치된 디바이스에서 실행되는 모든 파일에 평판을 부여합니다. 기존 파일은 실행될 때까지 또는 백그라운드 검사가 해당 파일을 처리하고 더 확실한 평판을 얻을 때까지 LOCAL_WHITE의 유효 평판으로 시작합니다.

평판 목록에 애플리케이션을 추가하거나 평판 설명을 참조하십시오. 자세한 내용을 확인하려면 해당 탭을 클릭하십시오.

Reputations 페이지 또는 Alerts 페이지를 통해 평판 목록에 애플리케이션을 추가할 수 있습니다. 자세한 내용을 확인하려면 해당 옵션을 클릭합니다.

평판 페이지를 통해 평판 목록에 애플리케이션을 추가하려면 다음을 실행합니다.

- 웹 브라우저에서 [REGION].conferdeploy.net으로 이동합니다.

- VMware Carbon Black Cloud에 로그인합니다.

- 왼쪽 메뉴 창에서 Enforce를 클릭합니다.

- Reputation을 클릭합니다.

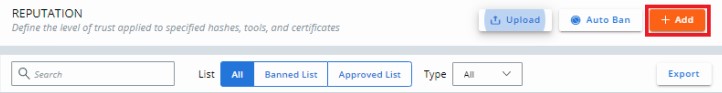

관리자는 SHA256 해시, IT 툴 또는 서명 인증서를 사용하여 평판 목록에 애플리케이션을 추가할 수 있습니다. 자세한 내용을 확인하려면 해당 옵션을 클릭합니다.

SHA256 해시를 수동으로 추가하려면 다음을 수행합니다.

- Add를 클릭합니다.

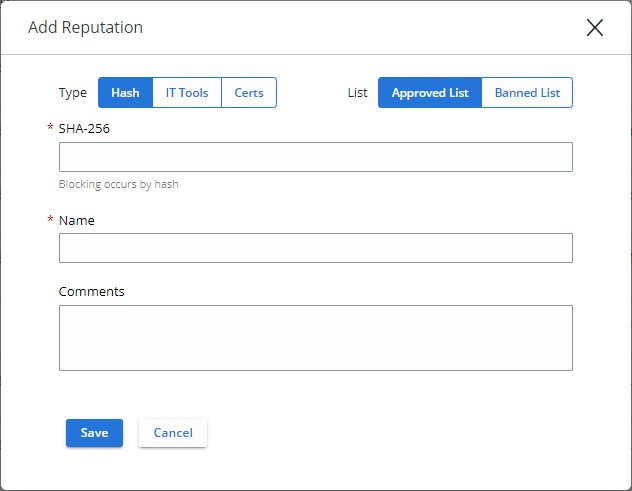

- 평판 추가에서:

- 유형으로 Hash를 선택합니다.

- 목록에 대해 Approved List 또는 Banned List을 선택합니다.

- SHA-256 hash를 입력합니다.

- 항목 이름을 작성합니다.

- 선택 사항으로 Comments를 입력합니다.

- Save를 클릭합니다.

- Approved List는 영향을 받고 알려진 모든 파일이 Company Approved의 평판을 보유하도록 자동 설정합니다.

- Banned List는 영향을 받고 알려진 모든 파일이 Company Banned의 평판을 보유하도록 자동 설정합니다.

수동으로 IT 툴을 추가하려면 다음을 수행합니다.

- Add를 클릭합니다.

- 평판 추가에서:

- 유형으로 IT Tools를 선택합니다.

- 신뢰할 수 있는 IT 툴의 상대 경로를 입력합니다.

- 필요한 경우 Include all child processes를 선택합니다.

- 선택 사항으로 Comments를 입력합니다.

- Save를 클릭합니다.

- IT 툴은 Approved List에만 추가할 수 있습니다. Approved List는 영향을 받고 알려진 모든 파일이 Local White의 평판을 보유하도록 자동 설정합니다.

- Include all child processes 메모 옵션이 선택되면 새로 정의된 신뢰할 수 있는 IT 툴의 하위 프로세스에 의해 삭제된 모든 파일도 초기 신뢰를 받습니다.

- IT 툴의 상대 경로는 정의된 경로를 통해 정의된 경로를 충족할 수 있음을 나타냅니다.

예:

다음 예에서는 Path of trusted IT tool의 경로가 다음으로 설정되어 있습니다.

\sharefolder\folder2\application.exe

관리자가 이러한 위치에서 파일을 실행하려고 하면 제외가 성공합니다.

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

관리자가 이러한 위치에서 파일을 실행하려고 하면 제외가 실패합니다.

E:\folder2\application.exeH:\sharefolder\application.exe

실패한 예제의 경우 경로를 완전히 처리할 수 없습니다.

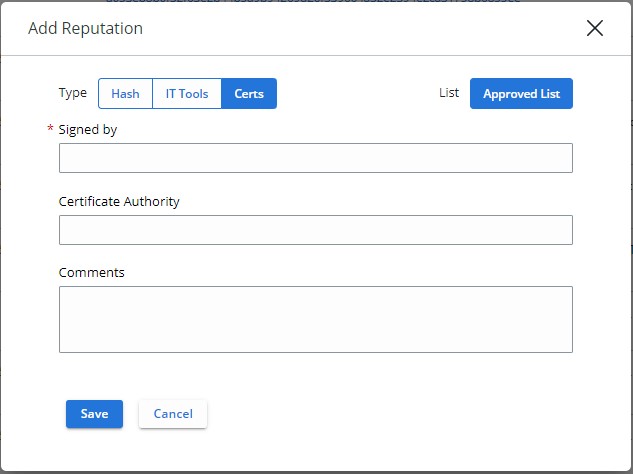

서명 인증서를 수동으로 추가하려면 다음을 수행합니다.

- Add를 클릭합니다.

- 평판 추가에서:

- 유형으로 Certs를 선택합니다.

- Signed by 필드를 입력합니다.

- 선택 사항으로 Certificate Authority를 입력합니다.

- 선택 사항으로 Comments를 입력합니다.

- Save를 클릭합니다.

- 서명 인증서는 Approved List에만 추가할 수 있습니다. Approved List는 영향을 받고 알려진 모든 파일이 Local White의 평판을 보유하도록 자동 설정합니다.

- 평판에 대한 서명 인증서를 추가하는 자세한 방법용은 VMware Carbon Black Cloud 평판 목록에 서명 인증서를 추가하는 방법을 참조하십시오.

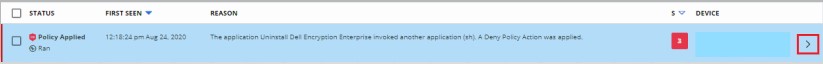

알림 페이지를 통해 평판 목록에 애플리케이션을 추가하려면 다음을 수행합니다.

- 웹 브라우저에서 [REGION].conferdeploy.net으로 이동합니다.

- VMware Carbon Black Cloud에 로그인합니다.

- Alerts를 클릭합니다.

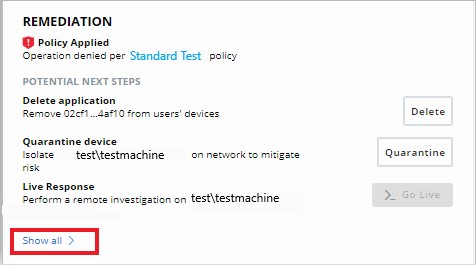

- 애플리케이션을 승인할 알림 옆에 있는 V 모양 버튼을 선택합니다.

- 문제 해결 하위 섹션 아래에서 Show all을 클릭합니다.

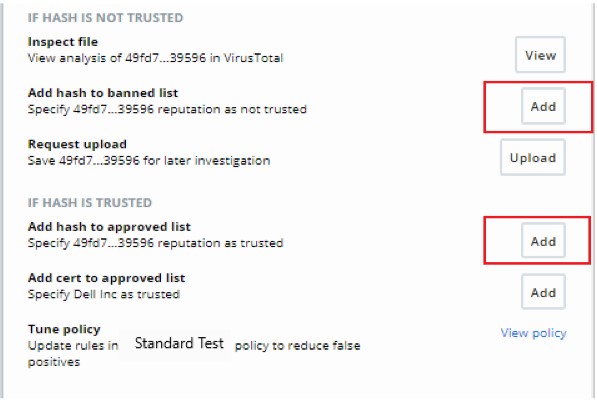

- 해시를 신뢰할 수 있는지 여부에 따라 금지 목록 또는 승인된 목록에 파일을 추가하려면 클릭합니다.

| 우선순위 | 평판 | 평판 검색 값 | 설명 |

|---|---|---|---|

| 1 | 무시 | IGNORE | Carbon Black Cloud가 제품 파일에 할당하는 평판을 직접 확인하고 실행 가능한 전체 사용 권한을 부여합니다.

|

| 2 | 회사 승인 목록 | COMPANY_WHITE_LIST | Enforce > Reputations로 이동하여 회사 승인 목록에 해시를 수동으로 추가 |

| 3 | 회사 금지 목록 | COMPANY_BLACK_LIST | Enforce > Reputations로 이동하여 회사 금지 목록에 해시를 수동으로 추가 |

| 4 | 신뢰할 수 있는 승인 목록 | TRUSTED_WHITE_LIST | Carbon Black에 의해 클라우드, 로컬 스캐너 또는 둘 다에서 정상 작동이 확인된 경우 |

| 5 | 알려진 맬웨어 | KNOWN_MALWARE | Carbon Black에 의해 클라우드, 로컬 스캐너 또는 둘 다에서 비정상 작동이 확인된 경우 |

| 6 | 의심/경헙적 멀웨어 | SUSPECT_MALWARE HEURISTIC | Carbon Black에서 감지되었지만 반드시 악성은 아닌 멀웨어를 의심 |

| 7 | 애드웨어/PUP 멀웨어 | ADWARE PUP | Carbon Black에서 애드웨어 및 잠재적으로 원치 않는 프로그램을 감지 |

| 8 | 로컬(화이트) | LOCAL_WHITE | 파일이 다음 조건 중 하나를 충족했습니다.

|

| 9 | 공통 승인 목록 | COMMON_WHITE_LIST | 파일이 다음 조건 중 하나를 충족했습니다.

|

| 10 | 목록에 없음/적응형 승인 목록 | NOT_LISTEDADAPTIVE_WHITE_LIST | Not Listed 평판은 센서가 Local Scanner 또는 Cloud를 사용하여 애플리케이션 해시를 확인한 후 이에 대한 레코드를 찾을 수 없으며 평판 데이터베이스에 나열되지 않음을 나타냅니다.

|

| 11 | Unknown | RESOLVING | Unknown 평판은 센서가 사용하는 평판 소스에서 응답이 없음을 나타냅니다.

|

지원 부서에 문의하려면 Dell Data Security 국제 지원 전화번호를 참조하십시오.

온라인으로 기술 지원 요청을 생성하려면 TechDirect로 이동하십시오.

추가 정보 및 리소스를 보려면 Dell 보안 커뮤니티 포럼에 참여하십시오.